Última actualización: septiembre 28, 2022

Defensa de la Red (NetDef) Módulo 4 – 8 Examen de grupo

Defensa de la Red (NetDef) Módulo 4 – 8 Examen de grupo Preguntas y Respuestas Español

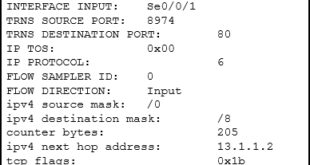

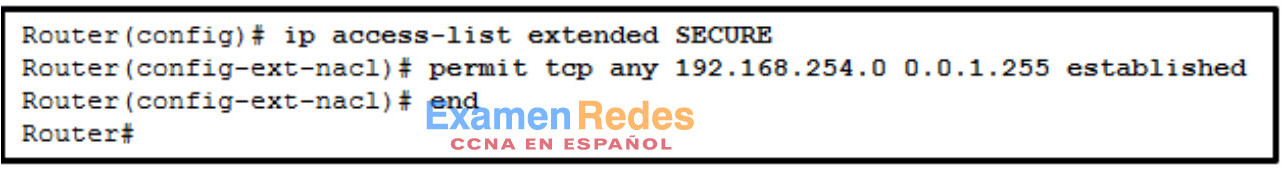

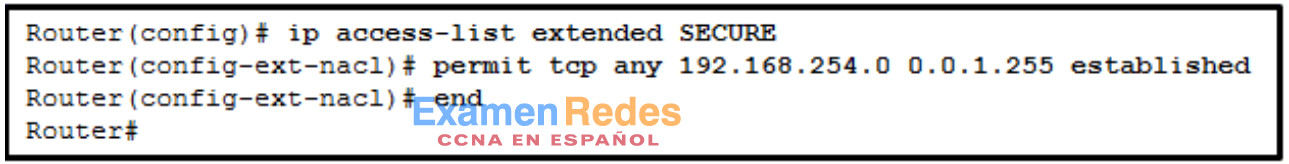

1. Observe la ilustración. ¿Cuál es el resultado de agregar el argumento established al final de ACE?

- Se permite que cualquier tráfico IP llegue a la red 192.168.254.0 255.255.254.0 siempre que sea en respuesta a una petición originada.

- Se permite que cualquier tráfico llegue a la red 192.168.254.0 255.255.254.0.

- El tráfico 192.168.254.0 /23 puede llegar a cualquier red.

- Cualquier tráfico TCP puede alcanzar la red 192.168.254.0 255.255.254.0 si es en respuesta a una solicitud originada.

2. ¿Qué declaración de la lista de acceso único coincide con todas las redes siguientes?

- 192.168.16.0

- 192.168.17.0

- 192.168.18.0

- 192.168.19.0

- access-list 10 permit 192.168.16.0 0.0.3.255

- access-list 10 permit 192.168.16.0 0.0.0.255

- access-list 10 permit 192.168.16.0 0.0.15.255

- access-list 10 permit 192.168.0.0 0.0.15.255

3. ¿Qué tipo de paquete no puede filtrar una ACL saliente?

- paquete de difusión

- paquete generado por el router

- paquete ICMP

- paquete multidifusión

4. Cuando se implementa una ACL de tráfico entrante de Internet, ¿qué debe incluirse para evitar la suplantación de redes internas?

- ACE para evitar el tráfico de ICMP

- ACE para evitar el tráfico HTTP

- ACE para evitar el tráfico de espacios de direcciones privadas

- ACE para evitar el tráfico SNMP

- ACE para evitar el tráfico de direcciones broadcast

5. Observe la ilustración. Un administrador ha configurado una ACL estándar en R1 y la ha aplicado a la interfaz serial 0/0/0 en la dirección de salida. ¿Qué sucede con el tráfico que sale de la interfaz serial 0/0/0 que no coincide con las sentencias ACL configuradas?

- Se comprueba la dirección IP de origen y, si no se encuentra una coincidencia, el tráfico se enruta hacia fuera de la interfaz serial 0/0/1.

- El tráfico se cae.

- La acción resultante viene determinada por la dirección IP de destino.

- La acción resultante viene determinada por la dirección IP de destino y el número de puerto.

6. ¿Cuáles son dos características de un firewall stateful? (Elija dos opciones).

- utiliza técnicas estáticas de filtrado de paquetes

- evita los ataques de capa 7

- analiza el tráfico en las capas 3, 4 y 5 del modelo OSI

- utiliza la información de conexión mantenida en una tabla de estado

- utiliza ACL complejas que pueden ser difíciles de configurar

7. ¿Cuál es una limitación de un firewall stateful?

- No es tan efectivo con el tráfico basado en UDP o ICMP

- autenticación de usuario débil

- no puede filtrar el tráfico innecesario

- información de registro escasa

- Los firewalls stateful no pueden evitar ataques de capa de aplicación.

- Los protocolos como UDP e ICMP no tienen estado y no generan la información necesaria para una tabla de estados.

- A veces hay que abrir toda una serie de puertos para dar soporte a aplicaciones específicas que abren varios puertos.

- Los firewalls stateful carecen de autenticación de usuario.

8. ¿Cómo maneja un firewall el tráfico cuando se origina en la red pública y viaja a la red DMZ?

- El tráfico que se origina en la red pública generalmente se reenvía sin inspección cuando viaja a la red DMZ.

- El tráfico que se origina en la red pública generalmente se permite con poca o ninguna restricción al viajar a la red de DMZ.

- El tráfico que se origina en la red pública generalmente es bloquedo cuando viaja a la red DMZ.

- El tráfico procedente de la red pública que viaja hacia la DMZ se permite de manera selectiva y se inspecciona.

9. ¿Cómo maneja un firewall el tráfico cuando se origina en la red privada y viaja a la red DMZ?

- El tráfico se permite e inspecciona selectivamente.

- El tráfico es normalmente bloqueado.

- El tráfico se permite normalmente con pocas o ninguna restricción.

- El tráfico se rechaza selectivamente en función de los requisitos de servicio.

10. ¿Qué tipo de firewall es comúnmente parte de un firewall de router y permite o bloquea el tráfico según la información de la capa 3 o la capa 4?

- Firewall proxy

- firewall sin estado (stateless)

- firewall del gateway de aplicaciones

- firewall activo

11. Cuando se configura un firewall de políticas basado en zonas de Cisco IOS, ¿qué tres acciones se pueden aplicar a una clase de tráfico? (Escoja tres opciones).

- redirigido

- cola

- terminal multipuerto

- inspeccionar

- forma

- pasar

12. ¿Qué zona del firewall de política basada en zonas está definida por el sistema y se aplica al tráfico destinado al router o que se origina en el router?

- zona del sistema

- zona exterior

- zona propia

- zona local

- zona interior

13. Al usar el firewall de políticas basado en zonas de Cisco IOS, ¿dónde se aplica la política de inspección?

- a una interfaz

- a un par de zonas

- a una política de servicio global

- a una zona

14. ¿Cuál es el primer paso para configurar un firewall de políticas basado en zonas de Cisco IOS a través de la CLI?

- Asignar las interfaces del router a las zonas.

- Asignar mapas de políticas a pares de zonas.

- Crear zonas.

- Definir las clases de tráfico

- Definir las políticas de firewall

1. Crear zonas.

2. Definir las clases de tráfico

3. Definir las políticas de firewall

4. Aplicar mapas de políticas a pares de zonas.

5. Asignar las interfaces del router a las zonas.

15. ¿Qué dos afirmaciones describen los dos modelos de configuración para los firewalls Cisco IOS? (Elija dos opciones).

- ZPF debe estar habilitado en la configuración del router antes de habilitar un IOS Classic Firewall.

- Los modelos IOS Classic Firewall y ZPF requieren ACL para definir políticas de filtrado de tráfico.

- IOS Classic Firewall debe estar habilitado en la configuración del router antes de habilitar ZPF.

- Los modelos IOS Classic Firewall y ZPF se pueden habilitar en un router simultáneamente.

- IOS Classic Firewall y ZPF no se pueden combinar en una sola interfaz.

16. ¿Qué técnica se puede utilizar para aprovechar las topologías de red virtual para ejecutar redes más pequeñas y más aisladas sin incurrir en costos de hardware adicionales?

- Computación en la niebla

- TI en las sombras

- microsegmentación

- Computación perimetral

17. ¿Qué dominio de seguridad en la nube cubre los aspectos específicos de la seguridad de la infraestructura y los fundamentos para operar con seguridad en la nube?

- Seguridad de aplicación

- Seguridad y cifrado de datos

- Seguridad de la infraestructura

- Plano de administración y continuidad comercial

- Seguridad de la infraestructura – describe los aspectos de la seguridad de la infraestructura específicos de la nube y los fundamentos para operar con seguridad en la nube.

- Seguridad y Cifrado de Datos – describe los controles relacionados con la seguridad de los datos en sí, de los cuales el cifrado es uno de los más importantes.

- Seguridad de aplicaciones – proporciona orientación sobre cómo crear e implementar de manera segura aplicaciones en entornos de computación en la nube, específicamente para PaaS e IaaS.

- Plano de gestión y continuidad del negocio – describe la necesidad de asegurar el plano de gestión de la computación en nube y los procedimientos de continuidad del negocio y recuperación de desastres.

18. ¿En qué fase del desarrollo de aplicaciones se verifica que el nuevo software se ejecute con la configuración de seguridad requerida?

- prueba

- preparación

- Aprovisionamiento

- desarrollo

19. ¿Cuál es la descripción de la proliferación de máquinas virtuales?

- Hay más máquinas virtuales que las que se pueden administrar de manera eficaz.

- La demanda de máquinas virtuales es mayor que la capacidad de crearlas.

- Las máquinas virtuales están distribuidas en un área geográfica demasiado grande.

- Cuando un proceso sale de la máquina virtual e interactúa con el sistema operativo del host.

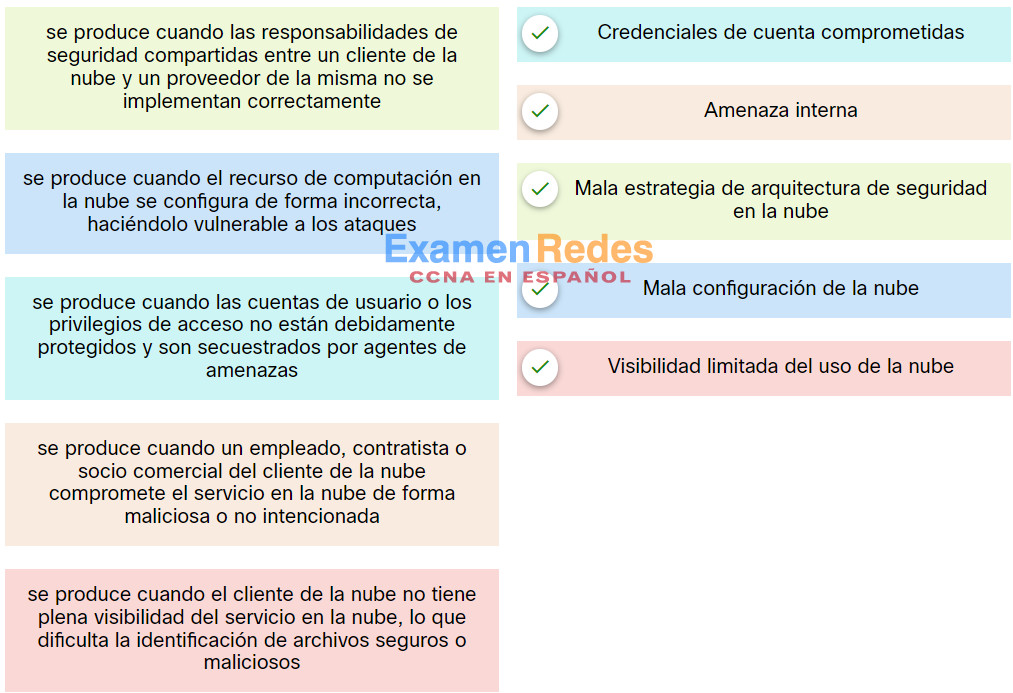

20. Relaciona las amenazas de la computación en nube con la descripción.

| Se produce cuando el recurso de computación en la nube se configura de forma incorrecta, haciéndolo vulnerable a los ataques | Mala configuración de la nube |

| Se produce cuando las cuentas de usuario o los privilegios de acceso no están debidamente protegidos y son secuestrados por agentes de amenazas | Credenciales de cuenta comprometidas |

| Se produce cuando las responsabilidades de seguridad compartidas entre un cliente de la nube y un proveedor de la misma no se implementan correctamente | Mala estrategia de arquitectura de seguridad en la nube |

| Se produce cuando un empleado, contratista o socio comercial del cliente de la nube compromete el servicio en la nube de forma maliciosa o no intencionada | Amenaza interna |

| se produce cuando el cliente de la nube no tiene plena visibilidad del servicio en la nube, lo que dificulta la identificación de archivos seguros o maliciosos | Visibilidad limitada del uso de la nube |

21. ¿Qué método intenta todas las contraseñas posibles hasta que encuentra una coincidencia?

- diccionario

- Fuerza bruta

- tablas de arcoíris

- cumpleaños

- nube

- criptografía

22. Una empresa de TI recomienda el uso de aplicaciones PKI para intercambiar información de forma segura entre los empleados. ¿En qué dos casos podría una organización utilizar aplicaciones PKI para intercambiar información de forma segura entre usuarios? (Elija dos opciones).

- Transferencias FTP

- Servidor DNS local

- Servicio web HTTPS

- Permiso de acceso a archivos y directorios

- Autenticación 802.1x

- Autenticación de pares basada en certificados SSL/TLS

- Asegurar tráfico de red utilizando redes VPN IPsec

- Tráfico web HTTPS

- Control de acceso a la red mediante la autenticación 802.1x

- Protección de correo electrónico utilizando el protocolo S/MIME

- Protección de mensajería instantánea

- Aprobación y autorización de aplicaciones con firma de código

- Protección de datos de usuarios con el sistema de archivos de encriptación (EFS)

- Implementación de autenticación de dos factores con tarjetas inteligentes

- Protección de dispositivos de almacenamiento USB

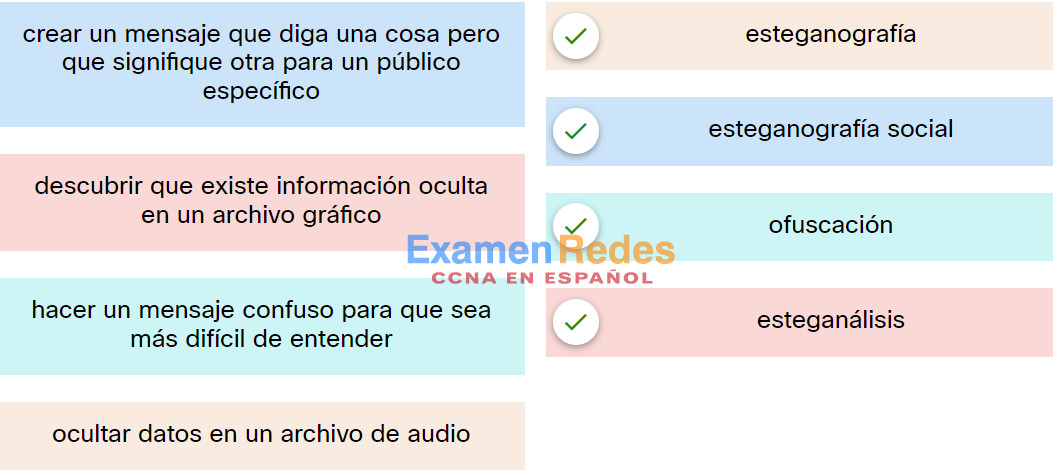

23. Una la descripción con el elemento correcto. (No se utilizan todas las opciones).

| Crear un mensaje que diga una cosa pero que signifique otra para un público específico | Esteganografía social |

| Hacer un mensaje confuso para que sea más difícil de entender | Ofuscación |

| Ocultar datos en un archivo de audio | Esteganografía |

| Descubrir que existe información oculta en un archivo gráfico | Esteganálisis |

24. ¿Qué medida puede tomar un analista de seguridad para realizar un monitoreo de seguridad eficaz frente a tráfico de red encriptado por tecnología SSL?

- Implementar un Cisco SSL Appliance.

- Utilizar un servidor Syslog para capturar tráfico de red.

- Implementar un Cisco ASA.

- Requerir conexiones de acceso remoto a través de IPsec VPN.

25. ¿Qué tecnología tiene una función que implica el uso de protocolos de terceros de confianza para emitir credenciales que son aceptadas como una identidad autorizada?

- Claves simétricas

- Algoritmos de hash

- Certificados de PKI

- Firmas digitales

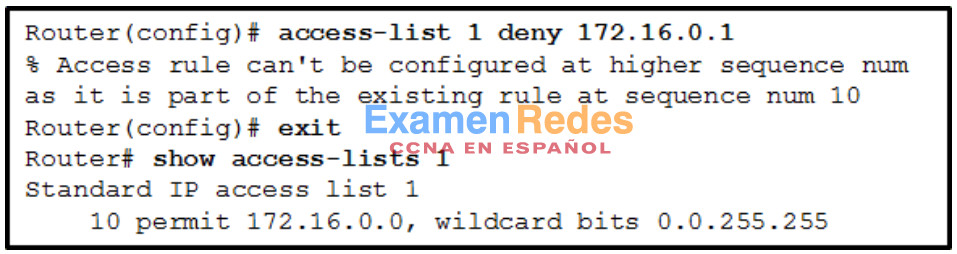

26. Observe la ilustración. Un router tiene una ACL existente que permite todo el tráfico de la red 172.16.0.0. El administrador intenta agregar una nueva instrucción a la ACL que deniegue los paquetes provenientes del host 172.16.0.1 y recibe el mensaje de error que se muestra en la ilustración. ¿Qué puede hacer el administrador para bloquear los paquetes del host 172.16.0.1 sin dejar de permitir el resto del tráfico de la red 172.16.0.0?

- Agregar una instrucción deny any any a access-list 1.

- Agregar manualmente la nueva instrucción deny con un número de secuencia de 5.

- Crear una segunda lista de acceso que deniegue el host y aplicarla a la misma interfaz.

- Agregar manualmente la nueva instrucción deny con un número de secuencia de 15.

27. ¿Cuáles son las dos ventajas de usar un ZPF en lugar de un Classic Firewall? (Elija dos opciones).

- ZPF permite que las interfaces se coloquen en zonas para la inspección de IP.

- Con ZPF, el router permitirá paquetes a menos que se bloqueen explícitamente.

- El ZPF no depende de las ACL.

- Las políticas de ZPF son fáciles de leer y corregir.

- Con ZPF se utilizan varias acciones de inspección.

No depende de las ACL.

· La postura de seguridad del router es de bloqueo, a menos que se permita explícitamente.

28. ¿Qué algoritmo se utiliza con cifrado simétrico para proporcionar confidencialidad?

- ECC

- MD5

- AES

- RSA

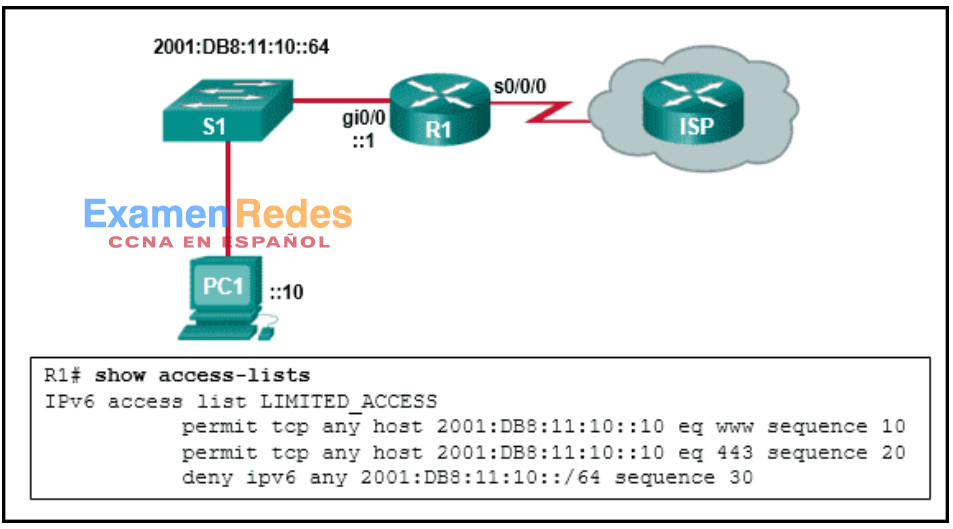

29. Observe la ilustración. La lista de acceso IPv6 LIMITED_ACCESS se aplica en la interfaz S0/0/0 del R1 con dirección entrante. ¿Qué paquetes IPv6 del ISP descartará la ACL en el R1?

- Los paquetes HTTPS para la PC1

- Los paquetes destinados a la PC1 en el puerto 80

- Los paquetes ICMPv6 destinados a la PC1

- Los anuncios de vecinos que se reciben del router ISP

30. ¿Cuáles son dos propiedades de una función hash criptográfica? (Elija dos opciones).

- Las entradas complejas producirán algoritmos hash complejos.

- La entrada de un algoritmo hash determinado debe tener un tamaño fijo.

- Las funciones hash pueden duplicarse con fines de autenticación.

- La salida tiene una longitud fija.

- La función hash es unidireccional e irreversible.

- La entrada puede ser de cualquier longitud.

- La salida tiene una longitud fija.

- Es relativamente fácil calcular el valor de hash derivado de cualquier entrada dada.

- La función de hash es unidireccional e irreversible.

- El hash no admite conflictos, es decir que que dos valores de entrada diferentes darán como resultado dos valores de hash diferentes.

31. Un cliente compra un artículo en un sitio de comercio electrónico. El sitio de comercio electrónico debe tener un comprobante de que el intercambio de datos sucedió entre el sitio y el cliente. ¿Qué característica de las firmas digitales es necesaria?

- Confidencialidad de la clave pública

- Imposibilidad de negación de la transacción

- Autenticidad de los datos con firma digital

- Integridad de los datos con firma digital

- Autenticidad de los datos con firma digital: las firmas digitales autentican una fuente y, de esta manera, comprueban que una parte determinada ha visto y firmado los datos en cuestión.

- Integridad de los datos con firma digital: las firmas digitales garantizan que los datos no hayan cambiado desde el momento en que se estampó la firma.

- Imposibilidad de negación de la transacción: el destinatario puede transmitir los datos a un tercero, y el tercero acepta la firma digital como prueba de que el intercambio de datos tuvo lugar. La parte firmante no puede negar que ha firmado los datos.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes