Última actualización: diciembre 15, 2024

1. ¿Cómo puede utilizarse un sistema de administración de información y eventos de seguridad (SIEM) en un SOC para que ayude al personal a luchar contra las amenazas de seguridad?

- Mediante la aplicación dinámica de reglas de firewall

- Mediante la integración de todos los dispositivos de seguridad y las aplicaciones en una organización

- Mediante el análisis de datos de registro en tiempo real

- Mediante la combinación de datos de múltiples tecnologías

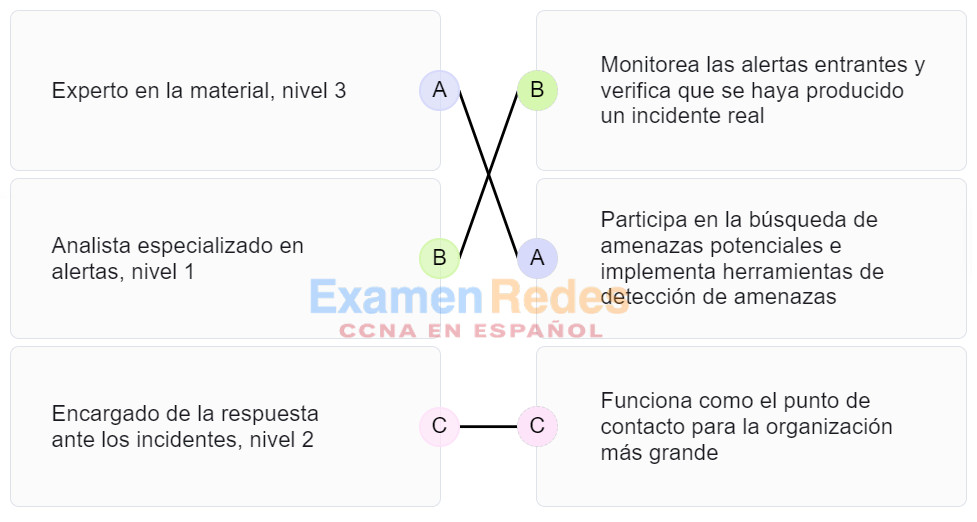

2. Relacionar los puestos con las posiciones que ocupan los miembros del personal del SOC. No se utilizan todas las opciones.

| Experto en la material, nivel 3 | Participa en la búsqueda de amenazas potenciales e implementa herramientas de detección de amenazas |

| Encargado de la respuesta ante los incidentes, nivel 2 | Funciona como el punto de contacto para la organización más grande |

| Analista especializado en alertas, nivel 1 | Monitorea las alertas entrantes y verifica que se haya producido un incidente real |

3. ¿Qué afirmación describe el estado de las cuentas de administrador y de invitado después de que un usuario instala la versión de escritorio de Windows en una computadora nueva?

- De forma predeterminada, la cuenta de administrador está habilitada, pero la cuenta de invitado está deshabilitada.

- De forma predeterminada, están deshabilitadas las cuentas de administrador y de invitado.

- De forma predeterminada, están habilitadas las cuentas de administrador y de invitado.

- De forma predeterminada, la cuenta de invitado está habilitada, pero la cuenta de administrador está deshabilitada.

4. ¿Cuales dos acciones se pueden realizar al configurar Windows Firewall? (Escoja dos opciones.)

- Abrir manualmente los puertos que son necesarios para aplicaciones específicas.

- Habilitar la autenticación de direcciones MAC.

- Permitir que otro software de Firewall controle el acceso.

- Realizar una reversión (rollback).

- Activar la detección de puertos.

5. ¿Cuál es el propósito de introducir el comando nslookup cisco.com en una computadora con Windows?

- Descubrir el tiempo de transmisión necesario para llegar al servidor Cisco

- Conectarse al servidor Cisco

- Probar si el servidor Cisco es accesible

- Comprobar si el servicio DNS se está ejecutando

6. ¿Cuáles son tres ventajas de usar enlaces simbólicos en lugar de enlaces rígidos en Linux? (Elija tres opciones.)

- Pueden establecer el enlace a un archivo en un sistema de archivos diferente.

- Pueden mostrar la ubicación del archivo original.

- Pueden comprimirse.

- Pueden establecer el enlace a un directorio.

- Pueden cifrarse.

- Los enlaces simbólicos se pueden exportar.

7. Observe la salida arrojada por el comando y responda: ¿qué permiso o permisos de archivo han sido asignados al grupo de usuarios «otro» para el archivo data.txt?

ls –l data.txt -rwxrw-r-- sales staff 1028 May 28 15:50 data.txt

- Lectura, escritura, ejecución

- Lectura

- Acceso completo

- Lectura, escritura

- El guión (–) significa que se trata de un archivo. En el caso de los directorios, el primer guión se reemplazaría por una «d».

- El primer conjunto de caracteres es para el permiso de usuario (rwx). El usuario, sales, que es titular del archivo puede leer, escribir y ejecutar el archivo.

- El segundo conjunto de caracteres es para los permisos de grupo (rw-). El grupo, staff, que es titular el archivo puede leer y escribir el archivo.

- El tercer conjunto de caracteres es para cualquier otro permiso de usuario o de grupo (r–). Cualquier otro usuario o grupo de la computadora solo puede leer el archivo.

8. ¿Qué es Internet?

- Proporciona acceso a la red a los dispositivos móviles.

- Es una red basada en la tecnología Ethernet.

- Es una red privada para una organización con conexiones LAN y WAN.

- Proporciona conexiones a través de las redes globales interconectadas.

9. ¿En qué capa OSI se agrega una dirección IP de origen a una PDU durante el proceso de encapsulación?

- Capa de aplicación

- Capa de enlace de datos

- Capa de transporte

- Capa de red

10. ¿Qué dos protocolos están asociados con la capa de transporte? (Elija dos opciones.)

- UDP

- PPP

- IP

- ICMP

- TCP

11. Si el gateway predeterminado se configura de forma incorrecta en el host, ¿qué consecuencias tiene esto en las comunicaciones?

- El host puede comunicarse con otros hosts en la red local, pero no puede comunicarse con hosts en redes remotas.

- El host puede comunicarse con otros hosts en redes remotas, pero no puede comunicarse con los hosts en la red local.

- El host no puede comunicarse en la red local.

- No tiene consecuencias en las comunicaciones.

12. Cuando un protocolo sin conexión está en uso en una capa inferior del modelo OSI, ¿cómo se detectan y se retransmiten, si es necesario, los datos faltantes?

- Los protocolos IP de la capa de red administran las sesiones de comunicación si no están disponibles los servicios de transporte orientados a la conexión.

- El proceso de distribución de servicio mínimo garantiza que todos los paquetes se envíen y se reciban.

- Los protocolos de capa superior orientados a la conexión hacen un seguimiento de los datos recibidos y pueden solicitar la retransmisión desde los protocolos de capa superior del host emisor.

- Se utilizan acuses de recibo sin conexión para solicitar la retransmisión.

13. ¿Cuál de las siguientes es la notación de duración de prefijo para la máscara de subred 255.255.255.224?

- /25

- /26

- /28

- /27

14. ¿Cuáles son dos mensajes ICMPv6 que no están presentes en ICMP para IPv4? (Escoja dos opciones.)

- Confirmación de host

- Destino inalcanzable

- Tiempo excedido

- Solicitud de vecino

- Anuncio de router

- Redirección de ruta

15. ¿Qué protocolo utiliza el comando traceroute para enviar y recibir solicitudes y respuestas de eco?

- SNMP

- TCP

- ICMP

- Telnet

16. ¿Cuáles dos tipos de mensajes son utilizados en lugar de ARP para la resolución de direcciones IPV6? (Escoja dos opciones.)

- Echo reply

- Solicitud de vecino

- Solicitud Echo

- Difusión

- Difusión por proximidad

- Anuncio de vecino

17. ¿Cuáles son dos problemas que pueden ser causados por un gran número de mensajes de solicitud y respuesta ARP? (Escoja dos opciones.)

- La solicitud ARP se envía como un broadcast e inundará toda la subred.

- La red puede sobrecargarse porque los mensajes de respuesta ARP tienen una carga útil muy grande debido a la dirección MAC de 48 bits y la dirección IP de 32 bits que contienen.

- Todos los mensajes de solicitud ARP deben ser procesados por todos los nodos de la red local.

- Los switches se sobrecargan porque concentran todo el tráfico de las subredes conectadas.

- Un gran número de mensajes de solicitud y respuesta ARP puede ralentizar el proceso de switching, lo que lleva al switch a realizar muchos cambios en su tabla MAC.

(1) Todos los nodos las recibirán, y serán procesadas por software, interrumpiendo la CPU.

( 2) El switch reenvía (inunda la capa 2) la solicitud a todos los puertos.

Un switch no cambia su tabla MAC en función de los mensajes de solicitud o respuesta ARP. El switch rellena la tabla MAC utilizando la dirección MAC de origen de todas las tramas. La carga útil ARP es muy pequeña y no sobrecarga el switch.

18. ¿Cuál es el mecanismo TCP que se utiliza para evitar la congestión?

- Ventana deslizante

- Protocolo de enlace de dos vías

- Protocolo de enlace de tres vías

- Par de sockets

19. ¿Qué tipo de herramienta de monitoreo de red guarda tramas de red en archivos PCAP?

- NetFlow

- SIEM

- SNMP

- Wireshark

20. ¿Qué tipo de mensaje es enviado por un cliente DHCPv4 solicitando una dirección IP?

- DHCPOFFER unicast message

- DHCPDISCOVER unicast message

- DHCPACK unicast message

- DHCPDISCOVER broadcast message

21. ¿Cuál de las siguientes opciones corresponde a una característica de DNS?

- DNS se basa en una topología hub-and-spoke con servidores centralizados.

- Todos los servidores DNS deben mantener asignaciones para toda la estructura DNS.

- Los servidores DNS pueden almacenar en caché las consultas recientes para reducir el tráfico de consultas DNS.

- Los servidores DNS están programados para eliminar solicitudes de traducciones de nombres que no están dentro de su zona.

22. ¿Cuáles son dos diferencias entre HTTP y HTTP/2? (Escoja dos opciones.)

- HTTP/2 utiliza multiplexación para admitir múltiples flujos y mejorar la eficiencia.

- HTTP tiene un formato de encabezado diferente al que tiene HTTP/2.

- HTTP/2 utiliza códigos de estado diferentes que HTTP para mejorar el rendimiento.

- HTTP/2 emite solicitudes utilizando un formato de texto, mientras que HTTP utiliza comandos binarios.

- HTTP/2 utiliza un encabezado comprimido para reducir los requisitos de ancho de banda.

23. ¿Cuál es el propósito de CSMA/CA?

- Evitar colisiones

- Filtrar el tráfico

- Evitar bucles

- Aislar el tráfico

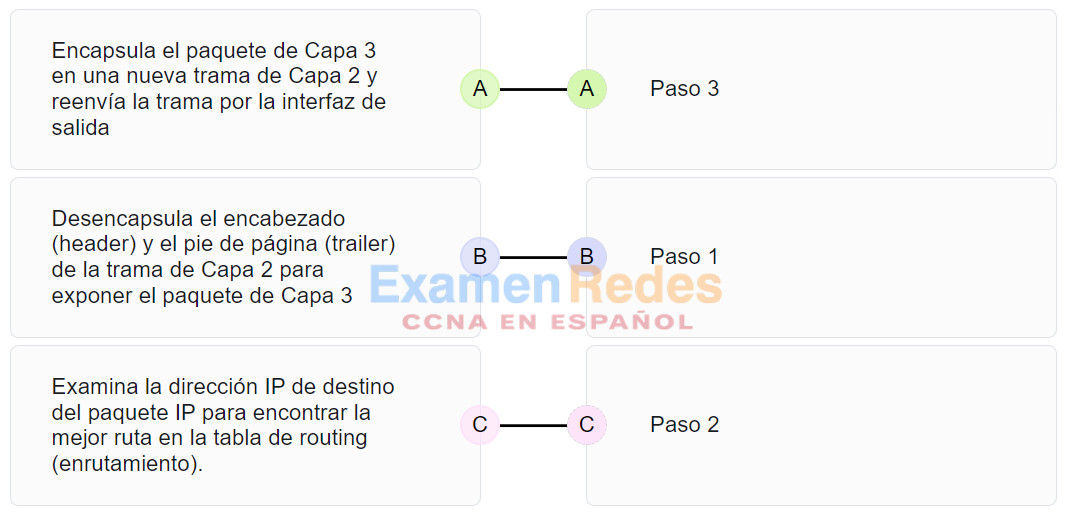

24. Un router ha recibido un paquete destinado a red que se encuentra en la tabla de routing. ¿Qué pasos realiza el router para enviar este paquete a su camino? Haga coincidir el paso con la tarea respectiva realizada por el router.

| Desencapsula el encabezado (header) y el pie de página (trailer) de la trama de Capa 2 para exponer el paquete de Capa 3 | Paso 1 |

| Examina la dirección IP de destino del paquete IP para encontrar la mejor ruta en la tabla de routing (enrutamiento). | Paso 2 |

| Encapsula el paquete de Capa 3 en una nueva trama de Capa 2 y reenvía la trama por la interfaz de salida | Paso 3 |

25. ¿Cuáles son dos características compartidas del IDS y del IPS? (Elija dos opciones.)

- Ambas tienen un impacto mínimo en el rendimiento de la red.

- Ambos dependen de un dispositivo de red adicional para responder al tráfico malicioso.

- Ambos usan firmas para detectar tráfico malintencionado.

- Ambos analizan copias del tráfico de red.

- Ambos se implementan como sensores.

26. ¿Cuál enunciado describe una política de seguridad típica para una configuración de Firewall de zona desmilitarizada (Demilitarized zone DMZ)?

- El tráfico de retorno desde el interior asociado con el tráfico que se origina desde el exterior tiene permitido atravesar desde la interfaz interna hasta la interfaz externa.

- El tráfico que se origina desde la interfaz externa tiene permitido atravesar el Firewall hasta la interfaz interna con pocas restricciones o ninguna.

- El tráfico de retorno desde el exterior asociado con el tráfico que se origina desde el interior tiene permitido atravesar desde la interfaz externa a la interfaz DMZ.

- El tráfico que se origina desde la interfaz interna generalmente se bloquea de forma total o de forma muy selectiva a la interfaz externa.

- El tráfico que se origina desde la interfaz DMZ es selectivamente permitido a la interfaz externa.

- El tráfico procedente de la DMZ destinado a la red interna es normalmente bloqueado.

- El tráfico procedente de la DMZ destinado a redes externas es normalmente permitido en función de los servicios que están siendo utilizados en la DMZ.

- El tráfico procedente de la red interna destinado a la DMZ normalmente se inspecciona y se le permite regresar.

- El tráfico procedente de redes externas (la red pública) es normalmente permitido en la DMZ sólo para servicios específicos.

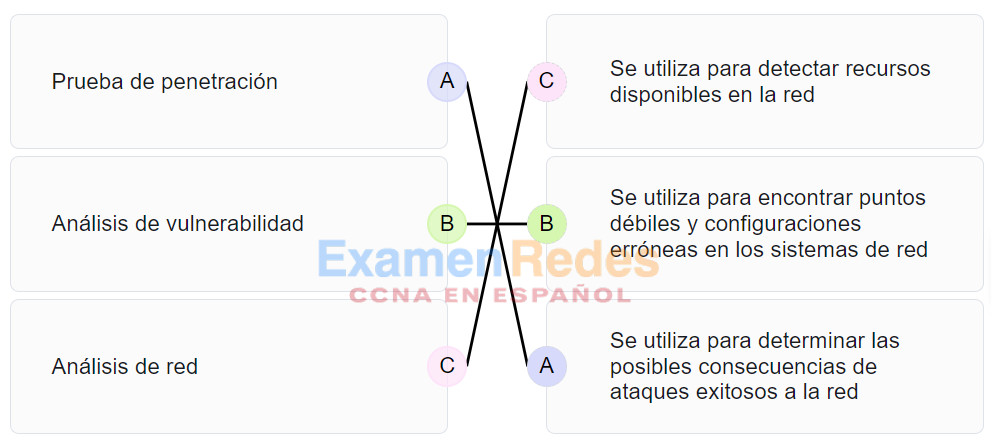

27. Una la técnica de prueba de seguridad de red con cómo se utiliza para probar la seguridad de red. No se utilizan todas las opciones.

| Prueba de penetración | Se utiliza para determinar las posibles consecuencias de ataques exitosos a la red |

| Análisis de red | Se utiliza para detectar recursos disponibles en la red |

| Análisis de vulnerabilidad | Se utiliza para encontrar puntos débiles y configuraciones erróneas en los sistemas de red |

28. En un intento de evitar ataques de red, los ciber-analistas comparten atributos identificables únicos de ataques conocidos con sus colegas. ¿Qué tres tipos de atributos o indicadores de compromiso son de ayuda para compartir? (Escoja tres opciones.)

- Direcciones IP de servidores de ataque

- Nombres netbios de firewalls comprometidos

- Cambios realizados en el software del sistema final

- ID de sistemas comprometidos

- Características de archivos de malware

- BIOS de sistemas atacantes

29. ¿Qué dos afirmaciones describen los ataques de acceso? (Elija dos opciones.)

- Los ataques de contraseña se pueden implementar mediante métodos de ataque de fuerza bruta, caballos de Troya o analizadores de protocolos de paquetes.

- Los ataques de confianza suelen implicar el uso de una computadora portátil como punto de acceso dudoso para que capture y copie todo el tráfico de red en una ubicación pública, como un punto de acceso inalámbrico.

- Los ataques de redireccionamiento de puertos utilizan una tarjeta de adaptador de red en modo promiscuo para capturar todos los paquetes de red que se envían a través de una LAN.

- Los ataques de desbordamiento del búfer escriben una cantidad de datos que supera la capacidad de la memoria de búfer asignada con el fin de sobrescribir datos válidos o de explotar sistemas para ejecutar código malicioso.

- Para detectar servicios de escucha, los ataques de escaneo de puertos exploran un rango de números de puerto TCP o UDP en un host.

- contraseña: se utiliza un diccionario para realizar intentos reiterados de inicio de sesión

- ataque de confianza: utiliza privilegios otorgados para acceder a material no autorizado

- redirección de puertos: utiliza un host interno afectado para transmitir tráfico a través de un firewall

- intermediario (man-in-the-middle): un dispositivo no autorizado ubicado entre dos dispositivos legítimos para redireccionar o capturar tráfico

- desbordamiento del búfer: se envían demasiados datos a una ubicación de memoria que ya contiene datos

30. Tras recibir quejas de los usuarios, un técnico identifica que el servidor Web de la universidad funciona muy lentamente. Al revisar el servidor, descubre una cantidad inusualmente elevada de solicitudes de TCP provenientes de varias ubicaciones en Internet. ¿Cuál es el origen del problema?

- Hay un ataque de reproducción en curso.

- Hay un ataque de DDoS en curso.

- El ancho de banda no es suficiente para conectarse al servidor.

- El servidor está infectado con un virus.

31. ¿Qué herramienta de monitoreo de red pertenece a la categoría de analizadores de protocolo de red?

- SPAN

- SIEM

- SNMP

- Wireshark

32. ¿Qué dos herramientas de monitoreo capturan el tráfico de red y lo reenvían a dispositivos de monitoreo de la red? (Elija dos opciones.)

- SNMP

- Punto de acceso de prueba de la red

- Wireshark

- SPAN

- SIEM

33. ¿Qué tipo de mensaje ICMP pueden utilizar los atacantes para realizar ataques de reconocimiento y escaneo de redes?

- ICMP router discovery

- ICMP redirects

- ICMP mask reply

- ICMP unreachable

- ICMP echo request y echo reply: se utiliza para realizar la verificación del host y ataques DoS.

- ICMP unreachable: se utiliza para realizar ataques de reconocimiento y escaneo (análisis) de la red.

- ICMP Mask reply: se utiliza para mapear una red IP interna.

- ICMP redirects: se utiliza para lograr que un host objetivo envíe todo el tráfico a través de un dispositivo comprometido y crear un ataque man-in-the-middle.

- ICMP router discovery: se utiliza para inyectar entradas de rutas falsas en la tabla de routing de un host objetivo

34. Una enorme cantidad de paquetes con direcciones IP de origen no válidas solicitan una conexión en la red. El servidor intenta responder de manera afanosa, lo que da como resultado que se ignoran las solicitudes válidas. ¿Qué tipo de ataque se produjo?

- Secuestro de sesiones TCP (TCP session hijacking)

- Saturación de UDP (UDP flood)

- Restablecimiento TCP (TCP reset)

- Saturación SYN de TCP (TCP SYN flood).

35. ¿Cuál es el objetivo más común del envenenamiento de la optimización para motor de búsqueda (SEO)?

- Construir un botnet de zombies.

- Sobrecargar un dispositivo de red con paquetes maliciosos.

- Aumentar el tráfico web a sitios maliciosos.

- Engañar a una persona para que instale malware o divulgue información personal.

36. Un atacante está redirigiendo el tráfico a una puerta de enlace predeterminada falsa en un intento de interceptar el tráfico de datos de una red conmutada. ¿Qué tipo de ataque es este?

- Túnel de DNS

- Envenenamiento del caché de ARP

- Suplantación de identidad de DHCP

- Inundación SYN a TCP

37. ¿Qué sección de una política de seguridad se utiliza para especificar que solo las personas autorizadas deben tener acceso a datos empresariales?

- Política de identificación y autenticación

- Política de uso aceptable

- Política de acceso a Internet

- Declaración de autoridad

- Declaración del alcance

- Política de acceso al campus

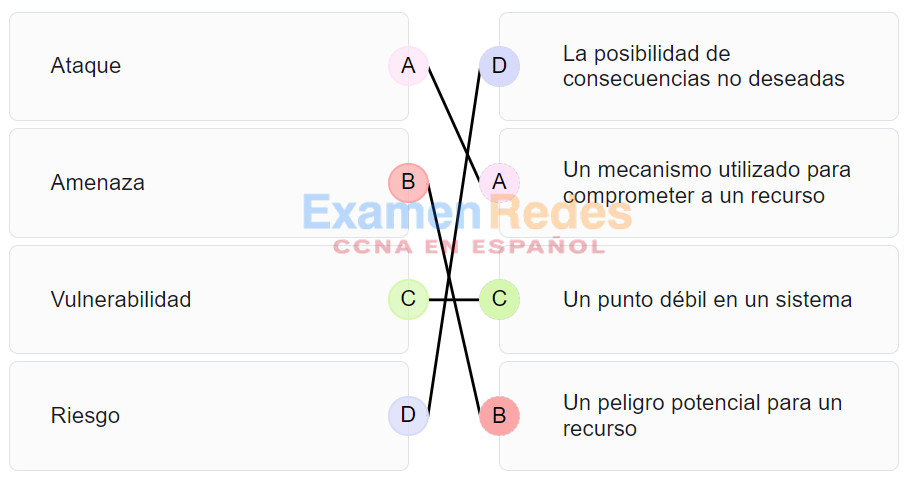

38. Una el concepto de seguridad con la descripción.

| Riesgo | La posibilidad de consecuencias no deseadas |

| Ataque | Un mecanismo utilizado para comprometer a un recurso |

| Vulnerabilidad | Un punto débil en un sistema |

| Amenaza | Un peligro potencial para un recurso |

39. Un especialista en seguridad de la red recibe la tarea de implementar una medida de seguridad que monitorea el estado de los archivos críticos en el centro de datos y envía una alerta inmediata si se modifica alguno de ellos. ¿Qué aspecto de las comunicaciones seguras aborda esta medida de seguridad?

- Integridad de los datos

- Autenticación de origen

- Confidencialidad de los datos

- Imposibilidad de negación

- Confidencialidad de los datos: garantiza que solo los usuarios autorizados puedan leer el mensaje

- Integridad de los datos: garantiza que el mensaje no haya sido modificado

- Autenticación de origen: garantiza que el mensaje no sea una falsificación y que el remitente efectivamente sea el indicado

- Imposibilidad de negación de los datos: garantiza que el remitente no pueda negar, o refutar, la validez de un mensaje enviado

40. Un administrador de red está configurando un servidor AAA para administrar la autenticación TACACS+. ¿Cuáles son dos atributos de la autenticación TACACS+? (Escoja dos opciones.)

- Puerto TCP 40

- Puerto UDP 1645

- Un único proceso de autenticación y autorización

- Procesos separados de autenticación y autorización

- Encriptación para todas las comunicaciones

- Encriptación sólo para la contraseña de un usuario

- Separa los procesos de autenticación y de autorización

- Encripta todas las comunicaciones, no solo las contraseñas

- Utiliza el puerto TCP 49

41. ¿Qué tres algoritmos están diseñados para generar y comprobar firmas digitales? (Elija tres opciones.)

- DSA

- ECDSA

- IKE

- AES

- RSA

- 3DES

- Algoritmo de firmas digitales (DSA)

- Algoritmo de Rivest-Shamir Adelman (RSA)

- Algoritmo de firma digital de curva elíptica (ECDSA)

42. ¿Cuáles son los dos componentes importantes de una infraestructura de clave pública (PKI) utilizados en seguridad de la red? (Elija dos opciones.)

- Certificados digitales

- Algoritmos de cifrado simétrico

- Sistema de prevención de intrusión

- Generación de claves precompartidas

- Autoridad de certificación

43. ¿Qué afirmación describe el enfoque para la detección de intrusiones basada en anomalías?

- Compara el comportamiento de un host con una línea de base establecida para identificar posibles intrusiones.

- Compara las operaciones de una host con una política de seguridad bien definida.

- Compara las firmas del tráfico entrante con una base de datos de intrusiones conocidas.

- Compara el archivo de definición antivirus con un repositorio basado en la nube para determinar las actualizaciones más recientes.

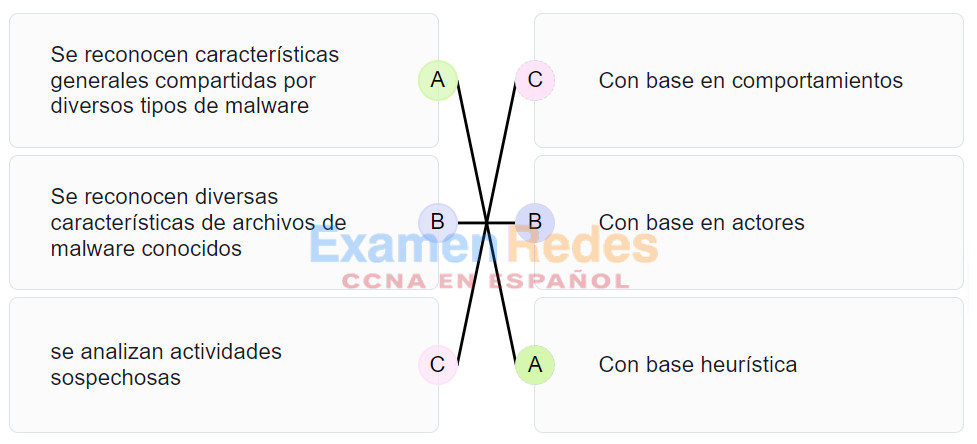

44. Una la descripción con el enfoque antimalware.

| se analizan actividades sospechosas | Con base en comportamientos |

| Se reconocen diversas características de archivos de malware conocidos | Con base en actores |

| Se reconocen características generales compartidas por diversos tipos de malware | Con base heurística |

45. ¿Cuáles son las tres métricas de impacto incluidas en el Grupo de métricas base de CVSS 3.0? (Elija tres opciones.)

- Confidencialidad

- Ataque

- Nivel de corrección

- Disponibilidad

- Vector de ataque

- Integridad

46. Un administrador de red está creando un perfil de red para generar una línea de base de red. ¿Qué está incluido en el elemento de espacio para recursos críticos?

- Las direcciones IP o la ubicación lógica de los sistemas o datos esenciales

- La lista de procesos de TCP o UDP que están disponibles para aceptar datos

- Los daemons y puertos TCP y UDP que pueden estar abiertos en el servidor

- El tiempo transcurrido desde que se establece el flujo de datos y su finalización

- Rendimiento total: la cantidad de datos que pasa de un origen dado a un destino determinado en un período de tiempo especificado

- Duración de la sesión: el tiempo transcurrido desde que se establece el flujo de datos y su finalización

- Puertos utilizados: una lista de procesos de TCP o UDP que están disponibles para aceptar datos

- Espacio de direcciones para activos críticos: las direcciones IP o la ubicación lógica de los sistemas o datos esenciales

47. ¿Cómo podrían los profesionales de TI corporativos hacer frente a las amenazas cibernéticas basadas en DNS?

- Usar dispositivos IPS/IDS para analizar el tráfico corporativo interno.

- Limitar la cantidad de navegadores o de pestañas del navegador abiertos al mismo tiempo.

- Supervisar los registros de servidor proxy DNS y buscar consultas DNS poco comunes.

- Limitar la cantidad de consultas DNS permitidas dentro de la organización.

- Analizar los registros de DNS.

- Utilizar un servicio DNS pasivo para bloquear las solicitudes a servidores CnC y dominios de ataque.

48. ¿De qué manera HTTPS dificulta el monitoreo de la seguridad de la red?

- HTTPS puede utilizarse para infiltrar consultas de DNS.

- HTTPS no puede proteger a los visitantes de un sitio web proporcionado por la compañía.

- HTTPS agrega complejidad a los paquetes capturados.

- El tráfico del navegador web se dirige a servidores infectados.

49. ¿Qué dos elementos forman el valor PRI en un mensaje de syslog? (Elija dos opciones.)

- Encabezado

- Recurso

- Nombre del host

- Marca de hora

- Gravedad

50. ¿Cuáles tres piezas de información se encuentran en los datos de sesión (session data)? (Escoja tres opciones.)

- Direcciones IP de origen y de destino

- Direcciones MAC de origen y de destino

- Número de puertos de origen y destino

- Nombre de usuario

- Protocolo de transporte de Capa 4

- Dirección IP de la puerta de enlace por defecto (default gateway)

51. ¿Qué indica una clasificación de alerta de seguridad «negativo verdadero»?

- Los sistemas de seguridad implementados no detectan ataques.

- El tráfico normal se ignora correctamente y no se se emiten alertas erróneas.

- Una alerta se emite incorrectamente y no indica un incidente de seguridad real.

- Se corrobora que una alerta es un incidente de seguridad real.

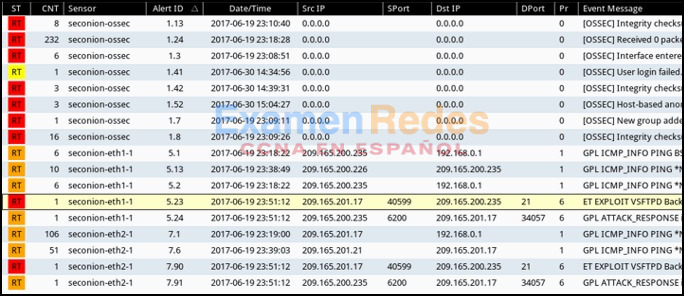

52. Consultar la ilustración. ¿Qué campo en la ventana de la aplicación Sguil indica la prioridad de un evento o de una conjunto de eventos correlacionados?

- CNT

- ST

- Pr

- AlertID

53. ¿Cuales dos tipos de tráfico de red provienen de protocolos que generan mucho tráfico rutinario? (Elija dos opciones.)

- Tráfico SSL

- Tráfico de actualizaciones de routing (enrutamiento)

- Tráfico de alertas de auditoría de seguridad de Windows (Windows security auditing)

- Tráfico STP

- Tráfico IPsec

54. ¿Cómo se asigna el ID de evento en Sguil?

- Sólo al primer evento se le asigna un ID único de la serie de eventos correlacionados.

- A todos los eventos de la serie de eventos correlacionados se les asigna el mismo ID de evento.

- A todos los eventos de la serie de eventos correlacionados se les asigna el mismo ID de grupo de eventos.

- A cada evento de la serie de eventos correlacionados se le asigna un ID (identificador) único.

55. ¿Qué hará el actor de una amenaza para crear una puerta trasera a un objetivo comprometido según el modelo de cadena de eliminación cibernética?

- Agregar servicios y claves de ejecución automática.

- Abrir un canal de comunicación de dos vías a la infraestructura de CnC.

- Recopilar y exfiltrar datos.

- Conseguir una herramienta automatizada para aplicar la carga útil del malware.

56. ¿Qué actividad realiza normalmente el actor responsable de una amenaza en la fase de instalación de la cadena de eliminación cibernética?

- Conseguir una herramienta automatizada para aplicar la carga útil del malware.

- Abrir un canal de comunicación de dos vías a la infraestructura de CnC.

- Instalar una shell web en el servidor web objetivo para acceso persistente.

- Reunir direcciones de correo electrónico de cuentas de usuario.

57. ¿Cuál es la responsabilidad del departamento de Recursos Humanos al ocuparse de un incidente de seguridad?

- Revisar las políticas, los planes y los procedimientos relacionados con incidentes para infracciones a pautas locales o federales.

- Adoptar medidas disciplinarias si un incidente es causado por un empleado.

- Coordinar la respuesta antes los incidentes con otras partes interesadas y minimizar el daño causado por el incidente.

- Tomar medidas para minimizar la efectividad del ataque y preservar la evidencia.

58. Los usuarios informan que no se puede tener acceso a un archivo de la base de datos del servidor principal. El administrador de una base de datos verifica el problema y advierte que el archivo de base de datos ahora está cifrado. La organización recibe un correo electrónico de amenaza en el que se exige un pago a cambio de descifrar el archivo de base de datos. ¿Qué tipo de ataque ha experimentado la organización?

- Ataque DoS

- Caballo de Troya

- Ataque man-in-the-middle

- Ransomware

59. ¿Qué dos tipos de información personal pueden ser vendidos en la web oscura por los ciberdelincuentes? (Escoja dos opciones.)

- Nombre de una mascota

- Ciudad de residencia

- Dirección

- Nombre de un banco

- Fotos de Facebook

- Nombre

- Número de seguridad social

- Fecha de nacimiento

- Números de tarjetas de crédito

- Números de cuentas bancarias

- Información de Facebook

- Información sobre dirección (calle, correo electrónico, números de teléfono).

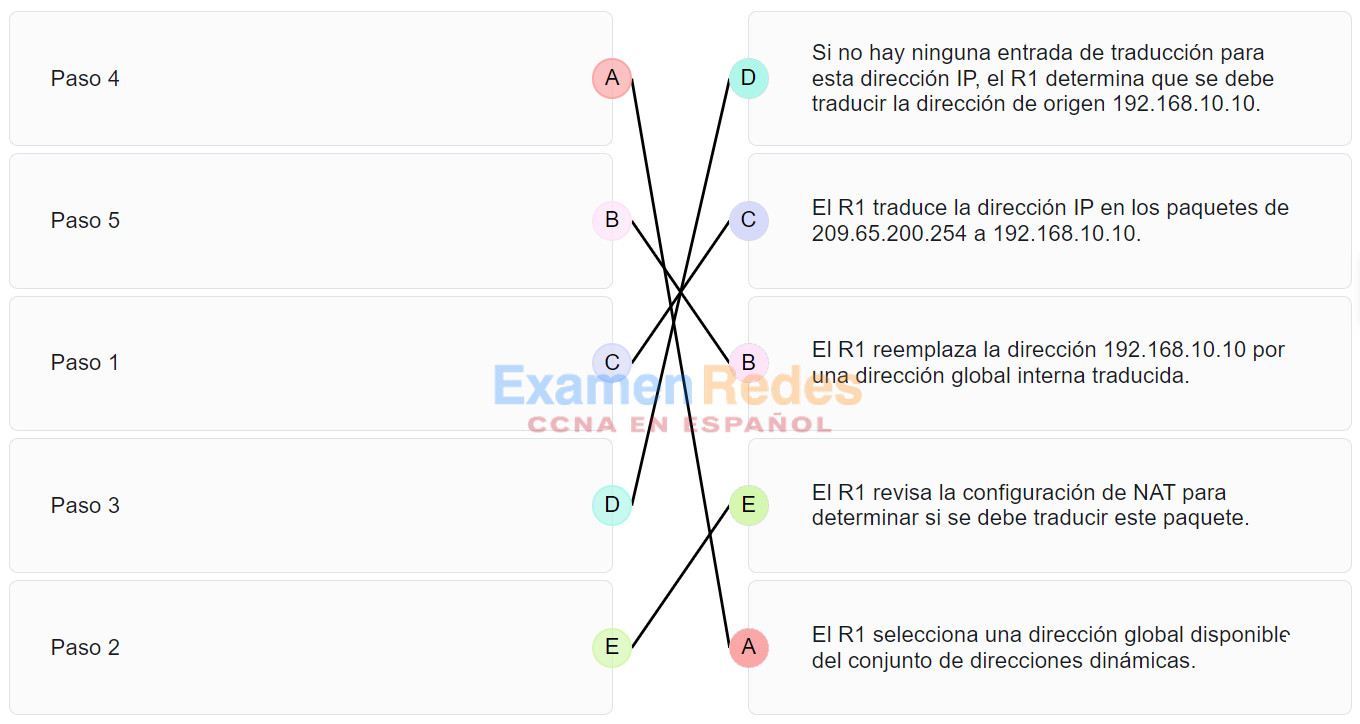

60. Una los pasos con las acciones involucradas cuando un host interno con la dirección IP 192.168.10.10 intenta enviar un paquete a un servidor externo en la dirección IP 209.165.200.254 a través de un router R1 que ejecuta NAT dinámica.

| Paso 1 | El R1 traduce la dirección IP en los paquetes de 209.65.200.254 a 192.168.10.10. |

| Paso 2 | El R1 revisa la configuración de NAT para determinar si se debe traducir este paquete. |

| Paso 3 | Si no hay ninguna entrada de traducción para esta dirección IP, el R1 determina que se debe traducir la dirección de origen 192.168.10.10. |

| Paso 4 | El R1 selecciona una dirección global disponible del conjunto de direcciones dinámicas. |

| Paso 5 | El R1 reemplaza la dirección 192.168.10.10 por una dirección global interna traducida. |

61. ¿Por qué se prefiere el uso de DHCP en redes grandes?

- Los hosts de las redes grandes necesitan más parámetros de configuración de asignación de direcciones IP que los hosts de las redes pequeñas.

- Evita que se compartan archivos que tienen derechos de autor.

- Es una forma más eficaz de administrar direcciones IP que la asignación de direcciones estáticas.

- Las redes grandes envían más solicitudes de resolución de dominio a dirección IP que las redes pequeñas.

- DHCP usa un protocolo de capa de transporte confiable.

62. ¿Qué fase del ciclo de vida de la respuesta ante los incidentes de NIST incluye el monitoreo continuo por parte del CSIRT para identificar y validar un incidente con rapidez?

- Preparación

- Contención, erradicación y recuperación

- Detección y análisis

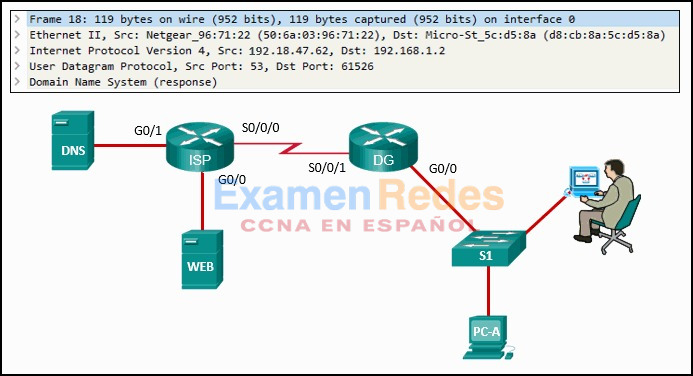

- Actividades posteriores al incidente

63. Consulte la ilustración. Un analista especializado en ciberseguridad está viendo paquetes capturados que se reenviaron al switch S1. ¿Qué dispositivo tiene la dirección MAC d8:cb:8a:5c:d5:8a?

- PC-A

- Servidor web

- Router ISP

- Servidor DNS

- Router DG

64. Cuando se ocupa de una amenaza de seguridad y utiliza el modelo de cadena de eliminación cibernética, ¿qué dos enfoques puede utilizar una organización para bloquear posibles ataques en un sistema? (Elija dos opciones.)

- Realizar un análisis de malware completo.

- Realizar escaneo de vulnerabilidades y pruebas de penetración de forma periódica.

- Desarrollar detecciones para el comportamiento de componentes conocidos para diseñar armas.

- Reunir archivos de registro web y de correo electrónico para una reconstrucción forense.

- Capacitar a los desarrolladores web sobre cómo asegurar códigos.

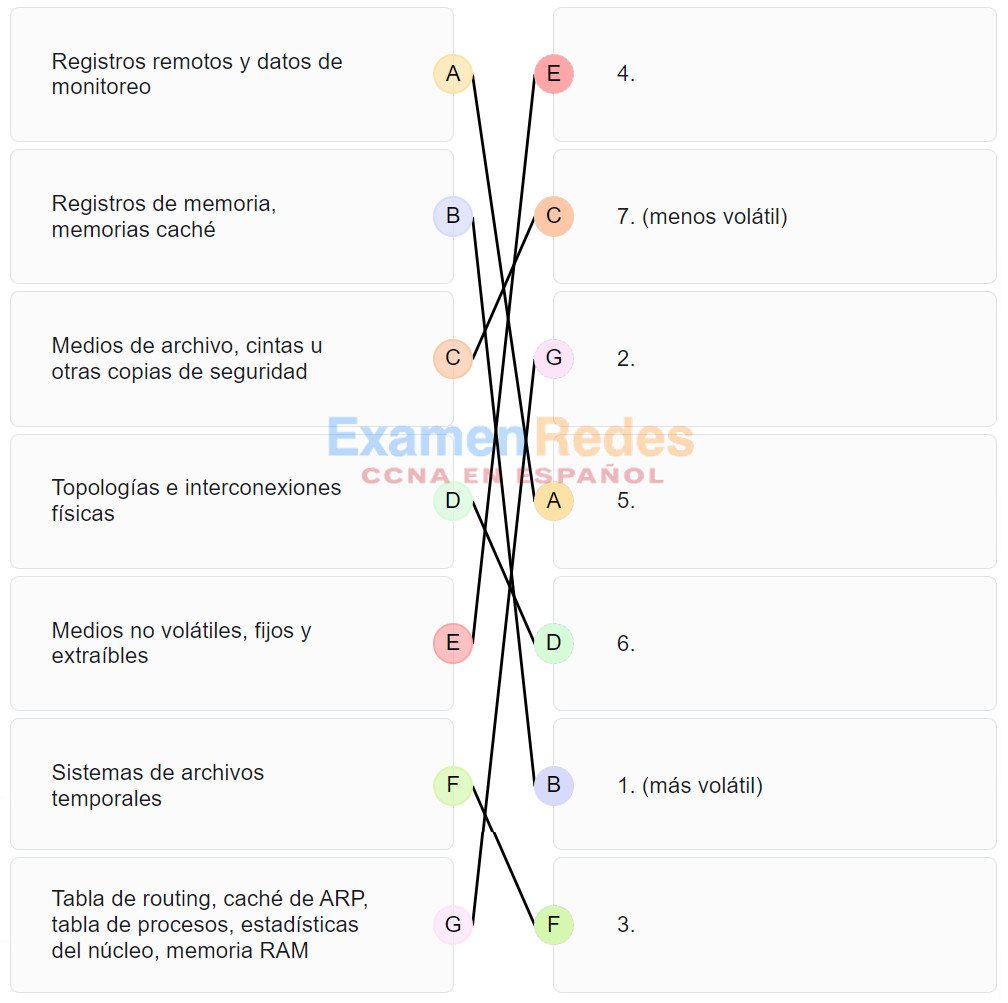

56. Coloque la prioridad de la recolección de pruebas de la más volátil a la menos volátil según lo definido por las pautas del IETF.

| Registros de memoria, memorias caché | 1. (más volátil) |

| Tabla de routing, caché de ARP, tabla de procesos, estadísticas del núcleo, memoria RAM | 2. |

| Sistemas de archivos temporales | 3. |

| Medios no volátiles, fijos y extraíbles | 4. |

| Registros remotos y datos de monitoreo | 5. |

| Topologías e interconexiones físicas | 6. |

| Medios de archivo, cintas u otras copias de seguridad | 7. (menos volátil) |

57. ¿Qué tipo de evidencia respalda una afirmación basada en evidencia obtenida previamente?

- Evidencia directa

- Evidencia confirmatoria

- La mejor evidencia

- Evidencia indirecta

58. Después de la contención, ¿cuál es el primer paso para erradicar un ataque?

- Aplicar parche para todas las vulnerabilidades.

- Celebrar reuniones para abordar los conocimientos adquiridos.

- Identificar todos los hosts que necesitan corrección.

- Cambiar todas las contraseñas.

59. ¿Cuál es el objetivo de un ataque en la fase de instalación de la cadena de eliminación cibernética?

- Establecer el comando y control (CnC) con el sistema objetivo.

- Crear una puerta trasera al sistema objetivo para poder acceder a él en el futuro.

- Utilizar la información de la fase de reconocimiento para desarrollar un arma contra el objetivo.

- Quebrar la vulnerabilidad y obtener el control del objetivo.

60

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes