Última actualización: octubre 17, 2024

Examen de punto de control: Examen del Grupo, Protocolos y Archivos de registro

Examen Módulos 24 al 25 de CyberOps Associate 1.0 – Preguntas y Respuestas Español

1. ¿Cuáles son los dos protocolos de la capa de aplicación que administran el intercambio de mensajes entre un cliente con un navegador web y un servidor web remoto? (Elija dos opciones).

- HTML

- DNS

- HTTPS

- DHCP

- HTTP

2. ¿Qué protocolo aprovechan los ciberdelincuentes para crear iFrames maliciosos?

- HTTP

- ARP

- DHCP

- DNS

3. ¿Qué enfoque se debe adoptar para evitar ataques dirigidos a Syslog?

- Usar una VPN entre un cliente Syslog y el servidor Syslog.

- Usar un servidor basado en Linux.

- Crear una ACL que permite solo el tráfico TCP hacia el servidor Syslog.

- Usar syslog-ng.

4. ¿Qué tecnología se usaría para crear los registros (logs) del servidor generados por los dispositivos de red, que además serán revisados por un técnico en redes de nivel básico que trabaja el turno nocturno en un centro de datos (data center)?

- SysLog

- VPN

- NAT

- ACL

5. ¿Qué técnica utilizaría un atacante para disfrazar rastros de un ataque en curso?

- Crearía un iFrame invisible en una página web.

- Alterar la información de fecha y hora (time information) atacando la infraestructura NTP.

- Encapsularía otros protocolos dentro de DNS para evadir las medidas de seguridad.

- Utilizaría SSL para encapsular malware.

6. ¿Cuál de los siguientes protocolos es un protocolo de resolución de nombres que a menudo utiliza el malware para comunicarse con los servidores de comando y control (CnC)?

- IMAP

- DNS

- ICMP

- HTTPS

7. ¿Qué método es utilizado por algunos tipos de malware para transferir archivos de hosts infectados a un host atacante?

- iFrame injection (Inyección de iFrame)

- UDP infiltration (Infiltración UDP)

- ICMP tunneling (Tunelización ICMP)

- HTTPS traffic encryption (Encriptación de tráfico HTTPS)

8. ¿Por qué la tecnología HTTPS añade complejidad al monitoreo de la seguridad de la red?

- HTTPS utiliza tecnología de tunelización para fines de confidencialidad.

- HTTPS utiliza NAT/PAT para ocultar la dirección IP de origen real.

- HTTPS utiliza cifrado integral para ocultar el tráfico de datos.

- HTTPS cambia dinámicamente el número de puerto en el servidor web.

9. ¿Qué tipo de mensaje ICMP entrante debe ser detenido?

- Echo-reply (respuesta echo)

- Source quench (alivio de fuente)

- Echo

- Unreachable (inalcanzable)

10. ¿Qué técnica es necesaria para garantizar una transferencia de datos privada mediante una VPN?

- Cifrado

- Autorización

- Virtualización

- Escalabilidad

11. ¿Qué dos tecnologías se utilizan principalmente en redes entre pares? (Elija dos opciones).

- Snort

- Wireshark

- BitTorrent

- Darknet

- Bitcoin

12. ¿Qué es Tor?

- Una regla creada con el fin de establecer la correspondencia con la firma de un ataque conocido

- Una forma de compartir procesadores entre dispositivos de red a través de Internet

- Un tipo de software de mensajería instantánea (IM) utilizado en la darknet (red oscura)

- Una plataforma de software y una red de hosts P2P que funcionan como routers de Internet

13. ¿Qué tipo de ataque llevan a cabo los actores de amenazas contra una red para determinar qué direcciones IP, protocolos y puertos están permitidos por las ACL?

- Denegación de servicio

- Ingeniería social

- Suplantación de identidad

- Reconocimiento

14. ¿Cuál de las siguientes afirmaciones describe los datos de sesiones en los registros de seguridad?

- Detallan las actividades de la red entre los hosts de la red.

- Pueden utilizarse para describir o predecir el comportamiento de la red.

- Son el registro de una conversación entre los hosts de la red.

- Muestran el resultado de las sesiones de red.

15. ¿Cuál de las siguientes afirmaciones describe los datos estadísticos en los procesos de monitoreo de la seguridad de la red?

- Se obtienen mediante el análisis de otros tipos de datos de red.

- Contienen las conversaciones entre los hosts de la red.

- Enumeran los mensajes de alerta junto con información estadística.

- Muestran los resultados de las actividades de la red entre los hosts de la red.

16. ¿Cuáles dos herramientas tienen una interfaz gráfica de usuario (Graphical User Interface GUI) y se pueden usar para ver y analizar capturas de paquetes completas (full packet captures)? (Escoja dos opciones).

- tcpdump

- Módulo de análisis de red Cisco Prime (Cisco Prime Network Analysis Module)

- nfdump

- Wireshark

- Splunk

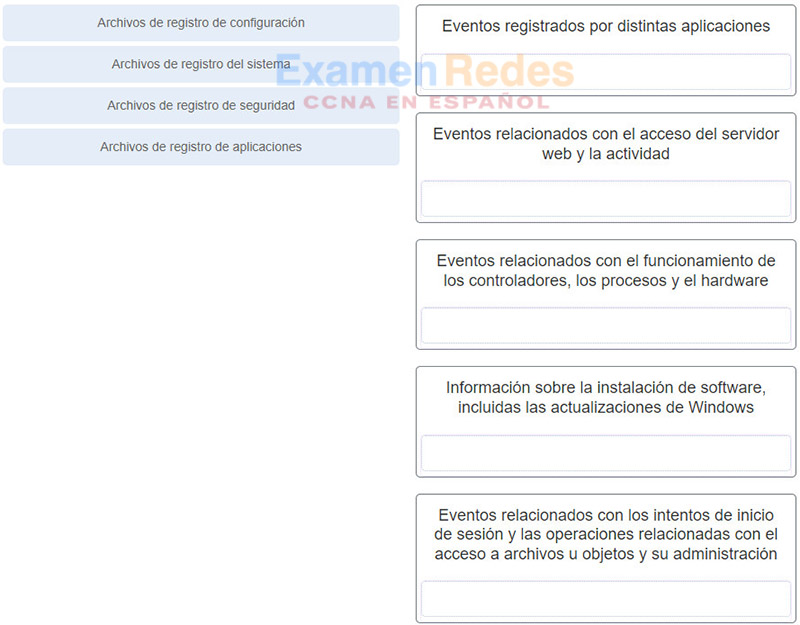

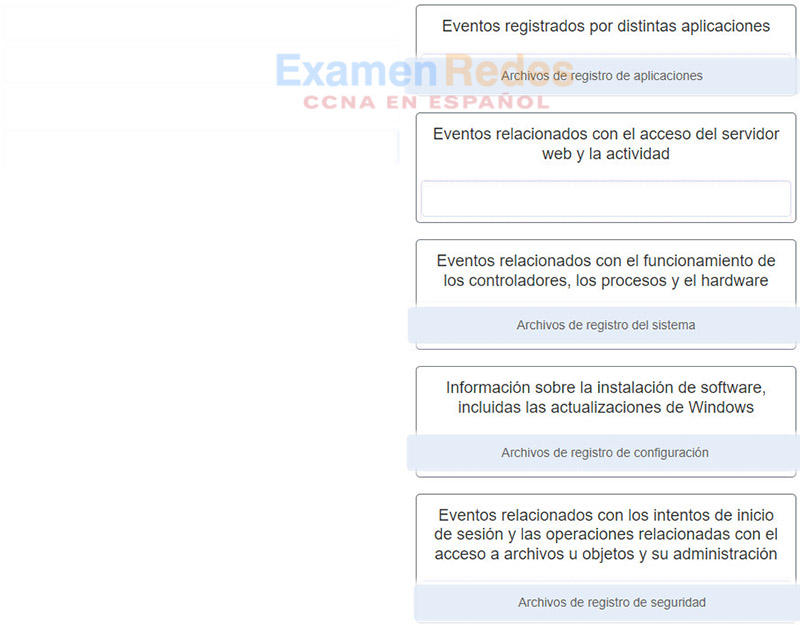

17. Una el registro de host de Windows con los mensajes incluidos en él. (No se utilizan todas las opciones).

Respuestas:

18. Un administrador del sistema ejecuta una utilidad de análisis de archivos en una PC con Windows y observa el archivo lsass.exe en el directorio de archivos de programa. ¿Qué debe hacer el administrador?

- Desinstalar la aplicación lsass porque es una aplicación heredada y ya no es necesaria por Windows.

- Abrir el Administrador de tareas, hacer clic con el derecho en el proceso lsass y seleccionar Finalizar tarea .

- Eliminar el archivo porque es probable que sea malware.

- Moverlo a Archivos de programa (x86) porque es una aplicación de 32 bits.

19. ¿Qué registro de Windows contiene información sobre instalaciones de software, incluidas las actualizaciones de Windows?

- Archivos de registro de seguridad

- Archivos de registro de aplicaciones

- Archivos de registro del sistema

- Archivos de registro de configuración

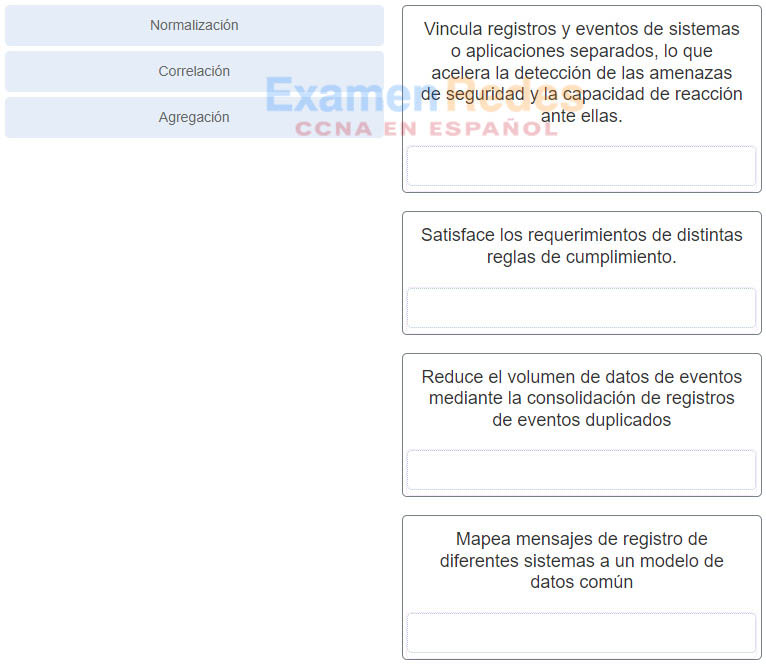

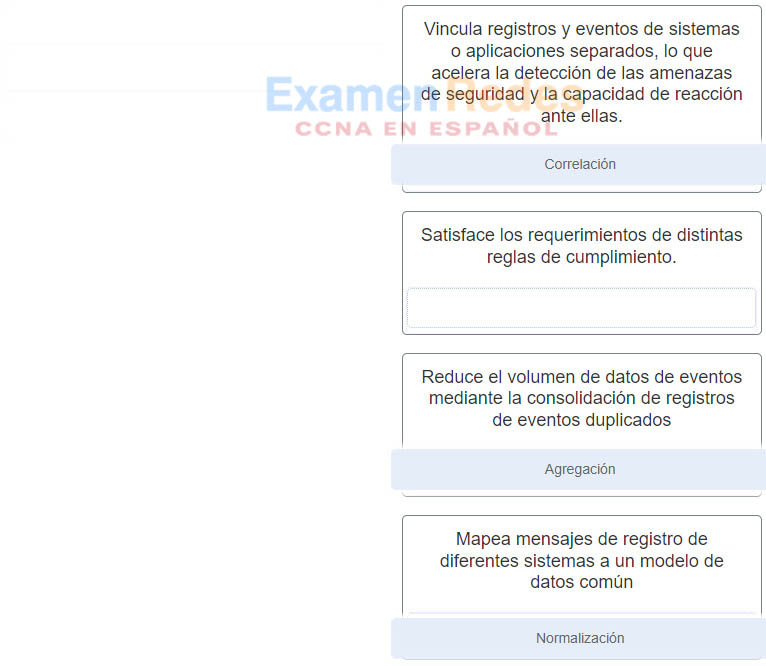

20. Una la función SIEM con su respectiva descripción.

Respuestas:

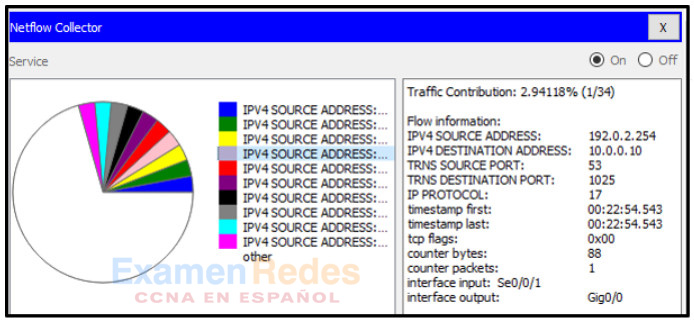

21. ¿Qué información puede proporcionar la utilidad Cisco NetFlow?

- Horarios pico y enrutamiento del tráfico

- Restricciones en cuentas de usuarios y seguridad

- Asignación de puertos UDP (Protocolo de datagramas de usuario) de origen y destino

- Capacidades de IPS (Sistema de prevención de intrusión) e IDS

22. ¿Cuál enunciado describe correctamente a un dispositivo de seguridad web de Cisco (Cisco Web Security Appliance WSA)?

- Actúa como un servidor VPN basado en SSL (SSL-based) para una empresa.

- Proporciona servicios web de alto rendimiento.

- Protege un servidor web al evitar que las amenazas de seguridad accedan al servidor.

- Funciona como un proxy web.

23. ¿De qué manera un dispositivo proxy web proporciona prevención de pérdida de datos (DLP) para una empresa?

- Al comprobar la reputación de servidores web externos

- Al funcionar como un firewall

- Al inspeccionar el tráfico entrante en busca de ataques potenciales

- Al analizar y registrar el tráfico saliente

24. ¿Qué dispositivo de Cisco puede utilizarse para filtrar contenido del tráfico de red e informar y denegar el tráfico en función de la reputación del servidor web?

- ASA

- WSA

- AVC

- ESA

25. Consulte la ilustración. Un administrador de red está mirando una salida arrojada por el recopilador Netflow. ¿Qué se puede determinar a partir de la salida con respecto al flujo de tráfico que se muestra?

- Esta es una respuesta DNS de UDP a una máquina cliente.

- Esta es una respuesta DNS de TCP a una máquina cliente.

- Esta es una solicitud DNS de UDP a un servidor DNS.

- Esta es una solicitud DNS de TCP a un servidor DNS.

26. ¿Qué función provee la aplicación Sguil?

- Hace que las alertas generadas por Snort se puedan leer y buscar

- Evita que un malware ataque un host.

- Informa las conversaciones entre los hosts de la red.

- Detecta posibles intrusiones en la red.

27. De las siguientes opciones, indique las dos que hacen referencia a enfoques para el monitoreo de seguridad de la red que utilizan técnicas analíticas avanzadas para analizar los datos de telemetría de la red. (Elija dos opciones).

- NetFlow

- Snorby

- NBAD

- IPFIX

- NBA

- Sguil

28. ¿Qué significa si la marca de hora en la sección de encabezado de un mensaje de syslog está precedida de un punto o un asterisco?

- El mensaje de syslog indica la hora en que se recibe un correo electrónico.

- Existe un problema asociado con NTP.

- El mensaje de syslog debe tratarse con prioridad alta.

- La marca de hora representa el valor de duración ida y vuelta.

29. En un sistema Cisco AVC, ¿en qué módulo se implementa NetFlow?

- Control

- Recopilación de métricas

- Administración y elaboración de informes

- Reconocimiento de aplicaciones

30. ¿En cuál de las siguientes situaciones puede IMAP representar una amenaza de seguridad para una compañía?

- Un correo electrónico puede utilizarse para introducir malware en un host.

- Los datos cifrados se descifran.

- Una persona hace clic sin querer en un iFrame oculto.

- Puede ser utilizado para codificar datos robados y enviárselos al actor de una amenaza.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes