Última actualización: octubre 17, 2024

Examen de punto de control: Examen del grupo, Seguridad de la Infraestructura de Red

Examen Módulos 11 al 12 de CyberOps Associate 1.0 – Preguntas y Respuestas Español

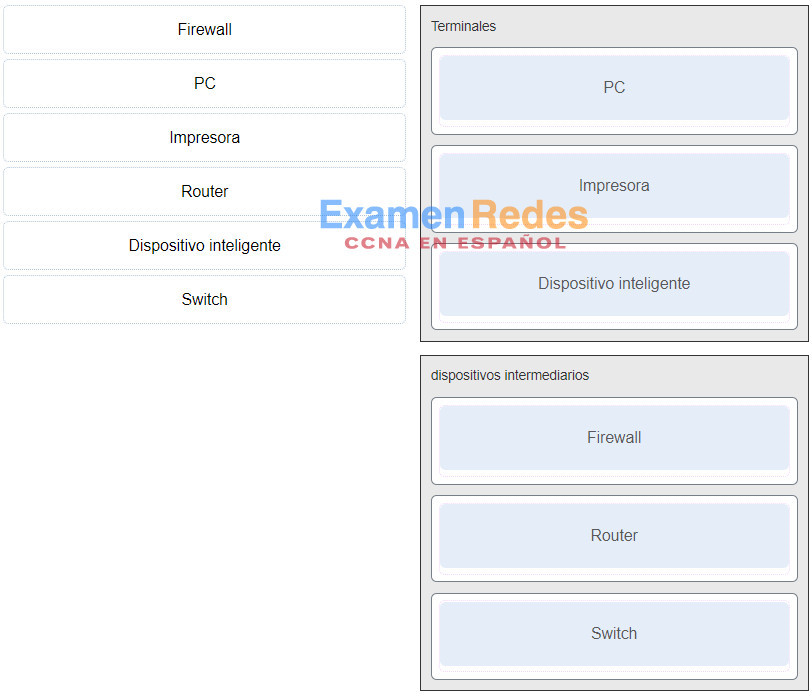

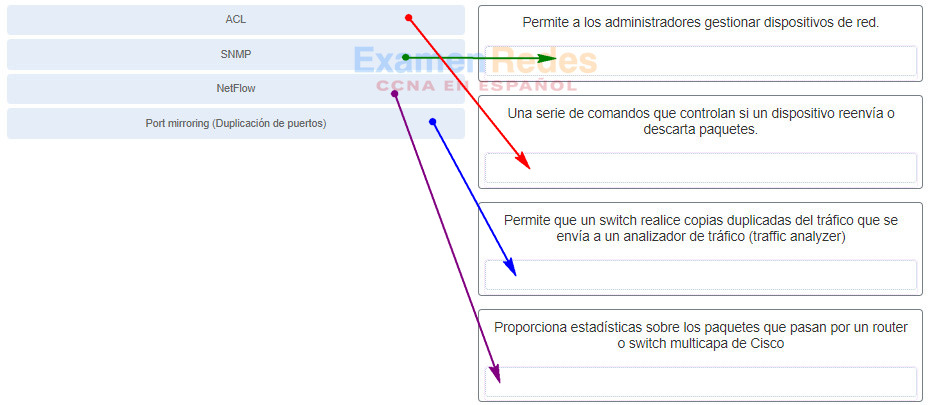

1. Una cada dispositivo con una categoría.

2. Un router de Cisco está ejecutando IOS 15. ¿Cuáles son los dos tipos de entrada de tabla de routing que se agregarán cuando un administrador de red active una interfaz y le asigne una dirección IP? (Elija dos opciones).

- Ruta que un administrador de red introduce de forma manual

- Interfaz de ruta local

- Ruta que se obtiene a través de OSPF

- Interfaz conectada directamente

- Ruta que se obtiene a través de EIGRP

3. ¿Qué información, dentro de un paquete de datos, utiliza un router para tomar decisiones de reenvío?

- El nombre de host de destino.

- La dirección IP de destino

- la dirección MAC de destino

- El servicio de destino solicitado.

4. ¿En dónde es almacenada la tabla de enrutamiento de un router?

- RAM

- ROM

- NVRAM

- flash

5. ¿Qué protocolo de enrutamiento se utiliza para intercambiar rutas entre proveedores de servicios de Internet?

- ISIS

- EIGRP

- RIP

- OSPF

- BGP

6. ¿Cuáles de los siguientes son dos protocolos de routing de estado de enlace? (Elija dos opciones).

- RIP

- ISIS

- EIGRP

- OSPF

- BGP

7. ¿Cuál es una característica de un hub?

- Utiliza CSMA/CA para evitar colisiones

- Opera en capa 2

- Subdivide la red en dominios de colisión

- Regenera las señales recibidas en un puerto y sale de todos los demás puertos

8. ¿Qué marco de administración Wi-fi es transmitida regularmente por los AP para anunciar su presencia?

- Asociación

- Autenticación

- Sondear

- Beacon

9. ¿Cuál es una característica del modo de detección pasiva WLAN?

- La función beaconing en el AP está deshabilitada.

- El AP envía periódicamente tramas beacon que contienen el SSID.

- El cliente debe conocer el nombre del SSID para comenzar el proceso de detección.

- El cliente inicia el proceso de detección mediante el envío de una solicitud de prueba.

10. ¿Qué se usa en las WLAN para evitar colisiones de paquetes?

- SVIs

- STP

- CSMA/CA

- VLAN

11. ¿Cuál es el primer paso en el proceso CSMA/CA cuando un cliente inalámbrico está intentando comunicarse en la red inalámbrica?

- El AP envía un mensaje CTS al cliente.

- El cliente envía una trama de prueba al canal.

- El cliente envía un mensaje RTS al AP.

- El cliente escucha el tráfico en el canal.

12. ¿Los puntos de acceso ligeros retransmiten datos entre dos dispositivos de la red? (Escoja dos opciones).

- Punto de acceso autónomo

- Router inalámbrico

- Puerta de enlace predeterminada

- cliente inalámbrico

- Controlador de LAN inalámbrico

13. ¿Cuáles son los dos dispositivos que comúnmente se encontrarían en la capa de acceso del modelo de diseño jerárquico de LAN empresarial? (Elija dos).

- Punto de acceso

- Switch modular

- Dispositivo de capa 3

- Firewall

- Switch de capa 2

14. ¿Cuál enunciado describe una de las reglas que rigen el comportamiento de las interfaces en el contexto de la implementación de una configuración de política de Firewall basado en zonas (zone-based policy firewall configuration)?

- Por defecto, es permitido que el tráfico fluya entre una interfaz que es miembro de una zona y cualquier interfaz que no es un miembro de esa zona.

- Un administrador puede asignar interfaces a zonas, independientemente de si la zona haya sido configurada.

- Un administrador puede asignar una interfaz a varias zonas de seguridad.

- Por defecto, es permitido que el tráfico fluya entre las interfaces que son miembros de la misma zona.

15. ¿Cuál es la función de la capa de distribución en el modelo de diseño de red de tres capas?

- Proporcionar acceso seguro a Internet

- Proporcionar acceso directo a la red

- Proporcionar conexión de alta velocidad en el perímetro de la red

- Agregar conexiones de capa de acceso

16. ¿Cuales dos componentes de los dispositivos de seguridad web tradicionales son ejemplos de funciones integradas en un dispositivo Cisco Web Security Appliance? (Escoja dos opciones).

- Firewall

- Filtrado de virus de correo electrónico y spam

- Conexión VPN

- Filtrado de URL (URL filtering)

- Generación de informes web (web reporting)

17. ¿Cuáles son las dos desventajas de usar un IDS? (Elija dos opciones).

- El IDS analiza los paquetes reenviados.

- El IDS no detiene el tráfico malicioso.

- El IDS requiere que otros dispositivos respondan a los ataques.

- El IDS funciona sin conexión utilizando copias del tráfico de red.

- El IDS no tiene ningún impacto en el tráfico.

18. ¿Cuál es la característica del firewall que se utiliza para asegurar que los paquetes que ingresan a una red sean respuestas legítimas a solicitudes originadas en los hosts internos?

- Filtrado de URL

- Filtrado de paquetes

- Inspección de paquetes con estado

- Filtrado de aplicaciones

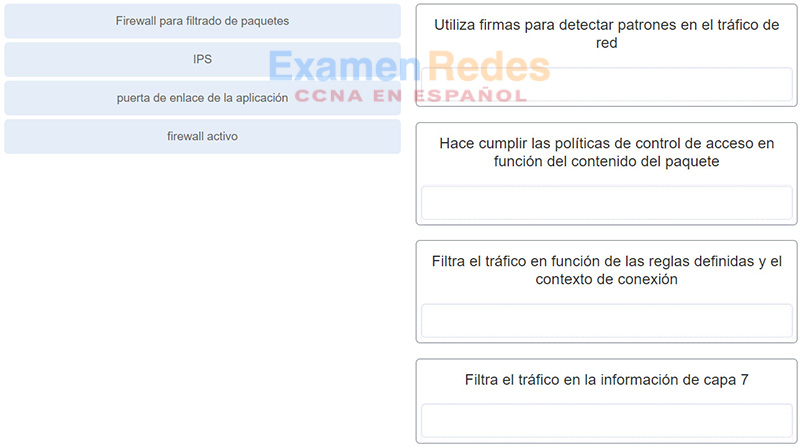

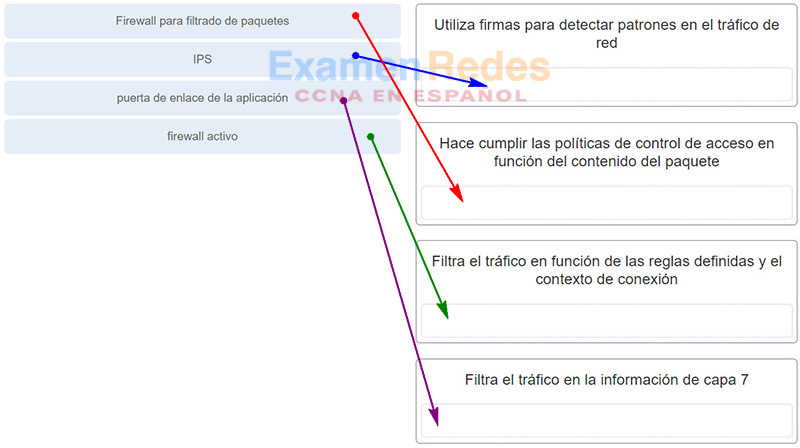

19. Una el tipo de dispositivo de seguridad de red con la descripción.

Respuestas:

20. En el proceso de recopilación de datos, ¿qué tipo de dispositivo escucha el tráfico pero solo recopila estadísticas de tráfico?

- Servidor de syslog

- El recopilador NetFlow

- NMS

- Agente de SNMP

21. ¿Qué componente de AAA puede establecerse utilizando tokens?

- Autorización

- Auditoría

- Autenticación

- Registro

22. ¿Qué afirmación describe una diferencia entre RADIUS y TACACS+?

- RADIUS utiliza TCP mientras que TACACS+ hace uso de UDP.

- RADIUS separa la autenticación y la autorización mientras que TACACS+ las combina en un proceso.

- RADIUS cifra solamente la contraseña mientras que TACACS+ cifra toda la comunicación.

- El software Cisco Secure ACS admite RADIUS pero no TACACS+.

23. ¿Cuáles son las dos declaraciones verdaderas sobre los servidores NTP en una red empresarial? (Elija dos opciones).

- Los servidores NTP aseguran que la información de registro y de depuración tenga una marca de tiempo precisa.

- Todos los servidores NTP se sincronizan directamente con un origen de hora de estrato 1.

- Los servidores NTP controlan el tiempo medio entre fallas (MTBF) para los dispositivos de red clave.

- Los servidores NTP de estrato 1 están conectados directamente a un origen de hora autoritativo.

- Solo puede haber un servidor NTP en una red empresarial.

24. ¿Cuál de las siguientes es una función de SNMP?

- Sincroniza el tiempo en todos los dispositivos en la red

- Captura paquetes que entran y salen de la tarjeta de interfaz de red

- Brinda un formato de mensaje para la comunicación entre los agentes y los administradores de dispositivos de red

- Proporciona análisis estadístico sobre los paquetes que pasan por un router o switch de multicapa de Cisco

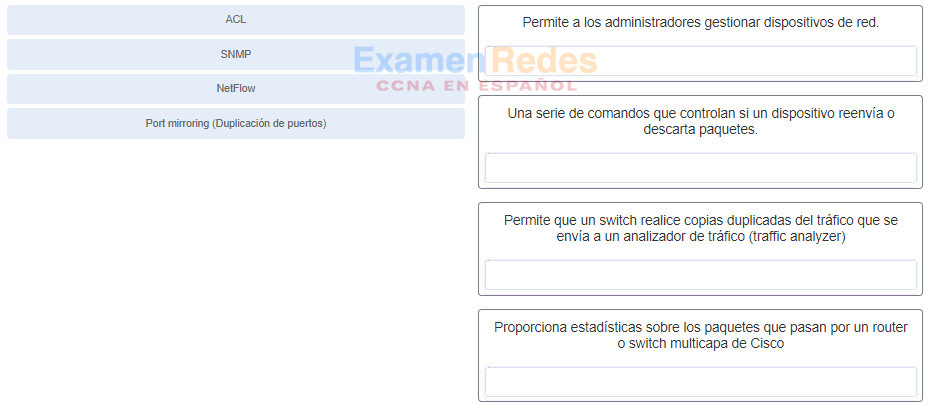

25. Haga coincidir el servicio de seguridad con su respectiva descripción

Respuestas:

26. ¿Cuál tipo de ruta es creada cuando un administrador de red configura manualmente una ruta que tiene una interfaz de salida activa?

- Dinámica

- Local

- Conectado directamente

- Estática

27. ¿Cuáles son las tres partes de todas las tramas de Capa 2? (Escoja tres opciones).

- encabezado

- Dirección IP de origen y destino

- número de secuencia

- time-to-live (tiempo-de-vida)

- payload (carga útil)

- Secuencia de verificación de trama

28. ¿Cuáles son dos tipos de direcciones que se encuentran en terminales de red? (Elija dos opciones).

- MAC

- UDP

- TCP

- return

- IP

29. ¿Cuál es una característica de un puerto enrutado que está configurado en un switch Cisco?

- Ejecuta STP para evitar bucles.

- Está asociado con una única VLAN.

- Se le asigna una dirección IP.

- Admite subinterfaces.

30. ¿Cuál es una ventaja del sistema HIPS que no es proporcionada por un IDS?

- HIPS implementa sensores en los puntos de entrada (entry points) de la red y protege los segmentos críticos de la red.

- HIPS monitorea los procesos de red y protege los archivos críticos.

- HIPS proporciona un análisis rápido de los eventos a través de un registro detallado (detailed logging).

- HIPS protege los recursos críticos del sistema y monitorea los procesos del sistema operativo.

31. ¿Qué es un sistema de detección de intrusiones basado en host (HIDS)?

- Detecta y detiene los ataques directos potenciales, pero no realiza un análisis en busca de malware.

- Identifica ataques potenciales y envía alertas, pero no detiene el tráfico.

- Combina las funcionalidades de aplicaciones antimalware con protección de firewall.

- Es un sistema sin agente que analiza los archivos en un host en busca de posible malware.

32. ¿Cuál enunciado describe una VPN?

- Una VPN utiliza conexiones físicas dedicadas para transferir datos entre usuarios remotos.

- Una VPN utiliza conexiones virtuales para crear una red privada a través de una red pública.

- Una VPN utiliza conexiones lógicas para crear redes públicas a través de Internet.

- Una VPN utiliza software de virtualización de código abierto para crear un túnel a través del Internet.

33. ¿Qué acción realiza un switch ethernet cuando recibe una trama con una dirección de origen de capa 2 desconocida?

- Descarta la trama.

- Registra la dirección de origen en la tabla de direcciones del switch.

- Reenvía la trama hacia la puerta de enlace predeterminada.

- Reenvía la trama a todas las interfaces excepto a la interfaz en la que fue recibida.

34. ¿Qué característica describe un cliente inalámbrico que funciona en modo activo?

- Capacidad de cambiar dinámicamente canales

- Transmite señales que solicitan el SSID

- Debe configurarse para seguridad antes de conectarse a un AP

- Debe conocer el SSID para conectarse a un AP

35. ¿Qué técnica es necesaria para garantizar una transferencia de datos privada mediante una VPN?

- Autorización

- Virtualización

- Escalabilidad

- Cifrado

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

Actualización 2025, Una cada dispositivo con una categoría. Dispositivos inteligentes va en Dispositivos intermediarios

Good job