Última actualización: octubre 12, 2022

CyberOps Associate (Versión 1.0) – Módulos 18 – 20: Examen del Grupo, Defensa de la Red Preguntas y Respuestas Español

1. ¿Qué componente de AAA puede establecerse utilizando tokens?

- Registro

- Auditoría

- Autenticación

- Autorización

2. Cuando se realiza una auditoría de seguridad en una empresa, el auditor informa que los usuarios nuevos tienen acceso a los recursos de red más allá de sus tareas habituales. Además, los usuarios que pasan a puestos diferentes conservan sus permisos anteriores. ¿Qué tipo de violación se produce?

- Auditoría

- Contraseña

- Menor privilegio

- Política de red

3. ¿Las contraseñas y los PIN son ejemplos de qué término de seguridad?

- identificación

- acceso

- autorización

- autenticación

4. ¿Qué tipo de control de acceso aplica el control de acceso más estricto y se utiliza comúnmente en aplicaciones militares o esenciales?

- Control de acceso discrecional (DAC)

- Control de acceso obligatorio (MAC)

- Control de acceso no discrecional

- Control de acceso basado en atributos (ABAC)

Control de acceso obligatorio (MAC): el control de acceso más estricto que se utiliza normalmente en aplicaciones militares o esenciales.

Control de acceso discrecional (DAC): permite que los usuarios controlen el acceso a sus datos como dueños de esos datos. Pueden utilizarse listas de control de acceso (ACL) u otras medidas de seguridad para especificar quién puede tener acceso a la información.

Control de acceso no discrecional: también conocido como control de acceso basado en roles (RBAC). Permite el acceso según el rol y las responsabilidades del individuo dentro de la organización.

Control de acceso basado en atributos (ABAC): permite el acceso basado en los atributos del recurso al que se accederá, del usuario que accede al recurso y de los factores del entorno, como el momento del día.

5. ¿En qué principio se basa el modelo de control de acceso no discrecional?

- Aplica el control de acceso más estricto posibles.

- Permite que las decisiones de acceso se basen en roles y responsabilidades de un usuario dentro de la organización.

- Permite el acceso basado en los atributos del objeto al que se accederá.

- Permite que los usuarios controlen el acceso a sus datos como dueños de esos datos.

6. Al diseñar una red prototipo para una nueva granja de servidores, un diseñador de red elige utilizar vínculos redundantes para conectarse al resto de la red. ¿Qué objetivo de negocio será abordado con esta elección?

- Gestión

- Seguridad

- Escalabilidad

- Disponibilidad

7. ¿Qué componente de la seguridad Zero Trust se centra en el acceso seguro cuando una API, un microservicio o un contenedor acceden a una base de datos dentro de una aplicación?

- Carga de trabajo

- Lugar de trabajo

- Flujo de trabajo

- Fuerza laboral

8. ¿Cuál es el propósito de la función de contabilidad de seguridad de red?

- Requerir que los usuarios prueben quiénes son.

- Determinar a qué recursos puede acceder un usuario.

- No perder de vista las acciones de los usuarios.

- Proporcionar preguntas de desafío y respuesta.

9. De las siguientes opciones, ¿cuáles representan dos características del protocolo RADIUS? (Elija dos opciones).

- Cifrado de la contraseña solamente

- Separación de los procesos de autenticación y de autorización

- Cifrado de todo el cuerpo del paquete

- Uso de puertos UDP para las tareas de autenticación y registro

- Uso del puerto TCP 49

10. En un enfoque de defensa en profundidad, ¿qué tres opciones deben identificarse para brindar a la red una defensa eficaz contra los ataques? (Elija tres opciones).

- Violaciones pasadas a la seguridad

- Cantidad total de dispositivos que se conectan a la red inalámbrica y cableada

- Vulnerabilidades en el sistema

- Recursos que necesitan protección

- Ubicación del atacante o de los atacantes

- Amenazas a los recursos

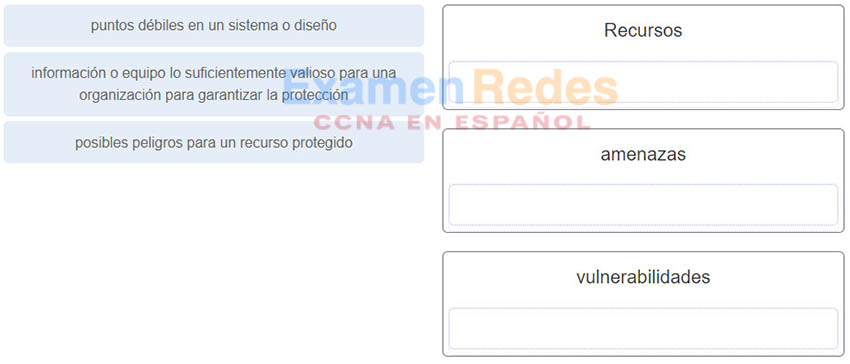

11. Haga coincidir el término con la descripción.

Respuestas:

12. ¿Cuál de las siguientes es una característica de un enfoque para la seguridad de defensa en profundidad con varias capas?

- Se utilizan tres dispositivos o más.

- Los routers se reemplazan con firewalls.

- Una falla de protección no afecta la eficacia de otras medidas de protección.

- Cuando un dispositivo falla, otro asume el control.

13. ¿Cuál de las siguientes opciones hace referencia a un beneficio de un enfoque de defensa en profundidad?

- La eficacia de otras medidas de seguridad no se ven afectadas cuando falla un mecanismo de seguridad.

- Se requiere una sola capa de seguridad en el núcleo de la red.

- Todas las vulnerabilidades de la red son mitigadas.

- Se elimina la necesidad de firewalls.

14. ¿Cuál corresponde a una característica de la security artichoke (alcachofa de seguridad) con un enfoque a la defensa en profundidad?

- Los atacantes ya no tienen que pelar cada capa antes de llegar a los datos o sistema de destino.

- Cada capa debe penetrarse antes de que el atacante pueda alcanzar los datos o el sistema de destino.

- Los atacantes pueden comprometer fácilmente todas las capas que protegen los datos o los sistemas.

- Los atacantes ya no pueden penetrar en ninguna capa que proteja los datos o el sistema.

15. ¿Qué dos opciones son prácticas de seguridad recomendadas para mitigar los riesgos de BYOD? (Elija dos opciones).

- Utilizar el filtrado de direcciones MAC para conexiones inalámbricas.

- Activar wifi solo cuando se utiliza la red inalámbrica.

- Permitir únicamente dispositivos que han sido aprobados por el equipo corporativo de TI.

- Disminuir el nivel de ganancia de la antena inalámbrica.

- Mantener actualizados el sistema operativo y el software del dispositivo.

- Utilizar pintura que refleje las señales inalámbricas y vidrio que impida que las señales salgan del edificio.

- Usar contraseñas exclusivas para cada dispositivo y cuenta.

- Desactivar la conexión wifi y la conectividad por Bluetooth cuando no se utilizan. Conectarse solo a redes confiables.

- Mantener actualizados el sistema operativo y el software.

- Realizar una copia de respaldo de los datos almacenados en el dispositivo.

- Suscribirse a un servicio de localización de dispositivo con una característica de barrido remoto.

- Proporcionar software antivirus para dispositivos BYOD aprobados.

- Utilice el software de administración de dispositivos móviles (MDM) que permite que los equipos de TI realicen un seguimiento del dispositivo e implementen configuraciones de seguridad y controles de software.

16. ¿Cuál es el propósito del software de administración de dispositivos móviles (MDM)?

- Se utiliza para identificar vulnerabilidades potenciales en el dispositivo móvil.

- Se utiliza para crear una política de seguridad.

- Se utiliza para implementar políticas de seguridad, configuración y configuraciones de software en dispositivos móviles.

- Los actores de una amenaza lo utilizan para penetrar en el sistema.

17. ¿Qué tres objetivos logra una política de seguridad BYOD? (Escoja tres opciones).

- Identificar todas las firmas de malware y sincronizarlas en las bases de datos corporativas

- Identificar y prevenir todas las firmas de virus heurísticos

- Describir los derechos de acceso y las actividades autorizadas al personal de seguridad en el dispositivo.

- Identificar medidas de seguridad para poner en marcha si un dispositivo está en riesgo

- Identificar qué empleados pueden traer sus propios dispositivos.

- Identificar una lista de sitios web a los que los usuarios no tienen permitido acceder

- Identificación sobre cuáles empleados pueden traer sus propios dispositivos.

- Identificación de los dispositivos que serán admitidos

- Identificación sobre el nivel de acceso que se otorgará a los empleados cuando utilicen dispositivos personales

- Descripción sobre los derechos de acceso y las actividades autorizadas al personal de seguridad en el dispositivo.

- Identificación sobre cuales regulaciones deben respetarse cuando los empleados utilicen sus dispositivos.

- Identificación sobre las medidas de seguridad para poner a un dispositivo comprometido en su lugar

18. ¿Cómo gestiona AIS una amenaza recién descubierta?

- Mitigando el ataque con mecanismos de defensa de respuesta activa

- Creando estrategias de respuesta contra la nueva amenaza

- Asesorando al Gobierno Federal de los Estados Unidos para que publique estrategias de respuesta interna

- Permitiendo el intercambio en tiempo real de indicadores de ciberamenazas con el Gobierno Federal de los Estados Unidos y el sector privado

19. ¿Cuál es el objetivo principal del Foro de Equipos de Respuesta a Incidentes y Seguridad (FIRST)?

- Permitir que una variedad de equipos de respuesta a incidentes de seguridad informática colaboren, cooperen y coordinen el intercambio de información, la prevención de incidentes y las estrategias de reacción rápida

- Proporcionar productos educativos neutrales de proveedores y servicios profesionales a profesionales de la industria de todo el mundo

- Ofrecer advertencias sobre ciberamenazas 24×7, identificación de vulnerabilidades, mitigación y respuesta a incidentes

- Proporcionar un portal de noticias de seguridad que agrupe las noticias de última hora relacionadas con alertas, ataques y vulnerabilidades

20. ¿Cuál es la función principal del Centro de Seguridad de Internet (CIS)?

- Proporcionar un portal de noticias de seguridad que agrupe las noticias de última hora relacionadas con alertas, ataques y vulnerabilidades

- Proporcionar productos educativos neutrales para proveedores y servicios profesionales a profesionales de la industria de todo el mundo

- Mantener una lista de Vulnerabilidades y Exposiciones Comunes (CVE) utilizadas por las organizaciones de seguridad destacadas.

- Ofrecer advertencias y avisos sobre ciberamenazas 24X7, identificación de vulnerabilidades y respuestas a incidentes

21. ¿Cómo detecta y previene FireEye los ataques zero-day (día cero)?

- Aceptando sólo paquetes de datos encriptados que validan con respecto a sus valores hash configurados

- Manteniendo un análisis detallado de todos los virus y malware

- Estableciendo un parámetro de autenticación antes de cualquier intercambio de datos

- Detectando todas las etapas del ciclo de vida de un ataque con un motor sin firma que utiliza análisis de ataques

22. ¿Cuál corporación define identificadores únicos de CVE para vulnerabilidades de seguridad de la información públicamente conocidas con el fin de facilitar el uso compartido de datos?

- FireEye

- MITRE

- Cisco Talos

- DHS

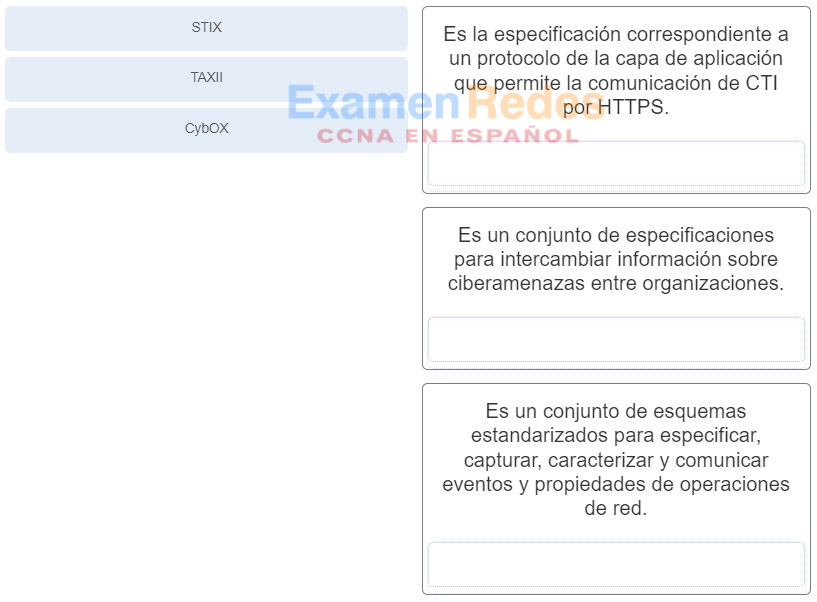

23. ¿Cuál enunciado describe al Intercambio de confianza de información sobre indicadores automatizados (TAXII, Trusted Automated Exchange of Indicator Information)?

- Es un motor sin firma que usa análisis de ataques con estado para detectar amenazas zero day.

- Es una base de datos dinámica de vulnerabilidades en tiempo real.

- Es la especificación correspondiente a un protocolo de la capa de aplicación que permite la comunicación de CTI por HTTPS.

- Es un conjunto de especificaciones para intercambiar información sobre ciberamenazas entre organizaciones.

24. ¿Qué es CybOX?

- Permite el intercambio en tiempo real de los indicadores de ciberamenazas entre el gobierno federal de Estados Unidos y el sector privado.

- Es un conjunto de esquemas estandarizados para especificar, capturar, caracterizar y comunicar eventos y propiedades de operaciones de red.

- Es la especificación para un protocolo de la capa de aplicación que permite la comunicación de CTI por HTTPS.

- Es un catálogo de amenazas de seguridad conocidas denominadas Common Vulnerabilities and Exposures (CVE) para vulnerabilidades de ciberseguridad conocidas públicamente.

25. ¿Cuál es el propósito principal de la plataforma de intercambio de información sobre malware (MISP)?

- Publicar todo el material informativo sobre ciberamenazas conocidas y recién descubiertas

- Intercambiar todos los mecanismos de respuesta a amenazas conocidas

- Permitir el uso compartido automatizado de IOCs entre personas y máquinas utilizando el STIX y otros formatos de exportación

- Proporcionar un conjunto de esquemas estandarizados para especificar y capturar eventos y propiedades de operaciones de red

26. Haga coincidir los estándares de Intercambio de información sobre amenazas con su respectiva descripción.

Respuestas:

27. ¿Por qué la administración de activos es una función crítica de una organización en crecimiento frente a las amenazas a la seguridad?

- Evitar el robo de activos antiguos que son desmantelados.

- Para permitir la construcción de una AUP comprehensiva.

- Para preservar un seguimiento auditor de todas las nuevas compras.

- Para identificar la siempre creciente superficie de ataque frente a las amenazas.

28. ¿Cuál es la primera línea de defensa cuando una organización usa un enfoque de defensa en profundidad para la seguridad de la red?

- IPS

- Servidor proxy

- Router perimetral

- Firewall

29. ¿Qué describe la política de seguridad de los procedimientos de gestión de incidentes?

- Describe como los incidentes de seguridad son gestionados.

- Describe cómo prevenir varios ciberataques.

- Describe el procedimiento para auditar la red después de un ciberataque.

- Describe el procedimiento para mitigar los ciberataques.

30. Un administrador del servidor web configura ajustes de acceso para que los usuarios se autentiquen primero antes de acceder a determinados sitios web. ¿Qué requisito de seguridad informática se aborda en la configuración?

- Confidencialidad

- Integridad

- Disponibilidad

- Escalabilidad

31. ¿Cuál término describe la capacidad de un servidor web para mantener un registro de los usuarios que acceden al servidor, así como el tiempo que lo utilizan?

- autorización

- asignación de permisos

- Contabilidad

- autenticación

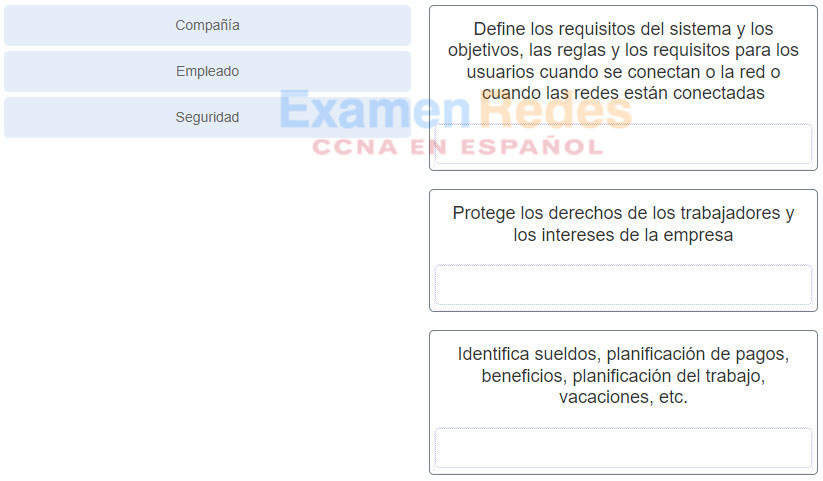

32. Una el tipo de política de la empresa con la descripción.

Respuestas:

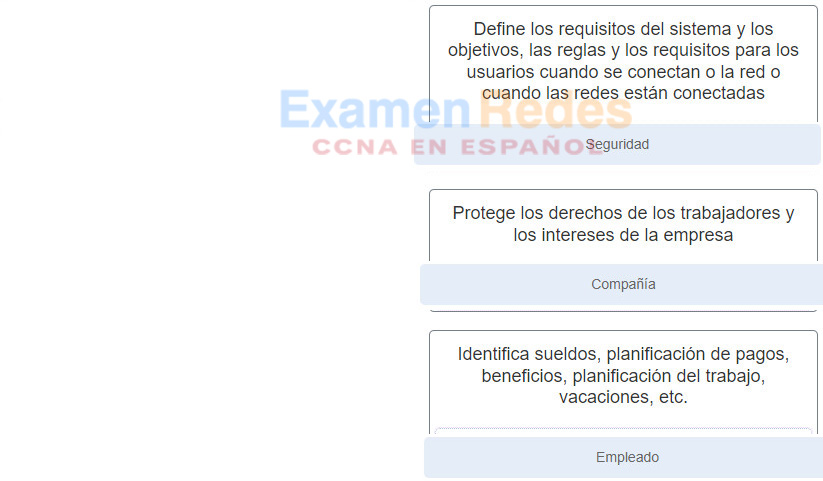

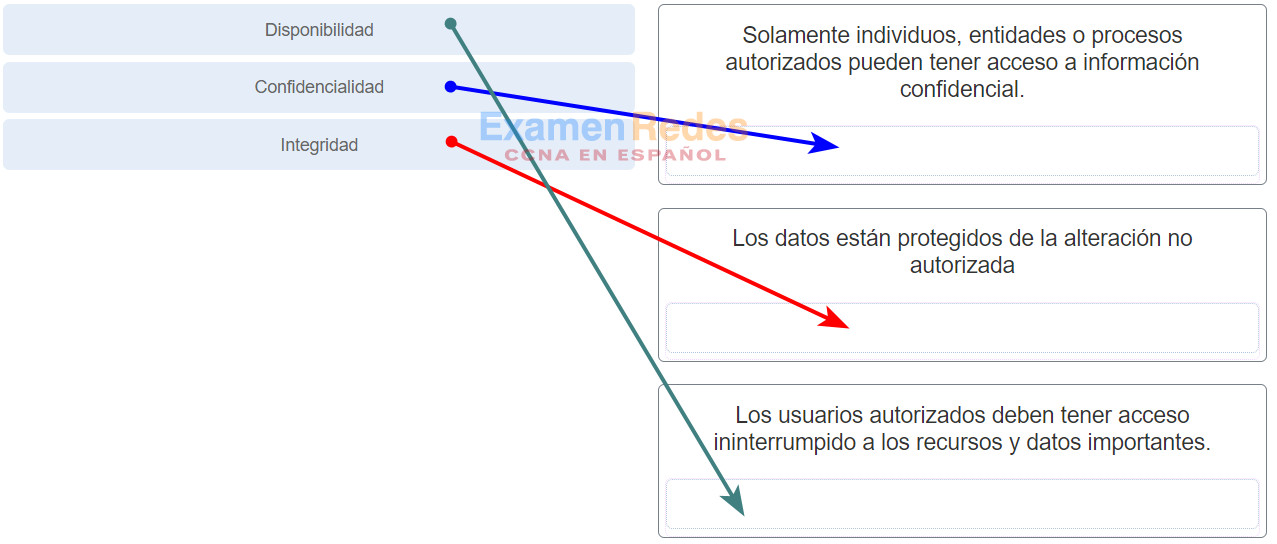

33. Una el componente de seguridad informática con la descripción.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

Por qué la administración de activos es una función crítica de una organización en crecimiento frente a las amenazas a la seguridad

Para identificar la siempre creciente superficie de ataque frente a las amenazas.