Última actualización: octubre 17, 2024

CyberOps Associate (Versión 1.0) – Examen de práctica de certificación CyberOps Associate (200-201) Preguntas y Respuestas Español

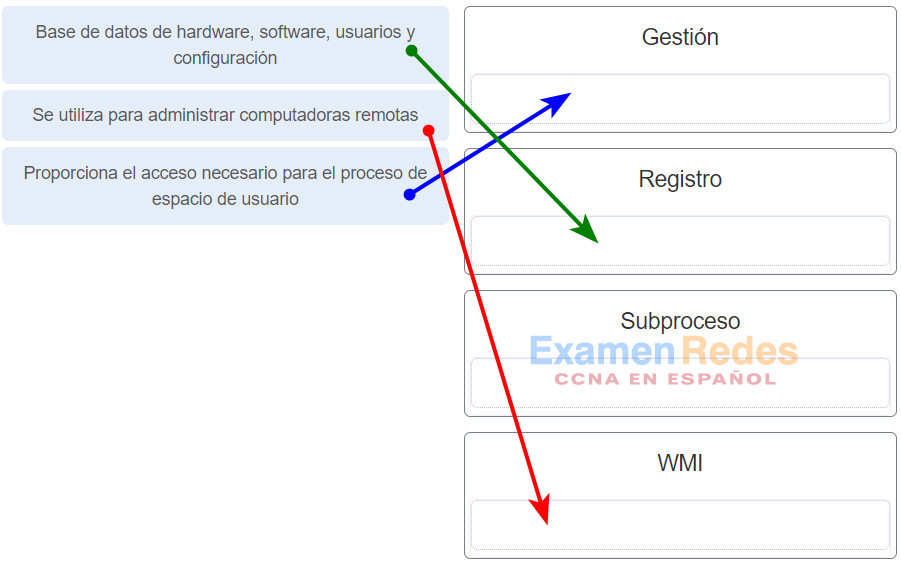

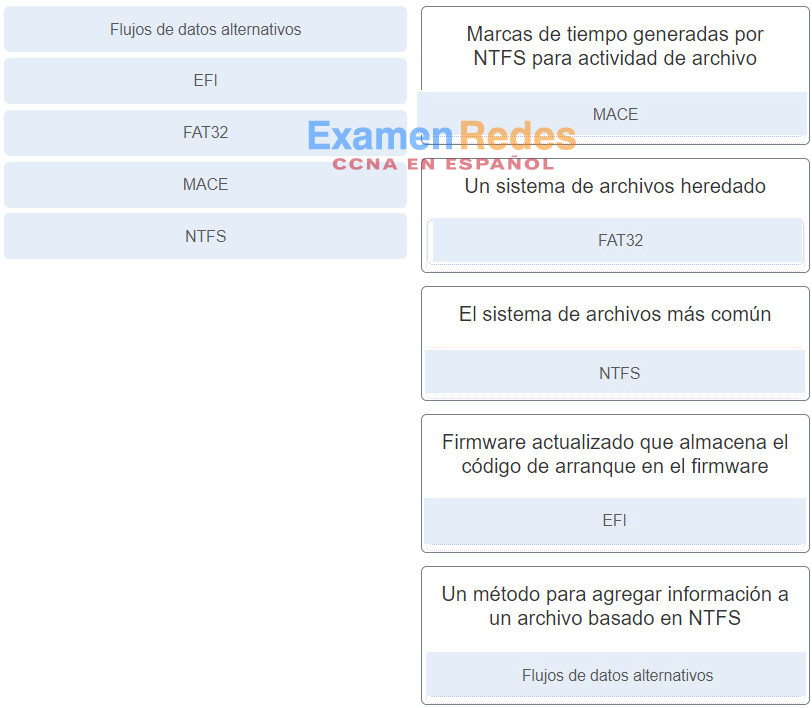

1. Una la definición con el término Microsoft Windows. (No se utilizan todas las opciones).

Otro caso:

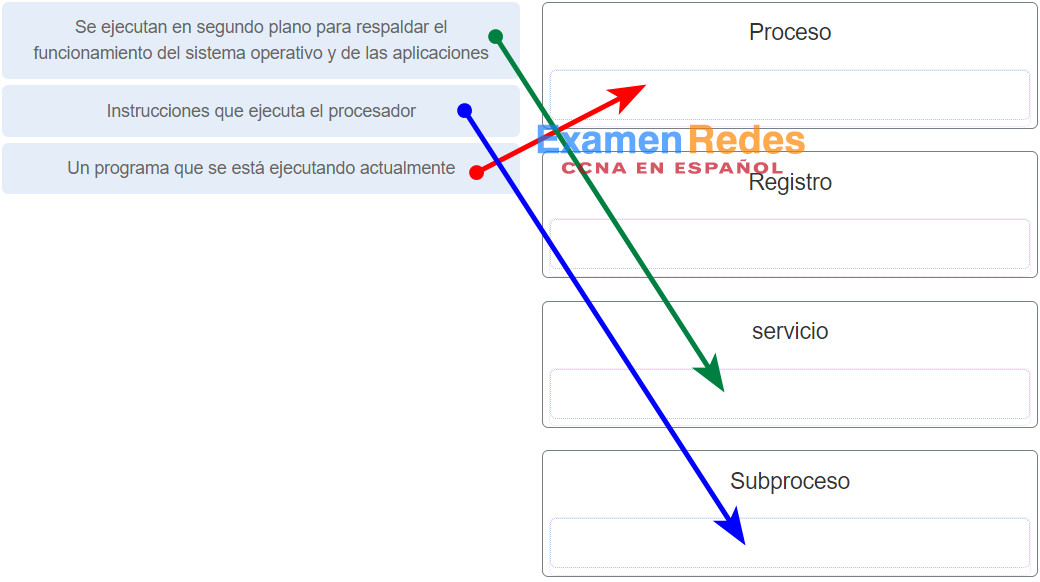

2. Una el término de Windows con la descripción.

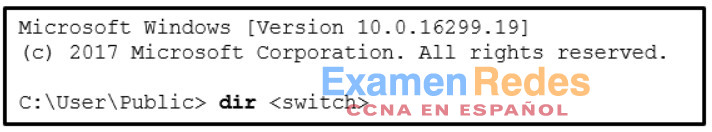

3. Consulte la ilustración. Un especialista en seguridad comprueba si los archivos en el directorio contienen datos ADS. ¿Qué switch debe usarse para demostrar que un archivo tiene ADS conectados?

- /r

- /a

- /d

- /s

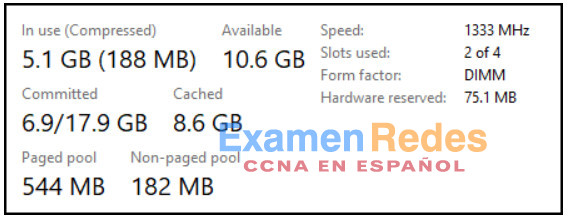

4. Consulte la ilustración. ¿Qué porcentaje aproximado de la memoria física sigue estando disponible en este sistema de Windows?

- 32%

- 53%

- 68%

- 90%

5. ¿Qué aplicación de Windows suele utilizar un analista especializado en ciberseguridad para ver registros de acceso de IIS de Microsoft?

- Word

- SIEM

- Bloc de notas

- Visor de eventos

6. ¿Qué herramienta de Windows puede utilizar un administrador de ciberseguridad para asegurar computadoras independientes que no forman parte de un dominio de Active Directory?

- PowerShell

- Política de seguridad local

- Firewall de Windows

- Windows Defender

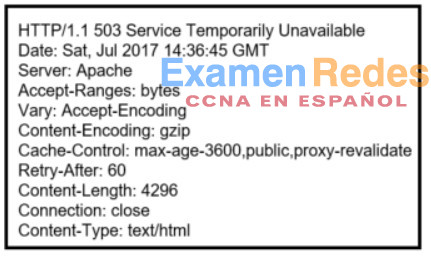

7. Consulte la ilustración. Un analista especializado en seguridad está revisando los registros de un servidor web Apache. ¿Qué medida debería adoptar el analista en función de la salida que se muestra?

- Ignorar el mensaje.

- Reiniciar el servidor.

- Notificar a la administración de seguridad correspondiente del país.

- Notificar al administrador del servidor.

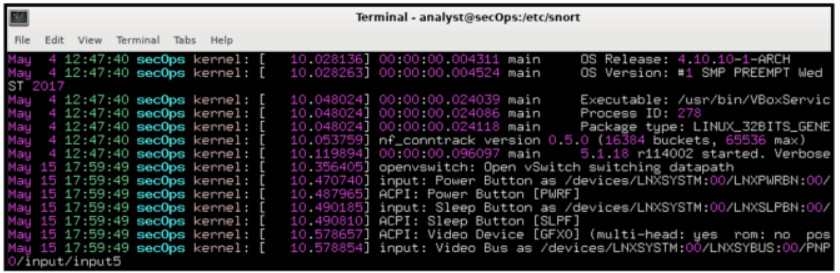

8. Consulte la ilustración. ¿Qué tecnología contendría información similar a los datos que se muestran para los dispositivos de infraestructura dentro de una compañía?

- Servidor Apache

- HIDS

- Firewall

- Servidor Syslog

9. ¿Qué dos algoritmos usan una función hash para garantizar la integridad en los mensajes? (Elija dos opciones).

- AES

- MD5

- SEAL

- SHA

- 3DES

10. Un profesional de seguridad le hace recomendaciones a una empresa para mejorar la seguridad de los terminales. ¿Qué tecnología de seguridad de terminal se recomendaría como un sistema basado en agentes para brindar protección a hosts contra malware?

- IPS

- HIDS

- Determinación de líneas de base

- Listas negras

11. ¿Qué configuración de seguridad de terminales utilizaría un analista especializado en seguridad para determinar si una computadora ha sido configurada para impedir la ejecución de una aplicación en particular?

- Servicios

- Determinación de líneas de base

- Listas negras

- Listas blancas

12. ¿Qué tipo de evidencia no puede comprobar un hecho de seguridad de RI por sí sola?

- Confirmatoria

- La mejor

- Rumores

- Indirecta

13. El administrador SOC está revisando las métricas del trimestre del calendario anterior y descubre que el MTTD sufrió una violación de la seguridad de contraseñas llevada a cabo a través de Internet y que fue de cuarenta días. ¿Qué representa la métrica MTTD dentro del SOC?

- El tiempo promedio que se tarda en identificar incidentes de seguridad válidos que se han producido

- El tiempo necesario para evitar que el incidente cause más daños a los sistemas o datos

- El tiempo promedio que tarda en detenerse y remediarse un incidente de seguridad

- El tiempo necesario para detener la propagación de malware en la red

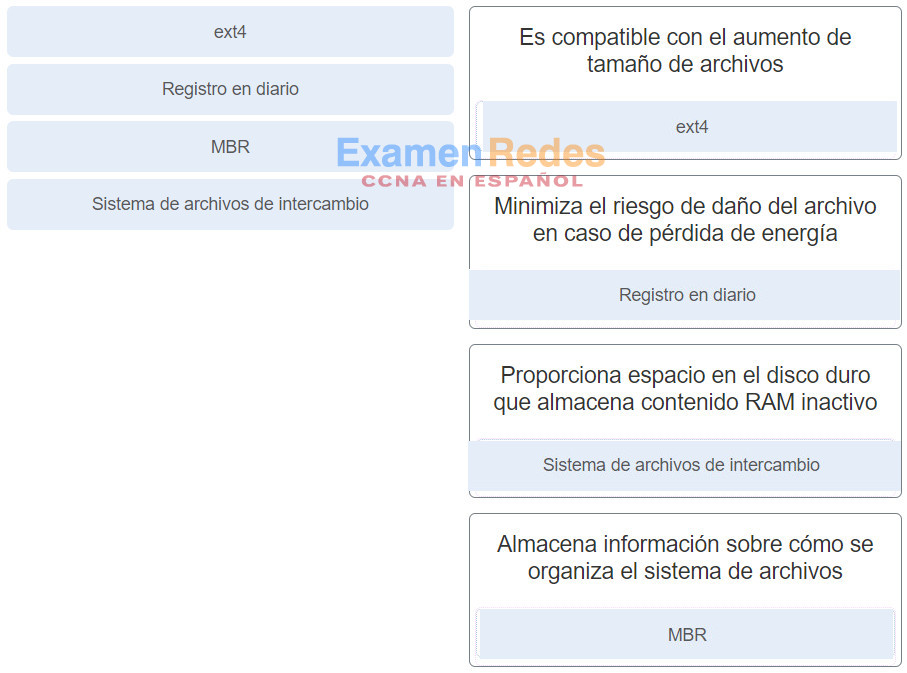

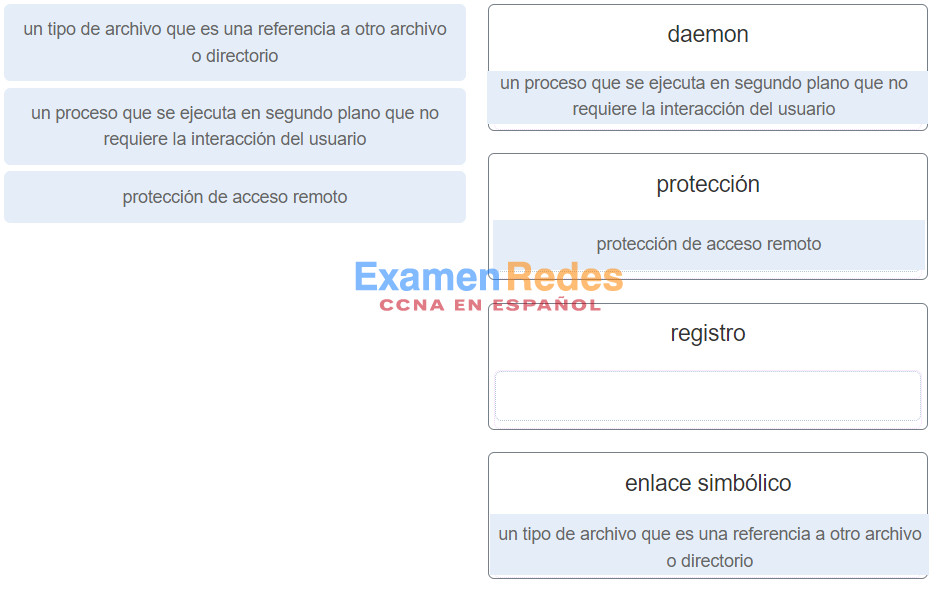

14. Una el término de sistema de archivos utilizado en Linux con la función.

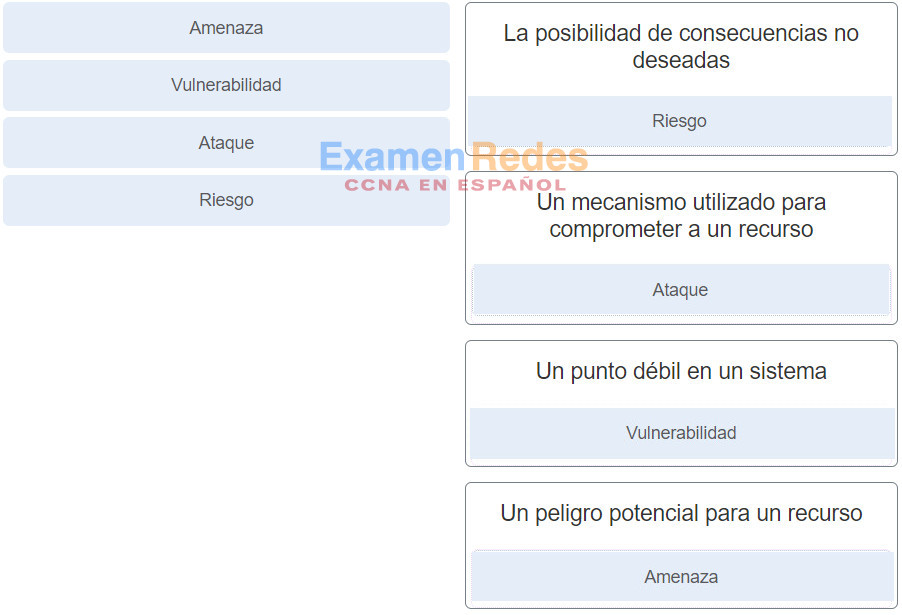

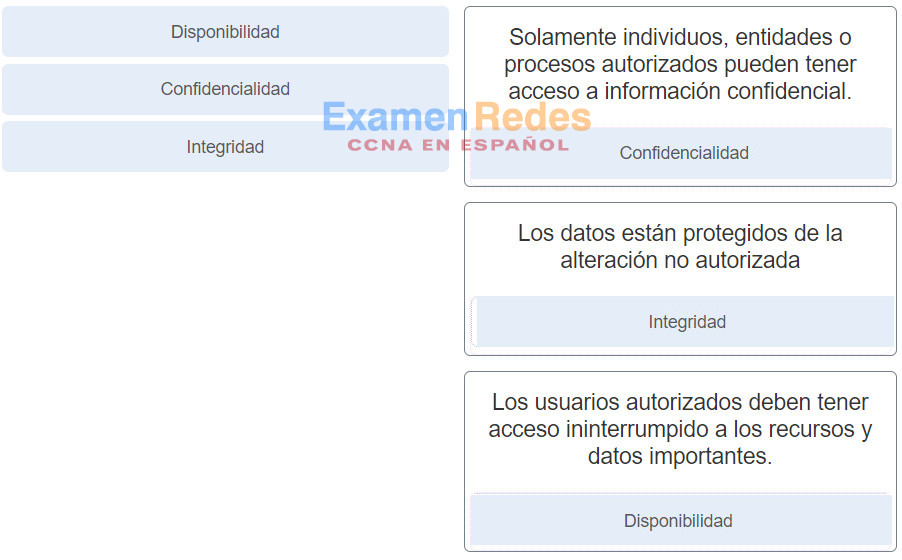

15. Una el concepto de seguridad con la descripción.

16. ¿Qué modelo de control de acceso permite que los usuarios controlen el acceso a sus datos como dueños de esos datos?

- Control de acceso obligatorio

- control de acceso basado en atributos

- Control de acceso no discrecional

- Control de acceso discrecional

17. ¿En qué principio se basa el modelo de control de acceso no discrecional?

- Permite que los usuarios controlen el acceso a sus datos como dueños de esos datos.

- Permite el acceso basado en los atributos del objeto al que se accederá.

- Aplica el control de acceso más estricto posibles.

- Permite que las decisiones de acceso se basen en roles y responsabilidades de un usuario dentro de la organización.

18. Una el componente de seguridad informática con la descripción.

19. ¿Qué componente de seguridad de la información se ve comprometido en un ataque DDoS?

- Disponibilidad

- Contabilidad

- Confidencialidad

- Integridad

20. ¿Qué modelo de control de acceso asigna privilegios de seguridad en basado en la posición, responsabilidades o clasificación de puestos de un individuo o grupo dentro de una organización?

- Discrecional

- Obligatorio

- Basado en roles

- Basado en reglas

21. ¿Qué componente es un pilar del enfoque de seguridad zero trust que se centra en el acceso seguro de dispositivos, como servidores, impresoras y otros dispositivos finales, incluidos los dispositivos conectados a IoT?

- Cargas de trabajo

- Flujos de trabajo

- Fuerza laboral

- Lugar de trabajo

22. ¿Qué métrica en el Grupo de métricas base de CVSS se utiliza con un vector de ataque?

- La determinación de si la autoridad inicial cambia a una segunda autoridad durante el ataque

- La proximidad del actor de la amenaza a la vulnerabilidad

- La presencia o ausencia de la necesidad de interacción con el usuario para que el ataque tenga éxito

- La cantidad de componentes, software, hardware o redes fuera del control del atacante y que deben estar presentes para poder atacar una vulnerabilidad con éxito

23. Un analista especializado en ciberseguridad realiza una evaluación, conforme a CVSS, de un ataque en el cual se envió un enlace web a varios empleados. Un ataque interno se inició tras hacer clic en el enlace. ¿Qué métrica en el Grupo de métricas base de CVSS se utiliza para documentar que el usuario tuvo que hacer clic en el enlace para que se produzca el ataque?

- Interacción con el usuario

- Alcance

- Requisito de integridad

- Requisito de disponibilidad

24. ¿Cuáles son las tres métricas de impacto incluidas en el Grupo de métricas base de CVSS 3.0? (Elija tres opciones).

- Disponibilidad

- Nivel de corrección

- Integridad

- Vector de ataque

- Confidencialidad

- Ataque

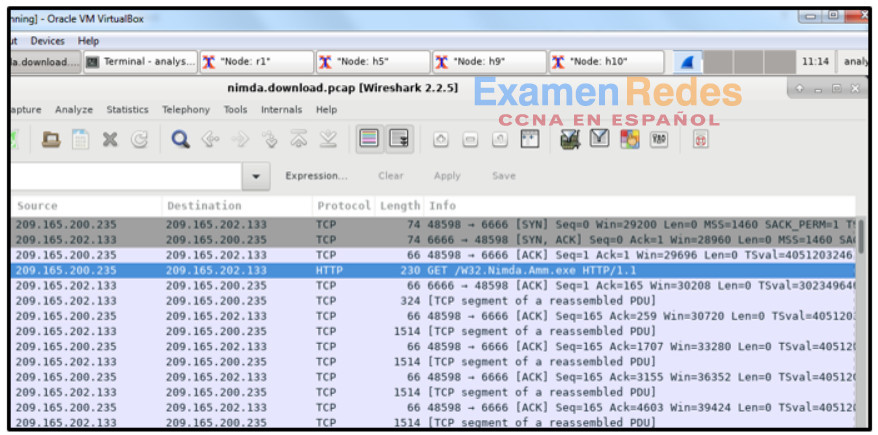

25. Consulte la ilustración. Un especialista en seguridad está usando Wireshark para revisar un archivo PCAP generado por tcpdump . Cuando el cliente inició una solicitud de descarga de archivo, ¿qué socket de origen se utilizó?

- 209.165.202.133:6666

- 209.165.200.235:6666

- 209.165.200.235:48598

- 209.165.202.133:48598

26. ¿Qué tres campos se encuentran en las encabezados TCP y UDP? (Elija tres opciones).

- Suma de comprobación

- Puerto de destino

- Opciones

- Puerto de origen

- Ventana

- Número de secuencia

27. ¿Cuál es una característica de IPS?

- Se implementa en modo sin conexión.

- Se centra principalmente en la identificación de posibles incidentes.

- No afecta la latencia.

- Puede detener los paquetes maliciosos.

28. ¿Qué campo en el encabezado IPv6 apunta a la información de capa de red opcional que se incluye en el paquete IPv6?

- Encabezado siguiente

- Versión

- Identificador de flujo

- Clase de tráfico

29. ¿Qué tres campos del encabezado IPv4 no están en un encabezado IPv6? (Elija tres opciones).

- Desplazamiento de fragmentos

- Identificación

- Señalización

- Versión

- TTL

- Protocolo

30. ¿Cuál es una diferencia clave entre los datos capturados por NetFlow y los datos capturados por Wireshark?

- Los datos de NetFlow muestran contenido del flujo de red, mientras que los datos de Wireshark muestran estadísticas del flujo de red.

- NetFlow utiliza tcpdump para analizar los datos, mientras que Wireshark utiliza nfdump .

- NetFlow recopila metadatos de un flujo de red, mientras que Wireshark captura paquetes de datos completos.

- NetFlow proporciona datos de transacciones, mientras que Wireshark proporciona datos de sesiones.

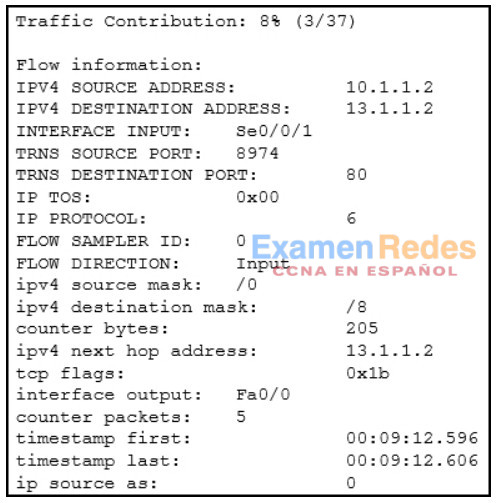

31. Consulte la ilustración. ¿Cuál tecnología generó el registro de evento (event log)?

- Proxy web

- NetFlow

- Wireshark

- SysLog

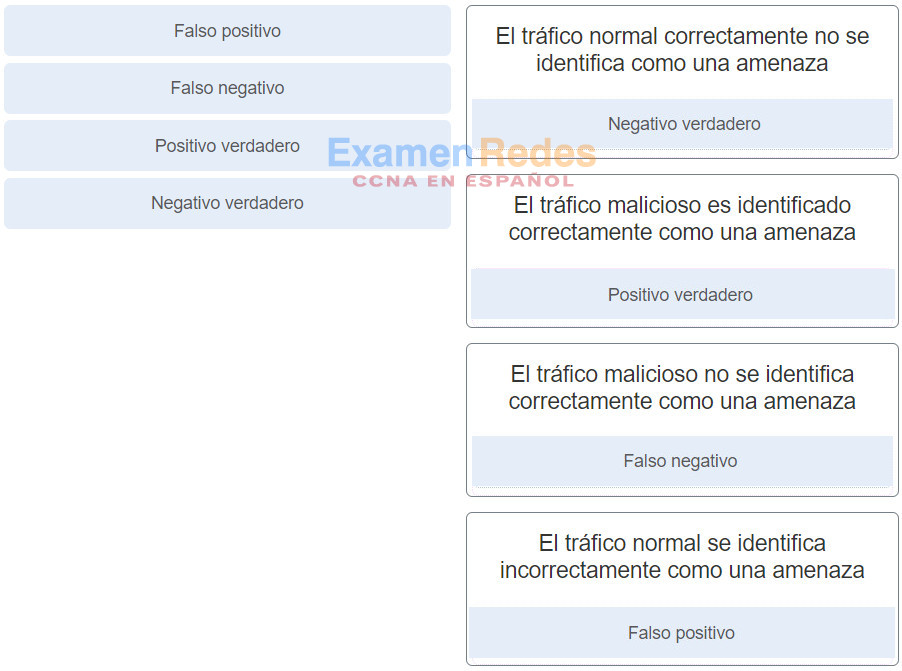

32. Una la alarma IPS con su descripción.

33. ¿Qué clasificación se utiliza para una alerta que identifica de manera correcta que se ha producido un ataque?

- Negativo verdadero

- Falso positivo

- Positivo verdadero

- Falso negativo

34. ¿Con qué coincidirá la expresión regular ^83?

- Cualquier cadena que comience con 83

- Cualquier cadena que incluya 83

- Cualquier cadena que termine con 83

- Cualquier cadena de valores superiores a 83

35. ¿Cuál expresión regular coincidiría con cualquier String (cadena) que contenga 4 ceros consecutivos?

- ^0000

- [0-4]

- {0-4}

- 0{4}

36. Un analista especializado en seguridad usa Tcpdump y Wireshark para obtener un archivo descargado de un archivo pcap. El analista sospecha que el archivo es un virus y quiere saber de qué tipo de archivo se trata para analizarlo en más detalle. ¿Qué comando de Linux puede utilizarse para determinar el tipo de archivo?

- file

- tail

- nano

- ls -l

37. ¿Qué superficie de ataque, definida por SANS Institute, se proporciona través del aprovechamiento de vulnerabilidades en aplicaciones web, en la nube o basadas en host?

- Humana

- Red

- Software

- Host

Superficie de ataque de red : aprovechamiento de vulnerabilidades en redes

Superficie de ataque de software : aprovechamiento de vulnerabilidades web, en la nube o de aplicaciones de software basado en hosts

Superficie de ataque humana : aprovechamiento de debilidades en el comportamiento del usuario

38. ¿Cuál de las siguientes opciones ejemplifica un ataque local?

- El actor de una amenaza realiza un ataque de fuerza bruta en un router perimetral empresarial para obtener acceso ilegal.

- El escaneo de puertos se usa para determinar si el servicio Telnet se está ejecutando en un servidor remoto.

- El actor de una amenaza intenta obtener la contraseña de usuario de un host remoto mediante el uso de un software de captura de teclado instalado por un troyano.

- Un ataque de desbordamiento del búfer se lanza contra un sitio web de compras en línea y hace que el servidor deje de funcionar.

39. ¿Qué tipo de ataque cibernético es una forma de MiTM en la que el perpetrador copia paquetes IP fuera de la red sin modificarlos?

- Clave comprometida

- Intercepción pasiva

- Denegación de servicio (DoS)

- suplantación de IP

40. ¿A qué categoría de ataques de seguridad pertenece man-in-the-middle?

- DoS

- Reconocimiento

- Acceso

- Ingeniería social

41. ¿Con qué método de evasión el actor de una amenaza, tras obtener acceso a la contraseña del administrador en un host comprometido, intenta iniciar sesión en otro host utilizando las mismas credenciales?

- Sustitución de tráfico

- Pivoting

- Interpretación errónea a nivel de protocolos

- Agotamiento de recursos

42. ¿Cuáles serían dos ejemplos de ataques de denegación de servicio? (Elija dos opciones).

- Desbordamiento del búfer

- Escaneo de puertos

- Suplantación de identidad

- Ping de la muerte

- Inyección SQL

43. ¿Qué ataque se integra en los niveles más bajos del sistema operativo de un host e intenta ocultar totalmente las actividades del actor de la amenaza en el sistema local?

- Cifrado y tunelizado

- Inserción de tráfico

- Rootkit

- Sustitución de tráfico

44. ¿Qué tipo de técnica de evasión divide las payloads maliciosas en paquetes más pequeños para evitar los sensores de seguridad que no vuelven a ensamblar las cargas antes de escanearlas?

- Interpretación errónea a nivel de protocolos

- Pivoting

- Inserción de tráfico

- Fragmentación de tráfico

45. ¿Qué dos ataques se dirigen a servidores web a través del aprovechamiento de posibles vulnerabilidades de funciones de entrada usadas por una aplicación? (Elija dos opciones).

- Escaneo de puertos

- Inyección SQL

- Ataque de confianza

- Redireccionamiento de puertos

- Scripts entre sitios

46. ¿Qué función de seguridad proporcionan los algoritmos de cifrado?

- Confidencialidad

- Integridad

- Autorización

- Administración de claves

47. ¿Cómo puede NAT/PAT dificultar el monitoreo de la seguridad de la red si se utiliza NetFlow?

- Oculta las direcciones IP internas al permitirles que compartan una o varias direcciones IP externas.

- Disfraza la aplicación iniciada por un usuario mediante la manipulación de los números de puertos.

- Cambia las direcciones MAC de origen y de destino.

- Oculta el contenido de un paquete mediante el cifrado de la carga útil de datos.

48. ¿Qué afirmación describe la función que ofrece la red Tor?

- Permite que los usuarios naveguen por Internet de forma anónima.

- Distribuye paquetes de usuario a través de equilibrio de carga.

- Manipula los paquetes mediante la asignación de direcciones IP entre dos redes.

- Oculta el contenido de paquetes estableciendo túneles completos.

49. ¿Qué tipo de datos utiliza Cisco Cognitive Intelligence para encontrar actividad maliciosa que ha eludido los controles de seguridad, o que ha ingresado a través de canales no monitoreados y que está funcionando dentro de una red empresarial?

- Estadística

- Sesión

- Alerta

- Transacción

50. ¿Qué dispositivo de Cisco puede utilizarse para filtrar contenido del tráfico de red e informar y denegar el tráfico en función de la reputación del servidor web?

- ESA

- AVC

- WSA

- ASA

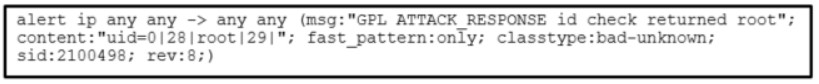

51. Consulte la ilustración. Un analista especializado en seguridad revisa un mensaje de alerta generado por Snort. ¿Qué indica el número 2100498 en el mensaje?

- La longitud del mensaje en bits

- El número de sesión del mensaje

- La regla de Snort activada

- El ID del usuario que activa la alerta

52. Cuando se establece el perfil de una red para una organización, ¿qué elemento describe el tiempo que transcurre entre el establecimiento de un flujo de datos y su finalización?

- Ancho de banda de la conexión a Internet

- Convergencia de protocolo de routing

- Rendimiento total

- Duración de la sesión

Rendimiento total : la cantidad de datos que pasa de un origen dado a un destino determinado en un período de tiempo especificado

Duración de la sesión : el tiempo transcurrido desde que se establece el flujo de datos y su finalización

Puertos utilizados : una lista de procesos de TCP o UDP que están disponibles para aceptar datos

Espacio de direcciones para activos críticos : las direcciones IP o la ubicación lógica de los sistemas o datos esenciales

53. Cuando se establece un perfil de servidor para una organización, ¿qué elemento describe el tipo de servicio que una aplicación tiene permitido ejecutar en el servidor?

- Cuenta de servicio

- Puerto de escucha

- Entorno de software

- Cuenta de usuario

Puertos de escucha : los daemons y puertos TCP y UDP que pueden estar abiertos en el servidor

Cuentas de usuario : los parámetros que definen el acceso y comportamiento de los usuarios

Cuentas de servicio : las definiciones del tipo de servicio que una aplicación tiene permitido ejecutar en un servidor

Entorno de software : las tareas, los procesos y las aplicaciones que tiene permiso para ejecutarse en el servidor

54. Cuando se establece un perfil de servidor para una organización, ¿qué elemento describe los daemons y puertos TCP y UDP que pueden estar abiertos en el servidor?

- Entorno de software

- Puertos de escucha

- Cuentas de servicio

- Espacio de direcciones para activos críticos

Puertos de escucha : los daemons y puertos TCP y UDP que pueden estar abiertos en el servidor

Cuentas de usuario : los parámetros que definen el acceso y comportamiento de los usuarios

Cuentas de servicio : las definiciones del tipo de servicio que una aplicación tiene permitido ejecutar en un servidor

Entorno de software : las tareas, los procesos y las aplicaciones que tiene permiso para ejecutarse en el servidor

55. ¿Qué hará el actor de una amenaza para crear una puerta trasera a un objetivo comprometido según el modelo de cadena de eliminación cibernética?

- Abrir un canal de comunicación de dos vías a la infraestructura de CnC.

- Recopilar y exfiltrar datos.

- Conseguir una herramienta automatizada para aplicar la carga útil del malware.

- Agregar servicios y claves de ejecución automática.

56. ¿Qué tres cosas hará el actor de una amenaza para preparar un ataque DDoS contra un sistema objetivo en Internet? (Elija tres opciones).

- Comprometer muchos hosts en Internet.

- Instalar software de ataque en zombies.

- Recopilar y exfiltrar datos.

- Establecer canales de comunicaciones de dos vías a la infraestructura de CnC con zombies.

- Conseguir una herramienta automatizada para aplicar la carga útil del malware.

- Instalar una puerta negra al sistema objetivo.

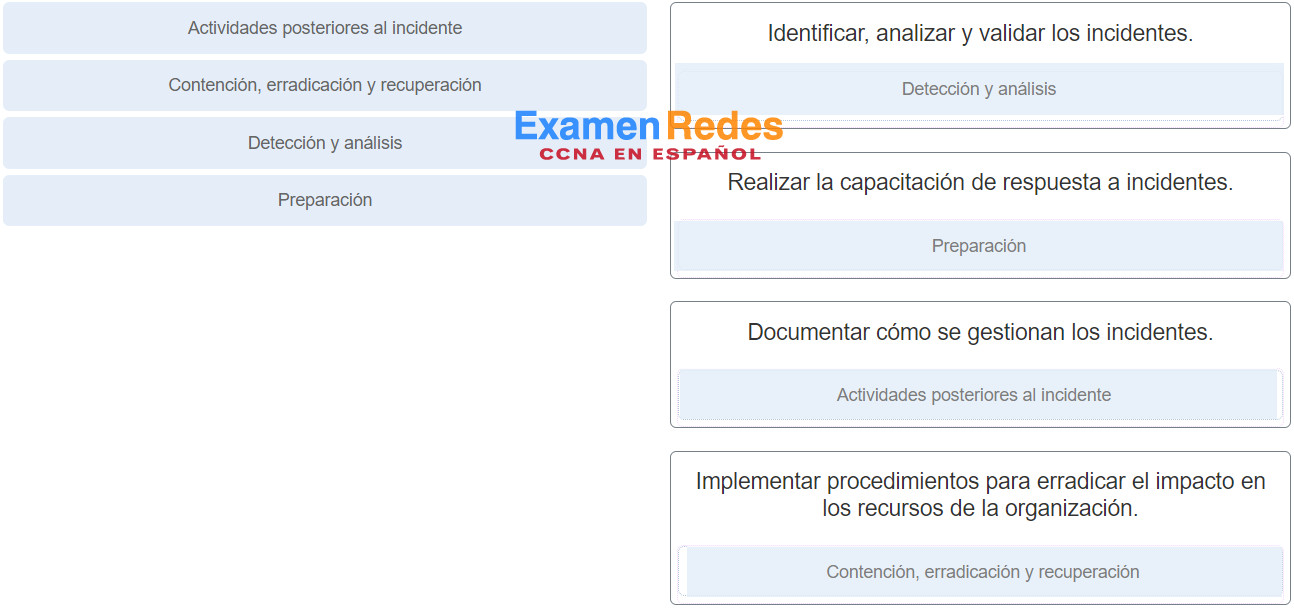

57. ¿Qué dos medidas deben adoptarse durante la fase de preparación del ciclo de vida de respuesta ante los incidentes definido por NIST? (Elija dos opciones).

- Crear el CSIRT y capacitar a sus miembros.

- Adquirir e implementar las herramientas necesarias para investigar los incidentes.

- Detectar todos los incidentes que se produjeron.

- Analizar completamente el incidente.

- Reunirse con todas las partes involucradas para hablar sobre el incidente ocurrido.

58. Durante la fase de detección y análisis del ciclo de vida del proceso de respuesta ante los incidentes de NIST, ¿qué categoría de señal se utiliza para describir que un incidente podría ocurrir en el futuro?

- Indicador

- Desgaste

- Precursor

- Suplantación de identidad

Precursor : una señal de que un incidente podría ocurrir en el futuro

Indicador : una señal de que un incidente ya puede haber haber ocurrido o está ocurriendo en el presente

59. Una compañía aplica el proceso de manejo de incidentes NIST.SP800-61 r2 a eventos relacionados con la seguridad. ¿Cuáles son dos ejemplos de incidentes que se encuentran en la categoría «precursor»? (Elija dos opciones).

- Una vulnerabilidad recién descubierta en servidores web Apache

- Envío de un mensaje de alerta de IDS

- Entradas de registro que muestran una respuesta a un escaneo de puertos

- Múltiples inicios de sesión fallidos de origen desconocido

- Un host que, según se comprobó, se infectó con malware

60. ¿Qué se define en el elemento «política» del plan de respuesta ante los incidentes de NIST?

- Cómo se deben manejar los incidentes de acuerdo con la misión y las funciones de la organización

- Una guía para actualizar la funcionalidad de respuesta ante los incidentes

- Las métricas utilizadas para medir la funcionalidad de respuesta ante los incidentes en una organización

- Cómo el equipo de respuesta ante los incidentes de una organización se comunica con las partes interesadas de la organización

61. A pedido de los inversionistas, una compañía realiza la determinación de la atribución de un ataque cibernético especial que se llevó a cabo desde una fuente externa. ¿Qué término en materia de seguridad se utiliza para describir a la persona o el dispositivo responsable del ataque?

- Actor de la amenaza

- Responsable de fragmentación

- Esqueleto

- Responsable de tunelizado

62. ¿Cuáles son los dos factores motivadores para los atacantes patrocinados por el Estado? (Escoja dos opciones).

- Espionaje industrial

- Causas sociales o personales

- Beneficio financiero

- Interrupción del comercio o infraestructura

- Mostrar su habilidad de hackeo

63. Cuando se intenta mejorar el rendimiento del sistema de computadoras con Linux con una cantidad de memoria limitada, ¿por qué aumentar el tamaño del sistema de archivos de intercambio no se considera la mejor solución?

- Un sistema de archivos de intercambio utiliza espacio en disco duro para almacenar contenido de RAM inactiva.

- Un sistema de archivos de intercambio no se puede montar en una partición MBR.

- Un sistema de archivos de intercambio solo admite el sistema de archivos ex2.

- Un sistema de archivos de intercambio no tiene un sistema de archivos específico.

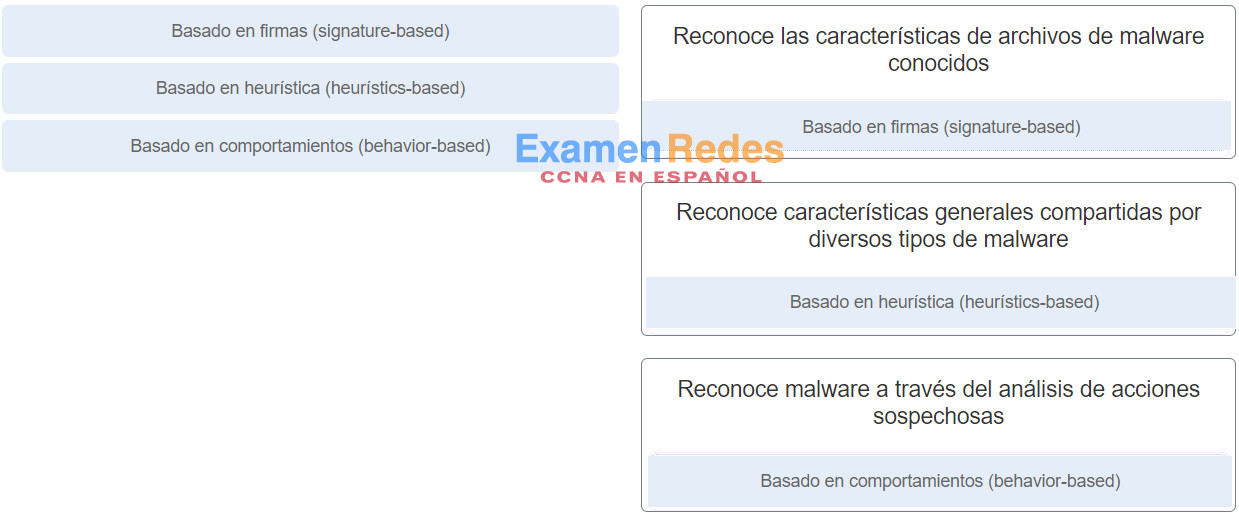

64. Haga coincidir la descripción con su respectivo enfoque antimalware.

65. ¿Qué técnica podría utilizar el personal de seguridad para analizar un archivo sospechoso en un entorno seguro?

- Espacio seguro

- Listas blancas

- Listas negras

- Determinación de líneas de base

66. Un analista especializado en ciberseguridad debe acudir a la escena de un crimen que involucra varios elementos de tecnología, incluso una computadora. ¿Qué técnica se utilizará para que la información encontrada en la computadora pueda utilizarse ante el juez?

- Tor

- Imagen de disco sin modificaciones

- Rootkit

- Recopilación de archivos de registro

67. ¿Cuál es la primera línea de defensa cuando una organización usa un enfoque de defensa en profundidad para la seguridad de la red?

- Servidor proxy

- Firewall

- Router perimetral

- IPS

68. ¿Cuál de las siguientes opciones hace referencia a un beneficio de un enfoque de defensa en profundidad?

- La eficacia de otras medidas de seguridad no se ven afectadas cuando falla un mecanismo de seguridad.

- Todas las vulnerabilidades de la red son mitigadas.

- Se elimina la necesidad de firewalls.

- Se requiere una sola capa de seguridad en el núcleo de la red.

69. ¿Cuál de las siguientes opciones ejemplifica un ataque de escalamiento de privilegios?

- El actor de una amenaza envía un correo electrónico a un administrador de TI para solicitar acceso raíz.

- Un ataque de escaneo de puertos descubre que el servicio FTP se está ejecutando en un servidor que permite el acceso anónimo.

- Se lanza ataque DDoS contra un servidor del gobierno y hace que el servidor deje de funcionar.

- El actor de una amenaza realiza un ataque de acceso y obtiene la contraseña de administrador.

70. ¿Qué modelo de control de acceso aplica el control de acceso más estricto y suele utilizarse en aplicaciones militares o esenciales?

- No discrecional

- Obligatorio

- Basado en atributos

- Discrecional

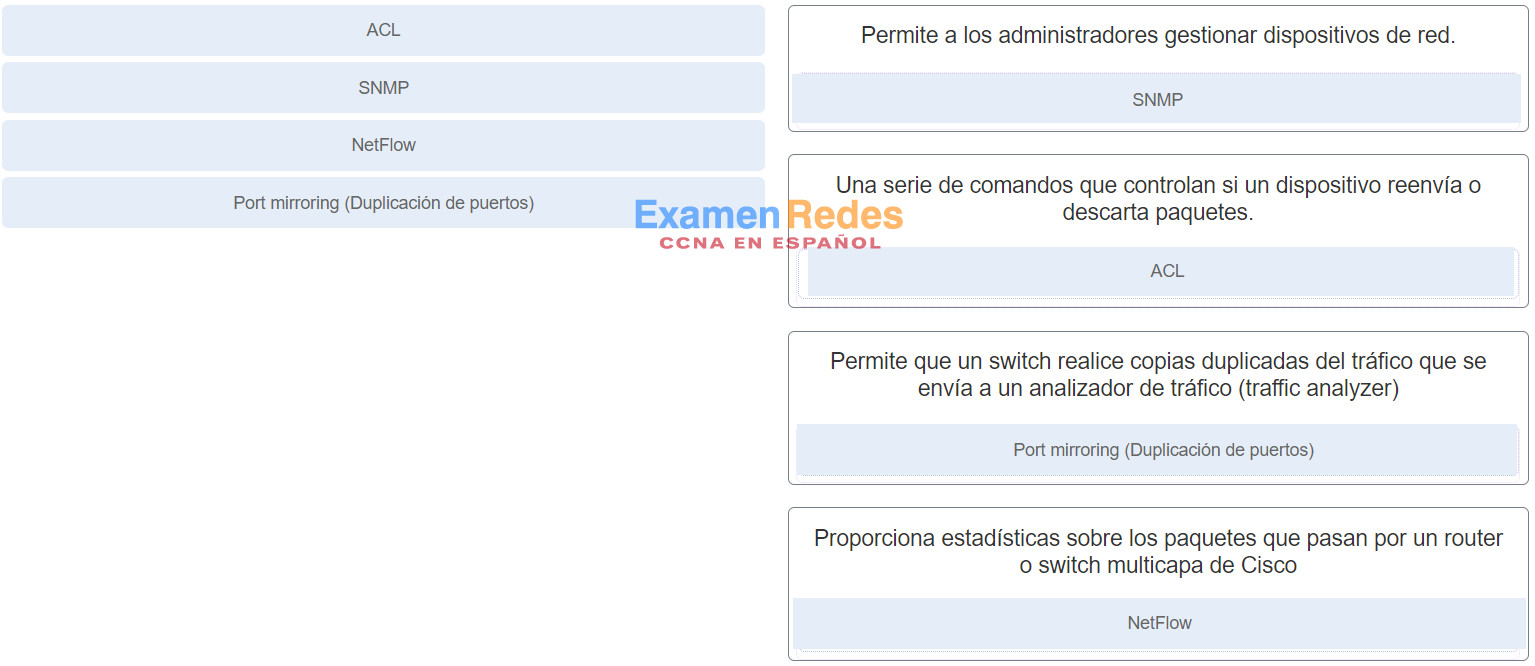

71. Haga coincidir el servicio de seguridad con su respectiva descripción

72. ¿Cuál es un ejemplo de ingeniería social?

- una computadora que muestra adware y elementos emergentes no autorizados

- la infección de una computadora mediante un virus enviado por un troyano

- un programador anónimo que dirige un ataque de DDoS en un centro de datos

- una persona no identificada que dice ser un técnico que recopila información sobre el usuario de los empleados

73. ¿Cuál es el principal objetivo por el cual los actores de amenazas usan técnicas de evasión diferentes?

- Lanzar ataques DDoS contra los objetivos

- Evitar ser detectados por las defensas de las redes y los hosts

- Ganarse la confianza de un empleado de la empresa con el fin de obtener sus credenciales

- Identificar las vulnerabilidades de los sistemas objetivo

74. ¿Qué tipo de ataque llevan a cabo los actores de amenazas contra una red para determinar qué direcciones IP, protocolos y puertos están permitidos por las ACL?

- Suplantación de identidad

- Ingeniería social

- Denegación de servicio

- Reconocimiento

75. ¿Qué herramienta captura paquetes de datos completos con una interfaz de línea de comandos solamente?

- Wireshark

- NBAR2

- tcpdump

- nfdump

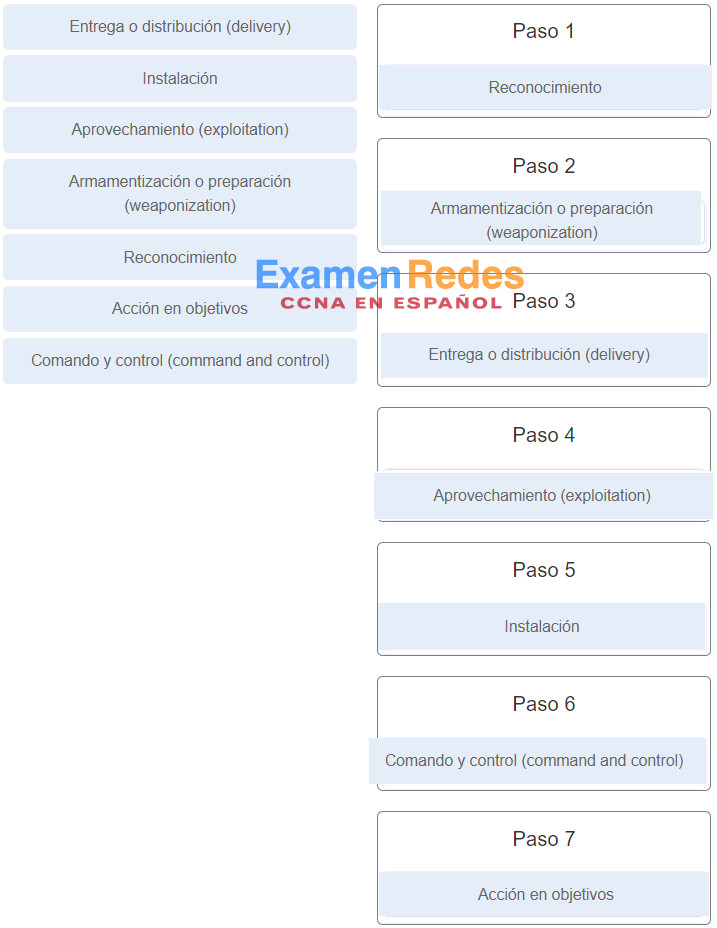

76. Según el modelo de cadena de eliminación cibernética, ¿qué paso llevaría a cabo el actor de una amenaza después de aplicar un arma a un sistema objetivo?

- Aprovechamiento

- Armamentización

- Instalación

- Acción en objetivos

Reconocimiento : el actor de la amenaza realiza una búsqueda, reúne información y selecciona objetivos.

Armamentización : el actor de la amenaza utiliza la información que obtuvo en la fase de reconocimiento para desarrollar un arma que utilizará contra sistemas objetivo específicos.

Aplicación : el arma se transmite al objetivo mediante un vector de aplicación.

Aprovechamiento : el actor de la amenaza utiliza el arma aplicada para quebrar la vulnerabilidad y obtener el control del objetivo.

Instalación : el actor de la amenaza establece una puerta trasera al sistema para poder seguir accediendo al objetivo.

Comando y control (CnC) : el actor de la amenaza establece comando y control (Command and Control, CnC) con el sistema objetivo.

Acción en objetivos : el actor de la amenaza puede realizar acciones en el sistema objetivo y, por lo tanto, lograr su meta original.

77. Coloque los siete pasos definidos en la cadena de destrucción cibernética (Cyber Kill Chain) en el orden correcto.

78. ¿Qué se especifica en el elemento «plan» del plan de respuesta ante los incidentes de NIST?

- Estructura organizacional y definición de roles, responsabilidades y niveles de autoridad

- Métricas para medir la funcionalidad de respuesta ante los incidentes y su eficacia

- Calificaciones de prioridad y gravedad de incidentes

- Manejo de incidentes de acuerdo con la misión y las funciones de la organización

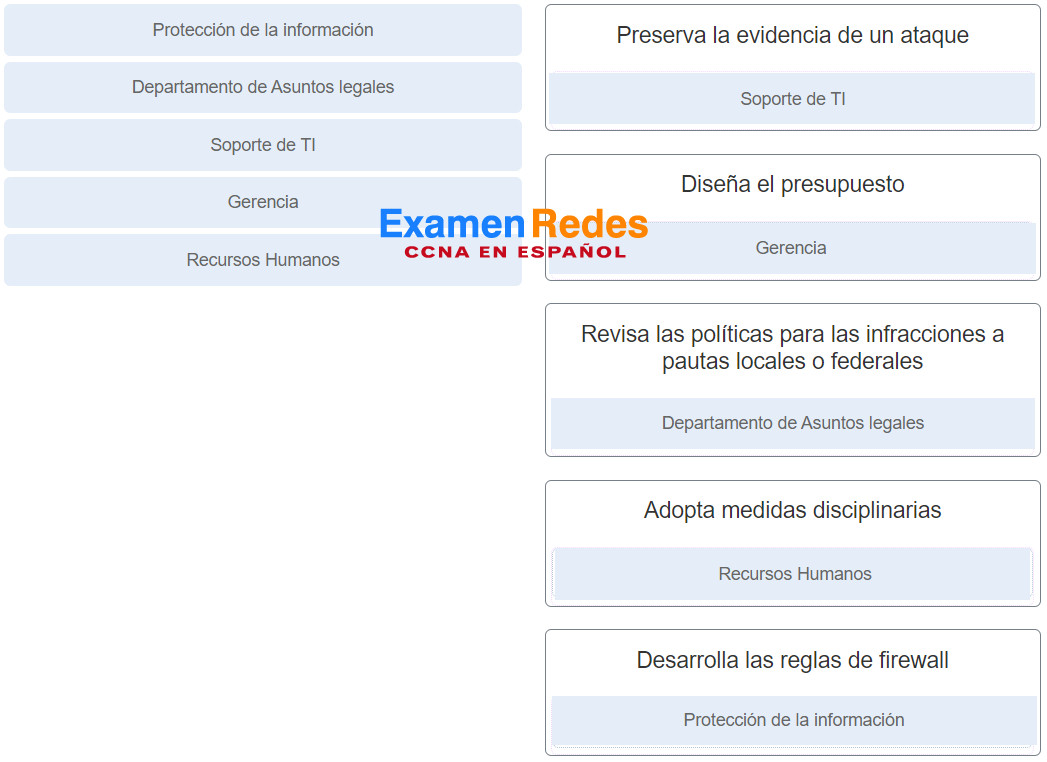

79. ¿Qué parte interesada en la respuesta ante los incidentes definida por NIST es responsable de coordinar una respuesta con otras partes interesadas para minimizar el daño de un incidente?

- Departamento de TI

- Recursos Humanos

- Gerencia

- Departamento de Asuntos legales

80. ¿Qué término describe a un atacante que tiene habilidades avanzadas y persigue una agenda social?

- Script kiddie

- Espías corporativos/industriales

- Hacktivista

- Crimen organizado

81. ¿Cuáles son tres ventajas de usar enlaces simbólicos en lugar de enlaces rígidos en Linux? (Elija tres opciones).

- Pueden establecer el enlace a un archivo en un sistema de archivos diferente.

- Pueden comprimirse.

- Pueden cifrarse.

- Pueden mostrar la ubicación del archivo original.

- Pueden establecer el enlace a un directorio.

- Los enlaces simbólicos se pueden exportar.

82. Una la descripción con el término de Linux. (No se utilizan todas las opciones).

83. Un cazador de amenazas está preocupado por un aumento significativo en el tráfico TCP procedente del puerto 53. Se sospecha que el tráfico malintencionado de transferencia de archivos está siendo tunelizado hacia afuera utilizando el puerto DNS de TCP. ¿Qué herramienta de inspección profunda de paquetes puede detectar el tipo de aplicación que originó el tráfico sospechoso?

- IDS/IPS

- Wireshark

- Syslog analyzer

- NetFlow

- NBAR2

84. Un analista de seguridad está revisando la información contenida en una captura de Wireshark creada durante un intento de intrusión. El analista quiere correlacionar la información de Wireshark con los archivos de registro de dos servidores que pueden haber sido comprometidos. ¿Qué tipo de información se puede usar para correlacionar los eventos encontrados en estos múltiples conjuntos de datos?

- Cuenta de usuario que ha iniciado sesión

- Cinco-tuplas IP

- Datos de geolocalización ISP

- Metadatos de propiedad

85. Un administrador de red está creando un perfil de red para generar una línea de base de red. ¿Qué está incluido en el elemento de espacio para recursos críticos?

- Los daemons y puertos TCP y UDP que pueden estar abiertos en el servidor

- La lista de procesos de TCP o UDP que están disponibles para aceptar datos

- El tiempo transcurrido desde que se establece el flujo de datos y su finalización

- Las direcciones IP o la ubicación lógica de los sistemas o datos esenciales

Rendimiento total : la cantidad de datos que pasa de un origen dado a un destino determinado en un período de tiempo especificado

Duración de la sesión : el tiempo transcurrido desde que se establece el flujo de datos y su finalización

Puertos utilizados : una lista de procesos de TCP o UDP que están disponibles para aceptar datos

Espacio de direcciones para activos críticos : las direcciones IP o la ubicación lógica de los sistemas o datos esenciales

86. Una la fase de ciclo de vida de respuesta ante los incidentes de NIST con la descripción.

87. Una las partes interesadas en la respuesta ante los incidentes de NIST con su rol.

88. ¿Qué componente de la seguridad de datos proporcionan los algoritmos de hash?

- Intercambio de claves

- Confidencialidad

- Integridad

- Autenticación

89. ¿Cuál es la responsabilidad del grupo del Departamento de TI al ocuparse de un incidente según lo define NIST?

- Tomar medidas para minimizar la efectividad del ataque y preservar la evidencia

- Revisar las políticas, los planes y los procedimientos relacionados con incidentes para infracciones a pautas locales o federales

- Adoptar medidas disciplinarias si un incidente es causado por un

- Coordinar la respuesta antes los incidentes con otras partes interesadas y minimizar el daño causado por un incidente

90. ¿Cuál es la responsabilidad del departamento de Recursos Humanos al ocuparse de un incidente de seguridad según lo define NIST?

- Tomar medidas para minimizar la efectividad del ataque y preservar la evidencia.

- Revisar las políticas, los planes y los procedimientos relacionados con incidentes para infracciones a pautas locales o federales.

- Coordinar la respuesta antes los incidentes con otras partes interesadas y minimizar el daño causado por un incidente.

- Adoptar medidas disciplinarias si un incidente es causado por un empleado.

91. ¿qué tecnología soc automatiza las respuestas de seguridad mediante el uso de playbooks predefinidos que requieren una cantidad mínima de intervención humana?

- siem

- wireshark

- soar

- netflow

- syslog

92. Un analista de seguridad está investigando un ataque cibernético que comenzó comprometiendo un sistema de archivos a través de una vulnerabilidad en una aplicación de software personalizada. El ataque ahora parece estar afectando sistemas de archivos adicionales bajo el control de otra autoridad de seguridad. ¿Qué puntuación de métrica de explotabilidad base CVSS v3.0 aumenta con esta característica de ataque?

- Interacción con el usuario

- Complejidad del ataque

- Privilegios necesarios

- Alcance

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

¿qué tecnología soc automatiza las respuestas de seguridad mediante el uso de playbooks predefinidos que requieren una cantidad mínima de intervención humana?

siem

wireshark

soar

netflow

syslog

Añadido, muchas gracias

Un analista de seguridad está investigando un ataque cibernético que comenzó comprometiendo un sistema de archivos a través de una vulnerabilidad en una aplicación de software personalizada. El ataque ahora parece estar afectando sistemas de archivos adicionales bajo el control de otra autoridad de seguridad. ¿Qué puntuación de métrica de explotabilidad base CVSS v3.0 aumenta con esta característica de ataque?

Interacción con el usuario

Complejidad del ataque

Privilegios necesarios

Alcance

¿Qué tipo de evaluación incluye la evaluación de la probabilidad de un ataque, el tipo de atacante que pueda llevar a cabo un ataque de ese tipo y cuáles podrían ser las consecuencias para la organización si el ataque tiene éxito?

Análisis de riesgos

Identificación de vulnerabilidades

Pruebas de penetración

Creación de perfiles en el servidor