Última actualización: mayo 14, 2025

CyberOps Associate 1.0 Examen final del curso Preguntas y Respuestas Español

1. ¿Qué dos afirmaciones hacen referencia a características de un virus? (Elija dos opciones.)

- Un virus se autorreplica atacando de manera independiente las vulnerabilidades en las redes.

- Por lo general, un virus requiere la activación del usuario final.

- El virus proporciona datos confidenciales al atacante, como contraseñas.

- Un virus tiene una vulnerabilidad habilitante, un mecanismo de propagación y una carga útil.

- Un virus puede estar inactivo y luego activarse en un momento o en una fecha en particular.

2. De las siguientes opciones, ¿cuál señala una característica de un caballo de Troya en lo que se refiere a la seguridad de la red?

- Se envían enormes cantidades de datos a una interfaz de dispositivo de red particular.

- El malware está alojado en un programa ejecutable aparentemente legítimo.

- Se utiliza un diccionario electrónico para obtener una contraseña que se usará para infiltrarse en un dispositivo de red clave.

- Se destina mucha información a un bloque de memoria particular, y esto hace que que otras áreas de la memoria se vean afectadas.

3. ¿Cuál de las siguientes es una ventaja de adoptar IMAP en lugar de POP para organizaciones pequeñas?

- IMAP envía y recupera correo electrónico, pero POP solamente lo recupera.

- Cuando el usuario se conecta a un servidor POP, se mantienen copias de los mensajes en el servidor de correo durante un tiempo breve, pero IMAP los mantiene durante un tiempo prolongado.

- Los mensajes se mantienen en los servidores de correo electrónico hasta que se eliminan manualmente del cliente de correo electrónico.

- POP solo permite que el cliente almacene mensajes de manera centralizada, mientras que IMAP permite el almacenamiento distribuido.

4. ¿Cuáles son dos características de ARP? (Escoja dos opciones.)

- Si un host está listo para enviar un paquete a un dispositivo de destino local y tiene la dirección IP pero no la dirección MAC del destino, genera una difusión ARP.

- x Se envía una solicitud ARP a todos los dispositivos de la LAN Ethernet y contiene la dirección IP del host de destino y la dirección MAC de multidifusión.

- Si un dispositivo que recibe una solicitud ARP tiene la dirección IPv4 de destino, responde con una respuesta ARP.

- Si ningún dispositivo responde a la solicitud ARP, el nodo de origen transmitirá el paquete de datos a todos los dispositivos del segmento de red.

- x Cuando un host está encapsulando un paquete en una trama, se refiere a la tabla de direcciones MAC para determinar la asignación de direcciones IP a direcciones MAC.

5. ¿Cuál es una diferencia clave entre los datos capturados por NetFlow y los datos capturados por Wireshark?

- Los datos de NetFlow muestran contenido del flujo de red, mientras que los datos de Wireshark muestran estadísticas del flujo de red.

- NetFlow utiliza tcpdump para analizar los datos, mientras que Wireshark utiliza nfdump .

- NetFlow recopila metadatos de un flujo de red, mientras que Wireshark captura paquetes de datos completos.

- NetFlow proporciona datos de transacciones, mientras que Wireshark proporciona datos de sesiones.

6. ¿Qué herramienta captura paquetes de datos completos con una interfaz de línea de comandos solamente?

- Wireshark

- NBAR2

- tcpdump

- nfdump

7. Un usuario llama para reportar que una computadora no puede acceder a internet. El técnico de red pide al usuario que ejecute el comando ping 127.0.0.1 en una ventana de Símbolo del sistema (Command prompt). El usuario informa que el resultado es cuatro respuestas positivas. ¿Qué conclusión se puede extraer basándose en esta prueba de conectividad?

- La computadora puede acceder a la red. El problema existe más allá de la red local.

- La dirección IP obtenida del servidor DHCP es correcta.

- La implementación TCP/IP es funcional.

- La computadora puede acceder a internet. Sin embargo, es posible que el web browser (navegador web) no funcione.

8. ¿Qué tres campos del encabezado IPv4 no están en un encabezado IPv6? (Elija tres opciones).

- Desplazamiento de fragmentos

- Identificación

- Señalización

- Versión

- TTL

- Protocolo

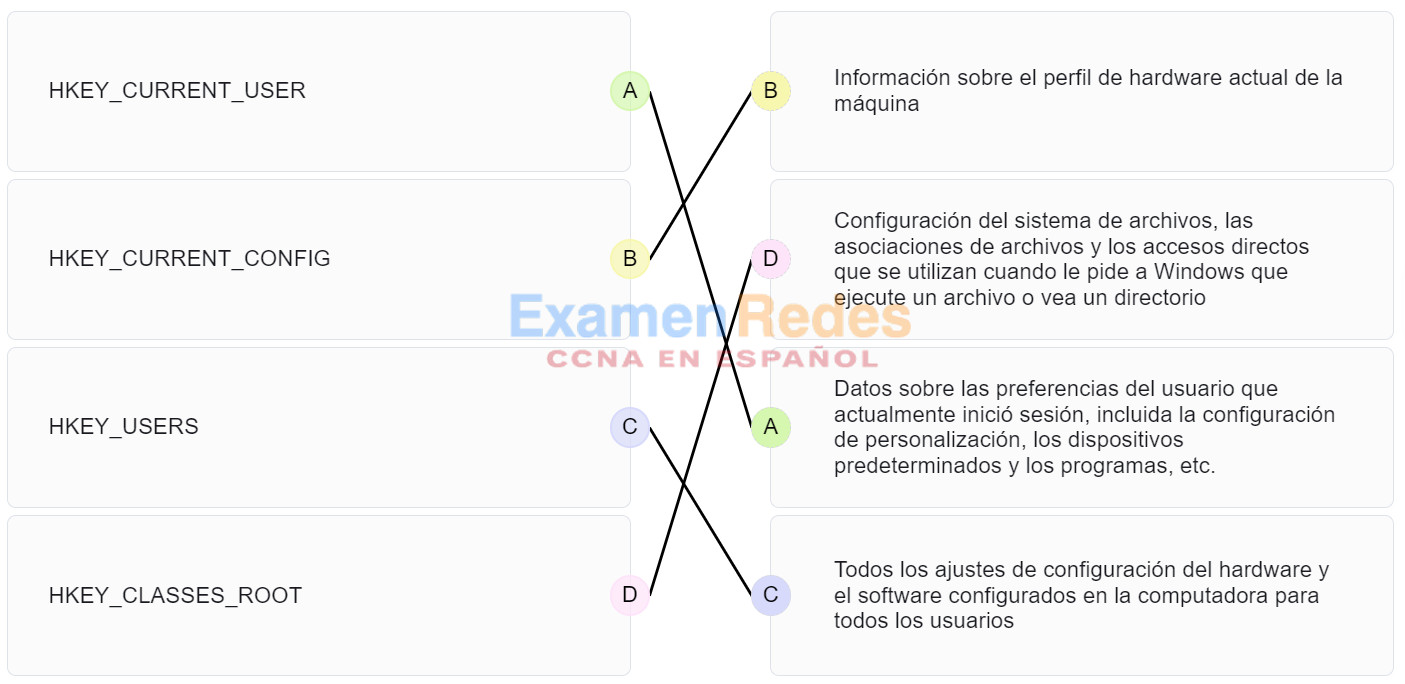

9. Una la clave del registro de Windows 10 con su descripción. (No se utilizan todas las opciones).

| HKEY_CURRENT_USER | Datos sobre las preferencias del usuario que actualmente inició sesión, incluida la configuración de personalización, los dispositivos predeterminados y los programas, etc. |

| HKEY_CLASSES_ROOT | Configuración del sistema de archivos, las asociaciones de archivos y los accesos directos que se utilizan cuando le pide a Windows que ejecute un archivo o vea un directorio |

| HKEY_CURRENT_CONFIG | Información sobre el perfil de hardware actual de la máquina |

| HKEY_USERS | Todos los ajustes de configuración del hardware y el software configurados en la computadora para todos los usuarios |

10. ¿Qué formato de PDU se utiliza cuando la NIC de un host recibe bits del medio de red?

- Trama

- Paquete

- Archivo

- Segmento

11. Un usuario está ejecutando el comando tracert a un dispositivo remoto. ¿En qué momento dejaría de reenviar el paquete un router que se encuentra en la ruta hacia el dispositivo de destino?

- Cuando los valores de los mensajes de solicitud de eco y de respuesta de eco llegan a cero

- Cuando el valor de RTT llega a cero

- Cuando el host responde con un mensaje de respuesta de eco ICMP

- Cuando el valor en el campo TTL llega a cero

- Cuando el router recibe un mensaje de ICMP de tiempo superado

12. ¿Qué ataque a la red intenta crear un DoS para los clientes al evitar que obtengan un arrendamiento de DHCP?

- Ataque de tabla CAM

- Suplantación de dirección IP

- Suplantación de identidad de DHCP

- Inanición DHCP

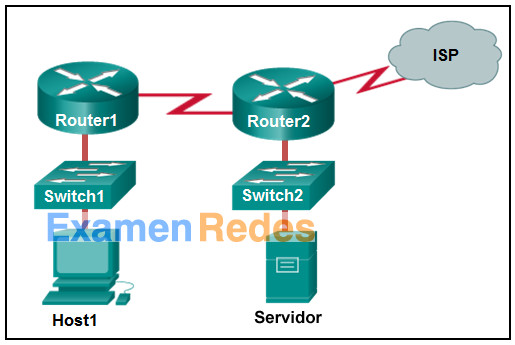

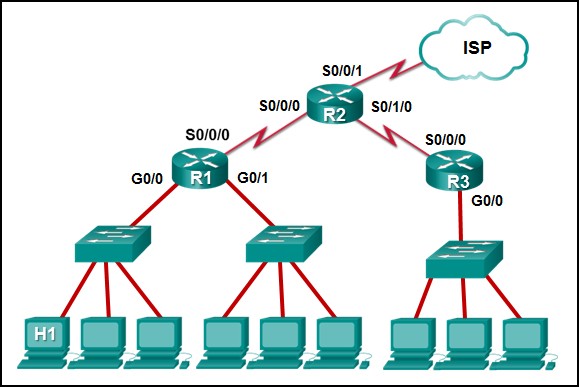

13. Consulte la ilustración. Si el Host1 transfiriera un archivo al servidor, ¿qué capas del modelo TCP/IP se utilizarían?

- Solo las capas de aplicación, de Internet y de acceso a la red

- Solo las capas de aplicación, de transporte, de Internet y de acceso a la red

- Solo las capas de aplicación, de sesión, de transporte, de red, de enlace de datos y física

- Solo las capas de aplicación, de transporte, de red, de enlace de datos y física

- Solo las capas de aplicación y de Internet

- Solo las capas de Internet y de acceso a la red

14. Una compañía tiene un servidor de archivos que comparte una carpeta con el nombre Pública. La política de seguridad de la red especifica que, en relación con la carpeta Pública, se asignen derechos de solo lectura a cualquier persona que puede iniciar sesión en el servidor y derechos de edición solo al grupo de administradores de la red. ¿Qué componente se aborda en la estructura de servicios de red de AAA?

- Autenticación

- Autorización

- Automatización

- Registro

15. Un administrador desea crear cuatro subredes a partir de la dirección de red 192.168.1.0/24. ¿Cuál es la dirección de red y la máscara de subred de la segunda subred utilizable?

- Subred 192.168.1.32

Máscara de subred 255.255.255.240 - Subred 192.168.1.8

Máscara de subred 255.255.255.224 - Subred 192.168.1.128

Máscara de subred 255.255.255.192 - Subred 192.168.1.64

Máscara de subred 255.255.255.192 - Subred 192.168.1.64

Máscara de subred 255.255.255.240

192.168.1.0

192.168.1.64

192.168.1.128

192.168.1.192

Dado que se toman prestados 2 bits, la nueva máscara de subred sería /26 o 255.255.255.192.

16. ¿Cuáles son las tres tecnologías que se deberían incluir en un sistema de administración de información y eventos de seguridad de SOC? (Elija tres opciones).

- dispositivo de firewall

- monitoreo de la seguridad

- inteligencia de amenazas

- prevención de intrusiones

- Administración de registros

- Servicio proxy

Recopilación, correlación y análisis de eventos

Monitoreo de la seguridad

Control de la seguridad

Administración de registros

Evaluación de vulnerabilidades

Seguimiento de vulnerabilidades

Inteligencia de amenazas

Los servidores proxy, VPN e IPS son dispositivos de seguridad implementados en la infraestructura de red.

17. ¿Qué parte del URL http://www.cisco.com/index.html representa el dominio DNS de nivel superior?

- .com

- http

- www

- index

-http = protocolo

-www = parte del nombre del servidor

-cisco = parte del nombre de dominio

-index = nombre de archivo

-com = dominio de nivel superior

18. Una compañía recién creada tiene quince computadoras con Windows 10 que deben instalarse antes de que la compañía empiece a operar. ¿Cuál es la mejor práctica que debe implementar el técnico al configurar el firewall de Windows?

- El técnico debe habilitar el firewall de Windows para el tráfico entrante e instalar otro software de firewall para controlar el tráfico saliente.

- El técnico debe crear instrucciones para los usuarios corporativos sobre cómo utilizar la cuenta de administrador con el fin de permitir aplicaciones a través del firewall de Windows.

- El técnico debe eliminar todas las reglas de firewall predeterminadas y denegar, de manera selectiva, el tráfico que llega a la red de la compañía.

- Después de implementar un software de seguridad de terceros para la compañía, el técnico debe verificar que el firewall de Windows esté deshabilitado.

19. Después de que una herramienta de monitoreo de seguridad identifica un adjunto con malware en la red, ¿qué beneficio aporta la realización de un análisis retrospectivo?

- Un análisis retrospectivo puede ser de ayuda para realizar un seguimiento del comportamiento del malware a partir del punto de identificación.

- Puede identificar cómo el malware ingresó originalmente en la red.

- Puede calcular la probabilidad de un incidente en el futuro.

- Puede determinar qué host de red resultó afectado en primer lugar.

20. Un técnico de soporte advierte una mayor cantidad de llamadas relacionadas con el rendimiento de las computadoras ubicadas en la planta de fabricación. El técnico cree que los botnets causan el problema. ¿Cuáles de las siguientes son dos propósitos de los botnets? (Elija dos opciones).

- Grabar todas las pulsaciones de teclas

- Atacar a otras computadoras

- Retener acceso a una computadora o a archivos hasta que se haya pagado el dinero

- Obtener acceso a la parte restringida del sistema operativo

- Transmitir virus o correo electrónico no deseado en computadoras de la misma red

21. De las siguientes afirmaciones, seleccione dos que describan el uso de algoritmos asimétricos. (Elija dos opciones).

- Si se utiliza una clave pública para cifrar los datos, debe utilizarse una clave pública para descifrarlos.

- Si se utiliza una clave privada para cifrar los datos, debe utilizarse una clave pública para descifrarlos.

- Si se utiliza una clave privada para cifrar los datos, debe utilizarse una clave privada para descifrarlos.

- Si se utiliza una clave pública para cifrar los datos, debe utilizarse una clave privada para descifrarlos.

- Las claves públicas y privadas pueden utilizarse indistintamente.

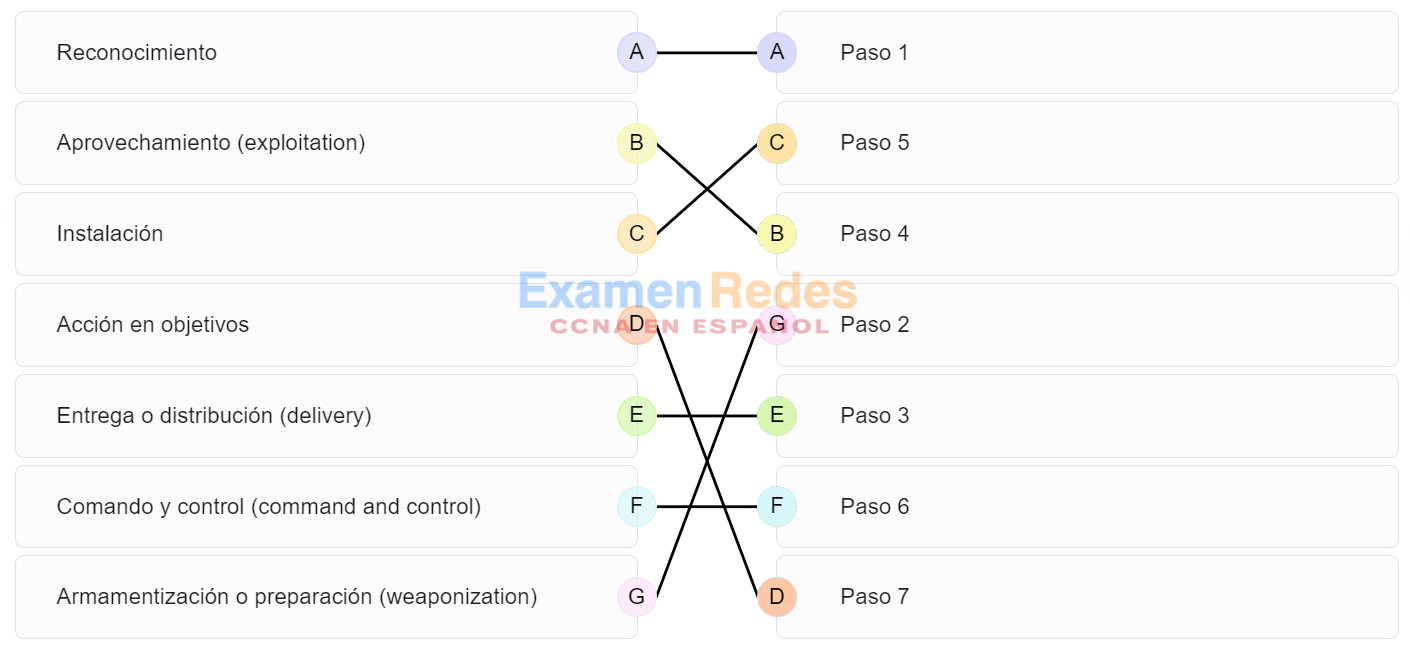

22. Coloque los siete pasos definidos en la cadena de destrucción cibernética (Cyber Kill Chain) en el orden correcto.

| Paso 1 | Reconocimiento |

| Paso 2 | Armamentización o preparación (weaponization) |

| Paso 3 | Entrega o distribución (delivery) |

| Paso 4 | Aprovechamiento (exploitation) |

| Paso 5 | Instalación |

| Paso 6 | Comando y control (command and control) |

| Paso 7 | Acción en objetivos |

23. ¿Qué campo en el encabezado TCP indica el estado del three-way handshake?

- checksum

- ventana

- control bits

- reservado

24. ¿Cuáles de las siguientes son dos funciones que proporciona la capa de red? (Elija dos).

- Proporcionar conexiones de extremo a extremo dedicadas.

- Transportar datos entre los procesos que se ejecutan en los hosts de origen y destino.

- Proporcionar a los dispositivos finales un identificador de red único.

- Colocar datos en el medio de red.

- Dirigir los paquetes de datos a los hosts de destino en otras redes.

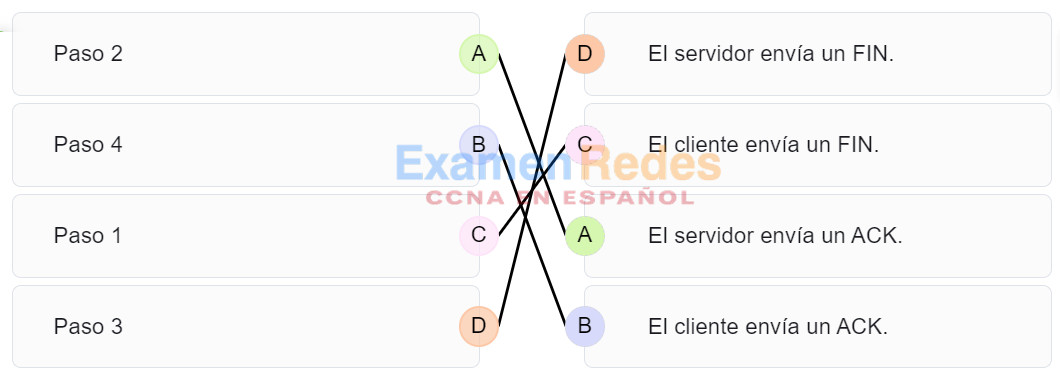

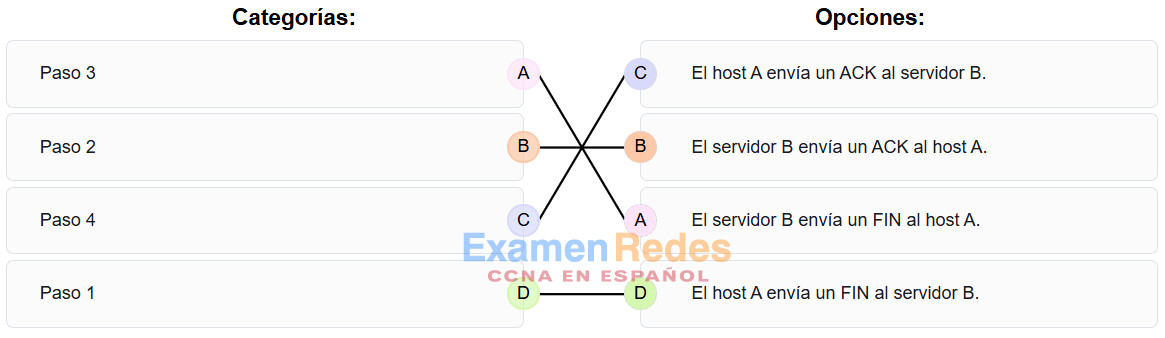

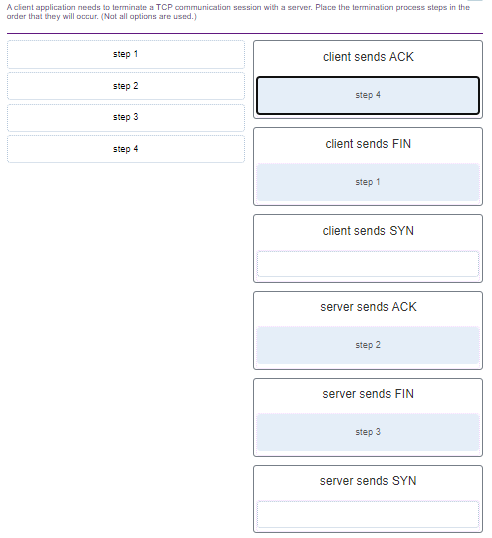

25. Una aplicación cliente necesita finalizar una sesión de comunicación TCP con un servidor. Coloque los pasos del proceso de finalización en el orden en que suceden. (No se utilizan todas las opciones.)

| Paso 1 | El cliente envía un FIN. |

| Paso 2 | El servidor envía un ACK. |

| Paso 3 | El servidor envía un FIN. |

| Paso 4 | El cliente envía un ACK. |

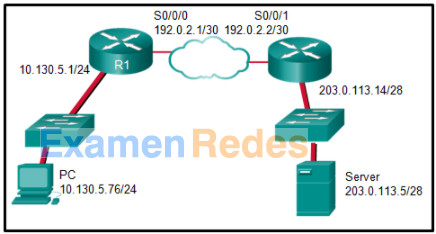

26. Observe la ilustración. El PC está enviando un paquete al servidor en la red remota. El router R1 está realizando una sobrecarga NAT. Desde la perspectiva de la PC, coincida con el tipo de dirección NAT con la dirección IP correcta. (No se utilizan todas las opciones).

27. ¿Qué tres afirmaciones describen un mensaje de descubrimiento de DHCP? (Elija tres).

- Todos los hosts reciben el mensaje pero sólo responde un servidor de DHCP.

- Solamente el servidor de DHCP recibe el mensaje.

- La dirección IP de destino es 255.255.255.255.

- El mensaje proviene de un cliente que busca una dirección IP.

- El mensaje proviene de un servidor que ofrece una dirección IP.

- La dirección MAC de origen tiene 48 bits (FF-FF-FF-FF-FF-FF).

28. ¿Cuáles son los dos métodos que puede utilizar una NIC inalámbrica para descubrir un AP? (Elija dos opciones).

- Recepción de una trama de señal de difusión

- Comienzo de un protocolo de enlace de tres vías

- Envío de una solicitud de ARP de difusión

- Transmisión de una solicitud de sondeo

- Envío de una trama de multidifusión

29. ¿Qué dos mensajes ICMPv6 se utilizan durante el proceso de resolución de direcciones MAC Ethernet? (Escoja dos opciones.)

- router solicitation

- echo request

- neighbor solicitation

- anuncio de enrutador

- neighbor advertisement

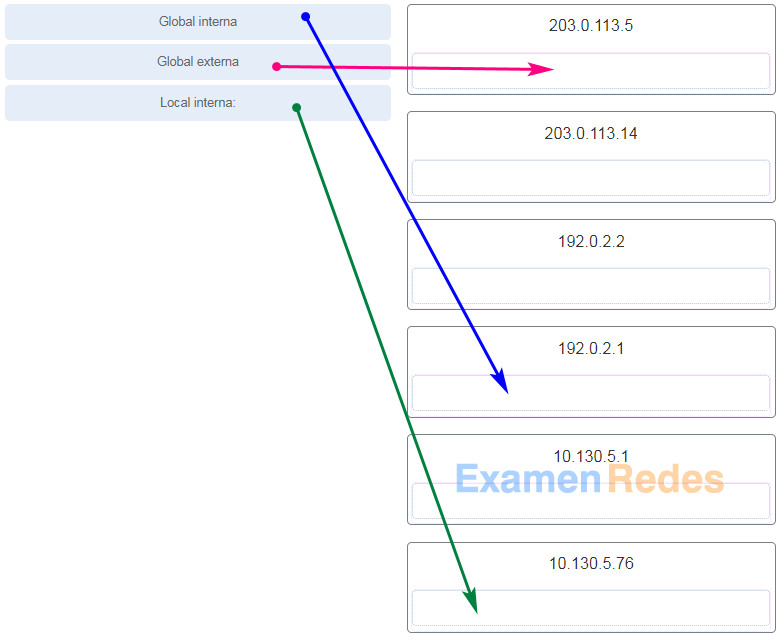

30. Observe la ilustración. ¿Cual es la dirección IP se debe utilizar como puerta de enlace predeterminada del host H1?

- R1: G0/0

- R1: S0/0/0

- R2: S0/0/1

- R2: S0/0/0

31. ¿Qué dos protocolos pueden utilizar los dispositivos en el proceso de solicitud que implica el envío de un correo electrónico? (Elija dos opciones).

- IMAP

- POP

- HTTP

- POP3

- SMTP

- DNS

32. ¿Qué tipo de evidencia no puede comprobar un hecho de seguridad de RI por sí sola?

- Confirmatoria

- La mejor

- Rumores

- Indirecta

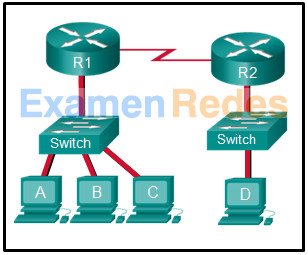

33. Consulte la ilustración. Los switches tienen una configuración predeterminada. El host A debe comunicarse con el host D, pero no tiene la dirección MAC de la puerta de enlace predeterminada. ¿Cuáles dispositivos de red recibirán la solicitud ARP que fue enviada por el host A?

- Solo el router R1

- Solo los hosts A, B, C y D

- Solo el host D

- Solo los hosts B y C, y el router R1

- Solo los hosts A, B y C

- Solo los hosts B y C

34. Cuando se establece el perfil de una red para una organización, ¿qué elemento describe el tiempo que transcurre entre el establecimiento de un flujo de datos y su finalización?

- Ancho de banda de la conexión a Internet

- Convergencia de protocolo de routing

- Rendimiento total

- Duración de la sesión

Rendimiento total : la cantidad de datos que pasa de un origen dado a un destino determinado en un período de tiempo especificado

Duración de la sesión : el tiempo transcurrido desde que se establece el flujo de datos y su finalización

Puertos utilizados : una lista de procesos de TCP o UDP que están disponibles para aceptar datos

Espacio de direcciones para activos críticos : las direcciones IP o la ubicación lógica de los sistemas o datos esenciales

35. ¿Cuál de las siguientes máscaras de subred se representa con la notación de barra diagonal /20?

- 255.255.255.248

- 255.255.255.0

- 255.255.240.0

- 255.255.224.0

- 255.255.255.192

36. ¿Qué dos medidas deben adoptarse durante la fase de preparación del ciclo de vida de respuesta ante los incidentes definido por NIST? (Elija dos opciones).

- Crear el CSIRT y capacitar a sus miembros.

- Adquirir e implementar las herramientas necesarias para investigar los incidentes.

- Detectar todos los incidentes que se produjeron.

- Analizar completamente el incidente.

- Reunirse con todas las partes involucradas para hablar sobre el incidente ocurrido.

37. ¿Cuáles son las dos tareas que puede realizar un servidor DNS local? Elija dos opciones.

- Asignar nombres a direcciones IP para los hosts internos.

- Permitir la transferencia de datos entre dos dispositivos de red.

- Recuperar mensajes de correo electrónico.

- Proporcionar direcciones IP a los hosts locales.

- Reenviar solicitudes de resolución de nombres entre servidores.

38. ¿Cuáles de los siguientes son dos problemas de red potenciales que pueden surgir del funcionamiento del protocolo ARP? (Elija dos).

- En redes grandes que tienen un ancho de banda bajo, varios broadcasts de ARP pueden causar retrasos en la comunicación de datos.

- Una gran cantidad de transmisiones de solicitud de ARP pueden provocar que la tabla de direcciones MAC del host se desborde e impedir que el host se comunique dentro de la red.

- Varias respuestas ARP provocan que la tabla de direcciones MAC del switch incluya entradas que coinciden con las direcciones MAC de los hosts que están conectados al puerto del switch pertinente.

- Los atacantes de la red podrían manipular las asignaciones de direcciones MAC e IP en mensajes ARP con el objetivo de interceptar el tráfico de la red.

- La configuración manual de asociaciones ARP estáticas puede facilitar el envenenamiento ARP o la suplantación de direcciones MAC.

39. ¿Cuál protocolo de la capa de aplicación se utiliza para permite a las aplicaciones de Microsoft el uso compartido de archivos y los servicios de impresión?

- HTTP

- DHCP

- SMB

- SMTP

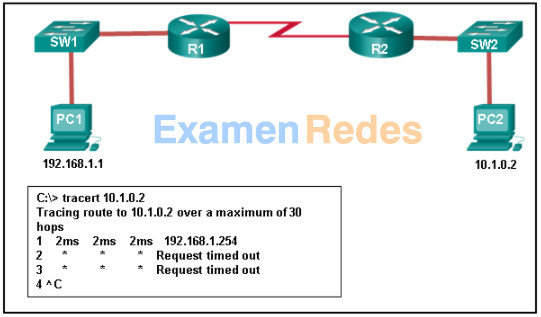

40. Consulte la ilustración. Un administrador intenta resolver problemas de conectividad entre la PC1 y la PC2 y, para lograrlo, utiliza el comando tracert en la PC1. Sobre la base del resultado que se muestra, ¿por dónde debería comenzar a resolver el problema el administrador?

- PC2

- SW2

- R2

- SW1

- R1

41. ¿Qué dos campos o características examina Ethernet para determinar si una trama recibida es pasada a la capa de enlace de datos o descartada por la NIC? (Escoja dos opciones).

- Dirección MAC de origen

- Secuencia de verificación de trama

- tamaño mínimo de trama

- CEF

- MDIX automático

42. En términos de NAT, ¿qué tipo de dirección se refiere a la dirección IPv4 enrutable globalmente de un host de destino en Internet?

- Global interna

- Local interna

- Local externa

- Global externa

43. ¿Cuál de estas afirmaciones sobre los protocolos de red es correcta?

- Los protocolos de red definen el tipo de hardware que se utiliza y la forma en que se monta en bastidores.

- Definen cómo se intercambian los mensajes entre el origen y el destino.

- Solo se requieren para el intercambio de mensajes entre dispositivos de redes remotas.

- Todos funcionan en la capa de acceso a la red de TCP/IP.

44. ¿Qué protocolo o servicio utiliza UDP para una comunicación cliente a servidor y TCP para la comunicación servidor a servidor?

- HTTP

- SMTP

- FTP

- DNS

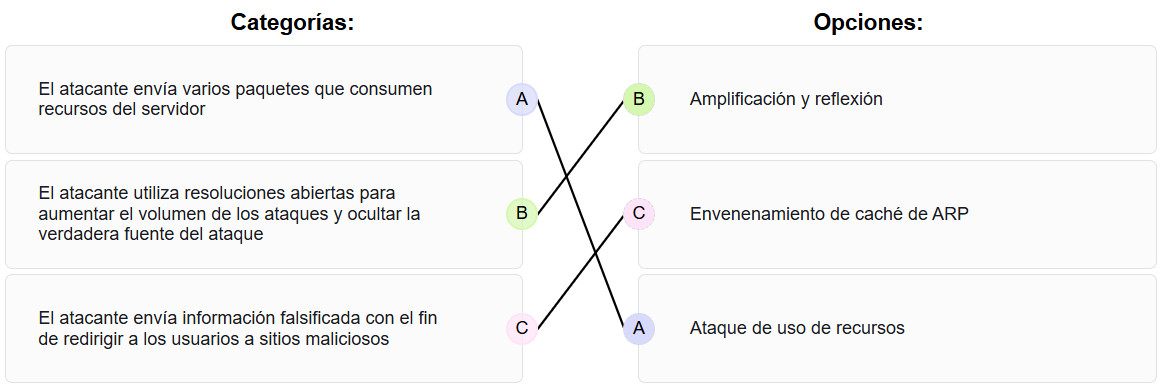

45. Seleccione los dos tipos de ataques utilizados en resoluciones de DNS abiertas. (Elija dos opciones).

- Uso de recursos

- Amortiguación

- Fast flux

- Amplificación y reflexión

- Envenenamiento ARP

Ataques de amplificación y reflexión de DNS: el atacante envía un mayor volumen de ataques para enmascarar la verdadera fuente del ataque.

Ataques de utilización de recursos de DNS: un ataque de denegación de servicio (DoS) que consume recursos del servidor

46. ¿Cuáles son las tres funciones proporcionadas por el servicio de syslog? (Elija tres opciones.)

- Recopilar información de registro para el control y la solución de problemas.

- Especificar los destinos de los mensajes capturados.

- Sondear de forma periódica a los agentes para obtener datos.

- Proporcionar estadísticas sobre los paquetes que recorren un dispositivo Cisco.

- Seleccionar el tipo de información de registro que se captura.

- Ofrecer análisis de tráfico.

recopilación de la información de registro

selección del tipo de información que se registrará

selección del destino de la información registrada

47. Un empleado conecta inalámbrica con la red de la empresa mediante un teléfono celular. El empleado luego configurar el teléfono celular para operar como un punto de acceso inalámbrico que permite que los nuevos empleados se conecten con la red de la empresa. ¿Qué mejor de amenazas por tipo de seguridad se describe esta situación?

- el agrietarse

- suplantación de identidad

- punto de acceso dudoso

- denegación de servicio

48. ¿Qué métrica en el Grupo de métricas base de CVSS se utiliza con un vector de ataque?

- La determinación de si la autoridad inicial cambia a una segunda autoridad durante el ataque

- La proximidad del actor de la amenaza a la vulnerabilidad

- La presencia o ausencia de la necesidad de interacción con el usuario para que el ataque tenga éxito

- La cantidad de componentes, software, hardware o redes fuera del control del atacante y que deben estar presentes para poder atacar una vulnerabilidad con éxito

49. Un técnico nota que una aplicación no responde a los comandos y que la PC parece responder con lentitud cuando se abren aplicaciones. ¿Cuál es la mejor herramienta administrativa para forzar la liberación de recursos del sistema por parte de la aplicación que no responde?

- Agregar o quitar programas

- Administrador de tareas

- Visor de eventos

- Restaurar sistema

50. ¿Cuál es la mejor descripción de la dirección IPv4 de destino que utiliza la multidifusión?

- Una dirección de grupo que comparte los últimos 23 bits con la dirección IPv4 de origen

- Una dirección de 48 bits que está determinada por la cantidad de miembros del grupo de multidifusión

- Una dirección IP que es única para cada destino de un grupo

- Una única dirección IP de multidifusión que utilizan todos los destinos de un grupo

51. ¿Cuáles son las dos características del método SLAAC para la configuración de direcciones IPv6? (Escoja dos opciones.)

- Los clientes envían mensajes de anuncio de router a los routeres para solicitar direcciones IPv6.

- Este método con estado para adquirir una dirección IPv6 requiere al menos un servidor DHCPv6.

- El direccionamiento IPv6 se asigna dinámicamente a los clientes mediante el uso de ICMPv6.

- La puerta de enlace predeterminada de un cliente IPv6 en una LAN será la dirección local del vínculo de la interfaz del router conectada a la LAN.

- Los mensajes de solicitud de router son enviados por el router para ofrecer direcciones IPv6 a los clientes.

52. Un administrador de red está configurando un servidor AAA para administrar la autenticación RADIUS. ¿Cuales dos características son incluidas en la autenticación RADIUS? (Escoja dos opciones.)

- Procesos separados de autenticación y autorización

- Un único proceso de autenticación y autorización

- Encriptación sólo para los datos

- Contraseñas ocultas durante la transmisión

- Encriptación para todas las comunicaciones

Autenticación y autorización RADIUS como un solo proceso

Cifra solo la contraseña

Utiliza UDP

Admite tecnologías de acceso remoto, 802.1X y Protocolo de inicio de sesión (SIP)

53. ¿Cuáles son dos inconvenientes del uso del sistema HIPS? (Escoja dos opciones.)

- Las instalaciones HIPS son vulnerables a ataques de fragmentación o ataques «variable TTL».

- HIPS tiene dificultades para construir una imagen de red precisa o coordinar eventos que ocurren en toda la red.

- Si el flujo de tráfico de red está encriptado, HIPS no puede acceder a formularios no encriptados (unecrypted forms) del tráfico.

- Si se usa el sistema HIPS, el administrador de red debe verificar la compatibilidad con todos los diferentes sistemas operativos utilizados en la red.

- Con HIPS, el éxito o fracaso de un ataque no se puede determinar fácilmente.

54. ¿Por qué razón un administrador de red utilizaría la herramienta Nmap?

- Para detectar e identificar puertos abiertos.

- Para proteger las direcciones IP privadas de los hosts internos.

- Para identificar anomalías específicas de la red.

- Recopilar y analizar las alertas y los registros.

55. ¿Cuáles son dos usos de una lista de control de acceso? (Elija dos opciones.)

- Las ACL ayudan al router a determinar la mejor ruta hacia un destino.

- La posbilidad de que las ACL estándar puedan restringir el acceso a aplicaciones y puertos específicos.

- Las ACL pueden controlar a qué áreas puede acceder un host en una red.

- Las ACL pueden permitir o denegar el tráfico según la dirección MAC que se origina en el router.

- Las ACL proporcionan un nivel básico de seguridad para el acceso a la red.

Restringir la tienda de delicatessenmuy de actualizaciones de enrutamiento

Proporcionar un nivel básico de seguridad.

Filtre el tráfico según el tipo de tráfico que se envía

Filtrar el tráfico según el direccionamiento IP

56. ¿Cuáles son dos técnicas de evasión que utilizan los hackers? (Elija dos opciones.)

- Reconocimiento

- Caballo de Troya

- Suplantación de identidad

- Pivoting

- Rootkit

Agotamiento de recursos: mantiene el dispositivo host demasiado ocupado para detectar la invasión

Fragmentación del tráfico: divide el malware en varios paquetes

Interpretación errónea a nivel de protocolo: se cuela por el firewall

Pivot: utiliza un dispositivo de red comprometido para intentar acceder a otro dispositivo

Rootkit: permite que el hacker no sea detectado y oculta el software instalado por el hacker

57. Una el ataque con la definición.

58. ¿Qué es un punto de acceso de prueba de la red?

- Una tecnología de Cisco que proporciona estadísticas sobre los paquetes que pasan por un router o switch de multicapa

- Una característica admitida en switches de Cisco que permite que el switch copie tramas y las reenvíe a un dispositivo de análisis

- Una tecnología que ofrece informes en tiempo real y análisis de largo plazo sobre eventos de seguridad

- Un dispositivo pasivo que reenvía todo el tráfico y los errores de la capa física a un dispositivo de análisis

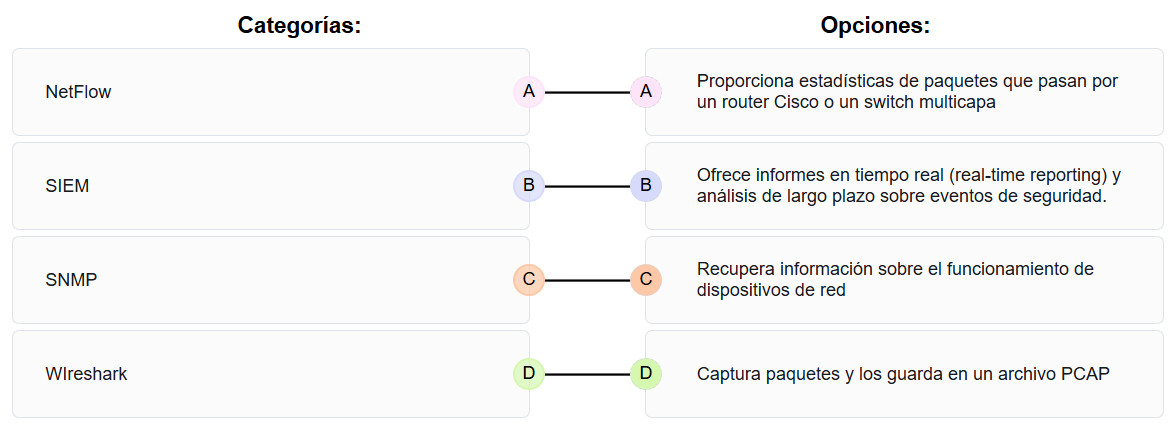

59. Haga coincidir la herramienta de monitoreo con su respectiva descripción.

| SIEM | Ofrece informes en tiempo real (real-time reporting) y análisis de largo plazo sobre eventos de seguridad. |

| NetFlow | Proporciona estadísticas de paquetes que pasan por un router Cisco o un switch multicapa |

| SNMP | Recupera información sobre el funcionamiento de dispositivos de red |

| WIreshark | Captura paquetes y los guarda en un archivo PCAP |

60. Cuando un usuario visita el sitio web de una tienda en línea que utiliza HTTPS, el navegador del usuario consulta a la CA para obtener una CRL. ¿Cuál es el propósito de esta consulta?

- Comprobar la validez del certificado digital

- Comprobar la longitud de la clave usada para el certificado digital

- Solicitar un certificado digital firmado automáticamente a la CA

- Negociar el mejor tipo de cifrado que se usará

61. Una persona va a una cafetería por primera vez y quiere tener acceso inalámbrico a Internet con su computadora portátil. ¿Cuál es el primer paso que llevará a cabo el cliente inalámbrico para comunicarse a través de la red con un marco de administración de redes inalámbricas?

- Acordar la carga útil con el AP

- Autenticar el AP

- Detectar el AP

- Asociarse con el AP

Descubre el PA

Autenticar con el AP

Asociarse con el AP

62. ¿Por qué un administrador de red elegiría Linux como sistema operativo en el Centro de Operaciones de Seguridad (Security Operations Center, SOC)?

- Es más fácil de usar que otros sistemas operativos de servidor.

- Se crean más aplicaciones de red para este entorno.

- El administrador tiene control de las funciones específicas de seguridad, pero no de las aplicaciones estándar.

- Puede adquirirse sin costo alguno.

63. ¿Cuál tipo de sistema de archivos se creó específicamente para medios de disco óptico?

- ext2

- HFS+

- CDFS

- ext3

64. ¿Qué es el escalamiento de privilegios?

- Se le otorgan derechos a una persona porque esta ha recibido una promoción.

- Un problema de seguridad ocurre cuando un funcionario corporativo de alto nivel demanda derechos en relación con sistemas o archivos que no debería tener.

- De manera predeterminada, todos reciben la totalidad de los derechos en relación con todo; cuando una persona hace un abuso de privilegios, estos se quitan.

- Las vulnerabilidades en los sistemas se aprovechan para otorgar niveles de privilegio más altos que el que una persona o algún proceso debería tener.

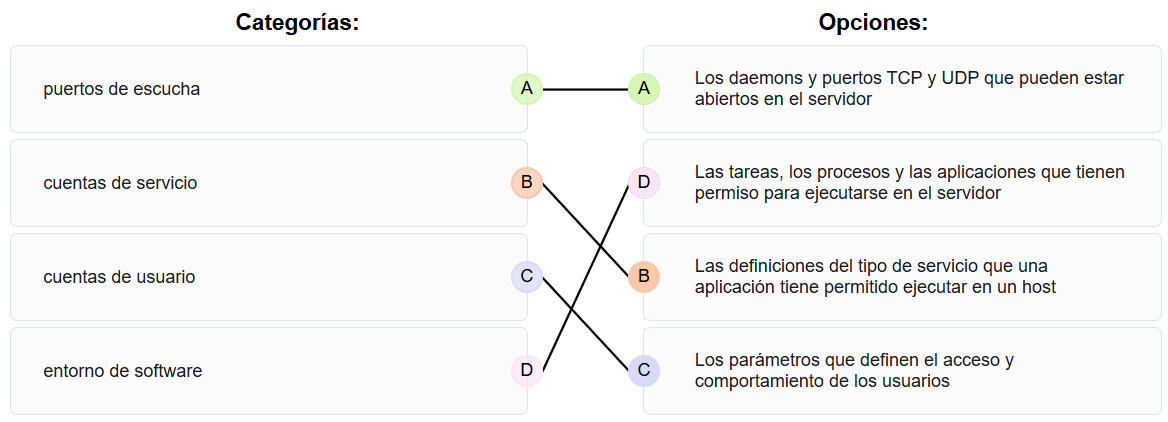

65. Una el elemento de perfil del servidor con la descripción.

Cuentas de usuario: los parámetros que definen el acceso y el comportamiento del usuario

Cuentas de servicio: las definiciones del tipo de servicio que una aplicación puede ejecutar en un host determinado

Entorno de software: las tareas, los procesos y las aplicaciones que pueden ejecutarse en el servidor

66. ¿Qué paso del ciclo de vida de la administración de vulnerabilidades determina un perfil de riesgo base para eliminar riesgos en función de la criticidad de los recursos, de las amenazas a las vulnerabilidades y de la clasificación de los recursos?

- Detectar

- Verificar

- Evaluar

- Priorizar activos

- Descubrir: haga un inventario de todos los activos en la red e identifique los detalles del host, incluidos los sistemas operativos y los servicios abiertos, para identificar vulnerabilidades

- Priorice los activos: clasifique los activos en grupos o unidades comerciales y asigne un valor comercial a los grupos de activos en función de su importancia para las operaciones comerciales

- Evaluar: determine un perfil de riesgo de referencia para eliminar los riesgos en función de la criticidad de los activos, las amenazas de vulnerabilidad y la clasificación de activos

- Informe: mida el nivel de riesgo comercial asociado con los activos de acuerdo con las políticas de seguridad. Documente un plan de seguridad, controle la actividad sospechosa y describa las vulnerabilidades conocidas.

- Corregir: priorice de acuerdo con el riesgo comercial y corrija las vulnerabilidades en orden de riesgo

- Verificar: verifique que las amenazas se hayan eliminado mediante auditorías de seguimiento

67. Para los sistemas de red, ¿qué sistema de gestión se ocupa del inventario y del control de las configuraciones de hardware y software?

- Administración de recursos

- Gestión de riesgos

- Administración de vulnerabilidades

- Administración de la configuración

68. Señale los dos servicios que presta la herramienta NetFlow. (Elija dos opciones.)

- Monitoreo de redes

- Factura de red basada en el uso

- Configuración de la calidad de servicio

- Análisis de registros

- Monitoreo de lista de acceso

69. ¿Cuál es un propósito de la implementación de redes VLAN en una red?

- Prevenir bucles en la capa 2.

- Eliminar colisiones de red.

- Separar el tráfico de usuario.

- Permitir que los switches reenvíen paquetes de capa 3 sin un router.

70. El actor de una amenaza ha identificado la potencial vulnerabilidad del servidor web de una organización y está diseñando un ataque. ¿Qué es lo que posiblemente hará el actor de la amenaza para construir un arma de ataque?

- Crear un punto de persistencia mediante la adición de servicios.

- Recopilar las credenciales de los desarrolladores y administradores del servidor web.

- Obtener una herramienta automatizada para aplicar la carga útil de malware a través de la vulnerabilidad.

- Instalar un shell web en el servidor web para un acceso persistente.

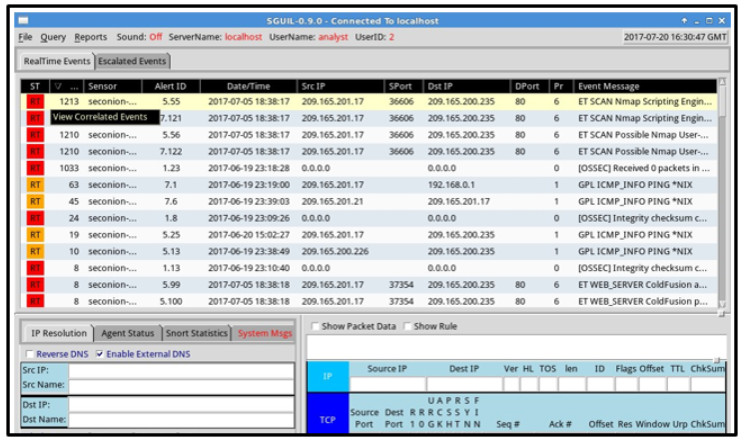

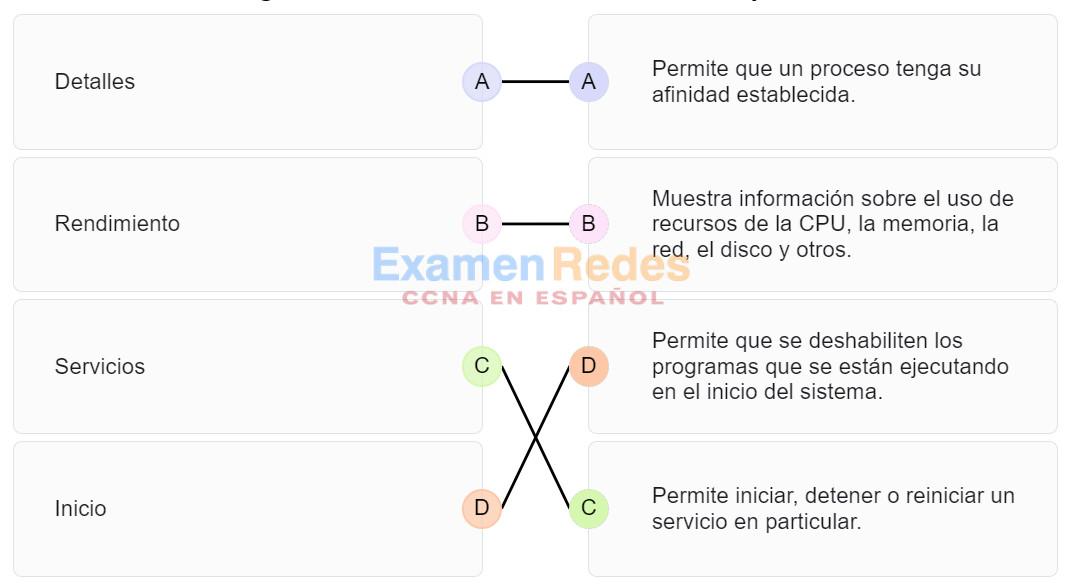

71. Consulte la ilustración. Un analista especializado en ciberseguridad está utilizando Sguil para comprobar las alertas de seguridad. ¿Cómo está ordenada la vista actual?

- Por fecha y hora

- Por número de sensor

- Por IP de origen

- Por frecuencia

72. ¿Cuáles son las tres funciones principales de Security Onion? (Elija tres opciones.)

- Contención de amenazas

- Planificación de continuidad de los negocios

- Análisis de alertas

- Captura de paquete completo

- Administración de dispositivos móviles

- Detección de intrusiones

73. ¿Qué tres procedimientos ofrece Sguil a los analistas especializados en seguridad para ocuparse de las alertas? (Elija tres opciones.)

- Escalar una alerta dudosa.

- Usar otras herramientas y fuentes de información.

- Crear consultas con Query Builder.

- Fijar la caducidad de los falsos positivos.

- Correlacionar alertas similares en una sola línea.

- Clasificar los positivos verdaderos.

- Las alertas que se han encontrado como falsos positivos pueden caducar.

- Se puede escalar una alerta si el analista de ciberseguridad no está seguro de cómo manejarla.

- Los eventos que se han identificado como verdaderos positivos se pueden categorizar.

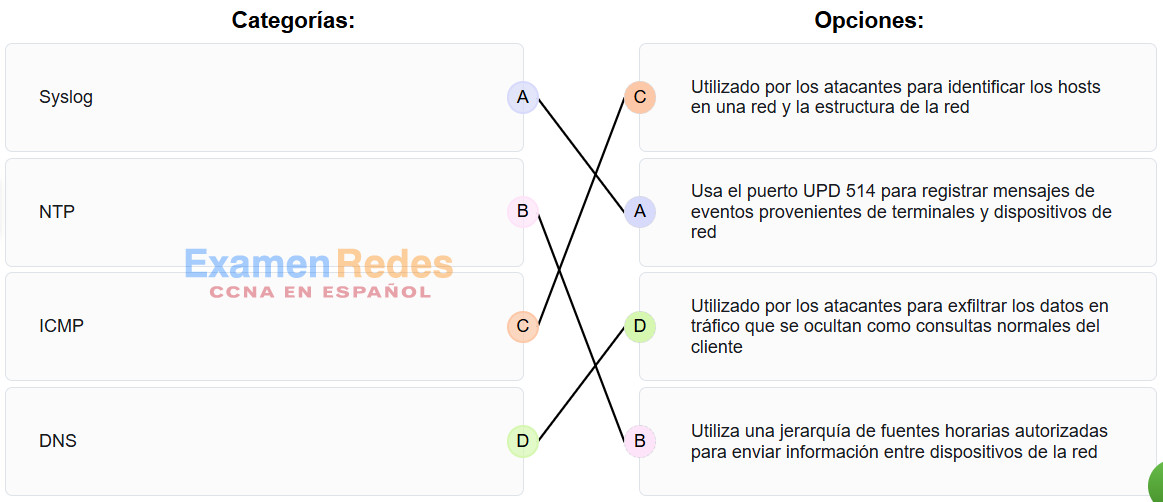

74. Una la tecnología o el protocolo de red común con la descripción.

75. ¿Cuáles son los dos escenarios en los que el análisis probabilístico de seguridad es el más adecuado? (Escoja dos opciones.)

- Cuando variables aleatorias crean dificultades para conocer el resultado (o las consecuencias) de cualquier evento con certeza

- Cuando se analizan eventos con la suposición de que estos siguen pasos predefinidos

- Cuando aplicaciones que cumplen los estándares de aplicación/red son analizadas

- Cuando se analizan aplicaciones diseñadas para evitar Firewalls

- Cuando cada evento es el resultado inevitable de causas anteriores

76. ¿De qué dos maneras ICMP puede ser una amenaza de seguridad para una compañía? (Elija dos opciones.)

- Al dañar paquetes de datos IP de red

- Al proporcionar una conducto para ataques DoS

- Al dañar datos entre servidores de correo electrónico y destinatarios de correo electrónico

- Al infiltrar páginas web

- Al recopilar información sobre una red

77. Si un centro de operaciones de seguridad (Security Operations Center SOC) tiene un objetivo de tiempo de actividad del 99,999%, ¿cuántos minutos de tiempo de inactividad al año se considerarían dentro de su objetivo?

- Aproximadamente 5 minutos por año.

- Aproximadamente 30 minutos por año.

- Aproximadamente 20 minutos por año.

- Aproximadamente 10 minutos por año.

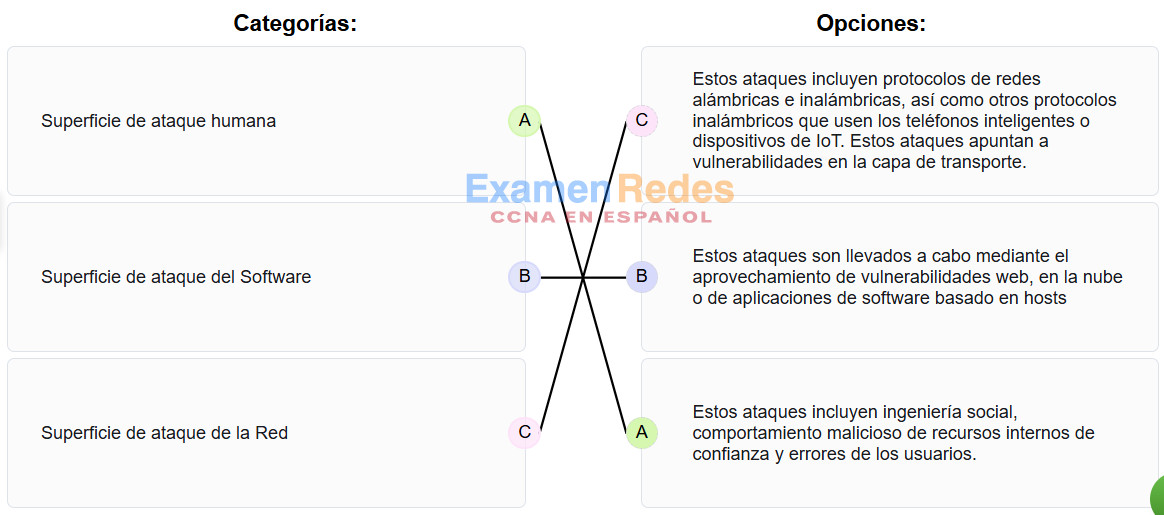

78. Una la superficie de ataque con su respectiva descripción de ataque.

| Superficie de ataque del Software | Estos ataques son llevados a cabo mediante el aprovechamiento de vulnerabilidades web, en la nube o de aplicaciones de software basado en hosts |

| Superficie de ataque humana | Estos ataques incluyen ingeniería social, comportamiento malicioso de recursos internos de confianza y errores de los usuarios. |

| Superficie de ataque de la Red | Estos ataques incluyen protocolos de redes alámbricas e inalámbricas, así como otros protocolos inalámbricos que usen los teléfonos inteligentes o dispositivos de IoT. Estos ataques apuntan a vulnerabilidades en la capa de transporte. |

79. ¿Qué caracteriza a un atacante?

- Todos ellos son individuos altamente calificados.

- Siempre tratan de causar algún daño a una persona u organización.

- Todos pertenecen al crimen organizado.

- Siempre usan herramientas avanzadas para lanzar ataques.

80. ¿Cuál es una propiedad de la tabla ARP en un dispositivo?

- Las entradas de una tabla ARP tienen una marca de tiempo y se purgan después de que expire el tiempo de espera.

- Los sistemas operativos Windows almacenan entradas de caché ARP durante 3 minutos.

- Cada sistema operativo utiliza el mismo temporizador para eliminar entradas antiguas de la caché ARP.

- Las entradas de direcciones IP a Mac estáticas se eliminan de manera dinámica de la tabla ARP.

81. ¿Qué técnica es utilizada en ataques de ingeniería social?

- Hombre-en-el-medio (Man-in-the-middle)

- Suplantación de identidad (Phising)

- Envío de correo no deseado

- Desbordamiento de búfer

82. ¿Qué herramienta de seguridad de depuración puede ser utilizada por los hackers de sombrero negro con el fin de aplicar ingeniería inversa en archivos binarios cuando programan ataques?

- AIDE

- Firesheep

- Skipfish

- WindDbg

83. ¿Cuál es una característica de CybOX?

- Permite el intercambio en tiempo real de los indicadores de ciberamenazas entre el gobierno federal de Estados Unidos y el sector privado.

- Es un conjunto de especificaciones para intercambiar información sobre ciberamenazas entre organizaciones.

- Es la especificación correspondiente a un protocolo de la capa de aplicación que permite la comunicación de CTI por HTTPS.

- Es un conjunto de esquemas estandarizados para especificar, capturar, caracterizar y comunicar eventos y propiedades de operaciones de red.

84. ¿Cuál es el objetivo principal de una plataforma de inteligencia contra amenazas (TIP)?

- Agregar los datos en un solo lugar y presentarlos en un formato comprensible y utilizable

- Proporcionar una plataforma de operaciones de seguridad que integre y mejore diversas herramientas de seguridad e inteligencia de amenazas

- Proporcionar una especificación a un protocolo de la capa de aplicación que permite la comunicación de CTI por HTTPS

- Proporcionar un esquema estandarizado para especificar, capturar, caracterizar y comunicar eventos y propiedades de operaciones de red

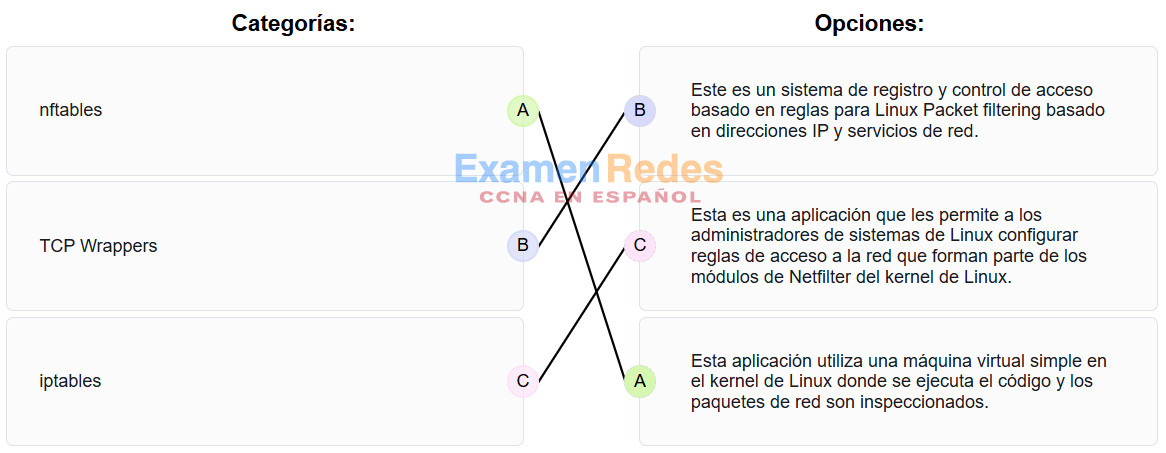

85. Haga coincidir la aplicación de firewall basada en host Linux con su respectiva descripción.

86. Un administrador descubre que un usuario está accediendo a un sitio web recientemente establecido que puede ser perjudicial para la seguridad de la empresa. ¿Qué acción debe tomar el administrador en primer lugar en términos de la política de seguridad?

- Suspender inmediatamente los privilegios de red del usuario.

- Solicitar al usuario que pare inmediatamente e informe al usuario que ello constituye motivo de despido.

- Crear una regla de firewall que bloquee el sitio web respectivo.

- Revisar la AUP inmediatamente y hacer que todos los usuarios firmen la AUP actualizada.

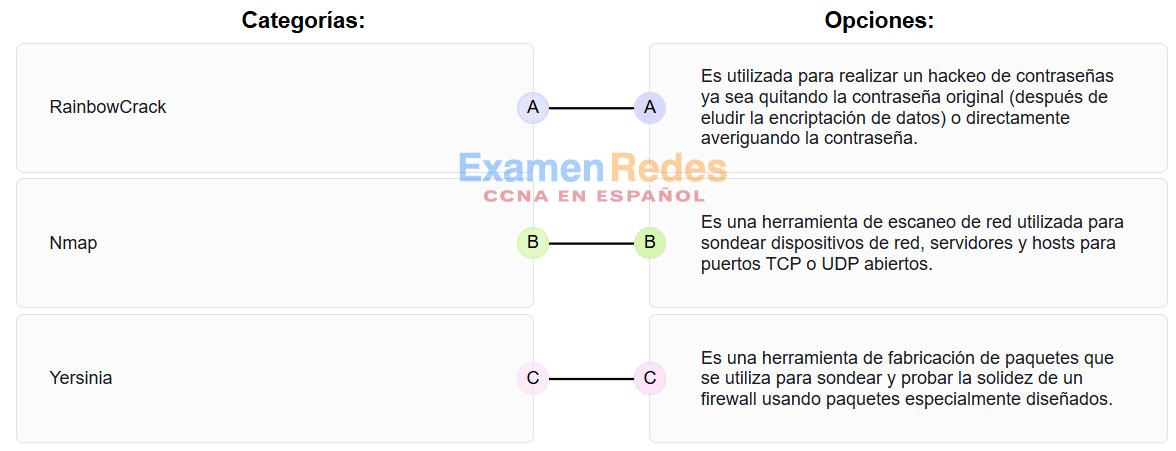

87. Una las herramientas de ataque son su respectiva descripción. No se utilizan todas las opciones.

| Nmap | Es una herramienta de escaneo de red utilizada para sondear dispositivos de red, servidores y hosts para puertos TCP o UDP abiertos. |

| RainbowCrack | Es utilizada para realizar un hackeo de contraseñas ya sea quitando la contraseña original (después de eludir la encriptación de datos) o directamente averiguando la contraseña. |

| Yersinia | Es una herramienta de fabricación de paquetes que se utiliza para sondear y probar la solidez de un firewall usando paquetes especialmente diseñados. |

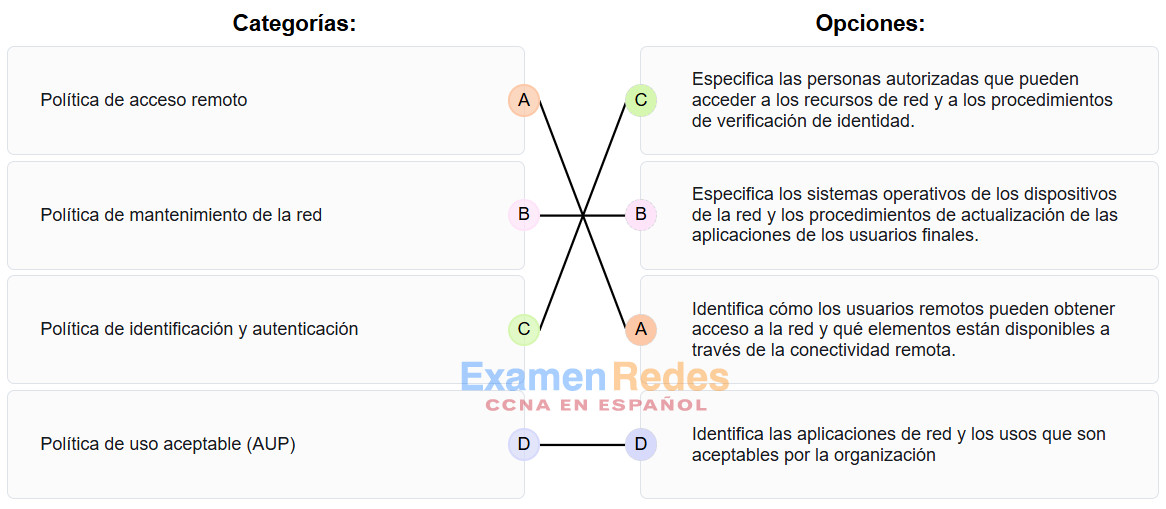

88.Una la política de seguridad con su respectiva descripción. No se utilizan todas las opciones.

| Política de acceso remoto | Identifica cómo los usuarios remotos pueden obtener acceso a la red y qué elementos están disponibles a través de la conectividad remota. |

| Política de uso aceptable (AUP) | Identifica las aplicaciones de red y los usos que son aceptables por la organización |

| Política de identificación y autenticación | Especifica las personas autorizadas que pueden acceder a los recursos de red y a los procedimientos de verificación de identidad. |

| Política de mantenimiento de la red | Especifica los sistemas operativos de los dispositivos de la red y los procedimientos de actualización de las aplicaciones de los usuarios finales. |

89. Después de que el host A recibe una página Web del servidor B, el host A finaliza la conexión con el servidor B. Una cada paso con su respectiva opción en el proceso de terminación normal para una conexión TCP.

| Paso 1 | El host A envía un FIN al servidor B. |

| Paso 2 | El servidor B envía un ACK al host A. |

| Paso 3 | El servidor B envía un FIN al host A. |

| Paso 4 | El host A envía un ACK al servidor B. |

90. Un técnico trabaja en la resolución de un problema de conectividad de red. Los pings que se hacen al router inalámbrico se realizan correctamente, pero los que se hacen a un servidor en Internet no son exitosos. ¿Qué comando de CLI puede ayudar al técnico a encontrar la ubicación del problema de networking?

- ipconfig/renew

- msconfig

- tracert

- ipconfig

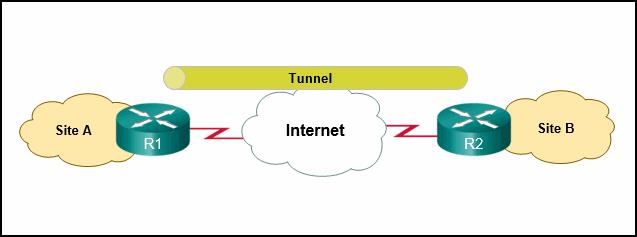

91. Consulte la ilustración. ¿Qué solución puede proporcionar una VPN entre el sitio A y el sitio B que admita el encapsulamiento de cualquier protocolo de capa 3 entre las redes internas de cada sitio?

- Un túnel GRE

- Un túnel IPSec

- Un túnel de acceso remoto

- VPN con SSL de Cisco

92. ¿Qué dos funciones están incluidas en los protocolos TACACS+ y RADIUS? (Elija dos opciones.)

- Utilización de protocolos de capa de transporte

- Procesos de autenticación y de autorización separados

- Compatibilidad con 802.1X

- Encriptación de contraseñas

- Compatibilidad con SIP

93. ¿Cuál de las siguientes es una diferencia entre el modelo de red de cliente/servidor y el modelo de red entre pares?

- Cada dispositivo de una red entre pares puede funcionar como cliente o como servidor.

- Una transferencia de datos que utiliza un dispositivo que funciona como cliente requiere que haya presente un servidor exclusivo.

- La transferencia de archivos solamente se puede realizar en el modelo de cliente/servidor.

- Una red entre pares transfiere datos más rápido que una red de cliente/servidor.

94. ¿Cuáles de las siguientes son dos características de las direcciones MAC Ethernet? Elija dos opciones.

- Se expresan como 12 dígitos hexadecimales.

- Son enrutables en Internet.

- Son globalmente únicas.

- Utilizan una estructura jerárquica flexible.

- Deben ser únicas tanto para las interfaces Ethernet como para las interfaces seriales en un dispositivo.

95. Una computadora presenta a un usuario una pantalla en la que se solicita el pago antes de que los datos del usuario sean accesibles para el mismo usuario. ¿Qué tipo de malware es este?

- un tipo de gusano

- un tipo de bomba lógica

- un tipo de ransomware

- un tipo de virus

96. ¿Qué tipo de ataque está dirigido a una base de datos de SQL mediante el campo de entrada de un usuario?

- Inyección SQL

- Scripts entre sitios

- Desbordamiento del búfer

- Inyección XML

97.De las siguientes opciones, ¿cuáles son dos métodos para mantener el estado de revocación de certificado? (Elija dos opciones.)

- LDAP

- CA subordinada

- CRL

- DNS

- OCSP

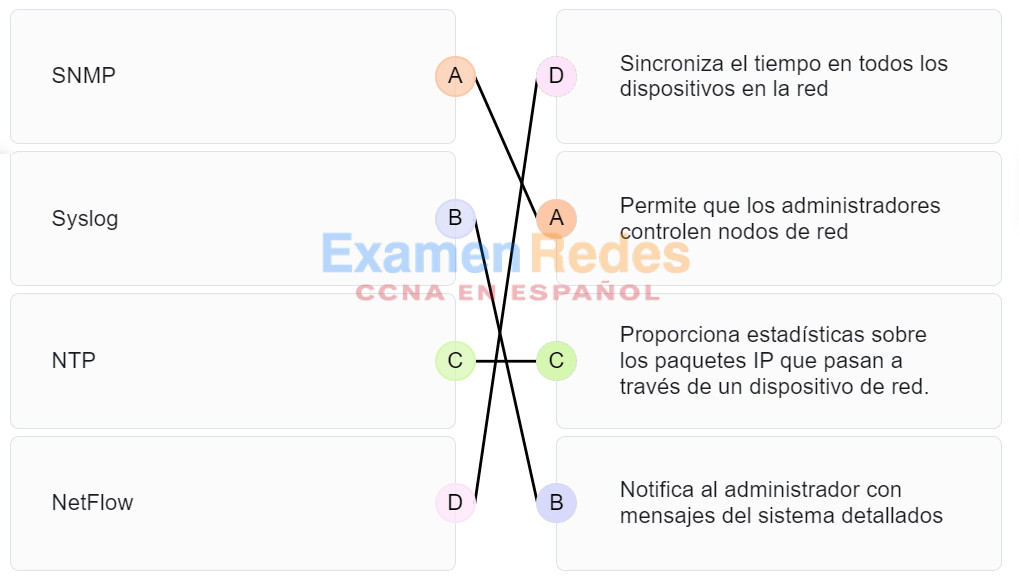

98. Haga coincidir el servicio de red con su respectiva descripción

| SNMP | Permite que los administradores controlen nodos de red |

| Syslog | Notifica al administrador con mensajes del sistema detallados |

| NTP | Sincroniza el tiempo en todos los dispositivos en la red |

| NetFlow | Proporciona estadísticas sobre los paquetes IP que pasan a través de un dispositivo de red. |

99. ¿Qué dos comandos net están asociados con el uso compartido de recursos de red? (Elija dos opciones.)

- net accounts

- net start

- net use

- net stop

- net share

El comando net es un comando muy importante. Algunos comandos comunes de net incluyen estos:

cuentas de red: establece los requisitos de inicio de sesión y contraseña para los usuariossesión de red: lista o desconecta sesiones entre una computadora y otras computadoras en la rednet share: crea, elimina o administra recursos compartidosnet start: inicia un servicio de red o enumera los servicios de red en ejecuciónnet stop: detiene un servicio de reduso de la red: conecta, desconecta y muestra información sobre los recursos de red compartidosvista de red: muestra una lista de computadoras y dispositivos de red en la red

100. ¿Qué dispositivo en un enfoque de defensa en profundidad con varias capas niega las conexiones iniciadas de redes no confiables a redes internas, pero permite a los usuarios internos de una organización conectarse a redes no confiables?

- Router interno

- Switch de capa de acceso

- IPS

- Firewall

101. ¿Cuál de las siguientes opciones describe mejor la amenaza a la seguridad denominada “suplantación de identidad (spoofing)”?

- Intercepta el tráfico entre dos hosts o inserta información falsa en el tráfico entre dos hosts.

- Simula que los datos provienen de un origen que no es el verdadero.

- Envía correo electrónico masivo a personas, listas o dominios con la intención de evitar que los usuarios tengan acceso al correo electrónico.

- Envía datos en cantidades anormalmente grandes a un servidor remoto para evitar el acceso del usuario a los servicios del servidor.

102. ¿Cuáles son dos propiedades de una función hash criptográfica? (Elija dos opciones.)

- La salida tiene una longitud fija.

- Las funciones hash pueden duplicarse con fines de autenticación.

- Las entradas complejas producirán algoritmos hash complejos.

- La entrada de un algoritmo hash determinado debe tener un tamaño fijo.

- La función hash es unidireccional e irreversible.

103. ¿Qué dos puntos garantizan las firmas digitales sobre código que se descarga de Internet? (Elija dos opciones.)

- El código no se ha modificado desde que salió del editor de software.

- El código es auténtico y realmente es provisto por el editor.

- El código no contiene ningún virus.

- El código no contiene errores.

- El código se cifró con una clave pública y una clave privada.

El código es auténtico y en realidad proviene del editor.

El código no ha sido modificado desde que salió del editor de software.

El editor, sin lugar a dudas, publicó el código. Esto proporciona el no repudio del acto de publicación.

104. Un usuario abre tres navegadores en la misma PC para acceder a www.cisco.com con el objetivo de buscar información sobre el curso de certificación. El servidor web de Cisco envía un datagrama como respuesta a la solicitud desde uno de los navegadores web. ¿Qué información utiliza la pila de protocolos TCP/IP en la PC para identificar el navegador web de destino?

- El número de puerto de origen

- La dirección IP de origen

- La dirección IP de destino

- El número de puerto de destino

105. ¿Qué parámetro inalámbrico utiliza un punto de acceso para transmitir tramas que incluyen el SSID?

- Modo activo

- Configuración de los canales

- Modo de seguridad

- Modo pasivo

106. ¿Qué firewall ejecutado en un host utiliza un enfoque de tres perfiles para configurar la funcionalidad de firewall?

- iptables

- Firewall de Windows

- nftables

- TCP Wrapper

107. ¿Cuál paso en el ciclo de gestión de vulnerabilidades (Vulnerability Management Life Cycle VMLC) categoriza los activos en grupos o unidades comerciales (business units), y les asigna un valor comercial a los grupos de activos basándose en qué tan críticos son para las operaciones comerciales?

- Reportar

- Priorizar recursos (activos)

- Remediar

- Evaluar

108. ¿Cómo pueden los datos estadísticos utilizarse para describir o predecir el comportamiento de la red?

- Mostrando mensajes de alerta generados por Snort

- Grabando conversaciones entre los terminales de la red

- Haciendo una lista de los resultados de las actividades de navegación web de los usuarios

- Comparando el comportamiento normal de la red con el comportamiento actual de la red

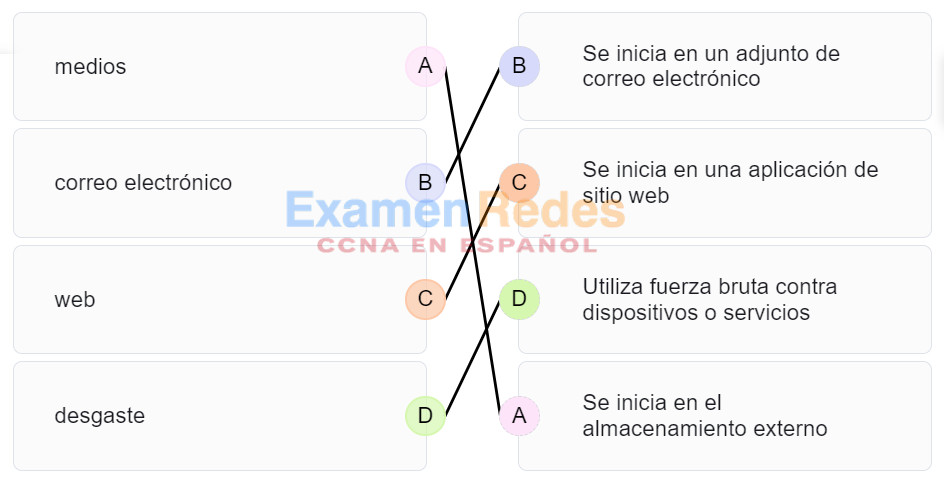

109. Una el vector de ataque con su descripción.

| medios | Se inicia en el almacenamiento externo |

| desgaste | Utiliza fuerza bruta contra dispositivos o servicios |

| correo electrónico | Se inicia en un adjunto de correo electrónico |

| web | Se inicia en una aplicación de sitio web |

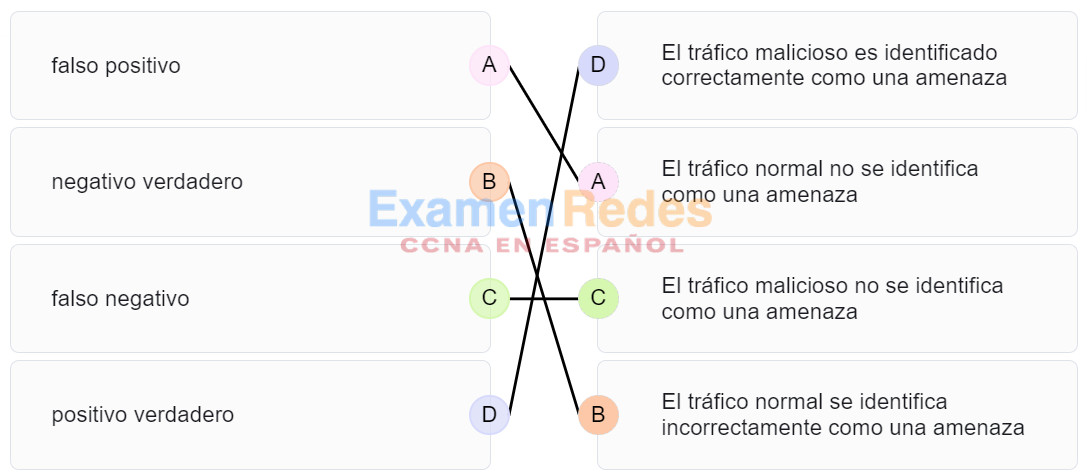

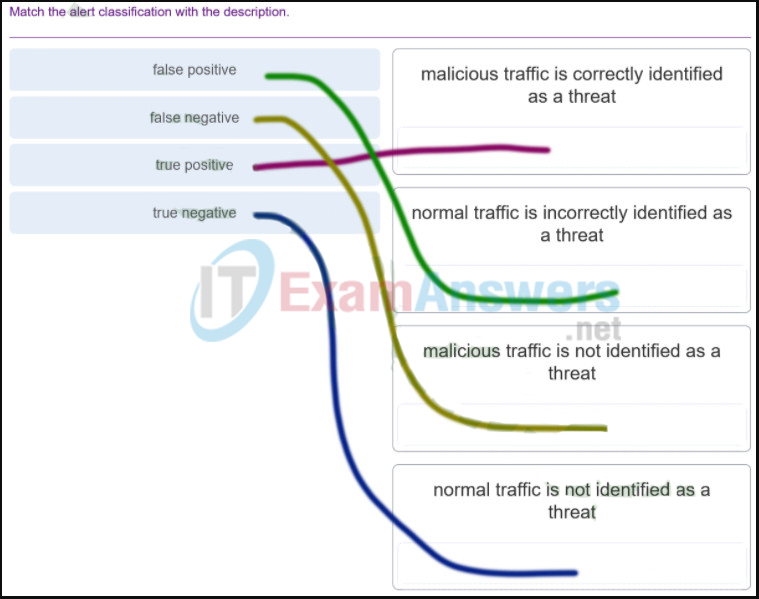

110. Una la clasificación de alertas con la descripción.

| falso positivo | El tráfico normal no se identifica como una amenaza |

| falso negativo | El tráfico malicioso no se identifica como una amenaza |

| negativo verdadero | El tráfico normal se identifica incorrectamente como una amenaza |

| positivo verdadero | El tráfico malicioso es identificado correctamente como una amenaza |

111. ¿Qué término se utiliza para describir consultas automatizadas que son útiles para que el flujo de trabajo de ciberoperaciones sea más eficaz?

- Cuaderno de estrategias

- Rootkit

- Cadena de eliminación cibernética

- Cadena de custodia

112. ¿Qué tipo de mensaje ICMPv6 proporciona información de direccionamiento de red a los hosts que utilizan SLAAC?

- Solicitud de router

- Solicitud de vecino

- Oferta (o anuncio) de router

- Oferta (o anuncio) de vecino

113. ¿Qué dos tipos de datos se clasificarían como información de identificación personal (PII)? (Elija dos opciones.)

- Lectura del termostato del hogar

- Cantidad promedio de ganado vacuno por región

- Número de identificación del vehículo

- Fotografías de Facebook

- Uso de la emergencia hospitalaria por estado

114. Un técnico necesita verificar los permisos de archivo en un archivo de Linux específico. ¿Qué comando utilizaría el técnico?

- sudo

- vi

- ls -l

- cd

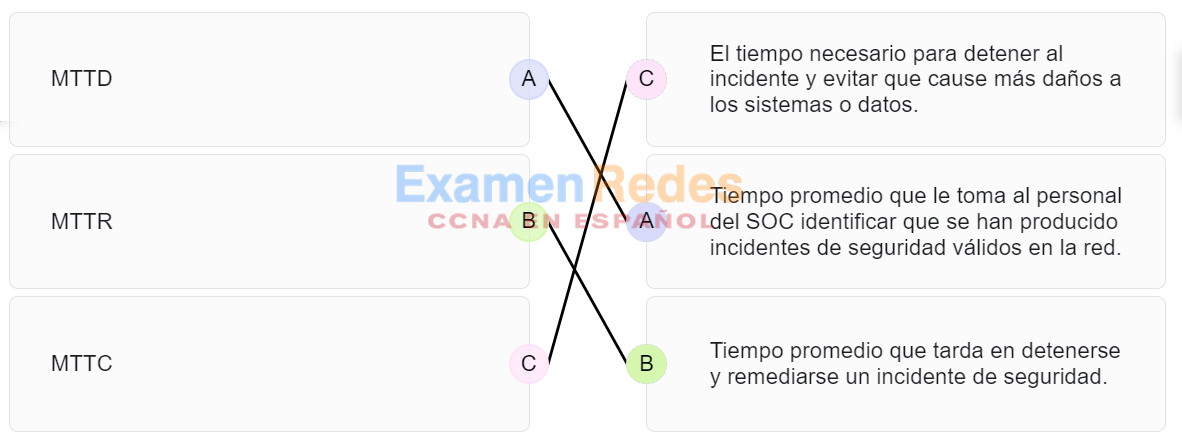

115. Una la métrica SOC con su respectiva descripción.

| MTTD | Tiempo promedio que le toma al personal del SOC identificar que se han producido incidentes de seguridad válidos en la red. |

| MTTR | Tiempo promedio que tarda en detenerse y remediarse un incidente de seguridad. |

| MTTC | El tiempo necesario para detener al incidente y evitar que cause más daños a los sistemas o datos. |

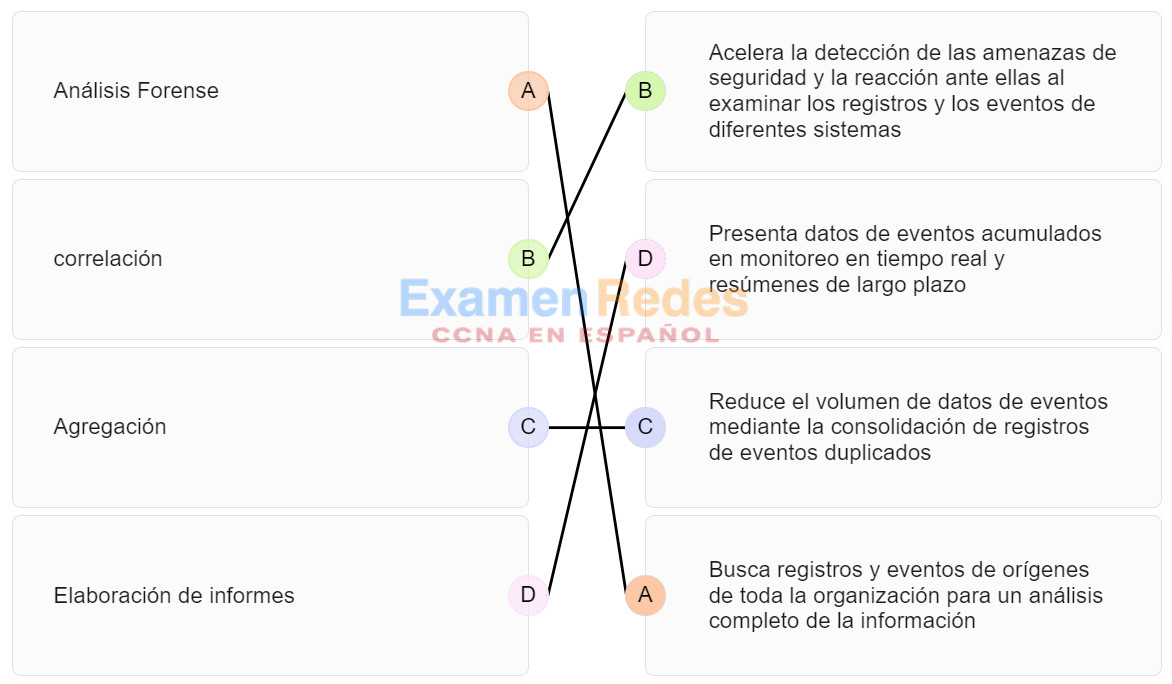

116. Haga coincidir la función SIEM con su respectiva descripción.

| correlación | Acelera la detección de las amenazas de seguridad y la reacción ante ellas al examinar los registros y los eventos de diferentes sistemas |

| Análisis Forense | Busca registros y eventos de orígenes de toda la organización para un análisis completo de la información |

| Elaboración de informes | Presenta datos de eventos acumulados en monitoreo en tiempo real y resúmenes de largo plazo |

| Agregación | Reduce el volumen de datos de eventos mediante la consolidación de registros de eventos duplicados |

117. ¿Para qué tres herramientas de seguridad mantiene Cisco Talos un conjunto de reglas de detección de incidentes de seguridad? (Escoja tres opciones.)

- Socat

- NetStumbler

- Snort

- ClamAV

- SpamCop

118. En un sistema operativo Linux, ¿qué componente interpreta los comandos de usuario e intenta ejecutarlos?

- GUI

- Shell

- Kernel

- daemon

119. Cuando las ACL están configuradas para bloquear la suplantación de direcciones IP y los ataques de inundación DoS, ¿qué mensaje ICMP debe permitirse tanto entrante como saliente?

- Echo reply

- Unreachable

- Echo

- Source quench

120. ¿Qué componente central de código abierto de Elastic Stack es responsable de aceptar los datos en su formato nativo y hacer que los elementos de los datos sean coherentes en todas las fuentes?

- Elasticsearch

- Beats

- Kibana

- Logstash

121. ¿Cuáles son tres objetivos de un ataque de escaneo de puertos (port scan)? (Elija tres opciones.)

- Identificar servicios activos

- Identificar configuraciones periféricas

- Deshabilitar puertos y servicios usados

- Determinar posibles vulnerabilidades

- Descubrir contraseñas del sistema

- Identificar sistemas operativos

122. ¿Qué medida puede tomar un analista de seguridad para realizar una monitoreo de seguridad eficaz frente a tráfico de red encriptado por tecnología SSL?

- Implementar un Cisco ASA.

- Utilizar un servidor Syslog para capturar tráfico de red.

- Requerir conexiones de acceso remoto a través de IPsec VPN.

- Implementar un Cisco SSL Appliance.

123. ¿Qué sistema de administración implementa sistemas que realizan un seguimiento de la ubicación y la configuración de software y dispositivos en red en toda una empresa?

- Administración de vulnerabilidades

- Administración de recursos

- Gestión de riesgos

- Administración de la configuración

124. ¿Qué registro del Visor de eventos de Windows incluye eventos relativos al funcionamiento de los controladores, los procesos y el hardware?

- Archivos de registro de aplicaciones

- Archivos de registro de seguridad

- Archivos de registro del sistema

- Archivos de registro de configuración

- _Registros de aplicaciones: eventos registrados por varias aplicaciones

- _Registros del sistema: eventos sobre el funcionamiento de controladores, procesos y hardware

- _Registros de configuración: información sobre la instalación de software, incluidas las actualizaciones de Windows

- _Registros de seguridad: eventos relacionados con la seguridad, como intentos de inicio de sesión y operaciones relacionadas con la administración y el acceso a archivos u objetos

125. ¿Qué tipo de evento se registra en dispositivos con IPS de última generación (NGIPS) de Cisco mediante el uso de FirePOWER services cuando se detectan cambios en la red monitoreada?

- Descubrimiento de red

- host o terminal

- Intrusión

- Conexión

126. Una pieza de malware obtuvo acceso a una estación de trabajo y emitió una consulta de búsqueda de DNS a un servidor de CnC. ¿Cuál es el propósito de este ataque?

- Enmascarar la dirección IP de la estación de trabajo

- Solicitar un cambio de la dirección IP

- Comprobar el nombre de dominio de la estación de trabajo

- Enviar datos confidenciales robados con codificación

127. Cuando ocurre un ataque de seguridad, ¿qué dos enfoques deben adoptar los profesionales de seguridad para mitigar un sistema comprometido durante el paso «Acciones en objetivos» según lo define el modelo de eliminación cibernética? (Elija dos opciones.)

- Capacitar a los desarrolladores web sobre cómo asegurar códigos.

- Detectar exfiltración de datos, movimiento lateral y uso no autorizado de credenciales.

- Reunir archivos y metadatos de malware para análisis futuros.

- Desarrollar detecciones para el comportamiento de malware conocido.

- Realizar análisis forense de terminales para una priorización rápida de las medidas por tomar.

128. Según el NIST, ¿qué paso en el proceso de análisis forense digital consiste en preparar y presentar información obtenida mediante el análisis minucioso de los datos?

- Recopilación

- Análisis

- Examen

- Elaboración de informes

Recopilación: la identificación de fuentes potenciales de datos forenses y la adquisición, el manejo y el almacenamiento de esos datos

Examen: evaluar y extraer información relevante de los datos recopilados. Esto puede implicar la descompresión o el descifrado de los datos.

Análisis: sacar conclusiones de los datos. Deben documentarse las características destacadas, como personas, lugares, horas, eventos, etc.

Informes: preparación y presentación de la información que resultó del análisis. Los informes deben ser imparciales y se deben ofrecer explicaciones alternativas si corresponde

129. ¿Qué dos tipos de tráfico de red que no se puede leer podrían eliminarse de los datos recogidos por NSM? (Elija dos opciones.)

- Tráfico STP

- Tráfico IPsec

- Tráfico SSL

- Tráfico de actualizaciones de routing

- Tráfico de difusión

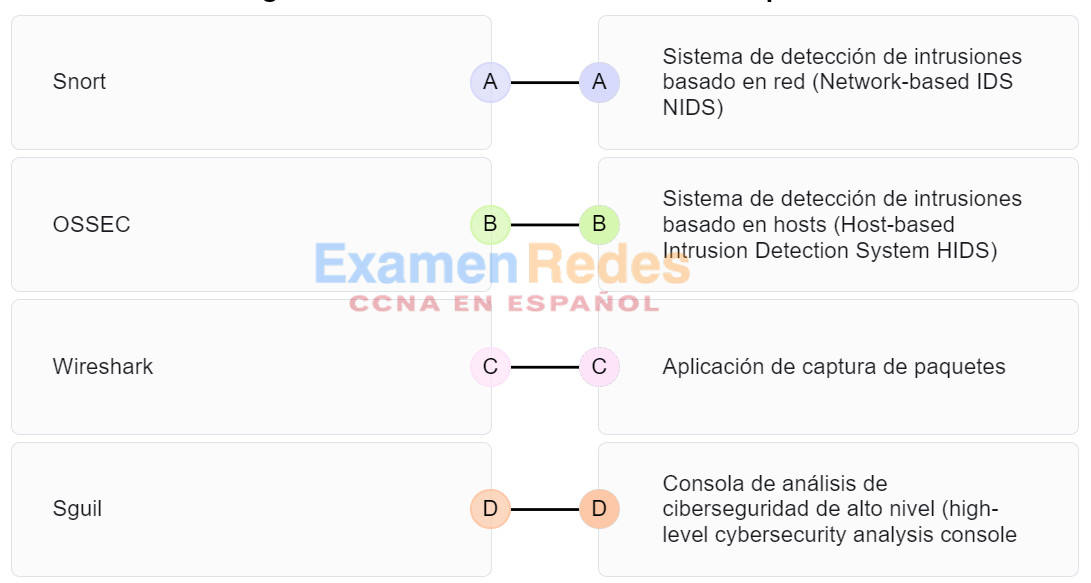

130. Haga coincidir la herramienta de (Security Onion) con su respectiva descripción

| Sguil | Consola de análisis de ciberseguridad de alto nivel (high-level cybersecurity analysis console) |

| Wireshark | Aplicación de captura de paquetes |

| OSSEC | Sistema de detección de intrusiones basado en hosts (Host-based Intrusion Detection System HIDS) |

| Snort | Sistema de detección de intrusiones basado en red (Network-based IDS NIDS) |

131. Se ha asignado la dirección IPv6 2001:0db8:cafe:4500:1000:00d8:0058:00ab/64 a un dispositivo. ¿Cuál es el identificador de red del dispositivo?

- 2001:0db8:cafe:4500:1000:00d8:0058:00ab

- 2001:0db8:cafe:4500:1000

- 1000:00d8:0058:00ab

- 2001:0db8:cafe:4500

- 2001

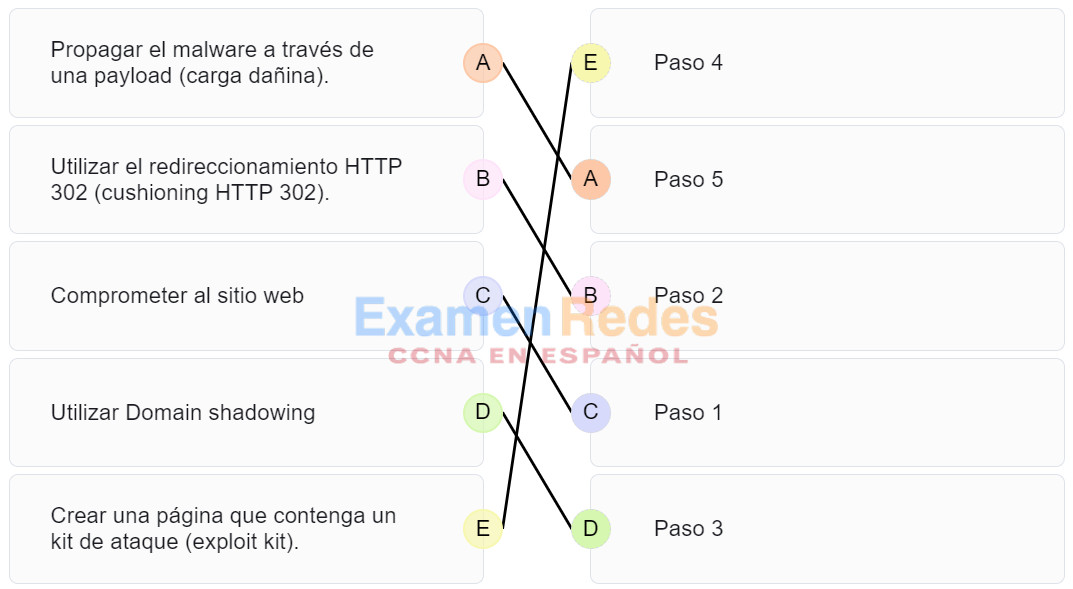

132. Haga coincidir la secuencia correcta de pasos que suele tomar un atacante que lleva a cabo un ataque de Domain shadowing.

| Comprometer al sitio web | Paso 1 |

| Utilizar el redireccionamiento HTTP 302 (cushioning HTTP 302). | Paso 2 |

| Utilizar Domain shadowing | Paso 3 |

| Crear una página que contenga un kit de ataque (exploit kit). | Paso 4 |

| Propagar el malware a través de una payload (carga dañina). | Paso 5 |

133. ¿Qué información es requerida para una consulta WHOIS?

- FQDN del dominio

- Dirección global externa del cliente

- Dirección local del vínculo del propietario del dominio

- Dirección del servidor de búsqueda de ICANN

134. Un analista de ciberseguridad necesita recopilar datos de alerta. ¿Cuáles son tres herramientas de detección para realizar esta tarea en la arquitectura Security Onion? (Escoja tres opciones.)

- Kibana

- Zeek

- CapME

- Wazuh

- Wireshark

- Sguil

135. Un administrador está tratando de desarrollar una política de seguridad BYOD para los empleados que están trayendo una amplia cantidad de dispositivos para conectarlos a la red de la empresa. ¿Cuáles tres objetivos debe abordar la política de seguridad del BYOD? (Escoja tres opciones.)

- Todos los dispositivos deben tener autenticación abierta con la red corporativa.

- Deben definirse los derechos y las actividades permitidas en la red corporativa.

- Todos los dispositivos deben estar asegurados contra responsabilidad si se utilizan para comprometer la red corporativa.

- Se debe permitir que todos los dispositivos se conecten a la red corporativa sin problemas.

- Deben establecerse salvaguardias para cualquier dispositivo personal que pueda ser comprometido.

- Se debe definir el nivel de acceso de los empleados al conectarse a la red corporativa.

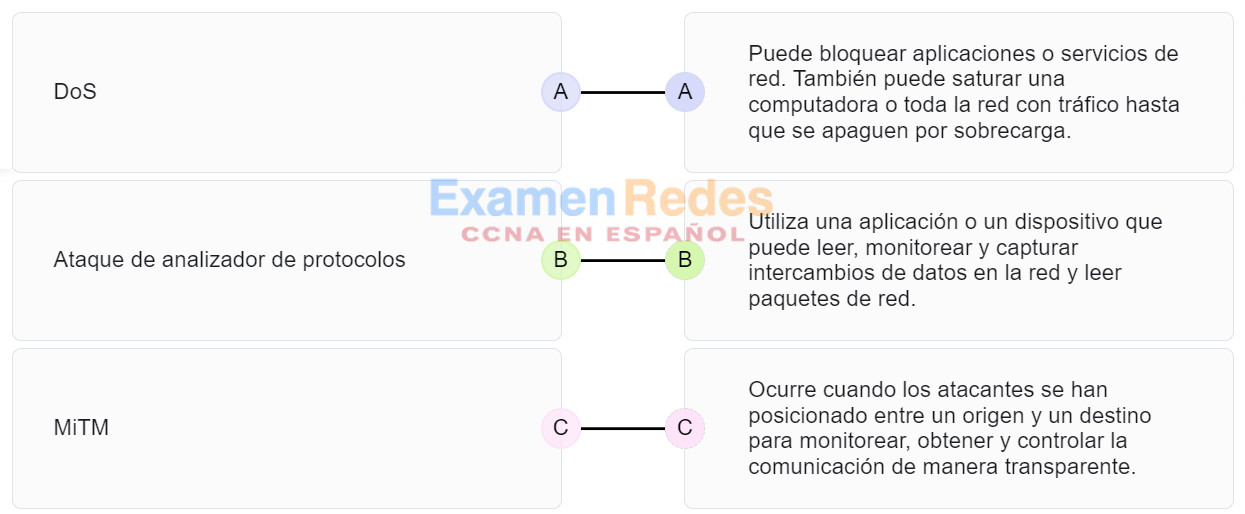

136. Una la categoría del ataque con su respectiva descripción. No se utilizan todas las opciones.

| DoS | Puede bloquear aplicaciones o servicios de red. También puede saturar una computadora o toda la red con tráfico hasta que se apaguen por sobrecarga. |

| MiTM | Ocurre cuando los atacantes se han posicionado entre un origen y un destino para monitorear, obtener y controlar la comunicación de manera transparente. |

| Ataque de analizador de protocolos | Utiliza una aplicación o un dispositivo que puede leer, monitorear y capturar intercambios de datos en la red y leer paquetes de red. |

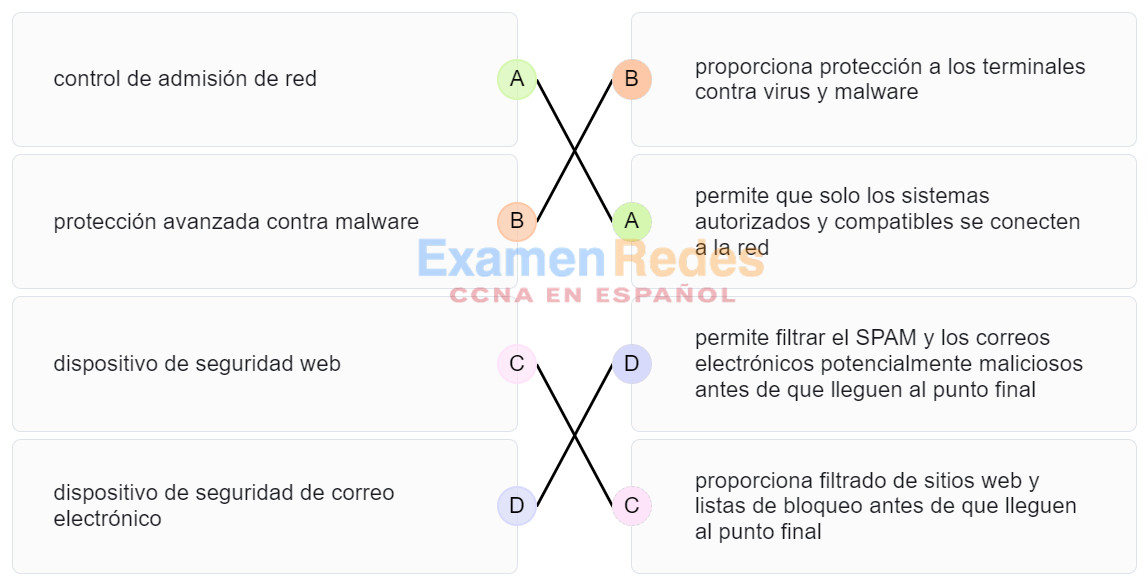

137. Haga coincidir la solución antimalware basada en la red con la función. (No se utilizan todas las opciones).

| control de admisión de red | permite que solo los sistemas autorizados y compatibles se conecten a la red |

| dispositivo de seguridad web | proporciona filtrado de sitios web y listas de bloqueo antes de que lleguen al punto final |

| protección avanzada contra malware | proporciona protección a los terminales contra virus y malware |

| dispositivo de seguridad de correo electrónico | permite filtrar el SPAM y los correos electrónicos potencialmente maliciosos antes de que lleguen al punto final |

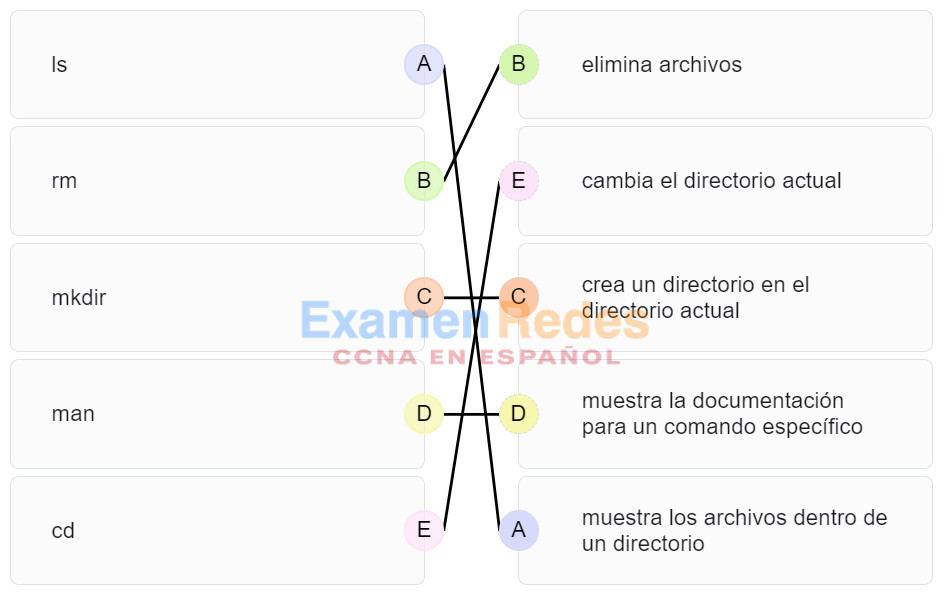

138. Haga coincidir los comandos CLI Linux con la función que corresponda.

| cd | cambia el directorio actual |

| rm | elimina archivos |

| ls | muestra los archivos dentro de un directorio |

| mkdir | crea un directorio en el directorio actual |

| man | muestra la documentación para un comando específico |

139. ¿Qué término describe un conjunto de herramientas de software diseñadas para aumentar los privilegios de un usuario o para otorgarle acceso al usuario a porciones del sistema operativo a las que normalmente no se debería poder acceder?

- Administrador de paquetes

- Compilador

- Rootkit

- Pruebas de penetración

140. ¿Qué método se utiliza para que los usuarios no autorizados no puedan leer los datos?

- Cifrar los datos.

- Agregar una suma de comprobación al final de los datos.

- Fragmentar los datos.

- Asignar un nombre de usuario y una contraseña.

141. ¿Qué herramienta puede utilizarse en un sistema Cisco AVC para analizar los datos de análisis de la aplicación y presentarlos en los informes del panel?

- NBAR2

- Prime

- IPFIX

- NetFlow

142. ¿Cuál es el resultado de la utilización de dispositivos de seguridad que incluyen servicios de descifrado e inspección de HTTPS?

- Los contratos de servicio mensuales con sitios de filtrado web de buena reputación pueden ser costosos.

- Los dispositivos deben tener nombres de usuario y contraseñas preconfigurados para todos los usuarios.

- Los dispositivos introducen demoras de procesamiento y cuestiones de privacidad.

- Los dispositivos requieren monitoreo y puesta a punto continuos.

143. En el ciclo de vida del proceso de respuesta ante los incidentes de NIST, ¿qué tipo de vector de ataque implica el uso de la fuerza bruta contra los dispositivos, las redes o los servicios?

- Pérdida o robo

- Medios

- Suplantación de identidad

- Desgaste

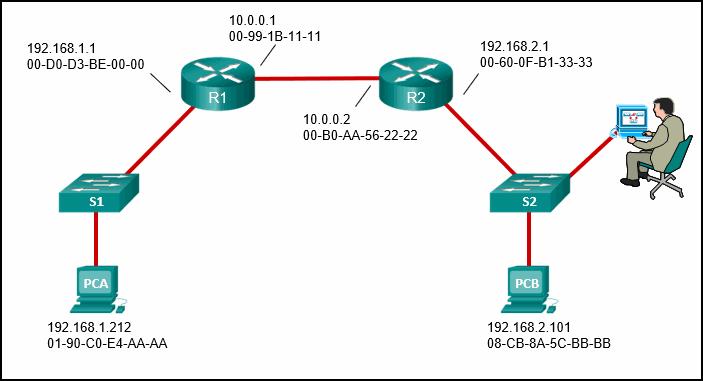

144. Consulte la ilustración. Un analista especializado en ciberseguridad está viendo paquetes que se reenviaron al switch S2. ¿Qué direcciones identificarán tramas que contienen los datos enviados de la PCA a la PCB?

- Src IP: 192.168.1.212

Src MAC: 00-60-0F-B1-33-33

Dst IP: 192.168.2.101

Dst MAC: 00-D0-D3-BE-00-00 - Src IP: 192.168.2.1

Src MAC: 00-60-0F-B1-33-33

Dst IP: 192.168.2.101

Dst MAC: 08-CB-8A-5C-BB-BB - Src IP: 192.168.1.212

Src MAC: 00-60-0F-B1-33-33

Dst IP: 192.168.2.101

Dst MAC: 08-CB-8A-5C-BB-BB - Src IP: 192.168.1.212

Src MAC: 01-90-C0-E4-AA-AA

Dst IP: 192.168.2.101

Dst MAC: 08-CB-8A-5C-BB-BB

145. ¿Cuáles dos técnicas se utilizan en un ataque smurf (pitufo)? (Escoja dos opciones.)

- Agotamiento de recursos

- Reflexión

- Amplificación

- Botnets

- Secuestro de sesiones (session hijacking)

146. El servidor HTTP ha respondido a una solicitud de cliente con un código de estado 200. ¿Qué indica este código de estado?

- El servidor no pudo encontrar el recurso solicitado, posiblemente debido a una dirección URL incorrecta.

- La solicitud ha sido aceptada para su procesamiento, pero el procesamiento no está terminado.

- El servidor entiende la solicitud, pero el recurso no se cumplirá.

- La solicitud se completó de manera correcta.

147. ¿Cuál término es utilizado para describir al proceso de identificar los datos relacionados con los NSM que se recopilan?

- Archivado de datos (data archiving)

- Reducción de datos (data reduction)

- Normalización de datos (data normalization)

- Retención de datos (data retention)

148. ¿Qué herramienta incluida en Security Onion es una serie de plugins de software que envía distintos tipos de datos hacia los almacenes de datos de Elasticsearch?

- OSSEC

- ElastAlert

- Curator

- Beats

149. ¿Qué herramienta es una aplicación web que provee al analista de ciberseguridad una forma fácil de leer y visualizar una sesión completa de capa 4?

- OSSEC

- Zeek

- CapME

- Snort

150. ¿Cuáles son las tres direcciones IP que se consideran direcciones privadas? (Elija tres opciones.)

- 198.168.6.18

- 172.68.83.35

- 192.168.5.29

- 172.17.254.4

- 10.234.2.1

- 128.37.255.6

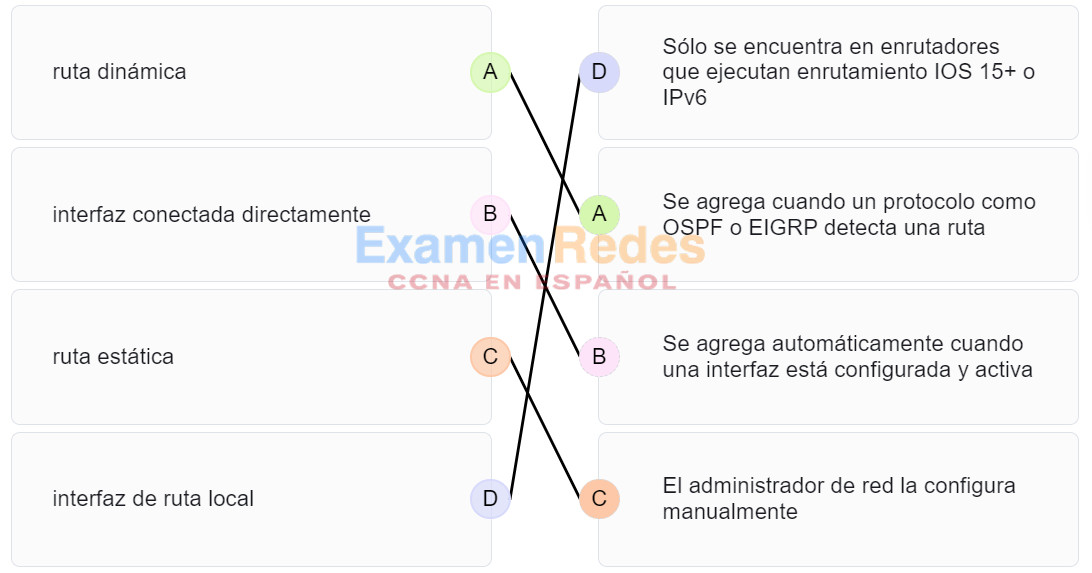

151. Una el tipo de entrada de la tabla de enrutamiento de red de destino con una definición.

| ruta dinámica | Se agrega cuando un protocolo como OSPF o EIGRP detecta una ruta |

| interfaz conectada directamente | Se agrega automáticamente cuando una interfaz está configurada y activa |

| ruta estática | El administrador de red la configura manualmente |

| interfaz de ruta local | Sólo se encuentra en enrutadores que ejecutan enrutamiento IOS 15+ o IPv6 |

152. En las evaluaciones de la seguridad de la red, ¿que tipo de prueba se utiliza para evaluar el riesgo que suponen las vulnerabilidades para una organización específica, incluida la evaluación de la probabilidad de ataques y del impacto de los ataques exitosos en la organización?

- Análisis de riesgos

- Pruebas de penetración

- Escaneo de puertos

- Evaluación de vulnerabilidades

153. Al abordar un riesgo identificado, ¿cuál estrategia tiene como objetivo trasladar parte del riesgo a otras partes?

- riesgo compartido

- retención de riesgos

- reducción de riesgos

- evasión de riesgos

- Evasión de riesgos – Detener la realización de las actividades que generan riesgo.

- Reducción de riesgos – Disminuir el riesgo tomando medidas para reducir la vulnerabilidad.

- Riesgo compartido – Transferir parte del riesgo a otras partes

- Retención de riesgos – Aceptar el riesgo y sus consecuencias.

154. ¿Qué termino se usa para describir evidencia que se encuentra en su estado original?

- Evidencia directa

- Evidencia que lo corrobora

- La mejor evidencia

- Evidencia indirecta

Mejor evidencia: Esta es evidencia que está en su estado original. Pueden ser dispositivos de almacenamiento utilizados por un acusado o archivos de archivos que se puede probar que no han sido alterados.

Evidencia corroborante: esta es evidencia que respalda una proposición ya respaldada por evidencia inicial, por lo tanto, confirma la proposición original.

Evidencia indirecta: Esta evidencia actúa en combinación con otros hechos para establecer una hipótesis.

155. Un dispositivo cliente inició una solicitud HTTP segura a un navegador web. ¿Qué número de dirección de puerto conocido se asocia con la dirección de destino?

- 110

- 404

- 443

- 80

156. ¿Cuáles son tres características de un sistema de gestión de la seguridad de la información? (Escoja tres opciones.)

- Se basa en la aplicación de servidores y dispositivos de seguridad.

- Toma el control del inventario y el control de configuraciones de hardware y software.

- Consiste en un conjunto de prácticas que una organización aplica sistemáticamente para asegurar la mejora continua en la seguridad de la información.

- Consiste en un marco de trabajo de gestión a través del cual una organización identifica, analiza y aborda los riesgos que corre la seguridad de la información.

- Involucra la implementación de sistemas que rastrean la ubicación y configuración de software y dispositivos en la red en una empresa.

- Es un enfoque de ciberseguridad sistemático con varias capas.

Los ISMS son una extensión natural del uso de modelos comerciales populares, como la Gestión de calidad total (TQM) y los Objetivos de control para tecnologías de la información y relacionadas (COBIT), en el ámbito de la ciberseguridad.

Un SGSI es un enfoque sistemático de varias capas para la ciberseguridad. El enfoque incluye personas, procesos, tecnologías y las culturas en las que interactúan en un proceso de gestión de riesgos.

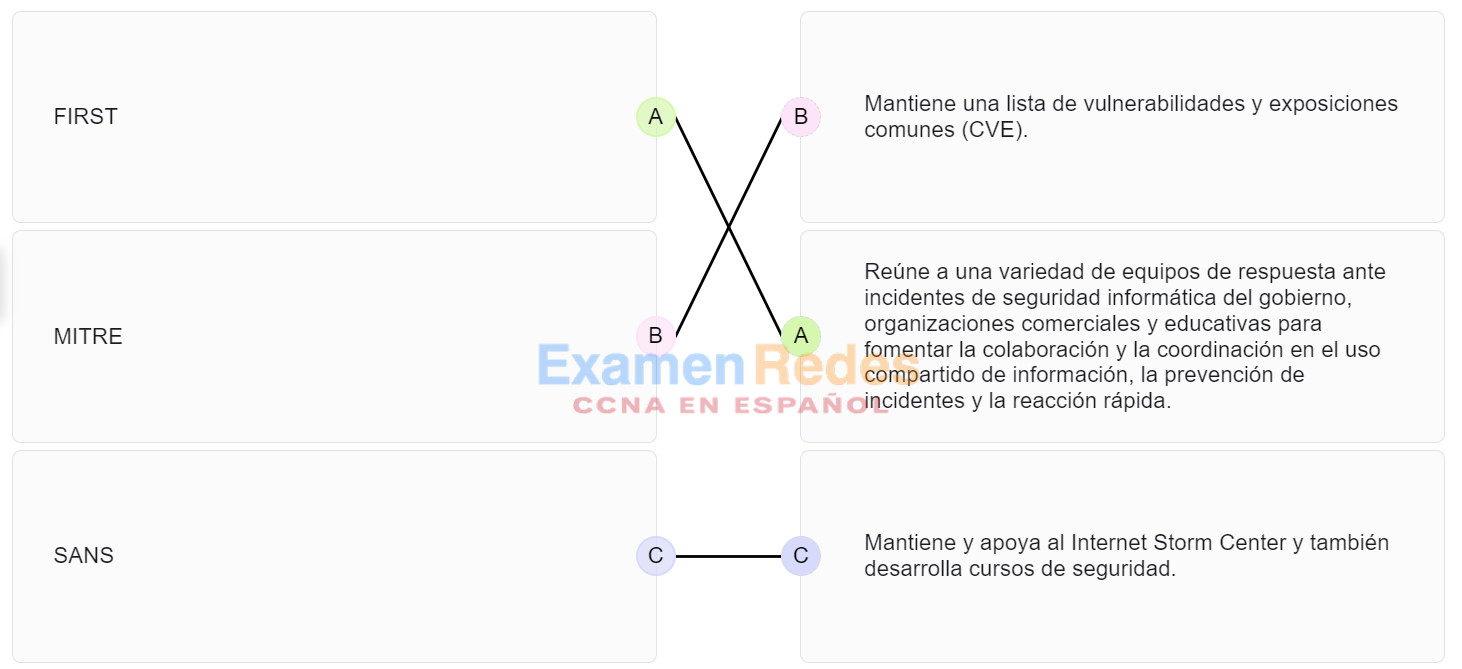

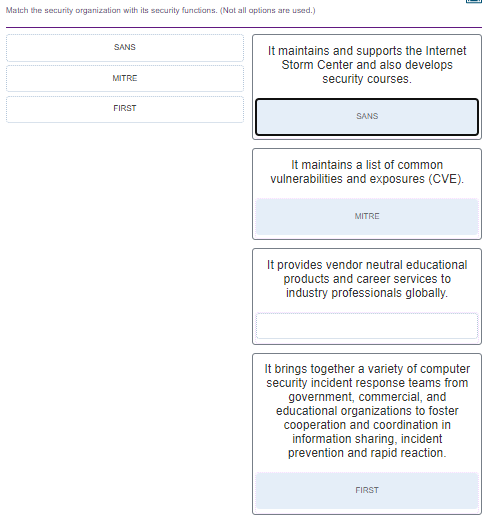

157. Una la organización de seguridad con su respectiva función de seguridad. No se utilizan todas las opciones.

| FIRST | Reúne a una variedad de equipos de respuesta ante incidentes de seguridad informática del gobierno, organizaciones comerciales y educativas para fomentar la colaboración y la coordinación en el uso compartido de información, la prevención de incidentes y la reacción rápida. |

| MITRE | Mantiene una lista de vulnerabilidades y exposiciones comunes (CVE). |

| SANS | Mantiene y apoya al Internet Storm Center y también desarrolla cursos de seguridad. |

158. ¿Cuál dispositivo admite el uso de SPAN para permitir la supervisión de actividades maliciosas?

- Cisco NAC

- Cisco Security Agent

- Cisco IronPort

- Cisco Catalyst switch

159. ¿Qué método se puede utilizar para fortalecer un dispositivo?

- Permitir que los servicios predeterminados permanezcan habilitados

- Utilizar SSH y deshabilitar el acceso a cuentas raíz a través de SSH

- Permitir la detección automática de USB

- Mantener el uso de las mismas contraseñas

Garantizar la seguridad física.

Minimizar los paquetes instalados.

Deshabilitar los servicios no utilizados.

Use SSH y deshabilite el inicio de sesión de la cuenta raíz a través de SSH.

Mantener actualizado el sistema.

Deshabilite la detección automática de USB.

Aplicar contraseñas seguras.

Forzar cambios periódicos de contraseña.

Evite que los usuarios reutilicen contraseñas antiguas.

Revise los registros periódicamente.

160. ¿Qué tipo de dato se consideraría un ejemplo de dato volátil?

- Archivos de registro

- Archivos temporales

- Registros de la memoria

- Caché del navegador web

161. ¿Cuáles dos protocolos de red puede utilizar un atacante para exfiltrar (o extraer) datos mediante tráfico disfrazado como tráfico normal de red? (Escoja dos opciones.)

- DNS

- Syslog

- NTP

- SMTP

- HTTP

162. ¿Cuál es una característica de un análisis probabilístico en una evaluación de alerta?

- Cada evento es el resultado inevitable de causas antecedentes

- Es un análisis de aplicaciones que cumplen los estándares de aplicación/red

- Son Métodos precisos que obtienen el mismo resultado al depender de condiciones predefinidas

- Son variables aleatorias que crean dificultades para conocer el resultado de cualquier evento con certeza

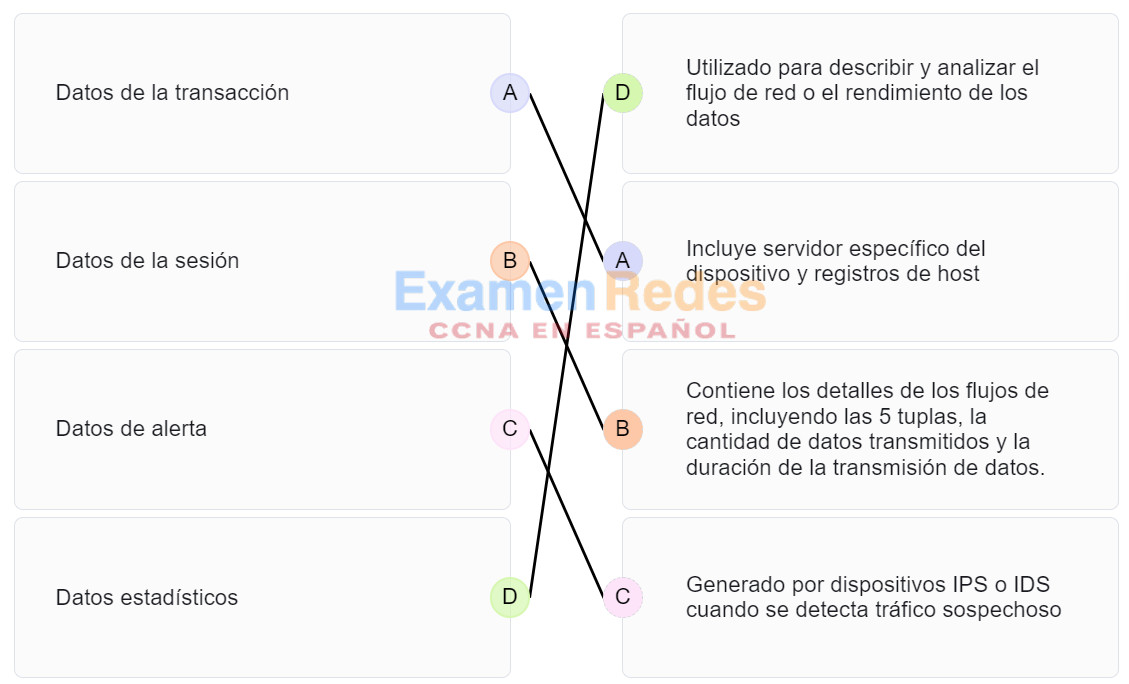

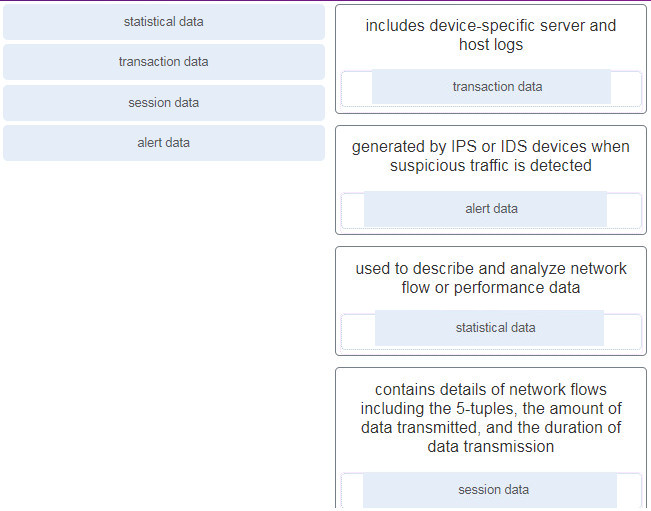

163. Una la supervisión de datos de red con su respectiva descripción.

| Datos de la transacción | Incluye servidor específico del dispositivo y registros de host |

| Datos de la sesión | Contiene los detalles de los flujos de red, incluyendo las 5 tuplas, la cantidad de datos transmitidos y la duración de la transmisión de datos. |

| Datos de alerta | Generado por dispositivos IPS o IDS cuando se detecta tráfico sospechoso |

| Datos estadísticos | Utilizado para describir y analizar el flujo de red o el rendimiento de los datos |

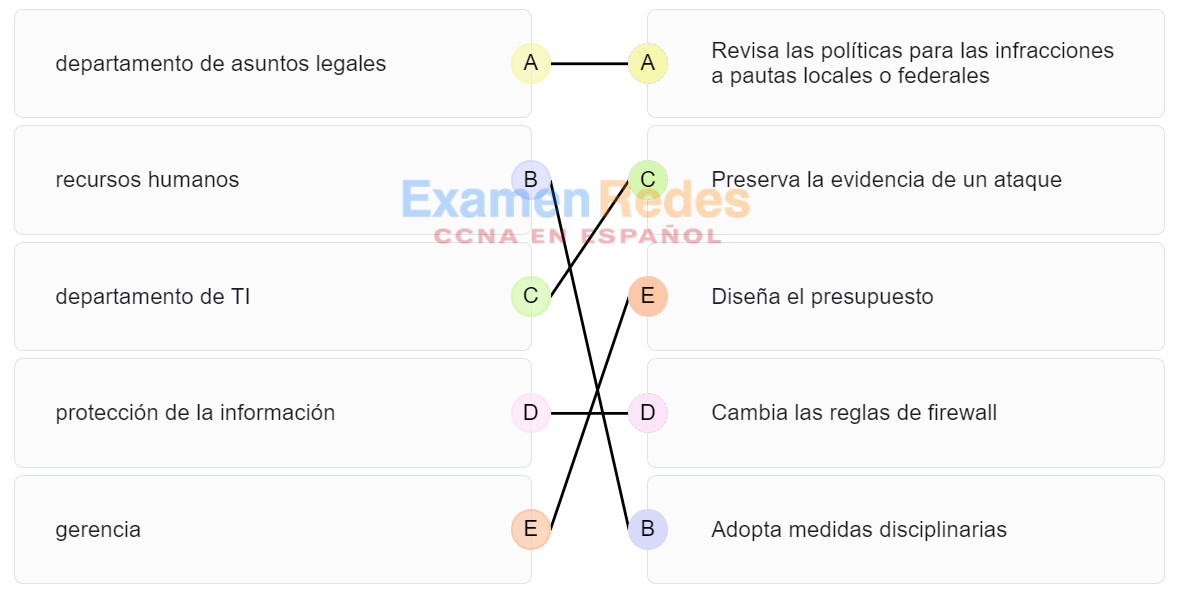

164. Una las partes interesadas en un incidente de seguridad con su rol.

| departamento de asuntos legales | Revisa las políticas para las infracciones a pautas locales o federales |

| recursos humanos | Adopta medidas disciplinarias |

| departamento de TI | Preserva la evidencia de un ataque |

| protección de la información | Cambia las reglas de firewall |

| gerencia | Diseña el presupuesto |

165. Consulte la ilustración. ¿Qué campo en la ventana de evento Sguil indica la cantidad de veces que se detecta un evento para la misma dirección IP de origen y de destino?

- AlertID

- ST

- CNT

- Pr

166. De las siguientes afirmaciones, seleccione dos que describan las características de algoritmos asimétricos. (Elija dos opciones.)

- Normalmente se implementan en los protocolos SSL y SSH.

- Proporcionan confidencialidad, integridad y disponibilidad.

- Se conocen como «clave precompartida» o «clave secreta».

- Normalmente se utilizan con el tráfico VPN.

- Utilizan un par de clave pública y clave privada.

167. ¿Qué consideración es importante al implementar syslog en una red?

- Habilitar el nivel más alto de syslog disponible para garantizar el registro de todos los mensajes de eventos posibles.

- Utilizar SSH para acceder a la información de syslog.

- Sincronizar relojes en todos los dispositivos de red con un protocolo como Protocolo de hora de red.

- Registrar todos los mensajes en el búfer del sistema para que puedan mostrarse al acceder al enrutador.

168. ¿Cuál meta-característica (meta-feature) del Modelo Diamante (Diamond Model) clasifica el tipo general de evento de intrusión?

- Metodología

- Dirección

- Fase

- Resultados

169. ¿Qué certificación patrocinada por Cisco está diseñada para proporcionar el primer paso en la adquisición de conocimientos y habilidades para trabajar con un equipo SOC?

- CCNA Data Center

- CCNA CyberOps Associate

- CCNA Security

- CCNA Cloud

170. ¿Cuál es una desventaja de DDNS?

- El DDNS se considera maligno y debe ser monitoreado por software de seguridad.

- Mediante los servicios gratuitos de DDNS, los atacantes pueden generar subdominios de forma rápida y sencilla y cambiar los registros DNS.

- DDNS no puede coexistir en un subdominio de red que también utiliza DNS.

- Con DDNS, un cambio en una asignación de direcciones IP existente puede tardar más de 24 horas y podría provocar una interrupción en la conectividad.

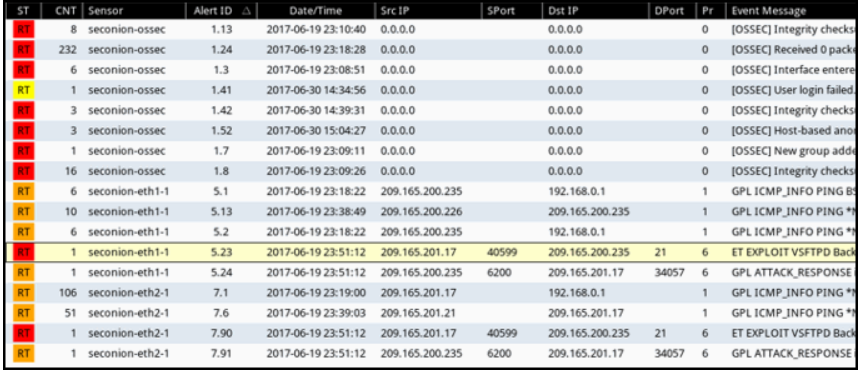

171. Una la función de la gestión de seguridad con su respectiva descripción.

| Gestión de riesgos | Es el análisis comprehensivo del impacto de los ataques en los activos principales de la empresa y su funcionamiento |

| Administración de vulnerabilidades | Es la práctica de seguridad fue diseñada para prevenir de manera proactiva el aprovechamiento de vulnerabilidades de TI dentro de una organización. |

| Administración de la configuración | Es el control del inventario de las configuraciones de sistemas a nivel de hardware y software |

| Administración de recursos | Es la implementación de sistemas que rastrean la ubicación y configuración de software de dispositivos conectados a la red a través de toda la empresa |

172. ¿Cuáles son las dos formas en que los atacantes utilizan NTP? (Escoja dos opciones.)

- Utilizan sistemas NTP para dirigir ataques DDoS.

- Codifican los datos robados como una porción del subdominio donde el servidor de nombres (nameserver) esta bajo el control de un atacante.

- Colocan iFrames en una página web corporativa de uso frecuente.

- Colocan un archivo adjunto dentro de un mensaje de correo electrónico.

- Atacan la infraestructura NTP con el fin de corromper la información utilizada para registrar el ataque.

173. ¿Cuál es el propósito principal de los ataques realizados por el actor de una amenaza a través del arma aplicada a un objetivo durante la fase de ataque de cadena de eliminación cibernética?

- Quebrar la vulnerabilidad y obtener el control del objetivo.

- Establecer una puerta trasera al sistema.

- Lanzar un ataque DoS.

- Enviar un mensaje a un CnC controlado por el actor de la amenaza.

174. ¿Qué función central del NIST Cybersecurity Framework está relacionada con el desarrollo y la implementación de salvaguardias que garanticen la prestación de servicios de infraestructura críticos?

- respond

- protect

- recover

- identify

- detect

175. El personal de seguridad de TI de una organización observa que el servidor web implementado en la DMZ suele ser el blanco de actores de amenazas. Se tomó la decisión de implementar un sistema de administración de parches para administrar el servidor. ¿Qué estrategia de gestión de riesgos se utiliza para responder al riesgo identificado?

- Reducción de riesgos

- Retención de riesgos

- Evitar riesgos

- Distribución compartida de riesgos

_Evitación de riesgos: dejar de realizar las actividades que generan riesgos.

_Reducción de riesgos: disminuya el riesgo tomando medidas para reducir la vulnerabilidad.

_Riesgo compartido: transfiera parte del riesgo a otras partes.

_Retención del riesgo: aceptar el riesgo y sus consecuencias.

176. ¿Qué tres servicios son proporcionados a través de las firmas digitales? (Escoja tres opciones.)

- Proporcionar encriptación de datos

- Autenticación del origen

- Proporcionar confiabilidad de los datos firmados digitalmente

- Garantizar que los datos no han cambiado en tránsito

- Proporcionar no repudio usando funciones HMAC

- Autenticación del destino

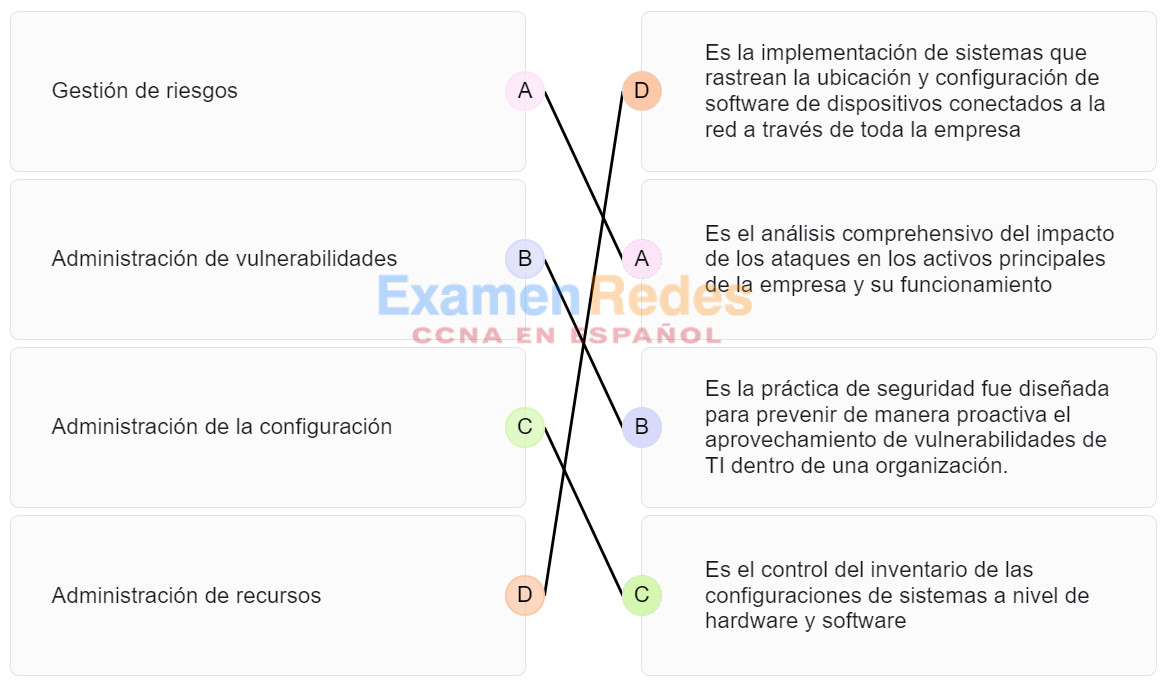

177. Una el campo en la tabla de eventos de Sguil con la descripción.

| cid | El número de evento único del sensor |

| ip_proto | El tipo de protocolo IP del paquete |

| status | La clasificación de Sguil asignada a este evento |

| signature | El nombre legible humano del evento |

| marca de hora | La hora a la que se produjo el evento en el sensor |

| sid | El ID único del sensor |

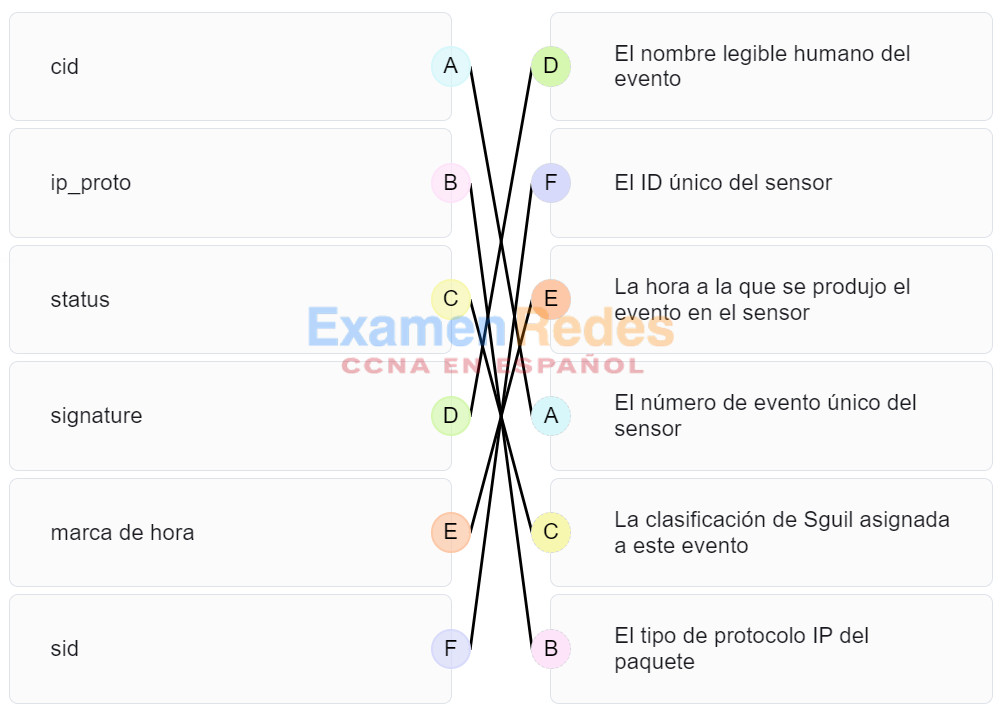

178. Haga coincidir las pestañas del administrador de tareas de Windows 10 con su respectiva función. No se utilizan todas las opciones.

| Detalles | Permite que un proceso tenga su afinidad establecida. |

| Rendimiento | Muestra información sobre el uso de recursos de la CPU, la memoria, la red, el disco y otros. |

| Servicios | Permite iniciar, detener o reiniciar un servicio en particular. |