Última actualización: diciembre 15, 2024

Examen de punto de control: Examen del Grupo, Atacantes y Defensores de Amenazas

Examen Módulos 1 al 2 de CyberOps Associate 1.0 – Preguntas y Respuestas Español

1. Un usuario llama al soporte técnico y se queja de que la contraseña para acceder a la red inalámbrica ha cambiado sin advertencia previa. El usuario puede cambiar la contraseña, pero una hora después sucede lo mismo. ¿Qué podría estar ocurriendo en esta situación?

- Política de contraseñas (password policy)

- Error de usuario

- Punto de acceso malicioso (rogue access point)

- Contraseña débil

- Computadora portátil (Laptop) del usuario

2. ¿Qué tipo de arma de guerra cibernética fue Stuxnet?

- Ransomware

- Virus

- Botnet

- Gusano

3. ¿Por qué los dispositivos de IdC representan un riesgo mayor que otros dispositivos informáticos en una red?

- Los dispositivos de IdC requieren conexiones inalámbricas sin encriptar.

- La mayoría de los dispositivos de IdC no requieren una conexión a Internet y, por ende, no pueden recibir actualizaciones nuevas.

- La mayoría de los dispositivos de IdC no reciben actualizaciones de firmware frecuentes.

- Los dispositivos de IdC no pueden funcionar en una red aislada con una sola conexión a Internet.

4. Un grupo de usuarios en la misma red informa que sus computadoras se ejecutan lentamente. Después de investigar, el técnico determina que estas computadoras son parte de una red zombie. ¿Qué tipo de malware se utiliza para controlar estas computadoras?

- Botnet

- Spyware

- Virus

- Rootkit

5. Una compañía acaba de sufrir un incidente de ciberseguridad. Al parecer, el atacante buscaba interrumpir el servicio de la red y utilizar una herramienta de alteración en la seguridad común que saturaría un servidor en particular de una gran cantidad de tráfico. Este tráfico haría que el servidor quedara en un estado inoperable. ¿Cómo clasificaría a este tipo de atacante un analista certificado especializado en ciberseguridad?

- Aficionado

- Hacktivista

- Terrorista

- Patrocinado por el estado

6. En una casa inteligente, el propietario ha conectado muchos dispositivos domésticos a Internet, como el refrigerador y la cafetera. Al propietario le preocupa que estos dispositivos hagan que la red inalámbrica sea vulnerable a los ataques. ¿Qué medidas podrían adoptarse para evitar este problema?

- Asignar direcciones IP estáticas a los dispositivos inalámbricos.

- Instalar las versiones de firmware más recientes para los dispositivos.

- Configurar el funcionamiento inalámbrico en modo mixto.

- Deshabilitar la transmisión SSID.

7. ¿Cuál de las siguientes afirmaciones describe la guerra cibernética?

- Es un software de simulación para los pilotos de la Fuerza Aérea que les permite practicar en situaciones de guerra simuladas.

- Es un conflicto basado en Internet que involucra la penetración de sistemas de información de otras naciones.

- La guerra cibernética es un ataque realizado por un grupo de «script kiddies».

- Es una serie de equipos de protección personal desarrollada para los soldados involucrados en una guerra nuclear.

8. ¿Cuál es el objetivo principal de una guerra cibernética?

- Simular posibles casos de guerra entre las naciones.

- Proteger los centros de datos basados en la nube.

- Obtener ventaja sobre los adversarios.

- Desarrollar dispositivos de red avanzada.

9. Un trabajador del departamento de Registros de un hospital envía accidentalmente el registro médico de un paciente a una impresora de otro departamento. Cuando el trabajador llega a la impresora, falta la copia impresa del registro del paciente. ¿Cuál violación a la confidencialidad describe esta situación?

- PII

- PHI

- PSI

- EMR

10. ¿Qué es la web oscura (Dark Web)?

- Es un sitio web que vende tarjetas de crédito robadas.

- Es parte de Internet a la que sólo se puede acceder con un software especial.

- Es un sitio web que informa de las actividades más recientes de los cibercriminales en todo el mundo.

- Es parte de Internet donde una persona puede obtener información de identificación personal de cualquier persona de forma gratuita.

11. Señale las tres categorías principales de elementos en un centro de operaciones de seguridad? (Elija tres opciones).

- Personas

- Conexión a Internet

- Centro de datos

- Procesos

- Tecnologías

- Motor de base de datos

12. ¿A qué miembro del personal de un SOC se le asigna la tarea de buscar amenazas potenciales e implementar herramientas de detección de amenazas?

- Gerente de SOC

- Analista, nivel 1

- Experto en la materia, nivel 3

- Encargado de la respuesta ante los incidentes, nivel 2

13. ¿A qué grupo del personal en un SOC hace referencia el término «analista especializado en operaciones cibernéticas»?

- Personal, nivel 2

- Personal, nivel 3

- Gerentes de SOC

- Personal, nivel 1

14. ¿Cuáles son las tres tecnologías que se deberían incluir en un sistema de administración de información y eventos de seguridad de SOC? (Elija tres opciones).

- dispositivo de firewall

- monitoreo de la seguridad

- inteligencia de amenazas

- prevención de intrusiones

- Administración de registros

- Servicio proxy

- Recopilación, correlación y análisis de eventos

- Monitoreo de la seguridad

- Control de la seguridad

- Administración de registros

- Evaluación de vulnerabilidades

- Seguimiento de vulnerabilidades

- Inteligencia de amenazas

- Los servidores proxy, VPN e IPS son dispositivos de seguridad implementados en la infraestructura de red.

15. Un SOC está buscando un profesional para llenar una vacante. El empleado debe tener habilidades de nivel experto en redes, dispositivos finales, inteligencia de amenazas e ingeniería inversa de malware para buscar amenazas cibernéticas ocultas dentro de la red. ¿Qué trabajo dentro de un SOC requiere un profesional con esas habilidades?

- Gerente de SOC

- Cazador de amenazas

- Personal de respuesta ante los incidentes

- Analista de alertas

16. ¿Qué trabajo requeriría la verificación de que una alerta representa un verdadero incidente de seguridad o un falso positivo?

- Generador de informes de incidentes.

- Cazador de amenazas

- Analista de alertas

- Gerente de SOC

17. ¿Cuál métrica de KPI utiliza SOAR para medir el tiempo necesario para detener la propagación de malware en la red?

- MTTR

- MTTC

- Time to Control (Tiempo de Control).

- MTTD

- Tiempo de permanencia: el tiempo que los atacantes tienen acceso a una red antes de ser detectados y el acceso de los atacantes sea detenido

- Tiempo medio para detectar (MTTD, siglas en inglés): el tiempo medio que tarda el personal del SOC en identificar que se han producido incidentes de seguridad válidos en la red

- Tiempo medio de respuesta (MTTR, siglas en inglés): el tiempo medio que tarda en detenerse y remediar un incidente de seguridad

- Tiempo medio para contener (MTTC, siglas en inglés): el tiempo necesario para evitar que el incidente cause más daños a los sistemas o datos

- Tiempo de control: el tiempo necesario para detener la propagación de malware en la red

18. ¿Cuál es un beneficio de utilizar SOAR para una organización como parte del sistema SIEM?

- La automatización de SOAR garantiza un factor de tiempo de actividad de “5 nueves (99.999%)”.

- SOAR beneficiaría a las organizaciones más pequeñas porque no requiere la participación de un analista de ciberseguridad una vez instalado.

- SOAR automatiza la investigación de incidentes y responde a los flujos de trabajo basados en playbooks.

- SOAR fue diseñado para abordar eventos críticos de seguridad e investigaciones de gama alta.

19. ¿Qué organización es una organización sin fines de lucro internacional que ofrece la certificación CISSP?

- CompTIA

- (ISC)²

- IEEE

- GIAC

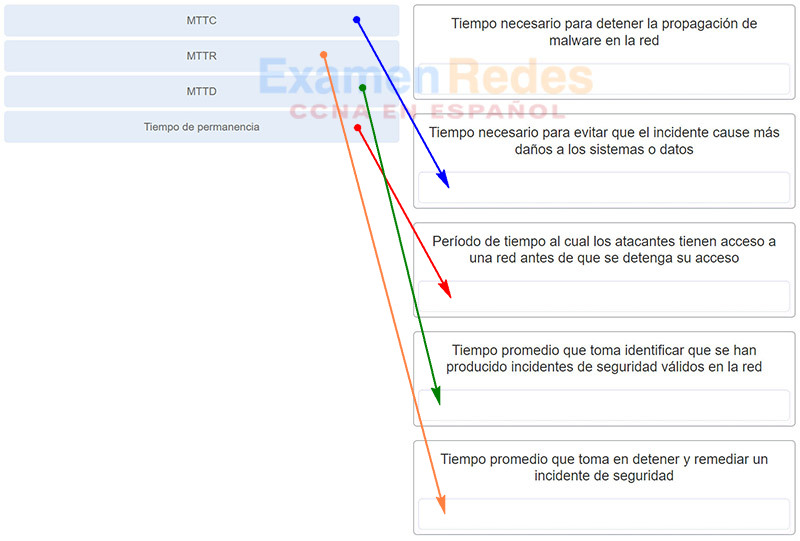

20. Haga coincidir la métrica SOC con su respectiva descripción. No se utilizan todas las opciones.

Respuestas:

- Tiempo de permanencia

- Tiempo Medio para Detectar (MTTD, Mean Time to Detect)

- Tiempo Medio para Responder (MTTR, Mean Time to Respond)

- Tiempo medio para contener (MTTC, Mean Time to Contain)

- Tiempo de Control (Time to Control)

21. ¿Cómo puede utilizarse un sistema de administración de información y eventos de seguridad (SIEM) en un SOC para que ayude al personal a luchar contra las amenazas de seguridad?

- Mediante la aplicación dinámica de reglas de firewall

- Mediante el análisis de datos de registro en tiempo real

- Mediante la integración de todos los dispositivos de seguridad y las aplicaciones en una organización

- Mediante la combinación de datos de múltiples tecnologías

22. ¿Qué ataque cibernético consiste en un ataque coordinado de un botnet de computadoras zombies?

- suplantación de direcciones

- DDoS

- Redireccionamiento ICMP

- MITM

23. ¿Qué sitios web debe evitar un usuario al conectarse a un punto de acceso inalámbrico (hotspot) abierto y gratuito?

- Sitios web para comprobar las tarifas de la cuenta (account fees)

- Sitios web para consulta detalles de un producto

- Sitios web para realizar compras

- Sitios web para consultar los precios de las acciones (stock prices)

24. Un empleado conecta inalámbrica con la red de la empresa mediante un teléfono celular. El empleado luego configurar el teléfono celular para operar como un punto de acceso inalámbrico que permite que los nuevos empleados se conecten con la red de la empresa. ¿Qué mejor de amenazas por tipo de seguridad se describe esta situación?

- suplantación de identidad

- denegación de servicio

- el agrietarse

- punto de acceso dudoso

25. ¿Qué ejemplo muestra cómo es que el malware puede estar oculto?

- Un botnet de zombies transporta información personal al hacker.

- Se inicia un ataque contra el sitio web público de un minorista en línea con el objetivo de bloquear su respuesta a los visitantes.

- Se envía un correo electrónico a los empleados de una organización con un archivo adjunto que asemeja una actualización de antivirus, pero el archivo adjunto en realidad consta de un spyware.

- Un hacker utiliza técnicas para mejorar la clasificación de un sitio web a fin de redirigir a los usuarios a un sitio malicioso.

26. ¿Qué ley reguladora regula la identificación, el almacenamiento y la transmisión de la información médica personal del paciente?

- GLBA

- FISMA

- PCI-DSS

- HIPAA

27. Cuando un usuario enciende la PC el miércoles, la PC muestra un mensaje que indica que se han bloqueado todos los archivos de usuario. Para obtener los archivos sin cifrar, se supone que el usuario debe enviar un correo electrónico e incluir una ID específica en el título del correo electrónico. El mensaje también debe incluir formas de adquirir y enviar bitcoines como pago para el descifrado de los archivos. Después de inspeccionar el mensaje, el técnico sospecha que se produjo una infracción a la seguridad. ¿Qué tipo de malware podría ser responsable?

- Adware

- Spyware

- Troyano

- Ransomware

28. ¿Cuáles de las siguientes son tres ejemplos de información de carácter personal (PII)? (Elija dos opciones).

- Número de tarjeta de crédito

- Dirección IP

- Preferencia de idioma

- Primer nombre

- Dirección

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

Las preguntas están correctamente 100% en todas las categorías del examen numero 1

La respuesta a la pregunta que he subido antes: La información de carácter personal (PII) es todo aquel dato a través del cual se que podría identificar y rastrear potencialmente a un individuo específico. El número de tarjeta de crédito y la dirección son los mejores ejemplos de PII.

¡Muchas gracias!

Aquí tienes una pregunta que no esta en el listado: