Última actualización: octubre 17, 2024

Examen de punto de control: Examen del Grupo, Amenazas y Ataques

Examen Módulos 13 al 17 de CyberOps Associate 1.0 – Preguntas y Respuestas Español

1. ¿Qué ataque cibernético consiste en un ataque coordinado de un botnet de computadoras zombies?

- suplantación de direcciones

- MITM

- Redireccionamiento ICMP

- DDoS

2. ¿Qué técnica es un ataque de seguridad que agota el grupo de direcciones IP disponibles para hosts legítimos?

- Inanición de DHCP

- Detección de DHCP

- Ataque de reconocimiento

- Suplantación de identidad de DHCP

3. ¿Cuál es el resultado de un ataque de envenenamiento ARP pasivo?

- Se modifican datos en tránsito o se introducen datos maliciosos en tránsito.

- Los clientes de red sufren una denegación de servicio.

- Se crean múltiples subdominios.

- Se roba información confidencial.

4. ¿Cuál es la vulnerabilidad que permite que los delincuentes inyecten scripts en sitios web que ven los usuarios?

- Inyección SQL

- Desbordamiento del búfer

- Scripts entre sitios

- Inyección XML

5. ¿Cuál sería el blanco de un ataque de inyección SQL?

- DHCP

- DNS

- Correo electrónico

- Base de datos

6. ¿Cuáles son las dos características que describen un gusano? (Elija dos opciones).

- Se desplaza a nuevas PC sin la intervención o el conocimiento del usuario.

- Se oculta en estado latente hasta que un atacante lo requiere.

- Infecta las PC al unirse a los códigos de software.

- Se ejecuta cuando se ejecuta un software en una PC.

- Se autoduplica.

7. ¿Cuáles son los tres componentes principales de un ataque de gusano? (Elija tres opciones).

- Una carga útil

- Una vulnerabilidad que infecta

- Un mecanismo de sondeo

- Un mecanismo de penetración

- Una vulnerabilidad habilitante

- Un mecanismo de propagación

8. ¿Cuáles, de las siguientes opciones, son dos características de un virus? (Elija dos opciones).

- Malware que se basa en la acción de un usuario o en la activación de un programa.

- Código de programa diseñado específicamente para corromper la memoria de dispositivos de red.

- Un ataque que se autorreplica y se lanza de forma independiente.

- Código malicioso que puede permanecer inactivo antes de ejecutar una acción no deseada.

- Malware que ejecuta código arbitrario e instala copias de sí mismo en la memoria.

9. Un usuario recibe una llamada telefónica de una persona que dice ser representante de servicios de TI y le pide al usuario que confirme su nombre de usuario y contraseña para propósitos de auditoría. ¿Qué tipo de amenaza para la seguridad representa esta llamada?

- DDoS

- Registro de pulsaciones de teclas anónimo

- Ingeniería social

- Correo no deseado

10. ¿Cuales dos tipos de ataques son ejemplos de ataques de reconocimiento? (Escoja dos opciones).

- Barrido de ping (ping sweep)

- Saturación de SYN (SYN flood)

- Man-in-the-middle

- Escano de puertos (port scan)

- Fuerza bruta (brute force)

11. ¿Por qué un atacante querría suplantar una dirección MAC (spoof a MAC address)?

- Para que un switch en la LAN comience a reenviar tramas al atacante en lugar de reenviarlas al host legítimo

- para que el atacante pueda lanzar otro tipo de ataque con el fin de obtener acceso al switch

- Para que un switch en la LAN comience a reenviar todas las tramas hacia el dispositivo que está bajo control del atacante (que luego puede capturar el tráfico LAN)

- Para que el atacante pueda capturar el tráfico de múltiples VLAN en lugar de sólo la VLAN asignada al puerto al que está conectado el dispositivo atacante

12. ¿Qué campo en el encabezado IPv6 apunta a la información de capa de red opcional que se incluye en el paquete IPv6?

- Encabezado siguiente

- Clase de tráfico

- Versión

- Identificador de flujo

13. Un administrador de red revisa los registros del sistema y detecta pruebas de conectividad inusuales en varios puertos bien conocidos en un servidor. ¿Qué clase de ataque de red podría indicar esto?

- Robo de información

- reconocimiento

- De acceso

- Denegación de servicio

14. ¿Qué tipo de mensaje ICMP pueden utilizar los atacantes para crear un ataque Man-in-the-middle?

- «Redirect» de ICMP

- «Echo request» de ICMP

- «Mask reply» de ICMP

- «Unreachable» de ICMP

ICMP echo request y echo reply: se utiliza para realizar la verificación del host y ataques DoS.

ICMP unreachable: se utiliza para realizar ataques de reconocimiento y escaneo (análisis) de la red.

ICMP mask reply: se utiliza para mapear una red IP interna.

ICMP redirects: se utiliza para lograr que un host objetivo envíe todo el tráfico a través de un dispositivo comprometido y crear así un ataque Man-in-the-middle.

ICMP router discovery: se utiliza para inyectar entradas de rutas falsas en la tabla de routing de un host objetivo

15. ¿Qué tipo de ataque llevan a cabo los actores de amenazas contra una red para determinar qué direcciones IP, protocolos y puertos están permitidos por las ACL?

- Denegación de servicio

- Suplantación de identidad

- Reconocimiento

- Ingeniería social

16. ¿Cuáles dos tipos de piratas (hackers) suelen clasificarse como piratas (hackers) de sombrero gris? (Elija 2 opciones).

- Piratas (hackers) patrocinados por el estado

- Agentes de vulnerabilidad

- Delincuentes informáticos

- Hacktivistas

- Script kiddies

17. ¿Qué escenario describe a un atacante explotador de vulnerabilidades?

- Un atacante que protesta públicamente contra organizaciones o gobiernos mediante la publicación de artículos y el filtrado de información confidencial.

- Un atacante patrocinado por el Estado que roba secretos gubernamentales y sabotea redes de gobiernos extranjeros

- Un atacante intentando descubrir vulnerabilidades para reportarlas a las compañías u proveedores, a veces a cambio de premios o recompensas

- Un adolescente ejecutando scripts, herramientas, y vulnerabilidades, para causar daño, pero generalmente no para obtener ganancias.

18. ¿En qué tipo de ataque un ciberdelincuente intenta impedir que los usuarios legítimos tengan acceso a servicios de red?

- MITM

- Suplantación de direcciones

- DoS

- Secuestro de sesiones

19. ¿Cuál ataque involucra agentes de amenaza que se posicionan a sí mismos entre un origen y un destino con la intención de monitorear, obtener y controlar la comunicación de manera transparente?

- Ataque de ICMP

- Ataque de inundación SYN

- Ataque DoS

- Ataque man-in-the-middle

20. Un hacker de sombrero blanco está usando una herramienta de seguridad llamada Skipfish para descubrir las vulnerabilidades de un sistema informático. ¿Qué tipo de herramienta es esta?

- Analizador de protocolos de paquetes

- Escáner de vulnerabilidad

- Fuzzer

- Depurador

21. ¿Qué declaración describe la función de la herramienta SPAN utilizada en un switch de Cisco?

- Proporciona interconexión entre las VLAN entre varios switches.

- Admite la operación de notificación de SNMP en un switch.

- Es un canal seguro para que un switch envíe el registro a un servidor syslog.

- Copia el tráfico de un puerto de switch y lo envía a otro puerto de switch conectado a un dispositivo de monitoreo.

22. ¿Qué dos métodos utilizan los ciberdelincuentes para ocultar ataques de DNS? (Elija dos opciones).

- Fast flux

- control de dominios y rotación de subdominios (shadowing)

- Tunelizado

- Algoritmos de generación de dominio

- Reflexión

23. Un atacante está redirigiendo el tráfico a una puerta de enlace por defecto (default gateway) falsa en un intento de interceptar el tráfico de datos de una red conmutada (switched network) ¿Qué tipo de ataque es este?

- Suplantación DHCP (DHCP spoofing)

- DHCP snooping

- Snooping de direcciones MAC

- Agotamiento direcciones MAC (MAC address starvation)

24. ¿Cuáles son tres funcionalidades proporcionadas por SOAR? (Escoja tres opciones).

- Ofrece auditoría completa de la información básica de todo el flujo de IP reenviado de un dispositivo.

- Automatiza procedimientos e investigaciones complejos de respuesta a incidentes.

- Utiliza inteligencia artificial para detectar incidentes y ayudar en su análisis y respuesta.

- Proporciona herramientas de gestión de casos que permiten al personal de ciberseguridad investigar incidentes.

- Proporciona estadísticas 24×7 sobre los paquetes que atraviesan un router o switch multicapa de Cisco.

- Permite ver los datos sobre eventos correlacionados y agregados mediante monitoreo en tiempo real y resúmenes a largo plazo.

- Recopilar datos de alarma de cada componente del sistema

- Proporcionar herramientas que permitan investigar, evaluar e investigar casos

- Enfatizar la integración como medio de automatizar flujos de trabajo de respuesta a incidentes complejos que permiten una respuesta más rápida y estrategias de defensa adaptativa

- Incluye manuales predefinidos que permiten una respuesta automática a amenazas específicas

25. ¿Qué afirmación describe una característica operativa de NetFlow?

- NetFlow recolecta información básica sobre el flujo de paquetes, no los datos del flujo propiamente.

- Los registros de flujo de NetFlow se pueden ver a través de la herramienta tcpdump .

- NetFlow captura todo el contenido de un paquete.

- NetFlow puede prestar servicios de control de acceso del usuario.

26. ¿Qué funcionalidad proporciona Cisco SPAN en una red conmutada (switched network)?

- Copia el tráfico que pasa a través de una interfaz de switch y envía los datos directamente a un servidor syslog o SNMP para su análisis.

- Mitiga los ataques de saturación de direcciones MAC.

- Protege la red conmutada (switched network) de recibir tramas BPDU en puertos que no deberían recibir este tipo de tramas.

- Duplica (refleja) el tráfico que pasa a través de un puerto de switch o VLAN a otro puerto para el análisis de tráfico.

- Inspecciona los protocolos de voz (voice protocols) para garantizar que las solicitudes SIP, SCCP, H.323 y MGCP cumplan con los estándares de voz (voice standards).

- Evita que el tráfico en una LAN sea interrumpido por una tormenta broadcast.

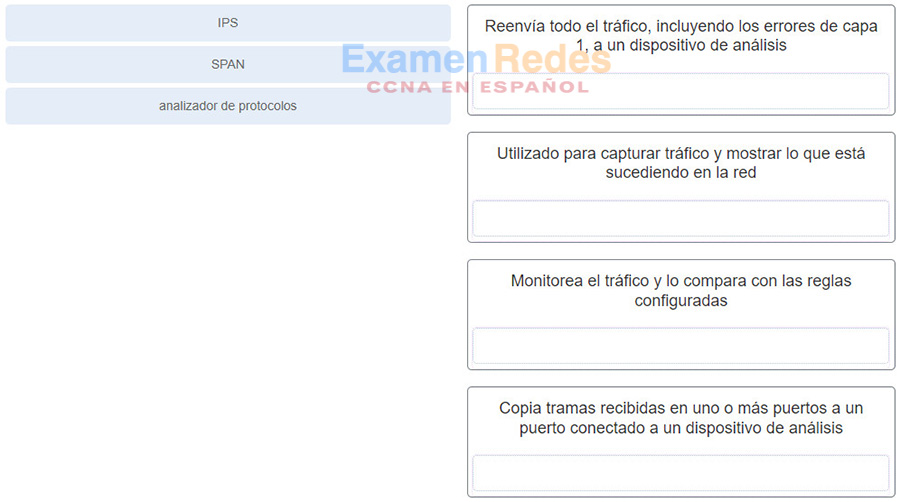

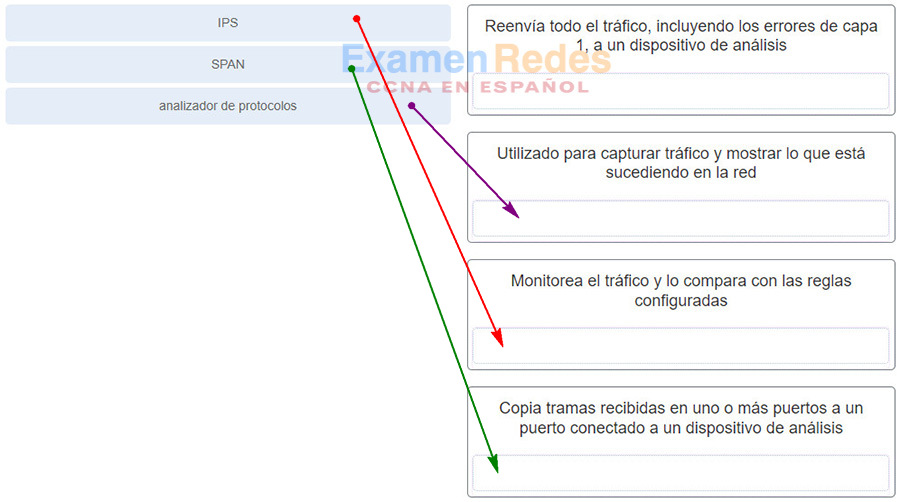

27. Una la solución de supervisión de red con su respectiva descripción. No se utilizan todas las opciones.

Respuestas:

28. Al lanzar un ataque de reconocimiento en una red, ¿qué es lo que se busca? (Elija dos opciones).

- Escalar privilegios de acceso

- Buscar oportunidades de acceso

- Recuperar y modificar datos

- Recopilar información sobre la red y los dispositivos

- Evitar que otros usuarios accedan al sistema

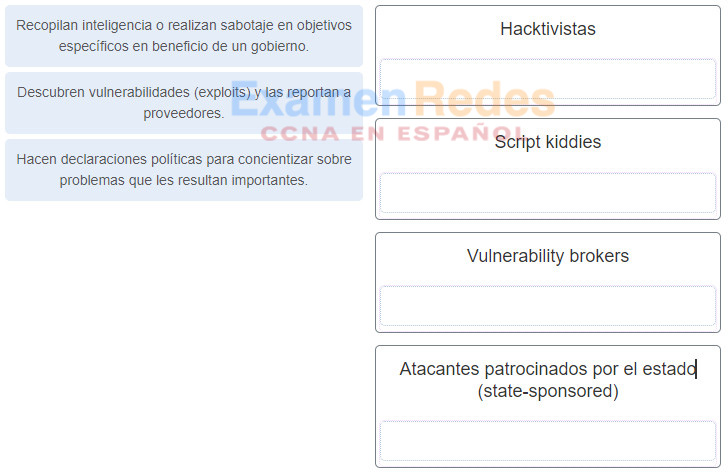

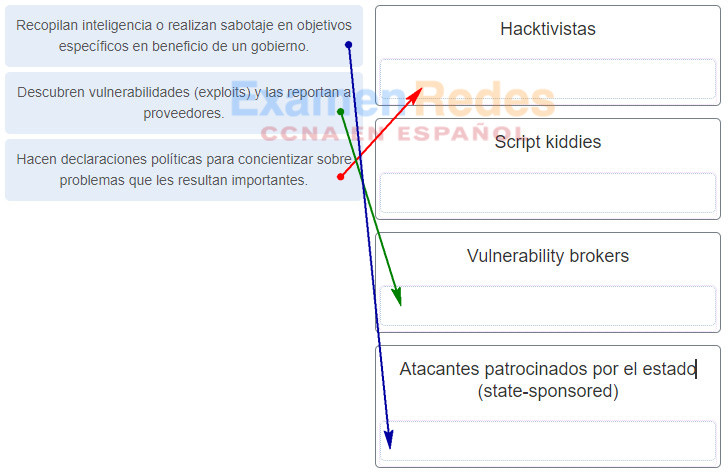

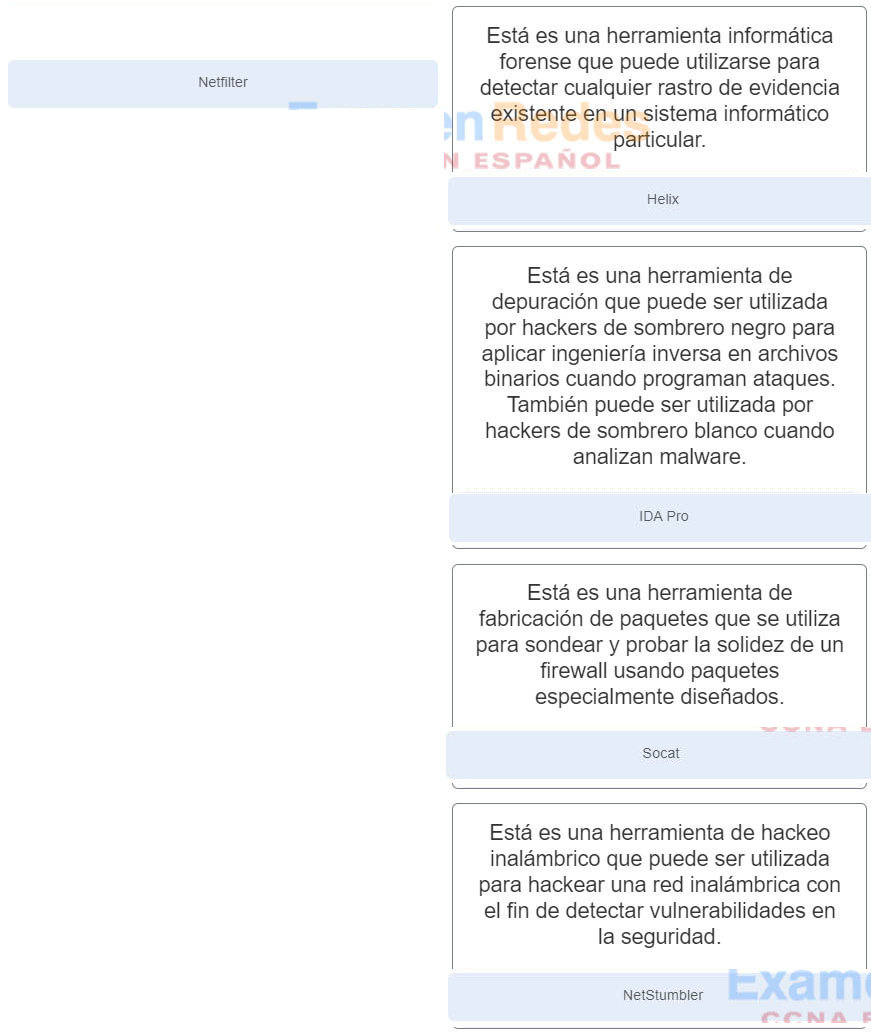

29. Haga coincidir el tipo de ciberatacante con su respectiva descripción (No se utilizan todas las opciones).

Respuestas:

30. ¿Qué tipo de ataque de seguridad intentaría un desbordamiento del búfer?

- Ransomware

- Scareware

- DoS

- Reconocimiento

31. ¿Qué tipo de ataque de red implica abrir aleatoriamente muchas solicitudes Telnet a un router y tiene como resultado que un administrador de red válido no pueda acceder al dispositivo?

- Suplantación de identidad (spoofing)

- Envenenamiento del DNS

- Saturación SYN

- Man-in-the-middle

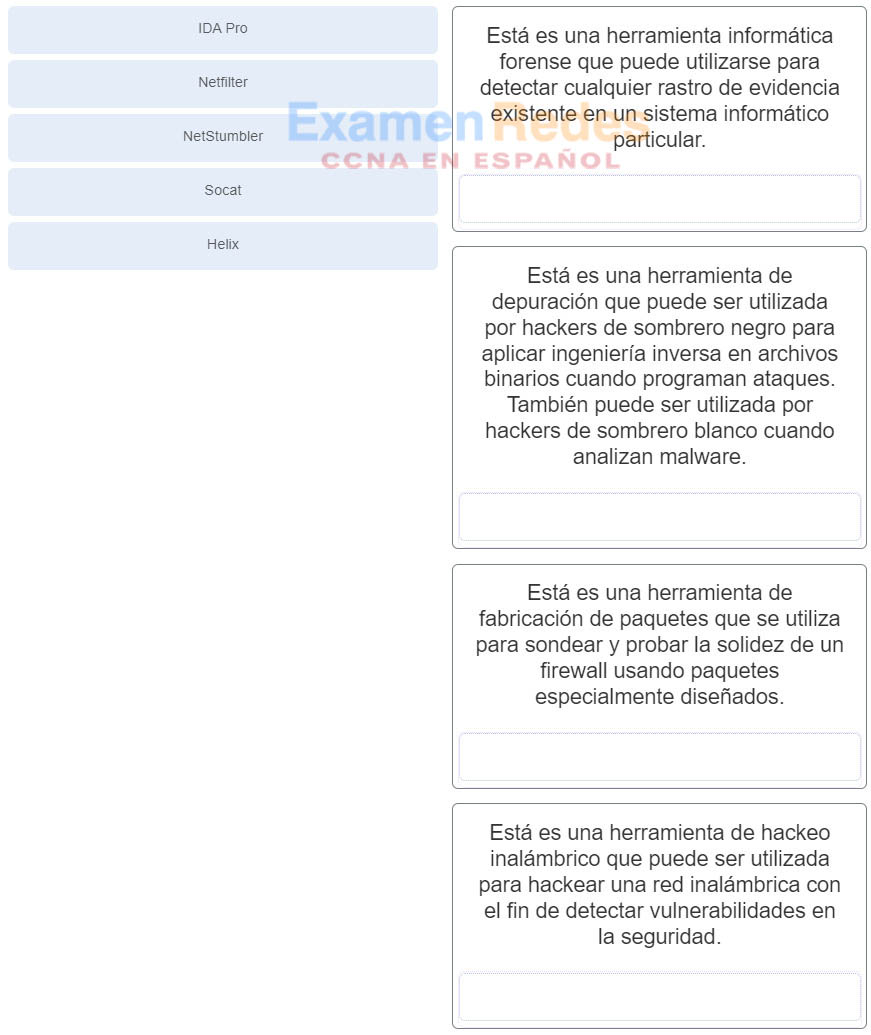

32. Una la herramienta de seguridad con su respectiva descripción. (No se utilizan todas las opciones).

Respuestas:

33. ¿Cómo se puede mitigar un ataque de túnelización DNS (DNS tunneling)?

- Mediante el uso de contraseñas seguras y autenticación de dos factores (two-factor)

- Protegiendo todas las cuentas de propietario de dominio (owner accounts).

- Mediante un filtro que inspeccione el tráfico DNS

- Evitando que los dispositivos utilicen «ARP innecesario» (gratuitous ARP)

34. ¿Qué protocolo aprovechan los ciberdelincuentes para crear iFrames maliciosos?

- DHCP

- HTTP

- DNS

- ARP

35. El departamento de TI informa que un servidor web de la empresa recibe una gran cantidad anormal de solicitudes de páginas Web desde distintos lugares simultáneamente. ¿Qué tipo de ataque a la seguridad se está produciendo?

- Spyware

- Adware

- Ingeniería social

- DDoS

- Suplantación de identidad (phishing)

36. ¿Qué tipo de amenaza de seguridad sería responsable si un complemento de la hoja de cálculo deshabilita el firewall de software local?

- DoS

- Desbordamiento del búfer

- Caballo de Troya

- Ataque de fuerza bruta

37. ¿Cuáles serían dos ejemplos de ataques de denegación de servicio? (Elija dos opciones).

- Suplantación de identidad

- Ping de la muerte

- Desbordamiento del búfer

- Inyección SQL

- Escaneo de puertos

38. ¿Cuáles son dos métodos de evasión que utilizan los hackers? (Elija dos opciones).

- Escaneando

- Agotamiento de recursos

- Ataque de acceso

- Cifrado

- Suplantación de identidad

Cifrado y tunelizado: ocultar o codificar el contenido del malware

Agotamiento de recursos: mantiene el dispositivo host demasiado ocupado como para detectar la invasión

Fragmentación de tráfico: divide el malware en varios paquetes

Interpretación errónea a nivel de protocolos: se escabulle por el firewall

Pivoting: utiliza un dispositivo de red comprometido para intentar acceder a otro dispositivo

Rootkit: permite que el hacker no sea detectado y esconde el software instalado por el hacker

39. ¿Cuál es el objetivo de un hacker de sombrero blanco?

- robo de datos

- modificación de datos

- protección de datos

- validación de datos

40. Un administrador descubre una vulnerabilidad dentro de la red. Al analizar la vulnerabilidad, el administrador decide que el costo de la gestión del riesgo supera el costo del propio riesgo. El riesgo es aceptado y no se toma ninguna medida. ¿Qué estrategia de gestión de riesgos se ha adoptado?

- Transferencia de riesgos

- Evitar riesgos

- Reducción de riesgos

- Aceptación de riesgos

41. ¿Qué tecnología es un sistema SIEM patentado?

- StealthWatch

- El recopilador NetFlow

- Splunk

- Agente de SNMP

42. Haga coincidir a los atacantes con su respectiva descripción. No se utilizan todas las opciones.

43. ¿Cuál es la función de un «ARP innecesario» (gratuitous ARP) enviado por un dispositivo conectado a red cuando se enciende?

- Anunciar (informar) su dirección MAC a los dispositivos conectados en la red.

- Solicitar el nombre netbios del sistema conectado

- Solicitar la dirección IP de la red a la que está conectado

- Solicitar la dirección MAC del servidor DNS

44. ¿Cuáles dos funciones proporciona NetFlow? (Escoja dos opciones).

- Utiliza inteligencia artificial para detectar incidentes y ayudar en su análisis y respuesta.

- Permite a un administrador capturar tráfico de red en tiempo real y analizar todo el contenido de los paquetes.

- Ofrece auditoría completa de la información básica de todo el flujo IP reenviado de un dispositivo.

- Proporciona estadísticas 24×7 sobre los paquetes que atraviesan un router o switch multicapa de Cisco.

- Permite ver los datos sobre eventos correlacionados y agregados mediante monitoreo en tiempo real y resúmenes a largo plazo.

45. Una vez que se ha verificado una ciber-amenaza, la Agencia de Seguridad e Infraestructura de Ciberseguridad de los Estados Unidos (CISA) comparte automáticamente la información de ciberseguridad con organizaciones públicas y privadas. ¿Cuál es el nombre de este sistema automatizado?

- ENISA

- NCASM

- NCSA

- AIS

46. Un usuario quiere saber cómo darse cuenta de que una computadora ha sido infectada con malware. ¿Cuáles son las conductas comunes malware ? (Elija dos opciones).

- No se emite ningún sonido cuando se reproduce un CD de audio.

- La computadora emite un pitido una vez durante el proceso de arranque.

- La computadora responde cada vez con más lentitud.

- La computadora se congela y es necesario reiniciarla.

- La computadora emite un silbido cada vez que se utiliza el sacapuntas.

- Aparición de archivos, aplicaciones o iconos de escritorio

- Herramientas de seguridad, como software antivirus o firewalls, desactivada o modificadas

- Bloqueos del sistema

- Correos electrónicos enviados espontáneamente a otros usuarios

- Archivos modificados o faltantes

- Respuesta lenta del sistema o del navegador

- Ejecución procesos o servicios desconocidos

- Puertos TCP o UDP desconocidos abiertos

- Establecimiento de conexiones con dispositivos remotos desconocidos

47. De las siguientes opciones, ¿cuál hace referencia a una causa de un desbordamiento de búfer?

- Implementar una contramedida de seguridad para mitigar un caballo de Troya

- Enviar conexiones repetidas, como Telnet, a un dispositivo en particular y, de esta manera, denegar otras fuentes de datos

- Intentar escribir una cantidad de datos en una ubicación de la memoria superior a la que esa ubicación puede contener

- Descargar e instalar muchas actualizaciones de software al mismo tiempo

- Enviar mucha información a dos o más interfaces del mismo dispositivo, lo que ocasiona la pérdida de paquetes

48. ¿Cuál es la característica principal del malware «gusano»?

- Una vez instalado en un sistema del host, un gusano no se autorreplica.

- El malware «gusano» se disfraza de software legítimo.

- Un gusano debe ser activado por un evento en el sistema del host.

- Un gusano puede ejecutarse de forma independiente del sistema del host.

49. ¿Por qué un hacker utilizaría un rootkit?

- Para obtener acceso a un dispositivo sin ser detectado

- Para tratar de descubrir una contraseña

- Para hacer reconocimiento

- Para aplicar ingeniería inversa a archivos binarios

50. ¿Qué dispositivos requieren medidas de seguridad para mitigar ataques de suplantación de direcciones MAC?

- Dispositivos de capa 2

- Dispositivos de capa 3

- Dispositivos de capa 7

- Dispositivos de capa 4

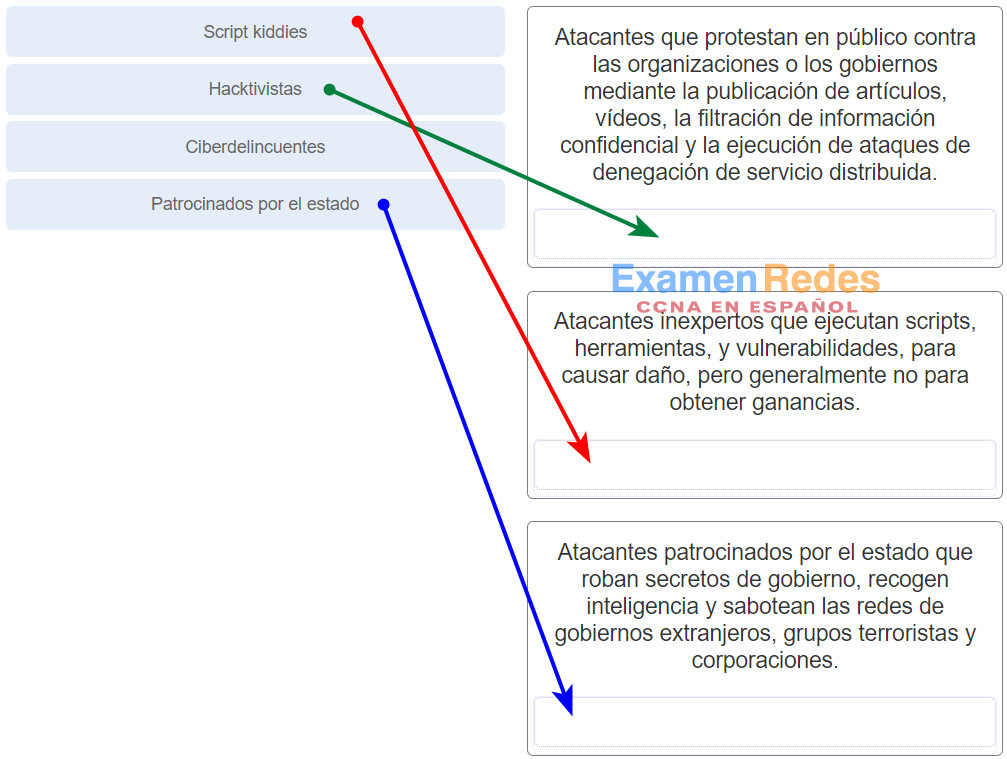

51. Una el concepto de seguridad con la descripción.

52. ¿Qué tipo de violación a la seguridad por caballo de Troya utiliza la computadora de la víctima como el dispositivo de origen para lanzar otros ataques?

- Proxy

- FTP

- Envío de datos

- DoS

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

100% en abril 2025!!

¿Que se requiere para conectar una computadora portátil habilitada para wifi a una red inalámbrica segura con WPA?

Elija una opción

una clave de cifrado de seguridad

¿Qué tipo de violación a la seguridad por caballo de Troya utiliza la computadora de la víctima como el dispositivo de origen para lanzar otros ataques?

Añadido, muchas gracias

Excelente