Última actualización: octubre 17, 2024

Examen de punto de control: Examen del Grupo, Criptografía y Protección de Terminales

Examen Módulos 21 al 23 de CyberOps Associate 1.0 – Preguntas y Respuestas Español

1. ¿Qué proporciona la función de telemetría en el software de seguridad basado en host?

- Actualiza la base de datos de firmas del antivirus heurístico.

- Bloquea el paso de ataques zero day.

- Permite que los programas de seguridad basados en host tengan funciones comprensivas de registro completas.

- Permite actualizaciones de firmas de malware.

2. ¿Cuál es la diferencia entre un HIDS y un firewall?

- Un HIDS controla los sistemas operativos en los servidores y procesa la actividad del sistema de archivos. Los firewalls permiten o deniegan el tráfico entre la computadora y otros sistemas.

- Un firewall permite y deniega el tráfico según las reglas y un HIDS supervisa el tráfico de red.

- Un HIDS bloquea las intrusiones, mientras que un firewall las filtra.

- Un firewall realiza el filtrado de paquetes y, por lo tanto, es limitado en cuanto a eficacia, mientras que un HIDS bloquea las intrusiones.

- Un HIDS funciona como un IPS, mientras que un firewall solo supervisa el tráfico.

3. ¿Qué afirmación describe el enfoque para la detección de intrusiones basada en políticas?

- Compara las definiciones de antimalware con un repositorio central para determinar las actualizaciones más recientes.

- Compara los comportamientos de un host con una línea de base establecida para identificar posibles intrusiones.

- Compara las operaciones de un host con las reglas de seguridad bien definidas.

- Compara las firmas del tráfico entrante con una base de datos de intrusiones conocidas.

4. Un profesional de seguridad le hace recomendaciones a una empresa para mejorar la seguridad de los terminales. ¿Qué tecnología de seguridad de terminal se recomendaría como un sistema basado en agentes para brindar protección a hosts contra malware?

- IPS

- HIDS

- Determinación de líneas de base

- Listas negras

5. ¿Cuál corresponde a una característica de los firewalls distribuidos?

- Solo utilizan iptables para configurar reglas de red.

- Ellos combinan características de firewalls basados en hosts con administración centralizada.

- Solo utilizan envolturas TCP para configurar sistemas de registro y control de acceso basados en reglas.

- Todos ellos utilizan una plataforma estándar de uso compartido abierto.

6. En un host de Windows, ¿qué herramienta se puede usar para crear y mantener listas negras y listas blancas?

- Administrador de tareas

- Editor de directivas de grupo

- Usuarios y grupos locales

- Administración de equipos

7. ¿Qué es la lista negra?

- Esta es una lista de usuarios para evitar que los usuarios de la lista negra accedan a un equipo.

- Esta es una lista de aplicaciones que pueden determinar qué aplicaciones de usuario no tienen permitido ejecutarse en una computadora.

- Esta es una lista basada en heurística para evitar que un proceso se ejecute en un equipo.

- Esta es una lista de procesos de red para detener la ejecución de un proceso enumerado en un equipo.

8. Un administrador sospecha que un malware polimórfico ha entrado correctamente en la red más allá del perímetro del sistema HIDS. Sin embargo, el malware polimórfico se identifica y se aísla con éxito. ¿Qué debe hacer el administrador para crear firmas con el fin de evitar que el archivo vuelva a entrar en la red?

- Ejecutar el archivo polimórfico en Cisco Threat Grid Glovebox.

- Llevar a cabo una línea base para establecer un nivel aceptado de riesgo, y los componentes del entorno que contribuyen a ese nivel de riesgo del malware polimórfico.

- Ejecutar Cisco Talos security intelligence service.

- Utilizar Cisco AMP para realizar un seguimiento de la trayectoria de un archivo a través de la red.

9. ¿Qué objetivo de las comunicaciones seguras se logra mediante el cifrado de los datos?

- Autenticación

- Confidencialidad

- Disponibilidad

- Integridad

10. ¿Contra qué tipo de ataque brinda protección el uso de HMAC?

- DDoS

- DoS

- Man-in-the-middle

- Fuerza bruta

11. ¿Cuál es el propósito del algoritmo DH?

- Respaldar la confidencialidad de los datos de correo electrónico

- Respaldar la imposibilidad de negación de los datos

- Generar un secreto compartido entre dos hosts que no se han comunicado antes

- Cifrar el tráfico de datos después de que se establece una VPN

12. ¿Cuál es la diferencia entre los algoritmos de cifrado simétrico y asimétrico?

- Los algoritmos de cifrado simétrico utilizan claves precompartidas. En los algoritmos de cifrado asimétrico se utilizan claves diferentes para cifrar y descifrar datos.

- Los algoritmos de cifrado simétrico se utilizan para cifrar los datos. Los algoritmos de cifrado asimétrico se utilizan para descifrar los datos.

- Los algoritmos de cifrado simétricos se utilizan para autenticar las comunicaciones seguras. Los algoritmos de cifrado asimétrico se utilizan para negar mensajes.

- Por lo general, los algoritmos simétricos son cientos o miles de veces más lentos que los algoritmos asimétricos.

13. Una compañía implementa una política de seguridad que garantiza que un archivo enviado desde la oficina de la sede central y dirigido a la oficina de la sucursal pueda abrirse solo con un código predeterminado. Este código se cambia todos los días. Indiquen dos algoritmos que se pueden utilizar para realizar esta tarea. (Elija dos opciones).

- MD5

- SHA-1

- HMAC

- AES

- 3DES

14. Un cliente compra un artículo en un sitio de comercio electrónico. El sitio de comercio electrónico debe tener un comprobante de que el intercambio de datos sucedió entre el sitio y el cliente. ¿Qué característica de las firmas digitales es necesaria?

- Imposibilidad de negación de la transacción

- Confidencialidad de la clave pública

- Integridad de los datos con firma digital

- Autenticidad de los datos con firma digital

- Autenticidad de los datos con firma digital: las firmas digitales autentican una fuente y, de esta manera, comprueban que una parte determinada ha visto y firmado los datos en cuestión.

- Integridad de los datos con firma digital: las firmas digitales garantizan que los datos no hayan cambiado desde el momento en que se estampó la firma.

- Imposibilidad de negación de la transacción: el destinatario puede transmitir los datos a un tercero, y el tercero acepta la firma digital como prueba de que el intercambio de datos tuvo lugar. La parte firmante no puede negar que ha firmado los datos.

15. ¿Cuál es el propósito del uso de firmas digitales para la firma de código?

- Establecer una conexión encriptada para intercambiar datos confidenciales con un sitio web del proveedor

- Autenticar la identidad del sistema con un sitio web del proveedor

- Verificar la integridad de los archivos ejecutables descargados del sitio web del proveedor

- Generar un ID virtual

16. ¿Qué tecnología tiene una función que implica el uso de protocolos de terceros de confianza para emitir credenciales que son aceptadas como una identidad autorizada?

- Firmas digitales

- Algoritmos de hash

- Claves simétricas

- Certificados de PKI

17. En las evaluaciones de la seguridad de la red, ¿qué tipo de prueba emplea software para analizar redes internas y servidores con contacto con Internet en busca de diferentes tipos de vulnerabilidades?

- Pruebas de penetración

- Análisis de riesgos

- Evaluación de vulnerabilidades

- Fuerza de prueba de seguridad de la red

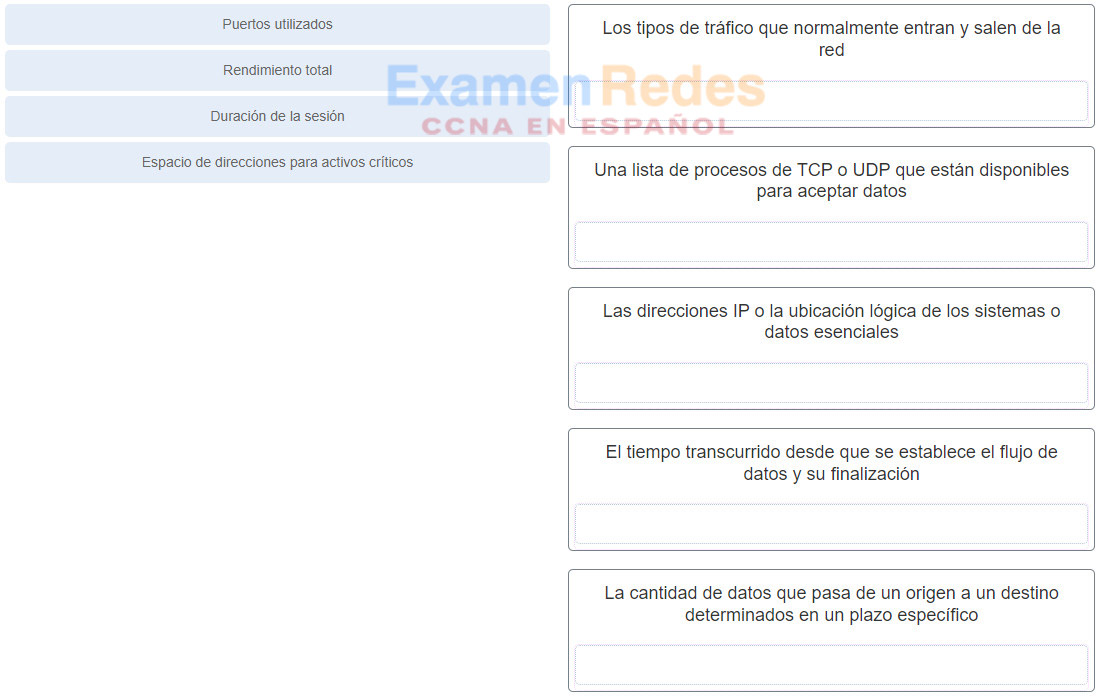

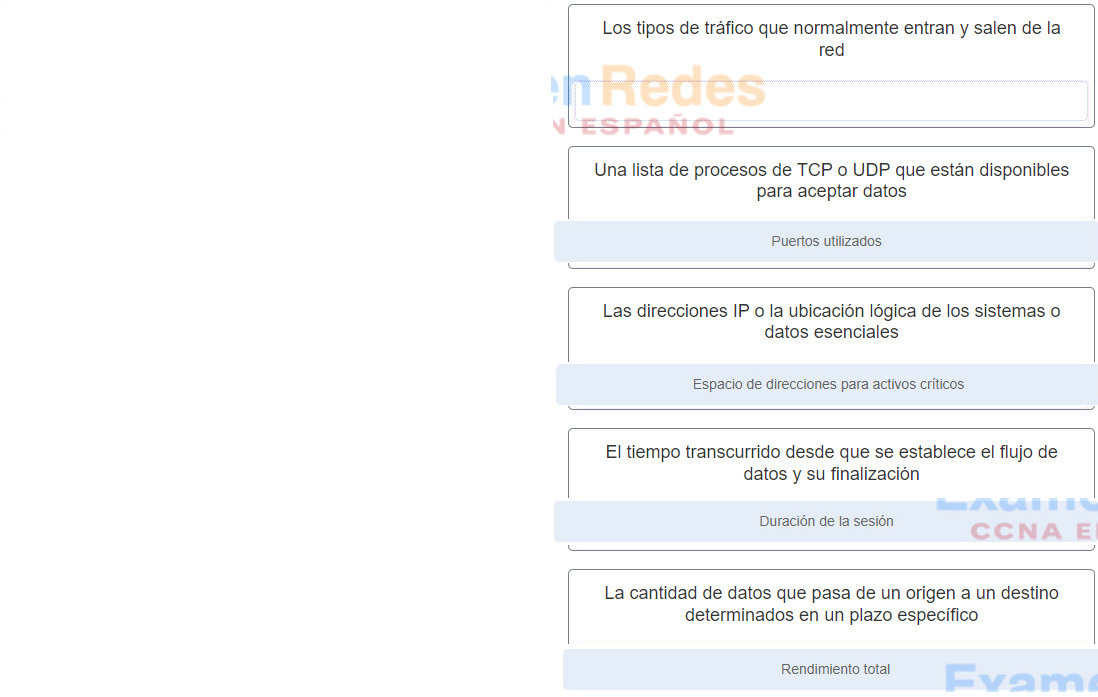

18. Una el elemento de perfil de red con la descripción. (No se utilizan todas las opciones).

Respuestas:

- Rendimiento total: la cantidad de datos que pasa de un origen dado a un destino determinado en un período de tiempo especificado

- Duración de la sesión: el tiempo transcurrido desde que se establece el flujo de datos y su finalización

- Puertos utilizados: una lista de procesos de TCP o UDP que están disponibles para aceptar datos

- Espacio de direcciones para activos críticos: las direcciones IP o la ubicación lógica de los sistemas o datos esenciales

19. Un analista especializado en ciberseguridad realiza una evaluación, conforme a CVSS, de un ataque en el cual se envió un enlace web a varios empleados. Un ataque interno se inició tras hacer clic en el enlace. ¿Qué métrica en el Grupo de métricas base de CVSS se utiliza para documentar que el usuario tuvo que hacer clic en el enlace para que se produzca el ataque?

- Requisito de disponibilidad

- Requisito de integridad

- Alcance

- Interacción con el usuario

20. ¿Qué dos clases de métricas están incluidas en el grupo de métricas base de CVSS? (Elija dos opciones).

- Fortaleza de un ataque

- Requisito de confidencialidad

- Madurez del código del ataque

- Base modificada

- Métricas de impacto

21. Para hacer frente a un riesgo identificado, ¿qué estrategia se propone detener las actividades que crean el riesgo?

- Reducción de riesgos

- Distribución compartida de riesgos

- Retención de riesgos

- Evitar riesgos

- Evitar riesgos : dejar de realizar las actividades que generan riesgo.

- Reducción de riesgos : disminuir el riesgo tomando medidas para reducir la vulnerabilidad.

- Distribución compartida de riesgos : derivar parte del riesgo a otras partes.

- Retención de riesgos : aceptar el riesgo y sus consecuencias.

22. ¿Qué medida debería adoptarse en la etapa de detección del ciclo de vida de administración de vulnerabilidades?

- Determinar un perfil de riesgo

- Documentar el plan de seguridad

- Asignar valor comercial a los recursos

- Desarrollar una línea de base de red

23. ¿Qué plan de administración de la seguridad especifica un componente que implica el seguimiento de la ubicación y la configuración de software y dispositivos en red en toda una empresa?

- Gestión de riesgos

- Administración de recursos

- Administración de vulnerabilidades

- Administración de parches

24. ¿En qué orden son llevados a cabo los pasos del ciclo de vida de la gestión de vulnerabilidades?

- Descubrir, priorizar activos, evaluar, remediar, informar, verificar

- Descubrir, priorizar activos, evaluar, remediar, verificar, informar

- Descubrir, priorizar activos, evaluar, informar, corregir, verificar

- Descubrir, evaluar, priorizar activos, informar, corregir, verificar

- Descubrir

- Priorizar activos

- Evaluar

- Informar

- Corregir

- Verificar

25. ¿Cuáles son los tres resultados de la función principal de NIST Cybersecurity Framework? (Escoja tres opciones).

- Administración de activos

- Planificación de la recuperación

- Procesos y procedimientos para proteger la información

- Evaluación de riesgos

- Mitigación

- Gestión

- Administración de dispositivos

- Entorno empresarial

- Gestión

- Evaluación de riesgos

- Estrategia de gestión de riesgos

26. ¿Cuál es el propósito de un certificado digital?

- Ofrece prueba de que los datos tienen una firma tradicional adjunta.

- Garantiza que la persona que obtiene acceso a un dispositivo de red está autorizada.

- Garantiza que un sitio web no haya sido hackeado.

- Autentica un sitio web y establece una conexión segura para el intercambio de datos confidenciales.

27. En una topología jerárquica de CA, ¿dónde puede una CA subordinada obtener un certificado para sí misma?

- De la CA raíz o a partir de la autogeneración

- Solo de la CA raíz

- De la CA raíz o de otra CA subordinada en un nivel superior

- De la CA raíz o de otra CA subordinada en cualquier parte del árbol

- De la CA raíz o de otra CA subordinada en el mismo nivel

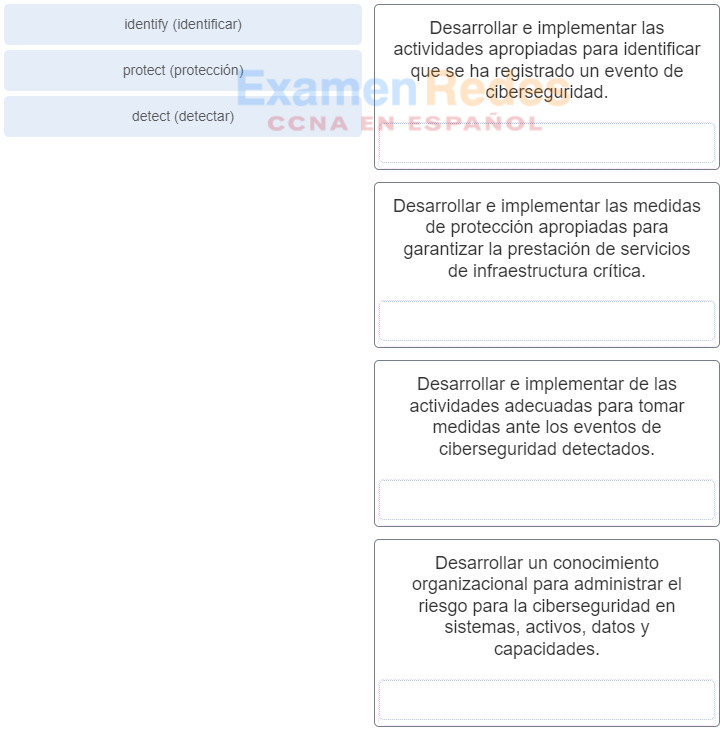

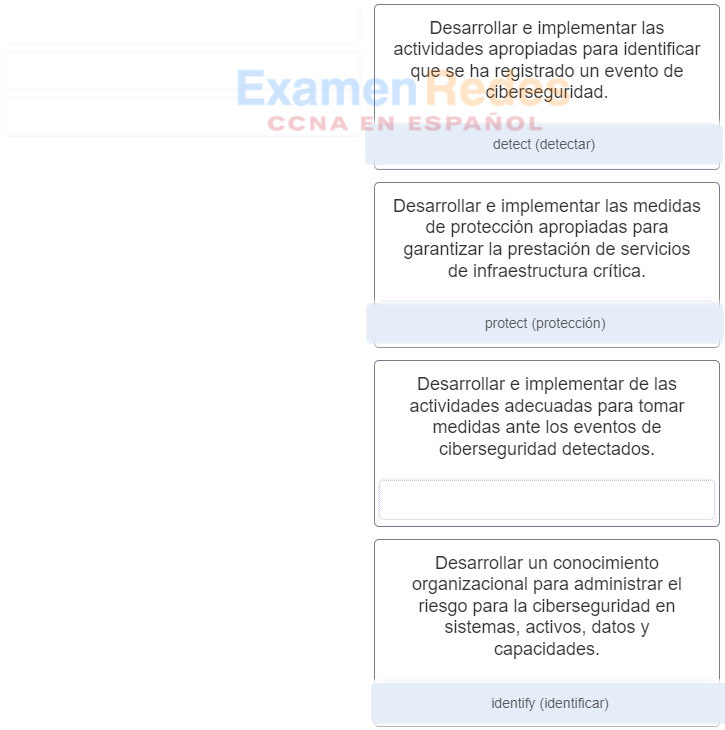

28. Una la función principal de NIST Cybersecurity Framework con su respectiva descripción. No se utilizan todas las opciones.

Respuestas:

29. Cuando se establece un perfil de servidor para una organización, ¿qué elemento describe los daemons y puertos TCP y UDP que pueden estar abiertos en el servidor?

- Entorno de software

- Cuentas de servicio

- Puertos de escucha

- Espacio de direcciones para activos críticos

- Puertos de escucha : los daemons y puertos TCP y UDP que pueden estar abiertos en el servidor

- Cuentas de usuario : los parámetros que definen el acceso y comportamiento de los usuarios

- Cuentas de servicio : las definiciones del tipo de servicio que una aplicación tiene permitido ejecutar en un servidor

- Entorno de software : las tareas, los procesos y las aplicaciones que tiene permiso para ejecutarse en el servidor

30. Para hacer frente a un riesgo con bajo impacto potencial y costo de mitigación o reducción relativamente alto, ¿qué estrategia aceptará el riesgo y sus consecuencias?

- Distribución compartida de riesgos

- Evitar riesgos

- Reducción de riesgos

- Retención de riesgos

- Evitar riesgos : dejar de realizar las actividades que generan riesgo.

- Reducción de riesgos : disminuir el riesgo tomando medidas para reducir la vulnerabilidad.

- Distribución compartida de riesgos : derivar parte del riesgo a otras partes.

- Retención de riesgos : aceptar el riesgo y sus consecuencias.

31. ¿Qué técnica podría utilizar el personal de seguridad para analizar un archivo sospechoso en un entorno seguro?

- Listas blancas

- Espacio seguro

- Determinación de líneas de base

- Listas negras

32. ¿Qué tecnología emplea Cisco Advanced Malware Protección (AMP) para la defensa y protección contra amenazas conocidas y emergentes?

- Perfiles de red

- Control de admisión a la red

- Inteligencia de amenazas

- Filtrado y listas negras de sitios web

33. ¿Cuál de estas afirmaciones describe el término «iptables»?

- Es una solicitud de DHCP en Windows.

- Es un daemon de DNS en Linux.

- Es un archivo utilizado por un servidor DHCP para almacenar direcciones IP activas actuales.

- Es una aplicación de firewall basada en reglas en Linux.

34. ¿Cuál de las siguientes afirmaciones describe la herramienta Glovebox de Cisco Threat Grid?

- Es un producto de espacio seguro para el análisis de comportamientos de malware.

- Es un dispositivo de firewall

- Es un IDS/IPS basado en la red.

- Es una solución de sistema de detección de intrusiones basado en host (HIDS) para luchar contra el malware.

35. ¿Qué dos afirmaciones describen correctamente las clases de certificado utilizadas en la PKI? (Elija dos opciones).

- Un certificado de clase 5 es para los usuarios que se centran en la verificación de correo electrónico.

- Un certificado de clase 0 es para fines de pruebas.

- Un certificado de clase 4 es para transacciones comerciales en línea entre empresas.

- Cuanto menor sea el número de clase, más confiable será el certificado.

- Un certificado de clase 0 es más confiable que un certificado de clase 1.

- La clase 0 se utiliza con fines de pruebas en los casos en que no se ha realizado ninguna comprobación.

- La clase 1 es para las personas que se centran en la verificación de correo electrónico.

- La clase 2 es para las organizaciones en las que se requiere demostrar la identidad.

- La clase 3 es para servidores y firmas de software cuando la verificación independiente y la comprobación de la identidad y la autoridad están a cargo de la autoridad emisora de los certificados.

- La clase 4 es para transacciones comerciales en línea entre empresas.

- La clase 5 es para las organizaciones privadas o la seguridad gubernamental.

36. Una compañía está desarrollando una política de seguridad para tener comunicaciones seguras. En el intercambio de mensajes críticos entre una oficina de la sede central y una oficina de sucursal, un valor de hash debe recalcularse solo con un código predeterminado, para así garantizar la validez de la fuente de datos. ¿Qué aspecto de las comunicaciones seguras se aborda?

- Autenticación de origen.

- Imposibilidad de negación

- Confidencialidad de los datos

- Integridad de los datos

- Confidencialidad de los datos – garantiza que solo los usuarios autorizados puedan leer el mensaje.

- Integridad de los datos – garantiza que el mensaje no se haya modificado.

- Autenticación del origen – garantiza que el mensaje no es una falsificación y que procede realmente de quien dice.

- No repudio de datos – garantiza que el remitente no puede repudiar, o refutar, la validez de un mensaje enviado.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

Una compañía está desarrollando una política de seguridad para tener comunicaciones seguras. En el intercambio de mensajes críticos entre una oficina de la sede central y una oficina de sucursal, un valor de hash debe recalcularse solo con un código predeterminado, para así garantizar la validez de la fuente de datos. ¿Qué aspecto de las comunicaciones seguras se aborda?

-R: Autenticación de origen.