Última actualización: octubre 17, 2024

Examen de punto de control: Examen del Grupo, Análisis de Datos de Seguridad

Examen Módulos 26 al 28 de CyberOps Associate 1.0 – Preguntas y Respuestas Español

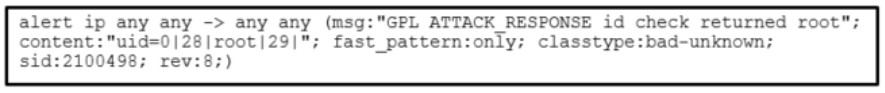

1. Consulte la ilustración. Un analista especializado en seguridad revisa un mensaje de alerta generado por Snort. ¿Qué indica el número 2100498 en el mensaje?

- El número de sesión del mensaje

- El ID del usuario que activa la alerta

- La longitud del mensaje en bits

- La regla de Snort activada

2. ¿En qué se basan generalmente los registros de eventos de seguridad cuando se obtienen del firewall tradicional?

- Análisis de la aplicación

- Tupla de 5 elementos

- Filtrado estático

- Firmas

3. ¿Qué indica un ID de firma de Snort inferior a 3464?

- El SID fue creado por Sourcefire y distribuido de conformidad con un acuerdo de licencia GPL.

- Se trata de una firma personalizada desarrollada por la organización para abordar las reglas observadas localmente.

- El SID fue creado por la comunidad de Snort y se mantiene en las reglas de la comunidad.

- El SID fue creado por los miembros de Emerging Threats.

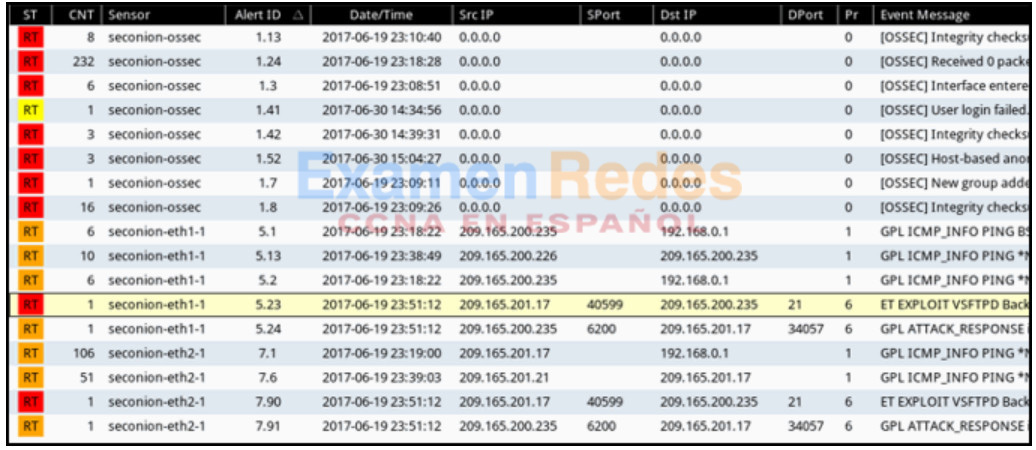

4. Consultar la ilustración. ¿Qué campo en la ventana de la aplicación Sguil indica la prioridad de un evento o de una conjunto de eventos correlacionados?

- Pr

- AlertID

- ST

- CNT

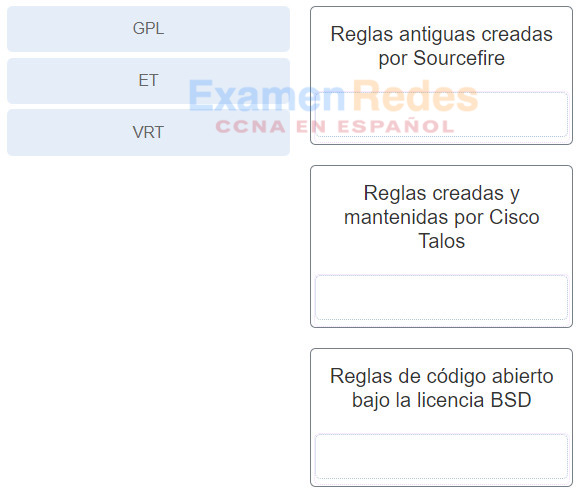

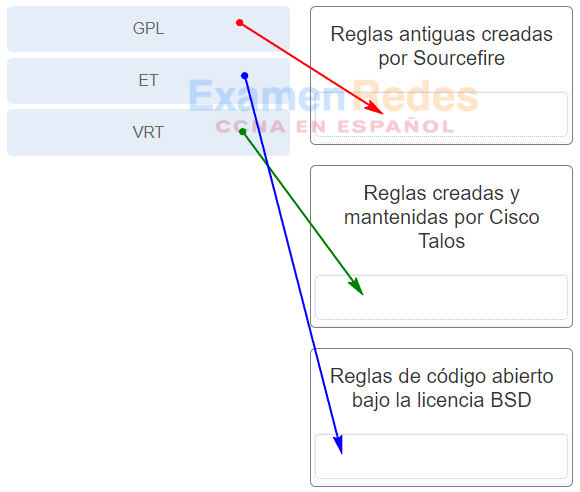

5. Haga coincidir el origen de la regla Snort (Snort rule source) con su respectiva descripción.

Respuestas:

6. Después de que una herramienta de monitoreo de seguridad identifica un adjunto con malware en la red, ¿qué beneficio aporta la realización de un análisis retrospectivo?

- Un análisis retrospectivo puede ser de ayuda para realizar un seguimiento del comportamiento del malware a partir del punto de identificación.

- Puede identificar cómo el malware ingresó originalmente en la red.

- Puede calcular la probabilidad de un incidente en el futuro.

- Puede determinar qué host de red resultó afectado en primer lugar.

7. El actor de una amenaza quebrantó satisfactoriamente el firewall de la red sin ser detectado por el sistema IDS. ¿Qué condición describe la falta de alerta?

- Falso positivo

- Falso negativo

- Positivo verdadero

- Negativo verdadero

8. Un administrador de red está intentando descargar un archivo válido de un servidor interno. Sin embargo, el proceso activa una alerta en una herramienta NMS. ¿Qué condición describe correctamente la alerta?

- Negativo verdadero

- Falso positivo

- Falso negativo

- Positivo verdadero

- Positivo verdadero: se ha comprobado que la alerta es un incidente real de seguridad.

- Falso positivo: la alerta no indica que el incidente de seguridad haya sido real. La actividad benigna que resulta en un falso positivo a veces se conoce como un desencadenante benigno.

- Una situación alterna es aquella en la que no se generó una alerta. La ausencia de una alerta puede clasificarse del siguiente modo:

- Negativo verdadero: no se han producido incidentes de seguridad. La actividad es benigna.

- Falso negativo: se ha producido un incidente no detectado.

9. ¿Cuál de las siguientes herramientas es un sistema de detección de intrusiones basado en host integrado en Security Onion?

- OSSEC

- Snort

- ELK

- Sguil

10. ¿Cuál es el propósito de la reducción de datos en relación con NSM?

- Acelerar la transmisión de datos de alerta

- Eliminar flujos de datos recurrentes

- Mejorar la transmisión segura de datos de alerta

- Disminuir la cantidad de datos de NSM a ser manejados

11. ¿Qué tipo de evento debe asignarse a categorías en Sguil?

- Falso positivo

- Positivo verdadero

- Falso negativo

- Negativo verdadero

12. ¿Cual sistema HIDS está integrado en Security Onion y utiliza reglas para detectar cambios en los parámetros operativos basados en hosts (host-based operating parameters) causados por malware a través de llamadas al sistema?

- Snort

- Suricata

- Bro

- OSSEC

13. ¿Qué uso se le da al valor de hash de archivos en las investigaciones de seguridad de la red?

- Ayuda a identificar las firmas de malware.

- Se utiliza como una clave para el cifrado.

- Se usa para decodificar archivos.

- Comprueba la confidencialidad de los archivos.

14. ¿Cuál tecnología es un estándar principal que consiste en un patrón de símbolos que describen los datos que deben coincidir en una consulta?

- POSIX

- OSSEC

- Squert

- Sguil

15. ¿Qué herramienta incluida en Security Onion proporciona una interfaz visual para los datos de NSM?

- Curator

- Squert

- Beats

- OSSEC

16. ¿Qué herramienta incluida en Security Onion incluye la capacidad de diseñar tableros personalizados?

- Kibana

- Sguil

- Squert

- OSSEC

17. Según el NIST, ¿qué paso en el proceso de análisis forense digital consiste en llegar a conclusiones a partir de los datos?

- Elaboración de informes

- Análisis

- Recopilación

- Examen

- Recopilación : la identificación de posibles fuente de datos forenses y la obtención, el manejo y el almacenamiento de esos datos.

- Examen : evaluar y extraer información relevante de los datos recopilados. Esto puede implicar la descompresión o el descifrado de los datos.

- Análisis : sacar conclusiones a partir de los datos. Se deben documentar las características salientes; por ejemplo: personas, lugares, horas y eventos, entre otras.

- Elaboración de informes : preparar y presentar la información resultante del análisis. La elaboración de informes debe ser imparcial y se deben ofrecer explicaciones alternativas si corresponde.

18. ¿Qué dos fuentes compartidas de información se incluyen en el marco MITRE ATT&CK? (Escoja dos opciones).

- Tácticas, técnicas, y procedimientos de atacante

- Recopilación de evidencias de la más volátil a la menos volátil

- Mapear los pasos de un ataque a una matriz de tácticas generalizadas

- Evidencia de testigos oculares de alguien que observó directamente un comportamiento delictivo

- Detalles sobre el manejo de la evidencia, incluidos momentos, lugares y personal involucrado.

19. ¿Por qué los actores de amenazas preferirían usar un ataque de día cero en la fase de armamentización de la cadena de eliminación cibernética?

- Para lanzar un ataque DoS hacia el objetivo

- Para lograr un lanzamiento más rápido del ataque contra el objetivo

- Para evitar ser detectado por el objetivo

- Para obtener un paquete de malware gratis

20. Cuando se ocupa de amenazas de seguridad y utiliza el modelo de cadena de eliminación cibernética, ¿qué dos enfoques puede utilizar una organización para bloquear la posible creación de una puerta trasera? (Elija dos opciones).

- Usar HIPS para alertar sobre rutas de instalación comunes o bloquearlas.

- Establecer una cuaderno de estrategias para la respuesta ante los incidentes.

- Evaluar daños.

- Auditar terminales para detectar archivos creados de manera anómala.

- Consolidar la cantidad de puntos de presencia en Internet.

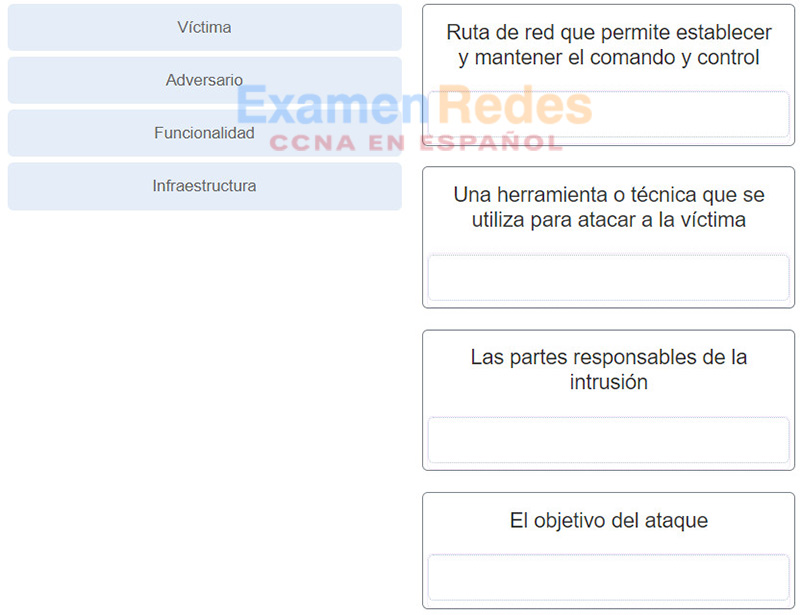

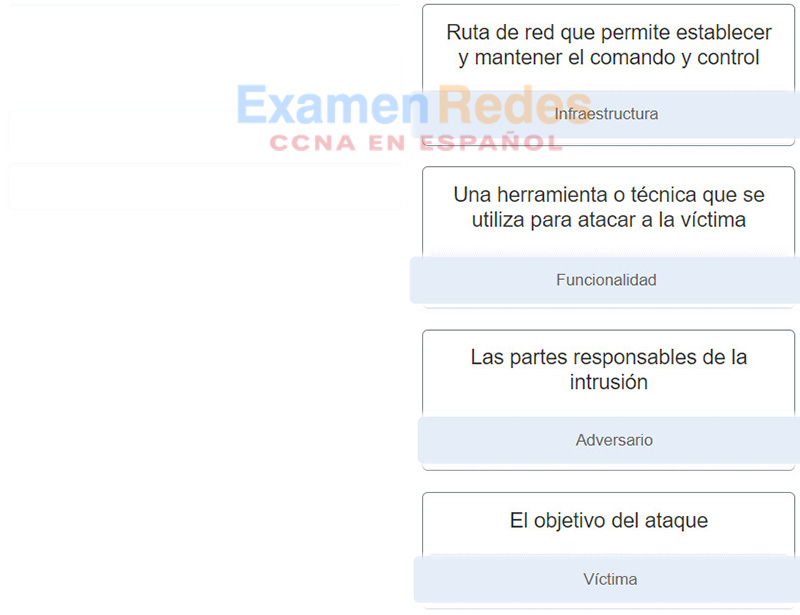

21. Una el evento de intrusión definido en el modelo de diamante de la intrusión con la descripción correspondiente.

Respuestas:

22. ¿Qué metacaracterística en el modelo de diamante describe la información obtenida por el adversario?

- Dirección

- Resultados

- Recursos

- Metodología

23. ¿Qué se define en el SOP de una funcionalidad de respuesta ante los incidentes de seguridad informática (CSIRC)?

- Los procedimientos que se llevan a cabo durante una respuesta ante los incidentes

- Las métricas para medir las funcionalidades de respuesta ante los incidentes

- La guía para aumentar las funcionalidades de respuesta ante los incidentes

- Los detalles sobre cómo manejar un incidente

24. ¿Qué información recopila el CSIRT al determinar el alcance de un incidente de seguridad?

- Las redes, los sistemas y las aplicaciones afectadas por un incidente

- La cantidad de tiempo y los recursos necesarios para manejar un incidente

- Las estrategias y los procedimientos utilizados para la contención del incidente

- Los procesos utilizados para proteger las pruebas

25. ¿En qué paso del proceso de respuesta ante los incidentes de NIST el CSIRT realiza un análisis para determinar qué redes, sistemas o aplicaciones se ven afectados, quién o qué originó el incidente, y cómo ocurre el incidente?

- Detección

- Identificación del atacante

- Alcance

- Notificación de incidentes

26. ¿Cómo interactúa un programa de aplicación con el sistema operativo?

- Enviando archivos

- Haciendo llamadas a la API

- Accediendo a BIOS o UEFI

- Usando procesos

27. ¿Cuál es el objetivo de la normalización de los datos?

- Simplificar la búsqueda de eventos correlacionados

- Mejorar la transmisión segura de datos de alerta

- Acelerar la transmisión de datos de alerta

- Reducir la cantidad de datos de alerta

28. ¿En qué fase del ciclo de vida de respuesta ante los incidentes de NIST se recopila evidencia que puede ser de ayuda en las investigaciones posteriores realizadas por las autoridades?

- Actividades posteriores al incidente

- Preparación

- Detección y análisis

- Contención, erradicación y recuperación

29. ¿Cuál es el objetivo del actor de una amenaza al establecer un canal de comunicación bidireccional entre el sistema objetivo y una infraestructura de CnC?

- Robar ancho de banda de la red donde se encuentra el objetivo

- Lanzar un ataque de desbordamiento del búfer

- Permitir que al actor de la amenaza emita comandos al software que se instala en el objetivo

- Enviar datos del usuario almacenados en el objetivo del actor de la amenaza

30. De acuerdo con los estándares de NIST, ¿qué parte interesada en la respuesta ante los incidentes es responsable de coordinar una respuesta con otras partes interesadas para minimizar el daño de un incidente?

- Recursos Humanos

- Soporte de TI

- Departamento de Asuntos legales

- Gerencia

31. Un analista especializado en ciberseguridad debe acudir a la escena de un crimen que involucra varios elementos de tecnología, incluso una computadora. ¿Qué técnica se utilizará para que la información encontrada en la computadora pueda utilizarse ante el juez?

- Recopilación de archivos de registro

- Imagen de disco sin modificaciones

- Tor

- Rootkit

32. El actor de una amenaza recopila información de los servidores web de una organización y busca información de contacto de los empleados. La información recopilada se utiliza para buscar información personal en Internet. ¿A qué fase de ataque pertenecen estas actividades según el modelo de cadena de eliminación cibernética?

- Aprovechamiento

- Acción en objetivos

- Armamentización

- Reconocimiento

33. ¿A qué miembro del personal de un SOC se le asigna la tarea de verificar si una alerta activada por un software de monitoreo representa un incidente de seguridad real?

- Personal, nivel 1

- Personal, nivel 3

- Personal, nivel 2

- Gerente de SOC

34. ¿Cuál clasificación indica que una alerta es verificada como un incidente de seguridad real?

- Negativo verdadero

- Falso negativo

- Falso positivo

- Positivo verdadero

- Positivo verdadero: se ha comprobado que la alerta es un incidente real de seguridad.

- Falso positivo: la alerta no indica que el incidente de seguridad haya sido real. La actividad benigna que resulta en un falso positivo a veces se conoce como un desencadenante benigno.

Una situación alterna es aquella en la que no se generó una alerta. La ausencia de una alerta puede clasificarse del siguiente modo:

- Negativo verdadero: no se han producido incidentes de seguridad. La actividad es benigna.

- Falso negativo: se ha producido un incidente no detectado.

35. Un analista especializado en ciberseguridad comprobará las alertas de seguridad con Security Onion. ¿Qué herramienta debe utilizar primero el analista?

- Bro

- CapME

- ELK

- Sguil

36. ¿Qué término se utiliza para describir el proceso de conversión de entradas de registros en un formato común?

- Estandarización

- Normalización

- Clasificación

- Sistematización

37. ¿Qué información está almacenada (o contenida) en la sección de opciones de una regla Snort?

- Dirección de origen y destino (source and destination address)

- Texto que describe el evento (text describing the event)

- Dirección del flujo de tráfico (direction of traffic flow)

- Acción que se va a realizar (action to be taken)

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes