Última actualización: octubre 17, 2024

Examen de punto de control: Examen del Grupo, Fundamentos de la Red

Examen Módulos 5 al 10 de CyberOps Associate 1.0 – Preguntas y Respuestas Español

1. Una gran corporación ha modificado su red para permitir a los usuarios acceder a los recursos de la red desde sus portátiles personales y teléfonos inteligentes. ¿Qué tendencia de creación de redes describe esto?

- videoconferencia

- traiga su propio dispositivo

- colaboración en línea

- Computación en la nube

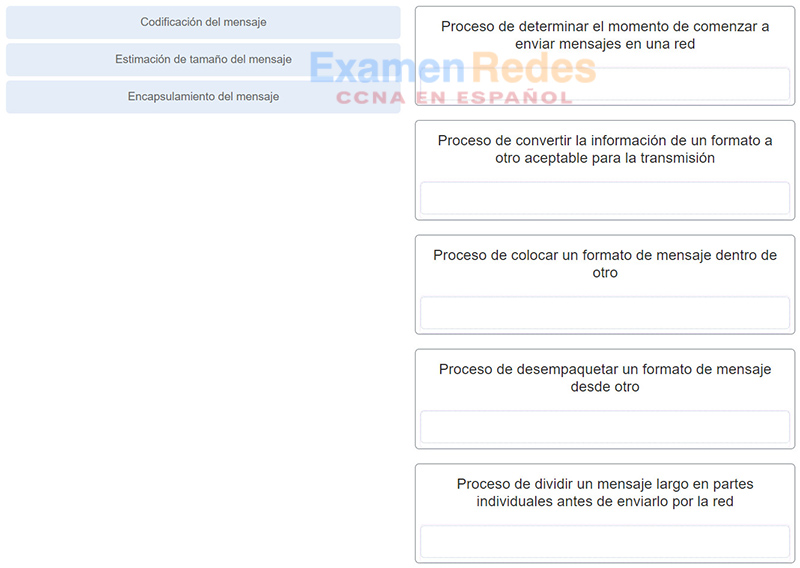

2. Una cada descripción con el término correspondiente. No se utilizan todas las opciones.

Respuestas:

3. ¿Qué tres protocolos de la capa de aplicación forman parte del paquete del protocolo TCP/IP? Elija tres opciones.

- PPP

- DNS

- ARP

- NAT

- DHCP

- FTP

4. ¿Qué le sucede a un paquete IP antes de que se transmita por el medio físico?

- Se lo encapsula en una trama de capa 2.

- Se lo encapsula en un segmento TCP.

- Se lo segmenta en porciones individuales más pequeñas.

- Se lo etiqueta con información que garantiza la distribución confiable.

5. ¿Cuáles son las dos funciones u operaciones que realiza la subcapa MAC? (Elija dos).

- Es responsable del control de acceso al medio.

- Agrega un encabezado y un tráiler para formar una PDU de capa 2 del modelo OSI.

- Realiza la función de controlador de la NIC.

- Agrega información de control a los datos de la capa de protocolo de red.

- Maneja la comunicación entre las capas superiores e inferiores.

6. ¿Cuál de estos campos del encabezado de un paquete IPV4 suele permanecer sin alteraciones durante la transmisión?

- Dirección de destino

- Tiempo de vida

- Longitud del paquete

- Señalizador

7. Un empleado se queja de que un PC con Windows no puede conectarse a Internet. Un técnico de red emite el comando ipconfig en el PC y se muestra una dirección IP de 169.254.10.3. ¿Qué conclusiones se pueden sacar? (Escoja dos opciones).

- La dirección del servidor DNS no está configurada.

- La PC está configurada para obtener una dirección IP automáticamente

- La dirección de puerta de enlace predeterminada no está configurada.

- La red empresarial está mal configurada para el enrutamiento dinámico.

- El PC no puede ponerse en contacto con un servidor DHCP.

8. ¿Cuál proceso falló si una computadora no puede tener acceso a internet y recibió la dirección IP 169.254.142.5?

- HTTP

- DHCP

- IP

- DNS

9. ¿Qué mecanismo utiliza un router para evitar que un paquete IPv4 recibido viaje interminablemente en una red?

- Comprueba el valor del campo TTL y, si es 100, descarta el paquete y envía un mensaje Destination Unreachable al host de origen.

- Comprueba el valor del campo TTL y, si es 0, descarta el paquete y envía un mensaje Destination Unreachable al host de origen.

- Incrementa el valor del campo TTL en 1 y si el resultado es 100, descarta el paquete y envía un mensaje de problema de parámetro al host de origen.

- Reduce el valor del campo TTL en 1 y si el resultado es 0, descarta el paquete y envía un mensaje de Tiempo excedido al host de origen.

10. ¿Qué mensaje informa a las interfaces habilitadas para IPv6 que utilicen DHCPv6 con estado (stateful DHCPv6) para obtener una dirección IPv6?

- El mensaje de respuesta DHCPv6 (DHCPv6 Reply message)

- La Solicitud del router ICMPv6 (ICMPv6 Router Solicitation)

- La Oferta (o anuncio) del router ICMPv6 (ICMPv6 Router Advertisement)

- El mensaje de oferta (o anuncio) DHCPv6 (DHCPv6 Advertise message)

11. ¿Qué método emplearía un host habilitado para IPv6 que usa SLAAC para aprender la dirección de la puerta de enlace predeterminada?

- Anuncios de vecinos recibidos de vecinos conectados de manera directa.

- Anuncios de router que son recibidos del router de enlace

- Mensajes de solicitud de vecinos enviados a vecinos conectados de manera directa.

- Mensajes de solicitud de router recibidos desde el router de enlace

12. Un usuario que no puede conectarse al servidor de archivos se comunica con el soporte técnico. El técnico de soporte solicita al usuario que haga ping a la dirección IP del gateway predeterminado que está configurado en la estación de trabajo. ¿Cuál es el propósito de este comando ping?

- Probar que el host pueda establecer una conexión con otros hosts de otras redes.

- Solicitar que el gateway reenvíe la solicitud de conexión al servidor de archivos.

- Resolver el nombre de dominio del servidor de archivos a su dirección IP.

- Obtener una dirección IP dinámica del servidor.

13. Un usuario envía una solicitud HTTP a un servidor Web en una red remota. Durante la encapsulación para esta solicitud, ¿qué información se agrega al campo de dirección de una trama para indicar el destino?

- La dirección IP del gateway predeterminado

- la dirección MAC del host de destino

- El dominio de red del host de destino

- La dirección MAC del gateway predeterminado

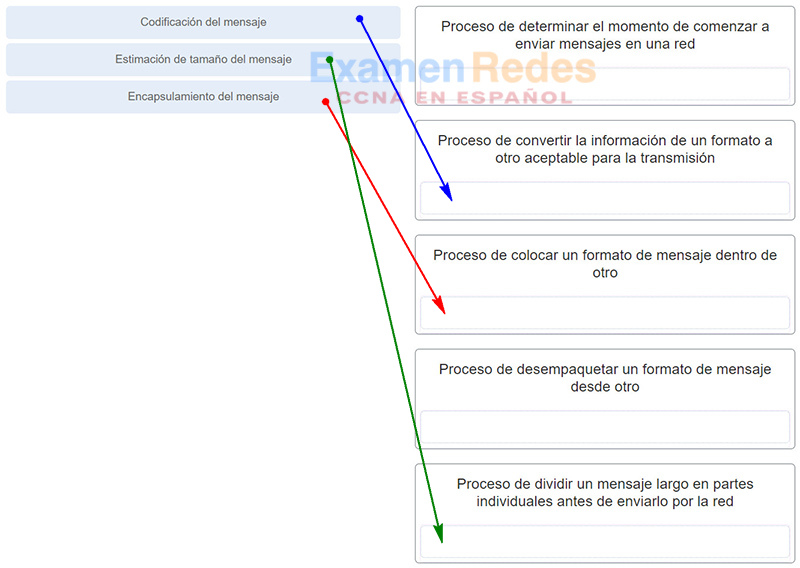

14. Consulte la exhibición. La PC1 intenta conectarse a Servidor_de_archivos1 y envía una solicitud de ARP para obtener una dirección MAC de destino. ¿Qué dirección MAC recibe la PC1 en la respuesta de ARP?

- La dirección MAC de la interfaz G0/0 del R2

- La dirección MAC del S2

- La dirección MAC del Servidor_de_archivos1

- La dirección MAC del S1

- La dirección MAC de la interfaz G0/0 del R1

15. ¿Qué direcciones asigna ARP?

- Una dirección MAC de destino a una dirección IPv4 de origen

- Una dirección IPv4 de destino al nombre de host de destino

- Una dirección IPv4 de destino a la dirección MAC de origen

- Una dirección MAC de destino a una dirección IPv4 de destino

16. ¿Qué tipo de información se incluye en una tabla de ARP?

- Puertos de switch asociados con las direcciones MAC de destino

- Rutas para llegar a las redes de destino

- Asignaciones de nombres de dominio a direcciones IP

- Asignación de direcciones IP a direcciones MAC

17. ¿Cuáles de las siguientes son tres responsabilidades de la capa de transporte? (Elija tres opciones.)

- Realizar una detección de errores del contenido de las tramas.

- Dar a los datos un formato compatible para que los reciban los dispositivos de destino.

- Dirigir paquetes hacia la red de destino.

- Realizar la multiplexación de varias transmisiones de comunicación desde muchos usuarios o aplicaciones en la misma red.

- Cumplir con los requisitos de confiabilidad de las aplicaciones, si corresponde.

- Identificar las aplicaciones y los servicios que deben manejar los datos transmitidos en el servidor y el cliente.

- Hacer un seguimiento de las transmisiones de comunicación individuales entre las aplicaciones en los hosts de origen y de destino.

- Segmentar los datos en el origen y volverlos a armar en el destino.

- Identificar la aplicación apropiada para cada transmisión de comunicación mediante el uso de números de puerto.

- Realizar la multiplexación de las comunicaciones de varios usuarios o aplicaciones en una misma red.

- Administrar los requisitos de confiabilidad de las aplicaciones.

18. ¿Qué dos operaciones son proporcionadas por TCP pero no por UDP? (Escoja dos opciones).

- reconstruir los datos en el orden recibido

- Identificación de las aplicaciones

- Seguimiento de conversaciones individuales

- Acuse de recibo de los datos recibidos

- Retransmisión de cualquier dato sin acuse de recibo.

19. Una PC está descargando un archivo grande de un servidor. La ventana TCP es de 1000 bytes. El servidor envía el archivo utilizando segmentos de100 bytes. ¿Cuántos segmentos enviará el servidor antes de requerir un acuse de recibo de la PC?

- 10 segmentos

- 1000 segmentos

- 1 segmento

- 100 segmentos

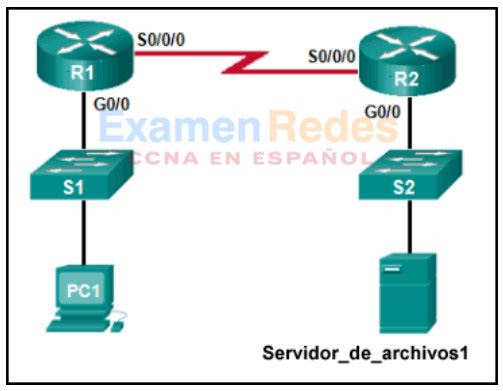

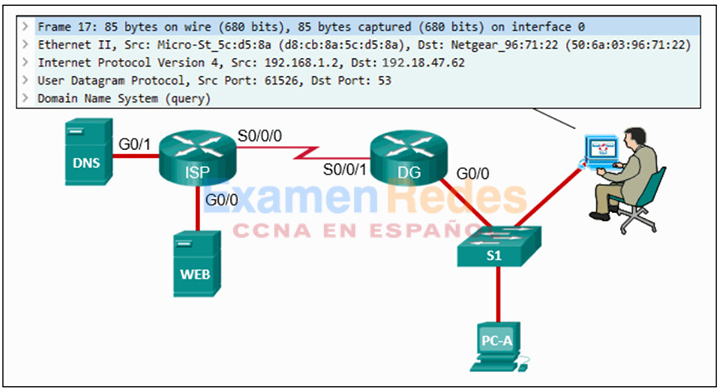

20. Consulte la ilustración. Un analista especializado en seguridad de la red está examinando los datos capturados con Wireshark. Las tramas capturadas indican que un host está descargando malware de un servidor. ¿Qué puerto de origen utiliza el host para solicitar la descarga?

- 66

- 1514

- 6666

- 48598

21. Una PC host esta tratando rentar una dirección a través de DHCP. ¿Qué mensaje envía el servidor para que el cliente sepa que es capaz de utilizar la información IP proporcionada?

- DHCPDISCOVER

- DHCPOFFER

- DHCPREQUEST

- DHCPACK

- DHCPNACK

22. Un usuario obtiene una dirección IP de 192.168.0.1 del administrador de red de la empresa. Un amigo del usuario en una empresa diferente obtiene la misma dirección IP en otra computadora. ¿Cómo pueden dos computadoras usar la misma dirección IP y tener acceso a Internet, enviar y recibir correo electrónico y buscar en la web?

- Ambos usuarios deben estar en la misma red.

- Los ISP utilizan la traducción de direcciones de red (Network Address Translation NAT) para cambiar una dirección IP de usuario por una dirección que se puede utilizar en Internet.

- Ambos usuarios deben utilizar el mismo proveedor de servicios de internet (Internet Service Provider ISP).

- Los ISP utilizan el servicio de nombres de dominio(Domain Name Service DNS) para cambiar una dirección IP de usuario por una dirección IP pública que se puede utilizar en Internet.

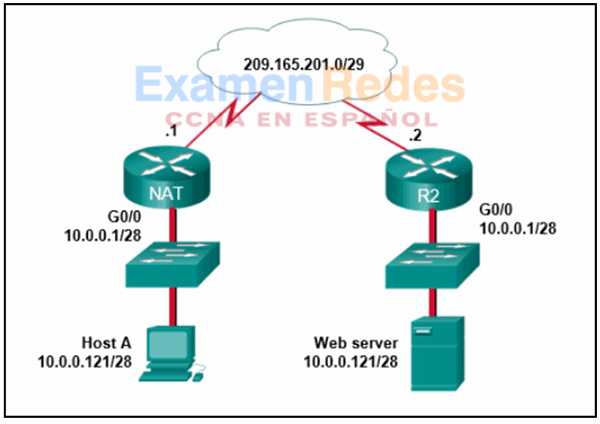

23. Consulte la ilustración. Desde la perspectiva de los usuarios detrás del router NAT, ¿qué tipo de dirección NAT es 209.165.201.1?

- Local interna

- Local externa

- Global interna

- Global externa

24. Consulte la ilustración. Un analista especializado en ciberseguridad está viendo paquetes capturados que se reenviaron al switch S1. ¿Qué dispositivo tiene la dirección MAC 50:6a:03:96:71:22?

- PC-A

- Router ISP

- Servidor DNS

- Router DG

- Servidor web

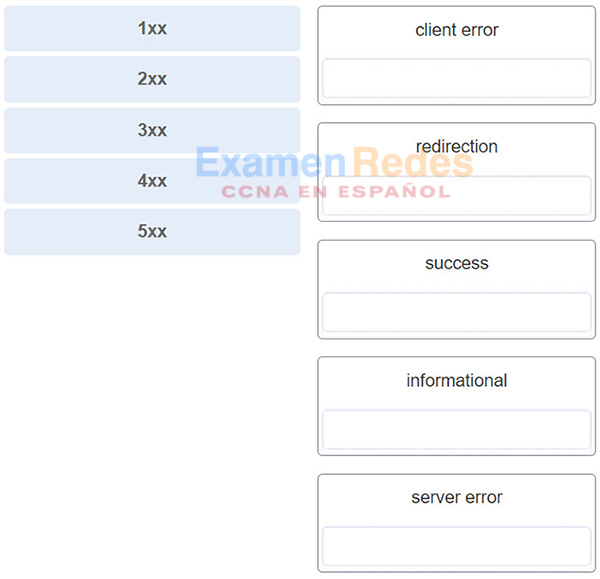

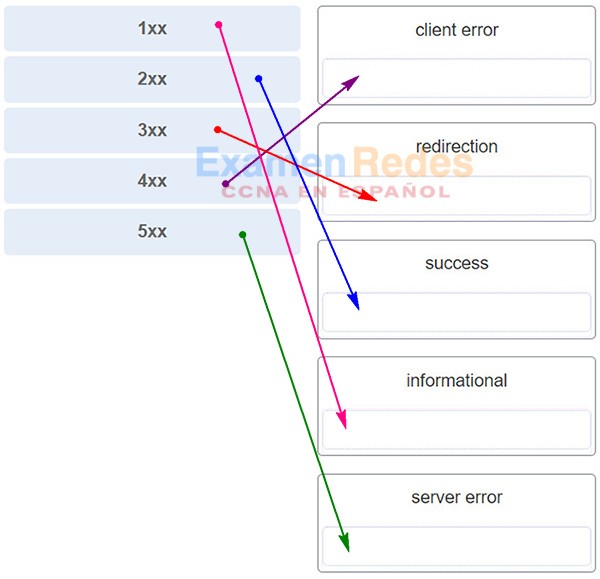

25. Haga coincidir los códigos de estado de grupos HTTP con el tipo de mensaje generado por el servidor HTTP.

Respuestas:

26. Consulte la exhibición. La PC1 emite una solicitud de ARP porque necesita enviar un paquete a la PC3. En esta situación, ¿qué sucede a continuación?

- El RT1 envía una respuesta de ARP con su propia dirección MAC Fa0/1.

- El SW1 envía una respuesta de ARP con su dirección MAC Fa0/1.

- El RT1 envía una respuesta de ARP con la dirección MAC de la PC3.

- El RT1 reenvía la solicitud de ARP a la PC3.

- El RT1 envía una respuesta de ARP con su propia dirección MAC Fa0/0.

27. Un usuario está ejecutando el comando tracert a un dispositivo remoto. ¿En qué momento dejaría de reenviar el paquete un router que se encuentra en la ruta hacia el dispositivo de destino?

- Cuando los valores de los mensajes de solicitud de eco y de respuesta de eco llegan a cero

- Cuando el router recibe un mensaje de ICMP de tiempo superado

- Cuando el valor de RTT llega a cero

- Cuando el valor en el campo TTL llega a cero

- Cuando el host responde con un mensaje de respuesta de eco ICMP

28. Un usuario emite el comando ping 192.135.250.103 y recibe una respuesta que incluye un código 1 . ¿Qué representa este código?

- Puerto inalcanzable (port unreachable)

- Protocolo inalcanzable (protocol unreachable)

- Red inalcanzable (network unreachable)

- Host fuera de alcance (host unreachable)

- 0 : net unreachable

- 1 : host unreachable

- 2 : protocol unreachable

- 3 : port unreachable

29. ¿Cuál es una función del comando tracert que difiere del comando ping cuando se utilizan en una estación de trabajo?

- El comando tracert llega al destino más rápido.

- El comando tracert muestra la información de los enrutadores en la ruta.

- Utilice el comando tracert para probar la conectividad entre los dispositivos de red.

- El comando tracert envía un mensaje ICMP a cada salto de la ruta.

30. ¿Cómo se transmite un mensaje DHCPDISCOVER a través de una red para llegar a un servidor DHCP?

- Un mensaje DHCPDISCOVER se envía con una dirección IP de multidifusión que escuchan todos los servidores DHCP como dirección de destino.

- Un mensaje DHCPDISCOVER se envía con la dirección IP de difusión como dirección de destino.

- Un mensaje DHCPDISCOVER se envía con la dirección IP del servidor DHCP como dirección de destino.

- Un mensaje DHCPDISCOVER se envía con la dirección IP del gateway predeterminado como dirección de destino.

31. ¿Qué servicio de red utiliza el protocolo WHOIS?

- HTTPS

- FTP

- SMTP

- DNS

32. ¿Qué tipo de información contiene un registro MX de DNS?

- El nombre de dominio asignado a los servidores de intercambio de correos

- La dirección IP para una entrada de FQDN

- El FQDN del alias que se utiliza para identificar un servicio

- La dirección IP de un servidor de nombres autoritativo

33. ¿Qué protocolo consiste en el intercambio de archivos cliente/servidor y además es considerado un protocolo de solicitud/respuesta?

- FTP

- UDP

- SMB

- TCP

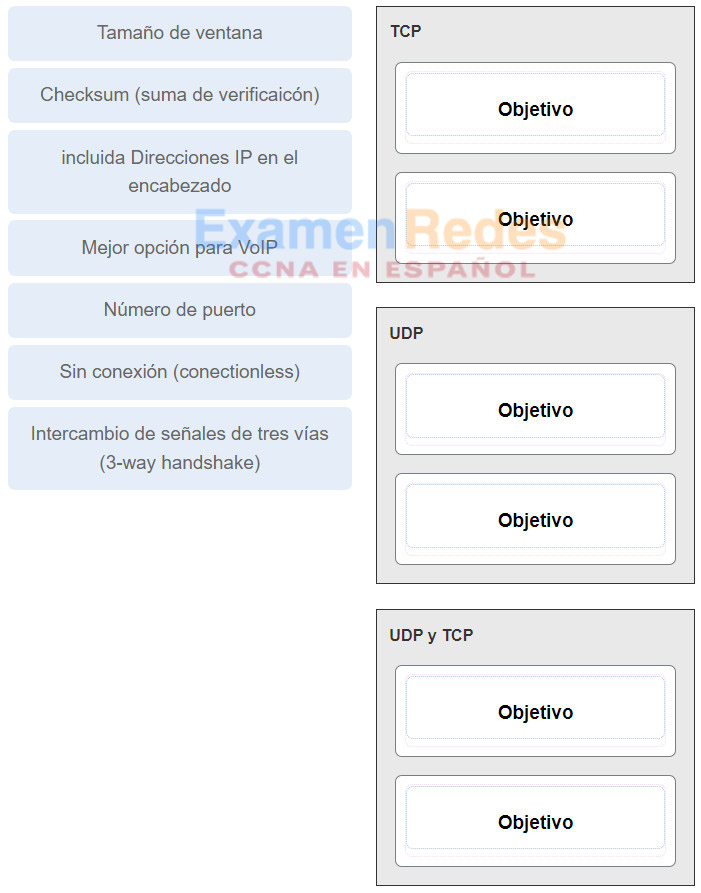

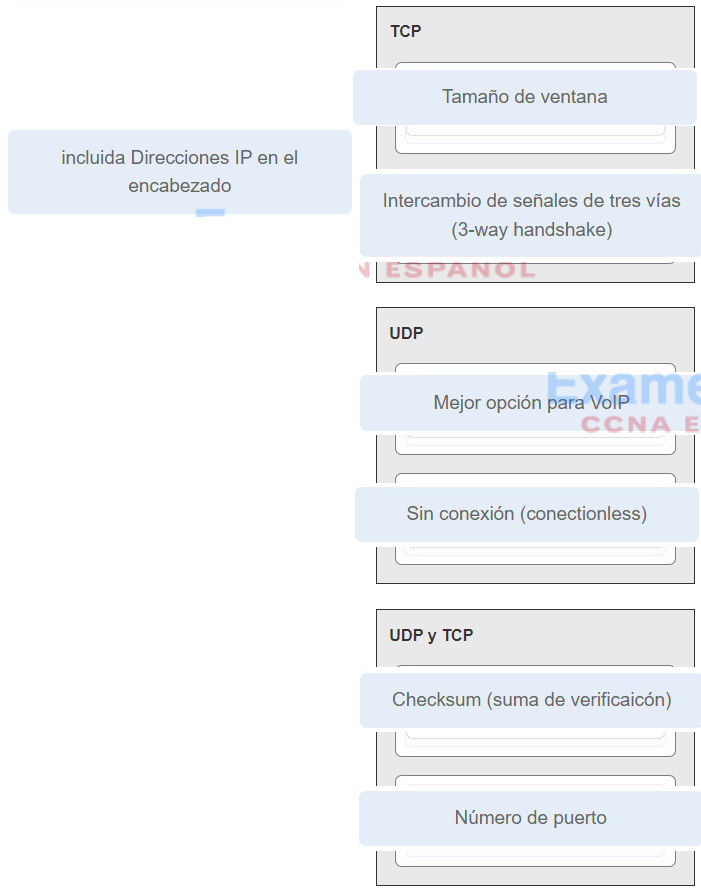

34. Asocie las características con la categoría del protocolo. (No se utilizan todas las opciones).

Respuestas:

35. ¿Qué modelo de red se utiliza cuando un autor carga el documento de un capítulo al servidor de archivos de una editorial?

- Punto a punto

- Maestro/esclavo

- Cliente/servidor

- Entre pares

36. ¿Qué afirmación describe a los comandos ping y tracert ?

- tracert usa direcciones IP; ping no las usa.

- ping muestra si la transmisión es exitosa; tracert no lo hace.

- tracert muestra cada salto, mientras que ping solo muestra una respuesta de destino.

- Tanto ping como tracert pueden mostrar resultados en forma de visualización gráfica.

37. ¿Qué valor incluido en un campo de encabezado de IPv4 reduce cada router cuando recibe un paquete?

- Tiempo de vida

- Desplazamiento de fragmentos

- Servicios diferenciados

- Longitud del encabezado

38. ¿Cuáles son los dos comandos que se pueden utilizar en un host de Windows para mostrar la tabla de enrutamiento? (Elija dos).

- netstat -r

- netstat -s

- show ip route

- route print

- tracert

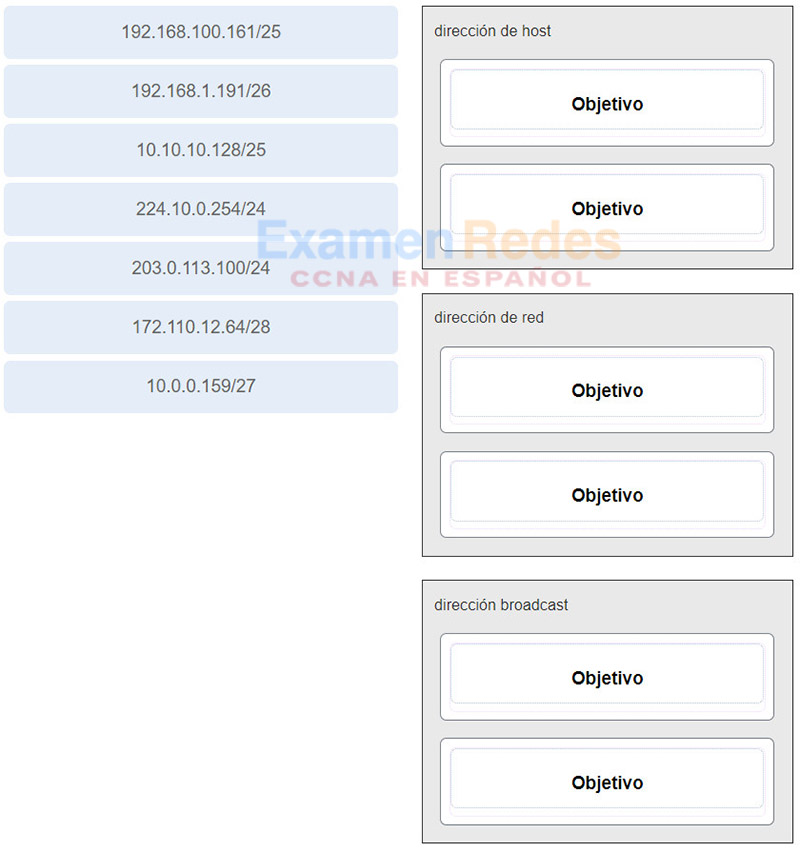

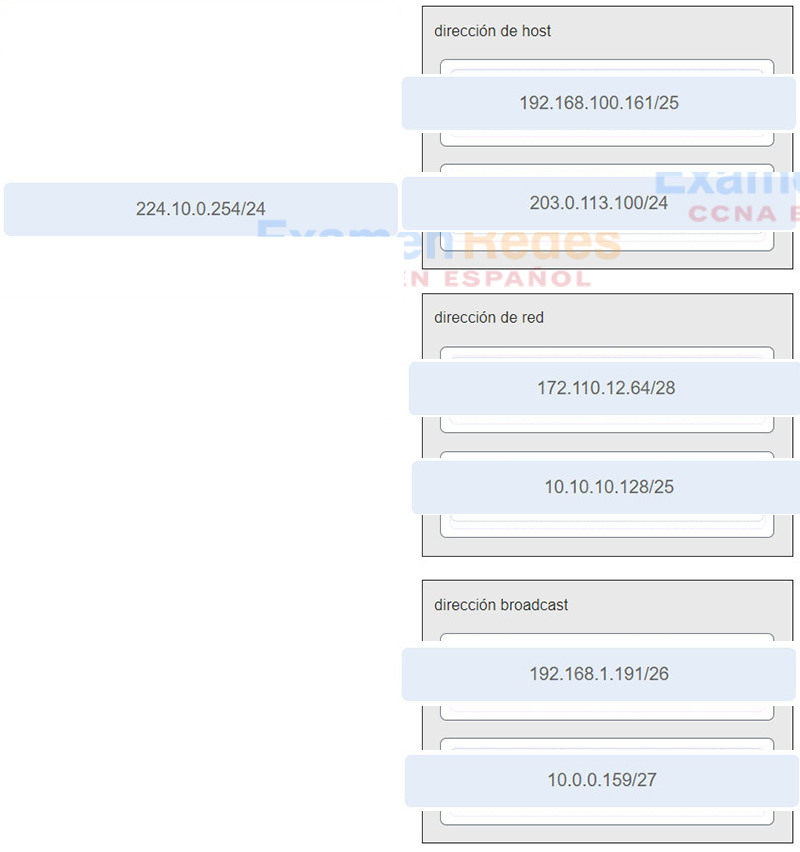

39. Haga coincidir cada dirección IPv4 con la categoría de dirección adecuada. (No se utilizan todas las opciones).

Respuestas:

40. ¿Cuál es la PDU que se procesa cuando un equipo host desencapsula un mensaje en la capa de transporte del modelo TCP/IP?

- Bits

- Paquete

- Trama

- Segmento

41. ¿Cuántas direcciones de host se encuentran disponibles en la red 192.168.10.128/26?

- 30

- 32

- 60

- 62

- 64

42. A un dispositivo se le ha asignado la dirección IPv6 2001:0db8:cafe:4500:1000:00d8:0058:00ab/64. ¿Cuál es el identificador de host del dispositivo?

- 2001:0db8:cafe:4500:1000:00d8:0058:00ab

- 1000:00d8:0058:00ab

- 2001:0db8:cafe:4500

- 00ab

43. ¿Cuál es la forma completamente descomprimida de la dirección IPv6 2001:420:59:0:1::a/64?

- 2001:0420:0059:0000:0001:0000:000a

- 2001:420:59:0:1:0:0:a

- 2001:4200:5900:0000:1000:0000:0000:a000

- 2001:4200:5900:0:1:0:0:a000

- 2001:0420:0059:0000:0001:000a

- 2001:0420:0059:0000:0001:0000:0000:000a

44. Un administrador de red está probando la conectividad de red ejecutando el comando ping en un enrutador. ¿Qué símbolo se mostrará para indicar que un tiempo expiró durante la espera de un mensaje de respuesta de eco ICMP?

- U

- $

- .

- !

! – indica la recepción de un mensaje de respuesta de eco ICMP.

. -indica la recepción de un mensaje de respuesta de eco ICMP.

U – e recibió un mensaje ICMP inalcanzable.

45. Un analista especializado en ciberseguridad considera que un atacante está falsificando la dirección MAC del gateway predeterminado para lanzar un ataque man-in-the-middle. ¿Qué comando debe usar el analista para ver la dirección MAC que usa un host para llegar al gateway predeterminado?

- netstat -r

- arp -a

- route print

- ipconfig /all

46. ¿Cómo ayuda el escaneo de red (network scanning) a evaluar la seguridad de las operaciones?

- Puede simular ataques de orígenes maliciosos.

- Puede detectar contraseñas débiles o en blanco.

- Puede registrar actividad anormal.

- Puede detectar puertos TCP abiertos en sistemas de red.

47. ¿Cuál es la descripción de una transferencia de zona DNS?

- Las medidas adoptadas cuando se le pide a un servidor DNS que realice una consulta en nombre de una resolución de DNS.

- Transferir bloques de datos DNS de un servidor DNS hacia otro servidor

- Reenviar una solicitud desde un servidor DNS de un subdominio a un origen autorizado

- Buscar una coincidencia de dirección y transferir la dirección numerada de un servidor DNS al cliente solicitante original

48. Un técnico configura el correo electrónico en un dispositivo móvil. El usuario desea mantener el correo electrónico original en el servidor, organizarlo en carpetas y sincronizar las carpetas entre el dispositivo móvil y el servidor. ¿Qué protocolo de correo electrónico debe usar el técnico?

- SMTP

- MIME

- POP3

- IMAP

49. ¿Cuál es la función del mensaje HTTP GET?

- Enviar información de errores de un servidor web a un cliente web.

- Solicitar una página HTML de un servidor web.

- Recuperar el correo electrónico del cliente desde un servidor de correo electrónico mediante el puerto TCP 110.

- Cargar contenido de un cliente web a un servidor web.

GET: es utilizado por los clientes para solicitar datos del servidor web.

POST: es utilizado por los clientes para cargar datos a un servidor web.

PUT: es utilizado por los clientes para cargar datos a un servidor web.

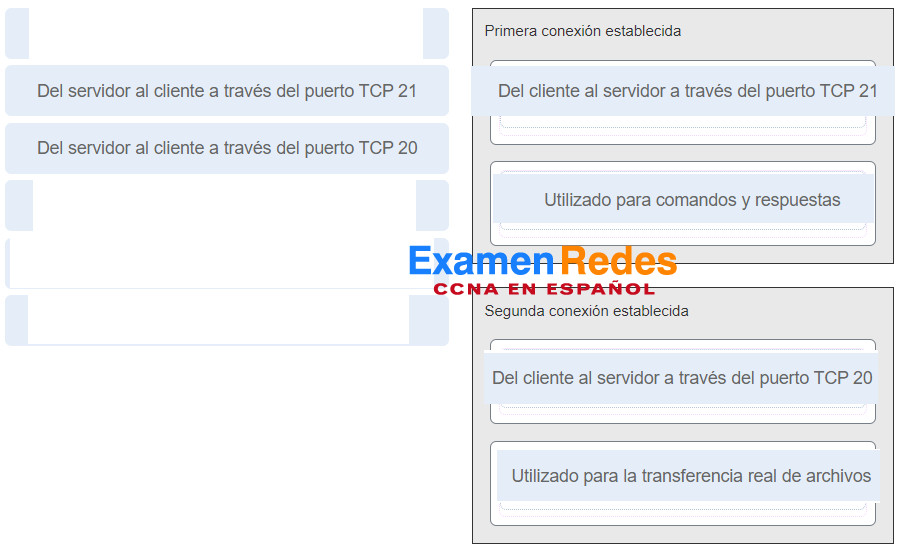

50. Haga coincidir cada enunciado sobre las comunicaciones FTP con la conexión que describe. (No se utilizan todas las opciones).

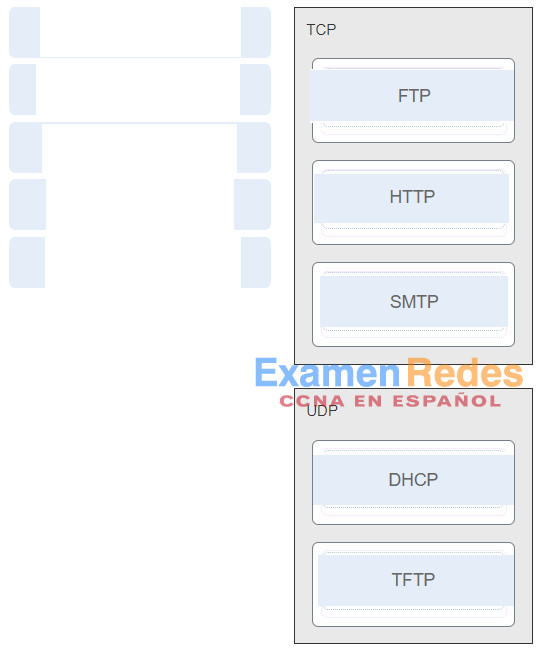

51. Una los protocolos de aplicación con los protocolos de transporte correctos.

52. ¿En qué capa OSI se agrega una dirección MAC de origen a una PDU durante el proceso de encapsulación?

- Capa de transporte

- Capa de aplicación

- Capa de enlace de datos

- Capa de presentación

53. ¿Cuál es el resultado de un ataque de envenenamiento ARP?

- Los clientes de red sufren una denegación de servicio.

- La información del cliente es robada.

- Los clientes de red están infectados con un virus.

- Los búferes de memoria del cliente son abrumados.

54. Cuando se configura una red inalámbrica en una oficina pequeña, ¿qué tipo de asignación de direcciones IP suele utilizarse en los dispositivos conectados en red?

- Privada

- Inalámbrica

- Red

- Pública

55. ¿Cuáles son los dos tamaños (mínimo y máximo) de una trama de Ethernet? Elija dos opciones.

- 56 bytes

- 128 bytes

- 1024 bytes

- 1518 bytes

- 64 bytes

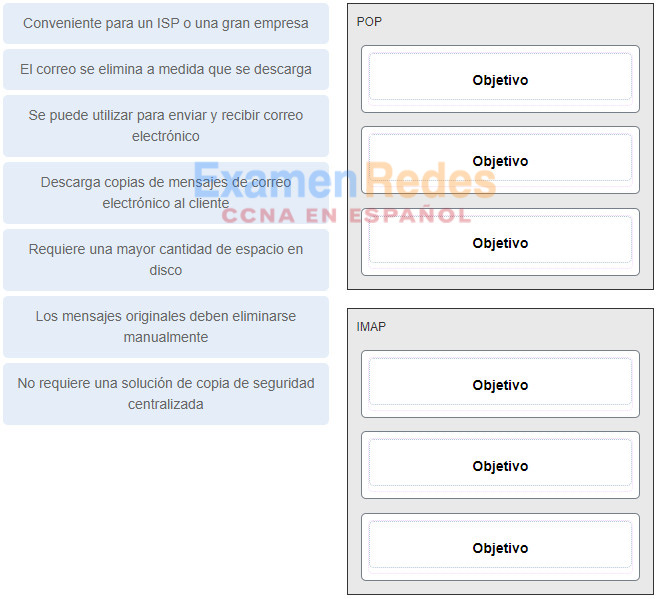

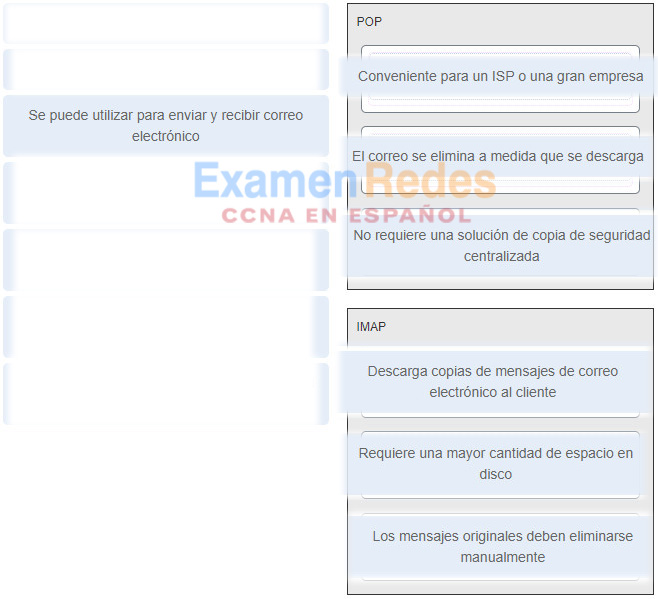

56. Haga coincidir cada característica con el protocolo de correo electrónico apropiado. No se utilizan todas las opciones.

Respuestas:

57. ¿Qué tipo de transmisión es utilizada para enviar una sola transmisión de vídeo, como una videoconferencia web (web-based), a un número determinado de usuarios?

- Unicast

- Multicast

- Anycast

- Broadcast

58. ¿Cuáles son los dos mensajes de ICMP que utiliza tanto el protocolo IPv4 como el protocolo IPv6? (Elija dos opciones).

- Protocolo inalcanzable

- Solicitud de vecino

- Solicitud de router

- Redireccionamiento de ruta

- Anuncio de router

59. ¿Cuál es el propósito de los mensajes ICMP?

- Informar a los routers sobre cambios en la topología de la red.

- Asegurar el envío de un paquete IP.

- Proporcionar comentarios acerca de las transmisiones de paquetes IP.

- Controlar el proceso de resolución de nombre de dominio a dirección IP.

60. ¿Cuál de las siguientes es una característica básica del protocolo IP?

- Distribución completa segura

- Dependencia de los medios

- Segmentación de los datos de usuario

- Sin conexión

61. ¿Cuáles son las dos partes que son componentes de una dirección IPv4? (Elija dos).

- La porción de host

- La porción física

- La porción de subred

- La porción lógica

- La porción de red

- La porción de broadcast

62. Un usuario emite el comando ping 2001:db8:face:39::10 y recibe una respuesta que incluye un código 2 . ¿Qué representa este código?

- Puerto inalcanzable (port unreachable)

- Protocolo inalcanzable (protocol unreachable)

- Red inalcanzable (network unreachable)

- Host fuera de alcance (host unreachable)

0: red inalcanzable

1: host inalcanzable

2: protocolo inalcanzable

3: puerto inalcanzable

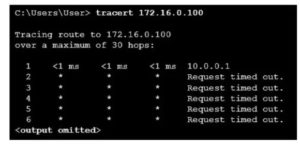

62. Consulte la exposición. Esta PC no puede comunicarse con el host al 172.16.0.100. ¿Qué información se puede recopilar de la salida mostrada?

- El host de destino está apagado.

- La comunicación falla después de la puerta de enlace predeterminada.

- 172.16.0.100 está a solo un salto de distancia.

- Esta PC tiene la subred incorrecta configurada en su NIC

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

Una PC puede tener acceso a los dispositivos en la misma red, pero no puede tener acceso a los dispositivos en otras redes. ¿Cuál es la causa probable de este problema?

a. La PC tiene una máscara de subred incorrecta.

b. La dirección IP de la PC no es válida.

c. La dirección de puerta de enlace predeterminada de la PC no es válida.

d. El cable no está conectado correctamente a la NIC.

Consulte la exposición. Esta PC no puede comunicarse con el host al 172.16.0.100. ¿Qué información se puede recopilar de la salida mostrada?

gracias

¿Cuál de las siguientes es una característica básica del protocolo IP?

Muchas gracias

¿Cuáles son las dos partes que son componentes de una dirección IPv4? (Elija dos).

Un usuario emite el comando ping 2001:db8:face:39::10 y recibe una respuesta que incluye un código 2 . ¿Qué representa este código?