Última actualización: mayo 13, 2025

1.4.2 Módulo 1 – Prueba de Gestión y Cumplimiento Respuestas Español

1. ¿Cuál es la función de la Alianza de Seguridad en la Nube(CSA)?

- Garantiza el cumplimiento total de las normas ISO 27000.

- Proporciona orientación de seguridad a cualquier organización que utilice la computación en la nube.

- Produce una declaración de aplicabilidad (SOA) que estipula los objetivos de control y los controles de auditoría que se implementarán.

- Audita los objetivos de la tríada de CIA.

2. ¿Qué logran las pruebas de penetración y los ejercicios del equipo rojo?

- Proporcionan controles de auditoría para todas las conexiones NetBIOS realizadas.

- Proporcionan una lista de malware que ha penetrado correctamente el firewall.

- Simulan ataques para medir las capacidades de seguridad de una organización.

- Proporcionan registros de auditoría para todas las conexiones TCP vigentes en un momento dado.

3. ¿Cuál de los siguientes principios utiliza el gobierno de los Estados Unidos en sus modelos de control de acceso?

- Rotación de trabajo

- Necesito saber

- Separación de tareas

- Vacaciones obligatorias

4. Una organización experimentó varios incidentes que involucraban a empleados descargando software no autorizado y usando sitios web no autorizados y dispositivos USB personales.

¿Qué medidas podría implementar la organización para manejar estas amenazas? (Elija tres opciones).

- Use el filtrado de contenido

- Monitorear toda la actividad de los empleados

- Proporcionar una capacitación de concientización sobre seguridad

- Ejecutar computadoras desde un servidor central en lugar de discos duros localizados

- Implementar una acción disciplinaria.

- Deshabilitar el acceso USB

- Realizar una capacitación de concientización sobre seguridad para evitar que los empleados sean víctimas de estafas de suplantación de identidad.

- Habilitar el filtrado de contenido para permitir o rechazar nombres de dominio específicos conforme a las políticas de uso aceptable.

- Deshabilitar las unidades de CD internas y los puertos USB.

- Habilitar el análisis de malware automático para unidades de medios insertadas, archivos y archivos adjuntos de correo electrónico.

- Asignar permisos de escritura y borrado únicamente al propietario de los datos.

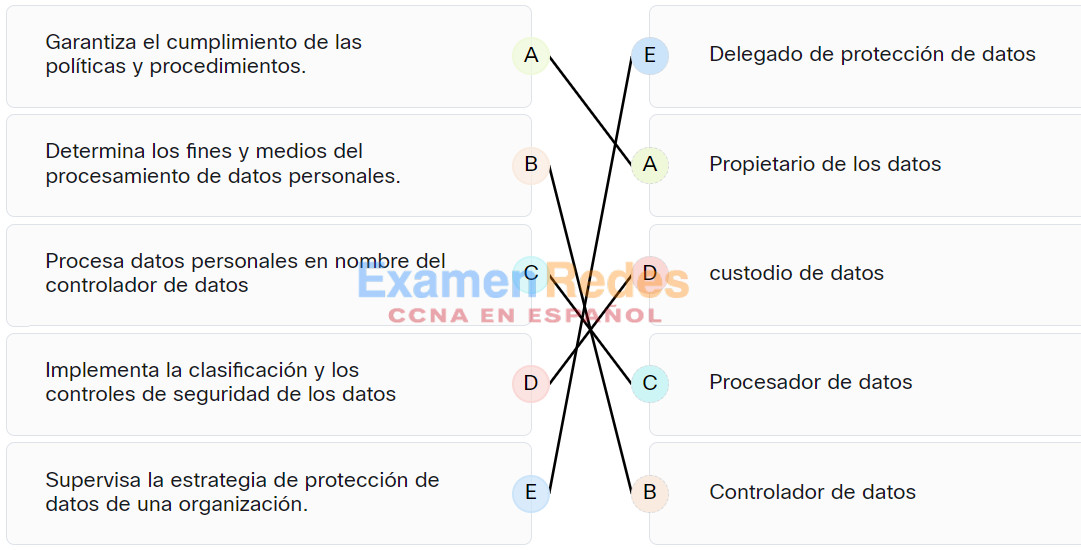

5. Haga coincidir el rol de gobernanza de datos con la función correcta.

| Garantiza el cumplimiento de las políticas y procedimientos. | Propietario de los datos |

| Determina los fines y medios del procesamiento de datos personales. | Controlador de datos |

| Procesa datos personales en nombre del controlador de datos. | Procesador de datos |

| Implementa la clasificación y los controles de seguridad de los datos | Custodio de datos |

| Supervisa la estrategia de protección de datos de una organización. | Delegado de protección de datos |

- Propietario de los datos – una persona que garantiza el cumplimiento de las políticas y los procedimientos, asigna la clasificación adecuada a los activos de información y determina los criterios para acceder a los activos de información.

- Controlador de datos – una persona que determina los fines para los cuales y la forma en que se procesan los datos personales.

- Custodio de datos – Una persona que implementa la clasificación y los controles de seguridad de los datos de acuerdo con las reglas establecidas por el propietario de los datos.

- Encargado de datos – una persona que se asegura de que los datos respalden las necesidades comerciales de una organización y cumplan con los requisitos reglamentarios.

- Oficial de protección de datos – una persona que supervisa la estrategia de protección de datos de una organización.

6. ¿Cuál es el objetivo principal de la gobernanza de la seguridad de TI?

- Proporcionar un conjunto de políticas y procedimientos para administrar datos confidenciales

- Proporcionar supervisión para garantizar que los riesgos se mitiguen adecuadamente

- Para definir un conjunto de controles que una organización debe implementar

- Tomar decisiones para mitigar el riesgo

7. ¿Qué ley protege la información personal de los estudiantes en las escuelas?

- COPPA

- HIPPA

- CIPA

- FERPA

8. ¿Qué ley protege la privacidad de la información personal de un empleado para que no se comparta con terceros?

- SOX

- GLBA

- PCI DSS

- FIRPA

9. Los profesionales de ciberseguridad pueden tener acceso a datos confidenciales. ¿Qué factor deben entender para ayudarlos a tomar decisiones éticas informadas en relación con estos datos?

- Leyes que rigen los datos

- Asociaciones con terceros

- Acuerdos con proveedores de la nube.

- Un bono potencial

10. ¿A que ley federal puede un individuo ser sujeto si deliberadamente accediera a una computadora del gobierno sin permiso?

- SOX

- ECPA

- GLBA

- CFAA

11. ¿La habilidad de llevar a cabo la revisión y evaluación altamente especializada de la información entrante de ciberseguridad para determinar si es útil para la inteligencia es cubierto en qué categoría del Marco de la Fuerza Laboral Nacional de Ciberseguridad?

- Supervisión y desarrollo

- Disposición de seguridad

- Proteger y defender

- Analizar

- Operar y mantener – Brindar el soporte, la administración y el mantenimiento necesario para asegurar un efectivo y eficiente rendimiento de los sistemas de IT y su seguridad.

- Proteger y defender – Identificar, analizar, y mitigar las amenazas a los sistemas y redes internas.

- Investigar – Investigar eventos de ciberseguridad y/o ciberataques que involucran recursos de IT.

- Recopilar y operar – Proporcionar operaciones especializadas de denegación y engaño y recopilación de información de ciberseguridad.

- Analizar – Realizar una revisión y evaluación altamente especializadas de la información de ciberseguridad para determinar su utilidad para inteligencia.

- Supervisión y gobierno – Proporciona liderazgo, administración, dirección o desarrollo y recomendaciones para que una organización pueda realizar efectivamente el trabajo de ciberseguridad.

- Aprovisionamiento seguro – Conceptualiza, diseña, adquiere o construye sistemas de TI seguros.

12. ¿Cuál de los siguientes marcos identifica controles basados en la información más reciente sobre ataques cibernéticos comunes y proporciona parámetros para diversas plataformas?

- La Fuerza Laboral Nacional de Ciberseguridad

- CIS

- CSA

- ISO

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes