Última actualización: junio 1, 2022

ITNv7 Pexamen final de práctica Preguntas y Respuestas

CCNA 1 version 7.0 Practice Final Exam Answers Español

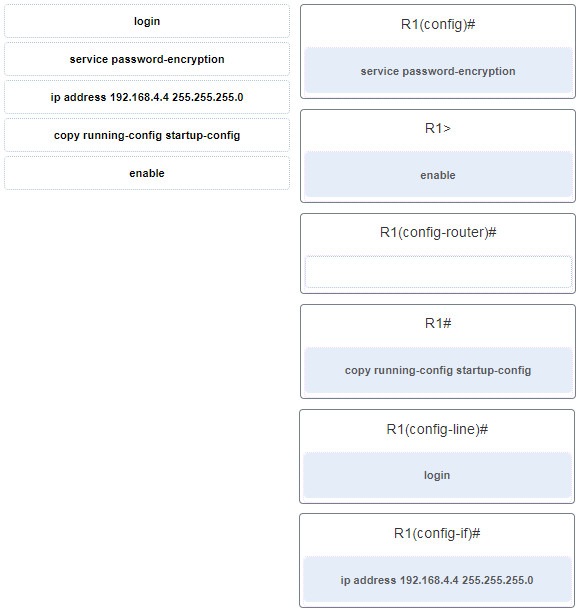

1. Una el comando con el modo de dispositivo en el que se introduce. No se utilizan todas las opciones.

2. Refiérase a la exposición. Un administrador de red está conectando un nuevo host a la LAN del Registrador. El host necesita comunicarse con redes remotas. Cual direccion IP debería ser configurada como la puerta de enlace predeterminada de el nuevo host?

Piso (config) # interface gi0/1 Piso (config-if) # descripction Se conecta al Registrador LAN Piso (config-if) # ip address 192.168.235.234 255.255.0 Piso (config-if) # no shutdown Piso (config-if) # interface gi0/0 Piso (config-if) # description Conecta a Manager LAN Piso (config-if) # ip address 192.168.234.114 255.255.255.0 Piso (config-if) # no shutdown Piso (config-if) # interface s0/0/0 Piso (config-if) # description Se conecta al piso ISP (config-if) # ip address 10.234.235.254 255.255.255.0 Piso (config-if) # no shutdown Piso (config-if) # interface s0/0/1 Piso (config-if) # description Se conecta a la sede WAN Piso (config-if) # ip address 203.0.113.3 255.255.0 Piso (config-if) # no shutdown Piso (config-if) # exit

- 192.168.235.1

- 192.168.235.234

- 10.234.235.254

- 192.168.234.114

- 203.0.113.3

3. Un router arranca e ingresa al modo de configuración. ¿Por qué razón?

- La imagen del IOS está dañada.

- El proceso POST ha detectado un error de hardware.

- Cisco IOS no está en la memoria flash.

- Falta el archivo de configuración en NVRAM.

4. ¿Qué servicio ofrece POP3?

- Recupera el correo electrónico del servidor descargándolo a la aplicación de correo local del cliente.

- Permite el acceso remoto a dispositivos de red y servidores.

- Utiliza el cifrado para proporcionar acceso remoto seguro a los dispositivos y servidores de red.

- Una aplicación que permite chatear en tiempo real entre usuarios remotos.

5. ¿Qué comando se utiliza para consultar manualmente un servidor DNS a fin de resolver un nombre de host específico?

- tracert

- nslookup

- ipconfig /displaydns

- net

6. Dos estudiantes están trabajando en un proyecto de diseño de red. Uno de ellos hace los dibujos, mientras el otro escribe la propuesta. Cuando el dibujo está terminado, el estudiante quiere compartir la carpeta que lo contiene para que el otro estudiante pueda acceder al archivo y copiarlo a una unidad USB. ¿Qué modelo de red se utiliza?

- Entre pares

- Basada en clientes

- Punto a punto

- Maestro/esclavo

7. Sólo los empleados conectados a interfaces IPv6 tienen dificultades para conectarse a redes remotas. El analista desea comprobar que se ha habilitado el enrutamiento IPv6. ¿Cuál es el mejor comando para realizar la tarea?

- show ip nat translations

- show interfaces

- show running-config

- copy running-config startup-config

8. ¿Cuáles son los dos comandos que se pueden utilizar para comprobar si la resolución de nombres DNS funciona correctamente en un equipo Windows? (Elija dos opciones).

- ipconfig /flushdns

- nslookup cisco.com

- net cisco.com

- nbtstat cisco.com

- ping cisco.com

Nslookup es una herramienta para probar y solucionar problemas de servidores DNS.

9. Una pequeña empresa de publicidad tiene un servidor web que proporciona un servicio empresarial crítico. La compañía se conecta a Internet a través de un servicio de línea arrendada a un ISP. ¿Cuál es el enfoque que mejor proporciona redundancia rentable para la conexión a Internet?

- Agregue una segunda NIC al servidor web.

- Agregue varias conexiones entre los switches y el router perimetral.

- Agregue una conexión a Internet a través de una línea DSL a otro ISP.

- Agregue otro servidor web para preparar la compatibilidad con conmutación por error.

10. Un técnico de red escribe el comando ping 127.0.0.1 en el símbolo del sistema de un equipo. ¿Qué está tratando de lograr el técnico?

- comprobar la dirección IP en la tarjeta de red

- hacer ping a un equipo host que tiene la dirección IP 127.0.0.1 en la red

- probar la integridad de la pila TCP/IP en el equipo local

- seguimiento de la ruta de acceso a un equipo host en la red y la red tiene la dirección IP 127.0.0.1

11. ¿Cuáles son los dos mensajes de ICMP que utiliza tanto el protocolo IPv4 como el protocolo IPv6? (Elija dos opciones).

- Redireccionamiento de ruta

- Anuncio de router

- Solicitud de router

- Protocolo inalcanzable

- Solicitud de vecino

12. Información de red:

* interfaz local router LAN: 172.19.29.254/fe 80:65 ab:dcc1: :10

* interfaz WAN router local: 198.133.219.33/2001:db8:face:39: :10

* servidor remoto: 192.135.250.103

¿Qué tarea podría un usuario intentar realizar mediante el uso de el comando ping 2001:DB8:Face:39: :10 ?

- verificar que hay conectividad a Internet

- verificar que existe conectividad dentro de la red local

- determinar la ruta para llegar al servidor remoto

- crear un punto de referencia de rendimiento de red para un servidor en la intranet de la empresa

13. Aunque CSMA/CD sigue siendo una característica de Ethernet, ¿por qué ya no es necesario?

- el uso de velocidades Gigabit Ethernet

- el uso de switches de capa 2 con capacidad de dúplex completo

- el uso de CSMA/CA

- la disponibilidad prácticamente ilimitada de direcciones IPv6

- el desarrollo de la operación de conmutación semidúplex

14. ¿Qué hace un router cuando recibe una trama de Capa 2 a través del medio de red?

- determina el mejor camino

- vuelve a encapsular el paquete en una nueva trama

- reenvía la nueva trama apropiada para el medio de ese segmento de la red física

- desencapsula la trama

Desencapsula el marco

Determina la mejor ruta para reenviar el paquete.

Re-encapsula el paquete en una nueva trama

Reenvía la nueva trama apropiada al medio de ese segmento de la red física

15. ¿Cuáles dos acrónimos representan las subcapas de enlace de datos en las que Ethernet confía para operar? (Escoja dos opciones).

- SFD

- FCS

- LLC

- CSMA

- MAC

16. Un equipo de redes compara las topologías para conectarse a medios compartidos. ¿Qué topología física es un ejemplo de una topología híbrida para una LAN?

- malla parcial

- Estrella extendida

- Bus

- Anillo

17. ¿Qué dirección de destino se utiliza en un marco de solicitud ARP?

- la dirección física del host de destino

- 0.0.0.0

- FFFF.FFFF.FFFF

- 255.255.255.255

- AAAA.AAAA.AAAA

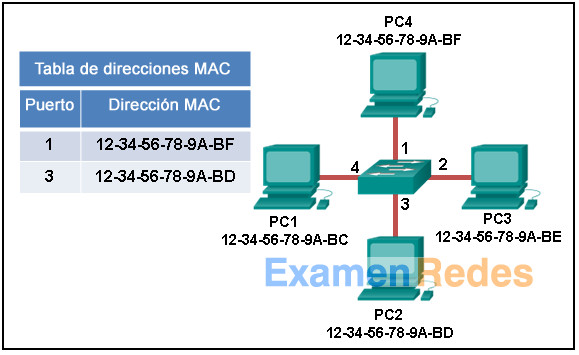

18. Consulte la ilustración. En la ilustración, se muestra una pequeña red conmutada y el contenido de la tabla de direcciones MAC del switch. La PC1 envió una trama dirigida a la PC3. ¿Qué hará el switch con la trama?

- El switch reenviará la trama solamente a los puertos 1 y 3.

- El switch reenviará la trama solamente al puerto 2.

- El switch reenviará la trama a todos los puertos.

- El switch descartará la trama.

- El switch reenviará la trama a todos los puertos, excepto al puerto 4.

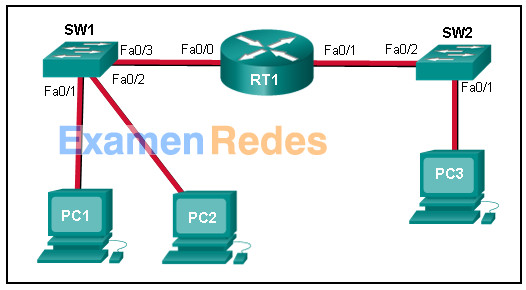

19. Consulte la exhibición. La PC1 emite una solicitud de ARP porque necesita enviar un paquete a la PC3. En esta situación, ¿qué sucede a continuación?

- El RT1 envía una respuesta de ARP con la dirección MAC de la PC3.

- El RT1 envía una respuesta de ARP con su propia dirección MAC Fa0/1.

- El SW1 envía una respuesta de ARP con su dirección MAC Fa0/1.

- El RT1 reenvía la solicitud de ARP a la PC3.

- El RT1 envía una respuesta de ARP con su propia dirección MAC Fa0/0.

20. ¿Cuáles son las dos capas del modelo OSI que tienen la misma funcionalidad que las dos capas del modelo TCP/IP? Elija dos opciones.

- Sesión

- Enlace de datos

- Física

- Transporte

- Red

21. ¿Cuáles son las tres capas del modelo OSI que son comparables en su función a la capa de aplicación del modelo TCP/IP? Elija tres opciones.

- Transporte

- Enlace de datos

- Aplicación

- Red

- Sesión

- Presentación

- Física

22. ¿Cuál es la PDU que se procesa cuando un equipo host desencapsula un mensaje en la capa de transporte del modelo TCP/IP?

- Paquete

- Trama

- Segmento

- Bits

23. Dada la red 172.18.109.0, ¿qué máscara de subred se usaría si 6 bits de host estuvieran disponibles?

- 255.255.255.248

- 255.255.224.0

- 255.255.255.192

- 255.255.192.0

- 255.255.255.252

Se requieren 11 bits de host: 255.255.248.0

Se requieren 10 bits de host: 255.255.252.0

Se requieren 9 bits de host: 255.255.254.0

Se requieren 8 bits de host: 255.255.255.0

Se requieren 7 bits de host: 255.255.255.128

Se requieren 6 bits de host: 255.255.255.192

Se requieren 5 bits de host: 255.255.255.224

Se requieren 4 bits de host: 255.255.255.240

Se requieren 3 bits de host: 255.255.255.248

Se requieren 2 bits de host: 255.255.255.252

24. ¿Qué tipo de dirección es 198.133.219.162?

- link-local

- Multidifusión

- Bucle invertido

- Público

25. ¿Qué representa la dirección IP 192.168.1.15/29?

- Dirección de broadcast

- Dirección unicast

- Dirección multicast

- Dirección de subred

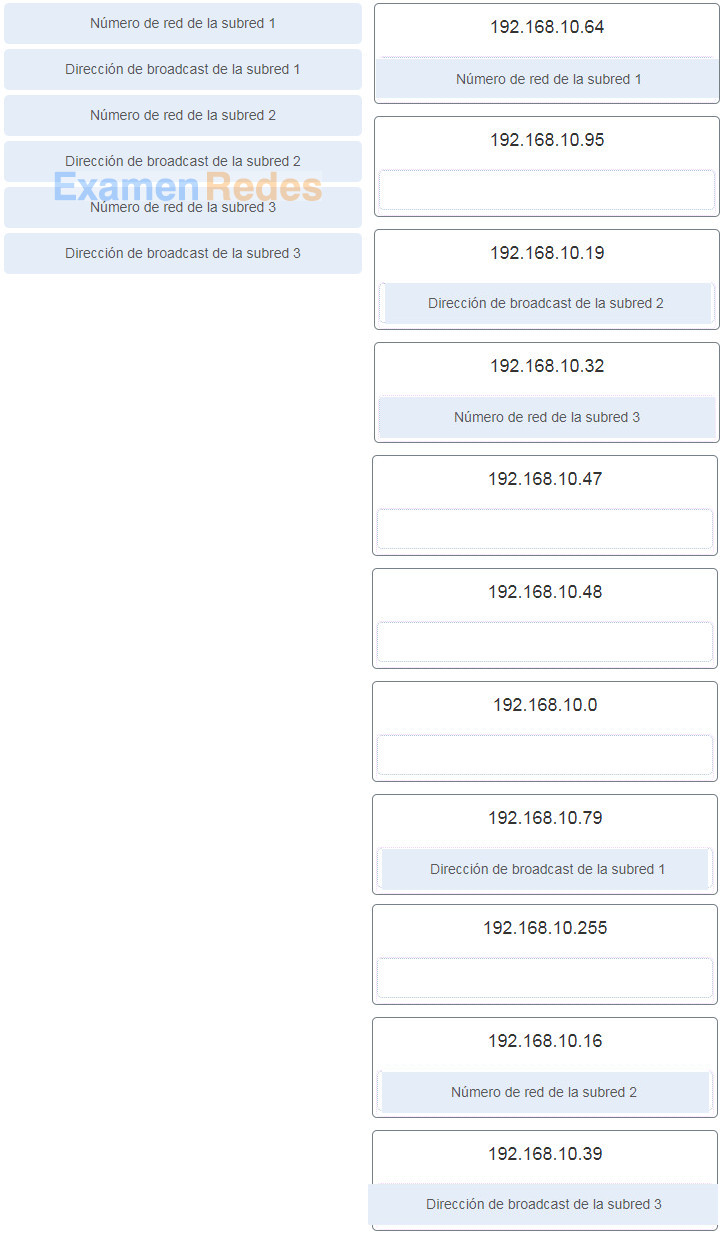

26. Hay tres dispositivos en tres subredes diferentes. Una la dirección de red y la dirección de broadcast con cada subred en la que se encuentran estos dispositivos. (No se utilizan todas las opciones).

Dispositivo 1: dirección IP 192.168.10.77/28 en la subred 1

Dispositivo 2: dirección IP 192.168.10.17/30 en la subred 2

Dispositivo 3: dirección IP 192.168.10.35/29 en la subred 3

27. ¿Cuál es el formato comprimido de la dirección IPv6 fe80:0000:0000:0000:0220:0b3f:f0e0:0029?

- fe80:9ea0::2020::bf:e0:9290

- fe80:9ea:0:2200::fe0:290

- fe80:9ea0::2020:0:bf:e0:9290

- fe80::220:b3f:f0e0:29

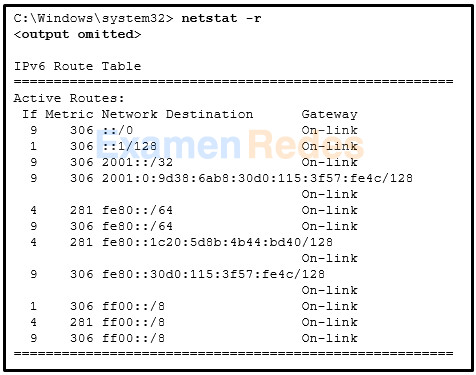

28. Consulte la ilustración. Un usuario emite el comando netstat –r en una estación de trabajo. ¿Qué dirección IPv6 es una de las direcciones link-local de la estación de trabajo?

- fe80::30d0:115:3f57:fe4c/128

- ::1/128

- fe80::/64

- 2001:0:9d38:6ab8:30d0:115:3f57:fe4c/128

29. ¿Qué tipo de dirección IPv6 está representada por: :1/128?

- EUI-64 generado en el enlace local

- Unidifusión global

- Sin especificar

- Bucle invertido

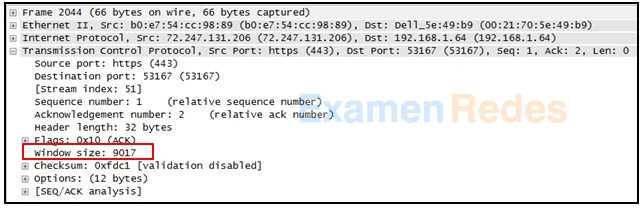

30. Consulte la exhibición. ¿Qué especifica el valor del tamaño de la ventana?

- La cantidad total de bits recibidos durante esa sesión TCP.

- Un número aleatorio que se utiliza para establecer una conexión con el protocolo de enlace de tres vías.

- La cantidad de datos que se pueden enviar antes de requerir un acuse de recibo.

- La cantidad de datos que se pueden enviar por vez.

31. Un servidor recibe un paquete del cliente. El paquete tiene el número de puerto de destino 22. ¿Qué servicio solicita el cliente?

- DHCP

- SSH

- TFTP

- DNS

32. ¿A qué grupo de puertos TCP pertenece el puerto 414?

- privado o dinámico

- Conocido

- Pública

- Registrado

Puertos registrados: 1024 a 49151.

Dinámico / Privado: 49152 a 65535.

33. Dos ingenieros de red están discutiendo los métodos utilizados para reenviar tramas a través de un switch. ¿Cuál es un concepto importante relacionado con el método de corte de conmutación?

- La conmutación de avance rápido se puede ver como un compromiso entre la conmutación de almacenamiento y reenvío y la conmutación sin fragmentos.

- Los paquetes se pueden retransmitir con errores cuando se utiliza la conmutación de avance rápido.

- La conmutación sin fragmentos ofrece el nivel más bajo de latencia.

- La conmutación sin fragmentos es el método típico de conmutación de corte.

34. ¿Qué dos funciones se realizan en la subcapa LLC de la capa de enlace de datos OSI para facilitar la comunicación Ethernet? (Escoja dos opciones).

- aplica direcciones MAC de origen y destino a la trama Ethernet

- agrega información en la trama Ethernet que identifica cual protocolo de la capa de red esta siendo encapsulado en la trama.

- implementa CSMA/CD sobre medios semidúplex compartidos heredados

- integra flujos de Capa 2 entre 10 Gigabit Ethernet sobre fibra y 1 Gigabit Ethernet sobre cobre

- agrega información de control Ethernet a los datos de protocolo de red

+ Control de enlace lógico (LLC): esta subcapa superior define los procesos de software que brindan servicios a los protocolos de la capa de red. Coloca información en la trama que identifica qué protocolo de capa de red se está utilizando para la trama. Esta información permite que varios protocolos de capa 3, como IPv4 e IPv6, utilicen la misma interfaz de red y medios.

+ Control de acceso a los medios (MAC): esta subcapa inferior define los procesos de acceso a los medios que realiza el hardware. Proporciona direccionamiento de la capa de enlace de datos y delimitación de datos de acuerdo con los requisitos de señalización física del medio y el tipo de protocolo de la capa de enlace de datos en uso.

35. ¿Qué dos problemas pueden causar tanto runts como gigantes en redes Ethernet? (Escoja dos opciones).

- una NIC que funciona mal

- utilizando el tipo de cable incorrecto

- interferencia eléctrica en interfaces seriales

- operaciones semidúplex

- Errores de CRC

36. ¿Qué sucede cuando un switch recibe una trama y el valor de CRC calculado difiere del valor del campo FCS?

- El switch descarta la trama.

- El switch satura todos los puertos con la trama, excepto el puerto a través del cual llegó la trama, para notificar a los hosts del error.

- El switch notifica al origen de la trama defectuosa.

- El switch coloca el nuevo valor de CRC en el campo FCS y reenvía la trama.

37. ¿Qué característica describe el spyware?

- un dispositivo de red que filtra el acceso y el tráfico que entra en una red

- el uso de credenciales robadas para acceder a datos privados

- software instalado en una computadora para recolectar informacion del usuario

- un ataque que ralentiza o bloquea un dispositivo o servicio de red

38. ¿Qué dos dispositivos se describirían como dispositivos intermediarios? (Escoja dos opciones).

- escáner de venta al por menor

- global o centralizado

- consola de juegos

- Controlador de LAN inalámbrico

- robots de línea de montaje

- Dispositivo

39. ¿Qué declaración describe la seguridad de la red?

- Garantiza que los datos corporativos confidenciales estén disponibles para los usuarios autorizados.

- Sincroniza los flujos de tráfico mediante marcas de tiempo.

- Prioriza los flujos de datos para dar prioridad al tráfico sensible a los retrasos.

- Apoya el crecimiento a lo largo del tiempo de acuerdo con los procedimientos de diseño de red aprobados.

40. ¿Cuál es una característica de una interfaz virtual de switch (SVI)?

- Aunque es una interfaz virtual, necesita tener hardware físico en el dispositivo asociado.

- Un SVI se crea en el software y requiere una dirección IP configurada y una máscara de subred para proporcionar acceso remoto al switch.

- Los SVIs no requieren que el comando no shutdown se active.

- Los SVIs vienen preconfigurados en switches Cisco.

La interfaz virtual le permite administrar de forma remota un conmutador a través de una red utilizando IPv4 e IPv6. Cada conmutador viene con un SVI que aparece en la configuración predeterminada «lista para usar». El SVI predeterminado es la interfaz VLAN1.

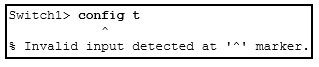

41. Consulte la ilustración. Un administrador intenta configurar el switch pero recibe el mensaje de error que se muestra en la ilustración. ¿Cuál es el problema?

- El administrador se debe conectar a través del puerto de consola para acceder al modo de configuración global.

- El administrador primero debe ingresar al modo EXEC privilegiado antes de emitir el comando.

- Se debe utilizar el comando completo configure terminal .

- El administrador ya se encuentra en el modo de configuración global.

42. ¿Qué intenta determinar un usuario al emitir un comando ping 10.1.1.1 en una PC?

- Qué tipo de dispositivo se encuentra en el destino.

- Si el stack de TCP/IP funciona en la PC sin colocar tráfico en el cable.

- La ruta que tomará el tráfico para llegar al destino.

- Si hay conectividad con el dispositivo de destino.

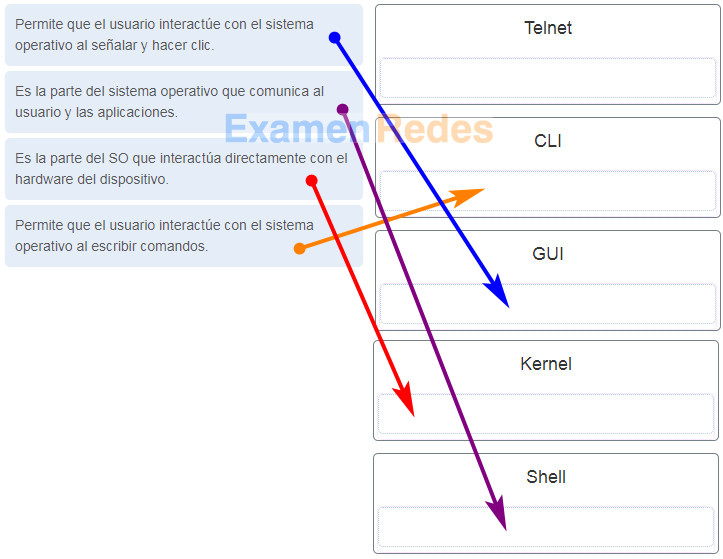

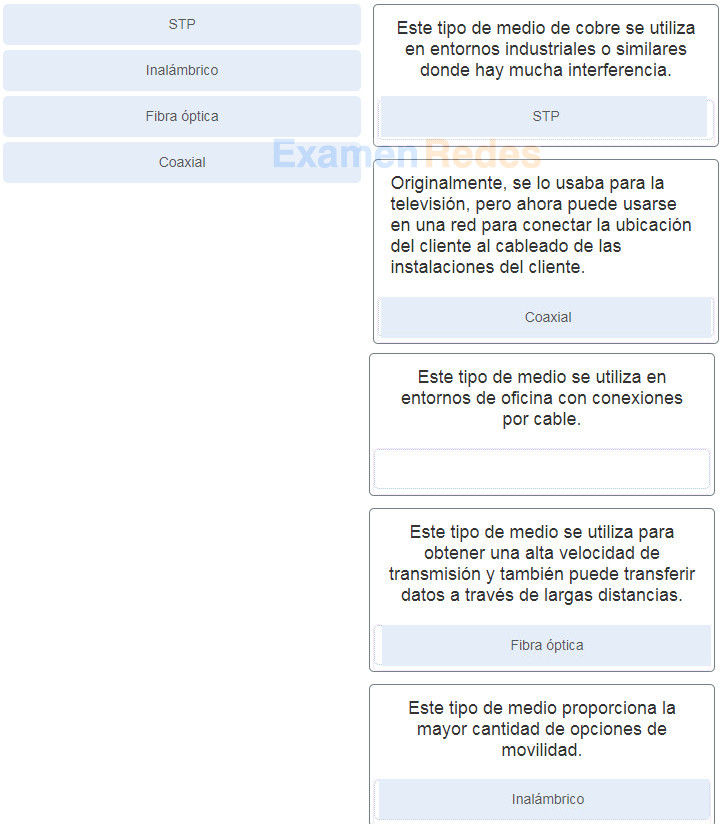

43. Una las descripciones con los términos. No se utilizan todas las opciones.

44. Si el gateway predeterminado se configura de forma incorrecta en el host, ¿qué consecuencias tiene esto en las comunicaciones?

- El host puede comunicarse con otros hosts en la red local, pero no puede comunicarse con hosts en redes remotas.

- No tiene consecuencias en las comunicaciones.

- El host no puede comunicarse en la red local.

- El host puede comunicarse con otros hosts en redes remotas, pero no puede comunicarse con los hosts en la red local.

45. ¿Qué entrada de la tabla de routing tiene una dirección de siguiente salto asociada con una red de destino?

- Rutas de origen C y L

- Rutas remotas

- Rutas locales

- Rutas conectadas directamente

46. ¿Por qué no se necesita NAT en IPv6?

- Se solucionan los problemas producidos por aplicaciones NAT debido a que el encabezado de IPv6 mejora el manejo de los paquetes por parte de los routers intermediarios.

- Se solucionan los problemas de conectividad de extremo a extremo causados por NAT debido a que el número de rutas aumenta con la cantidad de nodos conectados a Internet.

- Cualquier host o usuario puede obtener una dirección de red IPv6 pública porque la cantidad de direcciones IPv6 disponibles es extremadamente grande.

- Dado que IPv6 cuenta con seguridad integrada, no hay necesidad de ocultar las direcciones IPv6 de las redes internas.

47. ¿Qué término describe un campo en el encabezado del paquete IPv4 que contiene una dirección de unidifusión, multidifusión o difusión?

- dirección IPv4 de destino

- Protocolo

- header checksum

- TTL

48. Un administrador de red emite el comando login block-for 180 attempts 2 within 30 en un router. ¿Qué amenaza intenta evitar el administrador de red?

- Un dispositivo que intenta inspeccionar el tráfico en un enlace.

- Un usuario que intenta adivinar una contraseña para acceder al router.

- Un gusano que intenta acceder a otra parte de la red.

- Una persona no identificada que intenta acceder a la sala de equipos de red.

49. Los empleados y residentes de Ciscoville no pueden acceder a Internet ni a ningún servicio remoto basado en web. Los trabajadores de TI determinan rápidamente que el firewall de la ciudad se está inundando con tanto tráfico que se está produciendo una interrupción de la conectividad a Internet. ¿Qué tipo de ataque se está lanzando en Ciscoville?

- Reconocimiento

- Caballo de Troya

- acceso

- DoS

50. ¿Cuáles son las dos maneras de proteger una computadora del malware? (Escoja dos opciones).

- Mantenga el software actualizado.

- Elimine el software sin utilizar.

- Vacíe la caché del navegador.

- Use software antivirus.

- Desfragmente el disco duro.

51. ¿Qué declaración describe las características de filtrado de paquetes y firewalls con estado en relación con el modelo OSI?

- Los firewalls con estado y filtrado de paquetes pueden filtrar en la capa de aplicación.

- Un firewall de filtrado de paquetes utiliza información de capa de sesión para realizar un seguimiento del estado de una conexión, mientras que un firewall con estado utiliza información de capa de aplicación para realizar un seguimiento del estado de una conexión.

- Un firewall con estado puede filtrar la información de la capa de aplicación, mientras que un firewall con filtrado de paquetes no puede filtrar más allá de la capa de red.

- Un firewall de filtrado de paquetes normalmente puede filtrar hasta la capa de transporte, mientras que un firewall con estado puede filtrar hasta la capa de sesión.

52. Una la descripción con el medio. (No se utilizan todas las opciones.)

53. ¿Qué término de capa física OSI describe la medida de la transferencia de bits a través de un medio durante un período de tiempo determinado?

- rendimiento

- Capacidad de transferencia útil

- Latencia

- Ancho de banda

54. ¿Cuáles son las dos afirmaciones que describen las características de los cables de fibra óptica? (Elija dos).

- Los cables de fibra óptica utilizan LED en el caso de cables monomodo y tecnología láser en los cables multimodo.

- Los cables de fibra óptica multimodo transportan señales de varios dispositivos de envío.

- Los cables de fibra óptica se utilizan principalmente para cableado backbone.

- Los cables de fibra óptica tienen gran pérdida de señal.

- Los cables de fibra óptica no conducen electricidad.

55. Consulte la ilustración. ¿Cuál es el rendimiento máximo posible entre la PC y el servidor?

- 100 Mb/s

- 128 kb/s

- 1000 Mb/s

- 10 Mb/s

Respuesta Correcta:

6. Dos estudiantes están trabajando en un proyecto de diseño de red. Uno de ellos hace los dibujos, mientras el otro escribe la propuesta. Cuando el dibujo está terminado, el estudiante quiere compartir la carpeta que lo contiene para que el otro estudiante pueda acceder al archivo y copiarlo a una unidad USB. ¿Qué modelo de red se utiliza?

muchas gracias

Respuesta correcta:

53.¿Qué término de capa física OSI describe la medida de la transferencia de bits a través de un medio durante un período de tiempo determinado?

Respuesta Correcta:

38.¿Qué dos dispositivos se describirían como dispositivos intermediarios? (Escoja dos opciones).