Última actualización: febrero 4, 2025

Examen de punto de control: Creación y protección de un examen de redes pequeñas Respuestas

Módulos 16 – 17 del currículo CCNA1 – Introducción a las Redes v7.0 (ITN) Español

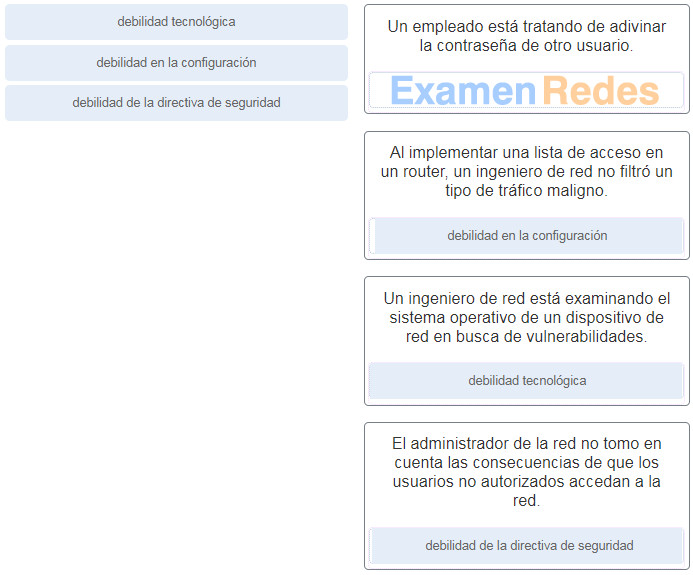

1. Haga coincidir cada debilidad con un ejemplo. (No se utilizan todas las opciones).

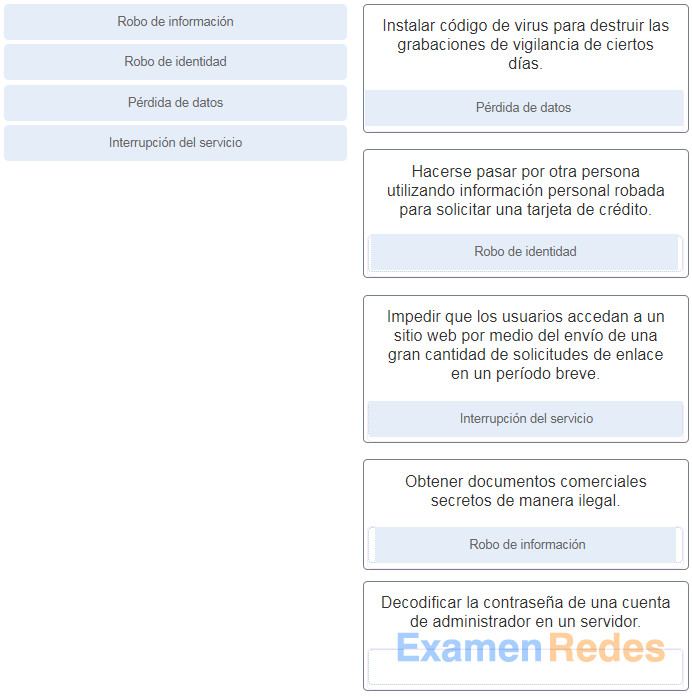

2. Una el tipo de amenaza de seguridad de la información con la situación. No se utilizan todas las opciones.

- Robo de información

- Robo de identidad

- Pérdida o manipulación de datos

- Interrupción del servicio

La decodificación de la contraseña de un usuario conocido es un tipo de ataque de acceso.

3. ¿Cuál ejemplo de código malicioso se clasificaría como un caballo de Troya?

- Malware que se adjunta a un programa legítimo y se propaga a otros programas cuando se lo ejecuta

- Malware escrito para parecerse a un videojuego

- Malware que requiere la intervención manual del usuario para propagarse entre sistemas

- Malware que se puede propagar automáticamente de un sistema a otro al explotar una vulnerabilidad en el objetivo

4. ¿Qué ataque involucra el compromiso de datos , el cual ocurre entre dos puntos finales?

- extracción de parámetros de seguridad

- Denegación de servicio (DoS)

- Ataque man-in-the-middle

- enumeración de nombre de usuario

Ataque man-In-the-middle (MITM) : el atacante se unica entre dispositivos del sistema e intercepta todos los datos que se transmiten. Esta información podría simplemente recopilarse o modificarse para un propósito específico y entregarse a su destino original.

Ataque de espionaje : cuando se instalan dispositivos, el atacante puede interceptar datos como claves de seguridad que utilizan dispositivos restringidos para establecer comunicaciones una vez que estén en funcionamiento.

Inyección SQL (SQLi) : los atacantes utilizan un defecto en la aplicación SQL (Structured Query Language) que les permite tener acceso para modificar los datos o obtener privilegios administrativos.

Ataque de enrutamiento : un atacante podría colocar un dispositivo de enrutamiento no autorzado en la red o modificar los paquetes de enrutamiento para manipular los routers y enviar todos los paquetes al destino elegido del atacante. El atacante podría entonces soltar paquetes específicos, conocidos como reenvío selectivo, o eliminar todos los paquetes, conocidos como ataque de hundimiento.

5. ¿Qué tipo de ataque implica que un atacante intente recopilar información sobre una red para identificar vulnerabilidades?

- Man-in-the-middle

- DoS

- Reconocimiento

- Diccionario

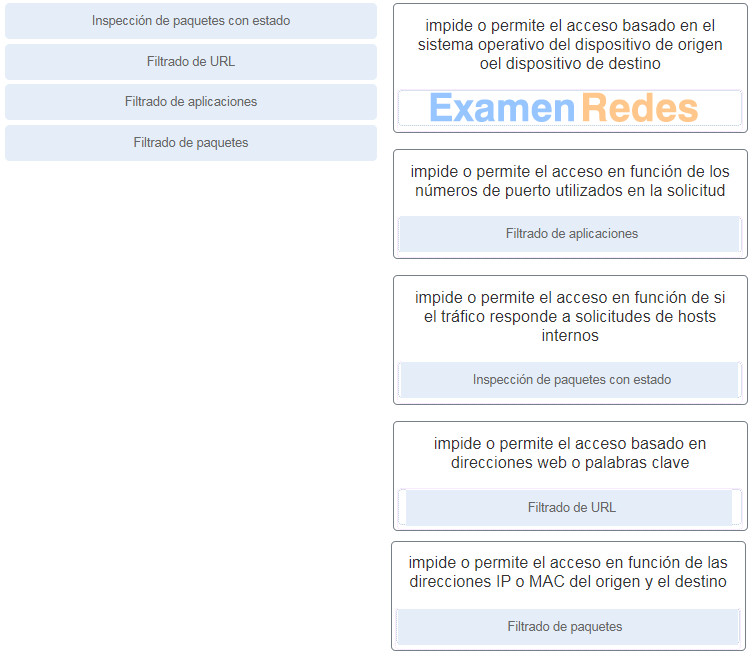

6. Haga coincidir la descripción con el tipo de filtrado del firewall. (No se utilizan todas las opciones).

Filtrado de URL: evita o permite el acceso a sitios Web según palabras clave o URL específicos.

Filtrado de aplicaciones: impide o permite el acceso en función de los números de puerto utilizados en la solicitud.

Filtrado de paquetes: evita o permite el acceso según las direcciones IP o MAC del origen o del destino.

7. ¿Cuál es el propósito de la función de autenticación de seguridad de red?

- Requerir que los usuarios prueben quiénes son.

- Determinar a qué recursos puede acceder un usuario.

- No perder de vista las acciones de los usuarios.

- Proporcionar preguntas de desafío y respuesta.

8. ¿Cuál es la característica del firewall que se utiliza para asegurar que los paquetes que ingresan a una red sean respuestas legítimas a solicitudes originadas en los hosts internos?

- Inspección de paquetes con estado

- Filtrado de paquetes

- Filtrado de URL

- Filtrado de aplicaciones

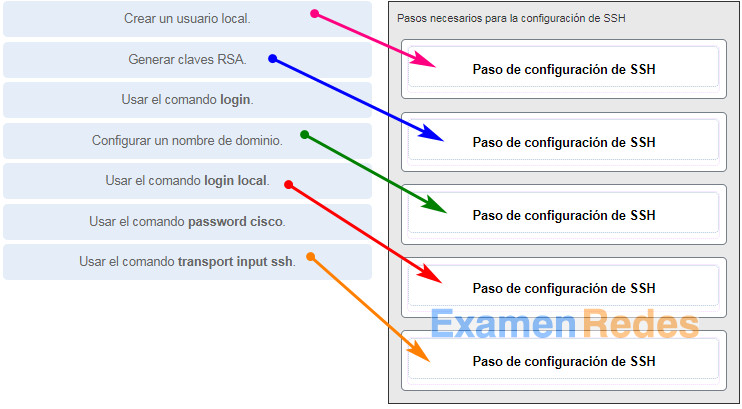

9. Identifique los pasos necesarios para configurar un switch para SSH. El orden de la respuesta no es importante. (No se utilizan todas las opciones.)

10. ¿Qué característica de SSH lo hace más seguro que Telnet para la administración de dispositivos?

- confidencialidad con IPSec

- requisito de contraseña más fuerte

- conexión de puerto aleatorio de una sola vez

- información de inicio de sesión y datos cifrados

11. ¿Qué función cumple un IPS?

- autenticación y validación de tráfico

- Detección y bloqueo de ataques en tiempo real

- conexión de información de amenazas globales a dispositivos de seguridad de red de Cisco

- filtrado de sitios web nefastos

12. ¿Qué es una descripción exacta de redundancia?

- el diseño de la red para utilizar rutas múltiples entre los switches para garantizar que no haya ningún punto de falla

- configuración de un switch con seguridad adecuadas para asegurarse de que todo el tráfico reenviado a través de una interfaz está filtrado

- configuración de un router con una base de datos completa de la dirección MAC para asegurarse de que todas las tramas se pueden reenviar al destino correcto

- diseñar una red para utilizar dispositivos virtuales para asegurarse de que todo el tráfico utiliza la mejor ruta con el internetwork

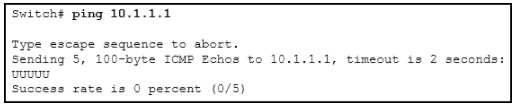

13. Consulte la ilustración. Un administrador está probando la conectividad a un dispositivo remoto con la dirección IP 10.1.1.1. ¿Qué indica el resultado de este comando?

- Alguno de los routers en la ruta no tenía una ruta hacia el destino.

- Se agotó el tiempo de espera de la conexión mientras se esperaba una respuesta del dispositivo remoto.

- Un dispositivo de seguridad en la ruta bloqueó un paquete ping.

- La conectividad al dispositivo remoto fue correcta.

14. ¿Qué método se utiliza para enviar un mensaje ping especificando la dirección de origen para el ping?

- Ejecute el comando ping después de apagar las interfaces innecesarias.

- Ejecute el comando ping sin comandos extendidos.

- Ejecute el comando ping desde el modo de configuración de la interfaz.

- Ejecute el comando ping sin especificar una dirección IP de destino.

15. Un ingeniero de redes está analizando informes de una línea de base de red realizada recientemente. ¿Qué situación representaría un posible problema de latencia?

- Un cambio en el ancho de banda según el resultado del comando show interfaces

- Un cambio en la cantidad de RAM según el resultado del comando show version

- Un tiempo de espera agotado del siguiente salto según el comando traceroute

- Un aumento en los tiempos de respuesta de ping de host a host

16. ¿Cuál de estas afirmaciones sobre los indicadores de ping de Cisco IOS es verdadera?

- El “ . ” indica que el ping fue correcto, pero que el tiempo de respuesta fue más prolongado que lo habitual.

- El “!” indica que el ping falló y que el dispositivo puede tener problemas para encontrar un servidor DNS.

- Una combinación de “.” y “!” indica que un router de la ruta no tenía una ruta hacia la dirección de destino y respondió con un mensaje ICMP de destino inalcanzable.

- La “U” indica que un router de la ruta no contenía una ruta hacia la dirección de destino y que el ping fue incorrecto.

17. Un técnico en redes emite el comando C:\> tracert -6 www.cisco.com en un equipo con Windows. ¿Cuál es el propósito de la opción del comando -6 ?

- Envía 6 sondas dentro de cada período de tiempo de TTL.

- Restringe el seguimiento a solo seis saltos.

- Obliga a que se utilice IPv6 para el seguimiento.

- Establece un tiempo de espera de 6 milisegundos para cada repetición.

18. Un ping falla cuando se realiza desde el router R1 al router R2 conectado directamente. A continuación, el administrador de red procede a emitir el comando show cdp neighbors . ¿Por qué el administrador de red emitiría este comando si falló el ping entre los dos routers?

- El administrador de red desea determinar si se puede establecer la conectividad desde una red que no esté conectada directamente.

- El administrador de red desea verificar la conectividad de capa 2.

- El administrador de red desea verificar la dirección IP configurada en el router R2.

- El administrador de red sospecha que hay un virus debido a que el comando ping no funcionó.

19. ¿Qué información acerca del router Cisco puede verificarse con el comando show version ?

- La distancia administrativa utilizada para llegar a las redes

- El estado operativo de las interfaces en serie

- El valor del registro de configuración

- La versión de protocolo de routing que se encuentra habilitada

20. ¿Qué comando se debe utilizar en un router o switch Cisco para que los mensajes de registro puedan visualizarse en sesiones conectadas de forma remota a través de Telnet o SSH?

- logging synchronous

- show running-config

- terminal monitor

- debug all

21. ¿Qué comando puede ejecutar un administrador en un router Cisco para enviar mensajes de depuración a las líneas vty?

- terminal monitor

- logging buffered

- logging synchronous

- logging console

22. Al seguir un enfoque estructurado de solución de problemas, un administrador de red identificó un problema de red después de una conversación con el usuario. ¿Cuál es el siguiente paso que debe tomar el administrador?

- Poner a prueba la teoría para determinar la causa.

- Establecer un plan de acción para resolver el problema.

- Establecer una teoría de causas probables.

- Verificar la funcionalidad total del sistema.

Identificar el problema

Establecer una teoría de causas probables.

Poner a prueba la teoría para determinar la causa.

Establecer un plan de acción para resolver el problema.

Verificar la funcionalidad total del sistema e implementar medidas preventivas.

Registrar hallazgos, acciones y resultados

23. Un empleado se queja de que un PC con Windows no puede conectarse a Internet. Un técnico de red emite el comando ipconfig en el PC y se muestra una dirección IP de 169.254.10.3. ¿Qué conclusiones se pueden sacar? (Escoja dos opciones).

- La dirección del servidor DNS no está configurada.

- El PC no puede ponerse en contacto con un servidor DHCP.

- La dirección de puerta de enlace predeterminada no está configurada.

- La PC está configurada para obtener una dirección IP automáticamente

- La red empresarial está mal configurada para el enrutamiento dinámico.

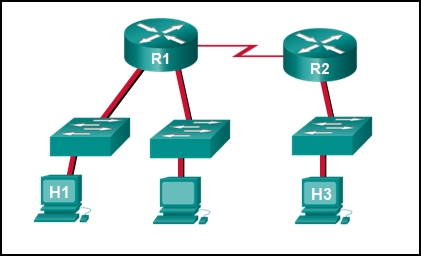

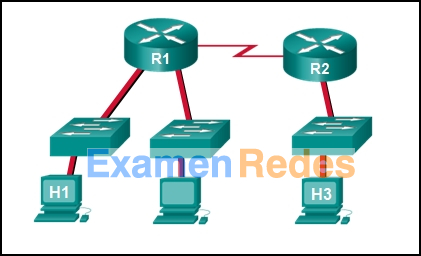

24. Consulte la ilustración. El host H3 tiene problemas para comunicarse con el host H1. El administrador de red sospecha que existe un problema con la estación de trabajo H3 y desea demostrar que no hay ningún problema con la configuración R2.¿Qué herramienta podría usar el administrador de red en el router R2 para demostrar que existe comunicación para alojar H1 desde la interfaz en R2, que es la interfaz que utiliza H3 cuando se comunica con redes remotas?

- Telnet

- Ping extendido

- traceroute

- mostrar vecinos cdp

25. Consulte la ilustración. La documentación de referencia para una pequeña empresa tenía estadísticas de tiempo de ida y vuelta ping de 36/97/132 entre hosts H1 y H3. Hoy, el administrador de red comprobó la conectividad haciendo ping entre los hosts H1 y H3, lo que resultó en un tiempo de ida y vuelta de 1458/2390/6066. ¿Qué indica esto al administrador de red?

- Algo está causando un retraso de tiempo entre las redes.

- H3 no está conectado correctamente a la red.

- La conectividad entre H1 y H3 está bien.

- El rendimiento entre las redes está dentro de los parámetros esperados.

- Algo está causando interferencia entre H1 y R1.

26. ¿Qué servicio de red asigna automáticamente direcciones IP a los dispositivos en la red?

- DNS

- traceroute

- DHCP

- Telnet

27. ¿Qué comando puede ejecutar un administrador para determinar qué interfaz utilizará un router para llegar a redes remotas?

- show protocols

- show interfaces

- show arp

- show ip route

28. ¿Cuáles son las dos interfaces o los dos puertos en los que se puede mejorar la seguridad mediante la configuración de tiempos de espera de ejecución? (Elija dos).

- Puertos VTY

- Puertos de consola

- Interfaces loopback

- Interfaces seriales

- Interfaces Fast Ethernet

29. Al configurar SSH en un router para implementar una gestión segura de red, un ingeniero de red ha emitido los comandos login local y transport input ssh line vty. ¿Qué tres acciones de configuración adicionales se deben realizar para completar la configuración SSH? (Escoja tres opciones).

- Configurar acceso a la CLI basado en funciones

- Habilitar SSH manualmente después de generar las claves RSA.

- Establecer los niveles de privilegios de usuario.

- Generar las claves RSA asimétricas.

- Crear un base de datos de nombre de usuario y de contraseñas locales.

- Configurar el nombre de dominio IP correcto.

30. ¿Cuál es la forma que se considera más eficaz para mitigar un ataque de gusano?

- Cambiar las contraseñas del sistema cada 30 días.

- Asegurar que la AAA esté configurada en la red.

- Asegurar que todos los sistemas tengan las definiciones de virus más actuales.

- Descargar actualizaciones de seguridad del proveedor del sistema operativo y aplicar parches a todos los sistemas vulnerables.

31. ¿Qué afirmación describe a los comandos ping y tracert ?

- Tanto ping como tracert pueden mostrar resultados en forma de visualización gráfica.

- ping muestra si la transmisión es exitosa; tracert no lo hace.

- tracert muestra cada salto, mientras que ping solo muestra una respuesta de destino.

- tracert usa direcciones IP; ping no las usa.

32. Un técnico debe registrar las configuraciones actuales de todos los dispositivos de red de una universidad, incluidos los de los edificios que se encuentran en otra ubicación. ¿Cuál sería el mejor protocolo para tener acceso a los dispositivos de red de forma segura?

- HTTP

- SSH

- FTP

- Telnet

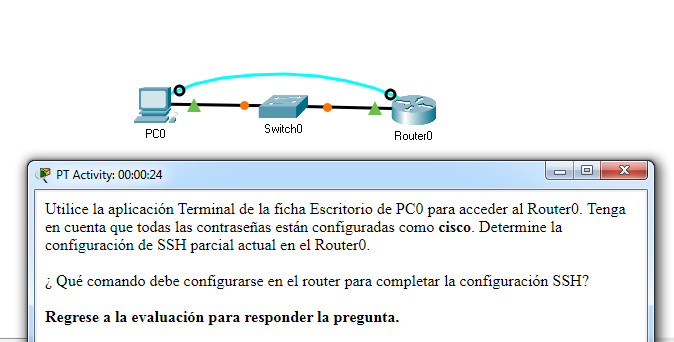

33. Abra la actividad de PT. Complete las instrucciones de la actividad y luego responda la pregunta.¿Cual comando debe ser ingresado en el router para terminar la configuración de SSH?

- ip domain-name cisco.com

- transport input ssh

- enable secret class

- service password-encryption

34. Un administrador decide usar «admin» como contraseña en un enrutador recién instalado. ¿Qué declaración se aplica a la elección de contraseña?

- Es débil porque a menudo es la contraseña predeterminada en los nuevos dispositivos.

- Es fuerte porque usa una frase de contraseña.

- Es fuerte porque contiene 10 números y caracteres especiales.

- Es fuerte porque utiliza un mínimo de 10 números, letras y caracteres especiales.

* mínimo de 8 caracteres, preferiblemente 10.

* usar una combinación de letras mayúsculas y minúsculas, números, caracteres especiales o secuencias numéricas.

* evitar la repetición, palabras comunes del diccionario, letras o secuencias numéricas.

* evitar nombres de niños, familiares, mascotas, cumpleaños, o cualquier información personal fácilmente identificable.

* puede ser creado por palabras con errores ortográficas o reemplazando vocales con números o caracteres especiales.

35. Un usuario quiere saber la dirección IP de la PC. ¿Cuál es el mejor comando para realizar la tarea?

- show interfaces

- show ip nat translations

- ipconfig

- copy running-config startup-config

36. Cuando se aplica a un router, ¿cuál de estos comandos ayudaría a mitigar los ataques a contraseñas por fuerza bruta contra el router?

- exec-timeout 30

- service password-encryption

- login block-for 60 attempts 5 within 60

- banner motd $Max failed logins = 5$

37. ¿Cuál es la ventaja de utilizar SSH en lugar de Telnet?

- SSH es más fácil de usar.

- SSH es más rápido que Telnet.

- SSH admite autenticación para una solicitud de conexión.

- SSH proporciona comunicaciones seguras para acceder a los hosts.

38. Un administrador de red está actualizando una red de pequeñas empresas para dar alta prioridad al tráfico de aplicaciones en tiempo real. ¿Qué dos tipos de servicios de red intenta acomodar el administrador de red? (Escoja dos opciones).

- SNMP

- mensajería instantánea

- Voz

- FTP

- Video

39. ¿Cuál es el propósito de una pequeña empresa que utiliza una utilidad de analizador de protocolos para capturar el tráfico de red en los segmentos de red en los que la empresa está considerando una actualización de red?

- para documentar y analizar los requisitos de tráfico de red en cada segmento de red

- para identificar el origen y el destino del tráfico de red local

- para establecer una línea de base para el análisis de seguridad después de actualizar la red

- para capturar el requisito de ancho de banda de conexión a Internet

40. Un usuario informa la falta de conectividad de red. El técnico toma control del equipo del usuario y los intentos de hacer ping a otras computadoras de la red fallan. El técnico hace ping al gateway predeterminado, pero también falla. ¿Qué se puede determinar con certeza sobre los resultados de estas pruebas?

- Nada se puede determinar con certeza en este momento.

- La NIC de la PC es defectuosa.

- El protocolo TCP/IP no está activado.

- El router que está conectado a la misma red que la estación de trabajo se encuentra inactivo.

41. ¿Para qué usaría la utilidad tracert un administrador de red?

- Para identificar dónde se perdió o retrasó un paquete en una red.

- Para revisar información sobre un nombre DNS en el servidor DNS.

- Para visualizar la dirección IP, el gateway predeterminado y la dirección del servidor DNS de una PC.

- Para determinar las conexiones TCP activas en una PC.

42. Los usuarios se están quejando porque no pueden navegar por determinados sitios web en Internet. Un administrador puede hacer ping correctamente a un servidor web mediante su dirección IP, pero no puede navegar hasta el nombre de dominio del sitio web. ¿Qué herramienta de solución de problemas sería la más útil para determinar dónde está el problema?

- ipconfig

- nslookup

- tracert

- netstat

43. Un administrador decide usar «12345678! «como contraseña en un router recién instalado. ¿Qué declaración se aplica a la elección de contraseña?

- Es débil porque usa una serie de números o letras.

- Es débil ya que es una palabra que se encuentra fácilmente en el diccionario.

- Es fuerte porque utiliza un mínimo de 10 números, letras y caracteres especiales.

- Es fuerte porque usa una frase de contraseña.

* mínimo de 8 caracteres, preferiblemente 10.

* usar una combinación de letras mayúsculas y minúsculas, números, caracteres especiales o secuencias numéricas.

* evitar la repetición, palabras comunes del diccionario, letras o secuencias numéricas.

* evitar nombres de niños, familiares, mascotas, cumpleaños, o cualquier información personal fácilmente identificable.

* puede ser creado por palabras con errores ortográficas o reemplazando vocales con números o caracteres especiales.

44. Un técnico de red está solucionando un problema y necesita verificar todas las direcciones de interfaz IPv6 en un router. ¿Cuál es el mejor comando para realizar la tarea?

- show ip route

- show ip nat translations

- show interfaces

- show ipv6 interface

45. ¿Cuál es la diferencia entre un virus y un gusano?

- Los virus se autoreplican, pero los gusanos no.

- Los virus se ocultan en programas legítimos, pero los gusanos no.

- Los gusanos se autoreplican, pero los virus no.

- Los gusanos requieren un archivo de host pero no así los virus.

46. Un ingeniero de redes está resolviendo problemas de conectividad entre routers y switches de Cisco interconectados. ¿Qué comando debe utilizar el ingeniero para encontrar la información de la dirección IP, el nombre de host y la versión de IOS de los dispositivos de red vecinos?

- show version

- show cdp neighbors detail

- show ip route

- show interfaces

47. Un administrador decide usar «PR3s!d7n&0″ como contraseña en un router recién instalado. ¿Qué declaración se aplica a la elección de contraseña?

- Es débil ya que utiliza información personal fácilmente encontrada.

- Es fuerte porque utiliza un mínimo de 10 números, letras y caracteres especiales.

- Es débil porque a menudo es la contraseña predeterminada en los nuevos dispositivos.

- Es débil ya que es una palabra que se encuentra fácilmente en el diccionario.

* mínimo de 8 caracteres, preferiblemente 10.

* usar una combinación de letras mayúsculas y minúsculas, números, caracteres especiales o secuencias numéricas.

* evitar la repetición, palabras comunes del diccionario, letras o secuencias numéricas.

* evitar nombres de niños, familiares, mascotas, cumpleaños, o cualquier información personal fácilmente identificable.

* puede ser creado por palabras con errores ortográficas o reemplazando vocales con números o caracteres especiales.

48. Un técnico de soporte necesita conocer la dirección IP de la interfaz inalámbrica en un MAC. ¿Cuál es el mejor comando para realizar la tarea?

- show ip nat translations

- ipconfig getifaddr es0

- copy running-config startup-config

- show interfaces

49. Un usuario está rediseñando una red para una pequeña empresa y desea garantizar la seguridad a un precio razonable. El usuario implementa un nuevo firewall sensible a las aplicaciones con capacidades de detección de intrusiones en la conexión ISP. El usuario instala un segundo firewall para separar la red de la empresa de la red pública. Además, el usuario instala un IPS en la red interna de la empresa. ¿Qué enfoque está implementando el usuario?

- basado en riesgos

- en capas

- estructurado

- basado en ataques

50. Sólo los empleados conectados a interfaces IPv6 tienen dificultades para conectarse a redes remotas. El analista desea comprobar que se ha habilitado el enrutamiento IPv6. ¿Cuál es el mejor comando para realizar la tarea?

- show running-config

- show interfaces

- show ip nat translations

- copy running-config startup-config

51. Un profesor tiene dificultades para conectar su PC a la red del aula. Necesita verificar que una puerta de enlace predeterminada esté configurada correctamente. ¿Cuál es el mejor comando para realizar la tarea?

- copy running-config startup-config

- ipconfig

- show ip nat translations

- show interfaces

52. Un administrador decide usar «contraseña» como contraseña en un enrutador recién instalado. ¿Qué declaración se aplica a la elección de contraseña?

- Es fuerte porque usa una frase de contraseña.

- Es una contraseña que se utiliza comúnmente.

- Es fuerte porque utiliza un mínimo de 10 números, letras y caracteres especiales.

- Es débil ya que es una palabra que se encuentra fácilmente en el diccionario.

* mínimo de 8 caracteres, preferiblemente 10.

* usar una combinación de letras mayúsculas y minúsculas, números, caracteres especiales o secuencias numéricas.

* evitar la repetición, palabras comunes del diccionario, letras o secuencias numéricas.

* evitar nombres de niños, familiares, mascotas, cumpleaños, o cualquier información personal fácilmente identificable.

* puede ser creado por palabras con errores ortográficas o reemplazando vocales con números o caracteres especiales.

53. Los estudiantes que están conectados al mismo switch tienen tiempos de respuesta más lentos que los normales. El administrador sospecha un problema de configuración dúplex. ¿Cuál es el mejor comando para realizar la tarea?

- ipconfig getifaddr es0

- show ip nat translations

- copy running-config startup-config

- show interfaces

54. Un administrador decide usar «Feb121978″ como contraseña en un enrutador recién instalado. ¿Qué declaración se aplica a la elección de contraseña?

- Es débil ya que es una palabra que se encuentra fácilmente en el diccionario.

- Es débil porque utiliza información personal fácilmente encontrada.

- Es fuerte porque utiliza un mínimo de 10 números, letras y caracteres especiales.

- Es fuerte porque usa una frase de contraseña.

* mínimo de 8 caracteres, preferiblemente 10.

* usar una combinación de letras mayúsculas y minúsculas, números, caracteres especiales o secuencias numéricas.

* evitar la repetición, palabras comunes del diccionario, letras o secuencias numéricas.

* evitar nombres de niños, familiares, mascotas, cumpleaños, o cualquier información personal fácilmente identificable.

* puede ser creado por palabras con errores ortográficas o reemplazando vocales con números o caracteres especiales.

55. Un estudiante quiere guardar una configuración de router en NVRAM. ¿Cuál es el mejor comando para realizar la tarea?

- show interfaces

- show ip route

- copy running-config startup-config

- show ip nat translations

56. Un administrador está solucionando problemas de conectividad y necesita determinar la dirección IP de un sitio web. ¿Cuál es el mejor comando a utilizar para realizar la tarea?

- nslookup

- show ipv6 route

- show ipv6 interface

- copy startup-config running-config

* usar una combinación de letras mayúsculas y minúsculas, números, caracteres especiales o secuencias numéricas.

* evitar la repetición, palabras comunes del diccionario, letras o secuencias numéricas.

* evitar nombres de niños, familiares, mascotas, cumpleaños, o cualquier información personal fácilmente identificable.

* puede ser creado por palabras con errores ortográficas o reemplazando vocales con números o caracteres especiales.

57. Un administrador decide usar «WhatAreyouwaiting4» como contraseña en un router recién instalado. ¿Qué declaración se aplica a la elección de la contraseña?

- Es fuerte porque usa una frase de contraseña.

- Es débil porque suele ser la contraseña predeterminada en los nuevos dispositivos.

- Es débil porque utiliza información personal fácil de encontrar.

- Es débil porque es una palabra que se encuentra fácilmente en el diccionario.

* usar una combinación de letras mayúsculas y minúsculas, números, caracteres especiales o secuencias numéricas.

* evitar la repetición, palabras comunes del diccionario, letras o secuencias numéricas.

* evitar nombres de niños, familiares, mascotas, cumpleaños, o cualquier información personal fácilmente identificable.

* puede ser creado por palabras con errores ortográficas o reemplazando vocales con números o caracteres especiales.

58. Un administrador decide usar «Robert» como contraseña en un enrutador recién instalado. ¿Qué declaración se aplica a la elección de contraseña?

- Es débil porque utiliza información personal fácil de encontrar.

- Es fuerte porque usa una frase de contraseña.

- Es fuerte porque contiene 10 números y caracteres especiales.

- Es fuerte porque utiliza un mínimo de 10 números, letras y caracteres especiales.

* usar una combinación de letras mayúsculas y minúsculas, números, caracteres especiales o secuencias numéricas.

* evitar la repetición, palabras comunes del diccionario, letras o secuencias numéricas.

* evitar nombres de niños, familiares, mascotas, cumpleaños, o cualquier información personal fácilmente identificable.

* puede ser creado por palabras con errores ortográficas o reemplazando vocales con números o caracteres especiales.

59. Un técnico de red está solucionando un problema y necesita verificar las direcciones IP de todas las interfaces de un router. ¿Cuál es el mejor comando para realizar la tarea?

- show ip interface brief

- nslookup

- ipconfig getifaddr en0

- show ip route

60. Un administrador decide usar «Elizabeth» como contraseña en un enrutador recién instalado. ¿Qué declaración se aplica a la elección de contraseña?

- Es débil ya que es una palabra que se encuentra fácilmente en el diccionario.

- Es débil porque utiliza información personal fácilmente encontrada.

- Es fuerte porque usa una frase de contraseña.

- Es fuerte porque utiliza un mínimo de 10 números, letras y caracteres especiales.

60. Un administrador decide usar «Elizabeth» como contraseña en un enrutador recién instalado. ¿Qué declaración se aplica a la elección de contraseña?

Respuesta correcta:

Un administrador decide usar «Elizabeth» como contraseña en un enrutador recién instalado. ¿Qué declaración se aplica a la elección de contraseña?

Un administrador está solucionando problemas de conectividad y necesita determinar la dirección IP de un sitio web. ¿Cuál es el mejor comando para realizar la tarea?

Un administrador decide usar «Feb121978″ como contraseña en un enrutador recién instalado. ¿Qué declaración se aplica a la elección de contraseña?

R// = ??

Es débil porque utiliza información personal fácilmente encontrada.

falta esta respuestaUn administrador decide usar «5$7*4#033!» como contraseña en un router recién instalado. ¿Qué afirmación se aplica a la elección de la contraseña?Es débil porque a menudo es la contraseña predeterminada en dispositivos nuevos.

Es fuerte porque usa un mínimo de 10 números, letras y caracteres especiales.

Es débil ya que utiliza información personal que se encuentra fácilmente.

Es fuerte porque contiene 10 números y caracteres especiales.

la correcta es Es fuerte porque contiene 10 números y caracteres especiales.

Un técnico de red está solucionando un problema y necesita verificar las direcciones IP de todas las interfaces de un router. ¿Cuál es el mejor comando para realizar la tarea?

show ip interface brief

66. Un administrador está solucionando problemas de conectividad y necesita determinar la dirección IP de un sitio web. ¿Cuál es el mejor comando a utilizar para realizar la tarea?

60. Un administrador decide usar «WhatAreyouwaiting4» como contraseña en un router recién instalado. ¿Qué declaración se aplica a la elección de la contraseña?Es fuerte porque usa una frase de contraseña.

Es débil porque suele ser la contraseña predeterminada en los nuevos dispositivos.

Es débil porque utiliza información personal fácil de encontrar.

Es débil porque es una palabra que se encuentra fácilmente en el diccionario.*

57. Un administrador decide usar «WhatAreyouwaiting4» como contraseña en un router recién instalado. ¿Qué declaración se aplica a la elección de la contraseña?

· It is strong because it uses a passphrase.

Un administrador decide usar «Robert» como contraseña en un enrutador recién instalado. ¿Qué declaración se aplica a la elección de contraseña?