Última actualización: septiembre 18, 2021

10.4.4 Laboratorio: Armar una red con un switch y un router Respuestas (versión para el instructor)

10.4.4 Lab – Build a Switch and Router Network Español

Nota para el instructor: Los elementos con color de fuente rojo o resaltados en gris indican texto que aparece solo en la copia del instructor.

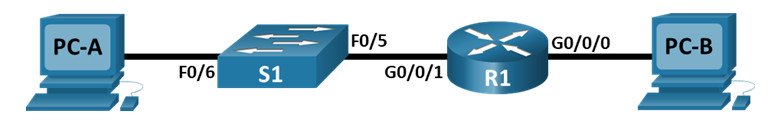

Topología

Tabla de asignación de direcciones

| Dispositivo | Interfaz | IP Address / Prefix | Gateway predeterminado |

|---|---|---|---|

| R1 | G0/0/0 | 192.168.0.1 /24 | N/D |

| 2001:db8:acad: :1/64 | |||

| fe80::1 | |||

| G0/0/1 | 192.168.1.1 /24 | N/D | |

| 200:db8:acad:1: :1/64 | |||

| fe80::1 | |||

| S1 | VLAN 1 | 192.168.1.2 /24 | 192.168.1.1 |

| PC-A | NIC | 192.168.1.3 /24 | 192.168.1.1 |

| 2001:db8:acad:1: :3/64 | fe80::1 | ||

| PC-B | NIC | 192.168.0.3 /24 | 192.168.0.1 |

| 2001:db8:acad: :3/64 | fe80::1 |

Objetivos

- Parte 1: Establecer la topología e inicializar los dispositivos

- Parte 2: Configurar los dispositivos y verificar la conectividad

Aspectos básicos/situación

Esta es una práctica de laboratorio exhaustiva para repasar los comandos del IOS que se abarcaron anteriormente. En esta práctica de laboratorio, conectará el equipo tal como se muestra en el diagrama de topología. Luego, configurará los dispositivos según la tabla de direccionamiento. Cuando se haya guardado la configuración, la verificará probando la conectividad de red.

Una vez que los dispositivos estén configurados y que se haya verificado la conectividad de red, utilizará los comandos del IOS para recuperar la información de los dispositivos y responder preguntas sobre los equipos de red.

En esta práctica de laboratorio, se proporciona la ayuda mínima relacionada con los comandos que, efectivamente, se necesitan para configurar el router. Ponga a prueba su conocimiento e intente configurar los dispositivos sin consultar el contenido o las actividades anteriores.

Nota: Los routers que se utilizan en los laboratorios prácticos de CCNA son Cisco 4221 con Cisco IOS XE versión 16.9.3 (imagen universalk9). Los switches que se utilizan son Cisco Catalyst 2960s con Cisco IOS versión 15.0(2) (imagen de lanbasek9). Se pueden utilizar otros routers, switches y otras versiones de Cisco IOS. Según el modelo y la versión de Cisco IOS, los comandos disponibles y los resultados que se obtienen pueden diferir de los que se muestran en las prácticas de laboratorio. Consulte la tabla Resumen de interfaces del router al final de la práctica de laboratorio para obtener los identificadores de interfaz correctos.

Nota: Asegúrese de que los routers y los switches se hayan borrado y no tengan configuraciones de inicio. Consulte al instructor cuál es el procedimiento para inicializar y volver a cargar un router y un switch.

La plantilla default bias, utilizada por Switch Database Manager (SDM), no proporciona capacidades de dirección IPv6. Verifique que el SDM utilice las plantillas dual-ipv4-and-ipv6 o lanbase-routing. La nueva plantilla se utilizará después de reiniciar, aunque no se guarde la configuración.

S1# show sdm prefer

Utilice los siguientes comandos para asignar la plantilla dual-ipv4-and-ipv6 como plantilla predeterminada en SDM.

S1# configure terminal S1(config)# sdm prefer dual-ipv4-and-ipv6 default S1(config)# end S1# reload

Recursos necesarios

- 1 Router (Cisco 4221 con imagen universal Cisco IOS XE versión 16.9.3 o comparable)

- 1 Switch (Cisco 2960 con Cisco IOS versión 15.0(2), imagen lanbasek9 o comparable)

- 2 PC (Windows con un programa de emulación de terminal, como Tera Term)

- Cables de consola para configurar los dispositivos con Cisco IOS mediante los puertos de consola

- Cables Ethernet, como se muestra en la topología

Nota: Las interfaces Gigabit Ethernet en los routers Cisco de la serie 1941 tienen detección automática, y se puede utilizar un cable directo de Ethernet entre el router y la PC-B. Si utiliza otro modelo de router Cisco, puede ser necesario usar un cable Ethernet cruzado.

Nota para el instructor : si Tera Term no está instalado en la PC, se puede descargar desde el siguiente enlace:

Nota para el instructor: Se debe instalar un controlador USB antes de conectar una PC con Microsoft Windows a un dispositivo Cisco IOS con un cable USB. El controlador USB se puede encontrar en www.cisco.com con el dispositivo Cisco IOS relacionado. El controlador USB puede descargarse del siguiente enlace:

Nota para el instructor: Para descargar el archivo del controlador USB, debe tener una cuenta válida de Cisco Connection Online (CCO).

Instrucciones

Parte 1: Establecer la topología e inicializar los dispositivos

Paso 1: Realizar el cableado de red tal como se muestra en la topología

a. Conecte los dispositivos que se muestran en el diagrama de topología y tienda el cableado, según sea necesario.

b. Encienda todos los dispositivos de la topología.

Paso 2: Inicializar y volver a cargar el router y el switch

Si los archivos de configuración se guardaron previamente en el router o switch, inicialice y vuelva a cargar estos dispositivos con sus configuraciones predeterminadas.

Parte 2: Configurar los dispositivos y verificar la conectividad

En la parte 2, configurar la topología de la red y los parámetros básicos, como direcciones IP de la interfaz, el acceso de los dispositivos y contraseñas. Consulte Error! Reference source not found. Y Error! Reference source not found. al principio de esta práctica de laboratorio para obtener información sobre nombres de dispositivos y direcciones.

Paso 1: Asignar información de IP estática a las interfaces de la PC

a. Configure la dirección IP, la máscara de subred y los parámetros del gateway predeterminado en la PC-A.

b. Configure la dirección IP, la máscara de subred y los parámetros del gateway predeterminado en la PC-B.

c. Haga ping a la PC-B en una ventana con el símbolo del sistema en la PC-A.

Nota: Si los pings no son correctos, es posible que deba desactivarse el Firewall de Windows.

¿Por qué los pings no fueron correctos?

Las interfaces del router (gateways predeterminados) aún no se configuraron, por lo que el tráfico de la capa 3 no se enruta entre las subredes.

Paso 2: Configurar el router

a. Acceda al router mediante el puerto de consola y habilite el modo EXEC con privilegios.

Router> enable

b. Ingrese al modo de configuración.

Router# config terminal

c. Asigne un nombre de dispositivo al router.

Router(config)# hostname R1

d. Inhabilite la búsqueda DNS para evitar que el router intente traducir los comandos mal introducidos como si fueran nombres de host.

R1(config)# no ip domain lookup

e. Asigne class como la contraseña cifrada del modo EXEC privilegiado.

R1(config)# enable secret class

f. Asigne cisco como la contraseña de la consola y habilite el inicio de sesión.

R1(config)# line console 0 R1 (línea de configuración) # contraseña cisco R1(config-line)# login

g. Asigne cisco como la contraseña de VTY y habilite el inicio de sesión.

R1(config)# line vty 0 4 R1(config-line)# password cisco R1(config-line)# login

h. Cifre las contraseñas de texto sin formato.

R1(config)# service password-encryption

i. Cree un aviso que advierta a todo el que acceda al dispositivo que el acceso no autorizado está prohibido.

R1(config)# banner motd $ Authorized Users Only! $

j. Configure y active las dos interfaces en el router.

R1 (config) # interfaceg0/0/0 R1(config-if)# ip address 192.168.0.1 255.255.255.0 R1 (config-if) # ipv6 address 2001:db8:acad::1/64 R1(config-if)# ipv6 address FE80::1 link-local R1(config-if)# no shutdown R1(config-if)# exit R1 (config) # interfaceg0/0/1 R1(config-if)# ip address 192.168.1.1 255.255.255.0 R1(config-if)# ipv6 address 2001:db8:acad:1::1/64 R1(config-if)# ipv6 address fe80::1 link-local R1(config-if)# no shutdown R1(config-if)# exit

k. Configure una descripción de interfaz para cada interfaz e indique qué dispositivo está conectado.

R1 (config) # interface g0/0/1 R1 (config-if) # descripción Conectado a F0/5 en S1 R1(config-if)# exit R1(config)# interface g0/0/0 R1(config-if)# description Connected to Host PC-B R1(config-if)# exit

l. Para habilitar el enrutamiento IPv6, ingrese el comando ipv6 unicast-routing.

R1(config)# ipv6 unicast-routing

m. Guardar la configuración en ejecución en el archivo de configuración de inicio

R1(config)# exit R1# copy running-config startup-config

n. Configure el reloj en el router.

R1# reloj 15:30:00 27 ago 2019

Nota: Utilice el signo de interrogación (?) para poder determinar la secuencia correcta de parámetros necesarios para ejecutar este comando.

o. Haga ping a la PC-B en una ventana con el símbolo del sistema en la PC-A.

Nota: Si los pings no son correctos, es posible que deba desactivarse el Firewall de Windows.

¿Fueron correctos los pings? Explique.

Sí. El router dirige el tráfico de ping a través de dos subredes. La configuración predeterminada para el switch 2960 activa automáticamente las interfaces que están conectadas a los dispositivos.

Paso 3: Configure el switch.

En este paso, configurará el nombre de host, la interfaz de VLAN 1 y su puerta de enlace predeterminada.

a. Acceda al switch mediante el puerto de consola y habilite al modo EXEC con privilegios.

Switch> enable

b. Ingrese al modo de configuración.

Switch# config terminal

c. Asigne un nombre de dispositivo al switch.

Switch(config)# hostname S1

d. Inhabilite la búsqueda DNS para evitar que el router intente traducir los comandos mal introducidos como si fueran nombres de host.

S1(config)# no ip domain-lookup

e. Configure y active la interfaz VLAN en el switch S1.

S1(config)# interface vlan 1 S1(config-if)# ip address 192.168.1.2 255.255.255.0 S1(config-if)# no shutdown S1(config-if)# exit

f. Configure la puerta de enlace predeterminada para el switch S1.

S1(config)# ip default-gateway 192.168.1.1 S1(config-if)# exit

g. Guardar la configuración en ejecución en el archivo de configuración de inicio

Paso 4: Verifique la conectividad de extremo a extremo.

a. Desde la PC-A, haga ping a la PC-B.

b. Desde S1, ping PC-B.

Todos los pings deben tener éxito.

Parte 3: Mostrar información del dispositivo

En la parte 3, utilizará los comandos show para recuperar información del router y del switch.

Paso 1: Mostrar la tabla de routing en el router.

a. Utilice el comando show ip route en el router para responder las preguntas siguientes:

R1# show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

+ - replicated route, % - next hop override

Gateway of last resort is not set

192.168.0.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.0.0/24 is directly connected, GigabitEthernet0/0/0

L 192.168.0.1/32 is directly connected, GigabitEthernet0/0/0

192.168.1.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.1.0/24 is directly connected, GigabitEthernet0/0/1

L 192.168.1.1/32 is directly connected, GigabitEthernet0/0/1

¿Qué código se utiliza en la tabla de routing para indicar una red conectada directamente?

La C designa una subred conectada directamente. Una L designa una interfaz local. Las dos respuestas son correctas.

¿Cuántas entradas de ruta están codificadas con un código C en la tabla de routing?

2

¿Qué tipos de interfaces están asociadas a las rutas con código C?

Las respuestas pueden variar según el tipo de router, pero en el router 1941, la respuesta correcta es G0/0 y G0/1.

b. Use el comando show ipv6 route para ver la tabla de routing de IPv6 en todos los routers.

R1# show ipv6 route

IPv6 Routing Table - default - 5 entries

Codes: C - Connected, L - Local, S - Static, U - Per-user Static route

B - BGP, R - RIP, H - NHRP, I1 - ISIS L1

I2 - ISIS L2, IA - ISIS interarea, IS - ISIS summary, D - EIGRP

EX - EIGRP external, ND - ND Default, NDp - ND Prefix, DCE - Destination

NDr - Redirect, RL - RPL, O - OSPF Intra, OI - OSPF Inter

OE1 - OSPF ext 1, OE2 - OSPF ext 2, ON1 - OSPF NSSA ext 1

ON2 - OSPF NSSA ext 2, la - LISP alt, lr - LISP site-registrations

ld - LISP dyn-eid, LA - LISP away, le - LISP extranet-policy

a - Application

C 2001:DB8:ACAD::/64 [0/0]

via GigabitEthernet0/0/0, directly connected

L 2001:DB8:ACAD::1/128 [0/0]

via GigabitEthernet0/0/0, receive

C 2001:DB8:ACAD:1::/64 [0/0]

a través de GigabiteThernet0/0/1, conectado directamente

L 2001:DB8:ACAD:1::1/128 [0/0]

a través de GigabiteThernet0/0/1, reciba

L FF00::/8 [0/0]

via Null0, receive

Paso 2: Mostrar la información de la interfaz en el router

a. Utilice el comando show interface g0/1 para responder las preguntas siguientes:

R1# show ip interfaces g0/0/1

GigabitEthernet0/0/1 is up, line protocol is up

Hardware is ISR4321-2x1GE, address is a0e0.af0d.e141 (bia a0e0.af0d.e141)

Descripción: Conectada a F0/5 en S1

Internet address is 192.168.1.1/24

MTU 1500 bytes, BW 100000 Kbit/sec, DLY 100 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation ARPA, loopback not set

Keepalive not supported

Full Duplex, 100Mbps, link type is auto, media type is RJ45

output flow-control is off, input flow-control is off

ARP type: ARPA, ARP Timeout 04:00:00

Last input 00:00:00, output 00:00:19, output hang never

Last clearing of "show interface" counters never

Input queue: 0/375/0/0 (size/max/drops/flushes); Total output drops: 0

Queueing strategy: fifo

Output queue: 0/40 (size/max)

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute output rate 0 bits/sec, 0 packets/sec

4579 packets input, 637737 bytes, 0 no buffer

Received 1092 broadcasts (0 IP multicasts)

0 runts, 0 giants, 0 throttles

0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored

0 watchdog, 2863 multicast, 0 pause input

700 packets output, 115187 bytes, 0 underruns

0 output errors, 0 collisions, 1 interface resets

0 unknown protocol drops

0 babbles, 0 late collision, 0 deferred

0 lost carrier, 0 no carrier, 0 pause output

0 output buffer failures, 0 output buffers swapped out

¿Cuál es el estado operativo de la interfaz G0/1?

GigabitEthernet0/0/1 is up, line protocol is up

¿Cuál es la dirección de control de acceso a los medios (MAC) de la interfaz G0/1?

Las respuestas varían, pero deben aparecer en la forma: xxxx.xxxx.xxxx, donde cada x se reemplazará por un número hexadecimal.

¿Cómo se muestra la dirección de Internet en este comando?

La dirección de Internet es 192.168.1.1/24.

b. Para obtener información sobre IPv6, escriba el comando show ipv6 interface interface .

R1# show ipv6 interface g0/0/1

GigabitEthernet0/0/1 is up, line protocol is up

IPv6 is enabled, link-local address is FE80::1

No Virtual link-local address(es):

Description: Connectd to F0/5 on S1

Global unicast address(es):

2001:DB8:ACAD:1::1, subnet is 2001:DB8:ACAD:1::/64

Joined group address(es):

FF02::1

FF02::2

FF02::1:FF00:1

MTU is 1500 bytes

ICMP error messages limited to one every 100 milliseconds

ICMP redirects are enabled

ICMP unreachables are sent

ND DAD is enabled, number of DAD attempts: 1

ND reachable time is 30000 milliseconds (using 30000)

ND advertised reachable time is 0 (unspecified)

ND advertised retransmit interval is 0 (unspecified)

ND router advertisements are sent every 200 seconds

ND router advertisements live for 1800 seconds

ND advertised default router preference is Medium

Hosts use stateless autoconfig for addresses.

Paso 3: Mostrar una lista de resumen de las interfaces del router y del switch

Existen varios comandos que se pueden utilizar para verificar la configuración de interfaz. Uno de los más útiles es el comando show ip interface brief. El resultado del comando muestra una lista resumida de las interfaces en el dispositivo e informa de inmediato el estado de cada interfaz.

a. Introduzca el comando show ip interface brief en el router.

R1# show ip interface brief ¿Interface IP-Address OK? Method Status Protocol GigabitEthernet0/0/0 192.168.0.1 YES manual up up GigabitEthernet0/0/1 192.168.1.1 YES manual up up Serial0/1/0 unassigned YES unset up up Serial0/1/1 unassigned YES unset up up

b. Para ver la información de la interfaz IPv6, introduzca el comando show ipv6 interface brief en R1.

R1# show ipv6 interface brief

GigabitEthernet0/0/0 [up/up]

FE80::1

2001:DB8:ACAD::1

GigabitEthernet0/0/1 [up/up]

FE80::1

2001:DB8:ACAD:1::1

Serial0/1/0 [up/up]

unassigned

Serial0/1/1 [up/up]

unassigned

GigabiteThernet0 [abajo/abajo]

No asignado

c. Introduzca el comando show ip interface brief en el switch.

S1# show ip interface brief ¿Interface IP-Address OK? Method Status Protocol Vlan1 192.168.1.2 SÍ NVRAM arriba FastEthernet0/1 unassigned YES unset down down FastEthernet0/2 unassigned YES unset down down FastEthernet0/3 unassigned YES unset down down FastEthernet0/4 unassigned YES unset down down FastEthernet0/5 unassigned YES unset up up FastEthernet0/6 unassigned YES unset up up FastEthernet0/7 unassigned YES unset down down FastEthernet0/8 unassigned YES unset down down FastEthernet0/9 unassigned YES unset down down FastEthernet0/10 unassigned YES unset down down FastEthernet0/11 unassigned YES unset down down FastEthernet0/12 unassigned YES unset down down FastEthernet0/13 unassigned YES unset down down FastEthernet0/14 unassigned YES unset down down FastEthernet0/15 unassigned YES unset down down FastEthernet0/16 unassigned YES unset down down FastEthernet0/17 unassigned YES unset down down FastEthernet0/18 unassigned YES unset down down FastEthernet0/19 unassigned YES unset down down FastEthernet0/20 unassigned YES unset down down FastEthernet0/21 unassigned YES unset down down FastEthernet0/22 unassigned YES unset down down FastEthernet0/23 unassigned YES unset down down FastEthernet0/24 unassigned YES unset down down GigabitEthernet0/1 unassigned YES unset down down GigabitEthernet0/2 unassigned YES unset down down

Preguntas de reflexión

1. Si la interfaz G0/1 se mostrara administrativamente inactiva, ¿qué comando de configuración de interfaz usaría para activar la interfaz?

R1(config-if)# no shutdown

2. ¿Qué ocurriría si hubiera configurado incorrectamente la interfaz G0/1 en el router con una dirección IP 192.168.1.2?

La PC-A no podría hacer ping a la PC-B. Esto se debe a que la PC-B está en una red diferente que la PC-A que requiere el router de gateway predeterminado para dirigir estos paquetes. La PC-A está configurada para utilizar la dirección IP 192.168.1.1 para el router de gateway predeterminado, pero esta dirección no está asignada a ningún dispositivo en la LAN. Cualquier paquete que deba enviarse al gateway predeterminado para su routing nunca llegará al destino.

Tabla de resumen de interfaces del router

| Modelo de router | Interfaz Ethernet 1 | Interfaz Ethernet #2 | Interfaz serial 1 | Interfaz serial #2 |

|---|---|---|---|---|

| 1800 | Fast Ethernet 0/0 (F0/0) | Fast Ethernet 0/1 (F0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 1900 | Gigabit Ethernet 0/0 (G0/0) | Gigabit Ethernet 0/1 (G0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 2801 | Fast Ethernet 0/0 (F0/0) | Fast Ethernet 0/1 (F0/1) | Serial 0/1/0 (S0/1/0) | Serial 0/1/1 (S0/1/1) |

| 2811 | Fast Ethernet 0/0 (F0/0) | Fast Ethernet 0/1 (F0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 2900 | Gigabit Ethernet 0/0 (G0/0) | Gigabit Ethernet 0/1 (G0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 4221 | Gigabit Ethernet 0/0/0 (G0/0/0) | Gigabit Ethernet 0/0/1 (G0/0/1) | Serial 0/1/0 (S0/1/0) | Serial 0/1/1 (S0/1/1) |

| 4300 | Gigabit Ethernet 0/0/0 (G0/0/0) | Gigabit Ethernet 0/0/1 (G0/0/1) | Serial 0/1/0 (S0/1/0) | Serial 0/1/1 (S0/1/1) |

Nota: Para conocer la configuración del router, observe las interfaces para identificar el tipo de router y cuántas interfaces tiene. No existe una forma eficaz de confeccionar una lista de todas las combinaciones de configuraciones para cada clase de router. En esta tabla se incluyen los identificadores para las posibles combinaciones de interfaces Ethernet y seriales en el dispositivo. En esta tabla, no se incluye ningún otro tipo de interfaz, aunque puede haber interfaces de otro tipo en un router determinado. La interfaz BRI ISDN es un ejemplo de esto. La cadena entre paréntesis es la abreviatura legal que se puede utilizar en un comando de Cisco IOS para representar la interfaz.

Configuraciones de dispositivos

Router R1

R1# show run Building configuration... Current configuration : 1891 bytes ! version 16.9 service timestamps debug datetime msec service timestamps log datetime msec service password-encryption platform qfp utilization monitor load 80 no platform punt-keepalive disable-kernel-core ! hostname R1 ! boot-start-marker boot-end-marker ! ! vrf definition Mgmt-intf ! address-family ipv4 exit-address-family ! address-family ipv6 exit-address-family ! enable secret 5 $1$p0xR$As48VJNq0LYFoJ4ct11XE0 ! no aaa new-model ! no ip domain lookup ! login on-success log ! subscriber templating ! ipv6 unicast-routing multilink bundle-name authenticated ! license udi pid ISR4321/K9 sn FDO20411MAB license accept end user agreement license boot level appxk9 license boot level securityk9 no license smart enable diagnostic bootup level minimal ! spanning-tree extend system-id ! redundancy mode none ! interface GigabitEthernet0/0/0 description Connect to Host PC-B ip address 192.168.0.1 255.255.255.0 automatización de negociación ipv6 address FE80::1 link-local ipv6 address 2001:DB8:ACAD::1/64 ! interface GigabitEthernet0/0/1 description Connectd to F0/5 on S1 ip address 192.168.1.1 255.255.255.0 automatización de negociación ipv6 address FE80::1 link-local ipv6 address 2001:DB8:ACAD:1::1/64 ! interface Serial0/1/0 no ip address ! interface Serial0/1/1 no ip address ! interface GigabitEthernet0 vrf forwarding Mgmt-intf no ip address automatización de negociación ! ip forward-protocol nd no ip http server ip http secure-server ip tftp source-interface GigabitEthernet0 ! control-plane ! banner motd ^ C ¡Usuarios autorizados solamente! ^C ! line con 0 password 7 104D000A0618 logging synchronous login transport input none stopbits 1 line aux 0 stopbits 1 line vty 0 4 password 7 00071A150754 login ! end

Switch S1

S1# show run brief Building configuration... Current configuration : 1778 bytes ! version 15.2 no service pad service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname S1 ! boot-start-marker boot-end-marker ! ! no aaa new-model system mtu routing 1500 ! no ip domain-lookup ! crypto pki trustpoint TP-self-signed-3167005056 enrollment selfsigned subject-name cn=IOS-Self-Signed-Certificate-3167005056 revocation-check none rsakeypair TP-self-signed-3167005056 ! ! crypto pki certificate chain TP-self-signed-3167005056 certificate self-signed 01 ! spanning-tree mode rapid-pvst spanning-tree extend system-id ! vlan internal allocation policy ascending ! interface FastEthernet0/1 ! interface FastEthernet0/2 ! interface FastEthernet0/3 ! interface FastEthernet0/4 ! interface FastEthernet0/5 ! interface FastEthernet0/6 ! interface FastEthernet0/7 ! interface FastEthernet0/8 ! interface FastEthernet0/9 ! interface FastEthernet0/10 ! interface FastEthernet0/11 ! interface FastEthernet0/12 ! interface FastEthernet0/13 ! interface FastEthernet0/14 ! interface FastEthernet0/15 ! interface FastEthernet0/16 ! interface FastEthernet0/17 ! interface FastEthernet0/18 ! interface FastEthernet0/19 ! interface FastEthernet0/20 ! interface FastEthernet0/21 ! interface FastEthernet0/22 ! interface FastEthernet0/23 ! interface FastEthernet0/24 ! interface GigabitEthernet0/1 ! interface GigabitEthernet0/2 ! interface Vlan1 ip address 192.168.1.2 255.255.255.0 ! ip default-gateway 192.168.1.1 ip http server ip http secure-server ! line con 0 line vty 0 4 login line vty 5 15 login ! end

· Una escuela desea implementar la red de internet en sus instalaciones, la escuela está conformada por 4 áreas o departamentos:

el área de docentes, el área de talento humano, el área financiera y los laboratorios, para cada área se debe implementar una subred.

La dirección IP de la red es 192.168.1.0

Su diseño debe:

· Indicar el número equipos máximo que se podría colocar en cada subred.

· Las características y modelo de los equipos a utilizar (switch, router)

· La topología, arquitectura.

· Configuración y la división en subredes como parte del esquema de direccionamiento.

· Asignación de dirección de los equipos.

· Revise la red mediante, por lo menos, cinco comandos show.

· Proteja la red con SSH, contraseñas seguras y contraseñas de consola.