Última actualización: octubre 14, 2021

14.3.5 Packet Tracer – Revisión básica de la configuración del router Respuestas (versión para el instructor)

14.3.5 Packet Tracer – Basic Router Configuration Review Español

Nota para el instructor: Los elementos con color de fuente rojo o resaltados en gris indican texto que aparece solo en la copia del instructor.

Tabla de asignación de direcciones

| Dispositivo | Interfaz | IP Address / Prefix | Gateway predeterminado |

|---|---|---|---|

| R2 | G0/0/0 | 10.0.4.1 /24 | N/D |

| 2001:db8:acad:4: :1 /64 | |||

| fe80: :2:a | |||

| G0/0/1 | 10.0.5.1 /24 | ||

| 2001:db8:acad:5: :1 /64 | |||

| fe80: :2:b | |||

| S0/1/0 | 10.0.3.2 /24 | ||

| 2001:db8:acad:3: :2 /64 | |||

| fe80: :1:c | |||

| /1/1 | 209.165.200.225 /30 | ||

| 2001:db8:alimentación:224: :1/64 | |||

| fe80: :1:d | |||

| PC1 | NIC | 10.0.1.10 /24 | 10.0.1.1 |

| 2001:db8:acad:1: :10 /64 | fe80: :1:a | ||

| PC2 | NIC | 10.0.2.10 /24 | 10.0.2.1 |

| 2001:db8:acad:2: :10 /64 | fe80: :1:b | ||

| PC3 | NIC | 10.0.4.10 /24 | 10.0.4.1 |

| 2001:db8:acad:4: :10 /64 | fe80: :2:a | ||

| PC4 | NIC | 10.0.5.10 /24 | 10.0.5.1 |

| 2001:db8:acad:5: :10 /64 | fe80: :2:b |

Objetivos

Parte 1: Configurar los dispositivos y verificar la conectividad

- Asigne direcciones IPv4 e IPv6 estáticas a las interfaces de la PC.

- Configurar los parámetros básicos del router.

- Configurar el router para el acceso por SSH.

- Verifique la conectividad de red.

Parte 2: mostrar la información del router

- Recuperar información del hardware y del software del router.

- Interpretar el resultado de la configuración de inicio.

- Interpretar el resultado de la tabla de routing.

- Verificar el estado de las interfaces.

Antecedentes/Escenario

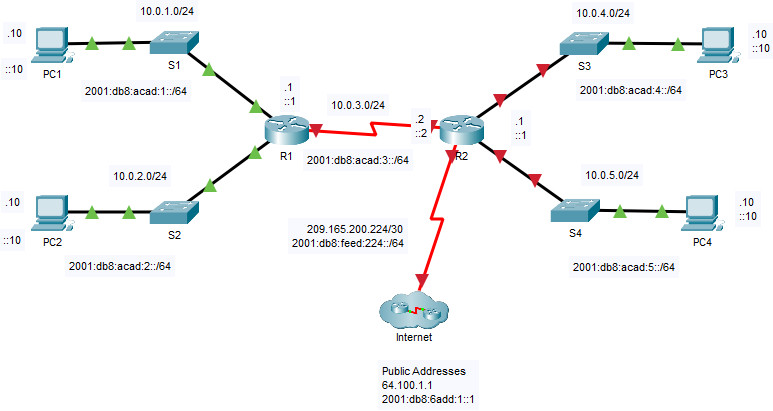

Esta actividad requiere que configure el router R2 mediante la configuración de la Tabla de direcciones y las especificaciones enumeradas. El router R1 y los dispositivos conectados a él han sido configurados. Esta es una revisión exhaustiva de los comandos del router IOS cubiertos anteriormente. En la Parte 1, completará las configuraciones básicas y la configuración de la interfaz en el router. En la Parte 2, usará SSH para conectarse al router de forma remota y utilizará los comandos IOS para recuperar información del dispositivo para responder preguntas sobre el router. Para fines de revisión, esta práctica de laboratorio proporciona los comandos necesarios para las configuraciones de router específicas.

Instrucciones

Parte 1: Configurar los dispositivos y verificar la conectividad

Paso 1: Configurar las interfaces de la PC.

a. Configure las direcciones IPv4 e IPv6 en PC3 como se enumeran en la Tabla de direccionamiento.

b. Configure las direcciones IPv4 e IPv6 en PC4 como se enumeran en la Tabla de direccionamiento.

Paso 2: Configurar el router

a. En el router R2 , abra un terminal. Volver al modo EXEC privilegiado.

router> enable

b. Ingrese al modo de configuración.

router # configure terminal

c. Asigne un nombre de dispositivo al router R2 .

router(config)# hostname R2

d. Configure c1sco1234 como contraseña encriptada del modo EXEC con privilegios.

R2 (config) #enable secret c1sco1234

e. Establezca CCNA-lab.com como nombre de dominio.

R2(config)# ip domain-name ccna-lab.com

f. Inhabilite la búsqueda DNS para evitar que el router intente traducir los comandos mal introducidos como si fueran nombres de host.

R2(config)# no ip domain lookup

g. Cifre las contraseñas de texto sin formato.

R2(config)# service password-encryption

h. Configure el nombre de usuario SSHAdmin con una contraseña cifrada de 55Hadm! n.

R2 (config) # username SSHadmin secret 55Hadm!n

i. Generar un conjunto de claves criptográficas con un módulo de 1024 bits.

R2(config)# crypto key generate rsa

j. Asigne cisco como contraseña de consola, configure las sesiones para que se desconecten después de seis minutos de inactividad y habilite el inicio de sesión. Para evitar que los mensajes de consola interrumpan los comandos, use la opción logging synchronous.

R2(config)# line console 0 R2 (config-line) # password cisco R2(config-line)# logging synchronous R2(config-line)# exec-timeout 6 0 R2(config-line) # login

k. Asigne cisco como contraseña vty, configure las líneas vty para aceptar solamente conexiones SSH, configure las sesiones para que se desconecten después de seis minutos de inactividad y habilite el inicio de sesión usando la base de datos local.

R2 (config) # líne vty 0 4 R2 (config-line) # password cisco R2(config-line)# exec-timeout 6 0 R2(config-line)# transport input ssh R2(config-line)# login local

l. Cree un aviso que advierta a todo el que acceda al dispositivo que el acceso no autorizado está prohibido.

R2 (config) #banner motd $ WARNING Authorized Users Only! $

m. Enable IPv6 Routing.

R2(config)# ipv6 unicast-routing

n. Configure las cuatro interfaces del router con la información de direccionamiento IPv4 e IPv6 de la tabla de direccionamiento anterior. Configure las cuatro interfaces con descripciones. Activa las cuatro interfaces.

R2 (config) # interface g0/0/0 R2(config-if)# description Connection to S3 R2 (config-if) # ip address 10.0.4.1 255.255.255.0 R2 (config-if) # ipv6 address fe80: :2:un enlace local R2 (config-if) # ipv6 address 2001:db8:acad:4: :1/64 R2(config-if)# no shutdown R2 (config) # interface g0/0/1 R2 (config-if) # description Connection to S4 R2 (config-if) # ip address 10.0.5.1 255.255.255.0 R2 (config-if) # ipv6 address fe80: :2:b link-local R2 (config-if) # ipv6 address 2001:db8:acad:5: :1/64 R2(config-if)# no shutdown R2 (config) # interface s0/1/0 R2(config-if)# description Link to R1 R2 (config-if) # ipv6 address 10.0.3.2 255.255.255.0 R2 (config-if) # ipv6 address fe80: :1:c link-local R2 (config-if) # ipv6 address 2001:db8:acad:3: :2/64 R2(config-if)# no shutdown R2 (config-if) # interface s0/1/1 R2(config-if)# description Link to Internet R2(config-if)# ip address 209.165.200.225 255.255.255.252 R2 (config-if) # ipv6 address fe80: :1:d link-local R2 (config-if) # ipv6 address 2001:db8:feed:224: :1/64 R2(config-if)# no shutdown

o. Guardar la configuración en ejecución en el archivo de configuración de inicio

R2# copy running-config startup-config

Paso 3: Verifique la conectividad de red.

a. Utilizando la línea de comandos en PC3, hacer ping a las direcciones IPv4 e IPv6 para PC4.

¿Fueron correctos los pings?

Sí

b. Desde la CLI en R2 , haga ping a la dirección S0/1/1 de R1 tanto para IPv4 como para IPv6. Las direcciones asignadas a la interfaz S0 / 1/1 en R1 son:

Dirección IPv4 = 10.0.3.1

Dirección IPv6 = 2001:db8:acad:3: :1

¿Fueron correctos los pings?

Sí

Desde la línea de comandos de PC3 , ping a la dirección del ISP 209.165.200.226.

¿Fueron correctos los pings?

Sí, el PC está utilizando el router de puerta de enlace predeterminado para reenviar el tráfico.

Desde PC3 intenta hacer ping a una dirección en el ISP para pruebas, 64.100.1.1.

¿Fueron correctos los pings?

No, el enrutamiento no se ha configurado en el router, por lo que solo se puede acceder a las redes conectadas locales. No se establece ninguna ruta predeterminada en el router R2.

c. Desde la línea de comandos de PC3 abra una sesión SSH a la dirección IPv4 R2 G0/0/0 e inicie sesión como sshAdmin con la contraseña 55Hadm! n.

C: > ssh -l sshAdmin 10.0.4.1 Password:

¿Pudo conectarse remotamente?

Sí

Parte 2: Mostrar la información del router

En la parte 2, utilizará comandos show en una sesión SSH para recuperar información del router.

Paso 1: Establecer una sesión SSH para R2

Desde la línea de comandos de PC3 abra una sesión SSH a la dirección IPv6 R2 G0/0/0 e inicie sesión como sshAdmin con la contraseña 55Hadm! n.

Paso 2: recuperar información importante del hardware y el software.

a. Use el comando show version para responder preguntas sobre el router.

R2# show version

Software XE del IOS de Cisco, versión 03.16.05.S - Versión de soporte extendido

Software Cisco IOS, Software ISR (X86_64_LINUX_IOSD-UNIVERSALK9-M), Versión 15.5 (3) S5, SOFTWARE DE RELEASE (fc2)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2017 by Cisco Systems, Inc.

Compiled Thu 19-Jan-17 11:24 by mcpre

Cisco IOS-XE software, Copyright (c) 2005-2017 by cisco Systems, Inc.

All rights reserved. Certain components of Cisco IOS-XE software are

licensed under the GNU General Public License ("GPL") Version 2.0. The

software code licensed under GPL Version 2.0 is free software that comes

with ABSOLUTELY NO WARRANTY You can redistribute and/or modify such

GPL code under the terms of GPL Version 2.0. For more details, see the

documentation or "License Notice" file accompanying the IOS-XE software,

or the applicable URL provided on the flyer accompanying the IOS-XE

software.

ROM: IOS-XE ROMMON

Router uptime is 8 hours, 27 minutes, 40 seconds

Uptime for this control processor is 8 hours, 27 minutes, 40 seconds

System returned to ROM by power-on

System image file is "bootflash:/isr4300-universalk9.03.16.05.S.155-3.S5-ext.SPA.bin"

Last reload reason: PowerOn

This product contains cryptographic features and is subject to United

States and local country laws governing import, export, transfer and

use. Delivery of Cisco cryptographic products does not imply

third-party authority to import, export, distribute or use encryption.

Importers, exporters, distributors and users are responsible for

compliance with U.S. and local country laws. By using this product you

agree to comply with applicable laws and regulations. If you are unable

to comply with U.S. and local laws, return this product immediately.

A summary of U.S. laws governing Cisco cryptographic products may be found at:

http://www.cisco.com/wwl/export/crypto/tool/stqrg.html

If you require further assistance please contact us by sending email to

[email protected].

Suite License Information for Module:'esg'

—

Suite Suite Current Type Suite Next reboot

—

FoundationSuiteK9 None None None

securityk9

appxk9

AdvUCSuiteK9 None None None

uck9

cme - srst

cube

Technology Package License Information:

------------------------------------------------------------------------

Technology Technology-package Technology-package

Current Type Next reboot

------------------------------------------------------------------------

appxk9 None None None

uck9 None None None

securityk9 securityk9 Permanent securityk9

ipbase ipbasek9 Permanent ipbasek9

security securityk9 Permanent securityk9

ipbase ipbasek9 Permanent ipbasek9

cisco ISR4321/K9 (1RU) processor with 1687137K/6147K bytes of memory.

Processor board ID FLM2041W2HD

2 Gigabit Ethernet interfaces

2 Serial interfaces

32768K bytes of non-volatile configuration memory.

4194304K bytes of physical memory.

3223551K bytes of flash memory at bootflash:.

Configuration register is 0x2102

¿Cuál es el nombre de la imagen de IOS que el router está ejecutando?

Versión de imagen ISR4300-UniversalK9.03.16.05.S.155-3.S5-ext.spa.bin.

¿Cuánta memoria de acceso aleatorio no volátil (NVRAM) tiene el router?

32768K bytes de NVRAM.

¿Cuánta memoria flash tiene el router?

3223551K bytes de memoria flash.

b. Con frecuencia, los comandos show proporcionan varias pantallas de resultados. Filtrar el resultado permite que un usuario visualice determinadas secciones del resultado. Para habilitar el comando de filtrado, introduzca una barra vertical (|) después de un comando show, seguido de un parámetro de filtrado y una expresión de filtrado. Para que el resultado coincida con la instrucción de filtrado, puede usar la palabra clave include para ver todas las líneas del resultado que contienen la expresión de filtrado. Filtre el comando show version mediante show version | include register para responder la siguiente pregunta.

R2# show version | include register Configuration register is 0x2102

¿Cuál es el proceso de arranque para el router en la siguiente recarga?

Las respuestas pueden variar. En la mayoría de los casos (0x2102), el router experimenta un arranque normal, carga el IOS desde la memoria flash y carga la configuración de inicio desde la NVRAM, en caso de existir. Si el registro de configuración es 0x2142, el router omite la configuración de inicio y comienza en el símbolo del sistema del modo usuario. Si el arranque inicial falla, el router ingresa al modo ROMMON.

Paso 3: Mostrar la configuración en ejecución.

Utilice el comando show running-config en el router para responder a las siguientes preguntas filtrando las líneas que contienen la palabra «contraseña».

R2# show running-config | include password service password-encryption password 7 0822455D0A16 password 7 0822455D0A16

¿De qué forma figuran las contraseñas en el resultado?

Las contraseñas están cifradas debido al comando service password-encryption.

Use the show running-config | begin vty command.

R2# show running-config | begin vty line vty 0 4 exec-timeout 6 0 password 7 0822455D0A16 login local transport input ssh

¿Qué resultado se obtiene al usar este comando?

Un usuario recibe el resultado de la configuración de inicio que empieza con la línea que incluye la primera instancia de la expresión de filtrado.

Nota: Un comando más específico sería show running-config | section vty; sin embargo, la versión actual de Packet Tracer no admite el comando de filtrado de sección.

Paso 4: Mostrar la tabla de routing en el router.

Utilice el comando show ip route en el router para responder las preguntas siguientes:

R2# show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is not set

10.0.0.0/8 is variably subnetted, 6 subnets, 2 masks

C 10.0.3.0/24 is directly connected, Serial0/1/0

L 10.0.3.2/32 is directly connected, Serial0/1/0

C 10.0.4.0/24 is directly connected, GigabitEthernet0/0/0

L 10.0.4.1/32 is directly connected, GigabitEthernet0/0/0

C 10.0.5.0/24 is directly connected, GigabitEthernet0/0/1

L 10.0.5.1/32 is directly connected, GigabitEthernet0/0/1

209.165.200.0/24 is variably subnetted, 2 subnets, 2 masks

C 209.165.200.224/30 is directly connected, Serial0/1/1

L 209.165.200.225/32 is directly connected, Serial0/1/1Questions:

¿Qué código se utiliza en la tabla de enrutamiento para indicar una red conectada directamente?

La C designa una subred conectada directamente. Una L designa una interfaz local. Las dos respuestas son correctas.

¿Cuántas entradas de ruta están codificadas con un código C en la tabla de enrutamiento?

4

Paso 5: Mostrar una lista de resumen de las interfaces del router.

a. Use el comando show ip interface brief en el router para responder la siguiente pregunta.

R2# show ip interface brief Interface IP-Address OK? Method Status Protocol GigabitEthernet0/0/0 10.0.4.1 YES manual up up GigabitEthernet0/0/1 10.0.5.1 YES manual up up Serial0/1/0 10.0.3.2 YES manual up up Serial0/1/1 209.165.200.225 YES manual up up Vlan1 unassigned YES unset administratively down down

¿Qué comando cambió el estado de los puertos Gigabit Ethernet de administrativamente inactivo a activo?

no shutdown

¿Qué comando de filtrado usaría para mostrar solo las interfaces con direcciones asignadas?

show ip interface brief | exclude unassigned

b. Use el comando show ipv6 int brief para verificar la configuración de IPv6 en el R1.

R2# show ipv6 interface brief GigabitEthernet0/0/0 [up/up] FE80: :2:A 2001:DB8:ACAD:4::1 GigabitEthernet0/0/1 [up/up] FE80: :2:B 2001:DB8:ACAD:5::1 Serial0/1/0 [up/up] FE80: :1:C 2001:DB8:ACAD:3: :2 Serial0/1/1 [up/up] FE80: :1:D 2001:DB8:ALIMENTACIÓN:224: :1 Vlan1 [administratively down/down] No asignado

¿Cuál es el significado de la parte [up/up] de la salida?

El estado [up/up] refleja el estado de la capa 1 y la capa 2 de la interfaz y no depende de la capa 3.

Modelos de respuestas

Router R2

enable configure terminal service password-encryption hostname R2 enable secret 5 $1$mERr$8fT8JFfxitttQEg7btAoQ. ipv6 unicast-routing (enrutamiento unidifusión IPv6) username SSHadmin secret 5 $1$mERr$MCjOzJZmK//VUxTKHsS1K1 no ip domain-lookup ip domain-name ccna-lab.com interface GigabitEthernet0/0/0 description Link to LAN 3 ip address 10.0.4.1 255.255.255.0 ipv6 address FE80::2:A link-local ipv6 address 2001:DB8:ACAD:4::1/64 no shutdown interface GigabitEthernet0/0/1 description Link to LAN 4 ip address 10.0.5.1 255.255.255.0 ipv6 address FE80::2:B link-local ipv6 address 2001:DB8:ACAD:5::1/64 no shutdown interface Serial0/1/0 description Link to R1 ip address 10.0.3.2 255.255.255.0 ipv6 address FE80::1:C link-local ipv6 address 2001:DB8:ACAD:3::2/64 no shutdown interface Serial0/1/1 description Link to Internet ip address 209.165.200.225 255.255.255.252 ipv6 address FE80::1:D link-local ipv6 address 2001:DB8:FEED:224::1/64 no shutdown banner motd ^C *********************************************** WARNING: Unauthorized access is prohibited! *********************************************** line con 0 exec-timeout 6 0 password 7 0822455D0A16 logging synchronous login line vty 0 4 exec-timeout 6 0 password 7 0822455D0A16 login local transport input ssh end

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes