Última actualización: agosto 20, 2024

2.6.3 Cuestionario sobre amenazas, vulnerabilidades y ataques de ciberseguridad Preguntas y Respuestas

1. ¿Qué modifica el rootkit?

- Sistema operativo

- Programas

- Protectores de pantalla

- Bloc de notas

- Microsoft Word

2. Un atacante está sentado frente a una tienda y copia de manera inalámbrica los correos electrónicos y las listas de contactos de los dispositivos de usuarios cercanos desprevenidos. ¿Qué tipo de ataque es este?

- Bluesnarfing

- Smishing

- Interferencia de RF

- Bluejacking

3. ¿Qué tipo de ataque está dirigido a una base de datos de SQL mediante el campo de entrada de un usuario?

- Inyección XML

- Scripts entre sitios

- Inyección SQL

- Desbordamiento del búfer

4. ¿Cuál es el método no técnico que un delincuente cibernético usaría para recopilar información confidencial de una organización?

- hombre-en-el-medio

- ransomware

- ingeniería social

- pharming

5. Los empleados de una empresa reciben un correo electrónico que indica que la contraseña de la cuenta caducará inmediatamente y requiere el restablecimiento de la contraseña en 5 minutos. ¿Qué declaración clasificaría este correo electrónico?

- Es un correo electrónico engañoso.

- Es un ataque de suplantación de identidad.

- Es un ataque combinado.

- Es un ataque de DDoS.

6. ¿Cuáles son las tres mejores prácticas que pueden ayudar a defenderse de los ataques de ingeniería social? (Escoja tres opciones.)

- Implementar dispositivos de firewall bien diseñados.

- Capacitar a los empleados sobre las políticas.

- Agregar más protecciones de seguridad.

- No ofrecer restablecimientos de contraseña en una ventana de chat.

- Habilitar una política que establezca que el departamento de TI deba proporcionar información telefónica solo a los gerentes.

- Resista el impulso de hacer clic en enlaces de sitio web atractivos.

7. ¿Cuál es el término utilizado cuando un atacante envía un correo electrónico fraudulento haciéndose pasar por una fuente legítima y confiable?

- Suplantación de identidad

- Vishing

- Puerta trasera

- Troyano

8. Los usuarios informan que no se puede tener acceso a un archivo de la base de datos del servidor principal. El administrador de una base de datos verifica el problema y advierte que el archivo de base de datos ahora está cifrado. La organización recibe un correo electrónico de amenaza en el que se exige un pago a cambio de descifrar el archivo de base de datos. ¿Qué tipo de ataque ha experimentado la organización?

- Ataque DoS

- Ataque hombre-en-el-medio

- Ransomware

- Troyano

9. Un delincuente cibernético envía una serie de paquetes con formato malicioso al servidor de la base de datos. El servidor no puede analizar los paquetes y el evento provoca la falla del servidor. ¿Cuál es el tipo de ataque que lanza un delincuente cibernético?

- Inyección de paquete

- Inyección SQL

- DoS

- hombre-en-el-medio

10. Los empleados de una organización informan que el acceso a la red es lento. Una investigación adicional revela que un empleado descargó un programa de escaneo de terceros para la impresora.

¿Qué tipo de malware puede haber sido introducido?

- troyano

- correo electrónico no deseado

- gusano

- suplantación de identidad

11. Una organización agrega una etiqueta «externa» a los correos electrónicos entrantes desde fuera del dominio para advertir a los usuarios internos que dichos correos electrónicos provienen del exterior. ¿Qué método de engaño utiliza un ataque cibernético para engañar a los empleados haciéndoles creer que la organización envió un correo electrónico malicioso al eliminar la etiqueta «externa»?

- Ataque de pozo de agua

- Error tipográfico

- Antecedente

- Estafa de facturas

12. ¿Netbus pertenece a qué tipo de malware?

- Puerta trasera

- Bomba lógica

- Registrador de claves

- Grayware

13. Al tener ángulos de visión estrechos, ¿qué tipo de ataques mitiga un cajero automático?

- inspección de basura

- espiar por encima del hombro

- quid pro quo

- fraude de identidad

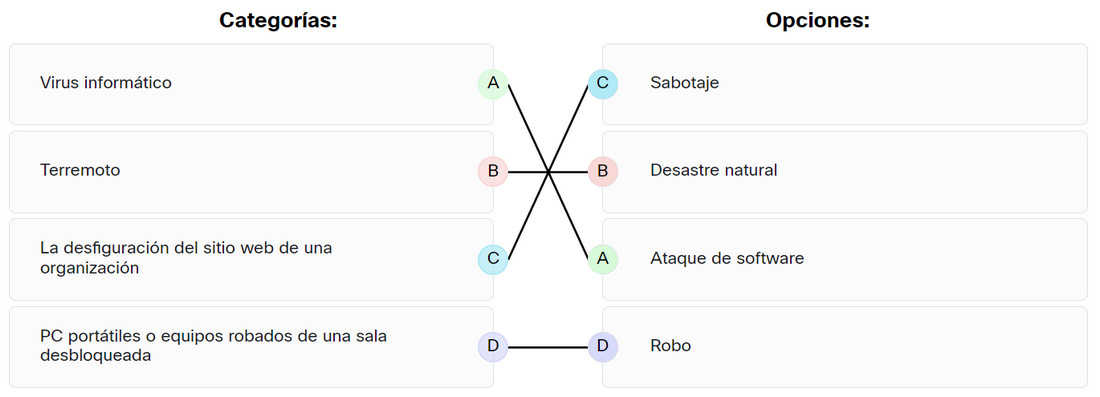

14. Asocie los ejemplos de amenazas cibernéticas con su descripción.

| Terremoto | Desastre natural |

| Virus informático | Ataque de software |

| La desfiguración del sitio web de una organización | Sabotaje |

| PC portátiles o equipos robados de una sala desbloqueada | Robo |

15. Un usuario se queja de que recibe con frecuencia mensajes en el teléfono inteligente que lo insta a visitar diferentes sitios web de seguros. Si el usuario hace clic en el enlace para visitar, aparecerá un mensaje de inicio de sesión de usuario y le pedirá que se registre primero. ¿Qué ataque a dispositivos inalámbricos y móviles ha experimentado el usuario?

- Grayware

- SMiShing

- Bluejacking

- Bluesnarfing

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes