Última actualización: mayo 8, 2025

3.5.2 Módulo 3 – Prueba de control de acceso Respuestas Español

1. ¿Cuáles son los tres procesos que representan ejemplos de controles de acceso lógico? (Elija tres opciones).

- Firewalls para supervisar el tráfico

- Protección para supervisar las pantallas de seguridad

- Tarjetas de deslizamiento para permitir el acceso a un área restringida

- Biométrica para validar las características físicas

- Sistema de detección de intrusiones (IDS) para detectar actividades de red sospechosas

- Cercas para proteger el perímetro de un edificio

- Cifrado

- Tarjetas inteligentes

- Contraseñas

- Biometría

- Listas de control de acceso (ACL)

- Protocolos

- Firewalls

- Sistema de detección de intrusiones (IDS)

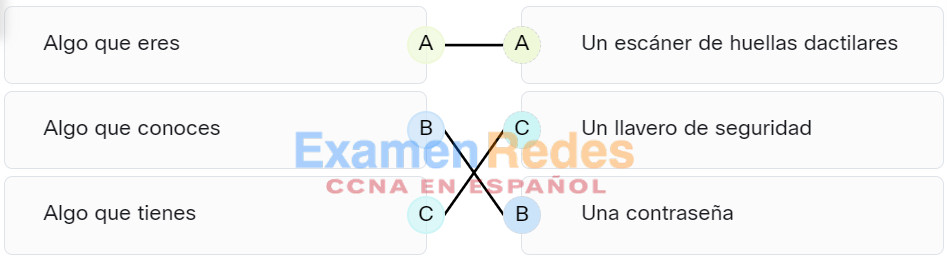

2. Una el tipo de autenticación de varios factores con la descripción.

| Algo que conoces | Una contraseña |

| Algo que tienes | Un llavero de seguridad |

| Algo que eres | Un escáner de huellas dactilares |

3. Una organización planea implementar la capacitación en seguridad para capacitar a los empleados sobre las políticas de seguridad. ¿Qué tipo de control de acceso intenta implementar la organización?

- Administrativo

- Lógico

- Tecnológico

- Físico

4. Cuando se realiza una auditoría de seguridad en una empresa, el auditor informa que los usuarios nuevos tienen acceso a los recursos de red más allá de sus tareas habituales. Además, los usuarios que pasan a puestos diferentes conservan sus permisos anteriores. ¿Qué tipo de violación se produce?

- Política de red

- Menor privilegio

- Contraseña

- Auditoría

5. ¿Qué modelo de control de acceso asigna privilegios de seguridad en basado en la posición, responsabilidades o clasificación de puestos de un individuo o grupo dentro de una organización?

- Discrecional

- Obligatorio

- Basado en reglas

- Basado en roles

6. ¿Qué tipo de control de acceso aplica el control de acceso más estricto y se utiliza comúnmente en aplicaciones militares o fundamentales para la misión?

- Control de acceso no discrecional

- Control de acceso basado en atributos (ABAC)

- Control de acceso obligatorio (MAC)

- Control de acceso discrecional (DAC)

- Control de acceso obligatorio (MAC): el control de acceso más estricto que se utiliza normalmente en aplicaciones militares o esenciales.

- Control de acceso discrecional (DAC): permite que los usuarios controlen el acceso a sus datos como dueños de esos datos. Pueden utilizarse listas de control de acceso (ACL) u otras medidas de seguridad para especificar quién puede tener acceso a la información.

- Control de acceso no discrecional: también conocido como control de acceso basado en roles (RBAC). Permite el acceso según el rol y las responsabilidades del individuo dentro de la organización.

- Control de acceso basado en atributos (ABAC): permite el acceso basado en los atributos del recurso al que se accederá, del usuario que accede al recurso y de los factores del entorno, como el momento del día.

7. ¿Qué componente es un pilar del enfoque de seguridad zero trust que se centra en el acceso seguro de dispositivos, como servidores, impresoras y otros dispositivos finales, incluidos los dispositivos conectados a IoT?

- Flujos de trabajo

- Cargas de trabajo

- Fuerza laboral

- Lugar de trabajo

8. Se le ha pedido a un usuario que implemente IPsec para conexiones externas entrantes. El usuario planea utilizar SHA-1 como parte de la implementación. El usuario desea garantizar la integridad y la autenticidad de la conexión. ¿Qué herramienta de seguridad puede utilizar el usuario?

- SHA256

- ISAKMP

- MD5

- HMAC

9. Después de una auditoría de seguridad de una organización, se encontró que varias cuentas tenían acceso con privilegios a los sistemas y a los dispositivos. ¿Cuáles son las tres mejores prácticas de protección de cuentas con privilegios que deberían incluirse en el informe de auditoría? (Elija tres opciones).

- Reduzca la cantidad de cuentas con privilegios.

- Proteja el almacenamiento de contraseña.

- Aplique el principio de menor privilegio.

- Nadie debe tener acceso con privilegios.

- Solo el CIO debe tener acceso con privilegios.

- Solo los gerentes deben tener acceso con privilegios.

10. ¿Qué utilidad de Windows debe utilizarse para configurar las reglas de contraseña y las política de bloqueo de cuenta en un sistema que no es parte de un dominio?

- Administración de equipos

- Herramienta de política de seguridad local

- Herramienta de seguridad de Active Directory

- Registro de seguridad del visor de eventos

11. ¿Cuál es el propósito de la función de contabilidad de seguridad de red?

- Proporcionar preguntas de desafío y respuesta.

- No perder de vista las acciones de los usuarios.

- Determinar a qué recursos puede acceder un usuario.

- Requerir que los usuarios prueben quiénes son.

12. Debido a los controles de seguridad implementados, un usuario solo puede acceder a un servidor con FTP. ¿Qué componente de AAA logra esto?

- Autorización

- Autenticación

- Registro

- Auditoría

- Accesibilidad

13. ¿Qué se utiliza para escanear un dispositivo BYOD con el fin de verificar que cumple con las políticas de seguridad de la empresa antes de permitir que el dispositivo acceda a la red?

- ACL

- NAC

- IDS

- Servidor proxy

- Reconocimiento

14. ¿Qué componente de AAA puede establecerse utilizando tokens?

- Autorización

- Autenticación

- Contabilidad

- Auditoría

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes