Última actualización: mayo 13, 2025

4.4.2 Módulo 4 – Prueba de Vulnerabilidad de Dispositivos Finales Respuestas Español

1. En un servidor de perfiles, ¿qué definir lo que una aplicación tiene permitido hacer o ejecutar en un servidor?

- Cuentas de usuario

- Puertos de escucha

- Cuentas de servicio

- Entorno de software

2. En las evaluaciones de la seguridad de la red, ¿que tipo de prueba se utiliza para evaluar el riesgo que suponen las vulnerabilidades para una organización específica, incluida la evaluación de la probabilidad de ataques y del impacto de los ataques exitosos en la organización?

- Análisis de riesgos

- Escaneo de puertos

- Pruebas de penetración

- Evaluación de vulnerabilidades

3. Cuando se establece una línea de base para la red de una organización, ¿qué elemento del perfil de la red indica el tiempo que transcurre entre el establecimiento de un flujo de datos y su finalización?

- Puertos utilizados

- Rendimiento total

- Duración de la sesión

- espacio de direcciones de activos críticos

- Rendimiento total – La cantidad de datos que pasa de un origen dado a un destino determinado en un período de tiempo especificado

- Duración de la sesión – El tiempo transcurrido desde que se establece el flujo de datos y su finalización

- Puertos utilizados – una lista de procesos de TCP o UDP que están disponibles para aceptar datos

- Espacio de direcciones de activos críticos – Las direcciones IP o la ubicación lógica de los sistemas o datos esenciales

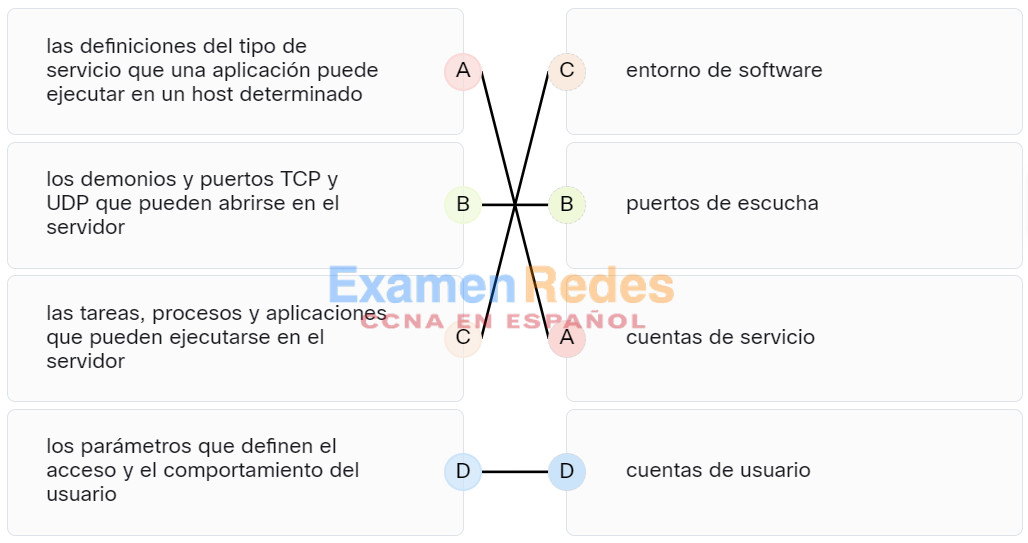

4. Una el elemento de perfil del servidor con la descripción.

| los parámetros que definen el acceso y el comportamiento del usuario | cuentas de usuario |

| los demonios y puertos TCP y UDP que pueden abrirse en el servidor | puertos de escucha |

| las tareas, procesos y aplicaciones que pueden ejecutarse en el servidor | entorno de software |

| las definiciones del tipo de servicio que una aplicación puede ejecutar en un host determinado | cuentas de servicio |

5. ¿Qué tipo de evaluación incluye la evaluación de la probabilidad de un ataque, el tipo de atacante que pueda llevar a cabo un ataque de ese tipo y cuáles podrían ser las consecuencias para la organización si el ataque tiene éxito?

- Análisis de riesgos

- Identificación de vulnerabilidades

- Pruebas de penetración

- Creación de perfiles en el servidor

6. Un analista especializado en ciberseguridad realiza una evaluación, conforme a CVSS, de un ataque en el cual se envió un enlace web a varios empleados. Un ataque interno se inició tras hacer clic en el enlace. ¿Qué métrica de Explotabilidad en el Grupo de Métricas Base de CVSS se utiliza para documentar que el usuario tuvo que hacer clic en el enlace para que se produzca el ataque?

- requisito de disponibilidad

- requisito de integridad

- alcance

- interacción del usuario

7. ¿Qué clase de métrica en el Grupo de Métricas Base de CVSS identifica los impactos en la confidencialidad, la integridad y la disponibilidad?

- Impacto

- Explotabilidad

- Base modificada

- Madurez del Código de Ataque

- Métricas de explotabilidad – características del ataque, como el vector, la complejidad y la interacción del usuario requerida por el ataque.

- Métricas de impacto – Los impactos del ataque enraizados en la tríada CIA de confidencialidad, integridad y disponibilidad

8. ¿Qué métrica en el Grupo de métricas base de CVSS se utiliza con un vector de ataque?

- la proximidad del actor de la amenaza a la vulnerabilidad

- la determinación de si la autoridad inicial cambia a una segunda autoridad durante el ataque

- la presencia o ausencia de la necesidad de interacción con el usuario para que el ataque tenga éxito

- la cantidad de componentes, software, hardware o redes fuera del control del atacante y que deben estar presentes para poder atacar una vulnerabilidad con éxito

9. ¿Cuál de las siguientes afirmaciones describe el emparejamiento amenaza-vulnerabilidad (T-V)?

- Es el aviso emitido por un centro de investigación de vulnerabilidades.

- Es la comparación entre el malware conocido y los riesgos del sistema.

- Es la detección de malware contra un centro de investigación de vulnerabilidades central.

- Es la identificación de amenazas y vulnerabilidades, y el establecimiento de su correspondencia.

10. Al abordar un riesgo identificado, ¿cuál estrategia tiene como objetivo trasladar parte del riesgo a otras partes?

- riesgo compartido

- retención de riesgos

- reducción de riesgos

- evasión de riesgos

- Evasión de riesgos – Detener la realización de las actividades que generan riesgo.

- Reducción de riesgos – Disminuir el riesgo tomando medidas para reducir la vulnerabilidad.

- Riesgo compartido – Transferir parte del riesgo a otras partes

- Retención de riesgos – Aceptar el riesgo y sus consecuencias.

11. ¿Cuál paso en el Ciclo de Vida de la Administración de Vulnerabilidades (Vulnerability Management Life Cycle VMLC) categoriza los activos en grupos o unidades comerciales, y les asigna un valor comercial a los grupos de activos basándose en qué tan críticos son para las operaciones comerciales?

- informar

- evaluar

- remediar

- priorizar activos

- Detectar: inventariar los recursos en toda la red e identificar detalles de los hosts, incluidos los sistemas operativos y los servicios abiertos, para identificar vulnerabilidades.

- Priorizar activos: categorizar activos en grupos o unidades comerciales, y asignar un valor comercial a los grupos de recursos basándose en qué tan críticos son para las operaciones comerciales.

- Evaluar: determinar un perfil de riesgo base para eliminar riesgos en función de la criticidad de los recursos (qué tan críticos son), de las amenazas a vulnerabilidades y de la clasificación de los recursos (activos).

- Informar: medir el nivel de riesgo comercial asociado a los activos de acuerdo con las políticas de seguridad de la empresa. Documentar un plan de seguridad, monitorear la actividad sospechosa y describir vulnerabilidades conocidas.

- Remediar: priorizar de acuerdo con el riesgo comercial y corregir vulnerabilidades según el nivel de riesgo.

- Verificar: verificar que las amenazas se hayan eliminado a través de auditorías de seguimiento.

12. ¿Qué medida debería adoptarse en la etapa de detección del ciclo de vida de administración de vulnerabilidades?

- Asignar valor comercial a los recursos

- Determinar un perfil de riesgo

- Desarrollar una línea de base de red

- Documentar el plan de seguridad

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes