Última actualización: mayo 8, 2025

4.8.2 Módulo 4 – Prueba de listas de control de acceso Respuestas Español

1. Al aplicar una ACL a una interfaz de enrutador, ¿qué tráfico se designa como saliente?

- tráfico que va desde la dirección IP de destino al router

- tráfico que sale del router y se dirige hacia el host de destino

- tráfico para el que el router no puede encontrar ninguna entrada de tabla de enrutamiento

- tráfico que proviene de la dirección IP de origen en el router

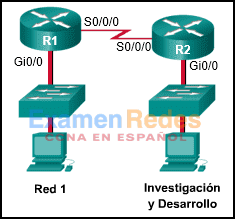

2. Consultar la ilustración. Un administrador de red quiere crear una ACL estándar para evitar que el tráfico de la red 1 se transmita a la red de Investigación y Desarrollo. ¿En qué interfaz del router y en qué dirección debe aplicarse la ACL estándar?

- R2 Gi0/0 outbound

- R1 S0/0/0 saliente

- R1 Gi0/0 outbound

- R2 Gi0/0 inbound

- R1 Gi0/0 inbound

- R2 S0/0/0 inbound

3. ¿Qué operador se utiliza en una instrucción ACL para hacer coincidir los paquetes de una aplicación específica?

- lt

- eq

- established

- gt

access-list 105 permit tcp any host 10.0.54.5 eq 20 access-list 105 permit tcp any host 10.0.54.5 eq 21

El operador (eq) hacia el final de las líneas ACL se utiliza para coincidir con un puerto/servicio en particular que se especifica inmediatamente después del operador eq.

4. ¿Cuáles dos instrucciones describen las directrices generales apropiadas para configurar y aplicar las ACL? (Escoja dos opciones).

- Las sentencias ACL más específicas deben introducirse primero debido a la naturaleza secuencial de arriba hacia abajo de las ACL.

- Las ACL estándar se colocan más cerca del origen, mientras que las ACL extendidas se colocan más cerca del destino.

- Se pueden aplicar varias ACL por protocolo y por dirección a una interfaz.

- Si se va a aplicar una única ACL a varias interfaces, debe configurarse con un número único para cada interfaz.

- Si una ACL no contiene instrucciones de permiso, todo el tráfico se deniega de forma predeterminada.

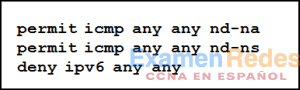

5. Consultar la ilustración. ¿Qué afirmación describe la función de las ACE?

- Estas ACE permiten el tráfico de detección de vecinos de IPv6.

- Estas ACE aparecen automáticamente al final de cada ACL IPv6 para permitir el enrutamiento de IPv6.

- Estas ACE se deben agregar manualmente al final de cada ACL IPv6 para permitir que se produzca el enrutamiento de IPv6.

- Estas son ACE opcionales que se pueden agregar al final de una ACL IPv6 para permitir mensajes ICMP definidos en grupos de objetos denominados nd-na y nd-ns.

6. ¿Qué máscara de comodín coincidirá con las redes 172.16.0.0 a 172.19.0.0?

- 0.0.255.255

- 0.252.255.255

- 0.0.3.255

- 0.3.255.255

7. ¿Qué método se utiliza para aplicar una ACL de IPv6 a una interfaz del router?

- el uso del comando ipv6 traffic-filter

- el uso del comando ipv6 access-list

- el uso del comando ip access-group

- el uso del comando access-class

8. ¿Qué tipo de mensaje ICMP entrante debe ser detenido?

- Unreachable (inalcanzable)

- Echo

- Echo-reply (respuesta echo)

- Fuente quench (alivio de fuente)

9. ¿Qué tipo de ACL ofrece mayor flexibilidad y control sobre el acceso a la red?

- extendida

- Estándar denominada

- Estándar numerada

- flexible

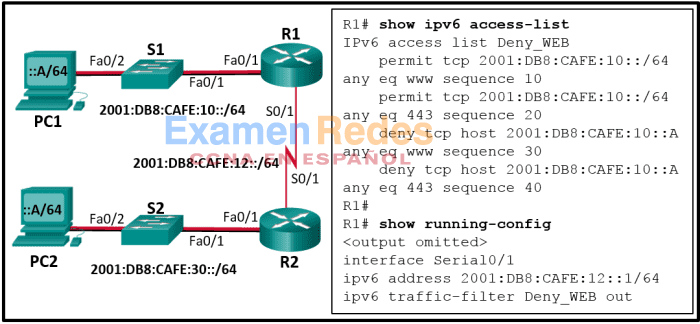

10. Consulte la ilustración. Un administrador de redes configura una ACL de IPv6 para permitir que los hosts en la red 2001:DB8:CAFÉ:10::/64 puedan tener acceso a los servidores web remotos, con excepción de PC1. Sin embargo, un usuario de PC1 puede tener acceso a la PC2 del servidor web satisfactoriamente. ¿Por qué esto es posible?

- La ACL de IPv6 Denegar_WEB permite todo el tráfico web antes de que se bloquee el host específico.

- La ACL de IPv6 Denegar_WEB se escribió incorrectamente cuando se aplicó a la interfaz.

- La ACL de IPv6 Denegar_WEB está aplicada en la dirección incorrecta en el router R1.

- La ACL de IPv6 Denegar_WEB está aplicada a una interfaz incorrecta del router R1.

11. ¿Qué situación podría producir una configuración de ACL incorrecta y denegar todo el tráfico?

- Aplicar una ACL estándar con el comando ip access-group out .

- Aplicar una ACL estándar en la dirección entrante.

- Aplicar una ACL con nombre a una línea VTY.

- Aplique una ACL que tenga todas las sentencias deny de ACE.

12. ¿Cuál es la manera más rápida de eliminar una única ACE de una ACL con nombre?

- Copiar la ACL en un editor de texto, eliminar la ACE y luego volver a copiar la ACL en el router.

- Utilice el comando no access-list para eliminar toda la ACL y luego vuelva a crearla sin la ACE.

- Utilice la palabra clave no y el número de secuencia de la ACE a eliminar.

- Crear una nueva ACL con un número diferente y aplicar la nueva ACL a la interfaz de router.

13. ¿Qué palabras clave pueden usarse en una lista de control de acceso para reemplazar una máscara wildcard o un par de dirección y máscara wildcard? (Elija dos opciones).

- most

- any

- host

- some

- gt

- all

14. Considere la siguiente lista de acceso.

access-list 100 permit ip host 192.168.10.1 anya ccess-list 100 deny icmp 192.168.10.0 0.0.255 any echo access-list 100 permit ip any any

¿Qué dos acciones se llevan a cabo si la lista de acceso se coloca en la entrada de un puerto Gigabit Ethernet del router que tiene asignada la dirección IP 192.168.10.254? (Elija dos opciones).

- Los dispositivos de la red 192.168.10.0/24 tienen perrmitido responder a cualquier solicitud de ping.

- Solo el dispositivo de red asignado a la dirección IP 192.168.10.1 puede acceder al router.

- Los dispositivos de la red 192.168.10.0/24 pueden hacer ping correctamente a los dispositivos de la red 192.168.11.0.

- Se permite una sesión Telnet o SSH desde cualquier dispositivo del 192.168.10.0 en el router con esta lista de acceso asignada.

- Solo se permiten conexiones de Capa 3 desde el router a cualquier otro dispositivo de red.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes