Última actualización: agosto 25, 2022

5.3.2.4 Práctica de laboratorio: resolución de problemas de routing entre VLAN (versión para el instructor)

Nota para el instructor: el color de fuente rojo o las partes resaltadas en gris indican texto que aparece en la copia del instructor solamente.

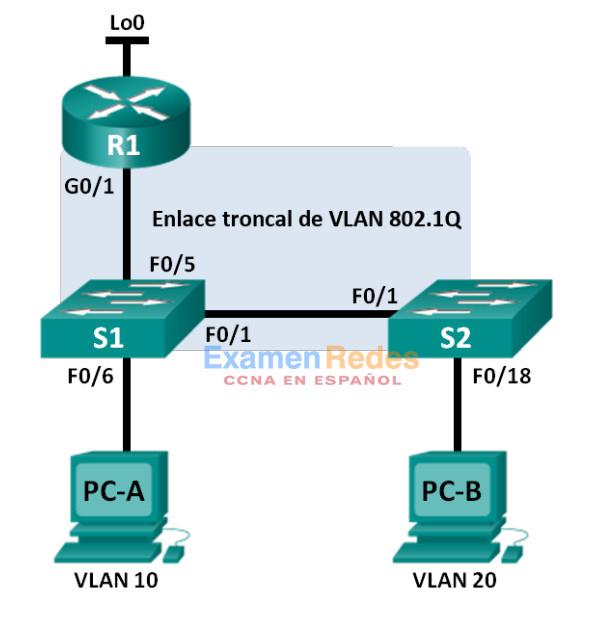

Topología

Tabla de direccionamiento

| Dispositivo | Interfaz | Dirección IP | Máscara de subred | Gateway predeterminado |

|---|---|---|---|---|

| R1 | G0/1.1 | 192.168.1.1 | 255.255.255.0 | N/A |

| G0/1.10 | 192.168.10.1 | 255.255.255.0 | N/A | |

| G0/1.20 | 192.168.20.1 | 255.255.255.0 | N/A | |

| Lo0 | 209.165.200.225 | 255.255.255.224 | N/A | |

| S1 | VLAN 1 | 192.168.1.11 | 255.255.255.0 | 192.168.1.1 |

| S2 | VLAN 1 | 192.168.1.12 | 255.255.255.0 | 192.168.1.1 |

| PC-A | NIC | 192.168.10.3 | 255.255.255.0 | 192.168.10.1 |

| PC-B | NIC | 192.168.20.3 | 255.255.255.0 | 192.168.20.1 |

Especificaciones de la asignación de puertos de switch

| Puertos | Asignaciones | Red |

|---|---|---|

| S1 F0/1 | Enlace troncal de 802.1Q | N/A |

| S2 F0/1 | Enlace troncal de 802.1Q | N/A |

| S1 F0/5 | Enlace troncal de 802.1Q | N/A |

| S1 F0/6 | VLAN 10 – R&D | 192.168.10.0/24 |

| S2 F0/18 | VLAN 20: ingeniería | 192.168.20.0/24 |

Objetivos

Parte 1: armar la red y cargar las configuraciones de los dispositivos

Parte 2: resolver problemas de configuración de routing entre VLAN

Parte 3: verificar la configuración de VLAN, la asignación de puertos y los enlaces troncales

Parte 4: probar la conectividad de capa 3

Información básica/situación

La red está diseñada y configurada para admitir tres VLAN. Un router externo con un enlace troncal 802.1Q, también conocido como router-on-a-stick, proporciona routing entre VLAN. El R1 también proporciona el routing a un servidor web remoto, que es simulado por Lo0. Sin embargo, no funciona de conformidad con el diseño, y las quejas de los usuarios no proporcionaron demasiada información sobre el origen de los problemas.

En esta práctica de laboratorio, primero debe definir qué es lo que no funciona como se esperó y luego debe analizar las configuraciones existentes para determinar y corregir el origen de los problemas. Habrá completado esta práctica de laboratorio cuando pueda demostrar la conectividad IP entre cada una de las VLAN del usuario y la red del servidor web externa, y entre la VLAN de administración del switch y la red del servidor web.

Nota: los routers que se utilizan en las prácticas de laboratorio de CCNA son routers de servicios integrados (ISR) Cisco 1941 con IOS de Cisco versión 15.2(4)M3 (imagen universalk9). Los switches que se utilizan son Cisco Catalyst 2960s con IOS de Cisco versión 15.0(2) (imagen de lanbasek9). Se pueden utilizar otros routers, switches y otras versiones del IOS de Cisco. Según el modelo y la versión de IOS de Cisco, los comandos disponibles y los resultados que se obtienen pueden diferir de los que se muestran en las prácticas de laboratorio. Consulte la tabla Resumen de interfaces del router que se encuentra al final de esta práctica de laboratorio para obtener los identificadores de interfaz correctos.

Nota: asegúrese de que los routers y los switches se hayan borrado y no tengan configuraciones de inicio. Si no está seguro, consulte con el instructor.

Nota para el instructor: consulte el Manual de prácticas de laboratorio para el instructor a fin de conocer los procedimientos para inicializar y volver a cargar los dispositivos.

Recursos necesarios

- 1 router (Cisco 1941 con IOS de Cisco versión 15.2(4)M3, imagen universal o similar)

- 2 switches (Cisco 2960 con IOS de Cisco versión 15.0(2), imagen lanbasek9 o similar)

- 2 computadoras (Windows 7, Vista o XP con un programa de emulación de terminal, como Tera Term)

- Cables de consola para configurar los dispositivos con IOS de Cisco mediante los puertos de consola

- Cables Ethernet, como se muestra en la topología

Parte 1. armar la red y cargar las configuraciones de los dispositivos

En la parte 1, configurará la topología de la red y configurará los parámetros básicos en los equipos host, los switches y el router.

Paso 1. realizar el cableado de red tal como se muestra en la topología.

Paso 2. configurar los equipos host.

Consulte la tabla de direccionamiento para obtener información de direcciones de los equipos host.

Paso 3. cargar las configuraciones del router y los switches.

Cargue las siguientes configuraciones en el router o switch apropiados. Todos los dispositivos tienen las mismas contraseñas; la contraseña de enable es class y la contraseña de line es cisco.

Configuración del router R1:

hostname R1 enable secret class no ip domain lookup line con 0 password cisco login logging synchronous line vty 0 4 password cisco login interface loopback0 ip address 209.165.200.225 255.255.255.224 interface gigabitEthernet0/1 no ip address ! no shutdown interface gigabitEthernet0/1.1 encapsulation dot1q 11 ! encapsulation dot1q 1 ip address 192.168.1.1 255.255.255.0 interface gigabitEthernet0/1.10 encapsulation dot1q 10 ip address 192.168.11.1 255.255.255.0 ! ip address 192.168.10.1 255.255.255.0 interface gigabitEthernet0/1.20 encapsulation dot1q 20 ip address 192.168.20.1 255.255.255.0 end

Configuración del switch S1:

hostname S1 enable secret class no ip domain-lookup line con 0 password cisco login logging synchronous line vty 0 15 password cisco login vlan 10 name R&D exit !vlan 20 ! name Engineering ! exit interface fastethernet0/1 switchport mode access ! switchport mode trunk interface fastethernet0/5 switchport mode trunk !interface fastethernet0/6 ! switchport access vlan 10 ! switchport mode access interface vlan1 ip address 192.168.1.11 255.255.255.0 ip default-gateway 192.168.1.1 end

Configuración del switch S2:

hostname S2 enable secret class no ip domain-lookup line con 0 password cisco login logging synchronous line vty 0 15 password cisco login !vlan 10 ! name R&D ! exit vlan 20 name Engineering exit interface fastethernet0/1 switchport mode trunk interface fastethernet0/18 switchport access vlan 10 switchport mode access ! switchport access vlan 20 interface vlan1 ip address 192.168.1.12 255.255.255.0 ip default-gateway 192.168.1.1 end

Paso 4. Guardar la configuración en ejecución en la configuración de inicio.

Parte 2. resolver problemas de configuración de routing entre VLAN

En la parte 2, verificará la configuración del routing entre VLAN.

a. En el R1, introduzca el comando show ip route para ver la tabla de routing.

R1# show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

+ - replicated route, % - next hop override

Gateway of last resort is not set

209.165.200.0/24 is variably subnetted, 2 subnets, 2 masks

C 209.165.200.224/27 is directly connected, Loopback0

L 209.165.200.225/32 is directly connected, Loopback0

¿Qué redes se enumeran?

__________________________________________________

Solo la red 209.165.200.224.

¿Hay redes que no figuran en la tabla de routing? Si es así, ¿qué redes?

__________________________________________________

192.168.1.0, 192.168.10.0, 192.168.20.0

¿Cuál es un motivo posible de que una ruta no figure en la tabla de routing?

__________________________________________________

Interfaz administrativamente inactiva, ninguna dirección IP

b. En el R1, emita el comando show ip interface brief.

R1# show ip interface brief

Interface IP-Address OK? Method Status Protocol

Embedded-Service-Engine0/0 unassigned YES unset administratively down down

GigabitEthernet0/0 unassigned YES unset administratively down down

GigabitEthernet0/1 unassigned YES unset administratively down down

GigabitEthernet0/1.1 192.168.1.1 YES manual administratively down down

GigabitEthernet0/1.10 192.168.11.1 YES manual administratively down down

GigabitEthernet0/1.20 192.168.20.1 YES manual administratively down down

Serial0/0/0 unassigned YES unset administratively down down

Serial0/0/1 unassigned YES unset administratively down down

Loopback0 209.165.200.225 YES manual up up

Sobre la base del resultado, ¿existen problemas de interfaz en el router? Si es así, ¿con qué comandos se resolverían los problemas?

______________________________________________________

R1(config)# interface g0/1

R1(config-if)# no shutdown

R1(config-if)# interface g0/1.10

R1(configs-if) ip address 192.168.10.1 255.255.255.0

c. En el R1, vuelva a emitir el comando show ip route.

R1# show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

+ - replicated route, % - next hop override

Gateway of last resort is not set

192.168.1.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.1.0/24 is directly connected, GigabitEthernet0/1.1

L 192.168.1.1/32 is directly connected, GigabitEthernet0/1.1

192.168.11.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.11.0/24 is directly connected, GigabitEthernet0/1.10

L 192.168.11.1/32 is directly connected, GigabitEthernet0/1.10

192.168.20.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.20.0/24 is directly connected, GigabitEthernet0/1.20

L 192.168.20.1/32 is directly connected, GigabitEthernet0/1.20

209.165.200.0/24 is variably subnetted, 2 subnets, 2 masks

C 209.165.200.224/27 is directly connected, Loopback0

L 209.165.200.225/32 is directly connected, Loopback0

Verifique que todas las redes estén disponibles en la tabla de routing. Si no es así, continúe con la resolución de problemas hasta que todas las redes aparezcan en la tabla.

Parte 3. verificar la configuración de VLAN, la asignación de puertos y los enlaces troncales

En la parte 3, verificará que el S1 y el S2 tengan las VLAN correctas y que los enlaces troncales estén configurados como corresponde.

Paso 1. verificar la configuración de VLAN y las asignaciones de puertos.

a. En el S1, introduzca el comando show vlan brief para ver la base de datos de VLAN.

S1# show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/6, Fa0/7, Fa0/8, Fa0/9

Fa0/10, Fa0/11, Fa0/12, Fa0/13

Fa0/14, Fa0/15, Fa0/16, Fa0/17

Fa0/18, Fa0/19, Fa0/20, Fa0/21

Fa0/22, Fa0/23, Fa0/24, Gi0/1

Gi0/2

10 R&D active

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsup

¿Qué redes VLAN se enumeran? Omita las VLAN 1002 a 1005.

__________________________________________________

VLAN 1, VLAN 10

¿Hay algún número o nombre de VLAN que no figure en el resultado? Si es así, indíquelos.

___________________________________________________

VLAN 20; nombre: Ingeniería

¿Los puertos de acceso están asignados a las VLAN correctas? Si no es así, indique las asignaciones faltantes o incorrectas.

___________________________________________________

Fa0/6 tiene que estar asignado a la VLAN 10.

Si es necesario, ¿con qué comandos se resolverían los problemas de VLAN?

____________________________________________________

S1(config)# vlan 20

S1(config-vlan)# name Engineering

S1(config-vlan)# exit

S1(config)# interface fa0/6

S1(config-if)# switchport mode access

S1(config-if)# switchport access vlan 10

b. En el S1, vuelva a emitir el comando show vlan brief para verificar la configuración.

S1# show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/7, Fa0/8, Fa0/9, Fa0/10

Fa0/11, Fa0/12, Fa0/13, Fa0/14

Fa0/15, Fa0/16, Fa0/17, Fa0/18

Fa0/19, Fa0/20, Fa0/21, Fa0/22

Fa0/23, Fa0/24, Gi0/1, Gi0/2

10 R&D active Fa0/6

20 Engineering active

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsup

c. En el S2, introduzca el comando show vlan brief para ver la base de datos de VLAN.

S2# show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/2, Fa0/3, Fa0/4, Fa0/5

Fa0/6, Fa0/7, Fa0/8, Fa0/9

Fa0/10, Fa0/11, Fa0/12, Fa0/13

Fa0/14, Fa0/15, Fa0/16, Fa0/17

Fa0/19, Fa0/20, Fa0/21, Fa0/22

Fa0/23, Fa0/24, Gi0/1, Gi0/2

10 VLAN0010 active Fa0/18

20 Engineering active

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsup

¿Qué redes VLAN se enumeran? Omita las VLAN 1002 a 1005.

____________________________________________________

VLAN 1, VLAN 10, VLAN 20

¿Hay algún número o nombre de VLAN que no figure en el resultado? Si es así, indíquelos.

____________________________________________________

VLAN 10; nombre faltante: I + D

¿Los puertos de acceso están asignados a las VLAN correctas? Si no es así, indique las asignaciones faltantes o incorrectas.

____________________________________________________

F0/18 tiene que estar asignado a la VLAN 20 en vez de a la VLAN 10.

Si es necesario, ¿con qué comandos se resolverían los problemas de VLAN?

____________________________________________________

S2(config)# vlan 10

S2(config-vlan)# name R&D

S2(config-vlan)# exit

S2(config)# interface fa0/18

S2(config-if)# switchport access vlan 20

d. En el S2, vuelva a emitir el comando show vlan brief para verificar los cambios en la configuración.

S2# show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/2, Fa0/3, Fa0/4, Fa0/5

Fa0/6, Fa0/7, Fa0/8, Fa0/9

Fa0/10, Fa0/11, Fa0/12, Fa0/13

Fa0/14, Fa0/15, Fa0/16, Fa0/17

Fa0/19, Fa0/20, Fa0/21, Fa0/22

Fa0/23, Fa0/24, Gi0/1, Gi0/2

10 R&D active

20 Engineering active Fa0/18

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsup

Paso 2. verificar las interfaces de enlace troncal.

a. En el S1, introduzca el comando show interface trunk para ver las interfaces de enlace troncal.

S1# show interface trunk

Port Mode Encapsulation Status Native vlan

Fa0/5 on 802.1q trunking 1

Port Vlans allowed on trunk

Fa0/5 1-4094

Port Vlans allowed and active in management domain

Fa0/5 1,10,20

Port Vlans in spanning tree forwarding state and not pruned

Fa0/5 1,10,20

¿Qué puertos están en modo de enlace troncal?

_____________________________________________________

F0/5

¿Hay puertos que no figuran en el resultado? Si es así, indíquelos.

_____________________________________________________

F0/1

Si es necesario, ¿con qué comandos se resolverían los problemas de puertos de enlace troncal?

_____________________________________________________

S1(config)# interface fa0/1

S1(configs-if)# switchport mode trunk

b. En el S1, vuelva a emitir el comando show interface trunk para verificar los cambios en la configuración.

S1# show interface trunk

Port Mode Encapsulation Status Native vlan

Fa0/1 on 802.1q trunking 1

Fa0/5 on 802.1q trunking 1

Port Vlans allowed on trunk

Fa0/1 1-4094

Fa0/5 1-4094

Port Vlans allowed and active in management domain

Fa0/1 1,10,20

Fa0/5 1,10,20

Port Vlans in spanning tree forwarding state and not pruned

Fa0/1 none

Fa0/5 1,10,20

c. En el S2, introduzca el comando show interface trunk para ver las interfaces de enlace troncal.

S2# show interface trunk

Port Mode Encapsulation Status Native vlan

Fa0/1 on 802.1q trunking 1

Port Vlans allowed on trunk

Fa0/1 1-4094

Port Vlans allowed and active in management domain

Fa0/1 1,10,20

Port Vlans in spanning tree forwarding state and not pruned

Fa0/1 1,10,20

¿Qué puertos están en modo de enlace troncal?

_____________________________________________________

F0/1

¿Hay puertos que no figuran en el resultado? Si es así, indíquelos.

_____________________________________________________

None

Si es necesario, ¿con qué comandos se resolverían los problemas de puertos de enlace troncal?

_____________________________________________________

Todos los puertos de enlace troncal están configurados correctamente.

Parte 4. probar la conectividad de capa 3

a. Ahora que corrigió varios problemas de configuración, probemos la conectividad.

¿Es posible hacer ping de la PC-A al gateway predeterminado de la VLAN 10? _____ Sí.

¿Es posible hacer ping de la PC-A a la PC-B? _____ Sí.

¿Es posible hacer ping de la PC-A a la interfaz Lo0? _____ Sí.

Si la respuesta a cualquiera de estas preguntas es no, resuelva los problemas de configuración y corrija el error.

Nota: quizá sea necesario deshabilitar el firewall de las computadoras para que los pings entre estas se realicen correctamente.

¿Es posible hacer ping de la PC-A al S1? _____ No.

¿Es posible hacer ping de la PC-A al S2? _____ No.

Enumere algunos de los problemas que aún podrían evitar que los pings a los switches se realicen correctamente.

_____________________________________________________

Asignación incorrecta de VLAN en la subinterfaz del router; dirección IP incorrecta en el switch; falta de gateway predeterminado en el switch.

b. Una manera de detectar dónde se produce el error es hacer un tracert de la PC-A al S1.

C:\Users\User1> tracert 192.168.1.11 Tracing route to 192.168.1.11 over a maximum of 30 hops 1 <1 ms <1 ms <1 ms 192.168.10.1 2 * * * Request timed out. 3 * * * Request timed out. <Output Omitted>

Este resultado muestra que la solicitud de la PC-A llega al gateway predeterminado en la interfaz g0/1.10 del R1, pero el paquete se detiene en el router.

c. Ya verificó las entradas en la tabla de routing del R1, ahora ejecute el comando show run | section interface para verificar la configuración de VLAN. Enumere todos los errores de configuración.

______________________________________________________

La interfaz g0/1.1 está asignada a la VLAN 11 en vez de estar asignada a la VLAN 1.

R1# show run | section interface

interface Loopback0

ip address 209.165.200.225 255.255.255.224

interface Embedded-Service-Engine0/0

no ip address

shutdown

interface GigabitEthernet0/0

no ip address

shutdown

duplex auto

speed auto

interface GigabitEthernet0/1

no ip address

duplex auto

speed auto

interface GigabitEthernet0/1.1

encapsulation dot1Q 11

ip address 192.168.1.1 255.255.255.0

interface GigabitEthernet0/1.10

encapsulation dot1Q 10

ip address 192.168.10.1 255.255.255.0

interface GigabitEthernet0/1.20

encapsulation dot1Q 20

ip address 192.168.20.1 255.255.255.0

interface Serial0/0/0

no ip address

shutdown

clock rate 2000000

interface Serial0/0/1

no ip address

shutdown

¿Con qué comandos se resolverían los problemas detectados?

_____________________________________________________

R1(config)# interface g0/1.1

R1(config-if)# encapsulation dot1q 1

d. Verifique que los pings de la PC-A ahora lleguen al S1 y al S2.

¿Es posible hacer ping de la PC-A al S1? _____ Sí.

¿Es posible hacer ping de la PC-A al S2? _____ Sí.

Reflexión

¿Cuáles son las ventajas de ver la tabla de routing para fines de resolución de problemas?

____________________________________________________

Se indican todas las interfaces y subinterfaces configuradas, y se pueden examinar fácilmente para detectar errores.

Tabla de resumen de interfaces del router

| Resumen de interfaces del router | ||||

|---|---|---|---|---|

| Modelo de router | Interfaz Ethernet #1 | Interfaz Ethernet n.º 2 |

Interfaz serial #1 | Interfaz serial n.º 2 |

| 1800 | Fast Ethernet 0/0 (F0/0) | Fast Ethernet 0/1 (F0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 1900 | Gigabit Ethernet 0/0 (G0/0) | Gigabit Ethernet 0/1 (G0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 2801 | Fast Ethernet 0/0 (F0/0) | Fast Ethernet 0/1 (F0/1) | Serial 0/1/0 (S0/1/0) | Serial 0/1/1 (S0/1/1) |

| 2811 | Fast Ethernet 0/0 (F0/0) | Fast Ethernet 0/1 (F0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 2900 | Gigabit Ethernet 0/0 (G0/0) | Gigabit Ethernet 0/1 (G0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| Nota: para conocer la configuración del router, observe las interfaces a fin de identificar el tipo de router y cuántas interfaces tiene. No existe una forma eficaz de confeccionar una lista de todas las combinaciones de configuraciones para cada clase de router. En esta tabla, se incluyen los identificadores para las posibles combinaciones de interfaces Ethernet y seriales en el dispositivo. En esta tabla, no se incluye ningún otro tipo de interfaz, si bien puede haber interfaces de otro tipo en un router determinado. La interfaz BRI ISDN es un ejemplo. La cadena entre paréntesis es la abreviatura legal que se puede utilizar en los comandos de IOS de Cisco para representar la interfaz. | ||||

Configuraciones de dispositivos

Nota para el instructor: las VLAN configuradas no se muestran en la configuración en ejecución del switch, pero se almacenan en el archivo vlan.dat.

- Router R1

- Switch S1

- Switch S2

R1# show run Building configuration... Current configuration : 1522 bytes ! version 15.2 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname R1 ! boot-start-marker boot-end-marker ! ! enable secret 4 06YFDUHH61wAE/kLkDq9BGho1QM5EnRtoyr8cHAUg.2 ! no aaa new-model memory-size iomem 15 ! ip cef ! ! ! ! ! ! no ip domain lookup no ipv6 cef multilink bundle-name authenticated ! ! ! ! ! ! ! ! ! ! ! interface Loopback0 ip address 209.165.200.225 255.255.255.224 ! interface Embedded-Service-Engine0/0 no ip address shutdown ! interface GigabitEthernet0/0 no ip address shutdown duplex auto speed auto ! interface GigabitEthernet0/1 no ip address duplex auto speed auto ! interface GigabitEthernet0/1.1 encapsulation dot1Q 1 ip address 192.168.1.1 255.255.255.0 ! interface GigabitEthernet0/1.10 encapsulation dot1Q 10 ip address 192.168.10.1 255.255.255.0 ! interface GigabitEthernet0/1.20 encapsulation dot1Q 20 ip address 192.168.20.1 255.255.255.0 ! interface Serial0/0/0 no ip address shutdown clock rate 2000000 ! interface Serial0/0/1 no ip address shutdown ! ip forward-protocol nd ! no ip http server no ip http secure-server ! ! ! ! ! control-plane ! ! ! line con 0 password cisco logging synchronous login line aux 0 line 2 no activation-character no exec transport preferred none transport input all transport output pad telnet rlogin lapb-ta mop udptn v120 ssh stopbits 1 line vty 0 4 password cisco login transport input all ! scheduler allocate 20000 1000 ! end

S1# show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/7, Fa0/8, Fa0/9, Fa0/10

Fa0/11, Fa0/12, Fa0/13, Fa0/14

Fa0/15, Fa0/16, Fa0/17, Fa0/18

Fa0/19, Fa0/20, Fa0/21, Fa0/22

Fa0/23, Fa0/24, Gi0/1, Gi0/2

10 R&D active Fa0/6

20 Engineering active

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsup

S1# show run

Building configuration...

Current configuration : 1453 bytes

!

!

version 15.0

no service pad

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname S1

!

boot-start-marker

boot-end-marker

!

enable secret 4 06YFDUHH61wAE/kLkDq9BGho1QM5EnRtoyr8cHAUg.2

!

no aaa new-model

system mtu routing 1500

!

!

no ip domain-lookup

!

!

!

!

!

!

!

!

spanning-tree mode pvst

spanning-tree extend system-id

!

vlan internal allocation policy ascending

!

!

!

!

!

!

interface FastEthernet0/1

switchport mode trunk

!

interface FastEthernet0/2

!

interface FastEthernet0/3

!

interface FastEthernet0/4

!

interface FastEthernet0/5

switchport mode trunk

!

interface FastEthernet0/6

switchport access vlan 10

switchport mode access

!

interface FastEthernet0/7

!

interface FastEthernet0/8

!

interface FastEthernet0/9

!

interface FastEthernet0/10

!

interface FastEthernet0/11

!

interface FastEthernet0/12

!

interface FastEthernet0/13

!

interface FastEthernet0/14

!

interface FastEthernet0/15

!

interface FastEthernet0/16

!

interface FastEthernet0/17

!

interface FastEthernet0/18

!

interface FastEthernet0/19

!

interface FastEthernet0/20

!

interface FastEthernet0/21

!

interface FastEthernet0/22

!

interface FastEthernet0/23

!

interface FastEthernet0/24

!

interface GigabitEthernet0/1

!

interface GigabitEthernet0/2

!

interface Vlan1

ip address 192.168.1.11 255.255.255.0

!

ip default-gateway 192.168.1.1

ip http server

ip http secure-server

!

!

!

line con 0

password cisco

logging synchronous

login

line vty 0 4

password cisco

login

line vty 5 15

password cisco

login

!

end

S2# show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/2, Fa0/3, Fa0/4, Fa0/5

Fa0/6, Fa0/7, Fa0/8, Fa0/9

Fa0/10, Fa0/11, Fa0/12, Fa0/13

Fa0/14, Fa0/15, Fa0/16, Fa0/17

Fa0/19, Fa0/20, Fa0/21, Fa0/22

Fa0/23, Fa0/24, Gi0/1, Gi0/2

10 R&D active

20 Engineering active Fa0/18

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsup

S2# show run

Building configuration...

Current configuration : 1458 bytes

!

!

version 15.0

no service pad

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname S2

!

boot-start-marker

boot-end-marker

!

enable secret 4 06YFDUHH61wAE/kLkDq9BGho1QM5EnRtoyr8cHAUg.2

!

no aaa new-model

system mtu routing 1500

!

!

no ip domain-lookup

!

!

!

!

!

!

!

!

spanning-tree mode pvst

spanning-tree extend system-id

!

vlan internal allocation policy ascending

!

!

!

!

!

!

interface FastEthernet0/1

switchport mode trunk

!

interface FastEthernet0/2

!

interface FastEthernet0/3

!

interface FastEthernet0/4

!

interface FastEthernet0/5

!

interface FastEthernet0/6

!

interface FastEthernet0/7

!

interface FastEthernet0/8

!

interface FastEthernet0/9

!

interface FastEthernet0/10

!

interface FastEthernet0/11

!

interface FastEthernet0/12

!

interface FastEthernet0/13

!

interface FastEthernet0/14

!

interface FastEthernet0/15

!

interface FastEthernet0/16

!

interface FastEthernet0/17

!

interface FastEthernet0/18

switchport access vlan 20

switchport mode access

!

interface FastEthernet0/19

!

interface FastEthernet0/20

!

interface FastEthernet0/21

!

interface FastEthernet0/22

!

interface FastEthernet0/23

!

interface FastEthernet0/24

!

interface GigabitEthernet0/1

!

interface GigabitEthernet0/2

!

interface Vlan1

ip address 192.168.1.12 255.255.255.0

!

ip default-gateway 192.168.1.1

ip http server

ip http secure-server

!

!

line con 0

password cisco

logging synchronous

login

line vty 0 4

password cisco

login

line vty 5 15

password cisco

login

!

end

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes