Última actualización: noviembre 11, 2024

6.7. Examen del módulo – Módulo 6 DevNet Associate 1.0 Respuestas Español

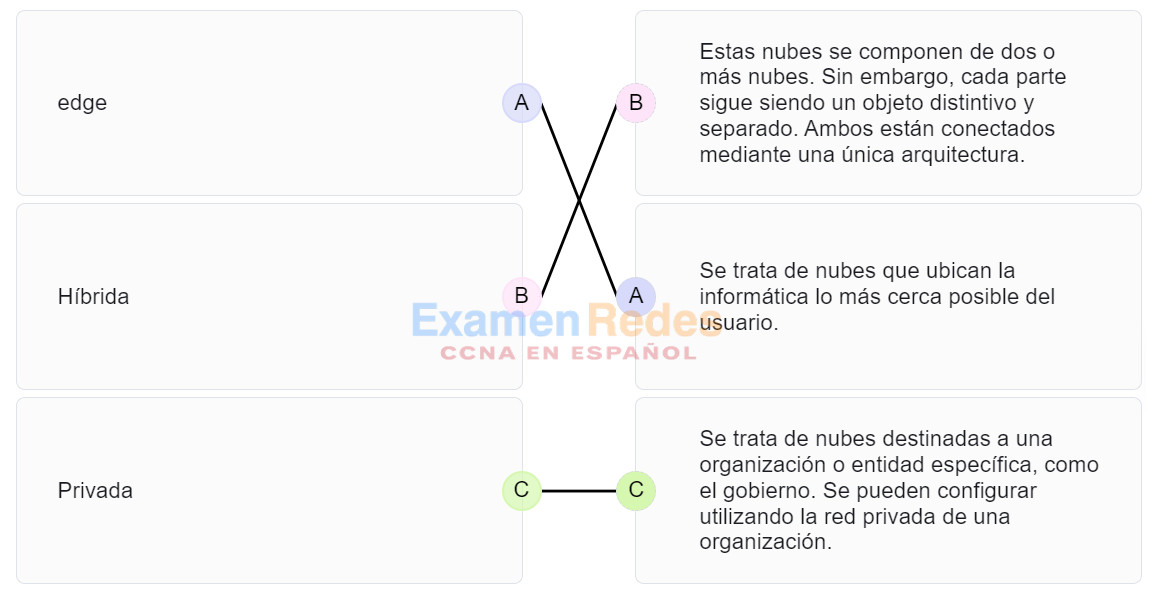

1. Haga coincidir el modelo de nube con su descripción. No se utilizan todas las opciones.

| edge | Se trata de nubes que ubican la informática lo más cerca posible del usuario. |

| Híbrida | Estas nubes se componen de dos o más nubes. Sin embargo, cada parte sigue siendo un objeto distintivo y separado. Ambos están conectados mediante una única arquitectura. |

| Privada | Se trata de nubes destinadas a una organización o entidad específica, como el gobierno. Se pueden configurar utilizando la red privada de una organización. |

2. ¿Cuál es la filosofía para la implementación de software utilizada en el campo de DevOps?

- SOAP

- DevNet

- OWASP

- CI/CD

3. ¿Cuál es una característica de una máquina virtual que se ejecuta en una PC?

- Una máquina virtual no es susceptible a amenazas y ataques maliciosos.

- Una máquina virtual ejecuta su propio sistema operativo.

- Una máquina virtual necesita un adaptador de red físico para conectarse a Internet.

- El número de máquinas virtuales que pueden ser compatibles dependen en los recursos de software en la máquina host.

4. ¿Qué ataque implica la inserción de código malicioso en sentencias SQL?

- Inyección SQL

- Fuerza bruta

- Scripts entre sitios

- inclusión de archivos locales

5. ¿Qué caracteres se utilizan para separar sentencias SQL por lotes?

- signos de libra #

- dos puntos:

- punto y coma;

- paréntesis ()

6. ¿Qué técnica se utiliza para ayudar a mitigar los ataques de inyección SQL?

- utilizando procedimientos almacenados con el rol predeterminado «db_owner»

- utilizando el mismo propietario o cuenta de administrador en las aplicaciones web para conectarse a la base de datos

- limitar el acceso de lectura a campos específicos de una tabla o combinaciones de tablas

- asignar derechos de acceso de administrador o de DBA a la cuenta de la aplicación

- No asignar derechos de acceso de tipo DBA o administrador a cuentas de aplicación

- Evite usar la misma cuenta de propietario/administrador en las aplicaciones web para conectarse a la base de datos

- Limitar el acceso de lectura a campos específicos de una tabla o combinaciones de tablas

- No asignar derechos db_owner a procedimientos almacenados

7. ¿Qué método de mitigación es efectivo contra las secuencias de comandos entre sitios?

- utilizando sólo las funciones necesarias y paquetes seguros descargados de fuentes oficiales y verificados con una firma

- endurecimiento consistente de sistemas y aplicaciones

- desinfectar contenido que no es de confianza

- requiriendo autenticación multifactor

8. ¿Qué declaración es una característica de la amenaza de control de acceso roto para las aplicaciones web?

- Permite a los atacantes robar información confidencial, como contraseñas o información personal.

- Permite a un atacante utilizar las funciones dinámicas de un sitio para inyectar contenido malicioso en la página.

- Permite a los atacantes acceder a versiones serializadas de datos y objetos y, potencialmente, cambiarlas.

- Permite a los usuarios eludir los requisitos de autenticación existentes.

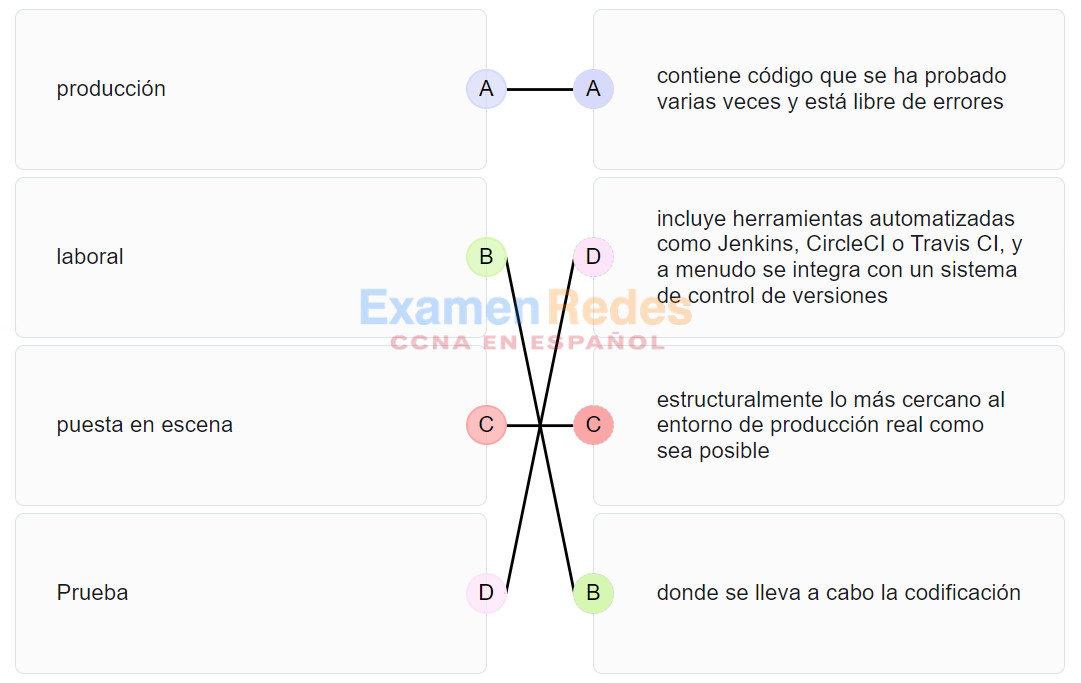

9. Haga coincidir los entornos de la estructura del entorno de desarrollo de cuatro niveles con la descripción.

| producción | contiene código que se ha probado varias veces y está libre de errores |

| Prueba | incluye herramientas automatizadas como Jenkins, CircleCI o Travis CI, y a menudo se integra con un sistema de control de versiones |

| laboral | donde se lleva a cabo la codificación |

| puesta en escena | estructuralmente lo más cercano al entorno de producción real como sea posible |

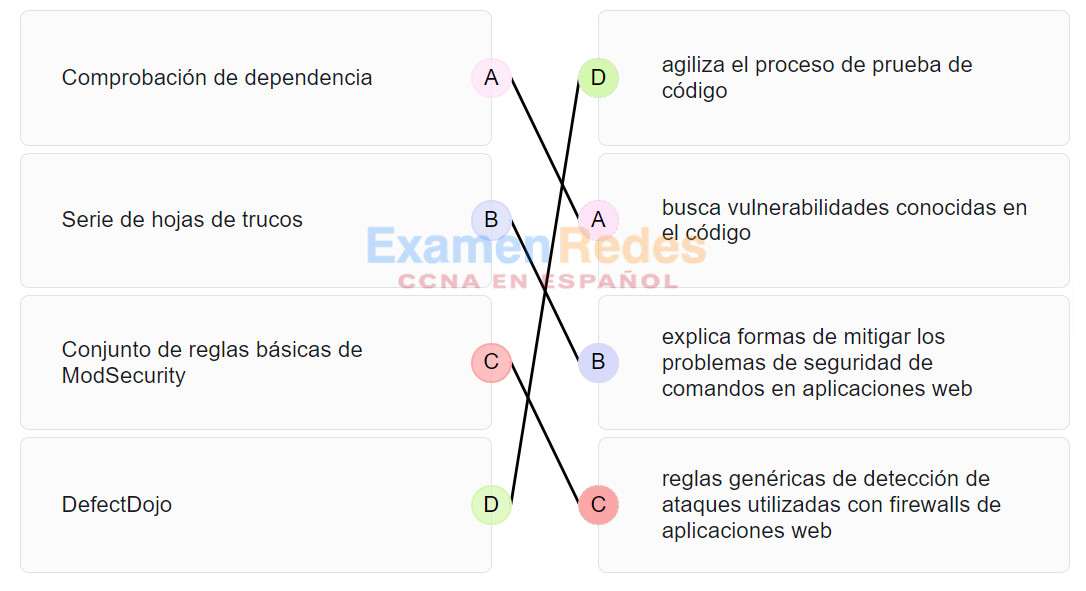

10. Haga coincidir el recurso OWASP con una descripción.

| Serie de hojas de trucos | explica formas de mitigar los problemas de seguridad de comandos en aplicaciones web |

| Comprobación de dependencia | busca vulnerabilidades conocidas en el código |

| DefectDojo | agiliza el proceso de prueba de código |

| Conjunto de reglas básicas de ModSecurity | reglas genéricas de detección de ataques utilizadas con firewalls de aplicaciones web |

11. ¿Qué tecnología se utiliza para contenedores de aplicaciones y les permite ejecutarlas en una variedad de entornos?

- Docker

- GitHub

- VirtualBox

- Cisco DNA

12. ¿Qué se utiliza para aislar las diferentes partes de un contenedor en ejecución?

- sistemas de archivos de unión

- grupos de control

- espacios de nombres

- envoltorios

13. ¿Cuál es una característica de la estrategia de implementación de actualización verde azulado?

- Los cambios de código se implementan periódicamente de tal manera que no afectan a los usuarios actuales.

- El nuevo código se implementa de una vez en el entorno anterior. Si los usuarios no experimentan problemas, se mueve al nuevo entorno.

- Se crea un nuevo entorno con el nuevo código en él, mientras que el entorno antiguo se mantiene en reserva en caso de que los usuarios experimenten problemas.

- La nueva versión de código se despliega primero en un subconjunto de usuarios. Los cambios se pueden revertir si los usuarios experimentan algún problema.

14. En el desarrollo de software, ¿cuál es el propósito de una caja de salto?

- para que todas las solicitudes que se originan desde dentro de una red parezcan que provienen de la misma dirección IP de origen

- para filtrar paquetes en función del direccionamiento de Capa 3 y Capa 4

- para actuar como un único equipo de confianza utilizado para iniciar conexiones a sistemas sensibles

- para recibir solicitudes entrantes y reenviarlas a varios servidores

15. ¿Qué dispositivo de seguridad se utiliza para hacer que las respuestas a las solicitudes del cliente parezcan que todas provienen del mismo servidor?

- firewall activo

- proxy de reenvío

- caja de salto

- proxy reversible

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes