Última actualización: septiembre 19, 2021

7.4.2 Laboratorio: Implementar DHCPv4 Respuestas (versión para el instructor)

7.4.2 Lab – Implement DHCPv4 Español

Nota para el instructor: Los elementos con color de fuente rojo o resaltados en gris indican texto que aparece solo en la copia del instructor.

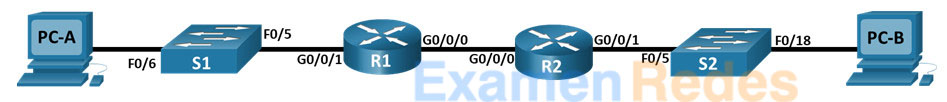

Topología

Tabla de asignación de direcciones

| Dispositivo | Interfaz | Dirección IP | Máscara de subred | Gateway predeterminado |

|---|---|---|---|---|

| R1 | G0/0/0 | 10.0.0.1 | 255.255.255.252 | N/D |

| G0/0/1 | No corresponde | No corresponde | ||

| G0/0/1.100 | 192.168.1.1 | 255.255.255.192 | ||

| G0/0/1.200 | 192.168.1.65 | 255.255.255.224 | ||

| G0/0/1.1000 | No corresponde | No corresponde | ||

| R2 | G0/0/0 | 10.0.0.2 | 255.255.255.252 | N/D |

| G0/0/1 | 192.168.1.97 | 255.255.255.240 | ||

| S1 | VLAN 200 | 192.168.1.66 | 255.255.255.224 | 192.168.1.65 |

| S2 | VLAN 1 | 192.168.1.98 | 255.255.255.240 | 192.168.1.97 |

| PC-A | NIC | DHCP | DHCP | DHCP |

| PC-B | NIC | DHCP | DHCP | DHCP |

Tabla de VLAN

| VLAN | Nombre | Interfaz asignada |

|---|---|---|

| 1 | No corresponde | S2: F0/18 |

| 100 | Clientes | S1: F0/6 |

| 200 | Administración | S1: VLAN 200 |

| 999 | Parking_Lot | S1: F0/1-4, F0/7-24, G0/1-2 |

| 1000 | Nativo | N/D |

Objetivos

- Parte 1: Armar la red y configurar los parámetros básicos de los dispositivos

- Parte 2: Configurar y verificar dos servidores DHCPv4 en R1

- Parte 3: Configurar y verificar una retransmisión DHCP en R2

Aspectos básicos/situación

El protocolo de configuración dinámica de host (DHCP) es un protocolo de red que permite a los administradores de red administrar y automatizar la asignación de direcciones IP. Sin DHCP, el administrador debe asignar y configurar manualmente las direcciones IP, los servidores DNS preferidos y los gateways predeterminados. A medida que aumenta el tamaño de la red, esto se convierte en un problema administrativo cuando los dispositivos se trasladan de una red interna a otra.

En esta situación, la empresa creció en tamaño, y los administradores de red ya no pueden asignar direcciones IP a los dispositivos de forma manual. Su tarea es configurar el router R2 para asignar direcciones IPv4 en dos subredes diferentes.

Nota:Los routers utilizados con los laboratorios prácticos de CCNA son Cisco 4221 con Cisco IOS XE versión 16.9.4 (universalk9 image). Los switches utilizados en los laboratorios son Cisco Catalyst 2960s con Cisco IOS Release 15.2 (2) (imagen lanbasek9). Se pueden utilizar otros routers, switches y otras versiones de Cisco IOS. Según el modelo y la versión de Cisco IOS, los comandos disponibles y los resultados que se obtienen pueden diferir de los que se muestran en las prácticas de laboratorio. Consulte la tabla Resumen de interfaces del router al final de la práctica de laboratorio para obtener los identificadores de interfaz correctos.

Nota: Asegúrese de que los routers y los switches se hayan borrado y no tengan configuraciones de inicio. Si no está seguro, consulte al instructor.

Nota para el instructor: Consulte el Manual de laboratorio del instructor para conocer los procedimientos para inicializar y recargar dispositivos.

Recursos necesarios

- 2 Router (Cisco 4221 con imagen universal Cisco IOS XE versión 16.9.3 o comparable)

- 2 switches (Cisco 2960 con Cisco IOS versión 15.0(2), imagen lanbasek9 o comparable)

- 2 PC (Windows con un programa de emulación de terminal, como Tera Term)

- Cables de consola para configurar los dispositivos con Cisco IOS mediante los puertos de consola

- Cables Ethernet, como se muestra en la topología

Instrucciones

Parte 1: Armar la red y configurar los ajustes básicos de los dispositivos

En la parte 1, establecerá la topología de la red y configurará los parámetros básicos en los equipos host y los switches.

Paso 1: Establecer un esquema de direccionamiento

Subred la red 192.168.1.0/24 para cumplir con los siguientes requisitos:

a. Una subred, «Subred A», que admite 58 hosts (la VLAN cliente en R1).

Subnet A:

192.168.1.0/26 (.1 -.63)

Registre la primera dirección IP en la Tabla de direcciones para R1 G0/0/1.100. Registre la segunda dirección IP en la tabla de direcciones para S1 VLAN 200 e introduzca la puerta de enlace predeterminada asociada.

b. Una subred, «Subred B», que admite 28 hosts (la VLAN de administración en R1).

Subnet B:

192.168.1.64/27 (.65-.95)

Registre la primera dirección IP en la Tabla de direcciones para R1 G0/0/1.200. Registre la segunda dirección IP en la tabla de direcciones para S1 VLAN 1 e introduzca la puerta de enlace predeterminada asociada.

c. Una subred, «Subred C», que admite 12 hosts (la red cliente en R2).

Subred C:

192.168.1.96/28 (.97-.111)

Registre la primera dirección IP en la tabla de direcciones para R2 G0/0/1.

Paso 2: Realizar el cableado de red como se muestra en la topología

Conecte los dispositivos como se muestra en la topología y realizar el cableado necesario.

Paso 3: Configure los parámetros básicos para cada router.

a. Asigne un nombre de dispositivo al router.

router(config)# hostname R1

b. Inhabilite la búsqueda DNS para evitar que el router intente traducir los comandos mal introducidos como si fueran nombres de host.

R1(config)# no ip domain lookup

c. Asigne class como la contraseña cifrada del modo EXEC privilegiado.

R1(config)# enable secret class

d. Asigne cisco como la contraseña de la consola y habilite el inicio de sesión.

R1(config)# line console 0 R1(config-line)#password cisco R1(config-line)# login

e. Asigne cisco como la contraseña de VTY y habilite el inicio de sesión.

R1(config)# line vty 0 4 R1(config-line)#password cisco R1(config-line)# login

f. Cifre las contraseñas de texto sin formato.

R1(config)# service password-encryption

g. Cree un aviso que advierta a todo el que acceda al dispositivo que el acceso no autorizado está prohibido.

R1(config)# banner motd $ Authorized Users Only! $

h. Guarde la configuración en ejecución en el archivo de configuración de inicio.

R1# copy running-config startup-config

i. Ajuste el reloj en el router a la hora y fecha de hoy.

R1# clock set 15:30:00 27 Aug 2019

Nota: Utilice el signo de interrogación (?) para poder determinar la secuencia correcta de parámetros necesarios para ejecutar este comando.

Paso 4: Configure Inter-VLAN Routing en R1

a. Active las interfaz G0/0/1 en el router.

R1(config)# interface g0/0/1 R1(config-if)# no shutdown R1(config-if)# exit

b. Configure las subinterfaces para cada VLAN según lo requiera la tabla de direcciones IP. Todas las subinterfaces usan encapsulación 802.1Q y se les asigna la primera dirección utilizable del grupo de direcciones IP que haya calculado. Asegúrese de que la subinterfaz de la VLAN nativa no tenga asignada una dirección IP. Incluya una descripción para cada subinterfaz.

R1 (config) # interface g0/0/1.100 R1 (config-subif) # description Red del cliente R1(config-subif)# encapsulation dot1q 100 R1(config-subif)# ip address 192.168.1.1 255.255.255.192 R1 (config-subif) # interface g0/0/1.200 R1(config-subif)# encapsulation dot1q 200 R1 (config-subif) # description Red de gestión R1 (config-subif) # IP address 192.168.1.65 255.255.255.224 R1 (config-subif) # interface g0/0/1.1000 R1 (config-subif) # encapsulation dot1q 1000 nativo R1(config-subif)# description Native VLAN

c. Verifique que las subinterfaces estén operativas.

R1# show ip interface brief Interface IP-Address OK? Method Status Protocol GigabitEthernet0/0/0 unassigned YES unset administratively down down GigabitEthernet0/0/1 unassigned YES unset up up Gi0/0/1.100 192.168.1.1 YES manual up up Gi0/0/1.200 192.168.1.65 SÍ manual arriba Gi0/0/1.1000 unassigned YES unset up up

Paso 5: Configure G0/0/1 en R2, luego G0/0/0 y enrutamiento estático para ambos routers

a. Configure G0/0/1 en R2 con la primera dirección IP de la subred C que calculó anteriormente.

R2 (config) # interface g0/0/1 R2(config-if)# ip address 192.168.1.97 255.255.255.240 R2(config-if)# no shutdown R2 (config-if) # exit

b. Configure la interfaz G0/0/0 para cada router según la tabla de direcciones IP anterior.

R1(config)# interface g0/0/0 R1(config-if)# ip address 10.0.0.1 255.255.255.252 R1(config-if)# no shutdown R2(config)# interface g0/0/0 R2(config-if)# ip address 10.0.0.2 255.255.255.252 R2(config-if)# no shutdown

c. Configure una ruta predeterminada en cada router que apunte a la dirección IP de G0/0/0 en el otro router.

R1 (config) # ip route 0.0.0.0 0.0.0 10.0.0.2 R2 (config) # ip route 0.0.0.0 0.0.0 10.0.0.1

d. Verifique que el enrutamiento estático funcione haciendo ping a la dirección G0/0/1 de R2 desde R1.

R1# ping 192.168.1.97

e. Guarde la configuración en ejecución en el archivo de configuración de inicio.

R1# copy running-config startup-config

Paso 6: Configurar los parámetros básicos para cada switch

a. Asigne un nombre de dispositivo al switch.

switch(config)# hostname S1

b. Inhabilite la búsqueda DNS para evitar que el router intente traducir los comandos mal introducidos como si fueran nombres de host.

S1(config)# no ip domain-lookup

c. Asigne class como la contraseña cifrada del modo EXEC privilegiado.

S1(config)# enable secret class

d. Asigne cisco como la contraseña de la consola y habilite el inicio de sesión.

S1(config)# line console 0 S1(config-line)# password cisco S1(config-line)# login

e. Asigne cisco como la contraseña de VTY y habilite el inicio de sesión.

S1 (config) # línea vty 0 4 S1(config-line)# password cisco S1(config-line)# login

f. Cifre las contraseñas de texto sin formato.

S1(config)# service password-encryption

g. Cree un aviso que advierta a todo el que acceda al dispositivo que el acceso no autorizado está prohibido.

S1(config)# banner motd $ Authorized Users Only! $

h. Guardar la configuración en ejecución en el archivo de configuración de inicio

S1(config)# exit S1# copy running-config startup-config

i. Ajuste el reloj en el switch a la hora y fecha de hoy.

S1# clock set 15:30:00 27 Aug 2019

Nota: Utilice el signo de interrogación (?) para poder determinar la secuencia correcta de parámetros necesarios para ejecutar este comando.

j. Copie la configuración en ejecución en la configuración de inicio.

Paso 7: crear VLAN en el S1.

Nota: S2 sólo está configurado con ajustes básicos.

a. Cree y asigne un nombre a las VLAN necesarias en el switch 1 de la tabla anterior.

S1 (configuración) # vlan 100 S1(config-vlan)# name Clients S1 (config-vlan) # vlan 200 S1(config-vlan)# name Management S1(config-vlan)# vlan 999 S1(config-vlan)# name Parking_Lot S1 (config-vlan) # vlan 1000 S1(config-vlan)# name Native S1(config-vlan)# exit

b. Configure y active la interfaz de administración en S1 (VLAN 200) utilizando la segunda dirección IP de la subred calculada anteriormente. Además, establezca la puerta de enlace predeterminada en S1.

S1 (config) # interface vlan 200 S1 (config-if) # IP address 192.168.1.66 255.255.255.224 S1(config-if)# no shutdown S1(config-if)# exit S1(config)# ip default-gateway 192.168.1.65

c. Configure y active la interfaz de administración en S2 (VLAN 1) utilizando la segunda dirección IP de la subred calculada anteriormente. Además, establezca la puerta de enlace predeterminada en S2

S2(config)# interface vlan 1 S2(config-if)# ip address 192.168.1.98 255.255.255.240 S2(config-if)# no shutdown S2(config-if)# exit S2(config)# ip default-gateway 192.168.1.97

d. Asigne todos los puertos no utilizados en S1 a la VLAN de Parking_Lot, configúrelos para el modo de acceso estático y desactívalos administrativamente. En S2,desactive administrativamente todos los puertos que no se usen.

Nota: El comando interface range es útil para llevar a cabo esta tarea con los pocos comandos que sea necesario.

S1(config)# interface range f0/1 - 4, f0/7 - 24, g0/1 - 2 S1(config-if-range)# switchport mode access S1(config-if-range)# switchport access vlan 999 S1(config-if-range)# shutdown S1(config-if-range)# exit S2 (config) # interface range f0/1 - 4, f0/6 - 17, f0/19 - 24, g0/1 - 2 S2(config-if-range)# switchport mode access S2(config-if-range)# shutdown S2(config-if-range)# exit

Paso 8: Asignar las VLAN a las interfaces del switch correctas

a. Asigne los puertos usados a la VLAN apropiada (especificada en la tabla VLAN anterior) y configúrelos para el modo de acceso estático.

S1(config)# interface f0/6 S1(config-if)# switchport mode access S1(config-if)# switchport access vlan 100

b. Verifique que las VLAN estén asignadas a las interfaces correctas.

S1# show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/5

100 Clients active Fa0/6

200 Management active

999 Parking_Lot active Fa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/7, Fa0/8, Fa0/9, Fa0/10

Fa0/11, Fa0/12, Fa0/13, Fa0/14

Fa0/15, Fa0/16, Fa0/17, Fa0/18

Fa0/19, Fa0/20, Fa0/21, Fa0/22

Fa0/23, Fa0/24, Gi0/1, Gi0/2

1000 Native active

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsup

¿Por qué la interfaz F0/5 aparece en la VLAN 1?

El puerto 5 está en la VLAN predeterminada y no se ha configurado como un troncal 802.1Q.

Paso 9: Configure manualmente la interfaz F0/5 de S1 como un troncal 802.1Q.

a. Cambie el modo switchport en la interfaz para forzar la conexión troncal .

S1(config)# interface f0/5 S1(config-if)# switchport mode trunk

b. Como parte de la configuración troncal, establezca la VLAN nativa en 1000.

S1(config-if-range)# switchport trunk native vlan 1000

c. Como otra parte de la configuración troncal, especifique que las VLAN 100, 200 y 1000 pueden cruzar el troncal.

S1 (config-if-range) # switchport trunk allowed vlan 100,200,1000

d. Guardar la configuración en ejecución en el archivo de configuración de inicio

S1(config)# exit S1# copy running-config startup-config

e. Verifique el estado de enlace troncal.

S1# show interfaces trunk Port Mode Encapsulation Status Native vlan Fa0/5 on 802.1q trunking 1000 Port Vlans allowed on trunk Fa0/5 100,200,1000 Port Vlans allowed and active in management domain Fa0/5 100,200,1000 Port Vlans in spanning tree forwarding state and not pruned Fa0/5 100,200,1000

En este punto, ¿qué dirección IP tendrían los PC si estuvieran conectados a la red usando DHCP?

Se autoconfigurarían con una dirección IP privada automática (APIPA) en el rango 169.254.x.x.

Parte 2: Configurar y verificar dos servidores DHCPv4 en R1

En la Parte 2, configurará y verificará un servidor DHCPv4 en R1. El servidor DHCPv4 dará servicio a dos subredes, Subred A y Subred C.

Paso 1: Configure R1 con grupos DHCPv4 para las dos subredes admitidas. Sólo el grupo DHCP para la subred A se indica a continuación

a. Excluya las cinco primeras direcciones utilizables de cada grupo de direcciones.

R1(config)# ip dhcp excluded-address 192.168.1.1 192.168.1.5

b. Cree el grupo DHCP (utilice un nombre único para cada grupo).

R1 (config) # ip dhcp pool R1_client_LAN

c. Especifique la red que admite este servidor DHCP.

R1 (dhcp-config) # red 192.168.1.0 255.255.255.192

d. Configure como nombre de dominio ccna-lab.com

R1(dhcp-config)# domain-name ccna-lab.com

e. Configure la puerta de enlace predeterminada adecuada para cada grupo DHCP.

R1(dhcp-config)# default-router 192.168.1.1

f. Configure el tiempo de concesión para 2 días 12 horas y 30 minutos.

R1(dhcp-config)# lease 2 12 30

g. A continuación, configure el segundo grupo DHCPv4 utilizando el nombre de grupo R2_Client_LAN y la red calculada, el router predeterminado y utilice el mismo nombre de dominio y tiempo de concesión del grupo DHCP anterior.

R1(config)# ip dhcp excluded-address 192.168.1.97 192.168.1.101 R1 (config) # ip dhcp pool R2_Client_LAN R1 (dhcp-config) # network 192.168.1.96 255.255.255.240 R1 (dhcp-config) # desfault-router 192.168.1.97 R1(dhcp-config)# domain-name ccna-lab.com R1(dhcp-config)# lease 2 12 30

Paso 2: Guarde las configuraciones.

Guarde la configuración en ejecución en el archivo de configuración de inicio.

R1# copy running-config startup-config

Paso 3: Comprobación de la configuración del servidor DHCPV4

a. Ejecute el comando show ip dhcp pool para examinar los detalles del pool.

b. Ejecute el comando show ip dhcp bindings para examinar las asignaciones de direcciones DHCP establecidas.

c. Ejecute el comando show ip dhcp server statistics para examinar los mensajes DHCP.

Paso 4: Intento de adquirir una dirección IP de DHCP en PC-A

a. En el símbolo del sistema de la PC-A, emita el comando ipconfig /renew.

b. Una vez completado el proceso de renovación, ejecute el comando ipconfig para ver la nueva información de IP.

c. Pruebe la conectividad haciendo ping a la dirección IP de la interfaz G0/0/1 de R1.

Parte 3: Configurar y verificar una retransmisión DHCP en R2

En la Parte 3, configurará R2 para que retransmita solicitudes DHCP desde la red de área local en la interfaz G0/0/1 al servidor DHCP (R1).

Paso 1: Configurar R2 como un agente de retransmisión DHCP para la LAN en G0/0/1

a. Configure el comando ip helper-address en G0/0/1 especificando la dirección IP G0/0/0 de R1.

R2 (config) # interface g0/0/1 R2(config-if)# ip helper-address 10.0.0.1

b. Guarde su configuración.

R2 (config-if) # exit R2# copy running-configuration startup-configuration

Paso 2: Intento de adquirir una dirección IP de DHCP en PC-B

a. En el símbolo del sistema de la PC-B, emita el comando ipconfig /renew.

b. Una vez completado el proceso de renovación, ejecute el comando ipconfig para ver la nueva información de IP

c. Pruebe la conectividad haciendo ping a la dirección IP de la interfaz G0/0/1 de R1.

d. Ejecute el enlace show ip dhcp en R1 para verificar los enlaces DHCP.

e. Ejecute las estadísticas show ip dhcp server en R1 y R2 para verificar los mensajes DHCP.

Configuración de dispositivo: Final

Switch S1

S1# show run Building configuration... Current configuration : 3194 bytes ! version 15.2 no service pad service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname S1 ! boot-start-marker boot-end-marker ! enable secret 5 $1$b/df$ndthdmqoplb0hgz.shrjh. ! no aaa new-model system mtu routing 1500 ! ! no ip domain-lookup ! ! spanning-tree mode rapid-pvst spanning-tree extend system-id ! vlan internal allocation policy ascending ! ! interface FastEthernet0/1 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/2 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/3 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/4 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/5 switchport trunk allowed vlan 100,200,1000 switchport trunk native vlan 1000 switchport mode trunk ! interface FastEthernet0/6 switchport access vlan 100 switchport mode access ! interface FastEthernet0/7 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/8 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/9 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/10 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/11 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/12 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/13 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/14 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/15 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/16 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/17 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/18 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/19 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/20 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/21 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/22 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/23 switchport access vlan 999 switchport mode access shutdown ! interface FastEthernet0/24 switchport access vlan 999 switchport mode access shutdown ! interface GigabitEthernet0/1 switchport access vlan 999 switchport mode access shutdown ! interface GigabitEthernet0/2 switchport access vlan 999 switchport mode access shutdown ! interface Vlan1 no ip address shutdown ! interface Vlan200 ip address 192.168.1.66 255.255.255.224 ip default-gateway 192.168.1.65 ! ip http server ip http secure-server ! banner motd ^C Authorized Users Only! ^C ! line con 0 password 7 060506324F41 login line vty 0 4 password 7 060506324F41 login line vty 5 15 login ! vlan 100 name Clients vlan 200 name Management vlan 999 name Parking_Lot vlan 1000 name Native exit ! end

Switch S2

S2# show run Building configuration... Current configuration : 2323 bytes ! version 15.2 no service pad service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname S2 ! boot-start-marker boot-end-marker ! enable secret 5 $1$86v.$3mg1amq7hcn2p0zdna2o5. ! no aaa new-model system mtu routing 1500 ! ! no ip domain-lookup ! ! spanning-tree mode rapid-pvst spanning-tree extend system-id ! vlan internal allocation policy ascending ! ! interface FastEthernet0/1 switchport mode access shutdown ! interface FastEthernet0/2 switchport mode access shutdown ! interface FastEthernet0/3 switchport mode access shutdown ! interface FastEthernet0/4 switchport mode access shutdown ! interface FastEthernet0/5 ! interface FastEthernet0/6 switchport mode access shutdown ! interface FastEthernet0/7 switchport mode access shutdown ! interface FastEthernet0/8 switchport mode access shutdown ! interface FastEthernet0/9 switchport mode access shutdown ! interface FastEthernet0/10 switchport mode access shutdown ! interface FastEthernet0/11 switchport mode access shutdown ! interface FastEthernet0/12 switchport mode access shutdown ! interface FastEthernet0/13 switchport mode access shutdown ! interface FastEthernet0/14 switchport mode access shutdown ! interface FastEthernet0/15 switchport mode access shutdown ! interface FastEthernet0/16 switchport mode access shutdown ! interface FastEthernet0/17 switchport mode access shutdown ! interface FastEthernet0/18 ! interface FastEthernet0/19 switchport mode access shutdown ! interface FastEthernet0/20 switchport mode access shutdown ! interface FastEthernet0/21 switchport mode access shutdown ! interface FastEthernet0/22 switchport mode access shutdown ! interface FastEthernet0/23 switchport mode access shutdown ! interface FastEthernet0/24 switchport mode access shutdown ! interface GigabitEthernet0/1 switchport mode access shutdown ! interface GigabitEthernet0/2 switchport mode access shutdown ! interface Vlan1 ip address 192.168.1.98 255.255.255.240 ! ip default-gateway 192.168.1.97 ip http server ip http secure-server ! banner motd ^C Authorized Users Only! ^C ! línea con 0 password 7 045802150C2E login line vty 0 4 password 7 045802150C2E login line vty 5 15 login ! end

Router R1

R1# show run Building configuration... Current configuration : 2225 bytes ! version 16.9 service timestamps debug datetime msec service timestamps log datetime msec service password-encryption no platform punt-keepalive disable-kernel-core ! hostname R1 ! boot-start-marker boot-end-marker ! ! vrf definition Mgmt-intf ! address-family ipv4 exit-address-family ! address-family ipv6 exit-address-family ! enable secret 5 $1$LZPQ$RibrZTM6WUV/DSNQ7x24a/ ! no aaa new-model ! ! no ip domain lookup ip dhcp excluded-address 192.168.1.1 192.168.1.5 ip dhcp excluded-address 192.168.1.97 192.168.1.101 ! ip dhcp pool R1_client_LAN network 192.168.1.0 255.255.255.192 domain-name ccna-lab.com default-router 192.168.1.1 lease 2 12 30 ! ip dhcp pool R2_client_LAN red 192.168.1.96 255.255.255.240 default-router 192.168.1.97 domain-name ccna-lab.com lease2 12 30 ! ! subscriber templating ! multilink bundle-name authenticated ! spanning-tree extend system-id ! ! redundancy mode none ! ! interface GigabitEthernet0/0/0 ip address 10.0.0.1 255.255.255.252 negotiation auto ! interface GigabitEthernet0/0/1 no ip address negotiation auto ! interface GigabiteThernet0/0/1.100 description Conectado a la red del cliente encapsulation dot1Q 100 ip address 192.168.1.1 255.255.255.192 ! interface GigabiteThernet0/0/1.200 description Conectado a la red de administración encapsulation dot1Q 200 ip address 192.168.1.65 255.255.255.224 ! interface GigabiteThernet0/0/1.1000 description Connected to Native VLAN encapsulation dot1Q 1000 native ! interface Serial0/1/0 ! interface Serial0/1/1 ! interface GigabitEthernet0 vrf forwarding Mgmt-intf no ip address shutdown negotiation auto ! ip forward-protocol nd no ip http server no ip http secure-server ip tftp source-interface GigabitEthernet0 ip route 0.0.0.0 0.0.0.0 10.0.0.2 ! ! control-plane ! banner motd ^C Authorized Users Only! ^C ! line con 0 password 7 01100F175804 login stopbits 1 line aux 0 stopbits 1 line vty 0 4 password 7 02050D480809 login ! end

Router R2

R2# show run Building configuration... Current configuration : 1501 bytes ! version 16.9 service timestamps debug datetime msec service timestamps log datetime msec service password-encryption no platform punt-keepalive disable-kernel-core ! hostname R2 ! boot-start-marker boot-end-marker ! ! vrf definition Mgmt-intf ! address-family ipv4 exit-address-family ! address-family ipv6 exit-address-family ! enable secret 5 $1$swcy$ldg9k0nman5cXn9ecpnsx1 ! no aaa new-model ! no ip domain lookup ! ! subscriber templating ! multilink bundle-name authenticated ! spanning-tree extend system-id ! ! redundancy mode none ! ! interface GigabitEthernet0/0/0 ip address 10.0.0.2 255.255.255.252 negotiation auto ! interface GigabitEthernet0/0/1 ip address 192.168.1.97 255.255.255.240 ip helper-address 10.0.0.1 negotiation auto ! interface Serial0/1/0 ! interface Serial0/1/1 ! interface GigabitEthernet0 vrf forwarding Mgmt-intf no ip address shutdown negotiation auto ! ip forward-protocol nd no ip http server no ip http secure-server ip tftp source-interface GigabitEthernet0 ip route 0.0.0.0 0.0.0.0 10.0.0.1 ! ! control-plane ! banner motd ^C Authorized Users Only! ^C ! line con 0 password 7 05080F1C2243 login stopbits 1 line aux 0 stopbits 1 line vty 0 4 password 7 104D000A0618 login ! end

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes