Última actualización: octubre 17, 2022

9.1.1.8 Práctica de laboratorio: Examinar Telnet y SSH en Wireshark (versión para el instructor)

Nota para el instructor: Los elementos con color de fuente rojo o resaltados en gris indican texto que aparece solo en la copia del instructor.

Objetivos

Parte 1: Examinar una sesión de Telnet con Wireshark

Parte 2: Examinar una sesión de SSH con Wireshark

Antecedentes / Escenario

En esta actividad de laboratorio configurarán un router para que acepte conectividad de SSH y Wireshark para capturar y ver sesiones de Telnet y SSH. Esto demostrará la importancia del cifrado con SSH.

Recursos necesarios

- VM CyberOps Workstation

Parte 1: Examinar una sesión de Telnet con Wireshark

Utilizarán Wireshark para capturar y ver los datos transmitidos de una sesión de Telnet.

Paso 1: Capturar datos

a. Abran la VM CyberOps Workstation VM e inicien sesión con analyst como usuario y cyberops como contraseña.

b. Abran una ventana del terminal e inicien Wireshark. Presionen OK (Aceptar) para continuar después de leer el mensaje de advertencia.

[analyst@secOps analyst]$ sudo wireshark-gtk [sudo] password for analyst: cyberops ** (wireshark-gtk:950): WARNING **: Couldn't connect to accessibility bus: Failed to connect to socket /tmp/dbus-REDRWOHelr: Connection refused Gtk-Message: GtkDialog mapped without a transient parent. This is discouraged.

c. Inicien una captura de Wireshark en la interfaz Loopback: lo.

d. Abran otra ventana del terminal. Inicien una sesión de Telnet a host local. Introduzcan el nombre de usuario analyst y la contraseña cyberops cuando el sistema se los solicite. Tenga en cuenta que puede tardar varios minutos para que aparezcan los indicadores «conectado al host local» e inicio de sesión.

[analyst@secOps ~]$ telnet localhost Trying ::1... Connected to localhost. Escape character is '^]'. Linux 4.10.10-1-ARCH (unallocated.barefruit.co.uk) (pts/12) secOps login: analyst Password: Last login: Fri Apr 28 10:50:52 from localhost.localdomain [analyst@secOps ~]$

e. Detengan la captura de Wireshark después de haber ingresado las credenciales de usuario.

Paso 2: Examinar la sesión de Telnet

a. Apliquen un filtro que solo muestre tráfico relacionado con Telnet. Introduzca Telnet en el campo de filtro y haga clic en Aplicar.

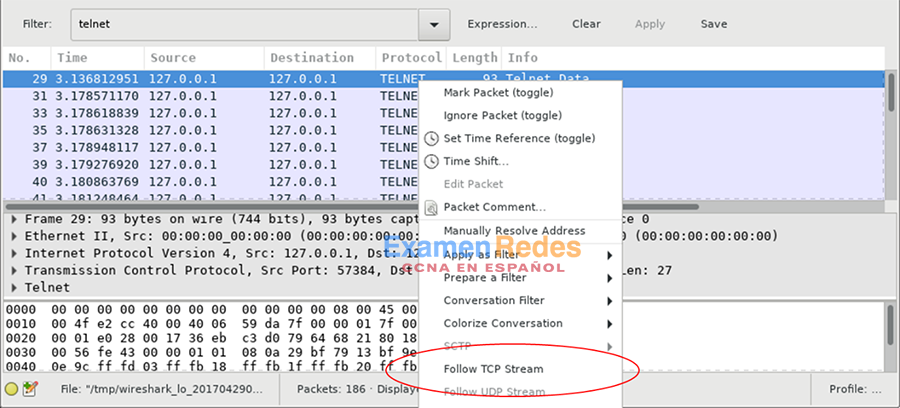

b. Hagan clic derecho sobre una de las líneas Telnet en la sección Packet list (Lista de paquetes) de Wireshark y, en la lista desplegable, seleccionen Follow TCP Stream (Seguir flujo de TCP).

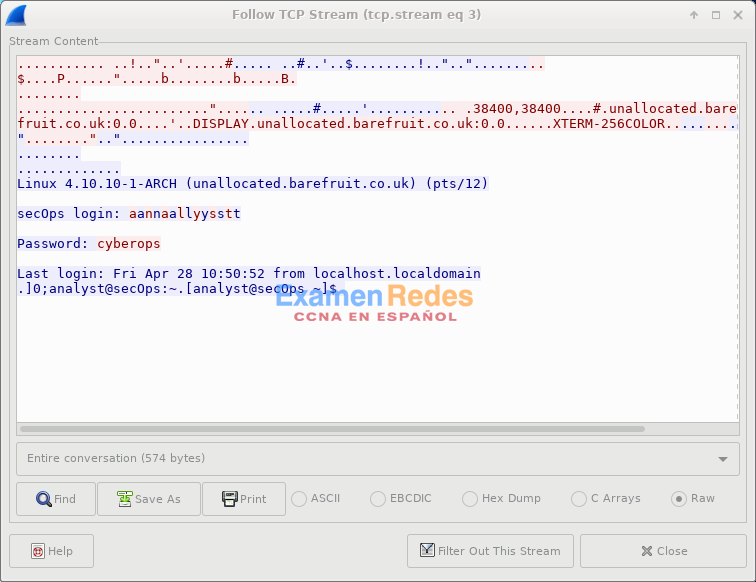

c. En la ventana Follow TCP Stream se muestran los datos para su sesión de Telnet con la VM CyberOps Workstation. Toda la sesión se muestran como texto plano, incluida la contraseña. Observen que el nombre de usuario que introdujeron aparece con caracteres duplicados. Esto se debe al ajuste de eco en Telnet para permitirle ver los caracteres que escribe en la pantalla.

d. Cuando termine de revisar la sesión de Telnet en la ventana Follow TCP Stream(Seguir stream de TCP), haga clic en Close (Cerrar).

e. Escriban exit en el terminal para salir de la sesión de Telnet.

[analyst@secOps ~]$ exit

Parte 2: Examinar una sesión de SSH con Wireshark

En la Parte 2 establecerán una sesión de SSH con el host local. Se usará Wireshark para capturar y ver los datos de esta sesión de SSH.

a. Inicien otra captura de Wireshark.

b. Establecerán una sesión de SSH con el host local. En el cursor del terminal, introduzcan ssh localhost. Introduzcan yes (sí) para seguir con la conexión. Introduzca cyberops cuando el sistema se los solicite.

[analyst@secOps ~]$ ssh localhost The authenticity of host 'localhost (::1)' can't be established. ECDSA key fingerprint is SHA256:uLDhKZflmvsR8Et8jer1NuD91cGDS1mUl/p7VI3u6kI. Are you sure you want to continue connecting (yes/no)? yes Warning: Permanently added 'localhost' (ECDSA) to the list of known hosts. analyst@localhost's password: Last login: Sat Apr 29 00:04:21 2017 from localhost.localdomain

c. Detengan la captura de Wireshark.

d. Apliquen un filtro de SSH a los datos de la captura de Wireshark. Introduzca ssh en el campo de filtro y haga clic en Aplicar.

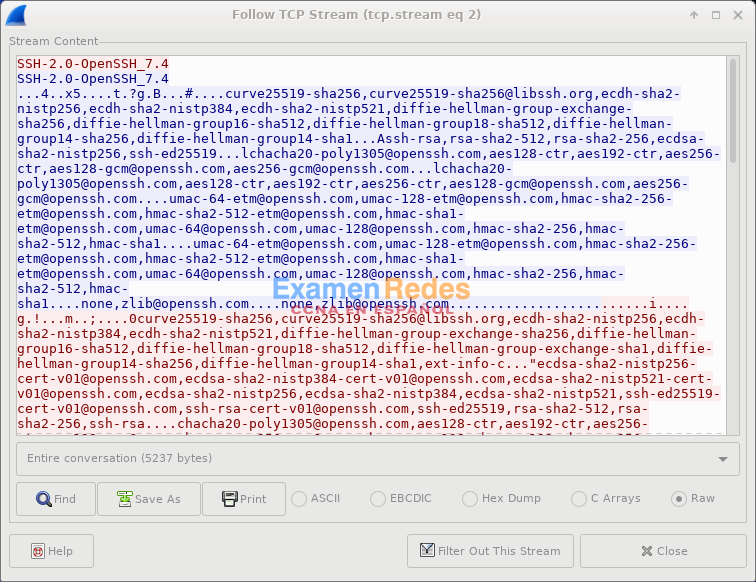

e. Haga clic con el botón derecho en una de las líneas SSHv2 y en la sección Packet list de Wireshark y, en la lista desplegable, seleccione Follow TCP Stream.

f. Examine la ventana Follow TCP Stream en la sesión de SSH. Los datos se cifraron y son ilegibles. Compare los datos de la sesión de SSH con los datos de la sesión de Telnet.

g. Luego de haber examinado su sesión SSH, haga clic en Close (Cerrar).

h. Cierre Wireshark.

Reflexión

¿Por qué se prefiere SSH en lugar de Telnet para conexiones remotas?

Las respuestas pueden variar.

Similar a Telnet, SSH se usa para acceder a comandos y ejecutarlos en un sistema remoto. Sin embargo, el protocolo SSH permite a los usuarios comunicarse de manera segura con un sistema remoto al cifrar las comunicaciones. Esto evita que se capten datos confidenciales durante la transmisión, como nombres de usuario y contraseñas.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes