Última actualización: septiembre 3, 2022

9.4.1.2 Packet Tracer: desafío de integración de habilidades (versión para el instructor)

Nota para el instructor: el color de fuente rojo o las partes resaltadas en gris indican texto que aparece en la copia del instructor solamente.

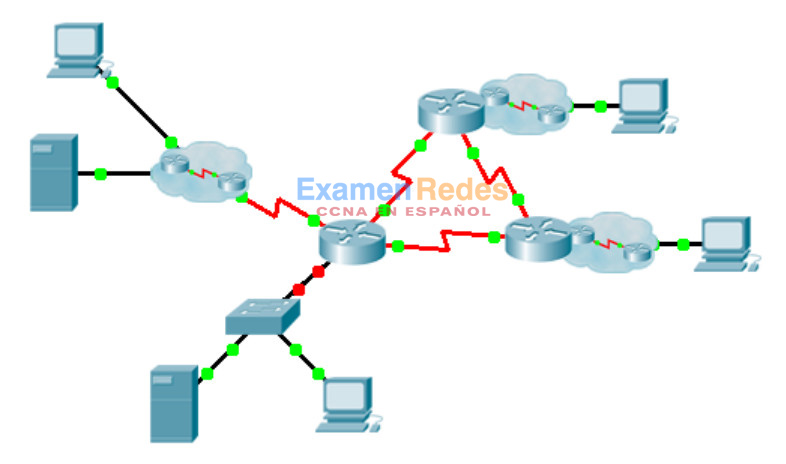

Topología

Tabla de direccionamiento

Nota para el instructor: en la versión para los estudiantes, hay espacios en blanco en lugar de todas las variables que se muestran entre corchetes dobles.

| Dispositivo | Interfaz | Dirección IP | Máscara de subred | Gateway predeterminado |

|---|---|---|---|---|

| [[R1Name]] | G0/0.15 | [[R1G0sub15Add]] | [[R1G0sub15SM]] | No aplicable |

| G0/0.30 | [[R1G0sub30Add]] | [[R1G0sub30SM]] | No aplicable | |

| G0/0.45 | [[R1G0sub45Add]] | [[R1G0sub45SM]] | No aplicable | |

| G0/0.60 | [[R1G0sub60Add]] | [[R1G0sub60SM]] | No aplicable | |

| S0/0/0 | [[R1S000Add]] | 255.255.255.252 | No aplicable | |

| S0/0/1 | [[R1S001Add]] | 255.255.255.252 | No aplicable | |

| S0/1/0 | [[R1S010Add]] | 255.255.255.252 | No aplicable | |

| [[R2Name]] | G0/0 | [[R2G00Add]] | [[R2R3LanSM]] | No aplicable |

| S0/0/0 | [[R2S000Add]] | 255.255.255.252 | No aplicable | |

| S0/0/1 | [[R2S001Add]] | 255.255.255.252 | No aplicable | |

| [[R3Name]] | G0/0 | [[R3G00Add]] | [[R2R3LanSM]] | No aplicable |

| S0/0/0 | [[R3S000Add]] | 255.255.255.252 | No aplicable | |

| S0/0/1 | [[R3S001Add]] | 255.255.255.252 | No aplicable | |

| [[S1Name]] | VLAN 60 | [[S1VLAN60Add]] | [[R1G0sub60SM]] | [[R1G0sub60Add]] |

| [[PC1Name]] | NIC | DHCP asignado | DHCP asignado | DHCP asignado |

Tabla de asignación de VLAN y de puertos

| Número y nombre de VLAN | Asignación de puertos | Red |

|---|---|---|

| 15: Servidores | F0/11-F0/20 | [[R1-VLANsrvNet]] |

| 30: PC | F0/1-F0/10 | [[R1-VLANpcNet]] |

| 45: Nativa | G1/1 | [[R1-VLANntvNet]] |

| 60: Administración | VLAN 60 | [[R1-VLANmanNet]] |

Situación

Esta actividad de culminación incluye muchas de las habilidades que adquirió durante este curso. En primer lugar, deberá completar el registro de la red. Por lo tanto, conserve una versión impresa de las instrucciones. Durante la implementación, configurará las VLAN, los enlaces troncales, la seguridad de puertos y el acceso remoto mediante SSH en un switch. A continuación, implementará el routing entre VLAN y NAT en un router. Por último, utilizará su registro para verificar la implementación mediante la prueba de la conectividad de extremo a extremo.

Documentación

Debe registrar la red por completo. Necesitará una copia impresa de este conjunto de instrucciones, que incluye un diagrama de topología sin etiquetas.

– Rotule todos los nombres de los dispositivos, las direcciones de red y demás información importante generada por Packet Tracer.

– Complete la Tabla de direccionamiento y la Tabla de asignación de VLAN y de puertos.

– Rellene los espacios en blanco en los pasos de Implementación y Verificación. La información se proporcionará cuando inicie la actividad de Packet Tracer.

Implementación

Nota: Todos los dispositivos en la topología, excepto [[R1Name]], [[S1Name]], y [[PC1Name]], están totalmente configurados. No tiene acceso a los otros routers. Puede acceder a todos los servidores y computadoras con el fin de probarlos.

Utilice su registro para implementar los siguientes requisitos:

[[S1Name]]

• Configure el acceso de administración remota, incluido el direccionamiento IP y SSH.

– El dominio es cisco.com.

– Al usuario [[UserText]] le corresponde la contraseña [[UserPass]].

– La longitud de la clave criptográfica es 1024.

– SSH versión 2, limitado a dos intentos de autenticación y a un tiempo de espera de 60 segundos.

– Las contraseñas de texto no cifrado deben cifrarse.

• Configure, nombre y asigne las VLAN. Los puertos deben configurarse de forma manual como puertos de acceso.

• Configurar enlaces troncales.

• Implemente la seguridad de puertos:

– En Fa0/1, permita dos direcciones MAC que se agreguen de forma automática al archivo de configuración cuando se detecten. El puerto no debe deshabilitarse, pero se debe capturar un mensaje de syslog si ocurre una infracción.

– Deshabilite todos los otros puertos sin utilizar.

[[R1Name]]

• Configurar un routing entre VLAN.

• Configure los servicios DHCP para la VLAN 30. Utilice LAN como el nombre del conjunto (con distinción entre mayúsculas y minúsculas).

• Implemente el routing:

– Utilice la ID del proceso OSPF 1 y la ID del router 1.1.1.1.

– Configure una instrucción network para todo el espacio de direcciones de [[DisplayNet]].

– Deshabilite las interfaces que no deben enviar mensajes OSPF.

– Configure una ruta predeterminada a Internet.

• Implemente NAT:

– Configure una ACL n.º 1 estándar con una instrucción. Se permiten todas las direcciones IP que pertenecen al espacio de direcciones de [[DisplayNet]].

– Consulte su registro y configure NAT estática para el Servidor de archivos.

– Configure la NAT dinámica con PAT con un nombre de conjunto de su elección y estas dos direcciones públicas:

[[NATPoolText]]

[[PC1Name]]

Verifique que [[PC1Name]] haya recibido información de direccionamiento completa del [[R1Name]].

Verificación

Ahora, todos los dispositivos deberían poder hacer ping a todos los demás dispositivos. Si no es así, revise las configuraciones para aislar y resolver problemas. Entre las pruebas se incluyen las siguientes:

• Verificar el acceso remoto a [[S1Name]] desde una computadora con SSH.

• Verificar que las VLAN están asignadas a los puertos correspondientes y que la seguridad de puertos esté activada.

• Verificar los vecinos OSPF y que la tabla de routing esté completa.

• Verificar las traducciones NAT y las NAT estáticas.

– El host externo debe poder acceder al Servidor de archivos en la dirección pública.

– Las computadoras internas deben poder acceder al Servidor web.

• Registre cualquier problema que haya encontrado y las soluciones en la tabla Registro de resolución de problemas a continuación.

Registro de resolución de problemas

| Problema | Solución |

|---|---|

Tabla de calificación sugerida

Packet Tracer tiene una puntuación de 70 puntos. El registro vale 30 puntos.

ID:[[indexAdds]][[indexNATs]][[indexNames]]

***************************************************** ISOMORPH ID KEY: ID = XYZ where; X = indexAdds for /24 private address space Y = indexNATs for NAT and SSH specific configs Z = indexNAMES for device names Note: Each seed contains variables that are independent of the other seeds. You do not need to test all the various combinations. ======================================================= ISOMORPH ID = 000 ======================================================= !HQ!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! en conf t ip dhcp pool LAN network 172.16.15.32 255.255.255.224 default-router 172.16.15.33 interface GigabitEthernet0/0 no shutdown interface GigabitEthernet0/0.15 encapsulation dot1Q 15 ip address 172.16.15.17 255.255.255.240 ip nat inside interface GigabitEthernet0/0.30 encapsulation dot1Q 30 ip address 172.16.15.33 255.255.255.224 ip nat inside interface GigabitEthernet0/0.45 encapsulation dot1Q 45 native ip address 172.16.15.1 255.255.255.248 interface GigabitEthernet0/0.60 encapsulation dot1Q 60 ip address 172.16.15.9 255.255.255.248 router ospf 1 router-id 1.1.1.1 passive-interface GigabitEthernet0/0 network 172.16.15.0 0.0.0.255 area 0 ! ip nat pool TEST 209.165.200.225 209.165.200.226 netmask 255.255.255.252 ip nat inside source list 1 pool TEST overload ip nat inside source static 172.16.15.18 209.165.200.227 ip route 0.0.0.0 0.0.0.0 Serial0/1/0 access-list 1 permit 172.16.15.0 0.0.0.255 interface s0/0/0 ip nat inside interface s0/0/1 ip nat inside interface s0/1/0 ip nat outside end wr !!!!!!!!!!!!!!!!!!!!!!!! !HQ-Sw!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! ! en conf t int vlan 60 ip add 172.16.15.10 255.255.255.248 no shut ip default-gateway 172.16.15.9 vlan 15 name Servers vlan 30 name PCs vlan 45 name Native vlan 60 name Management interface range fa0/1 - 10 switchport mode access switchport access vlan 30 interface fa0/1 switchport port-security switchport port-security maximum 2 switchport port-security mac-address sticky switchport port-security violation restrict interface range fa0/11 - 20 switchport mode access switchport access vlan 15 interface g1/1 switchport mode trunk switchport trunk native vlan 45 interface range fa0/21 - 24 , g1/2 shutdown ip domain-name cisco.com crypto key gen rsa 1024 user HQadmin pass ciscoclass service password-encryption ip ssh version 2 ip ssh auth 2 ip ssh time 60 line vty 0 15 login local transport input ssh ======================================================= ISOMORPH ID = 111 ======================================================= !Admin!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! en conf t ip dhcp pool LAN network 10.10.10.192 255.255.255.192 default-router 10.10.10.193 interface GigabitEthernet0/0 no shutdown interface GigabitEthernet0/0.15 encapsulation dot1Q 15 ip address 10.10.10.161 255.255.255.224 ip nat inside interface GigabitEthernet0/0.30 encapsulation dot1Q 30 ip address 10.10.10.193 255.255.255.192 ip nat inside interface GigabitEthernet0/0.45 encapsulation dot1Q 45 native ip address 10.10.10.129 255.255.255.240 interface GigabitEthernet0/0.60 encapsulation dot1Q 60 ip address 10.10.10.145 255.255.255.240 router ospf 1 router-id 1.1.1.1 passive-interface GigabitEthernet0/0 network 10.10.10.0 0.0.0.255 area 0 interface s0/0/0 ip nat inside interface s0/0/1 ip nat inside interface s0/1/0 ip nat outside ! ip nat pool TEST 198.133.219.128 198.133.219.129 netmask 255.255.255.252 ip nat inside source list 1 pool TEST overload ip nat inside source static 10.10.10.162 198.133.219.130 ip route 0.0.0.0 0.0.0.0 Serial0/1/0 access-list 1 permit 10.10.10.0 0.0.0.255 end wr !!!!!!!!!!!!!!!!!!!!!!!! !Admin-Sw!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! en conf t int vlan 60 ip add 10.10.10.146 255.255.255.240 no shut ip default-gateway 10.10.10.145 vlan 15 name Servers vlan 30 name PCs vlan 45 name Native vlan 60 name Management interface range fa0/1 - 10 switchport mode access switchport access vlan 30 interface fa0/1 switchport port-security switchport port-security maximum 2 switchport port-security mac-address sticky switchport port-security violation restrict interface range fa0/11 - 20 switchport mode access switchport access vlan 15 interface g1/1 switchport mode trunk switchport trunk native vlan 45 interface range fa0/21 - 24 , g1/2 shutdown ip domain-name cisco.com crypto key gen rsa 1024 user Admin pass letmein service password-encryption ip ssh version 2 ip ssh auth 2 ip ssh time 60 line vty 0 15 login local transport input ssh =============================================================== ISOMORPH ID: 222 =============================================================== !Central!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! en conf t ip dhcp pool LAN network 192.168.45.128 255.255.255.192 default-router 192.168.45.129 interface GigabitEthernet0/0 no shutdown interface GigabitEthernet0/0.15 encapsulation dot1Q 15 ip address 192.168.45.65 255.255.255.192 ip nat inside interface GigabitEthernet0/0.30 encapsulation dot1Q 30 ip address 192.168.45.129 255.255.255.192 ip nat inside interface GigabitEthernet0/0.45 encapsulation dot1Q 45 native ip address 192.168.45.17 255.255.255.240 interface GigabitEthernet0/0.60 encapsulation dot1Q 60 ip address 192.168.45.33 255.255.255.240 router ospf 1 router-id 1.1.1.1 passive-interface GigabitEthernet0/0 network 192.168.45.0 0.0.0.255 area 0 interface s0/0/0 ip nat inside interface s0/0/1 ip nat inside interface s0/1/0 ip nat outside ! ip nat pool TEST 64.100.32.56 64.100.32.57 netmask 255.255.255.252 ip nat inside source list 1 pool TEST overload ip nat inside source static 192.168.45.66 64.100.32.58 ip route 0.0.0.0 0.0.0.0 Serial0/1/0 access-list 1 permit 192.168.45.0 0.0.0.255 end wr !!!!!!!!!!!!!!!!!!!!!!!! !Cnt-Sw!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! en conf t int vlan 60 ip add 192.168.45.34 255.255.255.240 no shut ip default-gateway 192.168.45.33 vlan 15 name Servers vlan 30 name PCs vlan 45 name Native vlan 60 name Management interface range fa0/1 - 10 switchport mode access switchport access vlan 30 interface fa0/1 switchport port-security switchport port-security maximum 2 switchport port-security mac-address sticky switchport port-security violation restrict interface range fa0/11 - 20 switchport mode access switchport access vlan 15 interface g1/1 switchport mode trunk switchport trunk native vlan 45 interface range fa0/21 - 24 , g1/2 shutdown ip domain-name cisco.com crypto key gen rsa 1024 user CAdmin pass itsasecret service password-encryption ip ssh version 2 ip ssh auth 2 ip ssh time 60 line vty 0 15 login local transport input ssh

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes