Última actualización: mayo 14, 2025

Cybersecurity Essentials Español Capítulo 4: El arte de los secretos de protección. Evaluación del capítulo 4 Preguntas y Respuestas

1. ¿Qué algoritmos de encriptación utilizan una clave para cifrar los datos y una clave diferente para descifrarlos?

- Transposición

- Libreta de un solo uso

- Simétrica

- Asimétrica

2. Una la descripción con el elemento correcto. (No se utilizan todos los objetivos.)

- ofuscación : crear un mensaje confuso para que sea más difícil de comprender

- esteganografía : ocultar datos en un archivo de audio

- esteganografía social : crear un mensaje que diga una cosa pero signifique otra para una audiencia específica

- estegoanálisis : descubrir que la información oculta existe dentro de un archivo de imagen

3. ¿Cuáles son los tres dispositivos que representan ejemplos de controles de acceso físico? (Elija tres opciones).

- Bloqueos

- Cámaras de video

- Firewalls

- Routers

- Servidores

- Tarjetas de deslizamiento

protecciones

Cercas

Detectores de movimiento

Bloqueos de las PC portátiles

Puertas bloqueadas

Tarjetas de deslizamiento

Perros guardianes

Cámaras de video

Trampas

Alarmas

4. ¿Cuál es el término que se utiliza para describir la ciencia de generar y descifrar códigos secretos?

- Suplantación de identidad

- Criptología

- Suplantación de identidad (spoofing)

- Factorización

- Interferencia

5. ¿Cuáles son los tres protocolo que utilizan algoritmos de clave asimétrica? (Elija tres opciones).

- Protocolo de transferencia de archivos seguro (SFTP)

- Capa de sockets seguros (SSL)

- Pretty Good Privacy (PGP)

- Telnet

- Estándar de encriptación avanzada (AES)

- Secure Shell (SSH)

Intercambio de claves por Internet (IKE)

Capa de sockets seguros (SSL, Secure Socket Layer)

Secure Shell (SSH)

Pretty Good Privacy (PGP)

6. ¿Cuáles son los tres procesos que representan ejemplos de controles de acceso lógico? (Elija tres opciones).

- Firewalls para supervisar el tráfico

- Biométrica para validar las características físicas

- Tarjetas de deslizamiento para permitir el acceso a un área restringida

- Protección para supervisar las pantallas de seguridad

- Sistema de detección de intrusiones (IDS) para detectar actividades de red sospechosas

- Cercas para proteger el perímetro de un edificio

Encriptación

Tarjetas inteligentes

Contraseñas

Biometría

Listas de control de acceso (ACL)

Protocolos

Firewalls

Sistema de detección de intrusiones (IDS)

7. ¿Cuál es el nombre del método en el que las letras se reordenan para crear el texto cifrado?

- Transposición

- Sustitución

- Enigma

- Libreta de un solo uso

Transposición: las letras se reordenan

Sustitución: las letras se reemplazan

Libreta de un solo uso: texto no cifrado combinado con una clave secreta que crea un nuevo carácter, que luego se combina con el texto simple para producir el texto cifrado

8. ¿Qué tipo de cifrado puede cifrar un bloque de longitud fija de texto simple en un bloque de texto cifrado de 128 bits en cualquier momento?

- transformación

- stream

- bloque

- simétrica

- hash

9. ¿Cuáles son los tres ejemplos de controles de acceso administrativo? (Elija tres opciones).

- Prácticas de contratación

- Encriptación

- Perros guardianes

- Políticas y procedimientos

- Verificación de antecedentes

- Sistema de detección de intrusiones (IDS)

Políticas

Procedimientos

Prácticas de contratación

Verificación de antecedentes

Clasificación de datos

Capacitación en seguridad

Revisiones

10. ¿Cuáles son los dos términos que se utilizan para describir las claves de cifrado? (Elija dos opciones).

- Aleatoriedad de la clave

- Registrador de claves

- Largo de clave

- Espacio de la clave

Longitud de la clave: también denominado tamaño de la clave, es la medida en bits.

Espacio de clave: es la cantidad de intentos que una longitud de clave específica puede generar.

A medida que aumenta la longitud de la clave, el espacio aumenta de manera exponencial.

11. Cada vez que un usuario de la computadora se conecta a la máquina se muestra un cartel de advertencia que enumera los resultados negativos del incumplimiento de la política de la empresa. ¿Qué tipo de control de acceso se implementa?

- Enmascaramiento

- preventivo

- disuasivo

- de detección

12. ¿Qué algoritmo de encriptación de cifrado de bloques de 128 bits utiliza el gobierno de los EE. UU. para proteger la información clasificada?

- 3DES

- Vignere

- Skipjack

- César

- AES

13. ¿Qué algoritmo de encriptación utiliza la misma clave precompartida para cifrar y descifrar datos?

- Simétrica

- Libreta de un solo uso

- Asimétrica

- Hash

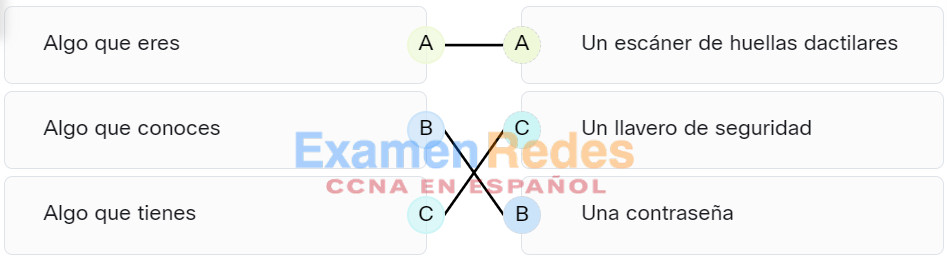

14. Una el tipo de autenticación de varios factores con la descripción.

| Algo que conoces | Una contraseña |

| Algo que tienes | Un llavero de seguridad |

| Algo que eres | Un escáner de huellas dactilares |

15. ¿Qué término describe la tecnología que protege el software del acceso o modificación no autorizada?

- Control de acceso

- Marca de agua

- Marcas comerciales

- Propiedad intelectual

16. ¿Qué algoritmo criptográfico utiliza la NSA e incluye el uso de curvas elípticas para la generación de firmas digitales y el intercambio de claves?

- ECC

- EL-Gamal

- AES

- RSA

- IDEA

17. ¿Qué tipo de cifrado cifra el texto simple un byte o un bit por vez?

- flujo

- bloque

- enigma

- hash

- elíptico

18. ¿Qué término se utiliza para describir el ocultamiento de datos en otro archivo como archivo gráfico, de audio u otro archivo de texto?

- Ocultamiento

- Ofuscación

- Esteganografía

- Enmascaramiento

19. ¿Qué término se utiliza para describir la tecnología que reemplaza a la información confidencial por una versión no confidencial?

- Retracción

- Borrado

- Corrección

- Ocultamiento

- Enmascaramiento

20. ¿Qué algoritmo asimétrico proporciona un método de intercambio electrónico de clave para compartir la clave secreta?

- WEP

- DES

- Diffie-Hellman

- RSA

- Hash

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes