Última actualización: enero 30, 2022

11.0. Introducción

11.0.1. ¿Por qué debería tomar este módulo?

¡Bienvenido a Configuración de Seguridad de Switch!

Una parte importante de su responsabilidad como profesional en redes es mantener la red segura. Casi siempre pensamos solo en ataques de seguridad viniendo de afuera de la red, pero las amenazas podrían estar también dentro de la red. Estas amenazas pueden ir desde un empleado inocente agregando un switch Ethernet a la red corporativa para tener mas puertos, hasta un ataque malicioso causado por un empleado descontento. Es su trabajo mantener la red segura y asegurarse que las operaciones de negocio continúen sin ser comprometidas

¿Cómo mantenemos la red segura y estable? ¿Cómo la protegemos de ataques maliciosos desde adentro de la red? ¿Cómo nos aseguramos que los empleados no estén agregando switches, servidores y otros dispositivos a la red que podrían comprometer las operaciones de la red?

¡Este modulo es la introducción para mantener su red segura desde adentro!

11.0.2. ¿Qué aprenderé en este módulo?

Module Title: Configuración de Seguridad de Switch

Module Objective: Configure la seguridad del switch para mitigar los ataques de LAN.

| Título del tema | Objetivo del tema |

|---|---|

| Implementación de Seguridad de Puertos | Implemente la seguridad de puertos para mitigar los ataques de tablas de direcciones MAC. |

| Mitigación de ataques de VLAN | Explique cómo configurar DTP y la VLAN nativa para mitigar los ataques de VLAN. |

| Mitigación de ataques de DHCP | Explique cómo configurar el snooping de DHCP para mitigar los ataques de DHCP. |

| Mitigación de ataques de ARP | Explique cómo configurar ARP para mitigar los ataques de ARP. |

| Mitigación de ataques de STP | Explique como configurar Portfast y BPDU Guard para mitigar los ataques de STP. |

11.1. Implementación de Seguridad de Puertos

11.1.1. Asegurar los puertos sin utilizar

Los dispositivos de Capa 2 se consideran el eslabón mas débil en la infraestructura de seguridad de una compañía. Los ataques de Capa 2 son de los mas sencillos de desplegar para los hackers, pero estas amenazas también pueden ser mitigadas con algunas soluciones comunes de capa 2.

Se deben proteger todos los puertos del switch (interfaces) antes de implementar el switch para su uso en producción. Como un puerto es protegido depende de su función.

Un método simple que muchos administradores usan para contribuir a la seguridad de la red ante accesos no autorizados es inhabilitar todos los puertos del switch que no se utilizan. Por ejemplo, si un switch Catalyst 2960 tiene 24 puertos y hay tres conexiones Fast Ethernet en uso, es aconsejable inhabilitar los 21 puertos que no se utilizan. Navegue a cada puerto no utilizado y emita el comando shutdown de Cisco IOS. Si un puerto debe reactivarse más tarde, se puede habilitar con el comando no shutdown.

Para configurar un rango de puertos, use el comando interface range.

Switch(config)# interface range type module/first-number – last-number

Por ejemplo, para apagar los puertos for Fa0/8 hasta Fa0/24 en S1, usted debe ingresar el siguiente comando.

S1(config)# interface range fa0/8 - 24 S1(config-if-range)# shutdown %LINK-5-CHANGED: Interface FastEthernet0/8, changed state to administratively down (output omitted) %LINK-5-CHANGED: Interface FastEthernet0/24, changed state to administratively down S1(config-if-range)#

11.1.2. Mitigación de ataques por saturación de tabla de direcciones MAC

El método más simple y eficaz para evitar ataques por saturación de la tabla de direcciones MAC es habilitar la sport security.

La seguridad de puertos limita la cantidad de direcciones MAC válidas permitidas en el puerto. Permite a un administrador configurar manualmente las direcciones MAC para un puerto o permitir que el switch aprenda dinámicamente un número limitado de direcciones MAC. Cuando un puerto configurado con port security recibe un frame, la dirección MAC de origen del frame se compara con la lista de direcciones MAC de origen seguro que se configuraron manualmente o se aprendieron dinámicamente en el puerto.

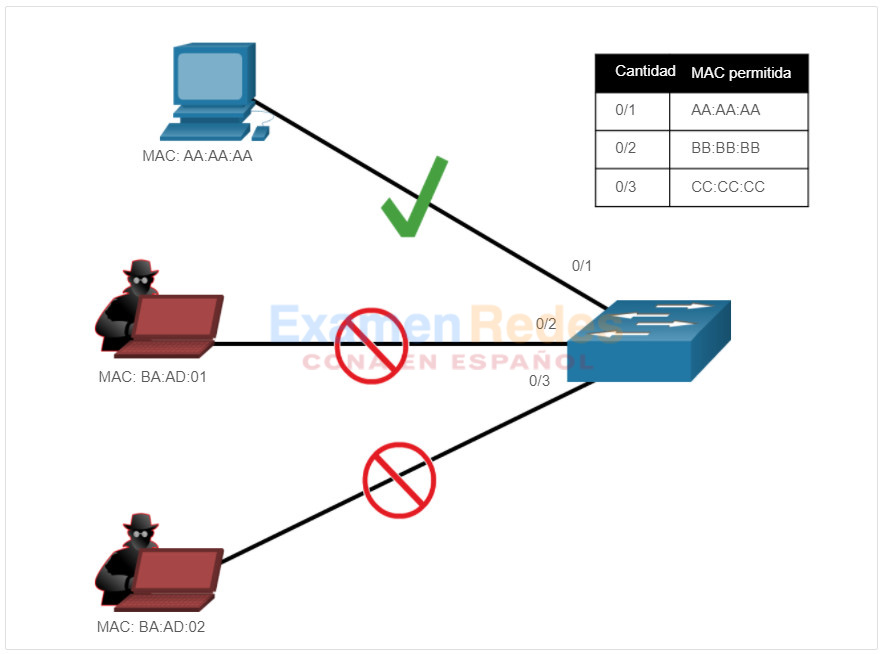

Al limitar a uno la cantidad de direcciones MAC permitidas en un puerto, la seguridad de puertos se puede usar para controlar la expansión no autorizada de la red, como se muestra en la figura.

Note: Las direcciones MAC se están mostrando con 24 bits para efectos de hacerlo sencillo.

11.1.3. Habilitar la seguridad del puerto.

Observe en el ejemplo, el comando switchport port-security fue rechazado. Esto se debe a que port security solo se puede configurar en puertos de acceso o trunks configurados manualmente Los puertos capa 2 del switch están definidos como dynamic auto (troncal encendido), de manera predeterminada. Por lo tanto, en el ejemplo, el puerto se configura con el comando switchport mode access de configuración de la interfaz.

Note: La seguridad del puerto troncal está más allá del alcance de este curso.

S1(config)# interface f0/1 S1(config-if)# switchport port-security Command rejected: FastEthernet0/1 is a dynamic port. S1(config-if)# switchport mode access S1(config-if)# switchport port-security S1(config-if)# end S1#

Use el comando show port-security interface para mostrar la configuración de seguridad del puerto actual para FastEthernet 0/1, como se muestra en el ejemplo. Note que port security esta habilitado, el modo de violación esta apagado, y que el numero máximo de direcciones MAC permitidas es 1. Si un dispositivo esta conectado al puerto, el switch automáticamente agregara la direccion MAC de este dispositivo como una direccion MAC segura. En este ejemplo, no existe ningún dispositivo conectado al puerto.

S1# show port-security interface f0/1 Port Security : Enabled Port Status : Secure-down Violation Mode : Shutdown Aging Time : 0 mins Aging Type : Absolute SecureStatic Address Aging : Disabled Maximum MAC Addresses : 1 Total MAC Addresses : 0 Configured MAC Addresses : 0 Sticky MAC Addresses : 0 Last Source Address:Vlan : 0000.0000.0000:0 Security Violation Count : 0 S1#

Note: Si un puerto activo está configurado con el comando switchport port-security y hay más de un dispositivo conectado a ese puerto, el puerto pasará al estado de error desactivado. Esta condición se discute mas adelante en este capitulo

Una vez que se activa port security, se pueden configurar otras funciones especificas de port security, como se muestra en el ejemplo.

S1(config-if)# switchport port-security ? aging Port-security aging commands mac-address Secure mac address maximum Max secure addresses violation Security violation mode S1(config-if)# switchport port-security

11.1.4. Limitar y Aprender MAC Addresses

Para poner el numero máximo de direcciones MAC permitidas en un puerto, utilice el siguiente comando

Switch(config-if)# switchport port-security maximum value

El valor predeterminado de port security es 1. EL numero maximo de direcciones MAC seguras que se puede configurar depende del switch y el IOS. En este ejemplo, el maximo es 8192.

S1(config)# interface f0/1 S1(config-if)# switchport port-security maximum ? <1-8192> Maximum addresses S1(config-if)# switchport port-security maximum

El switch se puede configurar para aprender direcciones MAC en un puerto seguro de tres maneras:

1. Configurado Manualmente

El administrador configura manualmente una(s) direccion MAC estatica usando el siguiente comando para cada direccion MAC en el puerto:

Switch(config-if)# switchport port-security mac-address mac-address

2. Aprendido automáticamente

Cuando se ingresa el comando switchport port-security, la fuente MAC actual para el dispositivo conectado al puerto se asegura automáticamente pero no se agrega a la configuración de inicio. Si el switch es reiniciado, el puerto tendrá que re-aprender la direccion MAC del dispositivo.

3. Aprendido automáticamente – Sticky

El administrador puede configurar al switch para que aprenda la direccion MAC automáticamente a la «pegue» a la configuración en ejecución usando el siguiente comando:

Switch(config-if)# switchport port-security mac-address sticky

Al guardar la configuración en ejecución la direccion MAC aprendida automaticamente se quedara en NVRAM.

EL siguiente ejemplo muestra una configuración completa de port security en la interfaz FastEthernet 0/1. El administrador especifica una cantidad máxima de 4 direcciones MAC, configura una direccion MAC segura, y luego configura el puerto para que aprenda mas direcciones MAC de manera automática hasta un máximo de 4 direcciones MAC. Use los comandos show port-security interface y show port-security address para verificar la configuración.

*Mar 1 00:12:38.179: %LINK-3-UPDOWN: Interface FastEthernet0/1, changed state to up

*Mar 1 00:12:39.194: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up

S1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

S1(config)#

S1(config)# interface fa0/1

S1(config-if)# switchport mode access

S1(config-if)# switchport port-security

S1(config-if)# switchport port-security maximum 2

S1(config-if)# switchport port-security mac-address aaaa.bbbb.1234

S1(config-if)# switchport port-security mac-address sticky

S1(config-if)# end

S1# show port-security interface fa0/1

Port Security : Enabled

Port Status : Secure-up

Violation Mode : Shutdown

Aging Time : 0 mins

Aging Type : Absolute

SecureStatic Address Aging : Disabled

Maximum MAC Addresses : 2

Total MAC Addresses : 2

Configured MAC Addresses : 1

Sticky MAC Addresses : 1

Last Source Address:Vlan : a41f.7272.676a:1

Security Violation Count : 0

S1# show port-security address

Secure Mac Address Table

-----------------------------------------------------------------------------

Vlan Mac Address Type Ports Remaining Age

(mins)

---- ----------- ---- ----- -------------

1 a41f.7272.676a SecureSticky Fa0/1 -

1 aaaa.bbbb.1234 SecureConfigured Fa0/1 -

-----------------------------------------------------------------------------

Total Addresses in System (excluding one mac per port) : 1

Max Addresses limit in System (excluding one mac per port) : 8192

S1#

The output of the show port-security interface command verifies that port security is enabled, there is a host connected to the port (i.e., Secure-up), a total of 2 MAC addresses will be allowed, and S1 has learned one MAC address statically and one MAC address dynamically (i.e., sticky).

The output of the show port-security address command lists the two learned MAC addresses.

11.1.5. Vencimiento de la seguridad del puerto.

EL vencimiento de la seguridad del puerto puede usarse para poner el tiempo de vencimiento de las direcciones seguras estáticas y dinámicas en un puerto. Hay dos tipos de envejecimiento por puerto:

- Absoluto – Las direcciones seguras en el puerto se eliminan después del tiempo de caducidad especificado.

- Inactivo – Las direcciones seguras en el puerto se eliminan solo si están inactivas durante el tiempo de caducidad especificado.

Utilice el vencimiento para remover las direcciones MAC seguras en un puerto seguro sin necesidad de eliminar manualmente las direcciones MAC existentes. Los tiempos limite de vencimiento pueden ser incrementados para asegurarse que las direcciones MAC pasadas se queden, aun cuando se agregan nuevas direcciones MAC. El vencimiento de direcciones seguras configuradas estáticamente puede ser habilitado o des-habilitado por puerto.

Use el comando switchport port-security aging para habilitar o deshabilitar el envejecimiento estático para el puerto seguro, o para establecer el tiempo o el tipo de envejecimiento.

Switch(config-if)# switchport port-security aging { static | time time | type {absolute | inactivity}}

Los parámetros para el comando se describen en la tabla.

| Parámetro | Descripción |

|---|---|

| static | Habilite el vencimiento para las direcciones seguras estaticamente configuradas en este puerto. |

| time time | Especifique el tiempo de vencimiento de este puerto. El rango es de 0 a 1440 minutos. Sin embargo, si el tiempo es 0, el vencimiento esta des-habilitado en este puerto. |

| type absolute | Ponga el tiempo absoluto de vencimiento. Todas las direcciones seguras en este puerto se vencen exactamente después del tiempo (in minutes) especificado y son removidas de la lista de direcciones seguras. |

| type inactivity | Defina el tipo de inactividad de vencimiento. Las direcciones seguras en este puerto se vencen solo si no hay trafico desde la direccion segura de origen por un periodo de tiempo especificado. |

Note: Las direcciones MAC se están mostrando con 24 bits para efectos de hacerlo sencillo.

El ejemplo muestra a un administrador configurando el tipo de envejecimiento a 10 minutos de inactividad y utilizando el comando show port-security interface para verificar la configuración.

S1(config)# interface fa0/1 S1(config-if)# switchport port-security aging time 10 S1(config-if)# switchport port-security aging type inactivity S1(config-if)# end S1# show port-security interface fa0/1 Port Security : Enabled Port Status : Secure-up Violation Mode : Shutdown Aging Time : 10 mins Aging Type : Inactivity SecureStatic Address Aging : Disabled Maximum MAC Addresses : 2 Total MAC Addresses : 2 Configured MAC Addresses : 1 Sticky MAC Addresses : 1 Last Source Address:Vlan : a41f.7272.676a:1 Security Violation Count : 0 S1#

11.1.6. Seguridad de puertos: modos de violación de seguridad

Si la dirección MAC de un dispositivo conectado al puerto difiere de la lista de direcciones seguras, entonces ocurre una violación de puerto. El puerto entra en el estado de error-disabled de manera predeterminada.

Para poner el modo de violación de seguridad de puerto, use el siguiente comando:

Switch(config-if)# switchport port-security violation { protect | restrict | shutdown}

La tabla siguiente muestra como reacciona el switch basado en la configuración de modo de violación.

Security Violation Mode Descriptions

| del router | Descripción |

|---|---|

| shutdown

(predeterminados) |

El puerto transiciona al estado de error-disabled inmediatamente, apaga el LED del puerto, y envía un mensaje syslog. Aumenta el contador de violaciones Contador. Cuando un puerto seguro esta en estado error-disabled un administrador debe re-habilitarlo ingresando los comandos shutdown y no shutdown . |

| restrict | El puerto bota los paquetes con direcciones MAC de origen desconocidas hasta que usted remueva un numero suficiente de direcciones MAC seguras para llegar debajo del maximo valor o incremente el máximo valor Este modo causa que el contador de violación de seguridad incremente y genere un mensaje syslog. |

| protect | Este modo es el menos seguro de los modos de violaciones de seguridad. No se realiza el tráfico de puertos los paquetes con direcciones MAC de origen desconocidas hasta que usted remueva un numero suficiente de direcciones MAC seguras para llegar debajo del valor máximo o o incremente el máximo valor No se envía ningún mensaje syslog. |

Security Violation Mode Comparison

| Violation Mode | Discards Offending Traffic | Envía mensaje de syslog | Incrementa el contador de violaciones | Desactiva el puerto |

|---|---|---|---|---|

| Protect | Sí | No | No | No |

| Restrict | Sí | Sí | Sí | No |

| Apagado | Sí | Sí | Sí | Sí |

El siguiente ejemplo muestra un administrador cambiando la violación de seguridad a »restringir». La salida delshow port-security interface comando confirma que se ha realizado el cambio.

S1(config)# interface f0/1 S1(config-if)# switchport port-security violation restrict S1(config-if)# end S1# S1# show port-security interface f0/1 Port Security : Enabled Port Status : Secure-up Violation Mode : Restrict Aging Time : 10 mins Aging Type : Inactivity SecureStatic Address Aging : Disabled Maximum MAC Addresses : 2 Total MAC Addresses : 2 Configured MAC Addresses : 1 Sticky MAC Addresses : 1 Last Source Address:Vlan : a41f.7272.676a:1 Security Violation Count : 0 S1#

11.1.7. Puertos en Estado error-disabled

Cuando un puerto esta apagado y puesto en modo error-desabilitado, no se envía ni se recibe tráfico a través de ese puerto. En la consola, se muestra una serie de mensajes relacionados con la seguridad del puerto.

S1(config)# int fa0/1 S1(config-if)# switchport port-security violation shutdown S1(config-if)# end S1# *Mar 1 00:24:15.599: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to down *Mar 1 00:24:16.606: %LINK-3-UPDOWN: Interface FastEthernet0/1, changed state to down *Mar 1 00:24:19.114: %LINK-3-UPDOWN: Interface FastEthernet0/1, changed state to up *Mar 1 00:24:20.121: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up S1# *Mar 1 00:24:32.829: %PM-4-ERR_DISABLE: psecure-violation error detected on Fa0/1, putting Fa0/1 in err-disable state *Mar 1 00:24:32.838: %PORT_SECURITY-2-PSECURE_VIOLATION: Security violation occurred, caused by MAC address a41f.7273.018c on port FastEthernet0/1. *Mar 1 00:24:33.836: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to down *Mar 1 00:24:34.843: %LINK-3-UPDOWN: Interface FastEthernet0/1, changed state to down S1#

Note: The port protocol and link status are changed to down and the port LED is turned off.

In the example, the show interface command identifies the port status as err-disabled. La salida del show port-security interface comando ahora muestra el estado del puerto como secure-shutdown. El contador de violación incrementa en uno.

S1# show interface fa0/1 | include down FastEthernet0/18 is down, line protocol is down (err-disabled) (output omitted) S1# show port-security interface fa0/1 Port Security : Enabled Port Status : Secure-shutdown Violation Mode : Shutdown Aging Time : 10 mins Aging Type : Inactivity SecureStatic Address Aging : Disabled Maximum MAC Addresses : 2 Total MAC Addresses : 2 Configured MAC Addresses : 1 Sticky MAC Addresses : 1 Last Source Address:Vlan : a41f.7273.018c:1 Security Violation Count : 1 S1#

El administrador debe determinar que causo la violación de seguridad, si un dispositivo no autorizado está conectado a un puerto seguro,la amenazas de seguridad es eliminada antes de restablecer el puerto.

Para volver a habilitar el puerto, primero use el shutdown comando, luego use el no shutdown comando para que el puerto sea operativo, como se muestra en el ejemplo.

S1(config)# interface fa0/1 S1(config-if)# shutdown S1(config-if)# *Mar 1 00:39:54.981: %LINK-5-CHANGED: Interface FastEthernet0/1, changed state to administratively down S1(config-if)# no shutdown S1(config-if)# *Mar 1 00:40:04.275: %LINK-3-UPDOWN: Interface FastEthernet0/1, changed state to up *Mar 1 00:40:05.282: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up S1(config-if)#

11.1.8. Verificar la seguridad del puerto

Después de configurar la seguridad de puertos en un switch, revise cada interfaz para verificar que la seguridad de puertos y las direcciones MAC estáticas se configuraron correctamente.

Seguridad de puertos para todas las interfaces.

Para mostrar la configuración de seguridad del puerto para el conmutador, show port-security use el comando. El ejemplo indica que todas las 24 interfaces están configuradas con el comando switchport port-security porque el máximo permitido es 1 y el modo de violación está en shutdown. No hay dispositivos conectados Por lo tanto, el contandor CurrentAddr (Count) es 0 para cada interfaz.

S1# show port-security

Secure Port MaxSecureAddr CurrentAddr SecurityViolation Security Action

(Count) (Count) (Count)

---------------------------------------------------------------------------

Fa0/1 2 2 0 Shutdown

---------------------------------------------------------------------------

Total Addresses in System (excluding one mac per port) : 1

Max Addresses limit in System (excluding one mac per port) : 8192

S1#

Seguridad de puertos para una Interfaz Específica

Use el show port-security interface comando para ver los detalles de una interfaz específica, como se muestra anteriormente y en este ejemplo.

S1# show port-security interface fastethernet 0/1 Port Security : Enabled Port Status : Secure-up Violation Mode : Shutdown Aging Time : 10 mins Aging Type : Inactivity SecureStatic Address Aging : Disabled Maximum MAC Addresses : 2 Total MAC Addresses : 2 Configured MAC Addresses : 1 Sticky MAC Addresses : 1 Last Source Address:Vlan : a41f.7273.018c:1 Security Violation Count : 0 S1#

Verificar las direcciones MAC aprendidas

Para verificar que las direcciones MAC están «pegadas» a la configuración, use el show run comando como se muestra en el ejemplo de FastEthernet 0/19.

S1# show run interface fa0/1 Building configuration... Current configuration : 365 bytes ! interface FastEthernet0/1 switchport mode access switchport port-security maximum 2 switchport port-security mac-address sticky switchport port-security mac-address sticky a41f.7272.676a switchport port-security mac-address aaaa.bbbb.1234 switchport port-security aging time 10 switchport port-security aging type inactivity switchport port-security end S1#

Verificar las Direcciones MAC Seguras

Para mostrar todas las direcciones MAC seguras que se configuran manualmente o se aprenden dinámicamente en todas las interfaces de conmutador, use el comando show port-security address como se muestra en el ejemplo.

S1# show port-security address

Secure Mac Address Table

-----------------------------------------------------------------------------

Vlan Mac Address Type Ports Remaining Age

(mins)

---- ----------- ---- ----- -------------

1 a41f.7272.676a SecureSticky Fa0/1 -

1 aaaa.bbbb.1234 SecureConfigured Fa0/1 -

-----------------------------------------------------------------------------

Total Addresses in System (excluding one mac per port) : 1

Max Addresses limit in System (excluding one mac per port) : 8192

S1#

11.1.9. Verificador de Sintaxis – Implementar Seguridad de Puerto

Implementar seguridad de puertos para la interface del Switch basado en requerimientos específicos.

Usted esta actualmente en una sesión en S1 Configure FastEthernet 0/5 seguridad de puertos usando los siguientes requerimientos

- Use the interface name fa0/5 para ingresar al modo de configuración de la interfaz.

- Abitar el puerto para el modo acceso.

- Habilitar la seguridad del puerto.

- Configurar el numero máximo de direcciones MAC a 3.

- Estaticamente configurar la dirección MAC aaaa.bbbb.1234.

- Configurar el puerto para que aprenda dinamicamente direcciones MAC adicionales y que las agrege dinamicamente a la configuracion en ejecucion.

- Volver al modo EXEC privilegiado.

S1(config)#interface fa0/5 S1(config-if)#switchport mode access S1(config-if)#switchport port-security S1(config-if)#switchport port-security maximum 3 S1(config-if)#switchport port-security mac-address aaaa.bbbb.1234 S1(config-if)#switchport port-security mac-address sticky S1(config-if)#end

Ingrese el comando para verificar seguridad portuaria para todas las interfaces.

S1#show port-security

Secure Port MaxSecureAddr CurrentAddr SecurityViolation Security Action

(Count) (Count) (Count)

---------------------------------------------------------------------------

Fa0/5 3 2 0 Shutdown

---------------------------------------------------------------------------

Total Addresses in System (excluding one mac per port) : 0

Max Addresses limit in System (excluding one mac per port) : 8192

Ingrese el comando para verificar seguridad portuaria en FastEthernet 0/5. Usefa0/5 para el nombre de la interfaz.

S1#show port-security interface fa0/5 Port Security : Enabled Port Status : Secure-up Violation Mode : Shutdown Aging Time : 0 mins Aging Type : Absolute SecureStatic Address Aging : Disabled Maximum MAC Addresses : 3 Total MAC Addresses : 2 Configured MAC Addresses : 1 Sticky MAC Addresses : 1 Last Source Address:Vlan : 0090.2135.6B8C:1 Security Violation Count : 0

Ingrese el comando que va a mostrar todas las direcciones para verificar que tanto las direcciones MAC configuradas manualmente como las aprendidas de manera dinámica están en la configuración que se está ejecutando.

S1#show port-security address

Secure Mac Address Table

-----------------------------------------------------------------------------

Vlan Mac Address Type Ports Remaining Age

(mins)

---- ----------- ---- ----- -------------

1 0090.2135.6b8c SecureSticky Fa0/5 -

1 aaaa.bbbb.1234 SecureConfigured Fa0/5 -

-----------------------------------------------------------------------------

Total Addresses in System (excluding one mac per port) : 0

Max Addresses limit in System (excluding one mac per port) : 8192

Usted ha configurado y verificado exitosamente seguridad portuario para la interface.

11.1.10. Packet Tracer – Implementar la seguridad portuaria

En esta actividad, configurará y verificará la seguridad de puertos de un switch. La seguridad de puertos permite restringir el tráfico de entrada de un puerto mediante la limitación de las direcciones MAC que tienen permitido enviar tráfico al puerto.

11.2. Mitigación de ataques de VLAN

11.2.1. Revisión de ataques a VLAN

Como una revisión rápida ,, un ataque de salto a una VLAN puede ser lanzado en una de 3 maneras:

- La suplantación de mensajes DTP del host atacante hace que el switch entre en modo de enlace troncal. Desde aquí, el atacante puede enviar tráfico etiquetado con la VLAN de destino, y el conmutador luego entrega los paquetes al destino.

- Introduciendo un switch dudoso y habilitando enlaces troncales. El atacante puede acceder todas las VLANs del switch victima desde el switch dudoso.

- Otro tipo de ataque de salto a VLAN es el ataque doble etiqueta o doble encapsulado. Este ataque toma ventaja de la forma en la que opera el hardware en la mayoría de los switches.

11.2.2. Pasos para mitigar ataques de salto

Use los siguiente Pasos para mitigar ataques de salto

Paso 1 : Deshabilite las negociaciones de DTP (enlace automático) en puertos que no sean enlaces mediante el switchport mode access comando de configuración de la interfaz.

Paso 2 : Deshabilite los puertos no utilizados y colóquelos en una VLAN no utilizada.

Paso 3 : Active manualmente el enlace troncal en un puerto de enlace troncal utilizando el switchport mode trunk comando.

Paso 4 : Deshabilite las negociaciones de DTP (enlace automático) en los puertos de enlace mediante el comando switchport nonegotiate.

Paso 5 : Establezca la VLAN nativa en otra VLAN que no sea la VLAN 1 mediante el comando switchport trunk native vlan vlan \ _number.

por ejemplo, asumamos lo siguiente

- Los puertos FastEthernet 0/1 hasta fa0/16 son puertos de acceso activos

- Los puertos FastEthernet 0/17 hasta 0/20 no estan en uso

- FastEthernet ports 0/21 through 0/24 son puertos troncales.

Salto de VLAN puede ser mitigado implementando la siguiente configuración.

S1(config)# interface range fa0/1 - 16 S1(config-if-range)# switchport mode access S1(config-if-range)# exit S1(config)# S1(config)# interface range fa0/17 - 20 S1(config-if-range)# switchport mode access S1(config-if-range)# switchport access vlan 1000 S1(config-if-range)# shutdown S1(config-if-range)# exit S1(config)# S1(config)# interface range fa0/21 - 24 S1(config-if-range)# switchport mode trunk S1(config-if-range)# switchport nonegotiate S1(config-if-range)# switchport trunk native vlan 999 S1(config-if-range)# end S1#

- Los puertos Fastethernet 0/1 al 0/16 son puertos de acceso y por lo tanto troncal se deshabilita poniéndolos explicitamente como puertos de acceso.

- Los puertos FastEthernet 0/17 al 0/20 son puertos que no están en uso y están deshabilitados y asignados a una VLAN que no se usa.

- Los puertos FastEthernet 0/21 al 0/24 son enlaces troncales y se configuran manualmente como troncales con DTP deshabilitado. La VLAN nativa también se cambia de la VLAN predeterminada 1 a la VLAN 999 que no se usa.

11.2.3. Mitigar ataques de brinco de VLAN

Mitigar ataques de salto de VLAN en el switcg basado en los requerimientos especificos.

Usted esta actualmente en una sesion en S1 El estado de los puertos es el siguiente:

- Los puertos FastEthernet 0/1 hasta 0/4 se usan para hacer troncales con otros switches.

- Los puertos FastEthernet 0/5 hasta 0/10 no están en uso.

- Los puertos FastEthernet 0/11 hasta 0/24 son puertos activos en uso.

Utilícelo range fa0/1 – 4para ingresar al modo de configuración de interfaz para las troncales.

S1(config)#interface range fa0/1 - 4

Configure las interfaces para que no negocie troncales (trunks) asignados al VLAN 99 por defecto.

S1(config-if-range)#switchport mode trunk S1(config-if-range)#switchport nonegotiate S1(config-if-range)#switchport trunk native vlan 99 S1(config-if-range)# exit

Utilícelorange fa0/5 – 10 para ingresar al modo de configuración de interfaz para las troncales.

S1(config)#interface range fa0/5 - 10

configure los puertos en desuso como puertos de acceso y asignelos a la VLAN 86, y apague los puertos.

S1(config-if-range)#switchport mode access S1(config-if-range)#switchport access vlan 86 % Access VLAN does not exist. Creating vlan 86 S1(config-if-range)#shutdown *Mar 1 00:28:48.883: %LINK-5-CHANGED: Interface FastEthernet0/5, changed state to administratively down *Mar 1 00:28:48.900: %LINK-5-CHANGED: Interface FastEthernet0/6, changed state to administratively down *Mar 1 00:28:48.908: %LINK-5-CHANGED: Interface FastEthernet0/7, changed state to administratively down *Mar 1 00:28:48.917: %LINK-5-CHANGED: Interface FastEthernet0/8, changed state to administratively down *Mar 1 00:28:48.942: %LINK-5-CHANGED: Interface FastEthernet0/9, changed state to administratively down *Mar 1 00:28:48.950: %LINK-5-CHANGED: Interface FastEthernet0/10, changed state to administratively down *Mar 1 00:28:49.890: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/5, changed state to down *Mar 1 00:28:49.907: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/6, changed state to down S1(config-if-range)# exit

Use el rangofa0/11 – 24 para ingresar al modo de configuración de interfaz para los puertos activos y luego configúrelos para evitar el enlace troncal.

S1(config)#interface range fa0/11 - 24 S1(config-if-range)#switchport mode access S1(config-if-range)# end S1#

Usted exitosamente ha mitigado ataques de salto a VLANs en este Switch.

11.3. Mitigación de ataques de DHCP

11.3.1. Revisión de ataques DHCP

El objetivo de un ataque de inanición de DHCP es crear una denegación de servicio(DoS) para la conexión de los clientes. Los ataques de agotamiento de DHCP requieren una herramienta de ataque, como Gobbler. Recuerde que los ataques de inanición de DHCP pueden ser efectivamente mitigados usando seguridad de puertos porque Gobbler usa una dirección MAC de origen única para cada solicitud DHCP enviada.

Sin embargo mitigar ataques DHCP de suplantación de identidad requiere mas protección. Gobbler podría configurarse para usar la dirección MAC de la interfaz real como la dirección Ethernet de origen, pero especifique una dirección Ethernet diferente en la carga útil de DHCP. Esto haría que la seguridad del puerto sea ineficaz porque la dirección MAC de origen sería legítima.

Los ataques de suplantación de DHCP se pueden mitigar mediante el uso de detección DHCP en puertos confiables.

11.3.2. Indagación de DHCP

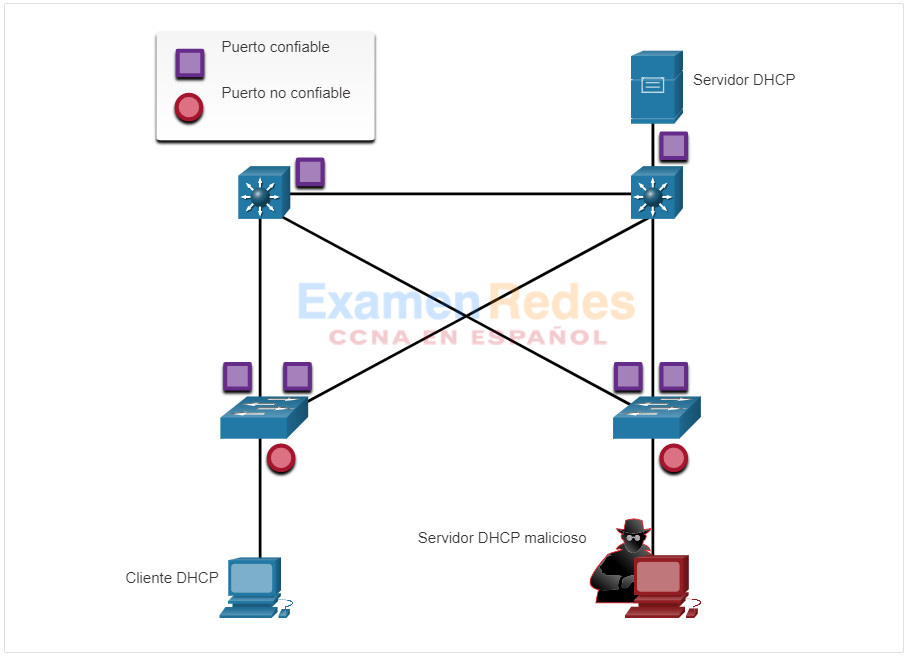

La inspección de DHCP no depende de las direcciones MAC de origen. En cambio, la inspección de DHCP determina si los mensajes de DHCP vienen de una fuente configurada administrativamente como confiable o no confiable. Luego filtra los mensajes de DHCP y limita la velocidad del trafico DHCP viniendo desde fuentes no confiables.

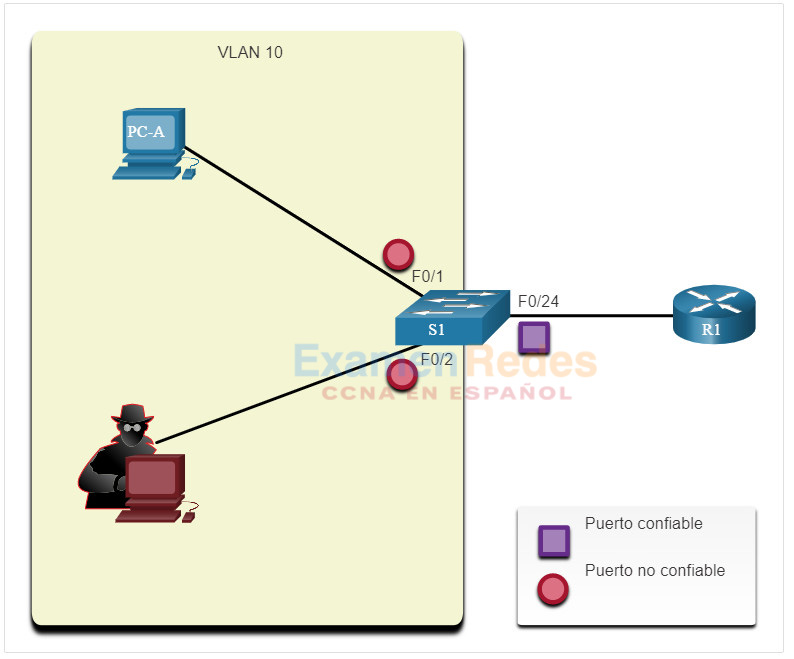

Dispositivos que estén bajo su control administrativo como Switches, enrutadores y servidores, son fuentes confiables. Cualquier dispositivo más allá del cortafuegos fuera de su red son fuentes no confiables. Además, todos los puertos de acceso son tratados generalmente como fuentes no fiables. La figura muestra un ejemplo de puertos fiables y no fiables.

Note que el servidor DHCP dudoso podría estar en un puerto no confiable después de habilitar DHCP snooping. Todas las interfaces son tratadas por defecto como no confiables. Típicamente las interfaces confiables son enlaces troncales y puertos conectados directamente a un servidor DHCP legitimo. Estas interfasces deben ser configuradas explicitamente como confiables.

Se crea una tabla DHCP que incluye la dirección MAC de origen de un dispositivo en un puerto no confiable y la dirección IP asignada por el servidor DHCP a ese dispositivo. La dirección MAC y la dirección IP están unidas. Por lo tanto, esta tabla se denomina tabla de enlace DHCP snooping.

11.3.3. Pasos para implementar DHCP Snooping

Utilice las siguientes pasos para habilitar DHCP snooping

Paso 1. Habilite la inspección DHCP mediante el comando ip dhcp snooping de configuración global.

Paso 2. En puertos de confianza, use el comando de configuración de la interfaz ip dhcp snooping trust.

Paso 3: Limite la cantidad de mensajes de descubrimiento de DHCP que puede recibir por segundo en puertos no confiables mediante el ip dhcp snooping limit rate comando de configuración de la interfaz.

Paso 4. Habilite la inspección DHCP por VLAN, o por un rango de VLAN, utilizando el comando ip dhcp snooping vlan de la configuración global.

11.3.4. Un ejemplo de configuración de detección de DHCP.

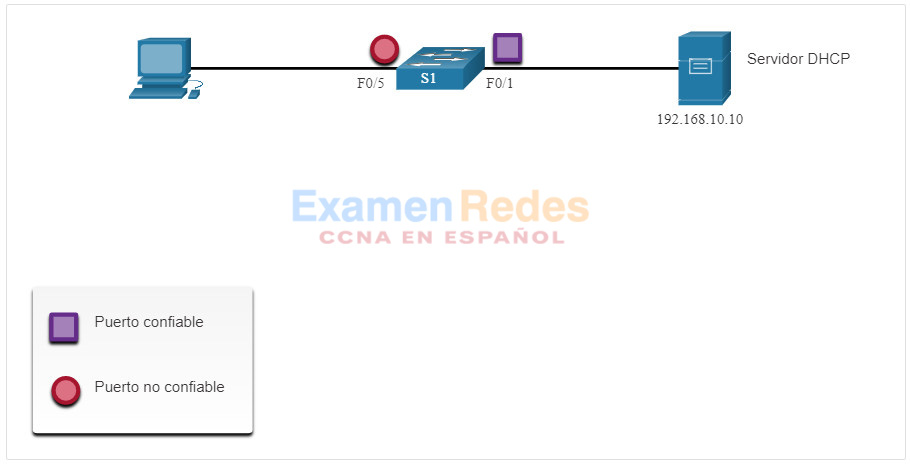

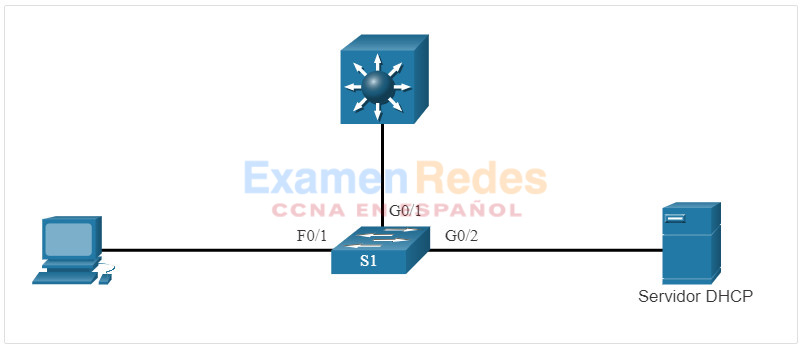

La topologia de referencia para este ejemplo de DHCP snooping es mostrado en la figura. Note que F0/5 es un puerto no confiable porque este conecta con una computadora. F0/1 es un puerto confiable porque conecta con el servidor DHCP

El siguiente es un ejemplo de como configurar DHCP snooping en S1. Note como DHCP snooping es activado primero. La interfaz ascendente al servidor DHCP es explícitamente confiable. Luego, el rango de puertos FastEthernet desde F0/5 a F0/24 son no confiables de manera predeterminada, de manera que se establece un limite de transferencia de seis paquetes por segundo. Finalmente, la inspección DHCP está habilitada en VLANS 5, 10, 50, 51 y 52.

S1(config)# ip dhcp snooping S1(config)# interface f0/1 S1(config-if)# ip dhcp snooping trust S1(config-if)# exit S1(config)# interface range f0/5 - 24 S1(config-if-range)# ip dhcp snooping limit rate 6 S1(config-if-range)# exit S1(config)# ip dhcp snooping vlan 5,10,50-52 S1(config)# end S1#

Use el comando show ip dhcp snooping EXEC privilegiado para verificar la inspección DHCP show ip dhcp snooping binding y para ver los clientes que han recibido información DHCP, como se muestra en el ejemplo.

Nota: La inspección dinámica de ARP (DAI) también requiere de la inspección DHCP, que es el siguiente tema

S1# show ip dhcp snooping Switch DHCP snooping is enabled DHCP snooping is configured on following VLANs: 5,10,50-52 DHCP snooping is operational on following VLANs: none DHCP snooping is configured on the following L3 Interfaces: Insertion of option 82 is enabled circuit-id default format: vlan-mod-port remote-id: 0cd9.96d2.3f80 (MAC) Option 82 on untrusted port is not allowed Verification of hwaddr field is enabled Verification of giaddr field is enabled DHCP snooping trust/rate is configured on the following Interfaces: Interface Trusted Allow option Rate limit (pps) ----------------------- ------- ------------ ---------------- FastEthernet0/1 yes yes unlimited Custom circuit-ids: FastEthernet0/5 no no 6 Custom circuit-ids: FastEthernet0/6 no no 6 Custom circuit-ids: S1# show ip dhcp snooping binding MacAddress IpAddress Lease(sec) Type VLAN Interface ------------------ --------------- ---------- ------------- ---- -------------------- 00:03:47:B5:9F:AD 192.168.10.11 193185 dhcp-snooping 5 FastEthernet0/5

11.3.5. Comprobador de sintaxis: mitigar los ataques DHCP

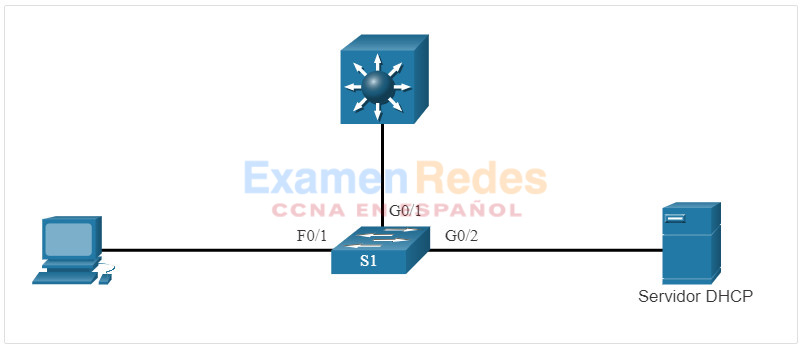

Implemente DHCP snooping para un switch basado en la siguiente topologia y requerimientos específicos.

Usted esta actualmente en una sesion en S1 Habilite la detección global de DHCP para el switch.

S1(config)#ip dhcp snooping

Ingrese al modo de configuración de interfaz para g0/1 – 2, confíe en las interfaces y regrese al modo de configuración global.

S1(config)#interface range g0/1 - 2 S1(config-if-range)#ip dhcp snooping trust S1(config-if-range)#exit

Ingrese al modo de configuración de interfaz para f0/1 – 24, limite los mensajes DHCP a no más de 10 por segundo y regrese al modo de configuración global.

S1(config)#interface range f0/1 - 24 S1(config-if-range)#ip dhcp snooping limit rate 10 S1(config-if-range)#exit

Habilitar la detección de DHCP para VLAN 10,20,30-49.

S1(config)#ip dhcp snooping vlan 10,20,30-49 S1(config)# exit

Ingrese el comando para verificar DHCP snooping.

S1#show ip dhcp snooping Switch DHCP snooping is enabled DHCP snooping is configured on following VLANs: 10,20,30-49 DHCP snooping is operational on following VLANs: none DHCP snooping is configured on the following L3 Interfaces: Insertion of option 82 is enabled circuit-id default format: vlan-mod-port remote-id: 0cd9.96d2.3f80 (MAC) Option 82 on untrusted port is not allowed Verification of hwaddr field is enabled Verification of giaddr field is enabled DHCP snooping trust/rate is configured on the following Interfaces: Interface Trusted Allow option Rate limit (pps) ----------------------- ------- ------------ ---------------- GigabitEthernet0/1 yes yes unlimited Custom circuit-ids: GigabitEthernet0/2 yes yes unlimited Custom circuit-ids: FastEthernet0/1 no no 10 Custom circuit-ids:

Ingrese el comando para verificar los enlaces de DHCP actuales registrados por DHCP snooping

S1#show ip dhcp snooping binding MacAddress IpAddress Lease(sec) Type VLAN Interface ------------------ --------------- ---------- ------------- ---- -------------------- 00:03:47:B5:9F:AD 10.0.0.10 193185 dhcp-snooping 5 FastEthernet0/1 S1#

Usted ha configurado y verificado exitosamente DHCP snooping para el switch

11.4. Mitigación de ataques de ARP

11.4.1. Inspección dinámica de ARP

En un ataque típico el actor amenazante puede enviar respuestas ARP no solicitadas a otros hosts en la subred con la dirección MAC del actor amenazante y la dirección IP de la puerta de enlace predeterminada. Para evitar la suplantación de ARP y el envenenamiento por ARP resultante, un interruptor debe garantizar que solo se transmitan las Solicitudes y Respuestas de ARP válidas.

La inspección dinámica (DAI) requiere de DHCP snooping y ayuda a prevenir ataques ARP así:

- No retransmitiendo respuestas ARP invalidas o gratuitas a otros puertos en la misma VLAN.

- Intercepta todas las solicitudes y respuestas ARP en puertos no confiables.

- Verificando cada paquete interceptado para un enlace IP-to-MAC válido.

- Descarte y registro de respuestas no válidas de ARP para evitar el envenenamiento por ARP.

- Error-disabling deshabilita la interfaz si se excede el número de DAI configurado de paquetes ARP.

11.4.2. Pautas de implementación DAI

Para mitigar las probabilidades de ARP spoofing Y ARP poisoning, siga estas pautas de implementación DAI

- Habilite la detección de DHCP.

- Habilite la detección de DHCP en las VLAN seleccionadas.

- Habilite el DAI en las VLANs seleccionadas.

- Configure las interfaces de confianza para la detección de DHCP y la inspección de ARP («no confiable» es la configuración predeterminada).

Generalmente, es aconsejable configurar todos los puertos de switch de acceso como no confiables y configurar todos los puertos de enlace ascendente que están conectados a otros switches como confiables.

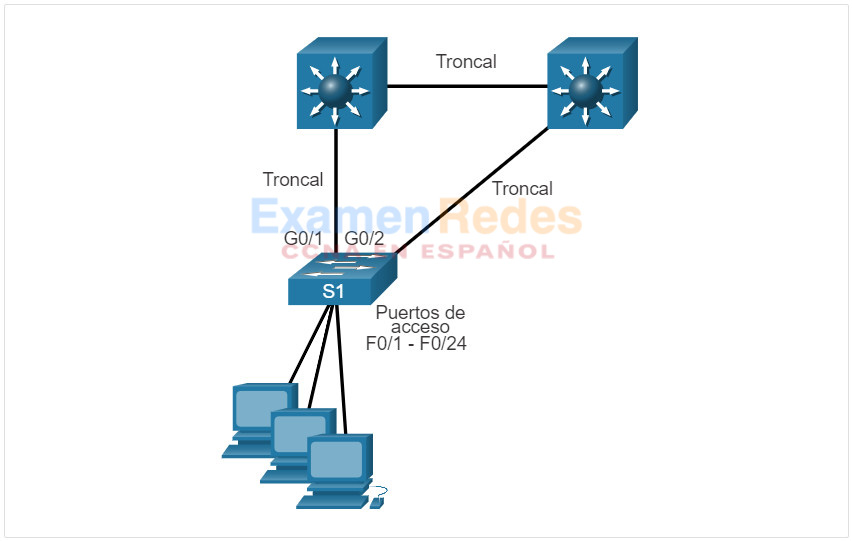

La topologia de muestra en la figura identifica puertos confiables y no confiables.

11.4.3. Ejemplo de configuración DAI

En la topologia anterior S1 está conectado a dos usuarios en la VLAN 10. DAI será configurado para mitigar ataques ARP spoofing and ARP poisonig.

Como se muestra en el ejemplo, la inspección DHCP está habilitada porque DAI requiere que funcione la tabla de enlace de inspección DHCP. Siguiente,la detección de DHCP y la inspección de ARP están habilitados para la computadora en la VLAN 10. El puerto de enlace ascendente al router es confiable y, por lo tanto, está configurado como confiable para la inspección DHP y ARP.

S1(config)# ip dhcp snooping S1(config)# ip dhcp snooping vlan 10 S1(config)# ip arp inspection vlan 10 S1(config)# interface fa0/24 S1(config-if)# ip dhcp snooping trust S1(config-if)# ip arp inspection trust

DAI se puede configurar para revisar si hay direcciones MAC e IP de destino o de origen:

- MAC de destino : comprueba la dirección MAC de destino en el encabezado de Ethernet con la dirección MAC de destino en el cuerpo ARP.

- MAC de origen : comprueba la dirección MAC de origen en el encabezado de Ethernet con la dirección MAC del remitente en el cuerpo ARP.

- Dirección IP : comprueba el cuerpo ARP en busca de direcciones IP no válidas e inesperadas, incluidas las direcciones 0.0.0.0, 255.255.255.255 y todas las direcciones de multidifusión IP.

El ip arp inspection validate {[src-mac] [dst-mac] [ip]}comando de configuración global se utiliza para configurar DAI para descartar paquetes ARP cuando las direcciones IP no son válidas. Se puede usar cuando las direcciones MAC en el cuerpo de los paquetes ARP no coinciden con las direcciones que se especifican en el encabezado Ethernet. Note como en el siguiente ejemplo solo un comando puede ser configurado. Por lo tanto, al ingresar varios comandos ip arp inspection validate se sobrescribe el comando anterior. Para incluir mas de un método de validación, ingreselos en la misma línea de comando como se muestra y verifica en la siguiente salida.

S1(config)# ip arp inspection validate ? dst-mac Validate destination MAC address ip Validate IP addresses src-mac Validate source MAC address S1(config)# ip arp inspection validate src-mac S1(config)# ip arp inspection validate dst-mac S1(config)# ip arp inspection validate ip S1(config)# do show run | include validate ip arp inspection validate ip S1(config)# ip arp inspection validate src-mac dst-mac ip S1(config)# do show run | include validate ip arp inspection validate src-mac dst-mac ip S1(config)#

11.4.4. Comprobador de sintaxis: mitigar los ataques ARP

Implemente DAI para un switch basado en la siguiente topologia y requerimientos específicos.

Usted esta actualmente en una sesion en S1 Habilite la detección global de DHCP para el switch.

S1(config)#ip dhcp snooping

Ingrese al modo de configuración de la interfaz para g0/1 – 2, confíe en las interfaces para la inspección DHCP y DAI, y luego regrese al modo de configuración global.

S1(config)#interface range g0/1 - 2 S1(config-if-range)#ip dhcp snooping trust S1(config-if-range)#ip arp inspection trust S1(config-if-range)#exit

Habilite la inspección DHCP y la DAI para las VLAN 10,20,30-49.

S1(config)#ip dhcp snooping vlan 10,20,30-49 S1(config)#ip arp inspection vlan 10,20,30-49 S1(config)#

Ha configurado correctamente DAI para el switch.

11.5. Mitigación de ataques de STP

11.5.1. PortFast y protección BPDU

Recuerde que los atacantes de red pueden manipular el Protocolo de árbol de expansión (STP) para realizar un ataque falsificando el puente raíz y cambiando la topología de una red. Para mitigar los ataques de manipulación del Protocolo de árbol de expansión (STP), use PortFast y la Unidad de datos de protocolo de puente (BPDU) Guard.

- PortFast – PortFast trae inmediatamente una interfaz configurada como puerto de acceso o troncal al estado de reenvío desde un estado de bloqueo, sin pasar por los estados de escucha y aprendizaje. Aplicar a todos los puertos de acceso de usuario final. PortFast solo debe configurarse en interfaces conectadas a dispositivos finales.

- Protección BPDU – el error de protección BPDU deshabilita inmediatamente un puerto que recibe una BPDU. Al igual que PortFast, la protección BPDU solo debe configurarse en interfaces conectadas a dispositivos finales.

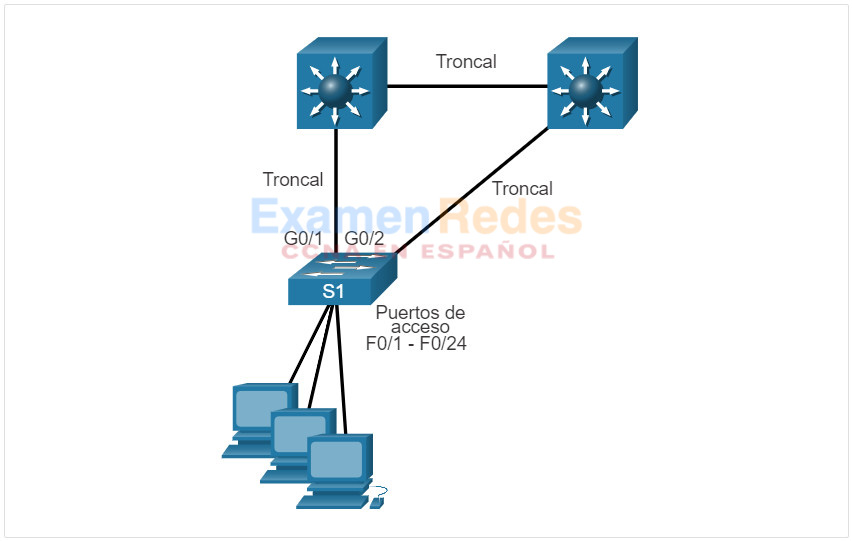

En la figura, los puertos de acceso para S1 deberían ser configurados con PortFast y BPDU Guard.

11.5.2. Configure PortFast

PortFast omite los estados de escucha y aprendizaje de STP para minimizar el tiempo que los puertos de acceso deben esperar a que STP converja. Si habilita PortFast en un puerto que se conecta a otro switch, corre el riesgo de crear un bucle de árbol de expansión.

PortFast se puede habilitar en una interfaz mediante el comando spanning-tree portfast de configuración de la interfaz. Alternativamente, Portfast se puede configurar globalmente en todos los puertos de acceso mediante el comando spanning-tree portfast default de configuración global.

Para verificar si PortFast está habilitado globalmente, puede usar el comando show running-config | begin span o el comando show spanning-tree summary. Para verificar si PortFast tiene habilitada una interfaz, use el comando show running-config interface type / number, como se muestra en el siguiente ejemplo. El comando show spanning-tree interface type / number detail también se puede usar para la verificación.

Note que cuando PortFast esta habilitado, se muestran mensaje de advertencia.

S1(config)# interface fa0/1 S1(config-if)# switchport mode access S1(config-if)# spanning-tree portfast %Warning: portfast should only be enabled on ports connected to a single host. Connecting hubs, concentrators, switches, bridges, etc... to this interface when portfast is enabled, can cause temporary bridging loops. Use with CAUTION %Portfast has been configured on FastEthernet0/1 but will only have effect when the interface is in a non-trunking mode. S1(config-if)# exit S1(config)# spanning-tree portfast default %Warning: this command enables portfast by default on all interfaces. You should now disable portfast explicitly on switched ports leading to hubs, switches and bridges as they may create temporary bridging loops. S1(config)# exit S1# show running-config | begin span spanning-tree mode pvst spanning-tree portfast default spanning-tree extend system-id ! interface FastEthernet0/1 switchport mode access spanning-tree portfast ! interface FastEthernet0/2 ! interface FastEthernet0/3 ! interface FastEthernet0/4 ! interface FastEthernet0/5 ! (output omitted) S1#

11.5.3. Configurar la protección BPDU

Aunque PortFast esta2 habilitado, la interfaz seguirá escuchando por BPDUs. Los BPDUs inesperados pueden ser accidentales o parte de un intento no autorizado para agregar un switch a una red.

Si se recibe una BPDU en un puerto de acceso habilitado para BPDU Guard, el puerto se pone en estado de error deshabilitado. Esto significa que el puerto se cierra y debe volver a habilitarse manualmente o recuperarse automáticamente mediante el comando global errdisable recovery cause psecure_violation.

BPDU Guard se puede habilitar en un puerto mediante el comando de configuración de la interfaz spanning-tree bpduguard enable. Alternativamente, use el comando de configuración global spanning-tree portfast bpduguard default para habilitar globalmente la protección BPDU en todos los puertos habilitados para PortFast.

Para mostrar información sobre el estado del árbol de expansión, use el comando show spanning-tree summary En este ejemplo, PortFast predeterminado y modo de protección de BPDU están activados como estado predeterminado para los puertos configurados como de modo de acceso.

Note: Siempre active BPDU Guard en todos los puertos habilitados para PortFast.

S1(config)# interface fa0/1 S1(config-if)# spanning-tree bpduguard enable S1(config-if)# exit S1(config)# spanning-tree portfast bpduguard default S1(config)# end S1# show spanning-tree summary Switch is in pvst mode Root bridge for: none Extended system ID is enabled Portfast Default is enabled PortFast BPDU Guard Default is enabled Portfast BPDU Filter Default is disabled Loopguard Default is disabled EtherChannel misconfig guard is enabled UplinkFast is disabled BackboneFast is disabled Configured Pathcost method used is short (output omitted) S1#

11.5.4. Comprobador de sintaxis: mitigar los ataques STP

Implemente Portfast y seguridad BPDU para un switch basado en la siguiente topologia y requerimientos específicos.

Usted esta actualmente en una sesion en S1 Complete los siguientes pasos para implementar PortFast y BPDU Guard en todos los puertos de acceso.

- Enter interface configuration mode for fa0/1 – 24.

- Configurar los puertos en modo de acceso.

- Vuelva al modo de configuración global.

- Habilite PortFast por defecto para todos los puertos de acceso.

- Habilite seguridad BPDU por defecto para todos los puertos de acceso.

S1(config)#interface range fa0/1 - 24 S1(config-if-range)#switchport mode access S1(config-if-range)#exit S1(config)#spanning-tree portfast default S1(config)#spanning-tree portfast bpduguard default S1(config)# exit

Verifique que PortFast y protección BPDU están habilitadas por defecto revisando un resumen de la información de STP.

S1#show spanning-tree summary Switch is in pvst mode Root bridge for: none Extended system ID is enabled Portfast Default is enabled PortFast BPDU Guard Default is enabled Portfast BPDU Filter Default is disabled Loopguard Default is disabled EtherChannel misconfig guard is enabled UplinkFast is disabled BackboneFast is disabled Configured Pathcost method used is short (output omitted) S1#

Usted ha configurado y verificado exitosamente Portfast y seguridad BPDU para el switch

11.6. Práctica del módulo y cuestionario

11.6.1. Packet Tracer – Configuración de seguridad en el Switch

En esta actividad de Packet Tracer, usted puede:

- Proteger los puertos sin utilizar.

- Implemente seguridad de puertos

- Mitigar los ataques de salto de VLAN

- Mitigación de ataques de DHCP

- Mitigación de ataques de ARP

- Mitigación de ataques de STP

- Verificación de la configuración del switch

11.6.2. Lab – Configuración de Seguridad en el Switch

En esta práctica de laboratorio:

- Proteger los puertos sin utilizar.

- Implemente seguridad de puertos

- Mitigar los ataques de salto de VLAN

- Mitigación de ataques de DHCP

- Mitigación de ataques de ARP

- Mitigación de ataques de STP

- Verificación de la configuración del switch

11.6.3. ¿Qué aprenderé en este módulo?

Se deben proteger todos los puertos (interfaces) del switch antes de implementar el dispositivo para la producción. El método más simple y eficaz de evitar ataques por saturación de la tabla de direcciones MAC es habilitar la seguridad de puertos. Los puertos capa 2 del switch están definidos como dynamic auto (troncal encendido), de manera predeterminada. El switch se puede configurar para obtener información sobre las direcciones MAC en un puerto seguro de una de estas tres formas: configurado manualmente, aprendido dinámicamente y aprendido dinámicamente – fijo. EL vencimiento de la seguridad del puerto puede usarse para poner el tiempo de vencimiento de las direcciones seguras estáticas y dinámicas en un puerto. Hay dos tipos de envejecimiento por puerto:absoluto e inactivo. Si la dirección MAC de un dispositivo conectado a el puerto difiere de la lista de direcciones seguras, entonces ocurre una violación de puerto. El puerto entra en el estado de error-disabled de manera predeterminada. Cuando un puerto está desactivado como consecuencia de un error, se apagará con eficacia y no habrá envío ni recepción de tráfico en ese puerto. Para mostrar la configuración de seguridad del puerto para el conmutador, use el comando show port-security.

Para Mitigar ataques de salto de VLAN

Paso 1. Deshabilitar las negociaciones de protocolo DTP en puertos sin enlace troncal

Paso 2. Permite desactivar los puertos no utilizados.

Paso 3. Habilitar manualmente el enlace troncal en los puertos troncales.

Paso 4. Deshabilitar las negociaciones de protocolo DTP en puertos troncales.

Paso 5. Cambie la configuración de la VLAN nativa a otra opción que no sea VLAN 1.

El objetivo de un ataque de inanición de DHCP es crear una denegación de servicio(DoS) para la conexión de los clientes. Los ataques de suplantación de DHCP se pueden mitigar mediante el uso de detección DHCP en puertos confiables. La inspección DHCP determina si los mensajes DHCP provienen de una fuente confiable o no confiable configurada administrativamente. Luego filtra los mensajes de DHCP y limita la velocidad del tráfico DHCP viniendo desde fuentes no confiables. Utilice las siguientes pasos para habilitar DHCP snooping

Paso 1. Habilite la Indagación DHCP.

Paso 2. En puertos de confianza, use el comando de configuración de la interfaz ip dhcp snooping trust.

Paso 3. Limitar el numero de mensajes de descubrimiento DHCP que pueden rer recibidos por segundo en puertos no confiables.

Paso 4. Habilite el DHCP snooping por el VLAN, o por un rango de VLANs.

La inspección dinámica(DAI) requiere de DHCP snooping y ayuda a prevenir ataques ARP así:

- No retransmitiendo respuestas ARP invalidas o gratuitas a otros puertos en la misma VLAN.

- Intercepta todas las solicitudes y respuestas ARP en puertos no confiables.

- Verificando cada paquete interceptado para un enlace IP-to-MAC válido.

- Descarte y registre respuestas de ARP inválidas para evitar el envenenamiento por ARP.

- Error-disabling deshabilita la interfaz si se excede el número DAI configurado de paquetes ARP.

Para mitigar las probabilidades de ARP spoofing Y ARP poisoning, siga estas pautas de implementación DAI

- Habilite la detección de DHCP.

- Habilite la detección de DHCP en las VLAN seleccionadas.

- Habilite el DAI en los VLANs seleccionados.

- Configure las interfaces de confianza para la detección de DHCP y la inspección de ARP («no confiable» es la configuración predeterminada).

Generalmente, es aconsejable configurar todos los puertos de switch de acceso como no confiables y configurar todos los puertos de enlace ascendente que están conectados a otros switches como confiables.

DAI se puede configurar para revisar si hay direcciones MAC e IP de destino o de origen:

- MAC de destino – comprueba la dirección MAC de destino en el encabezado de Ethernet con la dirección MAC de destino en el cuerpo ARP.

- MAC de origen – comprueba la dirección MAC de origen en el encabezado de Ethernet con la dirección MAC del remitente en el cuerpo ARP.

- Dirección IP – comprueba el cuerpo ARP en busca de direcciones IP no válidas e inesperadas, incluidas las direcciones 0.0.0.0, 255.255.255.255 y todas las direcciones de multidifusión IP.

Para mitigar los ataques de manipulación del Protocolo de árbol de expansión (STP), use PortFast y la Unidad de datos de protocolo de puente (BPDU) Guard.

- PortFast – PortFast trae inmediatamente una interfaz configurada como puerto de acceso o troncal al estado de reenvío desde un estado de bloqueo, sin pasar por los estados de escucha y aprendizaje. Aplicar a todos los puertos de acceso de usuario final. PortFast solo debe configurarse en interfaces conectadas a dispositivos finales. PortFast omite los estados de escucha y aprendizaje de STP para minimizar el tiempo que los puertos de acceso deben esperar a que STP converja. Si habilita PortFast en un puerto que se conecta a otro switch, corre el riesgo de crear un bucle de árbol de expansión.

- BPDU Guard – BPDU guard immediately error disables a port that receives a BPDU. Like PortFast, BPDU guard should only be configured on interfaces attached to end devices. BPDU Guard can be enabled on a port by using the spanning-tree bpduguard enable interface configuration command. Alternatively, Use the spanning-tree portfast bpduguard default global configuration command to globally enable BPDU guard on all PortFast-enabled ports.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes