Última actualización: diciembre 15, 2024

Enterprise Networking, Security, and Automation (Versión 7.00) – Examen Final del Curso ENSA Preguntas y Respuestas Español

- Redes definidas por software

- Virtualización

- Centro de datos

- Cisco ACI

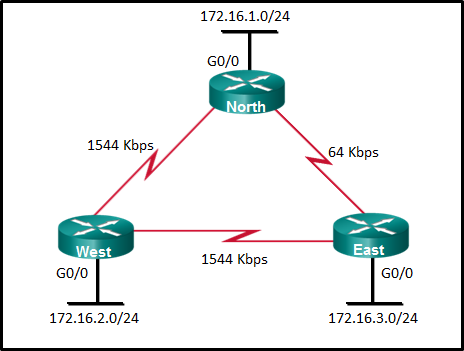

2. Consulte la ilustración. ¿Cuál es el costo de OSPF para llegar a West LAN 172.16.2.0/24 desde East?

- 782

- 74

- 128

- 65

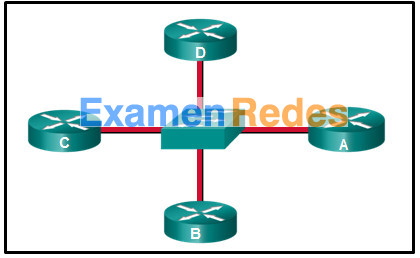

3. Consulte la ilustración. Si el SWITCH se reinicia y todos los router tienen que restablecer las adyacencias OSPF, ¿qué routers se convertirán en los nuevos DR y BDR?

- El router R3 se convertirá en el DR y el router R1 se convertirá en el BDR

- El router R4 se convertirá en el DR y el router R3 se convertirá en el BDR

- El router R1 se convertirá en el DR y el router R2 se convertirá en el BDR

- El router R3 se convertirá en el DR y el router R2 se convertirá en el BDR

- mayor prioridad de 1 a 255 (0 = nunca un RD)

- ID de enrutador más alto

- la dirección IP más alta de una interfaz de bucle invertido o activa en ausencia de una ID de enrutador configurada manualmente. Las direcciones IP de bucle invertido tienen mayor prioridad que otras interfaces.

En este caso, los enrutadores R3 y R1 tienen la prioridad de enrutador más alta. Entre los dos, R3 tiene el ID de enrutador más alto. Por lo tanto, R3 se convertirá en DR y R1 se convertirá en BDR.

4. ¿Cuál es la razón de usar el comando ip ospf priority cuando el protocolo de enrutamiento OSPF está en uso?

- para proporcionar una puerta trasera en la que se establezca la conectividad durante el proceso de convergencia

- para activar el proceso OSPF vecino

- para influir en el proceso de elección DR/BDR

- para simplificar y acelerar el proceso de convergencia

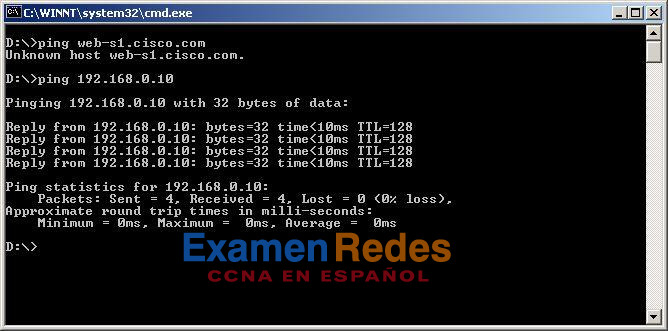

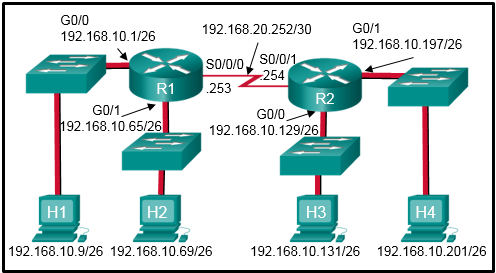

5. Consulte la ilustración. Un diseñador web llama para informar que no se puede conectar con el servidor web web-s1.cisco.com a través de un navegador web. El técnico usa las utilidades de la línea de comando para verificar el problema y para comenzar con el proceso de resolución de problemas. ¿Cuáles son los dos hechos se pueden determinar sobre el problema? (Elija dos opciones).

- Un enrutador no está funcionando entre el host de origen y el servidor web-s1.cisco.com.

- Se puede alcanzar el servidor Web en 192.168.0.10 desde el host de origen.

- Existe un problema con el software del servidor Web en web-s1.cisco.com.

- Está desactivada la puerta de enlace predeterminada entre el host de origen y el servidor en 192.168.0.10.

- El DNS no puede resolver la dirección IP para el servidor web-s1.cisco.com.

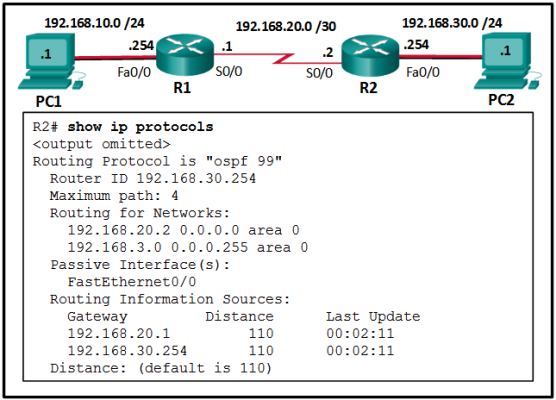

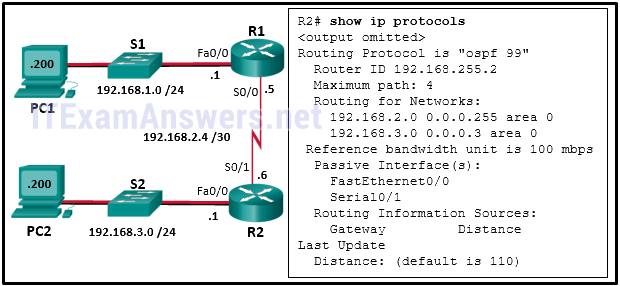

6. Consulte la ilustración. Un administrador de redes configuró OSPFv2 en los dos routers de Cisco, pero la PC1 no puede conectarse a la PC2. ¿Cuál es el problema más probable?

- La interfaz Fa0/0 está configurada como una interfaz pasiva en el router R2.

- La interfaz Fa0/0 no se activó para OSPFv2 en el router R2.

- La interfaz S0/0 está configurada como una interfaz pasiva en el router R2.

- La interfaz s0/0 no se activó para el protocolo OSPFv2 en el router R2.

7. ¿Qué paso en el proceso de enrutamiento del estado del vínculo se describe por un router que inunda el estado del vínculo y la información de costo sobre cada enlace conectado directamente?

- Intercambio de anuncios de estado de enlace

- inyectando la ruta predeterminada

- seleccionando la ID del router

- construye la tabla de topología

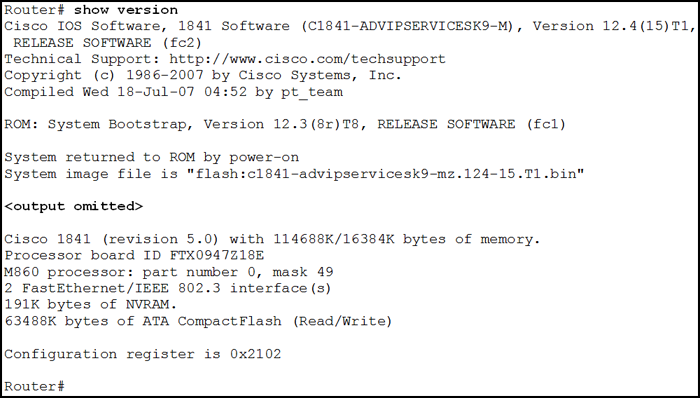

8. Consulte la ilustración. ¿Desde cuál de las siguientes ubicaciones cargó el IOS este router?

- ROM

- NVRAM

- Memoria flash

- Servidor TFTP

- RAM

9. ¿Qué tipo de servidor se utilizaría para mantener un registro histórico de los mensajes de los dispositivos de red supervisados?

- De autenticación

- De impresión

- DHCP

- Syslog

- DNS

10. ¿Cuáles son las tres ventajas de utilizar direcciones IP privadas y NAT? (Elija tres opciones).

- Conservar las direcciones IP públicas registradas

- Reducir el uso de la CPU en los routers del cliente

- Mejorar el rendimiento del router que está conectado a Internet

- Crear direcciones IP públicas múltiples

- Permitir la expansión de la LAN sin direcciones IP públicas adicionales

- Ocultar el direccionamiento de la LAN privada de los dispositivos externos conectados a Internet

11. ¿Qué dos afirmaciones hacen referencia a características de un virus? (Elija dos opciones).

- Un virus se autorreplica atacando de manera independiente las vulnerabilidades en las redes.

- Por lo general, un virus requiere la activación del usuario final.

- El virus proporciona datos confidenciales al atacante, como contraseñas.

- Un virus tiene una vulnerabilidad habilitante, un mecanismo de propagación y una carga útil.

- Un virus puede estar inactivo y luego activarse en un momento o en una fecha en particular.

12. ¿Qué es una característica de una red OSPF de área única?

- Todos los router tienen la misma tabla de enrutamiento.

- Todos los routers están en el área troncal.

- Todos los routers comparten una base de datos de reenvío común.

- Todos los router tienen la misma tabla de vecinos.

13. ¿Cuál de estas afirmaciones describe una característica de las ACL IPv4 estándar?

- Filtran el tráfico según las direcciones IP de origen únicamente.

- Se pueden crear con un número pero no con un nombre.

- Se pueden configurar para filtrar el tráfico según las direcciones IP de origen y los puertos de origen.

- Se configuran en el modo de configuración de interfaz.

14. ¿Cuáles son las dos situaciones que ilustran ejemplos de VPN de acceso remoto? (Elija dos).

- Un empleado que trabaja desde su hogar usa software de cliente VPN en una computadora portátil para conectarse a la red de la empresa.

- Un agente de ventas móvil se conecta a la red de la empresa mediante la conexión a Internet en un hotel.

- Un fabricante de juguetes tiene una conexión VPN permanente a uno de sus proveedores de piezas.

- Todos los usuarios en una sucursal grande pueden acceder a los recursos de la empresa a través de una única conexión VPN.

- Una sucursal pequeña con tres empleados tiene un Cisco ASA que se utiliza para crear una conexión VPN a la oficina central.

15. ¿En qué paso de la recolección de síntomas el ingeniero de red determina si el problema está en la capa de núcleo, de distribución o de acceso de la red?

- Determinar la propiedad.

- Registrar los síntomas.

- Determinar los síntomas.

- Reducir el ámbito.

- Recopilar información.

16. ¿Cuál enunciado describe una VPN?

- Una VPN utiliza conexiones lógicas para crear redes públicas a través de Internet.

- Una VPN utiliza conexiones físicas dedicadas para transferir datos entre usuarios remotos.

- Una VPN utiliza software de virtualización de código abierto para crear un túnel a través del Internet.

- Una VPN utiliza conexiones virtuales para crear una red privada a través de una red pública.

17. ¿Cuáles son los dos elementos que un administrador de redes debe modificar en un router para realizar la recuperación de la contraseña? (Elija dos opciones.)

- El archivo de imagen del sistema

- ROM del sistema

- El archivo de configuración de inicio

- El valor del registro de configuración

- El sistema de archivos NVRAM

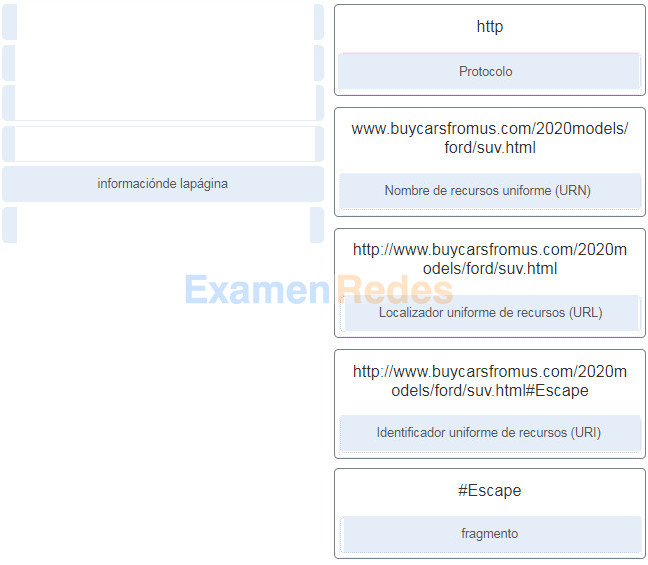

18. Haga coincidir el término con el componente http://www.buycarsfromus.com/2020models/ford/suv.html#Escape vínculo web. (No se utilizan todas las opciones).

19. ¿Qué tipo de red utiliza una infraestructura común para transmitir señales de voz, datos y video?

- Converger

- Administrada

- Conmutada

- Sin fronteras

20. ¿Qué tipo de paquete OSPF utiliza un router para detectar router vecinos y establecer adyacencia de vecinos?

- Descripción de la base de datos (DBD)

- Solicitud de link-state (LSR)

- Saludo

- Actualizaciones de estado de enlace

21. ¿Por qué QoS es un tema importante en una red convergente que combina comunicaciones de voz, video y datos?

- Las comunicaciones de voz y video son más sensibles a la latencia.

- Las comunicaciones de datos deben tener la primera prioridad.

- Las comunicaciones de datos son sensibles a la fluctuación.

- Los equipos heredados no pueden transmitir voz y video sin QoS.

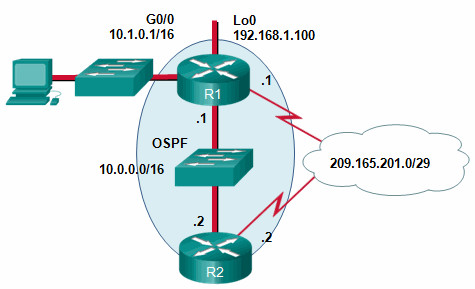

22. Consulte la ilustración. Si no se configuró manualmente ninguna ID de router, ¿qué usaría el router R1 como su ID de router OSPF?

- 10.0.0.1

- 10.1.0.1

- 192.168.1.100

- 209.165.201.1

23. ¿Qué es una WAN?

- Una infraestructura de red que proporciona acceso a otras redes a través de un área geográfica extensa

- Una infraestructura de red que abarca un área física limitada, como una ciudad

- Una infraestructura de red diseñada para proporcionar almacenamiento, recuperación y replicación de datos

- Una infraestructura de red que proporciona acceso en un área geográfica pequeña

24. ¿Qué conjunto de entradas de control de acceso permitiría a todos los usuarios en la red 192.168.10.0/24 tener acceso a un servidor web que se encuentra en 172.17.80.1, pero no permitiría que utilicen Telnet?

- access-list 103 permit 192.168.10.0 0.0.0.255 host 172.17.80.1

access-list 103 deny tcp 192.168.10.0 0.0.0.255 any eq telnet - access-list 103 permit tcp 192.168.10.0 0.0.0.255 host 172.17.80.1 eq 80

access-list 103 deny tcp 192.168.10.0 0.0.0.255 any eq 23 - access-list 103 permit tcp 192.168.10.0 0.0.0.255 any eq 80

access-list 103 deny tcp 192.168.10.0 0.0.0.255 any eq 23 - access-list 103 deny tcp host 192.168.10.0 any eq 23

access-list 103 permit tcp host 192.168.10.1 eq 80

número de identificación en el rango 100-199 o 2000-2699

permitir o denegar parámetro

protocolo

dirección de origen y comodín

dirección de destino y comodín

número de puerto o nombre

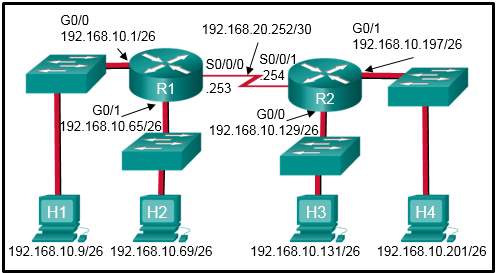

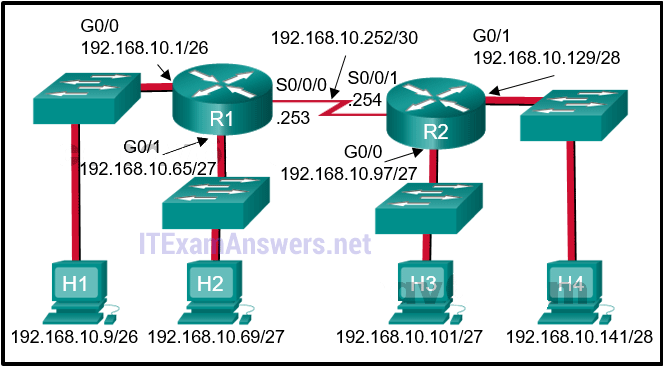

25. Consulte la ilustración. ¿Qué secuencia de comandos se debe utilizar para configurar el router A para OSPF?

- router ospf 1

red 192.168.10.64 0.0.0.63 área 0

red 192.168.10.192 0.0.0.3 área 0 - router ospf 1

red 192.168.10.0 - router ospf 1

network 192.168.10.0 area 0 - router ospf 1

red 192.168.10.64 255.255.255.192

red 192.168.10.192 255.255.255.252

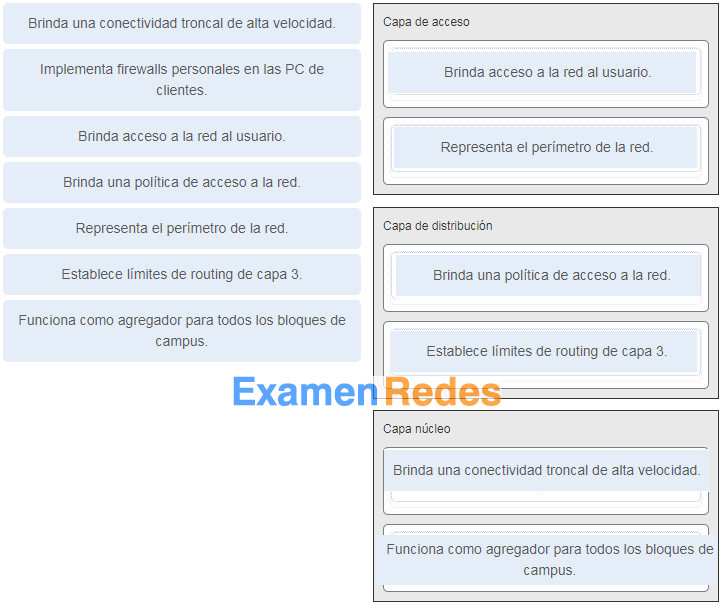

26. Una las funciones con las capas correspondientes. (No se utilizan todas las opciones.)

| Representa el perímetro de la red. | Capa de acceso |

| Brinda acceso a la red al usuario. | Capa de acceso |

| Brinda una política de acceso a la red. | Capa de distribución |

| Establece límites de routing de capa 3. | Capa de distribución |

| Brinda una conectividad troncal de alta velocidad. | Capa núcleo |

| Funciona como agregador para todos los bloques de campus. | Capa núcleo |

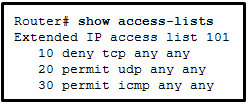

27. Consulte la ilustración. Un administrador configuró primero una ACL extendida como se muestra en el resultado del comando show access-lists . A continuación, el administrador editó esta lista de acceso emitiendo los siguientes comandos.

Router (config) # ip access-list extended 101 Router (config-ext-nacl) # no 20 Router (config-ext-nacl) # 5 permit tcp any eq 22 Router (config-ext-nacl) # 20 deny udp any any

¿Qué dos conclusiones se pueden extraer de esta nueva configuración? (Elija dos.)

- Se permitirán paquetes SSH.

- Se permitirán los paquetes de ping.

- Se permitirán paquetes TFTP.

- Se permitirán paquetes Telnet.

- Se denegarán todos los paquetes TCP y UDP.

Router#show access-lists

Extended IP access list 101

5 permit tcp any any eq ssh

10 deny tcp any any

20 deny udp any any

30 permit icmp any any

Por lo tanto, solo se permitirán paquetes SSH y paquetes ICMP.

28. ¿Cuáles son tres beneficios de la computación en la nube? (Elija tres opciones).

- Permite el acceso a los datos organizacionales en cualquier momento y lugar.

- Elimina o reduce la necesidad de equipamiento, mantenimiento y administración de TI en el sitio.

- Optimiza las operaciones de TI de una organización suscribiéndose únicamente a los servicios necesarios.

- Utiliza clientes de usuarios finales para realizar una cantidad sustancial de almacenamiento y procesamiento previo de datos.

- Utiliza software de código abierto para el procesamiento distribuido de grandes conjuntos de datos.

- Transforma los datos sin procesar en información significativa detectando patrones y relaciones.

29. ¿Cuál es uno de los propósitos por los cuales se establece una línea de base de red?

- Crea un punto de referencia para futuras evaluaciones de red.

- Proporciona un promedio estadístico del rendimiento de la red.

- Verifica la configuración de seguridad de los dispositivos de red.

- Administra el rendimiento de los dispositivos de red.

30. ¿Qué tipo de marcado de QoS se aplica a las tramas de Ethernet?

- ToS

- DSCP

- IP Precedence

- CoS

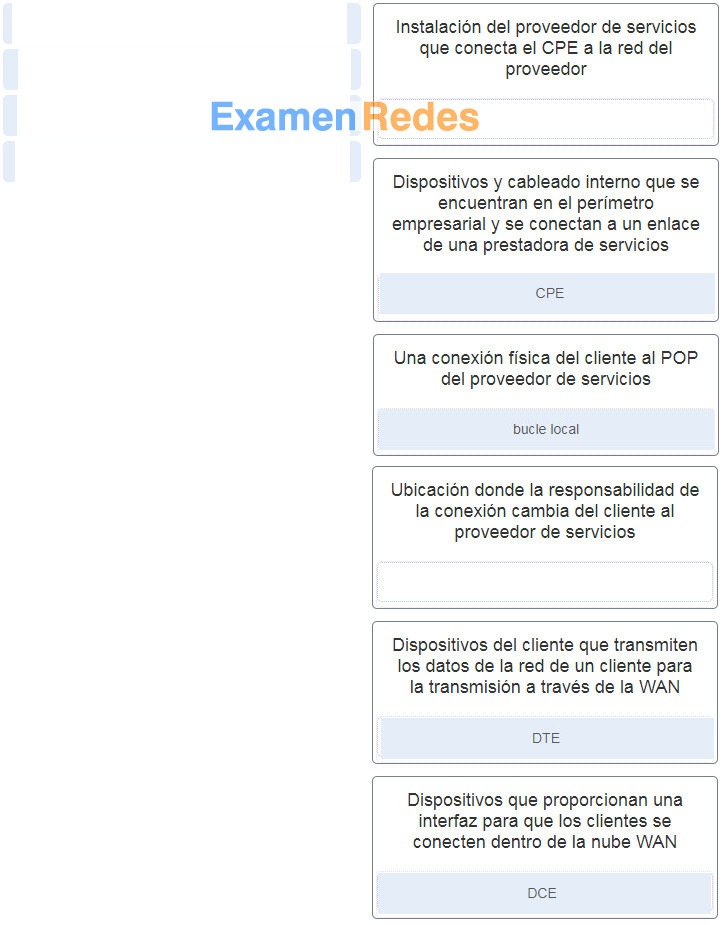

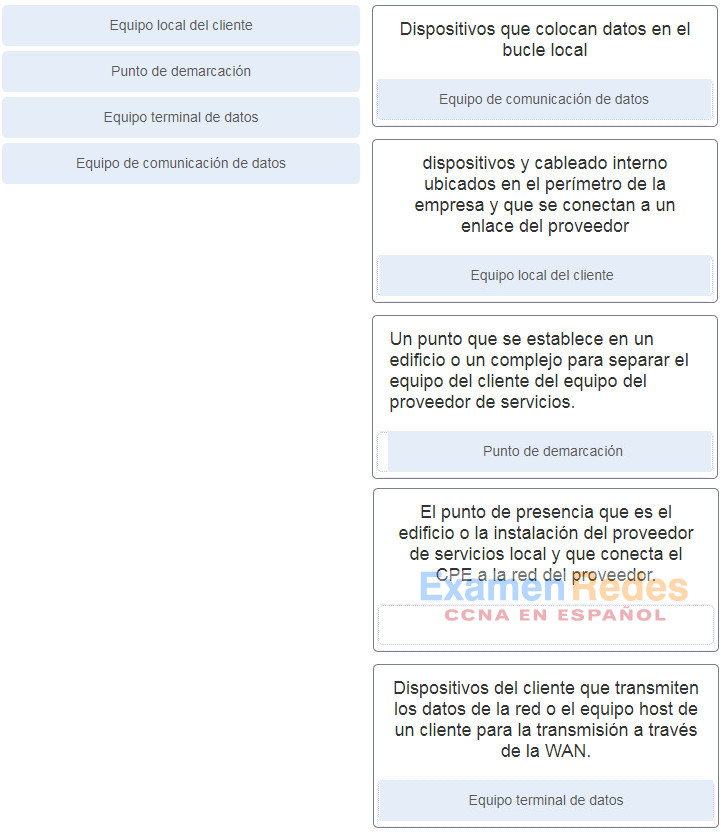

31. Una el tipo de dispositivo o de servicio WAN con la descripción. (No se utilizan todas las opciones).

32. ¿Qué tecnología de acceso WAN público utiliza líneas telefónicas de cobre para proporcionar acceso a los suscriptores que se multiplexan en una única conexión de enlace T3?

- Cable

- Acceso telefónico

- ISDN

- DSL

33. ¿Qué tipo de tráfico se describe como requiere latencia no superior a 400 milisegundos (ms)?

- Datos

- Voz

- Video

34. ¿Qué tres tipos de VPN son ejemplos de VPN de sitio a sitio administradas por la empresa? (Escoja tres opciones).

- sin cliente SSL VPN

- VPN de IPsec

- GRE sobre IPsec VPN

- IPsec VPN basada en el cliente

- MPLS VPN de capa 3

- VPN dinámica multipunto de Cisco

35. ¿Qué enunciado describe con precisión una característica de IPsec?

- IPSec funciona en la capa de aplicación y protege todos los datos de la aplicación.

- IPSec es un marco de estándares abiertos que se basa en algoritmos existentes.

- IPSec es un marco de estándares propietarios que dependen de algoritmos específicos de Cisco.

- IPSec funciona en la capa de transporte y protege los datos en la capa de red.

- IPSec es un marco de estándares desarrollado por Cisco que se basa en algoritmos OSI.

Confidencialidad: IPsec garantiza la confidencialidad mediante el uso de cifrado.

Integridad: IPsec garantiza que los datos lleguen sin cambios al destino mediante un algoritmo hash, como MD5 o SHA.

Autenticación: IPsec utiliza Internet Key Exchange (IKE) para autenticar a los usuarios y dispositivos que pueden realizar la comunicación de forma independiente. IKE utiliza varios tipos de autenticación, incluidos nombre de usuario y contraseña, contraseña de un solo uso, datos biométricos, claves precompartidas (PSK) y certificados digitales.

Intercambio de clave seguro: IPsec utiliza el algoritmo Diffie-Hellman (DH) para proporcionar un método de intercambio de clave pública para que dos pares establezcan una clave secreta compartida.

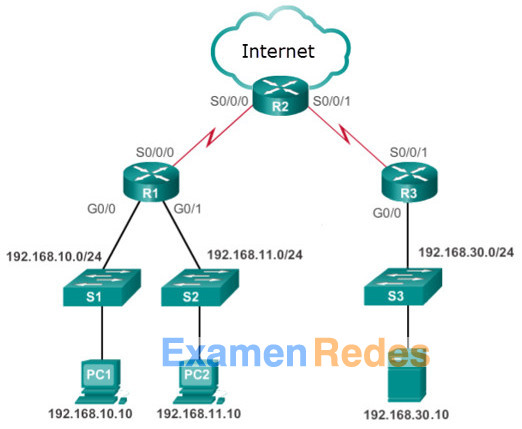

36. Consulte la ilustración. Muchos empleados están perdiendo el tiempo de la empresa accediendo a las redes sociales en sus computadoras de trabajo. La compañía quiere detener este acceso. ¿Cuál es el mejor tipo y ubicación de ACL para usar en esta situación?

- ACL estándar saliente en R2 S0 / 0/0

- ACL extendida saliente en la interfaz WAN R2 hacia Internet

- ACL extendida saliente en la interfaz WAN R2 hacia Internet

- ACL extendidas entrantes en R1 G0/0 y G0/1

37. Se aplica una ACL entrante en una interfaz de router. La ACL consta de una sola entrada:

access-list 101 permit udp 192.168.100.0 0.0.2.255 64.100.40.0 0.0.0.0.15 eq telnet .

Si un paquete con una dirección de origen de 192.168.100.219, una dirección de destino de 64.100.40.10 y un protocolo de 54 se recibe en la interfaz, ¿está permitido o denegado el paquete?

- Denegado

- Permitido

38. Se aplica una ACL entrante en una interfaz de router. La ACL consta de una sola entrada:

access-list 101 permit udp 192.168.100.0 0.0.2.255 64.100.40.0 0.0.0.15 eq telnet .

Si un paquete con una dirección de origen de 192.168.101.45, una dirección de destino de 64.100.40.4 y un protocolo de 23 se recibe en la interfaz, ¿está permitido o denegado el paquete?

- Denegado

- Permitido

39. Si un router tiene dos interfaces y está enrutando tráfico IPv4 e IPv6, ¿cuántas ACL se podrían crear y aplicar a él?

- 16

- 4

- 8

- 6

- 12

40. Consulte la ilustración. Un administrador de red ha configurado una ACL estándar para permitir que sólo las dos redes LAN conectadas a R1 accedan a la red que se conecta a la interfaz R2 G0/1, pero no a la interfaz G0/0. Al seguir las mejores prácticas, ¿en qué ubicación se debe aplicar la ACL estándar?

- R2 G0/0 saliente

- R2 G0/1 entrante

- R1 S0/0/0 saliente

- R1 S0/0/0 entrante

- R2 S0/0/1 saliente

41. ¿Qué comando se usaría como parte de la configuración de NAT o PAT para mostrar todas las traducciones estáticas que se han configurado?

- show ip pat translations

- show ip cache

- show running-config

- show ip nat translations

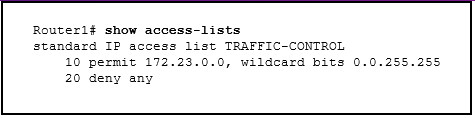

42. Consulte la ilustración. Un administrador de redes necesita agregar una ACE a la ACL TRAFFIC-CONTROL que denegará el tráfico IP de la subred 172.23.16.0/20. ¿Qué ACE cumplirá este requisito?

- 30 deny 172.23.16.0 0.0.15.255

- 15 deny 172.23.16.0 0.0.15.255

- 5 deny 172.23.16.0 0.0.255.255

- 5 deny 172.23.16.0 0.0.15.255

43. Un administrador de red está escribiendo una ACL estándar que denegará el tráfico desde la red 172.16.0.0/16, pero que permitirá todo el otro tráfico. ¿Cuáles son los comandos que se deben utilizar? (Elija dos opciones.)

- Router(config)# access-list 95 deny 172.16.0.0 0.0.255.255

- Router(config)# access-list 95 permit any

- Router(config)# access-list 95 deny 172.16.0.0 255.255.0.0

- Router(config)# access-list 95 172.16.0.0 255.255.255.255

- Router(config)# access-list 95 deny any

- Router(config)# access-list 95 host 172.16.0.0

44. ¿Cuál es la característica de diseño que limita el tamaño de un dominio de fallas en una red empresarial?

- El uso de un diseño de núcleo contraído

- La compra de equipos empresariales diseñados para un gran volumen de tráfico de red

- El uso del enfoque de bloque de switches de edificio

- La instalación de fuentes de alimentación redundantes

45. ¿Cuáles son dos reglas de sintaxis para escribir una matriz JSON? (Escoja dos opciones).

- Los valores están entre corchetes.

- Cada valor dentro del vector es separado por una coma.

- La matriz puede incluir sólo un tipo de valor.

- Un espacio debe separar cada valor de la matriz.

- Un punto y coma separa la clave y la lista de valores.

46. En JSON, ¿qué se mantiene entre corchetes []?

- pares clave/valor

- valores anidados

- una matriz

- un objeto

47. ¿Qué tipo de API se usaría para permitir a los vendedores autorizados de una organización acceder a los datos de ventas internos desde sus dispositivos móviles?

- abierto

- Privada

- Pública

- partner

48. Consulte la ilustración. ¿Qué dirección o direcciones representan la dirección global interna?

- 10.1.1.2

- 209.165.20.25

- cualquier dirección de la red 10.1.1.0

- 192.168.0.100

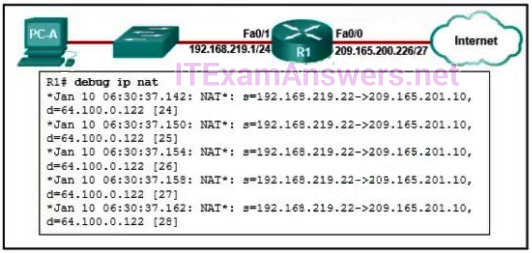

49. Consulte la exhibición. Un administrador intenta configurar PAT en el R1, pero la PC-A no puede acceder a Internet. El administrador intenta hacer ping a un servidor en Internet desde la PC-A y recopila las depuraciones que se muestran en la ilustración. Sobre la base de este resultado, ¿cuál es la causa más probable del problema?

- La dirección global interna no está en la misma subred que el ISP.

- La dirección en Fa0/0 debe ser 64.100.0.1.

- La lista de acceso de origen NAT coincide con un rango de direcciones incorrecto.

- Las interfaces NAT internas y externas se configuraron al revés.

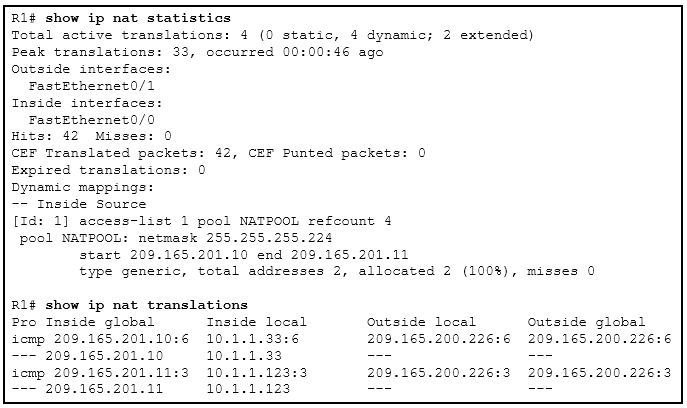

50. Consulte la exhibición. Una computadora en la dirección 10.1.1.45 no puede acceder a Internet. ¿Cuál es la causa más probable del problema?

- Se usó una máscara de red incorrecta en el conjunto de NAT.

- Access-list 1 no se configuró correctamente.

- Las interfaces internas y externas se configuraron al revés.

- Se agotó el conjunto de NAT.

51. Un administrador está configurando OSPF de área única en un router. Una de las redes que se deben anunciar es 172.16.91.0 255.255.255.192. ¿Qué máscara comodín usaría el administrador en la instrucción de red OSPF?

Un administrador está configurando OSPF de área única en un router. Una de las redes que debe anunciarse es 172.16.91.0 255.255.255.192. ¿Qué máscara comodín usaría el administrador en la instrucción de red OSPF?

- 0.0.0.63

- 0.0.0.3

- 0.0.0.15

- 0.0.0.7

52. De las siguientes opciones, ¿cuál señala una característica de un caballo de Troya en lo que se refiere a la seguridad de la red?

- Se envían enormes cantidades de datos a una interfaz de dispositivo de red particular.

- El malware está alojado en un programa ejecutable aparentemente legítimo.

- Se utiliza un diccionario electrónico para obtener una contraseña que se usará para infiltrarse en un dispositivo de red clave.

- Se destina mucha información a un bloque de memoria particular, y esto hace que que otras áreas de la memoria se vean afectadas.

53. De las siguientes afirmaciones, seleccione dos que describan el uso de algoritmos asimétricos. (Elija dos opciones).

- Si se utiliza una clave pública para cifrar los datos, debe utilizarse una clave pública para descifrarlos.

- Si se utiliza una clave privada para cifrar los datos, debe utilizarse una clave pública para descifrarlos.

- Si se utiliza una clave privada para cifrar los datos, debe utilizarse una clave privada para descifrarlos.

- Si se utiliza una clave pública para cifrar los datos, debe utilizarse una clave privada para descifrarlos.

- Las claves públicas y privadas pueden utilizarse indistintamente.

54. Una compañía ha contratado una empresa de seguridad de red para ayudar a identificar las vulnerabilidades de la red corporativa. La firma envía un equipo para realizar pruebas de penetración a la red de la compañía. ¿Por qué el equipo usaría depuradores?

- para detectar cualquier evidencia de un hack o malware en una computadora o red

- para aplicar ingeniería inversa a los archivos binarios al escribir exploits y al analizar malware

- para detectar herramientas instaladas dentro de archivos y directorios que proporcionan a los actores de amenazas acceso remoto y control a través de un equipo o red

- para obtener sistemas operativos especialmente diseñados precargados con herramientas optimizadas para hackear

55. Dos router habilitados para OSPF están conectados a través de un enlace punto a punto. Durante el estado ExStart, ¿qué router se elegirá como el primero en enviar paquetes DBD?

- el router con la dirección IP más alta en la interfaz de conexión

- el router con la dirección IP más baja en la interfaz de conexión

- el router con la ID de router más alta

- el router con el ID de router más bajo

56. ¿Qué tipo de paquete OSPFv2 se utiliza para reenviar información de cambio de enlace OSPF?

- Descripción de la base de datos (DBD)

- reconocimiento de estado de enlace

- Actualizaciones de estado de enlace

- Saludo

57. ¿Qué protocolo utiliza agentes, que residen en dispositivos administrados, para recopilar y almacenar información sobre el dispositivo y su funcionamiento?

- SYSLOG

- Programador

- TFTP

- SNMP

58. ¿Qué tipo de VPN enruta paquetes a través de interfaces de túnel virtual para el cifrado y el reenvío?

- Interfaz virtual del túnel IPSec

- GRE sobre IPsec

- VPN con MPLS

- VPN multipunto dinámica.

59. ¿Cuál es una característica de un hipervisor de tipo 2?

- tienen acceso directo a los recursos de hardware de servidores

- más adecuados para los entornos empresariales

- no requiere software de consola de administración

- se instalan directamente en el hardware

60. ¿Qué tipo de recursos se requiere para un hipervisor de tipo 1?

- una VLAN dedicada

- un sistema operativo del host

- una consola de administración

- un servidor que ejecute VMware Fusion

61. ¿Qué se usa para completar la tabla de adyacencia de los dispositivos de Cisco que usan CEF para procesar los paquetes?

- FIB

- DSP

- la tabla ARP

- la tabla de routing

62. Al lanzar un ataque de reconocimiento en una red, ¿qué es lo que se busca? (Elija dos opciones).

- Recopilar información sobre la red y los dispositivos

- Evitar que otros usuarios accedan al sistema

- Recuperar y modificar datos

- Buscar oportunidades de acceso

- Escalar privilegios de acceso

63. ¿Cuáles son los dos tipos de conexiones de VPN? (Elija dos opciones.)

- De sitio a sitio

- Frame Relay

- Acceso remoto

- Línea arrendada

- PPPoE

64. ¿Qué tipo de tráfico se describe como tener un alto volumen de datos por paquete?

- Datos

- Voz

- Video

65. Una compañía ha contratado una empresa de seguridad de red para ayudar a identificar las vulnerabilidades de la red corporativa. La firma envía un equipo para realizar pruebas de penetración a la red de la compañía. ¿Por qué el equipo usaría aplicaciones como Nmap, SuperScan y Angry IP Scanner?

- para capturar y analizar paquetes dentro de LAN o WLAN Ethernet tradicionales

- para sondear dispositivos de red, servidores y hosts en busca de puertos TCP o UDP abiertos

- para probar y probar la robustez de un firewall utilizando paquetes falsificados especialmente creados

- para detectar herramientas instaladas dentro de archivos y directorios que proporcionan a los actores de amenazas acceso remoto y control a través de un equipo o red

66. ¿Qué protocolo se sincroniza con un reloj maestro privado o con un servidor disponible públicamente en Internet?

- NTP

- SNMP

- SYSLOG

- MPLS

67. ¿Cuáles son los tres componentes utilizados en la parte de consulta de una solicitud API RESTful típica? (Escoja tres opciones).

- servidor API

- parámetros

- protocolo

- clave

- recursos

- format

- Formato : JSON, YAML, XML y otros formatos de datos compatibles

- clave para la autenticación de la fuente solicitante

- Parameters – los parámetros se utilizan para enviar información relativa a la solicitud.

68. Considere la siguiente lista de acceso, la cual permite la transferencia de archivos de configuración de teléfonos IP desde un host específico hasta un servidor TFTP:

R1(config)# access-list 105 permit udp host 10.0.70.23 host 10.0.54.5 range 1024 5000 R1(config)# access-list 105 deny ip any any R1(config)# interface gi0/0 R1(config-if)# ip access-group 105 out

¿Qué método le permitiría al administrador de red modificar la ACL e incluir las transferencias FTP desde cualquier dirección IP de origen?

R1(config)# access-list 105 permit udp host 10.0.70.23 host 10.0.54.5 range 1024 5000

R1(config)# access-list 105 permit tcp any host 10.0.54.5 eq 20

R1(config)# access-list 105 permit tcp any host 10.0.54.5 eq 21

R1(config)# access-list 105 deny ip any any

R1(config)# access-list 105 permit tcp any host 10.0.54.5 eq 20

R1(config)# access-list 105 permit tcp any host 10.0.54.5 eq 21

R1(config)# interface gi0/0

R1(config-if)# no ip access-group 105 out

R1(config)# access-list 105 permit tcp any host 10.0.54.5 eq 20

R1(config)# access-list 105 permit tcp any host 10.0.54.5 eq 21

R1(config)# interface gi0/0

R1(config-if)# ip access-group 105 out

R1(config)# interface gi0/0

R1(config-if)# no ip access-group 105 out

R1(config)# no access-list 105

R1(config)# access-list 105 permit udp host 10.0.70.23 host 10.0.54.5 range 1024 5000

R1(config)# access-list 105 permit tcp any host 10.0.54.5 eq 20

R1(config)# access-list 105 permit tcp any host 10.0.54.5 eq 21

R1(config)# access-list 105 deny ip any any

R1(config)# interface gi0/0

R1(config-if)# ip access-group 105 out

69. Consulte la ilustración. Un administrador configura la siguiente ACL para evitar que los dispositivos de la subred 192.168.1.0 accedan al servidor en 10.1.1.5:

access-list 100 deny ip 192.168.1.0 0.0.0.255 host 10.1.1.5 access-list 100 permit ip any any

¿ Dónde debe colocar el administrador esta ACL para el uso más eficiente de los recursos de red?

- saliente en el router A Fa0/1

- entrante en el router A Fa0/0

- entrante en el router B Fa0/1

- saliente en el router B Fa0/0

70. ¿Qué comando se usaría como parte de la configuración de NAT o PAT para identificar una interfaz como parte de la red global externa?

- ip nat outside

- access-list 10 permit 172.19.89.0 0.0.0.255

- ip nat inside

- ip pat inside

71. Anycompany ha decidido reducir su huella ambiental al reducir los costos de energía, mudarse a una instalación más pequeña y promover el teletrabajo. ¿Qué servicio o tecnología soportaría este requisito?

- APIC-EM

- Cisco ACI

- Servicios en la nube

- Centro de datos

72. Una empresa está considerando actualizar la conexión WAN del campus. ¿Qué dos opciones de WAN son ejemplos de arquitectura de WAN privada? (Elija dos opciones.)

- Línea arrendada

- Cable

- WAN Ethernet

- Línea de suscriptor digital

- Wi-Fi municipal

- Infraestructura WAN privada : como líneas arrendadas punto a punto dedicadas, PSTN, ISDN, WAN Ethernet, ATM o retransmisión de tramas

- Infraestructura WAN pública : como línea de suscriptor digital (DSL), cable, acceso satelital, Wi-Fi municipal, WiMAX o red celular inalámbrica 3G/4G

73. Un cliente necesita una conexión WAN de área metropolitana que proporcione ancho de banda dedicado de alta velocidad entre dos sitios. ¿Qué tipo de conexión WAN satisface esta necesidad?

- Red conmutada por paquetes

- Una red de conmutación de circuitos

- WAN Ethernet

- MPLS

74. ¿Qué tipo de VPN es la opción preferida para el soporte y la facilidad de implementación para el acceso remoto?

- VPN con MPLS

- VPN SSL

- Interfaz virtual del túnel IPSec

- VPN multipunto dinámica.

75. Se aplica una ACL entrante en una interfaz de router. La ACL consta de una sola entrada:

lista de acceso 210 permitir tcp 172.18.20.0 0.0.47 cualquier eq ftp .

Si se recibe un paquete con una dirección de origen 172.18.20.40, una dirección de destino 10.33.19.2 y un protocolo de 21 en la interfaz, ¿está permitido o denegado el paquete?

- Denegado

- Permitido

76. ¿En qué estado OSPF se lleva a cabo la elección RD/BDR?

- Bidir.

- ExStart

- Init

- Exchange

77. En una red OSPF, ¿qué estructura OSPF se utiliza para crear la tabla de vecinos en un router?

- Base de datos de estado de enlace

- Base de datos de adyacencia

- Tabla de routing

- Base de datos de reenvío

78. ¿Qué paso en el proceso de enrutamiento de estado de vínculo es descrito por un router que construye una base de datos de estado de vínculo basada en los LSA recibidos?

- seleccionando la ID del router

- construye la tabla de topología

- declarando que un vecino es inaccesible

- Ejecucuta el algoritmo SPF

79. Un administrador está configurando OSPF de área única en un router. Una de las redes que se deben anunciar es 192.168.0.0 255.255.254.0. ¿Qué máscara comodín usaría el administrador en la instrucción de red OSPF?

- 0.0.1.255

- 0.0.15.255

- 0.0.7.255

- 0.0.3.255

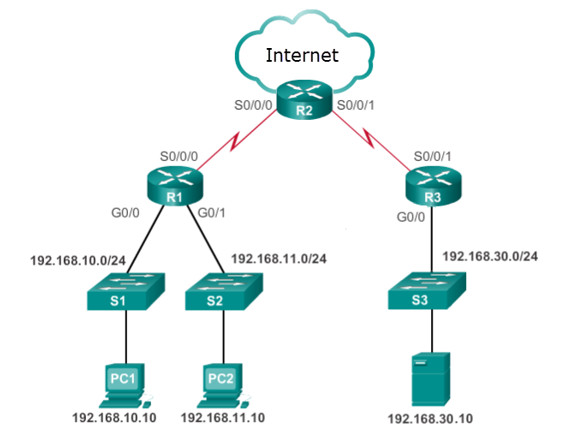

80. Consulte la ilustración. El administrador de red tiene una dirección IP 192.168.11.10 y necesita acceso para administrar R1. ¿Cuál es el mejor tipo y ubicación de ACL para usar en esta situación?

- ACL extendido de salida en R2 S0 / 0/1

- ACL estándar entrante en líneas v1 R1

- ACL extendidas entrantes en R1 G0/0 y G0/1

- ACL extendida saliente en la interfaz WAN R2 hacia Internet

Las ACL extendidas permiten o niegan paquetes según la dirección IPv4 de origen y la dirección IPv4 de destino, el tipo de protocolo, los puertos TCP o UDP de origen y destino, y más. Debido a que el filtrado de las ACL extendidas es tan específico, las ACL extendidas deben ubicarse lo más cerca posible de la fuente del tráfico que se va a filtrar. El tráfico no deseado se niega cerca de la red de origen sin cruzar la infraestructura de la red.

81. Al configurar una red de oficina pequeña, el administrador de red decide asignar dinámicamente direcciones IP privadas a las estaciones de trabajo y los dispositivos móviles. ¿Qué característica debe habilitarse en el router de la compañía para que los dispositivos de oficina puedan acceder a internet?

- QoS

- UPnP

- NAT

- Filtrado MAC

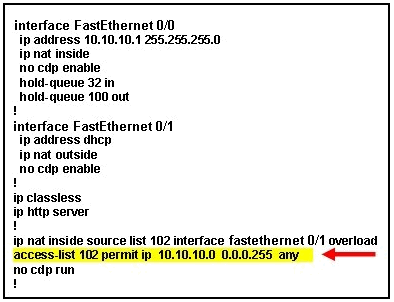

82. Consulte la ilustración. ¿Cuál es el propósito del comando marcado con una flecha que aparece en el resultado parcial de configuración de un router de banda ancha Cisco?

- definir las direcciones que se asignan a un conjunto NAT

- definir las direcciones a las que se les permite entrar al router

- definir las direcciones que pueden traducirse

- definir las direcciones a las que se les permite salir del router

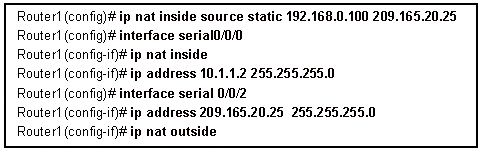

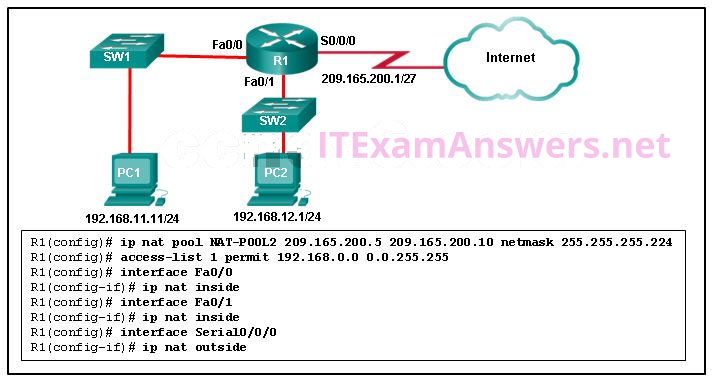

83. Consulte la exhibición. R1 está configurado para NAT tal como se muestra. ¿Qué problema hay en la configuración?

- La lista de acceso 1 está configurada incorrectamente.

- La interfaz Fa0/0 se debe identificar como interfaz NAT externa.

- El conjunto de NAT es incorrecto.

- No se conectó NAT-POOL2 a la ACL 1.

84. Un técnico de red está configurando SNMPv3 y ha establecido un nivel de seguridad de autenticación . ¿Cuál es el efecto de esta configuración?

- autentica un paquete mediante el algoritmo SHA solamente

- autentica un paquete mediante el método HMAC con MD5 o el método SHA

- autentica un paquete mediante una coincidencia de cadena del nombre de usuario o la cadena de comunidad

- autentica un paquete mediante los algoritmos HMAC MD5 o HMAC SHA y cifra el paquete con los algoritmos DES, 3DES o AES

1) noAuth

2) autenticación

3) priv

El nivel de seguridad configurado determina qué algoritmos de seguridad se realizan en los paquetes SNMP. El nivel de seguridad de autenticación usa HMAC con MD5 o SHA.

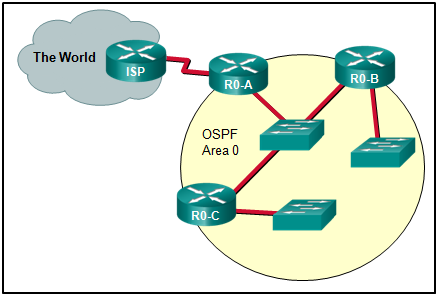

85. Consulte la ilustración. ¿Qué método se puede utilizar para permitir que un router OSPF anuncie una ruta predeterminada a los routers OSPF vecinos?

- Usar una ruta estática que apunte al ISP y redistribuirla.

- Usar el comando default-information originate en el ISP.

- Usar el comando redistribute static en el R0-A.

- Usar el comando redistribute static en el ISP.

- Usar el comando default-information originate en el R0-A.

86. Un usuario informa que cuando se ingresa la URL de la página web corporativa en un navegador web, un mensaje de error indica que la página no se puede mostrar. El técnico de soporte técnico solicita al usuario que ingrese la dirección IP del servidor web para ver si la página se puede mostrar. ¿Qué método de solución de problemas usó el técnico?

- Sustitución

- Descendente

- Ascendente

- Divide y vencerás

87. ¿Cuáles dos escenarios resultarían en una discordancia dúplex? (Escoja dos opciones).

- configuraración el enrutamiento dinámico incorrectamente

- conectar un dispositivo con una interfaz que se ejecuta a 100 Mbps a otro con una interfaz que se ejecuta a 1000 Mbps

- configurar manualmente los dos dispositivos conectados a diferentes modos dúplex

- iniciar y detener una interfaz de router durante una operación normal

- conectar un dispositivo con negociación automática a otro que se configura manualmente en dúplex completo

88. ¿Cuáles son dos de las características del tráfico de video? (Elija dos opciones.)

- El tráfico de video es impredecible e irregular.

- El tráfico de video consume menos recursos de red que el tráfico de voz.

- El tráfico de video requiere un mínimo de 30 kbps de ancho de banda.

- La latencia del tráfico de video no debe superar los 400 ms.

- El tráfico de video es más resistente a pérdidas que el tráfico de voz.

89. ¿Cuál de estas afirmaciones describe una característica de los switches Cisco Catalyst 2960?

- Los nuevos switches Cisco Catalyst 2960-C admiten paso a través de PoE.

- Son switches modulares.

- No admiten una interfaz virtual conmutada (SVI) activa con versiones del IOS anteriores a las 15.x.

- Se recomienda utilizarlos como switches de capa de distribución.

90. Un centro de datos actualizó recientemente un servidor físico para alojar varios sistemas operativos en una única CPU. El centro de datos ahora puede proporcionarle a cada cliente un servidor Web separado sin tener que asignar un servidor independiente real para cada cliente. ¿Cuál es la tendencia de red que implementa el centro de datos en esta situación?

- BYOD

- Mantenimiento de la integridad de la comunicación

- Virtualización

- Colaboración en línea

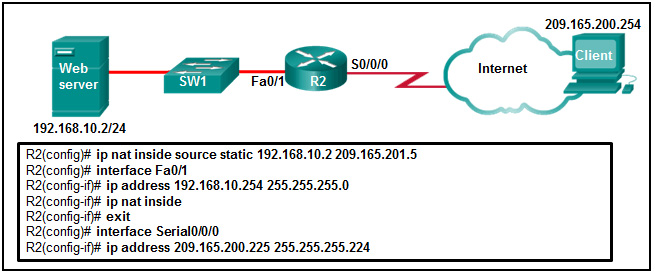

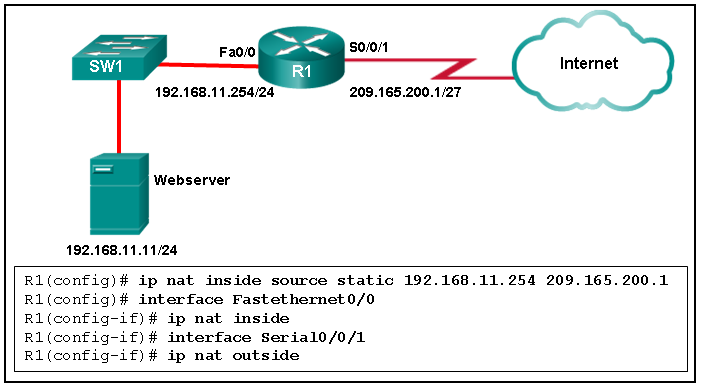

91. Consulte la ilustración. Un técnico configura el R2 para que la NAT estática permita que el cliente acceda al servidor web. ¿Por qué motivo es posible que la computadora cliente no pueda acceder al servidor web?

- La instrucción NAT de IP es incorrecta.

- A la configuración le falta una lista válida de control de acceso.

- La interfaz Fa0/1 debería estar identificada como la interfaz NAT exterior.

- La interfaz S0/0/0 debería estar identificada como la interfaz NAT exterior.

92. Un administrador está configurando OSPF de área única en un router. Una de las redes que se deben anunciar es 10.27.0 255.255.255.0. ¿Qué máscara comodín usaría el administrador en la instrucción de red OSPF?

- 0.0.0.255

- 0.0.0.31

- 0.0.0.15

- 0.0.0.63

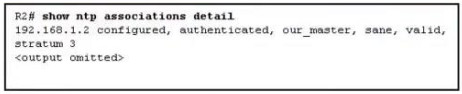

93. Consulte la ilustración. Los routers R1 y R2 están conectados mediante un enlace serial. Un router está configurado como maestro NTP, y el otro es un cliente NTP. ¿Cuáles son los dos datos que se pueden obtener a partir del resultado parcial del comando show ntp associations detail en el R2? (Elija dos opciones.)

- La dirección IP de R1 es 192.168.1.2.

- Ambos routers están configurados para usar NTPv2.

- El router R2 es el maestro, y el R1 es el cliente.

- El router R1 es el maestro, y el R2 es el cliente.

- La dirección IP de R2 es 192.168.1.2.

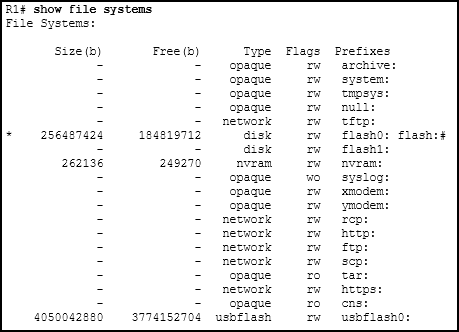

94. Consulte la ilustración. Un administrador está intentando realizar una copia de seguridad de la configuración actual del router en una unidad USB e ingresa el comando copy usbflash0: /r1-config running-config en la línea de comandos del router. Después de quitar la unidad USB y conectarla a una PC, el administrador descubre que la configuración en ejecución no se realizó correctamente una copia de seguridad en el archivo R1-config. ¿Cuál es el problema?

- El comando que utilizó el administrador era incorrecto.

- El router no reconoce la unidad USB.

- No queda espacio en la unidad USB.

- La unidad no se formateó correctamente con el sistema de archivos FAT16.

- El archivo ya existe en la unidad USB y no se puede sobrescribir.

95. ¿Qué protocolo se utiliza en un sistema que consta de tres elementos: un administrador, agentes y una base de datos de información?

- MPLS

- TFTP

- SYSLOG

- SNMP

96. Haga coincidir cada componente de una conexión de WAN con su descripción. (No se utilizan todas las opciones.)

97. Se ha encomendado a un administrador de red la tarea de crear un plan de recuperación ante desastres. Como parte de este plan, el administrador está buscando un sitio de copia de seguridad para todos los datos de los servidores de la empresa. ¿Qué servicio o tecnología soportaría este requisito?

- Servidores dedicados

- Virtualización

- Redes definidas por software

- Centro de datos

98. ¿Qué tipo de tráfico se describe como tendente a ser impredecible, inconsistente y estallado?

- Datos

- Voz

- Video

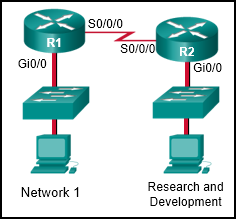

99. Consulte la ilustración. La empresa ha decidido que ningún tráfico iniciado desde ninguna otra red existente o futura puede ser transmitido a la red de Investigación y Desarrollo. Además, ningún tráfico procedente de la red de Investigación y Desarrollo puede transmitirse a otras redes existentes o futuras de la empresa. El administrador de red ha decidido que las ACL extendidas son más adecuadas para estos requisitos. En base a la información proporcionada, ¿qué hará el administrador de la red?

- Una ACL se colocará en la interfaz R2 Gi0/0 y una ACL se colocará en la interfaz R2 S0/0/0.

- Dos ACL (una en cada dirección) se colocarán en la interfaz R2 Gi0/0.

- Una ACL se colocará en la interfaz R1 Gi0/0 y una ACL se colocará en la interfaz R2 Gi0/0.

- Solo una ACL numerada funcionará para esta situación.

100. Un ingeniero de red ha observado que algunas entradas de ruta de red esperadas no se muestran en la tabla de enrutamiento. ¿Qué dos comandos proporcionarán información adicional sobre el estado de las adyacencias del router, los intervalos de temporizador y el ID de área? (Escoja dos opciones).

- show ip protocols

- show ip ospf neighbor

- show running-configuration

- show ip route ospf

- show ip ospf interface

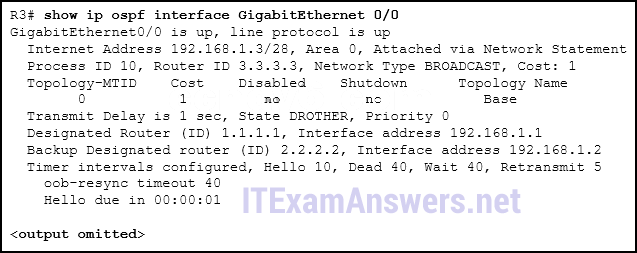

101. Consulte la ilustración. ¿Cuáles son las tres conclusiones que se pueden extraer del resultado que se muestra? (Elija tres).

- Esta interfaz usa la prioridad predeterminada.

- La ID del router en el DR es 3.3.3.3.

- Los criterios que se usaron para seleccionar el DR y el BDR no fueron los valores de la ID del router.

- Pasaron nueve segundos desde que se envió el paquete de saludo más reciente.

- El BDR tiene tres vecinos.

- Se puede llegar al DR a través de la interfaz GigabitEthernet0/0.

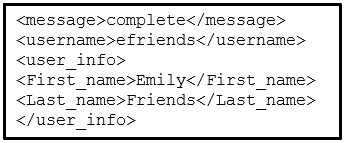

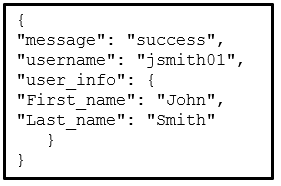

102. Consulte la ilustración. ¿Qué formato de datos se usa para representar la automatización de aplicaciones de redes de datos?

- XML

- HTML

- YAML

- JSON

Notación de objeto JavaScript (JSON) en JSON, los datos conocidos como objeto son uno o más pares clave/valor encerrados entre llaves { }. Las llaves deben ser cadenas de caracteres contenidas dentro de comillas » «.Las llaves y los valores son separados por dos puntos (:).

Lenguaje de marcado extensible (XML) en XML, los datos se incluyen dentro de un conjunto relacionado de etiquetas <tag> datos </tag> .

YAML no es lenguaje de marcado (YAML) en YAML, los datos conocidos como un objeto son uno o más pares de valores clave. Las llaves y los valores, son separados por medio de dos puntos sin el uso de comillas. YAML usa sangría para definir su estructura, sin el uso de corchetes o comas.

103. Dos empresas acaban de completar una fusión. Se solicitó al ingeniero de red que conecte las dos redes empresariales sin el gasto de las líneas arrendadas. ¿Qué solución sería el método más rentable para proporcionar una conexión segura y correcta entre las dos redes empresariales?

- Cisco AnyConnect Secure Mobility Client con SSL

- Frame Relay

- Cisco Secure Mobility Clientless SSL VPN

- VPN de acceso remoto con IPsec

- VPN sitio a sitio

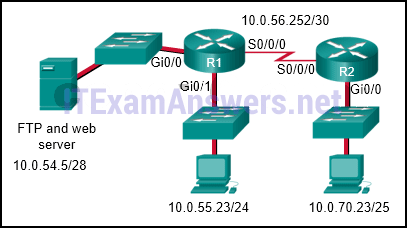

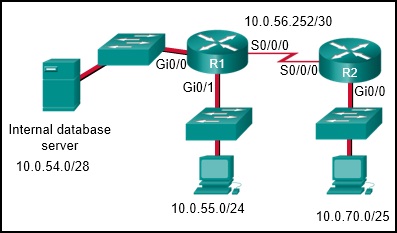

104. Consulte la ilustración. El administrador de red que tiene la dirección IP 10.0.70.23/25 necesita acceder al servidor FTP corporativo (10.0.54.5/28). El servidor FTP también es un servidor web al que pueden acceder todos los empleados internos en las redes dentro de las direcciones 10.x.x.x. No se debe permitir ningún otro tráfico en este servidor. ¿Qué ACL extendida se utilizaría para filtrar este tráfico y cómo se aplicaría? (Elija dos opciones.)

access-list 105 permit tcp host 10.0.70.23 host 10.0.54.5 eq 20

access-list 105 permit tcp host 10.0.70.23 host 10.0.54.5 eq 21

access-list 105 permit tcp 10.0.0.0 0.255.255.255 host 10.0.54.5 eq www

access-list 105 deny ip any host 10.0.54.5

access-list 105 permit ip any any

access-list 105 permit ip host 10.0.70.23 host 10.0.54.5

access-list 105 permit tcp any host 10.0.54.5 eq www

access-list 105 permit ip any any

access-list 105 permit tcp host 10.0.54.5 any eq www

access-list 105 permit tcp host 10.0.70.23 host 10.0.54.5 eq 20

access-list 105 permit tcp host 10.0.70.23 host 10.0.54.5 eq 21

R1(config)# interface gi0/0

R1(config-if)# ip access-group 105 out

R1(config)# interface s0/0/0

R1(config-if)# ip access-group 105 out

R2(config)# interface gi0/0

R2(config-if)# ip access-group 105 in

105. ¿Qué método de solución de problemas es más adecuado para un administrador de redes experimentado que para un administrador de redes menos experimentado?

- un enfoque que compara los componentes operativos y no operativos para detectar diferencias significativas

- un enfoque estructurado que comienza por la capa física y que avanza de manera ascendente por las capas del modelo OSI hasta identificar la causa del problema

- un enfoque menos estructurado basado en una deducción fundamentada

- un enfoque que comienza por las aplicaciones de usuario final y atraviesa las capas del modelo OSI de manera descendente hasta que se identifica la causa del problema

106. ¿Qué comando se usaría como parte de la configuración de NAT o PAT para mostrar cualquier traducción PAT dinámica creada por el tráfico?

- show ip cache

- show ip nat translations

- show ip pat translations

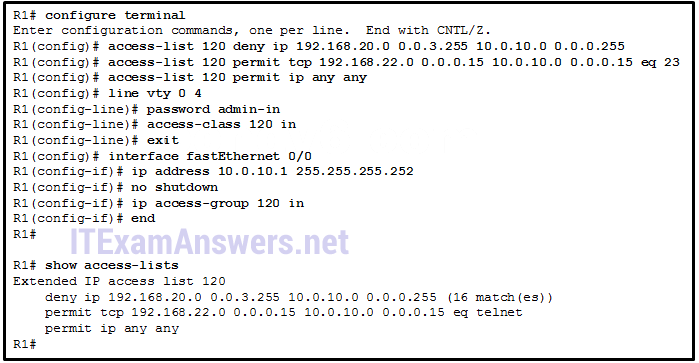

- show running-config

107. Consulte la exhibición. Un administrador de red configura una ACL para limitar la conexión a las líneas vty de R1 solamente a las estaciones del grupo de TI en la red 192.168.22.0/28. El administrador verifica las conexiones Telnet correctas desde una estación de trabajo con IP 192.168.22.5 hacia un R1 antes de que se aplique la ACL. Sin embargo, una vez aplicada la ACL a la interfaz Fa0/0, se niegan las conexiones Telnet. ¿Cuál es la causa de la falla en la conexión?

- No se configuró una contraseña secreta de enable en el R1.

- No se introdujo el comando login para las líneas vty.

- El ACE permit especifica un número de puerto incorrecto.

- La red del grupo de TI se incluye en la instrucción deny.

- El ACE permit debe especificar protocolo IP en vez de TCP.

108. ¿Cuál es el estado operativo final que se formará entre un DR OSPF y un DROTHER una vez que los routers alcancen la convergencia?

- two-way

- full

- loading

- established

109. ¿Cuál es una característica de la API REST?

- utilizado para intercambiar información estructurada XML a través de HTTP o SMTP

- considerado lento, complejo y rígido

- evolucionó en lo que se convirtió en SOAP

- API más utilizada para servicios web

110. Un administrador de red está solucionando un problema OSPF que implica la adyacencia de vecinos. ¿Qué debe hacer el administrador?

- Asegúrese de que la prioridad del router sea única en cada router.

- Asegúrese de que el ID del router está incluido en el paquete hello.

- Asegúrese de que la elección de RD/BDR esté completa.

- Asegúrese de que los temporizadores de saludo y de intervalos muertos sean los mismos en todos los router.

111. Un administrador está configurando OSPF de área única en un router. Una de las redes que deben anunciarse es 192.168.0.0 255.255.252.0. ¿Qué máscara comodín usaría el administrador en la instrucción de red OSPF?

- 0.0.0.63

- 0.0.3.255

- 0.0.0.31

- 0.0.0.127

112. Seleccione los dos tipos de ataques utilizados en resoluciones de DNS abiertas. (Elija dos opciones).

- Uso de recursos

- Amortiguación

- Fast flux

- Amplificación y reflexión

- Envenenamiento ARP

Ataques de amplificación y reflexión de DNS: el atacante envía un mayor volumen de ataques para enmascarar la verdadera fuente del ataque.

Ataques de utilización de recursos de DNS: un ataque de denegación de servicio (DoS) que consume recursos del servidor

113. Consulte la ilustración. Si el administrador de redes creó una ACL estándar que permite solamente dispositivos que se conectan al acceso a la red G0/0 del R2 a los dispositivos en la interfaz G0/1 del R1, ¿cómo se debe aplicar la ACL?

- outbound on the R1 G0/1 interface

- inbound on the R1 G0/1 interface

- outbound on the R2 S0/0/1 interface

- inbound on the R2 G0/0 interface

114. Una empresa ha consolidado una serie de servidores y está buscando un programa o firmware para crear y controlar máquinas virtuales que tengan acceso a todo el hardware de los servidores consolidados. ¿Qué servicio o tecnología soportaría este requisito?

- APIC-EM

- Hipervisor Tipo 1

- Cisco ACI

- Redes definidas por software

115. Una compañía ha contratado una empresa de seguridad de red para ayudar a identificar las vulnerabilidades de la red corporativa. La firma envía un equipo para realizar pruebas de penetración a la red de la compañía. ¿Por qué el equipo usaría aplicaciones como John the Ripper, THC Hydra, RainbowCrack y Medusa?

- hacer conjeturas repetidas para descifrar una contraseña

- para probar y probar la robustez de un firewall utilizando paquetes falsificados especialmente creados

- para capturar y analizar paquetes dentro de LAN o WLAN Ethernet tradicionales

- para sondear dispositivos de red, servidores y hosts en busca de puertos TCP o UDP abiertos

116. ¿Cuáles de las siguientes opciones son beneficios que brinda el uso de notificaciones SNMP? (Elija dos opciones.)

- Eliminan la necesidad de algunas solicitudes de sondeos periódicos.

- Pueden proporcionar estadísticas sobre paquetes TCP/IP que pasan por los dispositivos Cisco.

- Reducen la carga en la red y los recursos de agentes.

- Pueden hacer una escucha pasiva de datagramas exportados de NetFlow.

- Limitan el acceso a los sistemas de administración únicamente.

117. ¿Qué protocolo proporciona servicios de autenticación, integridad y confidencialidad, y es un tipo de VPN?

- MD5

- IPsec

- ESP

- AES

118. ¿Qué funcionalidad le proporciona mGRE a la tecnología DMVPN?

- Brinda transporte seguro de información privada a través de redes públicas, como Internet.

- Permite la creación de túneles asignados dinámicamente mediante un origen de túnel permanente en el concentrador y de los destinos de túnel asignados dinámicamente en los dispositivos radiales.

- Es una solución de software de Cisco para desarrollar varias VPN de manera sencilla, dinámica y escalable.

- Crea una base de datos de asignación distribuida de direcciones IP públicas para todos los dispositivos radiales del túnel VPN.

119. Una empresa necesita interconectar varias sucursales a través de un área metropolitana. El ingeniero de red busca una solución que proporcione tráfico convergente de alta velocidad, incluido el tráfico de voz, de video y de datos en la misma infraestructura de red. La empresa también desea que sea fácil de integrar a la infraestructura LAN existente en las oficinas. ¿Qué tecnología se debe recomendar?

- Frame Relay

- WAN Ethernet

- VSAT

- ISDN

120. ¿Cuál es una característica de la topología de nodo principal y secundario de dos niveles de la arquitectura de la estructura Cisco ACI?

- Los switches de nodo secundario siempre se adjuntan a los nodos principales, pero nunca se adjuntan entre sí.

- Los switches secundarios siempre se conectan a los principales y se comunican entre sí a través de una línea troncal.

- Los switches principales se conectan a los switches secundarios y se conectan entre sí para contar con redundancia.

- Los switches principales y secundarios siempre se conectan a través de switches centrales.

121. En una red OSPF, ¿qué dos instrucciones describen la base de datos de estado de enlace (LSDB)? (Escoja dos opciones).

- Se crea una tabla de vecinos basada en el LSDB.

- Se puede ver con el comando show ip ospf database

- Contiene una lista de sólo las mejores rutas a una red en particular.

- Todos los routers dentro de un área tienen una base de datos de estado de enlace idéntica.

- Contiene una lista de todos los routers vecinos a los que un router ha establecido comunicación bidireccional.

122. Se aplica una ACL entrante en una interfaz de router. La CL consiste en una sola entrada:

access-list 210 permit tcp 172.18.20.0 0.0.0.31 172.18.20.32 0.0.0.31 eq ftp .

Si se recibe un paquete con una dirección de origen 172.18.20.55, una dirección de destino 172.18.20.3 y un protocolo de 21 en la interfaz, ¿está permitido o denegado el paquete?

- Denegado

- Permitido

123. Un router OSPF tiene tres redes conectadas directamente: 10.0.0.0/16, 10.1.0.0/16 y 10.2.0.0/16. ¿Qué comando de red OSPF anunciaría sólo la red 10.1.0.0 a los vecinos?

- router(config-router)# network 10.1.0.0 0.0.255.255 area 0

- router (config-router) # red 10.1.0.0 0.0.15.255 área 0

- router(config-router)# network 10.1.0.0 255.255.255.0 area 0

- router(config-router)# network 10.1.0.0 0.0.0.0 area 0

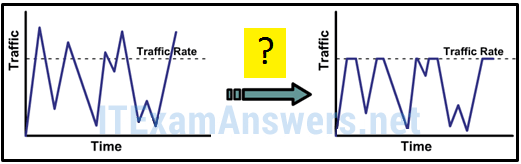

124. Consulte la ilustración. A medida que se reenvía el tráfico por una interfaz de salida con el tratamiento de QoS, ¿qué técnica de prevención de congestionamiento se utiliza?

- Clasificación y marcado

- Conformación del tráfico

- Políticas con respecto al tráfico

- Detección temprana aleatoria y ponderada

125. Considere el siguiente resultado de una ACL que se aplicó a un router mediante el comando access-class in . ¿Qué puede determinar un administrador de redes del resultado que se muestra?

R1# <output omitted>

Standard IP access list 2

10 permit 192.168.10.0, wildcard bits 0.0.0.255 (2 matches)

20 deny any (1 match)

- No se permitió que el tráfico de un dispositivo acceda a un puerto de router y se enrute en dirección saliente a un puerto de router diferente.

- Dos dispositivos pudieron utilizar SSH o Telnet para obtener acceso al router.

- Dos dispositivos conectados al router tienen direcciones IP 192.168.10. x .

- Se permitió que el tráfico de dos dispositivos acceda a un puerto de router y se enrute en dirección saliente a un puerto de router diferente.

126. Anycompany ha decidido reducir su huella medioambiental reduciendo los costes energéticos, trasladándose a una instalación más pequeña y promoviendo el teletrabajo. ¿Qué servicio o tecnología soportaría este requisito?

- Centro de datos

- Virtualización

- Servicios en la nube

- Servidores dedicados

127. Consulte la ilustración. Los empleados de 192.168.11.0/24 trabajan en información crítica y no tienen permitido el acceso fuera de su red. ¿Cuál es el mejor tipo y ubicación de ACL para usar en esta situación?

- ACL estándar entrante en R1 G0 / 1

- ACL estándar entrante en líneas v1 R1

- ACL extendida entrante en R3 S0/0/1

- ACL extendida entrante en R1 G0/0

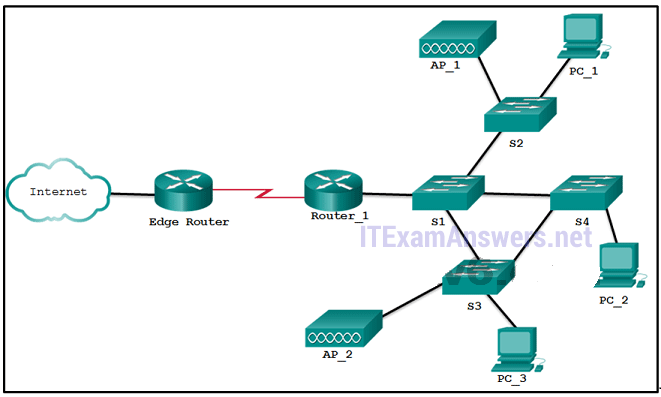

128. Consulte la ilustración. ¿Qué dispositivos existen en el dominio de fallas cuando el switch S3 deja de recibir alimentación?

- PC_3 y PC_2

- AP_2 y AP_1

- S1 y S4

- S4 y PC_2

- PC_3 y AP_2

129. ¿Cómo ayuda la virtualización en la recuperación tras un desastre dentro de un centro de datos?

- El hardware no tiene que ser idéntico.

- Siempre se proporciona electricidad.

- Se consume menos energía.

- Se acelera el aprovisionamiento de servidores.

130. ¿Qué paso en el proceso de enrutamiento de estado de vínculo es descrito por un router que envía paquetes Hello fuera de todas las interfaces habilitadas para OSPF?

- elegir el router designado

- Intercambio de anuncios de estado de enlace

- inyectando la ruta predeterminada

- Establecimiento de adyacencias de vecinos

131. Un administrador está configurando OSPF de área única en un router. Una de las redes que debe anunciarse es 192.168.0.0 255.255.254.0. ¿Qué máscara comodín usaría el administrador en la instrucción de red OSPF?

- 0.0.15.255

- 0.0.31.255

- 0.0.1.255

- 0.0.63.255

132. Consulte la exhibición. El router R1 está configurado con NAT estática. El direccionamiento en el router y en el servidor web está configurado correctamente, pero no hay conectividad entre el servidor web y los usuarios en Internet. ¿Cuál es un posible motivo de esta falta de conectividad?

- La interfaz Fa0/0 debería estar configurada con el comando ip nat outside .

- La configuración de NAT en la interfaz S0/0/1 es incorrecta.

- La dirección global interna es incorrecta.

- La configuración de NAT del router tiene una dirección local interna incorrecta.

133. ¿Qué comando se usaría como parte de la configuración de NAT o PAT para identificar dentro de direcciones locales que se van a traducir?

- ip nat inside source list 14 pool POOL-STAT overload

- ip nat inside source list ACCTNG pool POOL-STAT

- access-list 10 permit 172.19.89.0 0.0.0.255

- ip nat inside source list 24 interface serial 0/1/0 overload

134. Si un host externo no tiene preinstalado el cliente Cisco AnyConnect, ¿cómo obtendría el host acceso a la imagen del cliente?

- El host inicia una conexión sin cliente a un servidor TFTP para descargar el cliente.

- El host inicia una conexión VPN sin cliente mediante un navegador web compatible para descargar el cliente.

- El cliente Cisco AnyConnect se instala de forma predeterminada en la mayoría de los principales sistemas operativos.

- El host inicia una conexión sin cliente a un servidor FTP para descargar el cliente.

135. ¿Qué dos protocolos IPSec se utilizan para proporcionar integridad de datos?

- DH

- AES

- SHA

- MD5

- RSA

136. ¿Qué tipo de tráfico se describe como capaz de tolerar una cierta cantidad de latencia, fluctuación y pérdida sin ningún efecto notable?

- Datos

- Video

- Voz

137. Se aplica una ACL entrante en una interfaz de router. La ACL consta de una única entrada:

access-list 101 permit tcp 10.1.1.0 0.0.0.255 host 10.1.3.8 eq dns .

Si se recibe un paquete con una dirección de origen 10.1.3.8, una dirección de destino 10.10.3.8 y un protocolo de 53 en la interfaz, ¿está permitido o denegado el paquete?

- Denegado

- Permitido

138. ¿Qué dos datos se deben incluir en un diagrama de topología lógica de una red? (Elija dos opciones.)

- Versión de SO/IOS

- Tipo de cable e identificador

- Identificador de interfaz

- Especificación del cable

- Tipo de conexión

- Tipo de dispositivo

139. Consulte la ilustración. ¿Qué dos configuraciones se usarían para crear y aplicar una lista de acceso estándar en R1, de modo que solo los dispositivos de red 10.0.70.0/25 puedan acceder al servidor de base de datos interno? (Escoja dos opciones).

R1(config)# interface GigabitEthernet0/0

R1(config-if)# ip access-group 5 out

R1 (config) # access-list 5 permiso 10.0.70.0 0.0.127

R1(config)# access-list 5 permit any

R1 (config) # access-list 5 permiso 10.0.54.0 0.0.1.255

R1(config)# interface Serial0/0/0

R1(config-if)# ip access-group 5 in

140. ¿Cuándo pasará un router habilitado para OSPF del estado Inactivo al estado Init?

- tan pronto como se inicie el router

- tan pronto como se complete el proceso de elección del RD/BDR

- cuando se activa una interfaz habilitada para OSPF

- cuando el router recibe un paquete hello de un router vecino

141. Para evitar la compra de hardware nuevo, una empresa desea aprovechar los recursos del sistema inactivos y consolidar el número de servidores al tiempo que permite varios sistemas operativos en una única plataforma de hardware. ¿Qué servicio o tecnología soportaría este requisito?

- Servidores dedicados

- Redes definidas por software

- Cisco ACI

- Virtualización

142. Consulte la ilustración. Un administrador de redes configuró el protocolo OSPFv2 en los dos routers de Cisco. Los routers no pueden formar una adyacencia de vecinos. ¿Qué se debe hacer para solucionar el problema en el router R2?

- Implemente el comando no passive-interface Serial0/1.

- Implemente el comando network 192.168.3.1 0.0.0.0 area 0 en el router R

- Implemente el comando network 192.168.2.6 0.0.0.0 area 0 en el router R2.

- Cambie la ID del router R2 a 2.2.2.2.

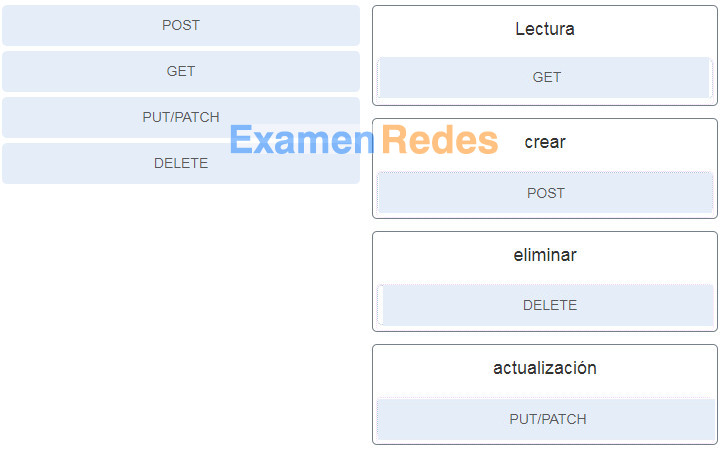

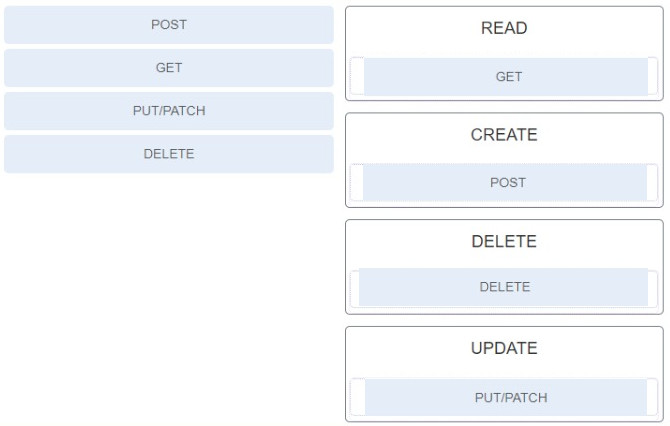

143. Haga coincidir el método HTTP con la operación RESTful.

144. Una compañía está desarrollando una política de seguridad para tener comunicaciones seguras. En el intercambio de mensajes críticos entre una oficina de la sede central y una oficina de sucursal, un valor de hash debe recalcularse solo con un código predeterminado, para así garantizar la validez de la fuente de datos. ¿Qué aspecto de las comunicaciones seguras se aborda?

- Imposibilidad de negación

- Confidencialidad de los datos

- Integridad de los datos

- Autenticación de origen

Confidencialidad de los datos: garantiza que solo los usuarios autorizados puedan leer el mensaje

Integridad de los datos: garantiza que el mensaje no se modificó.

Autenticación de origen: garantiza que el mensaje no es una falsificación y que realmente proviene de quién dice.

No repudio de datos: garantiza que el remitente no puede repudiar ni refutar la validez de un mensaje enviado

145. Una compañía ha contratado una empresa de seguridad de red para ayudar a identificar las vulnerabilidades de la red corporativa. La firma envía un equipo para realizar pruebas de penetración a la red de la compañía. ¿Por qué el equipo usaría rastreadores de paquetes?

- para detectar cualquier evidencia de un hack o malware en una computadora o red

- para probar y probar la robustez de un firewall utilizando paquetes falsificados especialmente creados

- para detectar herramientas instaladas dentro de archivos y directorios que proporcionan a los actores de amenazas acceso remoto y control a través de un equipo o red

- para capturar y analizar paquetes dentro de LAN o WLAN Ethernet tradicionales

146. ¿Qué grupo de API usa el controlador SDN para comunicarse con diversas aplicaciones?

- API rumbo al Oeste

- API ascendentes

- API descendentes

- API rumbo al Este

147. ¿Qué componente de la arquitectura de ACI traduce las políticas de las aplicaciones a la programación de red?

- el hipervisor

- el switch Nexus 9000

- el controlador de infraestructura de política de aplicación

- los terminales de perfil de aplicación de red

148. Consulte la ilustración. Los empleados en 192.168.11.0/24 trabajan en información crítica y no se les permite el acceso fuera de su red. ¿Cuál es el mejor tipo y ubicación de ACL para usar en esta situación?

- ACL estándar entrante en líneas v1 R1

- ACL extendida entrante en R3 S0/0/1

- ACL estándar entrante en R1 G0/1

- ACL extendida entrante en R3 G0 / 0

149. ¿Qué mecanismo de colas no tiene provisión para priorizar o almacenar en búfer, sino que únicamente reenvía paquetes en el mismo orden en que llegan?

- FIFO

- CBWFQ

- WFQ

- LLQ

150. Un grupo de usuarios en la misma red informa que sus computadoras se ejecutan lentamente. Después de investigar, el técnico determina que estas computadoras son parte de una red zombie. ¿Qué tipo de malware se utiliza para controlar estas computadoras?

- Spyware

- Rootkit

- Botnet

- Virus

151. ¿Qué tipo de tráfico se describe como un tráfico que recibe una prioridad más baja si no es de misión crítica?

- Voz

- de HDR

- Video

152. Consulte la ilustración. La compañía ha proporcionado teléfonos IP a los empleados en la red 192.168.10.0/24 y el tráfico de voz necesitará prioridad sobre el tráfico de datos. ¿Cuál es el mejor tipo y ubicación de ACL para usar en esta situación?

- ACL estándar entrante en líneas v1 R1

- ACL extendida entrante en R1 G0/0

- ACL extendida entrante en R3 G0 / 0

- ACL estándar entrante en R1 G0 / 1

Las ACL extendidas permiten o niegan paquetes según la dirección IPv4 de origen y la dirección IPv4 de destino, el tipo de protocolo, los puertos TCP o UDP de origen y destino, y más. Debido a que el filtrado de las ACL extendidas es tan específico, las ACL extendidas deben ubicarse lo más cerca posible de la fuente del tráfico que se va a filtrar. El tráfico no deseado se niega cerca de la red de origen sin cruzar la infraestructura de la red.

153. Cuando se implementa QoS en una red convergente, ¿cuáles son los dos factores que se pueden controlar para mejorar el rendimiento de la red para el tráfico en tiempo real? (Elija dos opciones.)

- fluctuación de fase

- enrutamiento de paquetes

- velocidad de enlace

- direccionamiento de paquetes

- retardo

154. En una red empresarial grande, ¿cuáles son las dos funciones que llevan a cabo los routers en la capa de distribución? (Elija dos opciones).

- Conectar los usuarios a la red.

- Proporcionar seguridad de tráfico de datos.

- Proporcionar alimentación por Ethernet a los dispositivos.

- Proporcionar un backbone de red de alta velocidad.

- Conectar redes remotas.

155. Un administrador está configurando OSPF de área única en un router. Una de las redes que se deben anunciar es 172.20.0.0 255.255.252.0. ¿Qué máscara comodín usaría el administrador en la instrucción de red OSPF?

- 0.0.0.3

- 0.0.63.255

- 0.0.0.7

- 0.0.3.255

156. ¿Qué tres afirmaciones se consideran generalmente mejores prácticas en la colocación de ACL? (Escoja tres opciones).

- Coloque ACL extendidas cerca de la dirección IP de destino del tráfico.

- Coloque ACL extendidas cerca de la dirección IP de origen del tráfico.

- Filtrar el tráfico no deseado antes de que se traslade a un enlace de bajo ancho de banda.

- Coloque ACL estándar cerca de la dirección IP de destino del tráfico.

- Coloque ACL estándar cerca de la dirección IP de origen del tráfico.

- Para cada ACL entrante colocada en una interfaz, debe haber una ACL saliente coincidente.

157. ¿Qué comando se usaría como parte de la configuración de NAT o PAT para mostrar información sobre los parámetros de configuración de NAT y el número de direcciones en el grupo?

- show ip cache

- show ip nat statistics

- show version

- show running-config

158. Consulte la ilustración. ¿Qué conclusión se puede sacar a partir de esta red de acceso múltiple de OSPF?

- Todos los routers DROTHER envían LSA al DR y al BDR a la dirección de multidifusión 224.0.0.5.

- Si el DR deja de producir paquetes de saludo, se seleccionará un BDR y, luego, se asciende a sí mismo y asume la función de DR.

- Con la elección del DR, la cantidad de adyacencias se reduce de 6 a 3.

- Cuando se selecciona un DR, todos los demás routers que no sean DR se convierten en DROTHER.

159. ¿Qué tabla OSPF es idéntica en todos los router convergentes dentro de la misma área OSPF?

- enrutamiento

- adyacencia

- topología

- neighbor

160. ¿Qué tipo de VPN proporciona una opción flexible para conectar un sitio central con sitios de sucursales?

- Interfaz virtual del túnel IPSec

- GRE sobre IPsec

- VPN con MPLS

- VPN multipunto dinámica.

161. Un atacante está redirigiendo el tráfico a una puerta de enlace predeterminada falsa en un intento de interceptar el tráfico de datos de una red conmutada. ¿Qué tipo de ataque es este?

- Suplantación de identidad de DHCP

- Túnel de DNS

- Envenenamiento del caché de ARP

- Inundación SYN a TCP

162. ¿Cuál es la función principal de un hipervisor?

- Es un dispositivo que filtra y verifica credenciales de seguridad.

- Es un dispositivo que sincroniza un grupo de sensores.

- Lo utilizan los ISP para monitorear los recursos de informática en la nube.

- Se utiliza para crear y administrar varias instancias de máquinas virtuales en una máquina host.

- Es un software utilizado para coordinar y preparar datos para analizar.

163. Se aplica una ACL entrante en una interfaz de router. La ACL consta de una única entrada:

access-list 101 permit tcp 10.1.1.0 0.0.255 host 192.31.7.45 eq dns .

Si un paquete con una dirección de origen de 10.1.1.201, una dirección de destino de 192.31.7.45 y un protocolo de 23 se recibe en la interfaz, ¿está permitido o denegado el paquete?

- Denegado

- Permitido

164. ¿Qué protocolo utiliza números de estrato más pequeños para indicar que el servidor está más cerca de la fuente de tiempo autorizada que los números de estrato más grandes?

- TFTP

- MPLS

- NTP

- SYSLOG

165. ¿Qué tipo de VPN implica un protocolo de túnel no seguro encapsulado por IPsec?

- GRE sobre IPsec

- VPN multipunto dinámica.

- Interfaz virtual del túnel IPSec

- VPN con MPLS

166. Consulte la ilustración. El CEO de la compañía exige que se cree una ACL para permitir el tráfico de correo electrónico a Internet y denegar el acceso FTP. ¿Cuál es el mejor tipo y ubicación de ACL para usar en esta situación?

- ACL estándar entrante en la interfaz WAN R2 que se conecta a Internet

- ACL extendida saliente en la interfaz WAN R2 hacia Internet

- ACL extendida entrante en R2 S0/0/0

- ACL estándar entrante en R1 G0/0

167. ¿Qué tipo de tráfico se describe como no resistente a la pérdida?

- Voz

- Datos

- Video

168. Un administrador de red modificó un router habilitado para OSPF para tener un ajuste de temporizador de saludo de 20 segundos. ¿Cuál es la nueva configuración de tiempo de intervalo muerto de forma predeterminada?

- 40 segundos

- 60 segundos

- 80 segundos

- 100 segundos

169. ¿Qué comando se usaría como parte de la configuración de NAT o PAT para mostrar cualquier traducción PAT dinámica que haya sido creada por el tráfico?

- show ip nat statistics

- show ip nat translations

- show ip interfaces

- show ip route

170. Se aplica una ACL entrante en una interfaz de router. La ACL consta de una única entrada:

access-list 100 permit tcp 192.168.10.0 0.0.0.255 172.17.200.0 0.0.0.255 eq www .

Si se recibe un paquete con una dirección de origen 192.168.10.244, una dirección de destino 172.17.200.56 y un protocolo 80 en la interfaz, ¿está permitido o denegado el paquete?

- Denegado

- Permitido

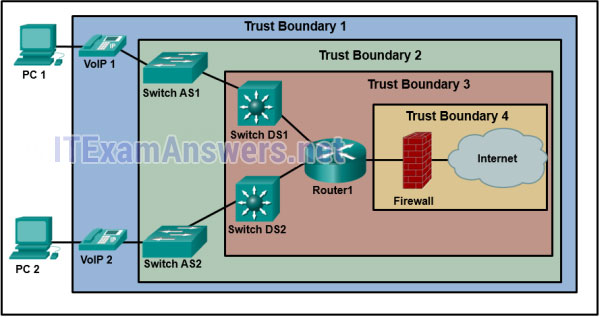

171. Consulte la ilustración. Un administrador de red ha implementado QoS y ha configurado la red para marcar el tráfico en los teléfonos VoIP, así como los switches de la capa 2 y la capa 3. ¿Dónde se debe hacer la marcación inicial para establecer el límite de confianza?

- Límite de confianza 1

- Límite de confianza 4

- Límite de confianza 3

- Límite de confianza 2

172. ¿Qué tipo de VPN permite el tráfico de multidifusión y difusión a través de una VPN segura de sitio a sitio?

- Interfaz virtual del túnel IPSec

- GRE sobre IPsec

- VPN SSL

- VPN multipunto dinámica.

173. ¿Cuál es el nombre de la capa en el diseño de red conmutada sin bordes de Cisco que se considera la columna vertebral utilizada para la conectividad de alta velocidad y el aislamiento de fallas?

- Acceso a la red

- Acceso

- Enlace de datos

- Núcleo

- Red

174. Una compañía ha contratado una empresa de seguridad de red para ayudar a identificar las vulnerabilidades de la red corporativa. La firma envía un equipo para realizar pruebas de penetración a la red de la compañía. ¿Por qué el equipo usaría fuzzers?

- para aplicar ingeniería inversa a los archivos binarios al escribir exploits y al analizar malware

- para descubrir vulnerabilidades de seguridad de un equipo

- para detectar cualquier evidencia de un hack o malware en una computadora o red

- para detectar herramientas instaladas dentro de archivos y directorios que proporcionan a los actores de amenazas acceso remoto y control a través de un equipo o red

175. ¿Qué tipo de tráfico se describe como predecible y fluido?

- Voz

- Datos

- Video

176. Una empresa ha contratado a una empresa de seguridad de red para ayudar a identificar las vulnerabilidades de la red corporativa. La firma envía un equipo para realizar pruebas de penetración a la red de la empresa. ¿Por qué el equipo usaría herramientas forenses?

- para detectar herramientas instaladas dentro de archivos y directorios que proporcionan a los actores de amenazas acceso remoto y control a través de un equipo o red

- para detectar cualquier evidencia de un hack o malware en una computadora o red

- para obtener sistemas operativos especialmente diseñados precargados con herramientas optimizadas para hackear

- para aplicar ingeniería inversa a los archivos binarios al escribir exploits y al analizar malware

177. Consulte la ilustración. La directiva corporativa exige que el acceso a la red de servidores se restrinja únicamente a los empleados internos. ¿Cuál es el mejor tipo y ubicación de ACL para usar en esta situación?

- ACL estándar saliente en R2 S0/0/0

- ACL extendido de salida en R2 S0 / 0/1

- ACL extendida entrante en R2 S0/0/0

- ACL estándar entrante en la interfaz WAN R2 que se conecta a Internet

178. ¿Qué protocolo es un protocolo de nivel 2 neutral del proveedor que anuncia la identidad y las capacidades del dispositivo host a otros dispositivos de red conectados?

- SNMP

- MPLS

- NTP

- LLDP

179. ¿Qué comando se usaría como parte de la configuración de NAT o PAT para borrar entradas dinámicas antes de que el tiempo de espera haya expirado?

- clear ip nat translation

- clear access-list counters

- clear ip dhcp

- clear ip pat statistics

180. Un administrador está configurando OSPF de área única en un router. Una de las redes que deben anunciarse es 172.20.0.0 255.255.252.0. ¿Qué máscara comodín usaría el administrador en la instrucción de red OSPF?

- 0.0.3.255

- 0.0.15.255

- 0.0.1.255

- 0.0.7.255

181. ¿Qué protocolo envía anuncios periódicos entre los dispositivos Cisco conectados para conocer el nombre del dispositivo, la versión del IOS y el número y el tipo de interfaces?

- LLDP

- CDP

- SNMP

- NTP

182. Se aplica una ACL entrante en una interfaz de router. La ACL consta de una sola entrada:

access-list 101 permit udp 192.168.100.32 0.0.0.7 host 198.133.219.76 eq telnet .

Si se recibe un paquete con una dirección de origen de 198.133.219.100, una dirección de destino de 198.133.219.170 y un protocolo de 23 en la interfaz, ¿está permitido o denegado el paquete?

- Permitido

- Denegado

183. Una compañía ha contratado una empresa de seguridad de red para ayudar a identificar las vulnerabilidades de la red corporativa. La firma envía un equipo para realizar pruebas de penetración a la red de la compañía. ¿Por qué el equipo usaría sistemas operativos de hackeo?

- para aplicar ingeniería inversa a los archivos binarios al escribir exploits y al analizar malware

- para codificar datos, utilizando esquemas de algoritmos, para evitar el acceso no autorizado a los datos cifrados

- para detectar cualquier evidencia de un hack o malware en una computadora o red

- para obtener sistemas operativos especialmente diseñados precargados con herramientas optimizadas para hackear

184. ¿Qué tipo de tráfico se describe como requiere al menos 384 Kbps de ancho de banda?

- Datos

- Video

- Voz

185. ¿Qué comando se usaría como parte de la configuración de NAT o PAT para definir un grupo de direcciones para la traducción?

- ip nat inside source list 24 interface serial 0/1/0 overload

- ip nat outside

- ip nat inside source static 172.19.89.13 198.133.219.65

- ip nat pool POOL-STAT 64.100.14.17 64.100.14.30 máscara de red 255.255.255.240

186. ¿Qué protocolo permite al administrador sondear a los agentes para acceder a la información del agente MIB?

- TFTP

- SYSLOG

- SNMP

- Programador

187. ¿Qué comando se usaría como parte de la configuración de NAT o PAT para vincular las direcciones locales internas al grupo de direcciones disponibles para la traducción PAT?

- ip nat inside source list 14 pool POOL-STAT overload

- ip nat translation timeout 36000

- ip nat inside source static 172.19.89.13 198.133.219.65

- ip nat inside source list ACCTNG pool POOL-STAT

188. ¿Qué paso en el proceso de enrutamiento de estado de vínculo se describe por un router que inserta las mejores rutas en la tabla de enrutamiento?

- declarando que un vecino es inaccesible

- rutas de equilibrio de carga igual costo

- eligiendo la mejor ruta

- Ejecucuta el algoritmo SPF

189. Se aplica una ACL entrante en una interfaz de router. La ACL consta de una sola entrada:

access-list 100 permit tcp 192.168.10.0 0.0.0.255 any eq www.

Si se recibe un paquete con una dirección de origen 192.168.10.45, una dirección de destino 10.10.3.27 y un protocolo 80 en la interfaz, ¿está permitido o denegado el paquete?

- Permitido

- Denegado

_34. ¿Qué se utiliza para rellenar previamente la tabla de adyacencia en los dispositivos Cisco que utilizan CEF para procesar paquetes?

- el FIB

- la tabla de enrutamiento

- la tabla ARP

- el DSP

_51. Se aplica una ACL entrante en una interfaz de enrutador. La ACL consta de una sola entrada: