Última actualización: marzo 6, 2024

CCNA Cybersecurity Operations (Versión 1.1) – Examen del capitulo 10 de CyberOps Preguntas y Respuestas Español

1. ¿Qué es un sistema de detección de intrusiones basado en host (HIDS)?

- Combina las funcionalidades de aplicaciones antimalware con protección de firewall.

- Es un sistema sin agente que analiza los archivos en un host en busca de posible malware.

- Detecta y detiene los ataques directos potenciales, pero no realiza un análisis en busca de malware.

- Identifica ataques potenciales y envía alertas, pero no detiene el tráfico.

2. El personal de seguridad de TI de una organización observa que el servidor web implementado en la DMZ suele ser el blanco de actores de amenazas. Se tomó la decisión de implementar un sistema de administración de parches para administrar el servidor. ¿Qué estrategia de gestión de riesgos se utiliza para responder al riesgo identificado?

- Retención de riesgos

- Evitar riesgos

- Reducción de riesgos

- Distribución compartida de riesgos

Evasión de riesgos – Detener la realización de las actividades que generan riesgo.

Reducción de riesgos – Disminuir el riesgo tomando medidas para reducir la vulnerabilidad.

Riesgo compartido – Transferir parte del riesgo a otras partes

Retención de riesgos – Aceptar el riesgo y sus consecuencias.

3. Utilice la siguiente situación hipotética para responder las preguntas. Un empresario comienza un pequeño negocio y está considerando los servicios de servidor que necesita para su emprendimiento. La empresa que se ocupa del servicio de TI le da opciones.

Si el empresario decide usar un servidor Linux, ¿de qué manera los servicios se administran de un modo diferente de la manera en que se administrarían los servicios de Windows Server?

- Los servicios utilizan números de puerto TCP solamente porque son más seguros.

- Los servicios se administran por medio de archivos de configuración.

- Los servicios pueden administrarse solo desde la cuenta de administrador.

- Puede utilizarse el entorno de PowerShell para realizar cambios en la configuración.

La compañía utilizará servidores basados en Linux y en Windows. ¿Qué dos soluciones se utilizarían en un diseño de red de firewalls distribuidos? (Elija dos opciones).

- iptables

- Wireshark

- SIEM

- Snort

- Firewall de Windows

¿Qué protocolo debe recomendarse a la compañía para monitorear y administrar el rendimiento de la red?

- NTP

- SSH

- SNMP

- PAT

La empresa de ID recomienda el uso de aplicaciones de PKI. ¿En qué dos casos podría el empresario hacer uso de PKI? (Elija dos opciones).

- Servidor DNS local

- Servicio web HTTPS

- Transferencias FTP

- Autenticación 802.1x

- Permiso de acceso a archivos y directorios

Al empresario le interesa que los trabajadores de la empresa tengan acceso ininterrumpido a los recursos y datos importantes. ¿Cuál de los componentes de la tríada CIA respondería a este interés?

- Autenticación

- Integridad

- Confidencialidad

- Disponibilidad

4. Para los sistemas de red, ¿qué sistema de gestión se ocupa del inventario y del control de las configuraciones de hardware y software?

- Administración de la configuración

- Administración de vulnerabilidades

- Gestión de riesgos

- Administración de recursos

5. ¿Qué afirmación describe la protección antivirus sin agente?

- Los sistemas antivirus basados en el host proporcionan protección antivirus sin agente.

- La protección antivirus es proporcionada por el router que está conectado a un servicio en la nube.

- Se realizan análisis antivirus en los hosts desde un sistema centralizado.

- La protección antivirus es proporcionada por el ISP.

6. ¿Qué dos criterios en las métricas de fortaleza de un ataque del grupo de métricas base se asocian con la complejidad de los ataques? Elija dos opciones.

- Interacción con el usuario

- Vector de ataque

- Alcance

- Complejidad del ataque

- privilegios necesarios

7. ¿Cuál de estas afirmaciones describe el término «superficie de ataque»?

- Es la cantidad total de ataques que sufre una organización en el término de un día.

- Es la interfaz de red en la que se originan los ataques.

- Es el grupo de hosts que sufre el mismo ataque.

- Es la suma total de las vulnerabilidades presentes en un sistema a las que puede acceder un atacante.

8. ¿Qué dos clases de métricas están incluidas en el grupo de métricas base de CVSS? (Elija dos opciones).

- Requisito de confidencialidad

- Métricas de impacto

- Madurez del código del ataque

- Fortaleza de un ataque

- Base modificada

9. ¿Cuál de las siguientes afirmaciones describe la herramienta Glovebox de Cisco Threat Grid?

- Es un producto de espacio seguro para el análisis de comportamientos de malware.

- Es una solución de sistema de detección de intrusiones basado en host (HIDS) para luchar contra el malware.

- Es un dispositivo de firewall

- Es un IDS/IPS basado en la red.

10. ¿Qué dispositivo en una infraestructura de LAN es propenso a sufrir desbordamiento de la tabla de direcciones MAC y ataques de suplantación de identidad?

- Servidor

- Estación de trabajo

- Firewall

- Switch

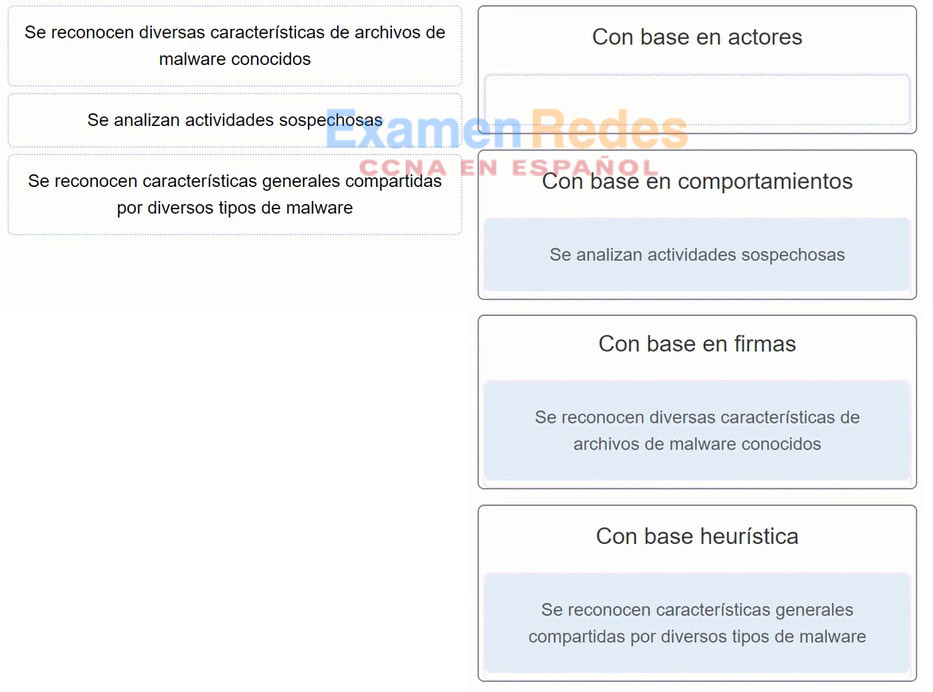

11. Una la descripción con el enfoque antimalware. (No se utilizan todas las opciones).

12. Para hacer frente a un riesgo con bajo impacto potencial y costo de mitigación o reducción relativamente alto, ¿qué estrategia aceptará el riesgo y sus consecuencias?

- Distribución compartida de riesgos

- Retención de riesgos

- Reducción de riesgos

- Evitar riesgos

- Evitar riesgos : dejar de realizar las actividades que generan riesgo.

- Reducción de riesgos : disminuir el riesgo tomando medidas para reducir la vulnerabilidad.

- Distribución compartida de riesgos : derivar parte del riesgo a otras partes.

- Retención de riesgos : aceptar el riesgo y sus consecuencias.

- Compara el archivo de definición antivirus con un repositorio basado en la nube para determinar las actualizaciones más recientes.

- Compara las operaciones de una host con una política de seguridad bien definida.

- Compara el comportamiento de un host con una línea de base establecida para identificar posibles intrusiones.

- Compara las firmas del tráfico entrante con una base de datos de intrusiones conocidas.

14. ¿Qué afirmación describe el uso de una solución Network Admission Control (NAC)?

- Proporciona acceso de red solo a sistemas autorizados y en cumplimiento.

- Proporciona protección contra virus y malware a los terminales.

- Una solución Network Admission Control proporciona filtrado de correos electrónicos potencialmente maliciosos antes de que lleguen al terminal.

- Proporciona filtrado y listas negras de sitios web a los que acceden los usuarios finales.

15. En un host de Windows, ¿qué herramienta se puede usar para crear y mantener listas negras y listas blancas?

- Administración de equipos

- Usuarios y grupos locales

- Editor de directivas de grupo

- Administrador de tareas

16. ¿Qué reglamento sujeto a cumplimiento reglamentario define requisitos para todos los directorios de compañías públicas y firmas de administración y contaduría pública de EE. UU. en relación con el modo en el que las corporaciones controlan y revelan información financiera.

- Ley Federal de Administración de Seguridad de la Información (FISMA) de 2002

- Ley de Gramm-Leach-Bliley (GLBA).

- Ley Sarbanes-Oxley (SOX) de 2002

- Ley de Transferibilidad y Responsabilidad del Seguro Médico (Health Insurance Portability and Accountability Act, HIPAA)

17. ¿Cuál es el primer paso de la evaluación de riesgos?

- Realizar auditorías para comprobar que las amenazas se hayan eliminado.

- Comparar con la evaluación de riesgos en curso a fin de evaluar la efectividad de la gestión de riesgos.

- Identificar amenazas y vulnerabilidades y unir amenazas con las vulnerabilidades que corresponden.

- Establecer una línea de base para indicar el riego antes de implementar controles de seguridad.

Identificar amenazas y vulnerabilidades y unir amenazas con las vulnerabilidades que corresponden.

Establecer una línea de base para indicar el riego antes de implementar controles de seguridad.

Comparar con la evaluación de riesgos en curso a fin de evaluar la efectividad de la administración de riesgos.

18. ¿Qué tipo de programa antimalware es capaz de detectar el virus mediante el reconocimiento de diversas características de un archivo de malware conocido?

- Con base heurística

- Con base en actores

- Con base en firmas

- Con base en comportamientos

19. ¿Cuál de las siguientes afirmaciones describe el emparejamiento amenaza-vulnerabilidad (T-V)?

- Es el aviso emitido por un centro de investigación de vulnerabilidades.

- Es la comparación entre el malware conocido y los riesgos del sistema.

- Es la detección de malware contra un centro de investigación de vulnerabilidades central.

- Es la identificación de amenazas y vulnerabilidades, y el establecimiento de su correspondencia.

20. ¿Qué paso del ciclo de vida de la administración de vulnerabilidades determina un perfil de riesgo base para eliminar riesgos en función de la criticidad de los recursos, de las amenazas a las vulnerabilidades y de la clasificación de los recursos?

- Evaluar

- Verificar

- Priorizar activos

- Detectar

Detectar: inventariar los recursos en toda la red e identificar detalles del host, incluidos los sistemas operativos y los servicios abiertos, para reconocer vulnerabilidades.

Priorizar recursos: categorizar activos en grupos o unidades comerciales, y asignar un valor comercial a los grupos de activos basándose en qué tan críticos son para las operaciones comerciales.

Evaluar: determinar un perfil de riesgo base para eliminar riesgos en función de la criticidad de los activos (qué tan críticos son), de las amenazas a vulnerabilidades y de la clasificación de los activos.

Informar: medir el nivel de riesgo empresarial asociado a los activos de acuerdo con las políticas de seguridad. Documentar un plan de seguridad, monitorear la actividad sospechosa y describir vulnerabilidades conocidas.

Remediar: priorizar de acuerdo con el riesgo comercial y corregir vulnerabilidades según el nivel de riesgo.

Verificar: verificar que las amenazas se hayan eliminado a través de auditorías de seguimiento

21. Cuando se establece una línea de base para la red de una organización, ¿qué elemento del perfil de la red indica el tiempo que transcurre entre el establecimiento de un flujo de datos y su finalización?

- Duración de la sesión

- Rendimiento total

- Espacio de direcciones para activos críticos

- Puertos utilizados

- Rendimiento total – la cantidad de datos que pasan de una fuente determinada a un destino determinado en un período de tiempo determinado.

- Duración de la sesión – el tiempo entre el establecimiento de un flujo de datos y su terminación.

- Puertos utilizados – una lista de procesos TCP o UDP que están disponibles para aceptar datos

- Espacio de direcciones de activos críticos – las direcciones IP o la ubicación lógica de sistemas o datos esenciales

22. Para hacer frente a un riesgo identificado, ¿qué estrategia se propone detener las actividades que crean el riesgo?

- Evitar riesgos

- Reducción de riesgos

- Distribución compartida de riesgos

- Retención de riesgos

- Evitar riesgos : dejar de realizar las actividades que generan riesgo.

- Reducción de riesgos : disminuir el riesgo tomando medidas para reducir la vulnerabilidad.

- Distribución compartida de riesgos : derivar parte del riesgo a otras partes.

- Retención de riesgos : aceptar el riesgo y sus consecuencias.

23. ¿Qué procedimiento de seguridad se utilizaría en una estación de trabajo con Windows para impedir el acceso a un conjunto específico de sitios web?

- HIDS

- Listas blancas

- Determinación de líneas de base

- Listas negras

24. ¿Qué criterio en las métricas de fortaleza de un ataque del grupo de métricas base refleja la proximidad del actor de la amenaza al componente vulnerable?

- Vector de ataque

- Interacción con el usuario

- Privilegios necesarios

- Complejidad del ataque

25. En la mayoría de las suites de seguridad basadas en host, ¿qué función realiza un registro sólido de eventos relacionados con la seguridad y envía los registros a una ubicación central?

- Detección y prevención de intrusiones

- Herramientas contra suplantación de identidad

- Navegación segura

- Telemetría

26. En las evaluaciones de la seguridad de la red, iqué tipo de prueba emplea software para analizar redes internas y servidores con contacto con Internet en busca de diferentes tipos de vulnerabilidades?

- Evaluación de vulnerabilidades

- Análisis de riesgos

- Pruebas de penetración

- Fuerza de prueba de seguridad de la red

27. ¿Cuál de estas afirmaciones describe el término «iptables»?

- Es un archivo utilizado por un servidor DHCP para almacenar direcciones IP activas actuales.

- Es una aplicación de firewall basada en reglas en Linux.

- Es un daemon de DNS en Linux.

- Es una solicitud de DHCP en Windows.

28. ¿Qué tipo de software de antimalware detecta y mitiga el malware mediante el análisis de las actividades sospechosas?

- Con base heurística

- Con base en paquetes

- Con base en comportamientos

- Con base en firmas

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes