Última actualización: mayo 9, 2025

Examen final del curso Defensa de la Red (NetDef)

Módulos 1 – 11 del curso Defensa de la Red (NetDef) Preguntas y Respuestas Español

1. ¿Cuál es el propósito del software de administración de dispositivos móviles (MDM)?

- Se utiliza para identificar vulnerabilidades potenciales en el dispositivo móvil.

- Se utiliza para implementar políticas de seguridad, configuración y configuraciones de software en dispositivos móviles.

- Los actores de una amenaza lo utilizan para penetrar en el sistema.

- Se utiliza para crear una política de seguridad.

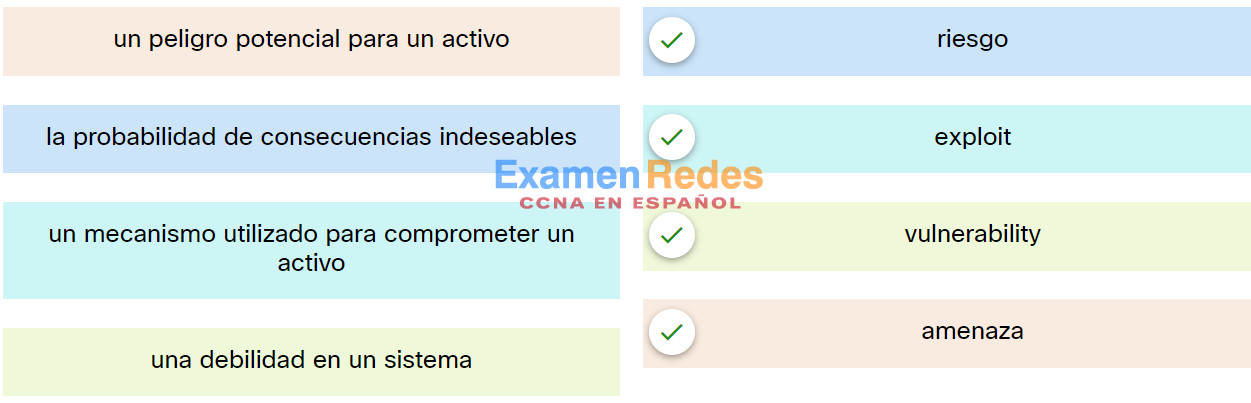

2. Una el concepto de seguridad con la descripción.

| La probabilidad de consecuencias indeseables | Riesgo |

| Un mecanismo utilizado para comprometer un activo | Exploit |

| Una debilidad en un sistema | Vulnerability |

| Un peligro potencial para un activo | Amenaza |

3. Para los sistemas de red, ¿qué sistema de gestión se ocupa del inventario y del control de las configuraciones de hardware y software?

- administración de la configuración

- administración de vulnerabilidades

- Gestión de riesgos

- administración de recursos

4. Un administrador de redes está configurando un servidor web para una oficina publicitaria pequeña y se ocupa de la disponibilidad de los datos. El administrador desea implementar la tolerancia a fallas del disco utilizando la cantidad mínima de discos necesarios. ¿Qué nivel de RAID debe elegir el administrador?

- RAID 1

- RAID 6

- RAID 5

- RAID 0

5. ¿Qué protocolo se utilizaría para proporcionar seguridad a los empleados que tienen acceso a los sistemas de manera remota desde el hogar?

- SSH

- Telnet

- WPA

- SCP

6. ¿Cuál es una característica de las LAN virtuales (VLAN)?

- Se habilita un único dominio de colisión en un switch que se comparte entre las VLAN.

- La utilización de puertos de switch disminuye porque cada puerto solo está asociado con un dominio de broadcast.

- La segmentación lógica se proporciona mediante la creación de varios dominios de broadcast en un solo switch.

- La comunicación entre diferentes VLAN en un switch está habilitada de manera predeterminada.

7. ¿Qué estándar inalámbrico hizo que los estándares AES y CCM fueran obligatorios?

- WPA

- WEP2

- WEP

- WPA2

8. Una compañía tiene un servidor de archivos que comparte una carpeta con el nombre Pública. La política de seguridad de la red especifica que, en relación con la carpeta Pública, se asignen derechos de solo lectura a cualquier persona que puede iniciar sesión en el servidor y derechos de edición solo al grupo de administradores de la red. ¿Qué componente se aborda en la estructura de servicios de red de AAA?

- Autorización

- automatización

- autenticación

- Registro

9. ¿Cuál de las siguientes opciones ejemplifica un ataque de escalamiento de privilegios?

- Un ataque de escaneo de puertos descubre que el servicio FTP se está ejecutando en un servidor que permite el acceso anónimo.

- Se lanza un ataque DDoS contra un servidor del gobierno y hace que el servidor deje de funcionar.

- El actor de una amenaza envía un correo electrónico a un administrador de TI para solicitar acceso raíz.

- El actor de una amenaza realiza un ataque de acceso y obtiene la contraseña de administrador.

10. El departamento de TI debe implementar un sistema que controla lo que el usuario puede y no puede hacer en la red corporativa. ¿Qué proceso debe implementarse para cumplir con el requisito?

- auditoría de inicio de sesión del usuario

- un conjunto de atributos que describe los derechos de acceso del usuario

- un lector de huellas digitales biométrico

- observaciones que se proporcionarán a todos los empleados

11. ¿Qué comando se utiliza para activar una ACL de IPv6 denominada ESP_ACL en una interfaz de modo que el router filtre el tráfico antes de acceder a la tabla de routing?

- ipv6 access-class ENG_ACL in

- ipv6 traffic-filter ENG_ACL in

- ipv6 traffic-filter ENG_ACL out

- ipv6 access-class ENG_ACL out

12. ¿Cuáles son dos usos de una lista de control de acceso? (Elija dos opciones).

- Las ACL pueden permitir o denegar el tráfico según la dirección MAC que se origina en el router.

- Las ACL pueden controlar a qué áreas puede acceder un host en una red.

- Las ACL ayudan al router a determinar la mejor ruta hacia un destino.

- Las ACL proporcionan un nivel básico de seguridad para el acceso a la red.

- La posibilidad de que las ACL estándar puedan restringir el acceso a aplicaciones y puertos específicos.

- Limitar el tráfico de red para brindar un rendimiento de red adecuado.

- Restringir la distribución de las actualizaciones de routing.

- Proporcionar un nivel básico de seguridad.

- Filtrar el tráfico según el tipo de tráfico que se está enviando.

- Filtrar el tráfico según la asignación de direcciones IP.

13. ¿Qué palabras clave pueden usarse en una lista de control de acceso para reemplazar una máscara wildcard o un par de dirección y máscara wildcard? (Elija dos opciones).

- todos

- gt

- cualquier

- más

- huésped

- algunas

14. Al implementar componentes en una red empresarial, ¿cuál es el propósito de un firewall?

- Un firewall es un sistema que almacena grandes cantidades de información confidencial y crítica para el negocio.

- Un firewall es un sistema diseñado para proteger, monitorear y administrar dispositivos móviles, incluidos los dispositivos corporativos y los dispositivos de los empleados.

- Un firewall es un sistema que aplica una política de control de acceso entre redes corporativas internas y redes externas.

- Un firewall es un sistema que inspecciona el tráfico de red y toma decisiones de reenvío basadas únicamente en direcciones MAC Ethernet de capa 2.

15. ¿Cuáles son las dos diferencias entre firewalls stateful y stateless? (Elija dos opciones).

- Un firewall stateful evitará la suplantación de identidad determinando si los paquetes pertenecen a una conexión existente, mientras que un firewall stateless sigue conjuntos de reglas preconfiguradas.

- Un firewall stateless proporcionará más información de registro que un firewall stateful.

- Un firewall stateless examinará cada paquete individualmente mientras que un firewall stateful observa el estado de una conexión.

- El firewall stateless proporciona un control más estricto de la seguridad que un firewall stateful.

- Un firewall stateless es capaz de filtrar las sesiones que utilizan negociaciones de puertos dinámicos mientras que un firewall stateful no puede.

Firewalls sin estado (stateless):

- son susceptibles de suplantación de IP

- no filtran de manera confiable los paquetes fragmentados

- usan ACL complejas, que pueden ser difíciles de implementar y mantener

- no pueden filtrar dinámicamente ciertos servicios

- examinan cada paquete individualmente en lugar del contexto del estado de una conexión

Firewall con estado:

- a menudo se utilizan como medio principal de defensa, filtrando el tráfico no deseado, innecesario o indeseable

- fortalecen el filtrado de paquetes al proporcionar un control más estricto sobre la seguridad

- mejoran el rendimiento en comparación con los filtros de paquetes o los servidores proxy

- defienden contra la suplantación de identidad y los ataques de denegación de servicio determinando si los paquetes pertenecen a una conexión existente o provienen de una fuente no autorizada

- proporcionan más información de registro que un firewall de filtrado de paquetes

16. ¿Qué tipo de firewall utiliza un servidor proxy para conectarse a servidores remotos en nombre de los clientes?

- firewall sin estado (stateless)

- firewall activo

- firewall del gateway de aplicaciones

- Firewall para filtrado de paquetes

17. ¿Cuál es la función de la acción pass en un Firewall de Política Basada en Zona de Cisco IOS?

- Inspeccionar el tráfico entre zonas para controlar el tráfico

- registro de paquetes rechazados o descartados

- reenviar el tráfico de una zona a otra

- seguimiento del estado de las conexiones entre zonas

18. ¿Cuál es el resultado en la self zone si un router es el origen o el destino del tráfico?

- Solo se permite el tráfico que se origina en el router.

- No se permite el tráfico.

- Solo se permite el tráfico destinado al router.

- Se permite todo el tráfico.

19. El diseño de una ZPF requiere varios pasos. ¿Qué paso implica dictar el número de dispositivos entre las zonas más y menos seguras y determinar los dispositivos redundantes?

- determinar las zonas

- identificar subconjuntos dentro de las zonas y unificar los requisitos de tráfico

- establecer políticas entre zonas

- diseñar la infraestructura física

- Paso 1. Determinar las zonas – el administrador se centra en la separación de la red en zonas. Las zonas establecen las fronteras de seguridad de la red.

- Paso 2. Establecer políticas entre zonas – Para cada par de zonas «origen-destino», definir las sesiones que los clientes de las zonas de origen pueden solicitar a los servidores de las zonas de destino.

- Paso 3. Diseño de la infraestructura física – después de identificar las zonas y documentar los requisitos de tráfico entre ellas, el administrador debe diseñar la infraestructura física. Esto incluye dictar la cantidad de dispositivos entre las zonas más seguras y las menos seguras y determinar los dispositivos redundantes.

- Paso 4. Identificar subconjuntos dentro de las zonas y combinar los requisitos de tráfico – para cada dispositivo de firewall en el diseño, el administrador debe identificar los subconjuntos de zonas que están conectados a sus interfaces y combinar los requisitos de tráfico para esas zonas.

20. ¿Qué enunciado describe la amenaza a una nube pública debido a una mala estrategia de arquitectura de seguridad en la nube?

- cuando un empleado, contratista o partner comercial de un cliente de la nube compromete el servicio en la nube de manera maliciosa o involuntaria

- cuando las cuentas de usuario o los privilegios de acceso no están bien protegidos y son secuestrados por los atacantes

- cuando las responsabilidades de seguridad compartidas entre un cliente y un proveedor de la nube no se implementan correctamente

- cuando un cliente de la nube no tiene visibilidad completa de los servicios en la nube

- amenaza interna – se produce cuando un empleado, contratista o socio comercial de un cliente en la nube pone en peligro el servicio en la nube de forma maliciosa o involuntaria.

- credenciales de cuentas comprometidas – ocurre cuando las cuentas de usuario o los privilegios de acceso no están bien protegidos y son secuestrados por los atacantes.

- configuración incorrecta de la nube – se produce cuando el recurso de computación en la nube se configura incorrectamente, lo que lo hace vulnerable a los ataques.

- mala estrategia de la arquitectura de seguridad en la nube – cuando las responsabilidades de seguridad compartida entre un cliente y un proveedor de la nube no se implementan correctamente.

21. ¿Qué dominio de seguridad en la nube describe los controles relacionados con la protección de los datos en sí?

- Seguridad de aplicación

- Seguridad y cifrado de datos

- Seguridad de la infraestructura

- Seguridad como Servicio

- Seguridad de la infraestructura – describe los aspectos de la seguridad de la infraestructura específicos de la nube y los fundamentos para operar con seguridad en la nube.

- Seguridad y Cifrado de Datos – describe los controles relacionados con la seguridad de los datos en sí, de los cuales el cifrado es uno de los más importantes.

- Seguridad de aplicaciones – proporciona orientación sobre cómo crear e implementar de manera segura aplicaciones en entornos de computación en la nube, específicamente para PaaS e IaaS.

- Seguridad como servicio – cubre los servicios de seguridad en constante evolución que se ofrecen desde la nube.

22. ¿Cuál es la función de los SDK en el desarrollo de aplicaciones?

- proporcionar un repositorio de código para reducir el tiempo y el costo de desarrollo de aplicaciones

- evitar que se aplique ingeniería inversa al software mediante el reemplazo de datos confidenciales por datos ficticios

- almacenar instrucciones SQL precompiladas que ejecutan tareas

- verificar que el software puede ejecutarse con la configuración de seguridad requerida

- mantener la integridad de los datos e identificar entradas maliciosas

23. ¿Qué dos ventajas en los controles de seguridad ofrecen las redes definidas por software (SDN) respecto a las soluciones de seguridad de red tradicionales? (Elija dos opciones).

- un aislamiento de la red más fácil sin restricciones de hardware físico

- se aplican a los activos según criterios más flexibles que los firewalls de hardware

- inserción más fácil en la ruta de tráfico

- mayor rendimiento que los firewalls de hardware

- ofrecen más funciones de seguridad que los firewalls de hardware

- fácil aislamiento de la red sin las restricciones del hardware físico

- Los firewalls de SDN (grupos de seguridad en la computación en la nube) se aplican a los activos según criterios más flexibles que los firewalls de hardware

24. Se le ha pedido que implemente un programa de integridad de datos para proteger los archivos de datos que debe descargar electrónicamente el personal de ventas. Usted ha decidido utilizar el algoritmo de hash más sólido disponible en sus sistemas. ¿Qué algoritmo de hash seleccionaría?

- AES

- SHA-256

- MD5

- SHA-1

25. De las siguientes opciones, ¿cuáles son dos métodos para mantener el estado de revocación de certificado? (Elija dos opciones).

- OCSP

- CRL

- LDAP

- DNS

- CA subordinada

26. ¿Cuál es el propósito de un certificado digital?

- Garantiza que la persona que obtiene acceso a un dispositivo de red está autorizada.

- Ofrece prueba de que los datos tienen una firma tradicional adjunta.

- Autentica un sitio web y establece una conexión segura para el intercambio de datos confidenciales.

- Garantiza que un sitio web no haya sido hackeado.

27. ¿Cuáles son los dos protocolos de la capa de aplicación que administran el intercambio de mensajes entre un cliente con un navegador web y un servidor web remoto? (Elija dos opciones).

- HTTP

- DNS

- HTTPS

- HTML

- DHCP

28. Cuando las ACL están configuradas para bloquear la suplantación de direcciones IP y los ataques de inundación DoS, ¿qué mensaje ICMP debe permitirse tanto entrante como saliente?

- Unreachable (inalcanzable)

- Echo

- Echo reply

- Source quench (alivio de fuente)

29. ¿Qué tipo de mensaje ICMP entrante debe ser detenido?

- Echo

- Unreachable (inalcanzable)

- Echo-reply (respuesta echo)

- Source quench (alivio de fuente)

30. De las siguientes opciones, indique las dos que hacen referencia a enfoques para el monitoreo de seguridad de la red que utilizan técnicas analíticas avanzadas para analizar los datos de telemetría de la red. (Elija dos opciones).

- Sguil

- NBA

- NetFlow

- NBAD

- IPFIX

- Snorby

31. ¿Qué dos elementos forman el valor PRI en un mensaje de syslog? (Elija dos opciones).

- Nombre del host

- Recurso

- Gravedad

- Encabezado

- Marca de hora

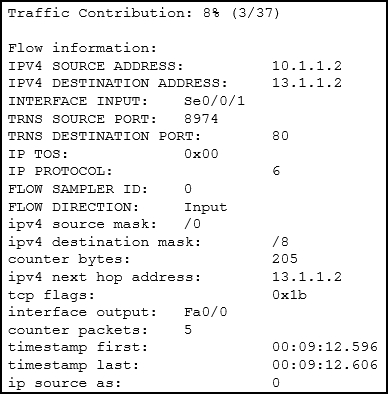

32. Observe la ilustración. ¿Cuál tecnología generó el registro de evento (event log)?

- Wireshark

- SysLog

- proxy web

- NetFlow

33. Un administrador de red decide revisar las alertas del servidor debido a que recibió reportes sobre la lentitud de la red. El administrador confirma que una alerta fue un incidente de seguridad real. ¿Cuál es la clasificación de la alerta de seguridad en este tipo de escenario?

- Negativo verdadero

- Falso negativo

- verdadero positivo

- Falso positivo

- Positivo verdadero: se ha comprobado que la alerta es un incidente real de seguridad.

- Falso positivo: la alerta no indica que el incidente de seguridad haya sido real. La actividad benigna que resulta en un falso positivo a veces se conoce como un desencadenante benigno.

Una situación alterna es aquella en la que no se generó una alerta. La ausencia de una alerta puede clasificarse del siguiente modo:

- Negativo verdadero: No se han producido incidentes de seguridad. La actividad es benigna.

- Falso negativo: Se ha producido un incidente no detectado.

34. ¿Qué indica un ID de firma de Snort inferior a 3464?

- El SID fue creado por Sourcefire y distribuido de conformidad con un acuerdo de licencia GPL.

- El SID fue creado por los miembros de Emerging Threats.

- El SID fue creado por la comunidad de Snort y se mantiene en las reglas de la comunidad.

- Se trata de una firma personalizada desarrollada por la organización para abordar las reglas observadas localmente.

35. Un administrador de red está intentando descargar un archivo válido de un servidor interno. Sin embargo, el proceso activa una alerta en una herramienta NMS. ¿Qué condición describe correctamente la alerta?

- Negativo verdadero

- Falso positivo

- verdadero positivo

- Falso negativo

- Positivo verdadero: se ha comprobado que la alerta es un incidente real de seguridad.

- Falso positivo: la alerta no indica que el incidente de seguridad haya sido real. La actividad benigna que resulta en un falso positivo a veces se conoce como un desencadenante benigno.

Otra situación puede ser que no se haya generado una alerta. La ausencia de una alerta puede clasificarse del siguiente modo:

- Negativo verdadero: No se han producido incidentes de seguridad. La actividad es benigna.

- Falso negativo: Se ha producido un incidente no detectado.

36. ¿Cuál de las siguientes es una característica de un enfoque para la seguridad de defensa en profundidad con varias capas?

- Los routers se reemplazan con firewalls.

- Una falla de protección no afecta la eficacia de otras medidas de protección.

- Se utilizan tres dispositivos o más.

- Cuando un dispositivo falla, otro asume el control.

37. ¿Qué dispositivo se usaría como tercera línea de defensa en un enfoque de defensa en profundidad?

- cortafuegos

- router interno

- router periférico

- host

38. ¿Cuáles de las siguientes son dos precauciones físicas de seguridad que puede implementar una empresa para proteger sus computadoras y sistemas? (Elija dos opciones).

- Reemplazar los firewalls de software con firewalls de hardware.

- Realizar copias de respaldo de datos a diario.

- Bloquear las puertas a las salas de telecomunicaciones.

- Implementar la autenticación biométrica.

- Asegurarse de que tanto el sistema operativo como el software antivirus estén actualizados.

39. ¿Cuáles son los dos pasos recomendados para proteger y resguardar una red inalámbrica? (Elija dos opciones).

- Usar el SSID predeterminado.

- Buscar el router inalámbrico en los casos en que sea accesible para los usuarios.

- Habilitar la administración remota.

- Usar cifrado WPA2-AES.

- Actualizar el firmware.

40. ¿Qué componente de la seguridad Zero Trust se centra en el acceso seguro cuando una API, un microservicio o un contenedor acceden a una base de datos dentro de una aplicación?

- Flujo de trabajo

- Fuerza laboral

- Lugar de trabajo

- Carga de trabajo

41. ¿Cuál término describe la capacidad de un servidor web para mantener un registro de los usuarios que acceden al servidor, así como el tiempo que lo utilizan?

- asignación de permisos

- autenticación

- Registro

- autorización

42. ¿En qué configuración sería preferible colocar una ACL saliente en lugar de una ACL entrante?

- Cuando una ACL saliente está más cerca del origen del flujo de tráfico.

- Cuando un router tiene más de una ACL.

- Cuando la ACL se aplica a una interfaz saliente para filtrar los paquetes que provienen de varias interfaces de entrada antes de que estos salgan de la interfaz.

- Cuando una interfaz se filtra por una ACL saliente y la red conectada a la interfaz es la red de origen que se filtra dentro de la ACL.

43. Para facilitar el proceso de solución de problemas, ¿qué mensaje ICMP entrante se debe permitir en una interfaz externa?

- echo request

- echo reply

- time-stamp request

- time-stamp reply

- router advertisement

44. Al implementar un ZPF, ¿cuál es la configuración de seguridad predeterminada al reenviar tráfico entre dos interfaces en la misma zona?

- El tráfico entre interfaces en la misma zona se reenvía selectivamente en función de las restricciones de política predeterminadas.

- El tráfico entre interfaces de la misma zona es bloqueado.

- El tráfico entre interfaces en la misma zona se reenvía selectivamente en función de la información de capa 3.

- El tráfico entre interfaces en la misma zona no está sujeto a ninguna política y pasa libremente.

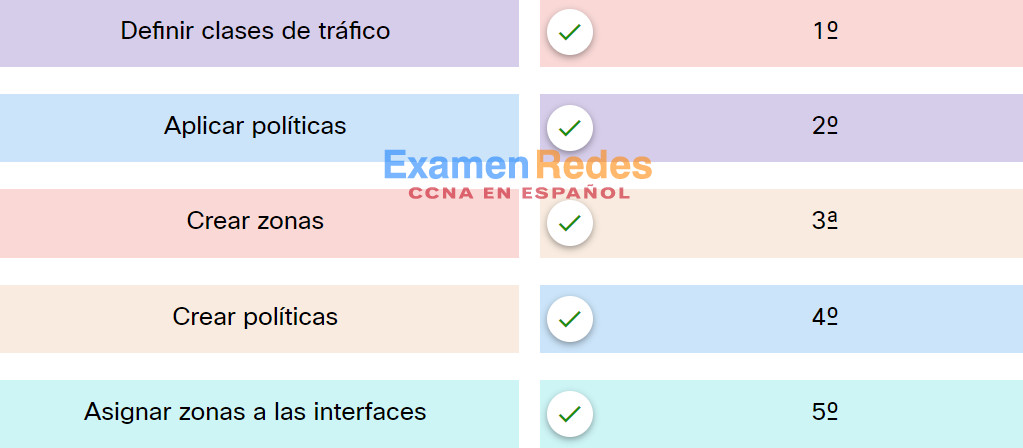

45. Coloque los pasos para configurar los firewalls de políticas basadas en zonas (ZPF) en orden del primero a último. No se utilizan todas las opciones.

| Aplicar políticas. | 4º |

| Asignar zonas a las interfaces. | 5º |

| Crear políticas. | 3ª |

| Crear zonas. | 1º |

| Definir clases de tráfico. | 2º |

46. ¿Qué enunciado describe el funcionamiento del firewall basado en políticas basadas en zonas de Cisco IOS?

- La acción pass funciona en una sola dirección.

- Las interfaces de administración del router deben asignarse manualmente a la self zone.

- Una interfaz de router puede pertenecer a varias zonas.

- Las políticas de servicio se aplican en el modo de configuración de la interfaz.

47. Una empresa utiliza un proveedor de nube pública para alojar sus procesos de desarrollo y distribución de software. ¿De qué dos recursos en la nube es la empresa la única responsable en el modelo de responsabilidad de seguridad compartida? (Elija dos opciones).

- control de red

- terminales de clientes

- de nube

- administración de identidades

- Datos

48. Una compañía implementa una política de seguridad que garantiza que un archivo enviado desde la oficina de la sede central y dirigido a la oficina de la sucursal pueda abrirse solo con un código predeterminado. Este código se cambia todos los días. Indiquen dos algoritmos que se pueden utilizar para realizar esta tarea. (Elija dos opciones).

- MD5

- 3DES

- HMAC

- SHA-1

- AES

49. Una compañía está desarrollando una política de seguridad para tener comunicaciones seguras. En el intercambio de mensajes críticos entre una oficina de la sede central y una oficina de sucursal, un valor de hash debe recalcularse solo con un código predeterminado para así garantizar la validez de la fuente de datos. ¿Qué aspecto de las comunicaciones seguras se aborda?

- Confidencialidad de los datos

- Integridad de los datos

- Imposibilidad de negación

- Autenticación de origen

- Confidencialidad de los datos – garantiza que solo los usuarios autorizados puedan leer el mensaje.

- Integridad de los datos – garantiza que el mensaje no se haya modificado.

- Autenticación del origen – garantiza que el mensaje no es una falsificación y que procede realmente de quien dice.

- No repudio de datos – garantiza que el remitente no puede repudiar, o refutar, la validez de un mensaje enviado.

50. ¿En cuál de las siguientes situaciones puede IMAP representar una amenaza de seguridad para una compañía?

- Un correo electrónico puede utilizarse para introducir malware en un host.

- Puede ser utilizado para codificar datos robados y enviárselos al actor de una amenaza.

- Los datos cifrados se descifran.

- Una persona hace clic sin querer en un iFrame oculto.

51. ¿Cuáles dos herramientas tienen una interfaz gráfica de usuario (Graphical User Interface GUI) y se pueden usar para ver y analizar capturas de paquetes completas (full packet captures)? (Elija dos opciones).

- nfdump

- Splunk

- Wireshark

- Módulo de análisis de red Cisco Prime (Cisco Prime Network Analysis Module)

- tcpdump

52. Un analista especializado en ciberseguridad comprobará las alertas de seguridad con Security Onion. ¿Qué herramienta debe utilizar primero el analista?

- ELK

- CapME

- Sguil

- Bro

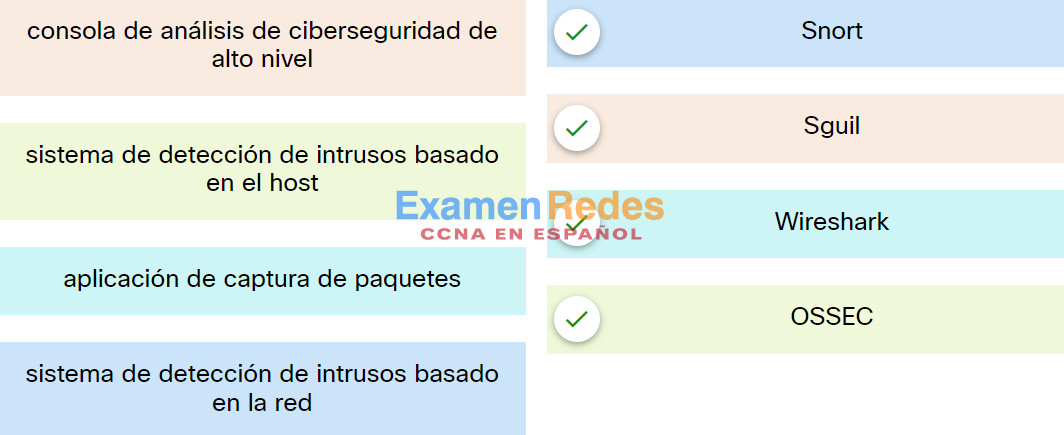

53. Haga coincidir la herramienta de (Security Onion) con su respectiva descripción

| Sistema de detección de intrusos basado en la red | Snort |

| Aplicación de captura de paquetes | Wireshark |

| Sistema de detección de intrusos basado en el host | OSSEC |

| Consola de análisis de ciberseguridad de alto nivel | Sguil |

54. Un investigador encuentra una unidad USB en una escena del crimen y desea presentarla como evidencia en el tribunal. El investigador toma la unidad USB y crea una imagen forense de ella y toma un hash del dispositivo USB original y de la imagen creada. ¿Qué intenta probar el investigador sobre la unidad USB cuando la evidencia se presenta en el tribunal?

- No se puede realizar una copia exacta de un dispositivo.

- Los datos de la imagen son una copia exacta y no se alteró nada durante el proceso.

- El investigador encontró una unidad USB y pudo hacer una copia de esta.

- Todos los datos se encuentran allí.

55. En una comparación de los sistemas biométricos, ¿cuál es el índice de error de la conexión cruzada?

- Índice de aceptación e índice de falsos negativos

- Índice de rechazo e índice de falsos negativos

- Índice de falsos positivos e índice de aceptación

- Índice de falsos negativos e índice de falsos positivos

56. ¿En qué principio se basa el modelo de control de acceso no discrecional?

- Aplica el control de acceso más estricto posible.

- Permite que las decisiones de acceso se basen en roles y responsabilidades de un usuario dentro de la organización.

- Permite que los usuarios controlen el acceso a sus datos como dueños de esos datos.

- Permite el acceso basado en los atributos del objeto al que se accederá.

57. ¿Qué dos funciones están incluidas en los protocolos TACACS+ y RADIUS? (Elija dos opciones).

- Procesos de autenticación y de autorización separados

- Encriptación de contraseñas

- Compatibilidad con SIP

- Compatibilidad con 802.1X

- Utilización de protocolos de capa de transporte

58. ¿Cuáles dos declaraciones describen el efecto de la máscara de comodín de la lista de control de acceso 0.0.0.15? (Elija dos opciones).

- Los primeros 28 bits de la dirección IP proporcionada se comparan.

- Se pasan por alto los primeros 28 bits de la dirección IP proporcionada.

- Se pasan por alto los últimos cuatro bits de la dirección IP proporcionada.

- Los primeros 32 bits de la dirección IP proporcionada se comparan.

- Los últimos cuatro bits de la dirección IP proporcionada se comparan.

- Se pasan por alto los últimos cinco bits de la dirección IP proporcionada.

59. ¿Cuál enunciado describe una política de seguridad típica para una configuración de Firewall de zona desmilitarizada (Demilitarized zone DMZ)?

- El tráfico que se origina desde la interfaz interna generalmente se bloquea de forma total o de forma muy selectiva a la interfaz externa.

- El tráfico que se origina desde la interfaz externa tiene permitido atravesar el Firewall hasta la interfaz interna con pocas restricciones o ninguna.

- El tráfico de retorno desde el interior asociado con el tráfico que se origina desde el exterior tiene permitido atravesar desde la interfaz interna hasta la interfaz externa.

- El tráfico que se origina desde la interfaz DMZ es selectivamente permitido a la interfaz externa.

- El tráfico de retorno desde el exterior asociado con el tráfico que se origina desde el interior tiene permitido atravesar desde la interfaz externa a la interfaz DMZ.

- El tráfico procedente de la DMZ destinado a la red interna es normalmente bloqueado.

- El tráfico procedente de la DMZ destinado a redes externas es normalmente permitido en función de los servicios que están siendo utilizados en la DMZ.

- El tráfico procedente de la red interna destinado a la DMZ normalmente se inspecciona y se le permite regresar.

- El tráfico procedente de redes externas (la red pública) es normalmente permitido en la DMZ sólo para servicios específicos.

60. Una oficina SOHO (Small Office/Home Office) utiliza un proveedor de nube pública para alojar su sitio web. El técnico de TI está eligiendo un enfoque para proteger los datos de transacciones entre el sitio web y los visitantes de Internet. ¿Qué tipo de método de administración de claves de cifrado debe elegir el técnico?

- cifrado de clave secreta compartida

- cifrado de clave pública

- cifrado de clave privada

- cifrado de clave secreta

61. Observe la ilustración. Un analista especializado en seguridad revisa un mensaje de alerta generado por Snort. ¿Qué indica el número 2100498 en el mensaje?

- El ID del usuario que activa la alerta

- La regla de Snort activada

- La longitud del mensaje en bits

- El número de sesión del mensaje

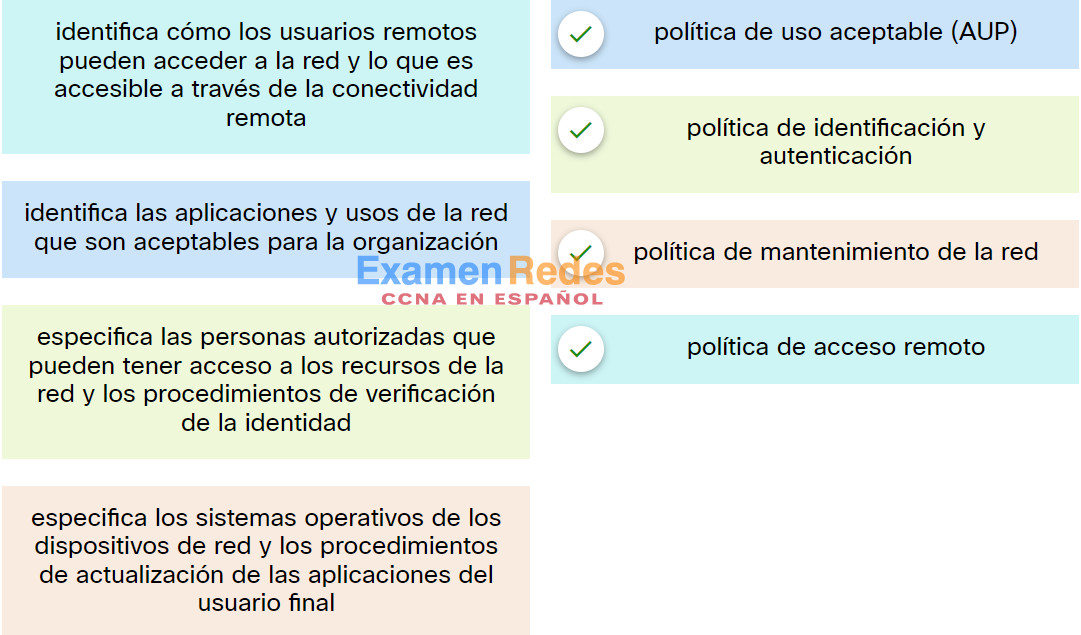

62. Una la política de seguridad con su respectiva descripción.

| Identifica las aplicaciones y usos de la red que son aceptables para la organización | Política de uso aceptable (AUP) |

| Identifica cómo los usuarios remotos pueden acceder a la red y lo que es accesible a través de la conectividad remota | Política de acceso remoto |

| Especifica las personas autorizadas que pueden tener acceso a los recursos de la red y los procedimientos de verificación de la identidad | Política de identificación y autenticación |

| Especifica los sistemas operativos de los dispositivos de red y los procedimientos de actualización de las aplicaciones del usuario final | Política de mantenimiento de la red |

63. ¿Qué tecnología de hash requiere el intercambio de claves?

- HMAC

- AES

- técnica de «salting»

- MD5

64. ¿Qué tecnología se usaría para crear los registros (logs) del servidor generados por los dispositivos de red, que además serán revisados por un técnico en redes de nivel básico que trabaja el turno nocturno en un centro de datos (data center)?

- SysLog

- VPN

- ACL

- NAT

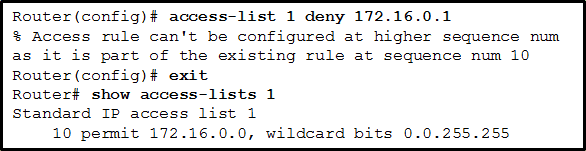

65. Observe la ilustración. Un router tiene una ACL existente que permite todo el tráfico de la red 172.16.0.0. El administrador intenta agregar una nueva ACE a la ACL que deniegue los paquetes provenientes del host 172.16.0.1 y recibe el mensaje de error que se muestra en la ilustración. ¿Qué puede hacer el administrador para bloquear los paquetes del host 172.16.0.1 sin dejar de permitir el resto del tráfico de la red 172.16.0.0?

- Agregar manualmente la nueva ACE deny con un número de secuencia de 5.

- Agregar manualmente la nueva ACE deny con un número de secuencia de 15.

- Crear una segunda lista de acceso que deniegue el host y aplicarla a la misma interfaz.

- Agregar una ACE deny any any a access-list 1.

66. ¿Antes de que los datos se envíen para análisis, ¿qué técnica se puede utilizar para reemplazar los datos confidenciales en entornos no relacionados con la producción, a fin de proteger la información subyacente?

- Ofuscación de software

- Esteganografía

- Estegoanálisis

- Sustitución de enmascaramiento de datos

67.¿Qué información puede proporcionar la utilidad Cisco NetFlow?

- Capacidades de IPS (Sistema de prevención de intrusión) e IDS

- Restricciones en cuentas de usuarios y seguridad

- Asignación de puertos UDP (Protocolo de datagramas de usuario) de origen y destino

- Horarios pico y enrutamiento del tráfico

68. ¿Qué significa si la marca de hora en la sección de encabezado de un mensaje de syslog está precedida de un punto o un asterisco?

- El mensaje de syslog debe tratarse con prioridad alta.

- La marca de hora representa el valor de duración ida y vuelta.

- Existe un problema asociado con DNS. (Existe un problema asociado con NTP)

- El mensaje de syslog indica la hora en que se recibe un correo electrónico.

69. ¿Qué tres servicios son proporcionados a través de las firmas digitales? (Escoja tres opciones).

- Autenticación del origen

- Autenticación del destino

- Proporcionar no repudio usando funciones HMAC

- Proporcionar encriptación de datos

- Garantizar que los datos no han cambiado en tránsito

- Proporcionar confiabilidad de los datos firmados digitalmente

70. Una empresa está implementando una aplicación web de atención al cliente en AWS. Un administrador de red está instalando y configurando una instancia de máquina virtual. ¿Qué tres acciones debe tomar el administrador para proteger la máquina virtual? (Escoja tres opciones).

- Aplique políticas de administración de cuentas.

- Configure RAID para garantizar la tolerancia a fallas de almacenamiento.

- Deshabilite los puertos y servicios innecesarios.

- Implemente un dispositivo de firewall avanzado.

- Instale un dispositivo IPS en la máquina virtual.

- Planifique la ubicación de la subred.

- Planificar la ubicación de la subred.

- Deshabilitar los puertos y servicios innecesarios.

- Aplicar políticas de administración de cuentas.

- Instalar software antivirus / antimalware y mantenerlo actualizado.

- Instalar firewalls basados en host/software e IDS / IPS.

71. ¿Qué registro de Windows contiene información sobre instalaciones de software, incluidas las actualizaciones de Windows?

- Archivos de registro de aplicaciones

- Archivos de registro del sistema

- Archivos de registro de seguridad

- Archivos de registro de configuración

72. En una topología jerárquica de CA, ¿dónde puede una CA subordinada obtener un certificado para sí misma?

- De la CA raíz o de otra CA subordinada en el mismo nivel

- De la CA raíz o de otra CA subordinada en un nivel superior

- De la CA raíz o de otra CA subordinada en cualquier parte del árbol

- Solo de la CA raíz

- De la CA raíz o a partir de la autogeneración

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes