Última actualización: abril 30, 2024

Examen de punto de control: Evaluación de alertas de seguridad

Defensa de la Red (NetDef) Módulo 9 – 11 Examen de grupo Preguntas y Respuestas Español

1. ¿Qué dos tecnologías se utilizan principalmente en redes entre pares? (Elija dos opciones).

- Wireshark

- Snort

- Bitcoin

- BitTorrent

- Darknet

2. Después de que una herramienta de monitoreo de seguridad identifica un adjunto con malware en la red, ¿qué beneficio aporta la realización de un análisis retrospectivo?

- Puede determinar qué host de red resultó afectado en primer lugar.

- Un análisis retrospectivo puede ser de ayuda para realizar un seguimiento del comportamiento del malware a partir del punto de identificación.

- Puede calcular la probabilidad de un incidente en el futuro.

- Puede identificar cómo el malware ingresó originalmente en la red.

3. ¿Qué método es utilizado por algunos tipos de malware para transferir archivos de hosts infectados a un host atacante?

- UDP infiltration (Infiltración UDP)

- ICMP tunneling (Tunelización ICMP)

- HTTPS traffic encryption (Encriptación de tráfico HTTPS)

- iFrame injection (Inyección de iFrame)

4. ¿Cuál es el propósito de Tor?

- Inspeccionar el tráfico entrante y buscar si se viola una regla o si coincide con la firma de una ataque conocido

- Establecer conexión segura con una red remota a través de un enlace inseguro, como una conexión a Internet

- Dar ciclos de procesador a tareas informáticas distribuidas en una red P2P de intercambio de procesadores

- Permitir que los usuarios naveguen por Internet de forma anónima

5. ¿Qué protocolo aprovechan los ciberdelincuentes para crear iFrames maliciosos?

- DHCP

- HTTP

- DNS

- ARP

6. ¿Qué tipo de ataque llevan a cabo los actores de amenazas contra una red para determinar qué direcciones IP, protocolos y puertos están permitidos por las ACL?

- Reconocimiento

- Denegación de servicio

- Suplantación de identidad

- ingeniería social

7. ¿Qué técnica utilizaría un atacante para disfrazar rastros de un ataque en curso?

- Alterar la información de fecha y hora (time information) atacando la infraestructura NTP.

- Utilizaría SSL para encapsular malware.

- Crearía un iFrame invisible en una página web.

- Encapsularía otros protocolos dentro de DNS para evadir las medidas de seguridad.

8. ¿Qué técnica es necesaria para garantizar una transferencia de datos privada mediante una VPN?

- Virtualización

- escalabilidad

- encriptación

- Autorización

9. ¿Qué tipo de datos utiliza Cisco Cognitive Intelligence para encontrar actividad maliciosa que ha eludido los controles de seguridad, o que ha ingresado a través de canales no monitoreados y que está funcionando dentro de una red empresarial?

- transacción

- estadística

- sesión

- alerta

10. ¿Cuál es una diferencia clave entre los datos capturados por NetFlow y los datos capturados por Wireshark?

- NetFlow proporciona datos de transacciones, mientras que Wireshark proporciona datos de sesiones.

- Los datos de NetFlow son analizados por tcpdump mientras que los datos de Wireshark son analizados por nfdump.

- Los datos de NetFlow muestran contenido del flujo de red, mientras que los datos de Wireshark muestran estadísticas del flujo de red.

- NetFlow recopila metadatos de un flujo de red, mientras que Wireshark captura paquetes de datos completos.

11. Un administrador del sistema ejecuta una utilidad de análisis de archivos en una PC con Windows y observa el archivo lsass.exe en el directorio de archivos de programa. ¿Qué debe hacer el administrador?

- Abra el Administrador de Tareas, haga clic con el botón derecho en el proceso lsass y elija Finalizar Tarea.

- Moverlo a Archivos de programa (x86) porque es una aplicación de 32 bits.

- Eliminar el archivo porque es probable que sea malware.

- Desinstalar la aplicación lsass porque es una aplicación heredada y ya no es necesaria por Windows.

12. Señale los dos servicios que presta la herramienta NetFlow. (Elija dos opciones).

- Monitoreo de redes

- Factura de red basada en el uso

- Análisis de registros

- Monitoreo de lista de acceso

- Configuración de la calidad de servicio

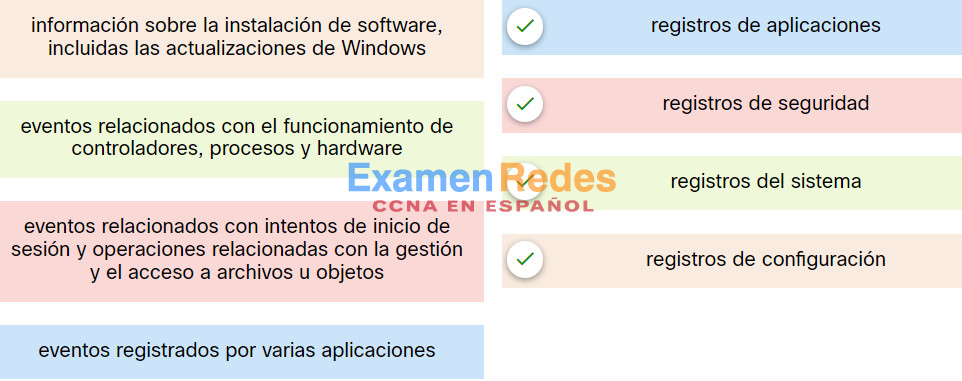

13. Una el registro de host de Windows con los mensajes incluidos en él. (No se utilizan todas las opciones).

| eventos registrados por varias aplicaciones | registros de aplicaciones |

| eventos relacionados con el funcionamiento de controladores, procesos y hardware | registros del sistema |

| información sobre la instalación de software, incluidas las actualizaciones de Windows | registros de configuración |

| eventos relacionados con intentos de inicio de sesión y operaciones relacionadas con la gestión y el acceso a archivos u objetos | registros de seguridad |

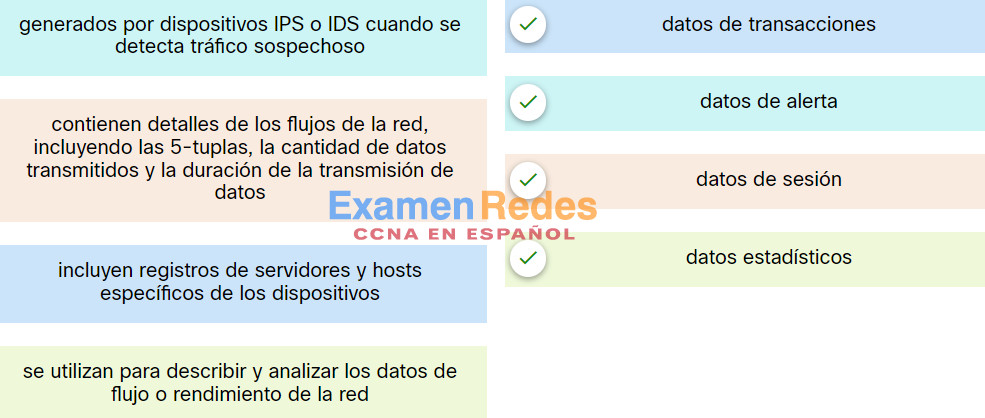

14. Una la supervisión de datos de red con su respectiva descripción.

| incluyen registros de servidores y hosts específicos de los dispositivos | datos de transacciones |

| generados por dispositivos IPS o IDS cuando se detecta tráfico sospechoso | datos de alerta |

| se utilizan para describir y analizar los datos de flujo o rendimiento de la red | datos estadísticos |

| contienen detalles de los flujos de la red, incluyendo las 5-tuplas, la cantidad de datos transmitidos y la duración de la transmisión de datos | datos de sesión |

15. ¿Qué dispositivo de Cisco puede utilizarse para filtrar contenido del tráfico de red e informar y denegar el tráfico en función de la reputación del servidor web?

- ASA

- ESA

- AVC

- WSA

16. ¿De qué manera un dispositivo proxy web proporciona prevención de pérdida de datos (DLP) para una empresa?

- Al funcionar como un firewall

- Al inspeccionar el tráfico entrante en busca de ataques potenciales

- Al comprobar la reputación de servidores web externos

- Al analizar y registrar el tráfico saliente

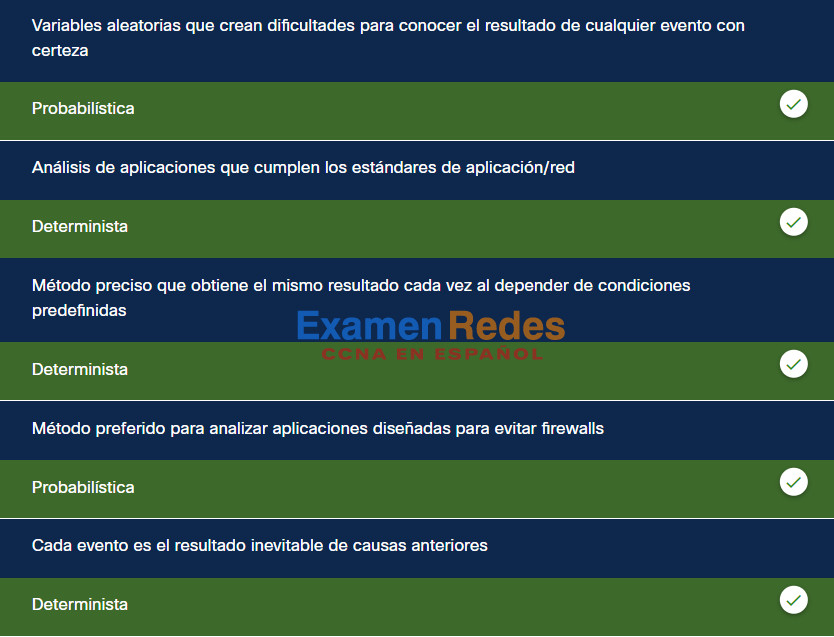

17. Una la característica con el método de análisis de seguridad.

| Cada evento es el resultado inevitable de causas anteriores | Determinista |

| Método preciso que obtiene el mismo resultado cada vez al depender de condiciones predefinidas | Determinista |

| Es un análisis de aplicaciones que cumplen los estándares de aplicación/red | Determinista |

| Variables aleatorias que crean dificultades para conocer el resultado de cualquier evento con certeza | Probabilística |

| Método preferido para analizar aplicaciones diseñadas para evitar firewalls | Probabilística |

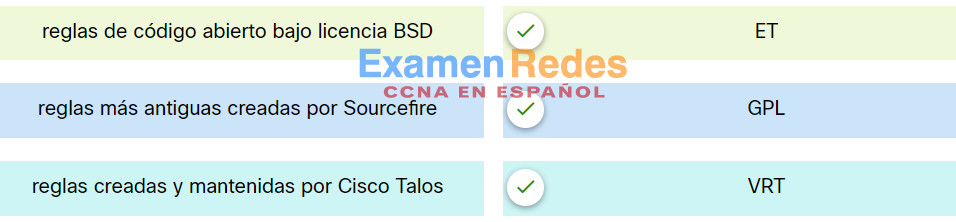

18. Haga coincidir el origen de la regla Snort (Snort rule source) con su respectiva descripción.

| reglas más antiguas creadas por Sourcefire | GPL |

| reglas creadas y mantenidas por Cisco Talos | VRT |

| reglas de código abierto bajo licencia BSD | ET |

19. El actor de una amenaza quebrantó satisfactoriamente el firewall de la red sin ser detectado por el sistema IDS. ¿Qué condición describe la falta de alerta?

- verdadero positivo

- Falso positivo

- Falso negativo

- Negativo verdadero

20. ¿Cuáles son las tres funciones principales de Security Onion? (Elija tres opciones).

- Captura de paquete completo

- Planificación de continuidad de los negocios

- Contención de amenazas

- Administración de dispositivos móviles

- Detección de intrusiones

- Análisis de alertas

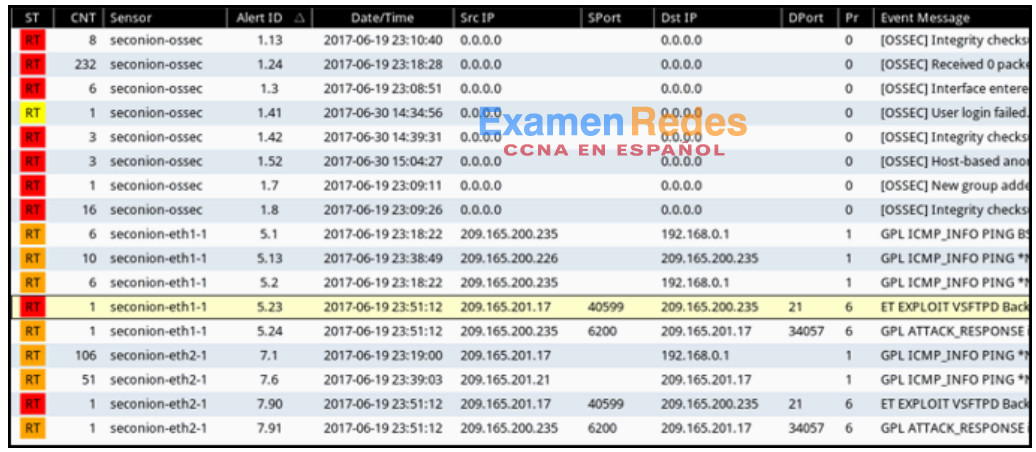

21. Observe la ilustración. ¿Qué campo en la ventana de evento Sguil indica la cantidad de veces que se detecta un evento para la misma dirección IP de origen y de destino?

- ST

- Pr

- CNT

- AlertID

22. ¿Cuáles son los dos escenarios en los que el análisis probabilístico de seguridad es el más adecuado? (Elija dos opciones).

- Cuando se analizan eventos con la suposición de que estos siguen pasos predefinidos

- Cuando variables aleatorias crean dificultades para conocer el resultado (o las consecuencias) de cualquier evento con certeza

- Cuando se analizan aplicaciones diseñadas para evitar Firewalls

- Cuando cada evento es el resultado inevitable de causas anteriores

- Cuando aplicaciones que cumplen los estándares de aplicación/red son analizadas

23. ¿Cuál clasificación indica que una alerta es verificada como un incidente de seguridad real?

- Negativo verdadero

- verdadero positivo

- Falso negativo

- Falso positivo

- Positivo verdadero: se ha comprobado que la alerta es un incidente real de seguridad.

- Falso positivo: la alerta no indica que el incidente de seguridad haya sido real. La actividad benigna que resulta en un falso positivo a veces se conoce como un desencadenante benigno.

Una situación alterna es aquella en la que no se generó una alerta. La ausencia de una alerta puede clasificarse del siguiente modo:

- Negativo verdadero: No se han producido incidentes de seguridad. La actividad es benigna.

- Falso negativo: Se ha producido un incidente no detectado.

24. ¿Qué información está almacenada (o contenida) en la sección de opciones de una regla Snort?

- Texto que describe el evento (text describing the event)

- Dirección de origen y destino (source and destination address)

- Acción que se va a realizar (action to be taken)

- Dirección del flujo de tráfico (direction of traffic flow)

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes