Última actualización: septiembre 24, 2023

CCNA 1 ENetwork Capitulo 7 – CCNA Exploration: Aspectos básicos de networking (Versión 4.0)

1. ¿Cuáles son los tres factores que deben tenerse en cuenta al implementar un protocolo de Capa 2 en una red? (Elija tres).

- el protocolo de Capa 3 seleccionado

- el ámbito geográfico de la red

- la PDU definida por la capa de transporte

- la implementación de la capa física

- la cantidad de hosts que se interconectarán

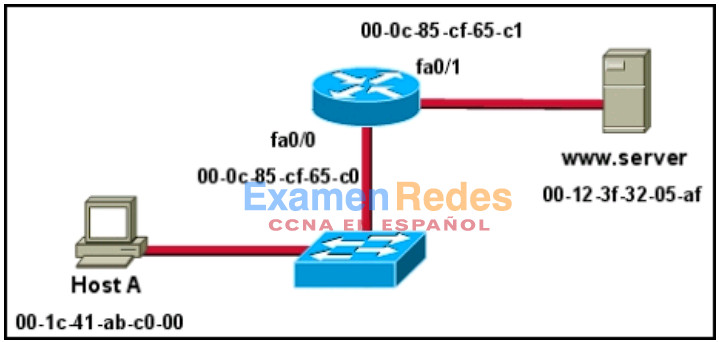

2. Consulte la presentación. Suponiendo que la red de la presentación es convergente, lo cual significa que las tablas de enrutamiento y las tablas ARP se encuentran completas, ¿cuál de las siguientes direcciones MAC colocará el Host A en el campo Dirección de destino de las tramas de Ethernet destinadas a www.server?

- 00-1c-41-ab-c0-00

- 00-0c-85-cf-65-c0

- 00-0c-85-cf-65-c1

- 00-12-3f-32-05-af

3. ¿Qué opciones son propiedades del acceso a los medios basado en la contención para medios compartidos? (Elija tres).

- no determinista

- menos gastos

- transmite una estación a la vez

- existen colisiones

- los dispositivos deben esperar su turno

- paso de tokens

4. ¿Qué es verdad con respecto a las topologías física y lógica?

- La topología lógica siempre es la misma que la topología física.

- Las topologías físicas se ocupan de cómo una red transmite las tramas.

- Los protocolos de capa de enlace de datos definen las rutas de señales físicas.

- Las topologías lógicas consisten en conexiones virtuales entre los nodos.

5. ¿Qué determina el método de Control de acceso al medio (MAC)? (Elija dos).

- direccionamiento de capa de red

- uso compartido de los medios

- procesos de la aplicación

- topología lógica

- función de los dispositivos intermediarios

6. ¿Qué es verdad con respecto al Control de acceso al medio? (Elija tres).

- Ethernet utiliza CSMA/CD

- se define como la ubicación de tramas de datos en los medios

- el acceso basado en la contención también se denomina determinista

- 802.11 utiliza CSMA/CD

- Los protocolos de capa de enlace de datos definen las reglas para tener acceso a los diferentes medios

- el acceso controlado contiene colisiones de datos

7. ¿Qué afirmaciones describen la topología lógica de paso de tokens? (Elija dos).

- El uso de la red es por orden de llegada.

- Se permite a los equipos transmitir datos únicamente cuando poseen un token.

- Todos los demás hosts reciben los datos de un host.

- Los tokens electrónicos se pasan entre sí en forma secuencial.

- Las redes de paso de tokens tienen problemas con las tasas de colisión altas.

8. Se le ha solicitado a un administrador de red que proporcione una representación gráfica de la ubicación exacta en el edificio del cableado de red y equipamiento de la compañía. ¿De qué tipo de dibujo se trata?

- topología lógica

- topología física

- ruta del cable

- red de cableado

- topología de acceso

9. ¿Cuáles de las siguientes afirmaciones son verdaderas con respecto a las direcciones que se encuentran en cada capa del Modelo OSI? (Elija dos).

- la Capa 2 puede identificar dispositivos mediante una dirección física grabada en la tarjeta de red

- la Capa 2 identifica las aplicaciones que se comunican

- la Capa 3 representa un esquema de direccionamiento jerárquico

- la Capa 4 dirige la comunicación a la red de destino correspondiente

- los dispositivos intermediarios utilizan las direcciones de la Capa 4 para reenviar datos

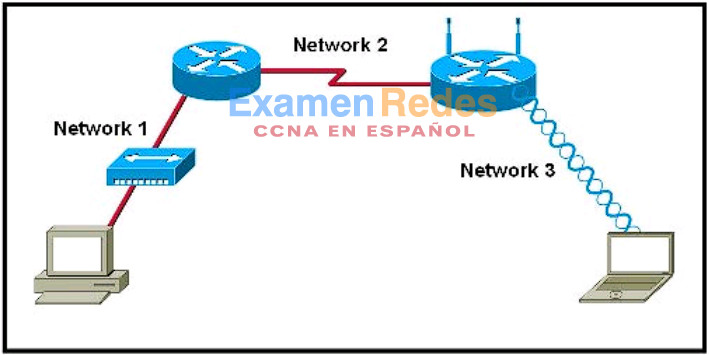

10. Consulte la presentación. ¿Qué afirmación describe los métodos de Control de acceso al medio que utilizan los redes en la presentación?

- Las tres redes utilizan CSMA/CA

- Ninguna de las redes requiere el Control de acceso al medio.

- La Red 1 utiliza CSMA/CD y la Red 3 utiliza CSMA/CA.

- La Red 1 utiliza CSMA/CA y la Red 2 utiliza CSMA/CD.

- La Red 2 utiliza CSMA/CA y la Red 3 utiliza CSMA/CD.

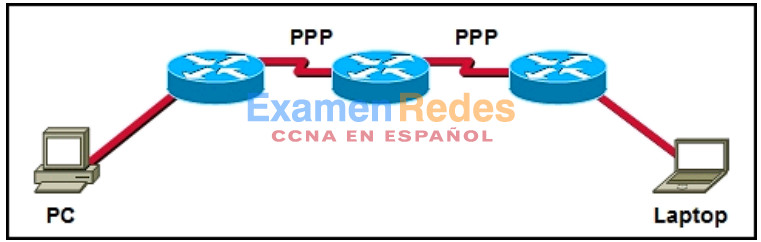

11. Consulte la presentación. ¿Cuántos cálculos exclusivos de CRC se producirán cuando se enrute el tráfico desde la PC a la computadora portátil?

- 1

- 2

- 4

- 8

12. Consulte la presentación. Se envía una trama de la PC a la computadora portátil. ¿Qué direcciones de destino IP y MAC se incluirán en la trama cuando parte del RouterB? (Elija dos).

- MAC de origen – PC

- MAC de origen – S0/0 en el RouterA

- MAC de origen – Fa0/1 en el RouterB

- IP de origen – PC

- IP de origen – S0/0 en el RouterA

- IP de origen – Fa0/1 del RouterB

13. ¿Qué subcapa de la capa de enlace de datos prepara una señal que se transmitirá en la capa física?

- LLC

- MAC

- HDLC

- NIC

14. ¿Cuáles afirmaciones son verdaderas cuando un dispositivo se traslada de una red o subred a otra? (Elija dos).

- Se debe volver a asignar la dirección de la Capa 2.

- No se debe cambiar la dirección de la gateway por defecto.

- El dispositivo continuará operando en la misma dirección de la Capa 2.

- Se deberá asignar números de puertos adicionales a las aplicaciones y servicios.

- Se debe volver a asignar la dirección de la Capa 3 para permitir las comunicaciones a la nueva red.

15. ¿Cuál es una de las funciones de la capa de enlace de datos?

- proporciona el formato de los datos

- proporciona el envío de extremo a extremo de datos entre los hosts

- proporciona el envío de datos entre dos aplicaciones

- proporciona el intercambio de datos a través de medios locales comunes

16. ¿Cuál es una de las características de una topología lógica punto a punto?

- Los nodos se conectan físicamente.

- La disposición física de los nodos es restringida.

- El protocolo de control de acceso al medio puede resultar muy simple.

- El protocolo de la capa de enlace de datos utilizado a través del enlace requiere un gran encabezado de trama.

17. ¿Cuál es uno de los principales propósitos de la encapsulación de paquetes en tramas?

- proporciona rutas a través de internetwork

- da formato a los datos para su presentación al usuario

- facilita la entrada y salida de datos en los medios

- identifica los servicios con los que se relacionan los datos transportados

18. ¿Cuál es el propósito principal del tráiler en una trama de capa de enlace de datos?

- definir la topología lógica

- proporcionar control de acceso al medio

- admitir la detección de errores en la trama

- transportar la información de routing para la trama

19. ¿Cuáles son las tres características de las direcciones válidas de la Capa 2 de Ethernet? (Elija tres).

- Tienen una longitud de 48 bits binarios.

- Se las considera direcciones físicas.

- Por lo general se representan en formato hexadecimal.

- Constan de cuatro octetos de ocho bits de números binarios.

- Se utilizan para determinar la ruta de datos a través de la red.

- Deben modificarse cuando un dispositivo Ethernet se agrega o se mueve dentro de la red.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes