Última actualización: septiembre 28, 2023

CCNA 3 ESwitching Final – CCNA Exploration: Conmutacion y Conexion Inalambrica de Lan (Versión 4.0)

1. ¿A qué capa del modelo de diseño jerárquico de red se le llama red troncal de alta velocidad de la internetwork, donde la disponibilidad y la redundancia elevadas son importantes?

- Capa de acceso

- Capa núcleo

- Capa de enlace de datos

- Capa de distribución

- Capa de red

- Capa física

2. ¿Qué capa del modelo de diseño jerárquico otorga un medio de conexión de dispositivos a la red y controla qué dispositivos tienen permitido comunicarse en la red?

- aplicación

- acceso

- distribución

- red

- núcleo

3. ¿Qué capa del modelo de diseño jerárquico controla el flujo del tráfico de la red con políticas y delinea los dominios de broadcast al ejecutar funciones de enrutamiento entre las LAN virtuales (VLAN)?

- aplicación

- acceso

- distribución

- red

- núcleo

4. ¿Cuál es el posible efecto de mover una estructura de empresa convencional a una red totalmente convergida?

- El servicio local de teléfono análogo se puede subcontratar en su totalidad a los proveedores rentables.

- La estructura de la VLAN Ethernet es menos compleja.

- Una infraestructura compartida se crea generando así una red sencilla para administrar.

- Disminuyen mucho los problemas de QoS.

- Hay menos competencia de ancho de banda entre las corrientes de voz y de video

5. ¿En qué capa de la red jerárquica se debe implementar la agregación de enlaces?

- Sólo en la capa núcleo

- En las capas de distribución y núcleo

- En las capas de acceso y de distribución

- En la capa de acceso, de distribución y en la capa núcleo

6. ¿Qué afirmación describe mejor un switch modular?

- un chasis de línea fina

- permite la interconexión de switches en backplane redundante

- características físicas definidas

- características flexibles

7. ¿Qué característica soporta un rendimiento más alto en redes conmutadas al combinar los puertos múltiples del switch?

- Convergencia

- Enlaces redundantes

- Agregación de enlace

- Diámetro de la red

8. La configuración de comunicación entre dispositivos en VLAN diferentes requiere el uso de qué capa del modelo OSI?

- Capa 1

- Capa 3

- Capa 4

- Capa 5

9. ¿Cuáles son las dos características asociadas con switches de nivel empresarial? (Elija dos opciones).

- baja densidad de puerto

- alta frecuencia de envío

- alto nivel de latencia

- admisión de la agregación de enlace

- cantidad de puertos predefinidos

10. ¿Cuáles son las dos características respaldadas en los tres niveles del modo jerárquico de tres capas Cisco? (Elija dos opciones).

- Power over Ethernet

- balanceo de carga a través de los enlaces troncales redundantes

- componentes redundantes

- Calidad de servicio

- agregación de enlace

11. Un administrador de red selecciona un switch que operará en el núcleo de la red. ¿Qué características debe admitir el switch para un desempeño y una confiabilidad de red óptimos? (Elija tres opciones).

- Seguridad de puerto

- Políticas de seguridad

- Gigabit Ethernet 10

- Calidad de servicio (QoS)

- Intercambiable en caliente

- Power over Ethernet (PoE)

12. Qué característica del diseño jerárquico se recomienda en las capas núcleo y dedistribución para proteger la red en caso de falla de una ruta?

- PoE

- Redundancia

- Agregación

- Listas de acceso

13. ¿En qué capa jerárquica generalmente no se les solicita a los switches que procesen todos los puertos a la velocidad del cable?

- capa núcleo

- capa de distribución

- capa de acceso

- capa de entrada

14. ¿Qué funcionalidad se debe activar en las tres capas de la red jerárquica para las organizaciones que implementan una solución de voz sobre IP?

- Power over Ethernet

- Calidad de servicio

- Seguridad de puerto del switch

- Enrutamiento entre las VLAN

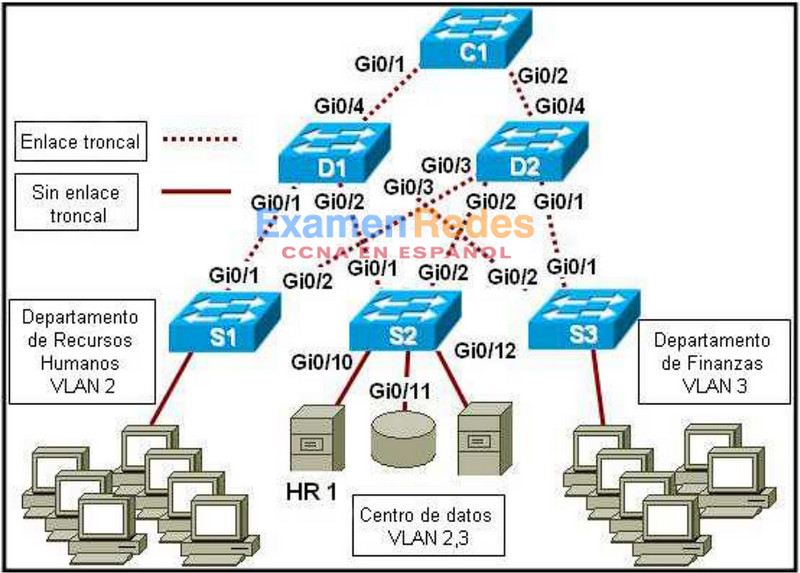

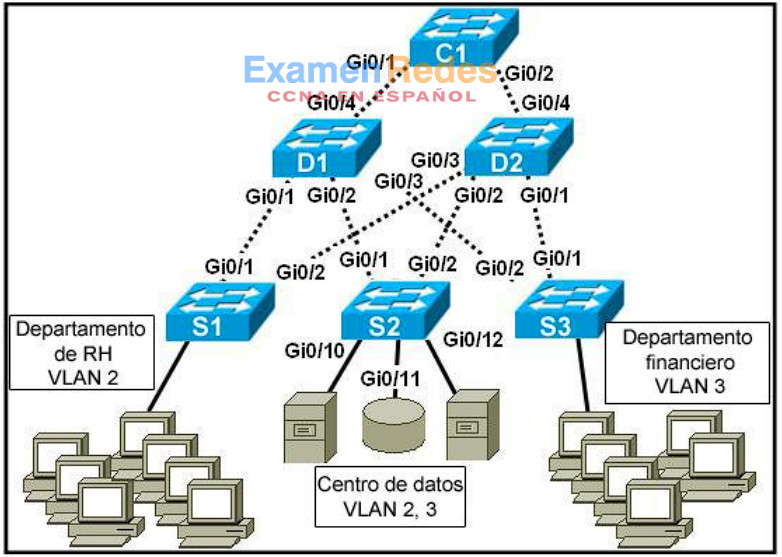

15. Consulte la imagen. Un ingeniero de red diseña una nueva estructura de seguridad para la red, comenzando con los servidores y las estaciones de trabajo de HR. ¿Qué conjunto de políticas se adhiere a los principios de diseño del modelo de red jerárquica?

- Implementar la conmutación de la Capa 3 en S1 para reducir la carga de procesamiento del paquete en D1 y D2. Instalar todo el proceso de seguridad en S2 para reducir la carga de tráfico de la red.

- Configurar las opciones de seguridad de puertos en S1. Utilizar las funciones de control de acceso a la Capa 3 en D1 y D2 y así limitar el acceso para los servidores de HR a la subred de HR solamente.

- Mover todos los activos de HR fuera del centro de datos y conectarlos a S1. Utilizar las funciones de seguridad de la Capa 3 en S1 para denegar todo el tráfico dentro y fuera de S1.

- Ejecutar todas las funciones de seguridad de acceso al puerto y de la Capa 3 en C1

16. Se le pide a un técnico de red que revise una red conmutada existente. Después de la revisión, el técnico hace recomendaciones para añadir nuevos switches donde es necesario y reemplazar el equipo actual que obstaculiza el desempeño. Se le otorga un presupuesto al técnico y se le pide que comience. ¿Qué información sería útil para determinar la densidad de puertos necesaria para los switches nuevos? (Elija dos opciones).

- Velocidad de reenvío

- Análisis del flujo de tráfico

- Crecimiento futuro esperado

- Número de conexiones de núcleo requeridas

- Número de hubs necesarios en la capa de acceso para incrementar el desempeño

17. Un técnico intenta explicar la tecnología Cisco StackWise a un cliente que está configurando tres switches apilables. ¿Qué explicación describe de forma precisa la tecnología StackWise?

- La tecnología StackWise permite unir hasta ocho puertos para incrementar la disponibilidad de la banda ancha.

- La tecnología StackWise permite que el switch dé energía a los dispositivos finales con el uso del cableado Ethernet existente.

- La tecnología StackWise permite expandir las capacidades y los puertos del switch mediante la adición de tarjetas de línea.

- La tecnología StackWise permite que se interconecten hasta nueve switches por medio del uso de un backplane totalmente redundante

18. Qué características se admiten generalmente en la capa de distribución del modelo de red jerárquico de Cisco? (Elija tres opciones).

- Políticas de seguridad

- Power over Ethernet

- Seguridad de puerto del switch

- Calidad de servicio

- Funcionalidad de la Capa 3

- Acceso del usuario final a la red

19. Qué capa del modelo OSI utiliza un switch de la LAN de la capa de acceso para tomar la decisión del reenvío?

- Capa 1

- Capa 2

- Capa 3

- Capa 4

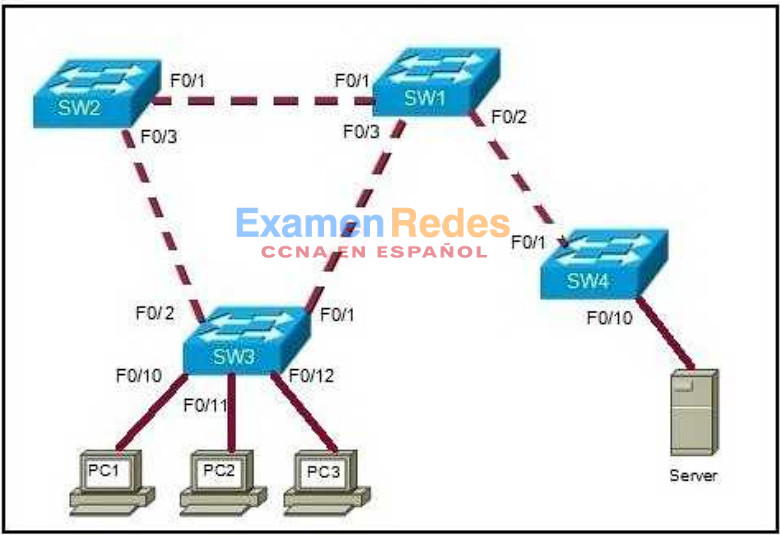

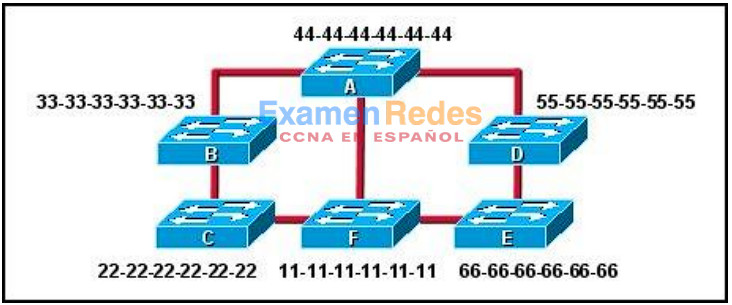

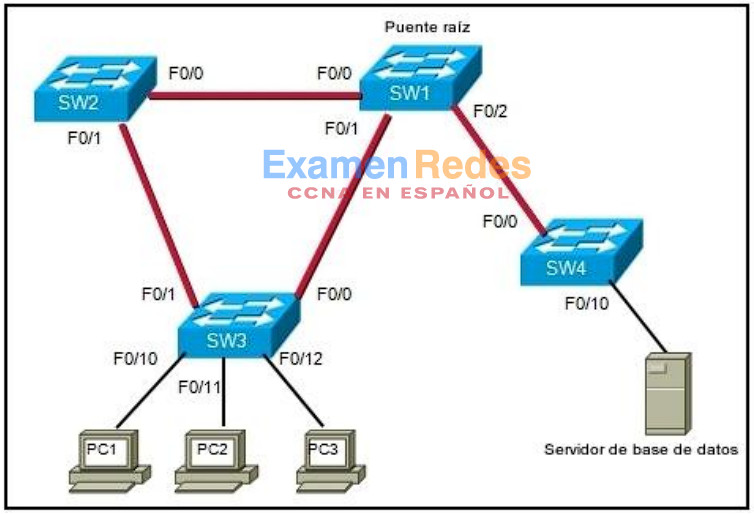

20. Consulte la imagen. ¿Qué característica de los diseños de la red jerárquica se muestra al tener el SW3 conectado al SW1 y al SW2?

- Escalabilidad

- Seguridad

- Redundancia

- Capacidad de mantenimiento

21. Cuando se produce una colisión en una red que utiliza CSMA/CD, ¿cómo hacen para responder los hosts con datos a transmitir luego de que ha caducado el período de postergación?

- Los hosts vuelven al modo escuchar antes de transmitir.

- Los hosts que crean la colisión tienen prioridad para enviar datos.

- Los hosts que crean la colisión retransmiten las últimas 16 tramas.

- Los hosts extienden su período de retardo para permitir una transmisión rápida

22. Consulte la presentación. El switch y la estación de trabajo se configuran administrativamente para una operación full-duplex. ¿Cuál de las siguientes afirmaciones refleja con exactitud la operación de este enlace?

- No se producirá ningún tipo de colisiones en este enlace.

- Sólo uno de los dispositivos puede transmitir a la vez.

- El switch tendrá prioridad para la transmisión de datos.

- Se volverán a predeterminar los dispositivos en half duplex si se producen demasiadas colisiones

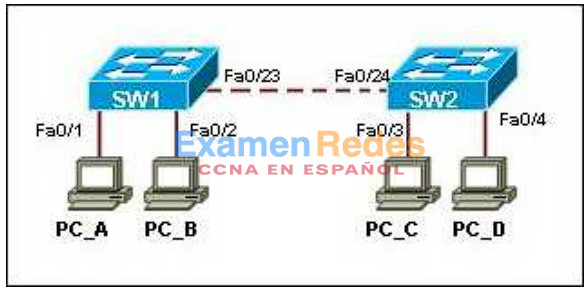

23. Consulte la imagen. ¿Qué acción realiza SW1 en una trama que se envía de PC_A a PC_C si la tabla de direcciones MAC de SW1 está vacía?

- SW1 descarta la trama.

- SW1 satura la trama de todos los puertos de SW1, excepto el puerto Fa0/1.

- SW1 satura la trama de todos los puertos del switch, excepto Fa0/23 y Fa0/1.

- SW1 utiliza el protocolo CDP para sincronizar las tablas MAC en ambos switches y después de eso, reenvía la trama a todos los puertos de SW2

24. Cuando un switch recibe una trama y la dirección MAC de origen no se encuentra en la tabla de conmutación, ¿qué acción debe llevar a cabo el switch para procesar la trama entrante?

- El switch solicitará que el nodo emisor reenvíe la trama.

- El switch emitirá una solicitud de ARP para confirmar que la fuente existe.

- El switch asignará la dirección MAC de origen al puerto en el que se recibió.

- El switch finaliza una trama de acuse de recibo para la MAC de origen de esta trama entrante

25. Consulte la imagen. El switch y el hub tienen configuraciones predeterminadas y el switch ha construido su tabla CAM. ¿Qué hosts capturarán una copia de la trama cuando la estación de trabajo A envíe un paquete unicast a la estación de trabajo C?

- Estación de trabajo C

- Estaciones de trabajo B y C

- Estaciones de trabajo A, B, C y las interfaces del router

- Estaciones de trabajo B, C, D, E, F y las interfaces del router

26. Consulte la imagen. ¿Cuántos dominios de colisiones se describen en la red?

- 1

- 2

- 4

- 6

- 7

- 8

27. Qué afirmaciones son verdaderas acerca los switches Ethernet de la Capa 2? (Elija dos opciones).

- Los switches de la Capa 2 impiden los broadcasts.

- Los switches de la Capa 2 tienen múltiples dominios de colisión.

- Los switches de la Capa 2 enrutan el tráfico entre redes diferentes.

- Los switches de la Capa 2 disminuyen el número de dominios de broadcast.

- Los switches de la Capa 2 pueden enviar tráfico de acuerdo a la dirección MAC de destino

28. Qué modo de la interfaz de línea de comando (CLI) permite a los usuarios configurar los parámetros del switch, como el nombre de host y contraseña?

- modo EXEC del usuario

- modo EXEC privilegiado

- modo de configuración global

- modo de configuración de interfaz

29. Un administrador de red utiliza la CLI para ingresar un comando que requiere varios parámetros. El switch responde con el «% del comando incompleto». El administrador no puede recordar los parámetros faltantes. ¿Qué puede hacer el administrador para obtener la información del parámetro?

- ¿unirse al último parámetro?

- añadir un espacio al último parámetro y luego introducir el signo ?

- utilizar Ctrl-P para mostrar la lista de parámetros

- utilizar la tecla Tab para mostrar qué opciones están disponibles

30. Dónde se almacena la configuración inicial?

- DRAM

- NVRAM

- ROM

- startup-config.text

31. Si un administrador de red ingresa estos comandos en un switch, ¿cuál sería el resultado?

Switch1(config-line)# line console 0 Switch1(config-line)# password cisco Switch1(config-line)# login

- Asegurar el puerto de la consola con la contraseña «cisco»

- Denegar el acceso al puerto de la consola al especificar que no hay líneas disponibles

- Obtener acceso al modo de configuración de línea al otorgar la contraseña requerida

- Configurar la contraseña exec privilegiada que se utiliza para acceso remoto

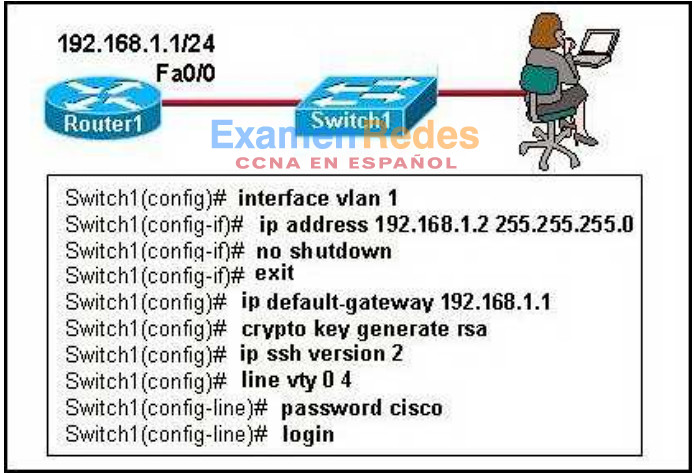

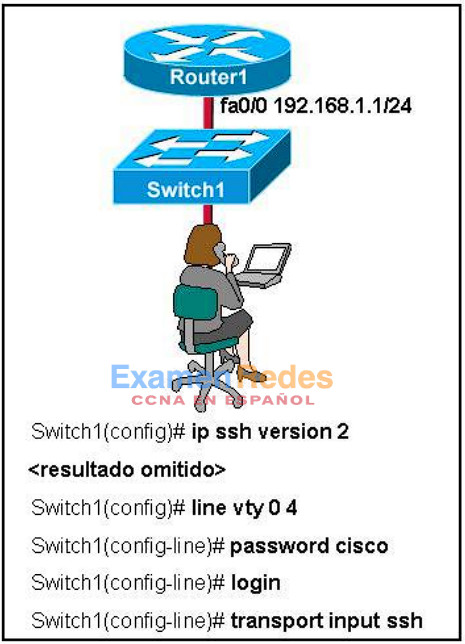

32. Consulte la imagen. Los intentos del administrador de red para conectar el Switch1 por medio de Secure Shell están fallando. ¿C el problema posible?

- Líneas vty mal configuradas

- Dirección de gateway predeterminado incorrecto

- Versión de Secure Shell incompatible

- Líneas vty configuradas para permitir sólo Telnet

33. ¿Qué afirmaciones son verdaderas con respecto a las contraseñas del modo EXEC? (Elija dos opciones).

- El comando de la contraseña secreta de enable almacena la contraseña que se configura en un texto simple.

- El comando de la contraseña secreta de enable proporciona mejor seguridad que la contraseña de enable.

- Las contraseñas de enable y enable secret protegen el acceso al modo EXEC privilegiado.

- El comando service password-encryption es necesario para encriptar la contraseña secreta de enable.

- Las mejores prácticas necesitan que las contraseñas de enable y enable secret estén configuradas y se utilicen simultáneamente

34. Consulte la imagen. La imagen muestra un resultado parcial del comandoshow running-config. La contraseña de enable en este switch es «cisco». ¿Qué se puede determinar a partir del resultado que se muestra?

![]()

- La contraseña de enable está encriptada de manera predeterminada.

- Se utilizó un algoritmo de hash MD5 en todas las contraseñas encriptadas.

- Cualquier contraseña del modo de línea configurado se encriptará en esta configuración.

- Esta línea representa la contraseña del modo EXEC privilegiado más segura posible

35. Qué afirmación es verdadera sobre el comando banner login «Authorized personnel Only» emitido en un switch?

- El comando se ingresa en el modo EXEC privilegiado.

- El comando desplegará el mensaje: Authorized personnel Only antes de que un usuario inicie sesión.

- El comando desplegará el mensaje de error de comando con % de ambigüedad: «banner motd» .

- El comando desplegará el mensaje Finalice con el carácter ‘%’ después de que el comando se ingrese en el switch

36. Qué formas hacen a un switch menos vulnerable a los ataques como la saturación de la dirección MAC, los ataques CDP y los ataques de Telnet? (Elija dos opciones).

- Habilite CDP en el switch.

- Cambie las contraseñas con regularidad.

- Apague los servicios que no sean necesarios.

- Habilite el servidor HTTP en el switch.

- Utilice la contraseña de enable en lugar de la contraseña secreta de enable

37. Cuáles son las dos afirmaciones verdaderas con respecto al puerto de seguridad del switch? (Elija dos opciones).

- Los tres modos de violación configurables registran las violaciones a través de SNMP.

- Las direcciones seguras MAC de aprendizaje dinámico se pierden cuando el switch se reinicia.

- Los tres modos de violación configurables requieren la intervención del usuario para habilitar los puertos nuevamente.

- Luego de ingresar el parámetro sticky, sólo las direcciones MAC aprendidas posteriormente se convierten en direcciones MAC seguras.

- Si menos del número máximo de direcciones MAC para un puerto se configuran de manera estática, las direcciones de aprendizaje dinámico se agregan a CAM hasta que se alcance el número máximo

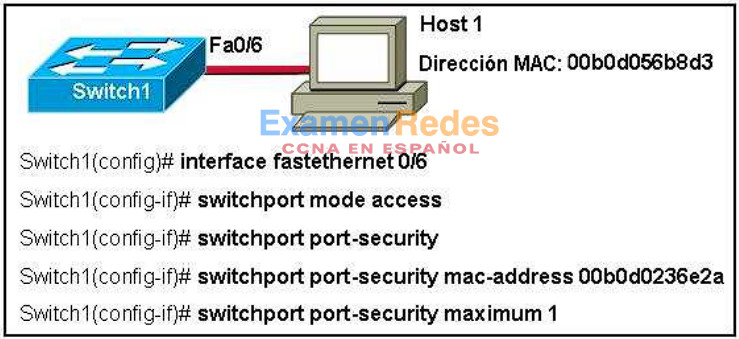

38. Consulte la imagen. ¿Qué sucede cuando el Host 1 intenta enviar datos?

- Las tramas del Host 1 hacen que la interfaz se desactive.

- Las tramas del Host 1 se descartan y no se envía ningún mensaje de registro.

- Las tramas del Host 1 crean una entrada de dirección MAC en el running-config.

- Las tramas del Host 1 eliminan todas las entradas de direcciones MAC en la tabla correspondiente

39. Qué sucede cuando el comando transport input ssh se ingresa en las líneas vty del switch?

- El cliente SSH en el switch se habilita.

- Se encripta la comunicación entre el switch y los usuarios remotos.

- No es necesario un nombre de usuario o una contraseña para establecer una conexión remota segura con el switch.

- El switch necesita conexiones remotas a través del software cliente propietario

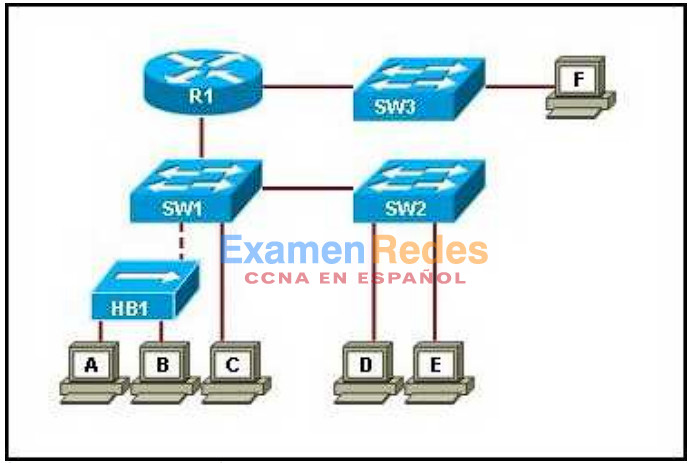

40. Consulte la imagen. ¿Qué hosts reciben una trama de broadcast que envía el host A?

- Hosts A y B

- Hosts B y C

- Hosts D y E

- Hosts A, B y C

- Hosts B, C, D y E Hosts A, B, C, D, E y F

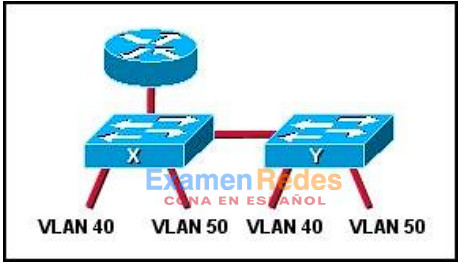

41. Consulte la ilustración. Dos switches Catalyst están conectados y ambos tienen puertos configurados para las VLAN 40 y 50 como se muestra. ¿Qué permitirá que los hosts en la misma VLAN se comuniquen entre sí mediante switches diferentes?

- enlaces troncales

- STP

- VTP

- enrutamiento

42. Consulte la ilustración. Cada switch se muestra con su dirección MAC. ¿Qué switch será elegido como el puente raíz spanning-tree si los switches se configuran con sus valores de prioridad predeterminados?

- switch A

- switch B

- switch C

- switch D

- switch E

- switch F

43. ¿Cuáles son los tres beneficios de un modelo jerárquico de diseño de red? (Elija tres opciones).

- escalabilidad

- velocidad más alta

- movilidad

- seguridad

- facilidad de administración

- costo

44. Consulte la ilustración. El administrador de red ingresa la configuración que se muestra para permitir las conexiones SSH y Telnet en el switch. Las conexiones Telnet fallaron. ¿Cuál es la causa más probable de este problema?

- El número de la versión SSH es incorrecto.

- SSH fue configurado en la línea incorrecta.

- El comando transport input está mal configurado.

- Telnet y SSH no pueden configurarse simultáneamente.

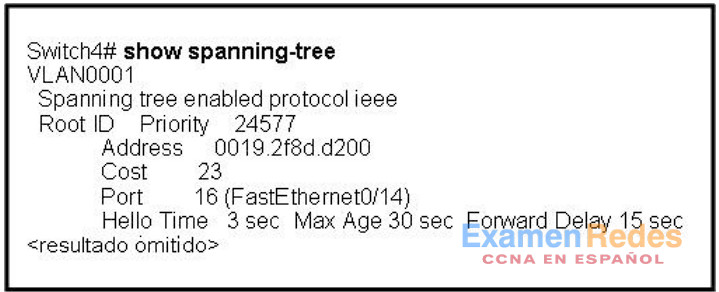

45. Consulte la ilustración. ¿Cuáles son las dos afirmaciones verdaderas con respecto a qué representa el valor de costo de 23 para el Switch4? (Elija dos opciones).

- Este costo representa la ruta de menor costo para el switch4 hasta el switch raíz.

- Un costo de 23 es el valor publicado por el puerto 16 en el switch «upstream» (más cercano) al switch raíz.

- Switch4 agrega el costo de un enlace Fast Ethernet a 23 para determinar el costo total para alcanzar el switch raíz.

- El switch4 está conectado mediante un enlace Fast Ethernet a un switch «upstream» que a su vez está conectado directamente con el switch raíz a través del enlace Gigabit Ethernet.

- El switch raíz publica un costo de 23 que es menor a cualquier otro switch en el dominio spanning-tree de la VLAN001.

46. ¿A cuáles dos tipos de dispositivos permite Power over Ethernet (PoE) que el switch proporcione energía? (Elija dos opciones).

- impresora

- puntos de acceso inalámbrico

- PC de escritorio

- teléfonos IP

- escáneres

47. Un administrador de red desea agregar un switch nuevo al dominio VTP existente. El switch nuevo contará con una VLAN que el administrador no desea que los demás switches visualicen. Todas las otras VLAN deben estar visibles en todos los switches y todas las VLAN deben estar visibles para el switch nuevo. ¿Qué solución satisface los requerimientos con el menor esfuerzo administrativo?

- Agregar el switch en el modo servidor. Después de que todas las VLAN se hayan propagado al switch nuevo, cambiar el enlace troncal para acceder al modo. Agregar la VLAN privada al switch nuevo.

- Agregar el switch en el modo servidor. Agregar una VLAN de rango extendido al switch nuevo como la VLAN privada.

- Agregar el switch en el modo servidor. Agregar la VLAN privada al switch nuevo. Habilitar la depuración VTP y asegurar que ningún puerto esté ubicado en la VLAN privada sobre ningún otro switch.

- Agregar el switch en el modo cliente. Después de que las VLAN existentes se hayan propagado, cambiar el switch al modo transparente. Agregar la VLAN privada.

- Agregar el switch en el modo de transparente VTP. Agregar manualmente todas las VLAN al switch.

48. ¿Por qué es importante que un administrador de red considere el diámetro de la red spanning-tree cuando elige un puente raíz?

- La distancia de cableado entre los switches es de 100 metros.

- El límite del diámetro de la red es de 9.

- La convergencia es más lenta ya que el BPDU viaja lejos de la raíz.

- Los BPDU pueden descartarse debido a los temporizadores de expiración.

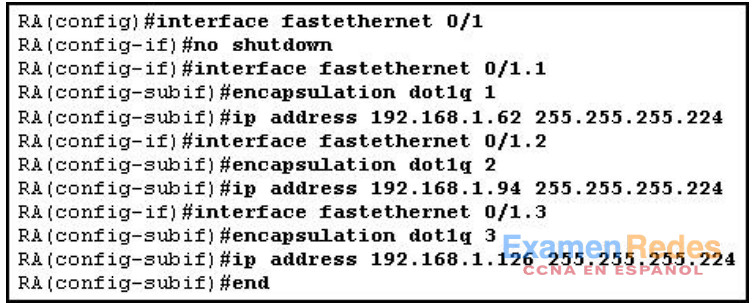

49. ¿Cuáles son las tres afirmaciones verdaderas con respecto al router-on-a-stick del enrutamiento entre VLAN? (Elija tres opciones).

- hace que la resolución de problemas de configuración del enrutamiento entre VLAN sea mucho menos compleja que cuando se utilizan interfaces físicas múltiples

- requiere el uso de subinterfaces en el router

- requiere que cada interfaz esté configurada con el comando no shutdown

- puede impactar en el rendimiento si varias VLAN compiten por el ancho de banda en una sola interfaz del router

- requiere un enlace de acceso entre el router y el switch de la Capa 2

- es más rentable y escalable que utilizar interfaces físicas múltiples

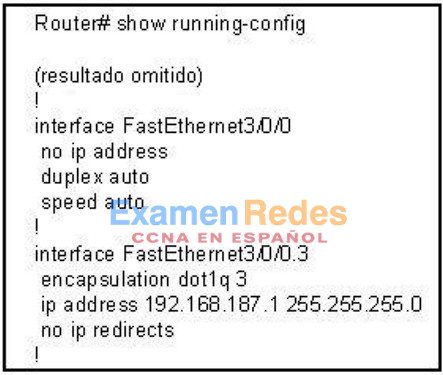

50. Consulte la ilustración. ¿Cuáles son las tres opciones que identifican correctamente la información que se puede asociar con este resultado?(Elija tres opciones).

- Una dirección IP debe aplicarse al FastEthernet3/0/0 para que el enrutamiento de datos sea correcto.

- Se utiliza el protocolo de enlaces troncales estandarizado.

- Se aplicó un comando shutdown a la interfaz FastEthernet3/0/0.

- La configuración es adecuada para un diseño de red router-on-a-stick.

- La interfaz FastEthernet3/0/0 se encuentra subdividida en subinterfaces.

- La interfaz FastEthernet3/0/0.3 está asignada para la VLAN administrativa predeterminada.

51. ¿Cómo hace un switch Ethernet para manejar el tráfico si los búfers de memoria compartida y los de la memoria del puerto están llenos?

- El switch asigna búfers adicionales en la NVRAM.

- El switch separa la trama en fragmentos y la almacena en la NVRAM.

- El switch enruta en paquete al puerto de destino.

- El switch descarta el tráfico.

52. Un administrador de red tiene como tarea seleccionar el hardware para respaldar una red conmutada de una gran empresa. El sistema requiere interconexiones redundantes de backplane entre ochos switches con puertos de densidad alta. ¿Cuál sería la solución de hardware adecuada para esta empresa?

- switches modulares

- switches de configuración fija

- switches apilables

- switches adaptados para uplink

- switches con enlace agregado

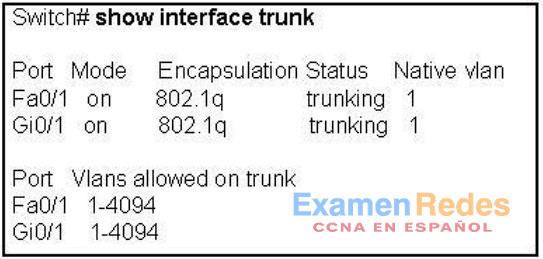

53. Consulte la ilustración. ¿Qué afirmación es verdadera con respecto a la información que aparece?

- Sólo una VLAN está configurada actualmente para utilizar enlaces troncales.

- El enrutamiento entre VLAN no funciona porque el switch todavía está en proceso de negociación del enlace troncal.

- Las interfaces gi0/1 and fa0/1 llevan datos de VLAN múltiples.

- Las interfaces que se muestran están desconectadas.

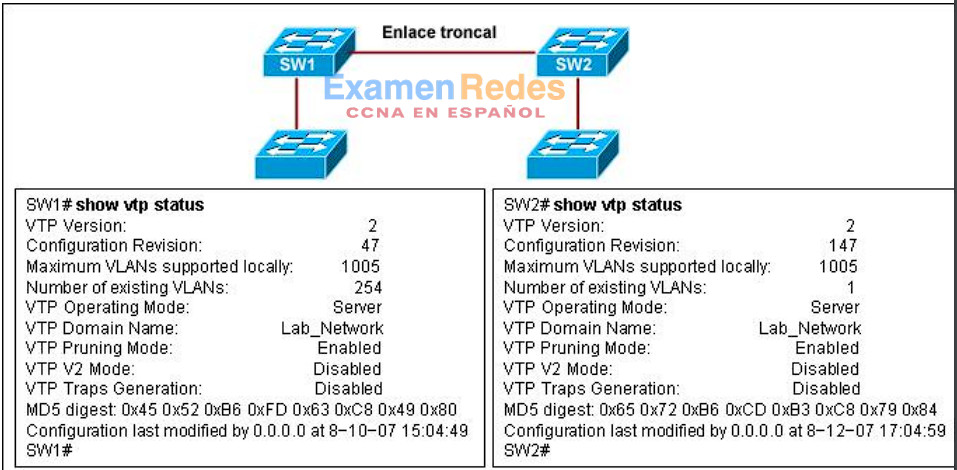

54. Consulte la ilustración. El switch SW2 se examinó en un entorno de laboratorio y luego se insertó en una red de producción sin recargar su configuración. Después de que enlace troncal entre el SW1 y el SW2 se activó, todos los usuarios perdieron conectividad hacia la red. ¿Cuál podría ser la causa del problema?

- El switch insertado recientemente tiene un número más alto de revisión del servidor VTP, lo que provocó que la información de la VLAN en el dominio VTP se eliminara.

- El switch insertado recientemente tiene habilitada la depuración, lo que causa la depuración de todas las VLAN desde el puerto troncal.

- El switch insertado recientemente recibió más VLAN desde un switch conectado de las que el switch puede soportar.

- Los switches pueden intercambiar información VTP sólo a través de un enlace de acceso.

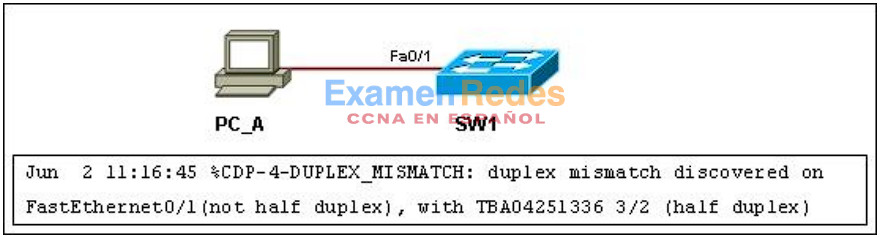

55. Consulte la ilustración. El puerto Fa0/1 Fast Ethernet en el switch está configurado para auto negociar las configuraciones speed/duplex, asimismo, la NIC en la máquina está establecida en 100 Mbps, full-duplex. Se ha recibido el mensaje de registro de error que aparece. ¿Qué dos soluciones pueden arreglar el problema? (Elija dos opciones).

- Configurar el switch manualmente para autonegociar speed/duplex y la NIC en la máquina para 100 Mbps, half-duplex.

- Configurar ambos lados del enlace para autonegociar las configuraciones speed/duplex.

- Configurar manualmente ambos lados del enlace para 100 Mbps, full-duplex.

- Configurar manualmente el switch para 100 Mbps, full-duplex y la NIC en la máquina para autonegociar.

- Configurar manualmente el switch para 1000 Mbps, full-duplex y la NIC en la máquina para autonegociar

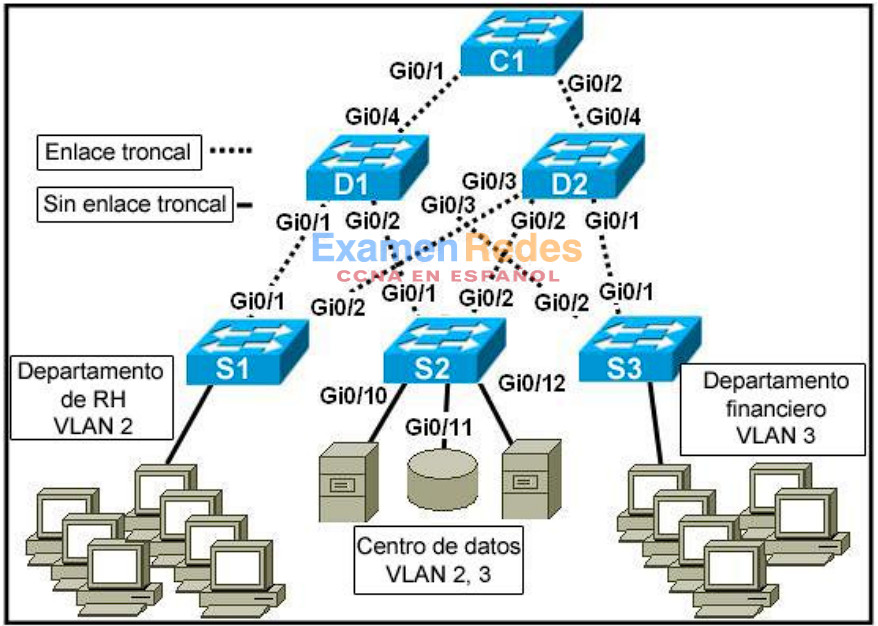

56. Consulte la ilustración. Los switches C1, D1, D2 y S2 se configuraron con RSTP. S1 y S3 no pueden realizar PVST+ rápido y se encuentran en la configuración predeterminada. ¿Cuáles son las tres consecuencias que esto presenta para la red de la Capa 2? (Elija tres opciones).

- Como S1 y S3 no son enlaces, no tienen instancia de spanning-tree.

- Un cambio de topología BPDU de C1 hace que los uplinks en S1 y S3 detengan el envío de tráfico por el doble del retardo del tiempo de envío.

- El puerto Gi0/1 en D1 y el puerto Gi0/1 en D2 se convierten en los puertos designados.

- La pérdida del enlace del puerto raíz en S2 ocasiona la transición rápida a un puerto no designado en S2.

- PortFast puede habilitarse en todos los puertos en S1 y S3.

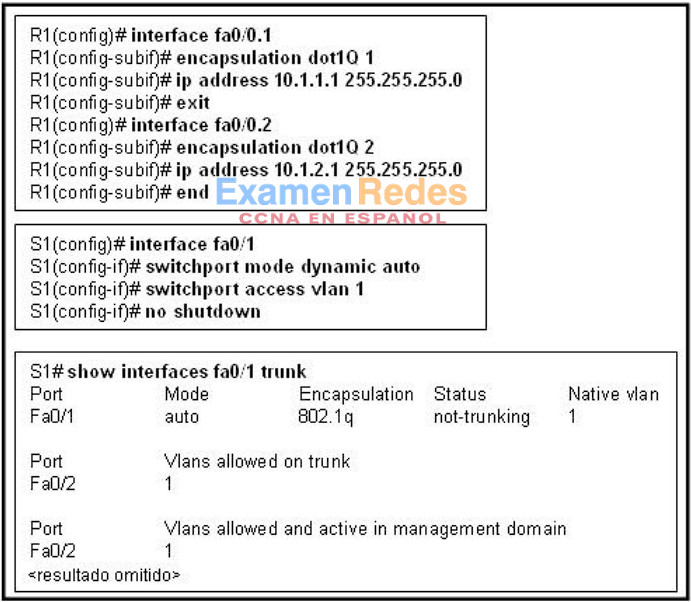

- Gi0/1 en S1 y Gi0/1 en S3 se convierten en puertos designados.

57. Consulte la ilustración. Después que los comando enumerados se ingresan en el router R1 y el switch S1, el administrador ingresa el troncal show interface fa0/1 y obtiene los resultados que se muestran. ¿Qué problema puede surgir?

- El enlace troncal está establecido pero no se configuró ninguna VLAN para utilizarlo.

- El enlace troncal no se estableció porque el router no tolera el protocolo de enlaces dinámico.

- El router, el switch o ambos deben estar configurados con la opción dynamic desirable para que el protocolo de enlaces dinámico establezca un enlace troncal.

- El router no cuenta con las sentencias del protocolo de enlaces dinámico necesarias para formar un troncal.

58. Consulte la ilustración. ¿Cuál es la consecuencia si el puerto F0/0 de SW1 está configurado como un puerto extremo?

- El puerto F0/0 de SW1 realiza transiciones hasta el estado de aprendizaje.

- El puerto F0/0 de SW1 puede provocar la formación de un bucle temporalmente mientras está en el estado síncrono.

- El puerto F0/0 de SW1 se convierte en un puerto no designado.

- El puerto F0/2 de SW1 ya no pasa BPDU al SW4.

- El puerto F0/10 de SW4 se ve obligado a estar dentro del estado de bloqueo.

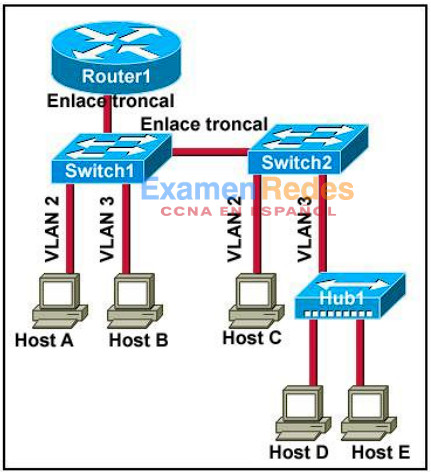

59. Consulte la ilustración. El Host A envía un mensaje broadcast. ¿Qué dispositivos visualizará el broadcast?

- todos los hosts

- el Host B y el router

- el Host C y el router

- el router, el Host C y todos los hosts conectados al Hub1

60. ¿En qué modo opera un switch VTP si ha sido configurado para que sólo reenvíe publicaciones VTP?

- cliente

- raíz

- servidor

- transparente

- no transparente

61. Consulte la ilustración. Todos los dispositivos en la red están interconectados a través de los enlaces troncales con la depuración VTP habilitada en los tres switches. ¿Cuáles de las VLAN serán depuradas del switch SW3?

- VLAN 10 y VLAN 20

- VLAN 1, VLAN 10 y VLAN 20

- VLAN 1, VLAN 1002 a 1005

- VLAN 1, VLAN 10, VLAN 20, VLAN 1002 a 1005

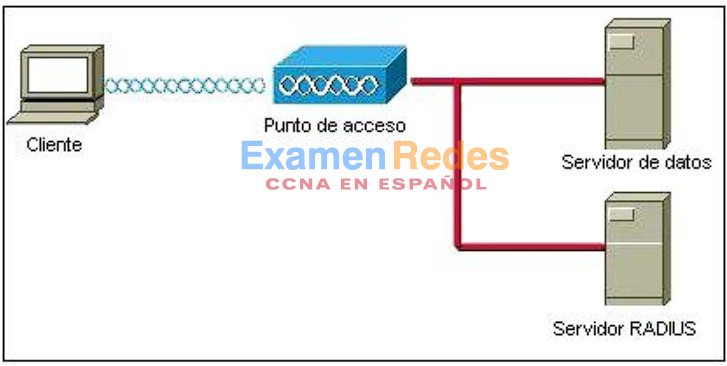

62. Consulte la ilustración. ¿Qué dispositivo es el autenticador?

- punto de acceso

- servidor de datos

- cliente

- servidor RADIUS

63. ¿Qué método establece una conexión administrativa al punto de acceso inalámbrico?

- Asociarse con el punto de acceso y luego abrir una sesión HyperTerminal con el punto de acceso.

- Conectarse físicamente al punto de acceso y luego reiniciar la computadora para iniciar el software de configuración.

- Desde una computadora en la misma subred IP que el punto de acceso, ingresar la dirección IP predeterminada del punto de acceso en un navegador de Web.

- Modificar las propiedades TCP/IP de la computadora conectada al punto de acceso para que exista en la misma red y luego reiniciar su computadora para establecer una conexión.

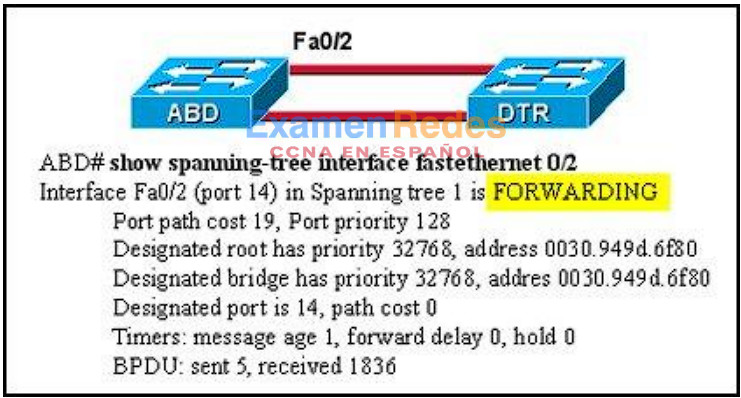

64. Consulte la ilustración. ¿Qué significa «FORWARDING» (Reenvío) en el comando de salida que se muestra?

- El switch recibe BPDU pero no envía tramas de datos.

- El switch participa en un proceso de elección al reenviar las BPDU que recibe.

- El switch envía y recibe tramas de datos.

- El switch recibe BPDU y alimenta la tabla de la dirección MAC pero no envía datos.

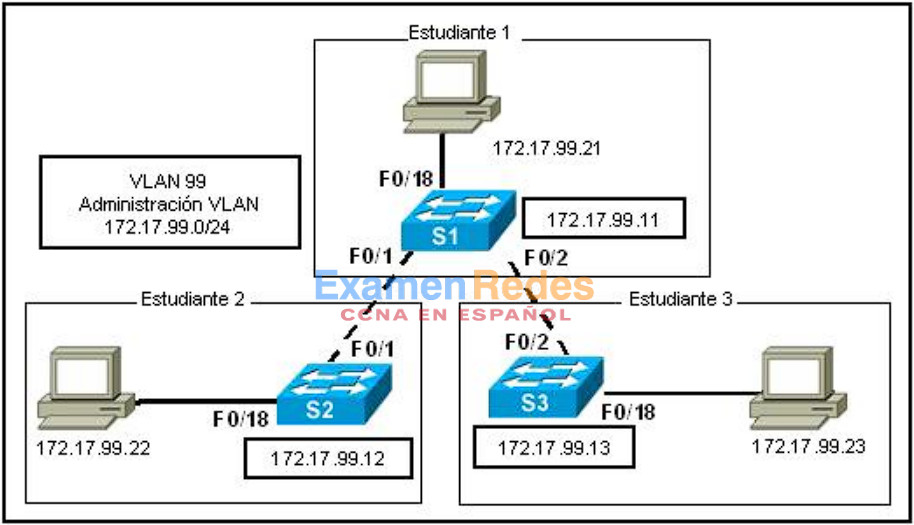

65. Consulte la ilustración. Todas las VLAN configuradas en S2 están presentes en S1 pero no en S3. Todos los switches están establecidos en el modo servidor VTP y tienen configurados nombres idénticos de dominio VTP. ¿Qué problema puede surgir?

- La conexión desde S1 hasta S3 no es troncal.

- S3 no cuenta con una VLAN de administración configurada.

- La interfaz de la VLAN 99 en S3 es una subred diferente a la de S1 y S2.

- S3 se unió a la red con un número de revisión menor que el de S1.

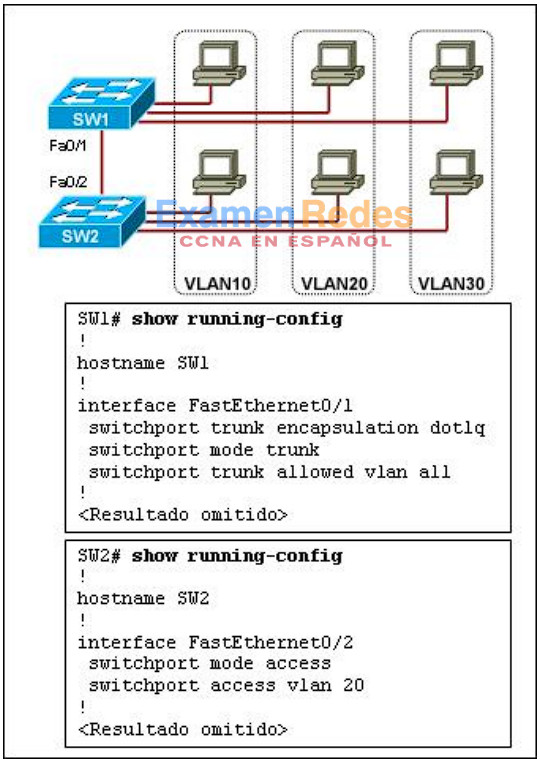

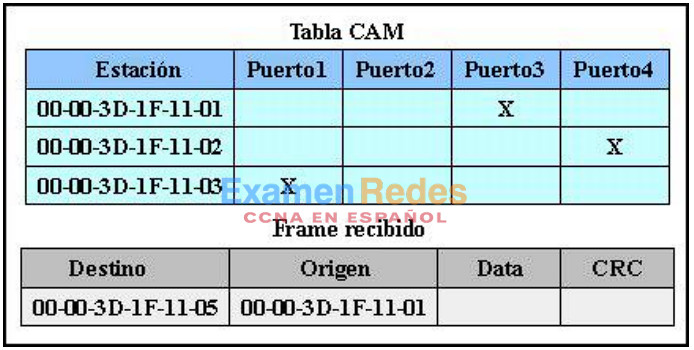

66. Consulte la ilustración. Los hosts conectados al switch SW1 no pueden comunicarse con los hosts en las mismas VLAN conectadas al switch SW2. ¿Qué se debería hacer para solucionar el problema?

- Introducir un dispositivo de Capa 3 o un switch con la capacidad de Capa 3 en la topología.

- Reconfigurar el puerto troncal en un switch SW2 con configuración troncal estática.

- Configurar las VLAN con diferentes ID de VLAN en el switch SW2.

- El modo troncal sólo se puede configurar en interfaces Gigabit Ethernet.

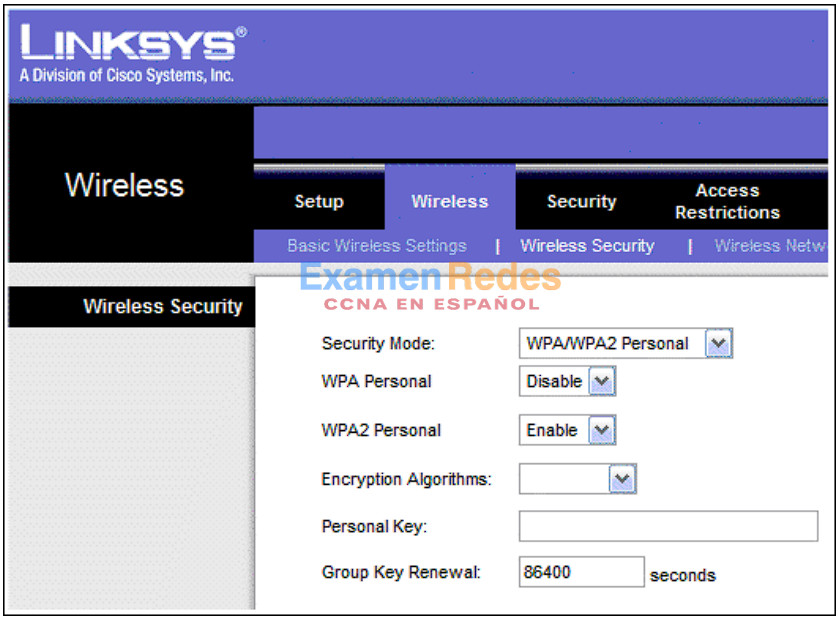

67. Consulte la ilustración. ¿Qué algoritmo de encriptación emplea el estándar 802.11i para la encriptación de datos?

- PSK

- TKIP

- WEP

- AES

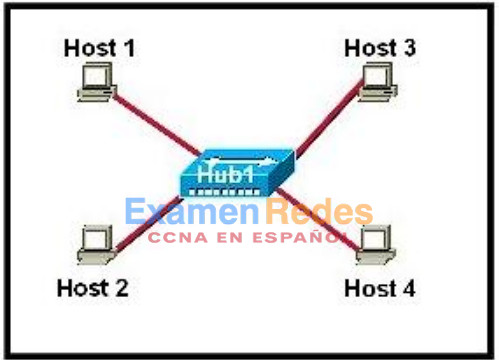

68. Consulte la ilustración. Todos los hosts se encuentran en el modo de escucha. El Host 1 y el Host 4 transmiten datos al mismo tiempo. ¿Cómo responden los hosts en la red? (Elija dos opciones).

- Los Hosts 1 y 4 pueden operar en full duplex para que no exista ninguna colisión.

- El hub bloqueará el puerto conectado al Host 4 para evitar una colisión.

- Después que termine la señal de congestión, se activa un algoritmo de postergación.

- Los Hosts 1 y 4 tienen asignados valores más cortos de postergación para proporcionarles prioridad para acceder a los medios.

- Si un Host tiene datos para transmitir después de su período de postergación, el host verifica antes de trasmitir para determinar si la línea está desocupada.

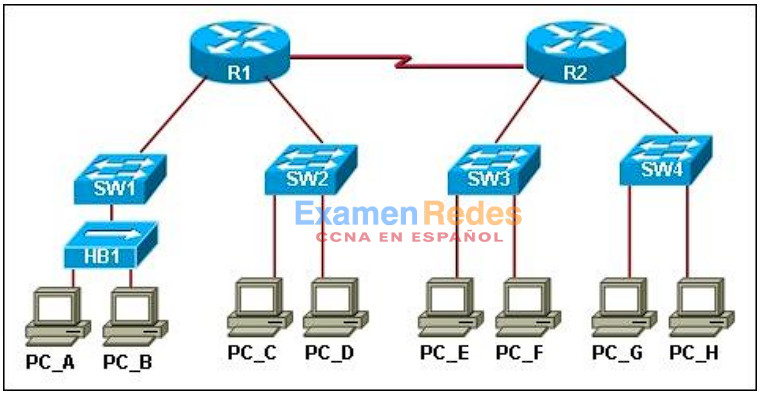

69. Consulte la ilustración. Los hosts PC_A y PC_B envían tráfico de manera simultánea y las tramas de las estaciones de transmisión colisionan. ¿Hasta dónde se propaga la colisión?

- hub HB1

- switch SW1

- switch SW2

- router R1

- router R2

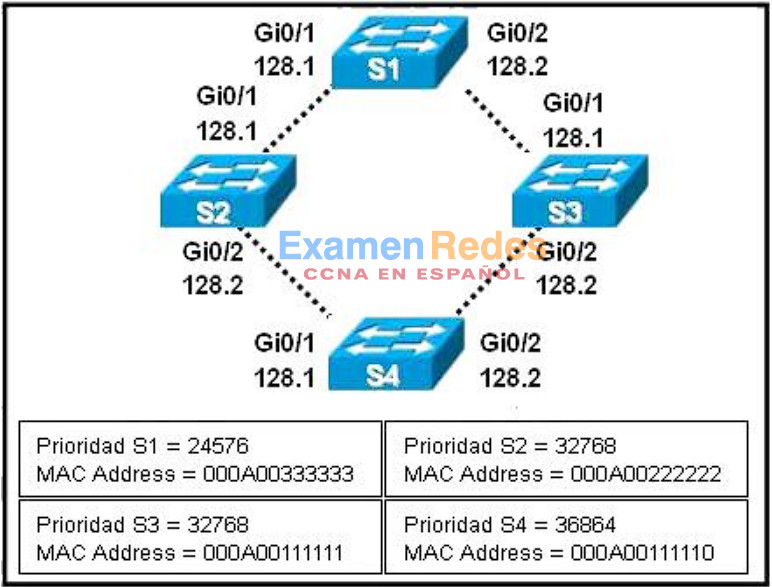

70. Consulte la ilustración. Las prioridades del puerto spanning-tree están enumeradas debajo de cada interfaz. El administrador de red ingresa el comando spanning-tree vlan 1 root primary en S4. ¿Cuáles son los tres resultados correctos del puerto? (Elija tres opciones).

- S1 Gi0/1 se convierte en un puerto raíz.

- S3 Gi0/1 se convierte en un puerto no designado.

- S4 Gi0/1 se convierte en un puerto raíz.

- S4 Gi0/2 se convierte en un puerto designado.

- S2 Gi0/2 se convierte en un puerto no designado.

- S1 Gi0/2 se convierte en un puerto no designado.

71. Consulte la ilustración. Recientemente se adquirió el switch SW2 y se agregó a la red. ¿Qué configuración se debe aplicar al SW2 para que participe en el mismo dominio VTP que el switch SW1, reciba información de la VLAN desde SW1 y sincronice la información de la VLAN?

- Configurar el SW2 como un servidor VTP con un número de revisión más alto.

- Configurar el SW2 como un cliente VTP.

- Configurar el SW2 en el modo transparente VTP.

- Configurar el SW2 sin contraseña de dominio VTP.

- Deshabilitar la depuración VTP en el SW2.

72. ¿Qué ocurre cuando el comando crypto key zeroize rsa se ingresa en un switch configurado con el comando transport input ssh en las líneas vty?

- Se crea un par nuevo de teclas RSA.

- El switch sólo permitir las conexiones Telnet de manera predeterminada.

- El switch ya no puede realizar las conexiones SSH como un cliente SSH.

- El switch permite conexiones remotas sólo después de que se cree un par nuevo de teclas RSA.

73. ¿Cómo se puede verificar el SSID para una conexión de red inalámbrica?

- Desde el menú de Conexiones de red, elija Agregar red inalámbrica.

- Desde el menú Conexiones de red, elija Propiedades.

- Desde el menú de Conexiones de red, elija Ver red inalámbrica.

- Desde el menú Conexiones de red, elija Soporte.

74. ¿Qué tres configuraciones se requieren para permitir el acceso remoto a un switch mediante el comando telnet? (Elija tres opciones).

- gateway predeterminado

- contraseña de la línea vty

- contraseña de la línea de consola

- autenticación de la interfaz del servidor HTTP

- dirección IP del switch en la VLAN de administración

- el duplex y velocidad en el puerto Ethernet utilizado para la conexión

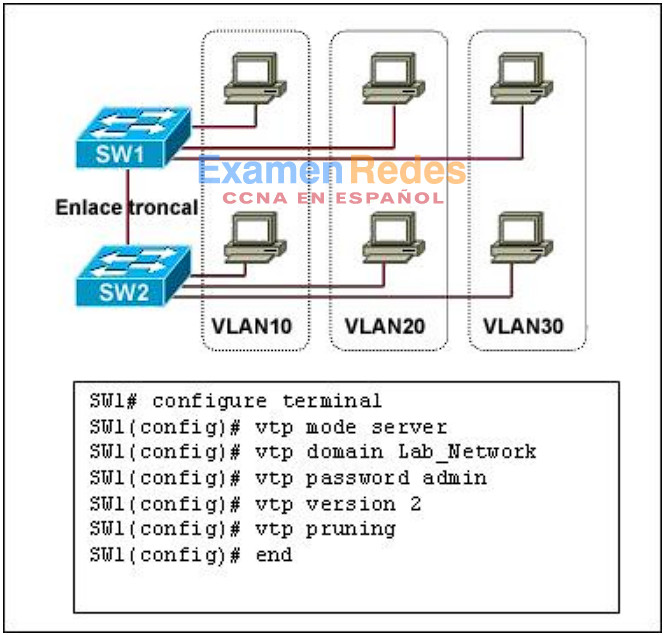

75. Consulte la ilustración. Un switch Ethernet ha desarrollado la tabla CAM que aparece a continuación. ¿Qué es lo que debe hacer el switch cuando recibe la trama que aparece en la parte inferior de la ilustración?

- enviar la trama desde todas las interfaces salvo la interfaz3

- agregar la estación 00-00-3D-1F-11-05 a la interfaz2 en la tabla de envíos

- enviar la trama desde la interfaz3

- descartar la trama

- enviar la trama desde todas las interfaces

- enviar la trama desde la interfaz2

76. ¿Qué afirmación es verdadera con respecto al comando service password-encryption?

- Está configurado en el modo EXEC privilegiado.

- Encripta sólo las contraseñas del modo de línea.

- En el momento en que se ingresa el comando service password-encryption, todas las contraseñas establecidas actualmente y antes desplegadas en texto simple están encriptadas.

- Para visualizar las contraseñas encriptadas por el comando service password-encryption en texto simple, ejecute el comando no service password-encryption.

77. ¿Cuáles son los dos métodos que pueden utilizarse para eliminar las entradas de la tabla de dirección MAC del switch? (Elija dos opciones).

- Reinicie el switch para borrar todas las direcciones aprendidas dinámicamente.

- El comando clear switching-tables borra las entradas configuradas estáticamente.

- El comando clear mac-address-table borra las entradas de la tabla configuradas de forma estática y dinámica.

- El comando erase flash borra las entradas de la tabla configuradas estáticamente.

- Las direcciones MAC configuradas de forma estática se eliminan automáticamente de la tabla de direcciones 300 minutos después de la última actividad registrada en el puerto de switch.

78. ¿Cuáles son las tres afirmaciones verdaderas acerca de la configuración predeterminada de un nuevo switch? (Elija tres opciones).

- VLAN1 se configura con una dirección IP de administración.

- Todos los puertos de switch se asignan a la VLAN1.

- El Protocolo Spanning Tree se desactiva.

- Todas las interfaces se establecen en automático.

- La contraseña enable se configura como cisco.

- El directorio flash contiene la imagen de IOS.

79. Consulte la ilustración. Dos switches, SW1 y SW2, están interconectados a través de un enlace troncal. El Host A se encue VLAN nativa. ¿Cómo atraviesa el enlace troncal el tráfico no etiquetado que proviene del Host A?

- SW1 etiqueta el tráfico con el valor más bajo de ID de VLAN y lo envía por el enlace troncal.

- SW1 etiqueta el tráfico con el valor más alto de ID de VLAN y lo envía por el enlace troncal.

- El tráfico no etiquetado se envía como parte de la VLAN nativa.

- El tráfico no etiquetado se descarta porque el enlace troncal sólo envía las tramas etiquetadas.

- SW1 encapsula el tráfico con la encapsulación 802.1p y la envía por el enlace troncal.

- SW1 encapsula el tráfico con la encapsulación 802.1Q y la envía por el enlace troncal.

80. ¿Cuáles son las dos tareas que deben realizarse cuando se elimina toda una VLAN? (Elija dos opciones).

- Eliminar el archivo vlan.dat de flash.

- Reiniciar el switch para que los cambios entren en vigencia.

- Utilizar la forma negativa del comando que se usó para crear la VLAN.

- Reasignar los puertos de switch de la VLAN eliminada a las otras VLAN, si es que se las va a utilizar.

- Usar el comando erase vlan en modo de configuración global.

81. ¿Cuáles son los dos beneficios del estándar IEEE 802.11n? (Elija dos opciones).

- una sola entrada, una sola salida

- rango mejorado

- necesita menos equipos

- el hardware mejora para la compatibilidad

- velocidad de datos elevada

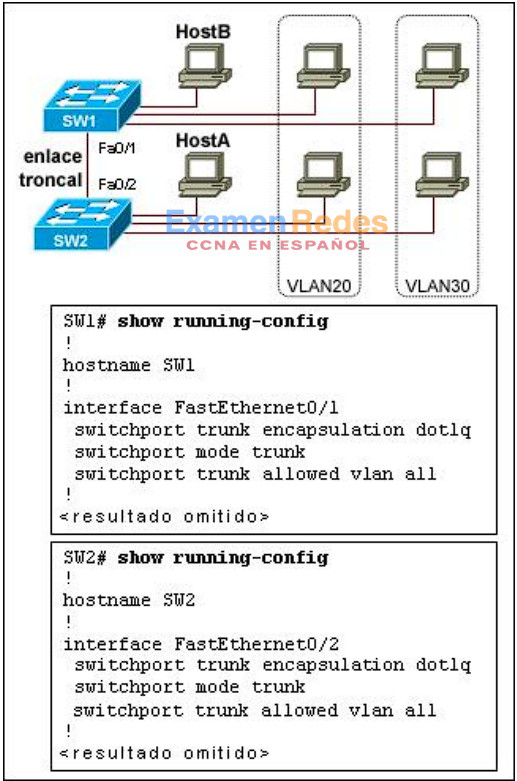

82. Consulte la ilustración. Los switches están configurados para VTP como se muestra. ¿Cuáles son las dos afirmaciones que describen correctamente el funcionamiento de estos switches? (Elija dos opciones).

- Se puede agregar una nueva VLAN al switch1 y esa información sólo se agregará al switch2.

- Se puede eliminar una VLAN existente del switch2 y esa misma VLAN se eliminará del Switch1 y del Switch4.

- Se puede agregar una nueva VLAN al Switch4 y esa información se agregará al Switch1, al Switch2 y al Switch3.

- Se puede agregar una nueva VLAN al Switch1 y esa información se agregará al Switch2 y al Switch4.

- Se puede agregar una nueva VLAN al Switch3 y esa información se agregará al Switch1, al Switch2 y al Switch4.

- Se puede eliminar una VLAN existente del Switch4 y esa misma VLAN se eliminará del Switch1 y del Switch2.

83. Consulte la ilustración. Todos los switches están configurados con PVST+ rápido. El puerto Gi0/2 en S2 es el puerto raíz. Un administrador de red ejecuta el comando spanning-tree link-type point-to-point en el puerto Gi0/1 para el switch S2. ¿Cuál es el resultado de este comando?

- Si el link entre D1 y C1 falla, el puerto Gi0/2 en S2 transita rápidamente al estado de envío.

- PortFast está habilitado en Gi0/2 en S2.

- El puerto Gi0/2 en S2 se convierte en un puerto designado.

- Los paquetes broadcast están restringidos en el enlace entre S2 y D1.

- El puerto Gi0/2 en S2 se convierte en un puerto extremo.

84. ¿Cuáles son las tres tareas que deben realizarse antes de mover un switch Catalyst a un nuevo dominio de administración VTP? (Elija tres opciones).

- Verificar que el switch nuevo tiene un número de revisión de configuración más bajo que el de los otros switches en el dominio.

- Reconfigurar los contadores VTP para permitir que el switch se sincronice con los otros switches en el dominio.

- Descargar la base de datos VTP del servidor VTP en el dominio nuevo.

- Configurar el servidor VTP en el dominio para que reconozca el BID del switch nuevo.

- Seleccionar el modo y la versión de VTP.

- Configurar el switch con el nombre del dominio de administración nuevo

85. ¿Cuáles son las dos afirmaciones que describen el Protocolo Spanning Tree? (Elija dos opciones).

- Elimina los bucles de la Capa 2 en las topologías de red.

- Elimina la necesidad de rutas físicas redundantes en las topologías de red.

- Sólo se puede utilizar en redes en las que la conmutación de la Capa 2 esté en uso.

- Sólo se puede utilizar en redes donde ambos routers y switches se utilicen juntos.

- Sólo se puede utilizar en redes donde estén instalados los routers.

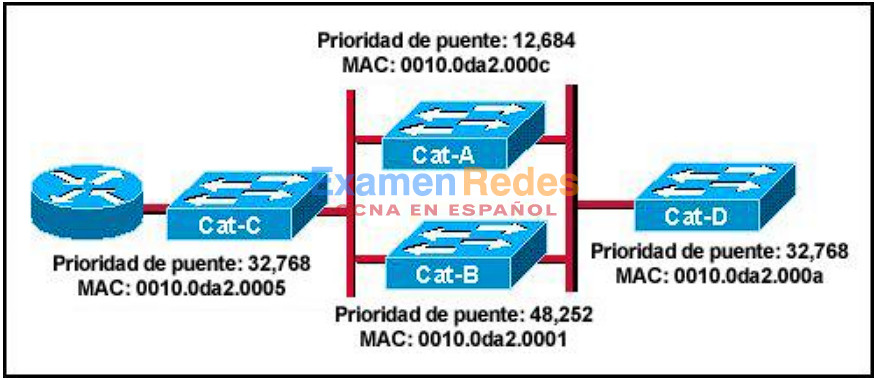

86. Consulte la ilustración. ¿Qué switch se elegirá como el puente raíz de la topología spanning tree?

- Cat-A

- Cat-B

- Cat-C

- Cat-D

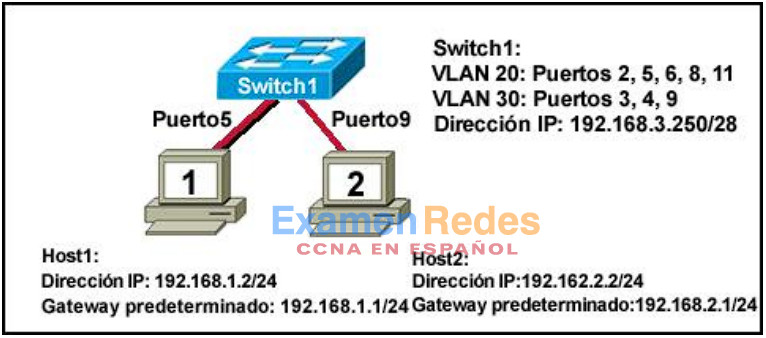

87. Consulte la ilustración. ¿Cuáles son las tres afirmaciones que describen por qué el Host1 y el Host2 no pueden comunicarse? (Elija tres opciones).

- Se necesita un router para enviar tráfico entre los hosts.

- Los puertos de switch están ubicados en distintas VLAN.

- Las asignaciones de puerto de la VLAN deben ser contiguas para cada VLAN.

- Las direcciones de gateway predeterminado del host deben estar en la misma red lógica.

- La dirección IP del switch está en la subred incorrecta.

- Los hosts están configurados en distintas redes lógicas.

88. Consulte la ilustración. Un host nuevo necesita conectarse a la VLAN 1. ¿Qué dirección IP debe asignarse a este host nuevo?

- 192.168.1.1 /26

- 192.168.1.11 /28

- 192.168.1.22 /28

- 192.168.1.33 /28

- 192.168.1.44 /28

- 192.168.1.55 /28

89. ¿Qué comando encuentra el próximo parámetro disponible para el comando SwitchX# clock con la menor cantidad de pulsaciones de teclas?

- SwitchX# clock?

- SwitchX# clock luego Tab

- SwitchX# clock luego Ctrl-P

- SwitchX# clock ?

- SwitchX# clock luego «help»

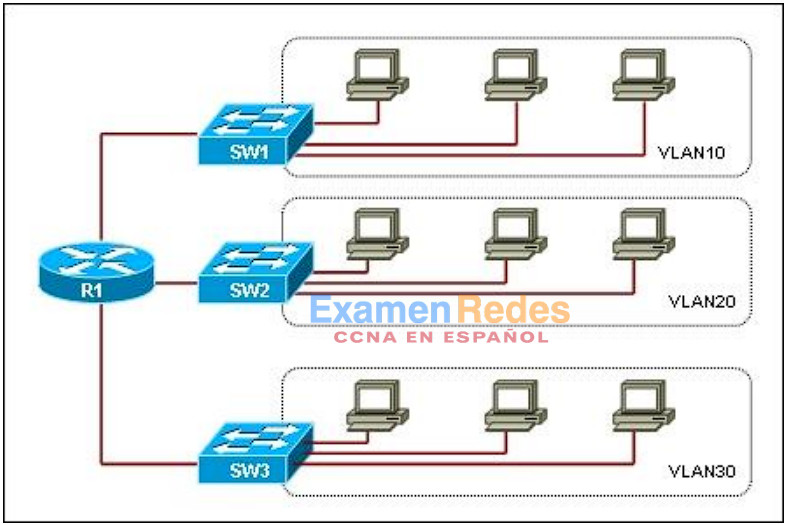

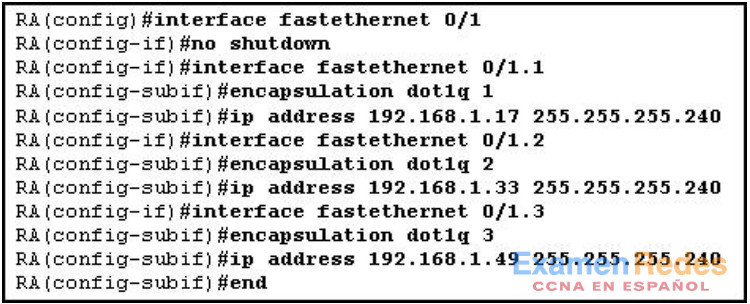

90. Consulte la ilustración. Se recibe un paquete en la interfaz física FastEthernet 0/1 desde la VLAN 1. La dirección destino del paquete es 192.168.1.85. ¿Qué hará el router con este paquete?

- El router ignora el paquete porque el origen y el destino están en el mismo dominio de broadcast.

- El router envía el paquete por la interfaz FastEthernet 0/1.1.

- El router envía el paquete por la interfaz FastEthernet 0/1.2.

- El router envía el paquete por la interfaz FastEthernet 0/1.3.

- El router descarta el paquete ya que no hay ninguna red que incluya la dirección de origen conectada al router.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes