Última actualización: junio 2, 2022

Quiz-summary

0 of 144 questions completed

Questions:

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

- 69

- 70

- 71

- 72

- 73

- 74

- 75

- 76

- 77

- 78

- 79

- 80

- 81

- 82

- 83

- 84

- 85

- 86

- 87

- 88

- 89

- 90

- 91

- 92

- 93

- 94

- 95

- 96

- 97

- 98

- 99

- 100

- 101

- 102

- 103

- 104

- 105

- 106

- 107

- 108

- 109

- 110

- 111

- 112

- 113

- 114

- 115

- 116

- 117

- 118

- 119

- 120

- 121

- 122

- 123

- 124

- 125

- 126

- 127

- 128

- 129

- 130

- 131

- 132

- 133

- 134

- 135

- 136

- 137

- 138

- 139

- 140

- 141

- 142

- 143

- 144

Information

CCNA 2 v7 Examen Final de SRWE Preguntas y Respuestas

You have already completed the quiz before. Hence you can not start it again.

Quiz is loading...

You must sign in or sign up to start the quiz.

You have to finish following quiz, to start this quiz:

Results

0 of 144 questions answered correctly

Your time:

Time has elapsed

You have reached 0 of 0 points, (0)

| Average score |

|

| Your score |

|

Categories

- Not categorized 0%

- 1

- 2

- 3

- 4

- 5

- 6

- 7

- 8

- 9

- 10

- 11

- 12

- 13

- 14

- 15

- 16

- 17

- 18

- 19

- 20

- 21

- 22

- 23

- 24

- 25

- 26

- 27

- 28

- 29

- 30

- 31

- 32

- 33

- 34

- 35

- 36

- 37

- 38

- 39

- 40

- 41

- 42

- 43

- 44

- 45

- 46

- 47

- 48

- 49

- 50

- 51

- 52

- 53

- 54

- 55

- 56

- 57

- 58

- 59

- 60

- 61

- 62

- 63

- 64

- 65

- 66

- 67

- 68

- 69

- 70

- 71

- 72

- 73

- 74

- 75

- 76

- 77

- 78

- 79

- 80

- 81

- 82

- 83

- 84

- 85

- 86

- 87

- 88

- 89

- 90

- 91

- 92

- 93

- 94

- 95

- 96

- 97

- 98

- 99

- 100

- 101

- 102

- 103

- 104

- 105

- 106

- 107

- 108

- 109

- 110

- 111

- 112

- 113

- 114

- 115

- 116

- 117

- 118

- 119

- 120

- 121

- 122

- 123

- 124

- 125

- 126

- 127

- 128

- 129

- 130

- 131

- 132

- 133

- 134

- 135

- 136

- 137

- 138

- 139

- 140

- 141

- 142

- 143

- 144

- Answered

- Review

-

Question 1 of 144

1. Question

1 pointsLos usuarios se quejan de un acceso esporádico a Internet cada tarde. ¿Qué se debe hacer o verificar?Correct

Incorrect

-

Question 2 of 144

2. Question

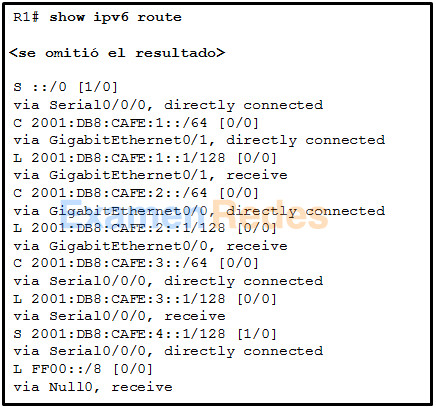

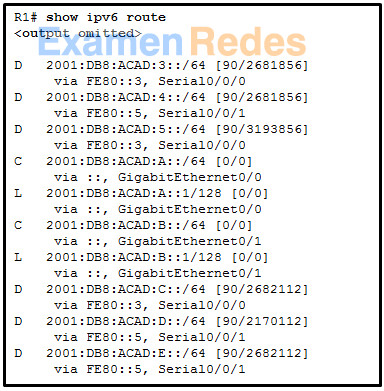

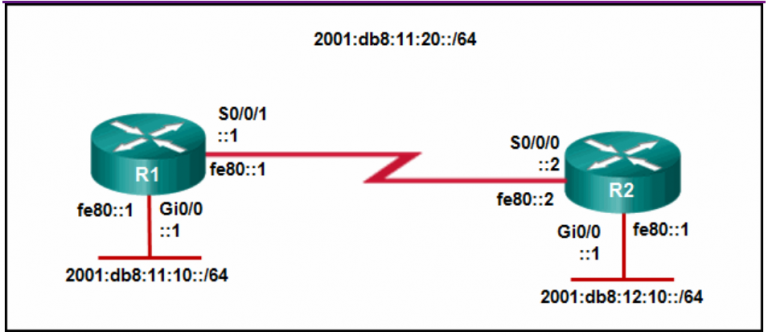

1 pointsConsulte la ilustración. ¿Qué hará el router R1 con un paquete que tiene una dirección IPv6 de destino 2001:db8:cafe:5::1? Correct

Correct

Incorrect

Hint

La ruta::/0 es la forma comprimida de la ruta predeterminada 0000:0000:0000:0000:0000:0000:0000:0000/0. La ruta predeterminada se usa si no se encuentra una ruta más específica en la tabla de enrutamiento. -

Question 3 of 144

3. Question

1 pointsHaga coincidir el número de paso con la secuencia de etapas que se producen durante el proceso de conmutación por error de HSRP. (No se utilizan todas las opciones).Correct

Incorrect

-

Question 4 of 144

4. Question

1 pointsSeleccione los tres modos de establecimiento de canales PAgP. (Escoja tres opciones).Correct

Incorrect

-

Question 5 of 144

5. Question

1 pointsConsulte la exhibición. Un switch de capa 3 se encarga del routing para tres VLAN y se conecta a un router para obtener conectividad a Internet. ¿Cuáles son las dos configuraciones que se aplicarían al switch? (Elija dos). Correct

Correct

Incorrect

-

Question 6 of 144

6. Question

1 pointsEl enrutamiento entre VLAN exitoso ha estado funcionando en una red con varias VLAN a través de varios switches durante algún tiempo. Cuando falla un vínculo troncal entre switch y el protocolo de árbol de expansión muestra un vínculo troncal de copia de seguridad, se informa de que los hosts de dos VLAN pueden acceder a algunos recursos de red, pero no a todos los que se podía acceder anteriormente. Los hosts de todas las demás VLAN no tienen este problema. ¿Cuál es la causa más probable de este problema?Correct

Incorrect

-

Question 7 of 144

7. Question

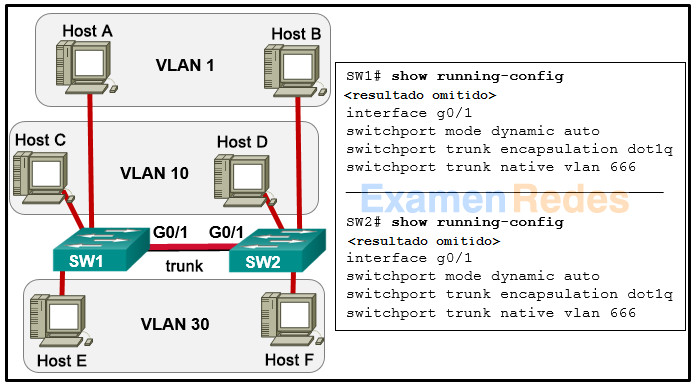

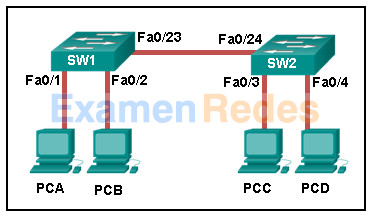

1 pointsConsulte la ilustración. El administrador de red configura ambos switches como se muestra. Sin embargo, el host C no puede hacer ping al host D y el host E no puede hacer ping al host F. ¿Qué debe hacer el administrador para habilitar esta comunicación? Correct

Correct

Incorrect

-

Question 8 of 144

8. Question

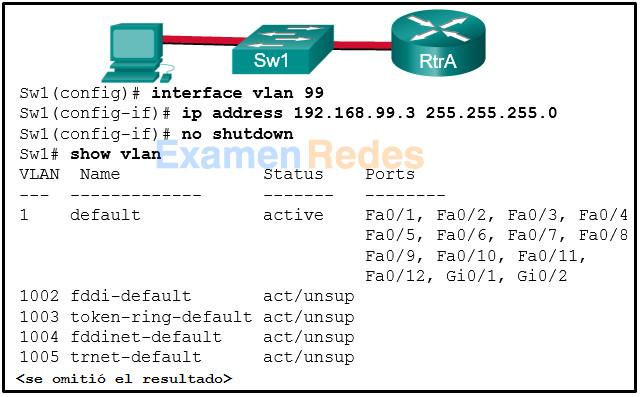

1 pointsConsulte la ilustración. Según la configuración y el resultado que se muestran, ¿por qué falta la VLAN 99? Correct

Correct

Incorrect

-

Question 9 of 144

9. Question

1 points¿Cuáles son los tres pares de modos de enlace troncal que establecen un enlace troncal funcional entre dos switches Cisco? (Elija tres).Correct

Incorrect

-

Question 10 of 144

10. Question

1 pointsSe ha configurado una ruta estática en un router. Sin embargo, la red de destino ya no existe. ¿Qué debe hacer un administrador para eliminar la ruta estática de la tabla de enrutamiento?Correct

Incorrect

Hint

Cuando la red de destino especificada en una ruta estática ya no existe, la ruta estática permanece en la tabla de enrutamiento hasta que se elimina manualmente mediante el comando no ip route. -

Question 11 of 144

11. Question

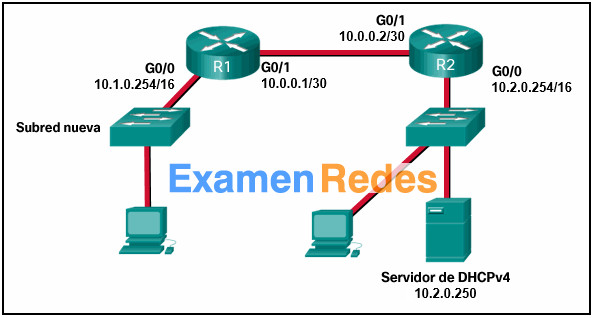

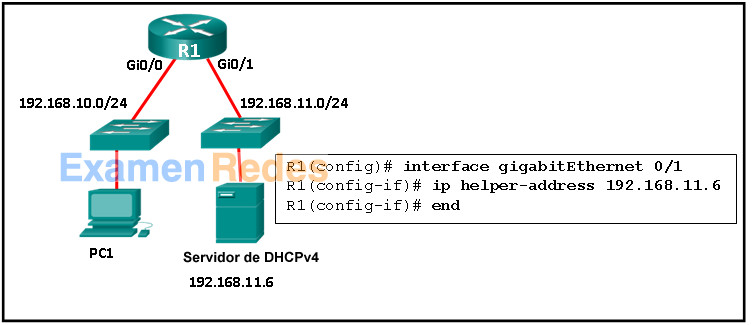

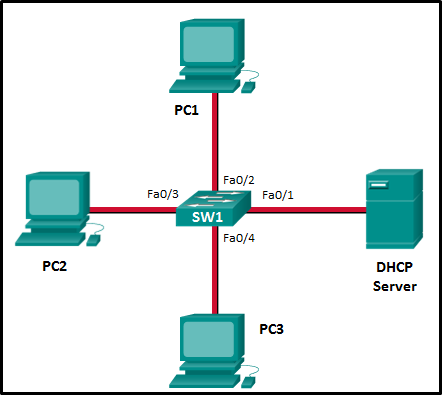

1 pointsConsulte la ilustración. Un administrador de redes agregó una nueva subred a la red y necesita que los hosts de dicha subred reciban direcciones IPv4 del servidor DHCPv4. ¿Qué dos comandos permiten que los hosts de la nueva subred reciban las direcciones del servidor DHCP4? (Elija dos opciones.) Correct

Correct

Incorrect

Hint

Necesita la interfaz del router que está conectada a la nueva subred y la dirección del servidor DHCP. -

Question 12 of 144

12. Question

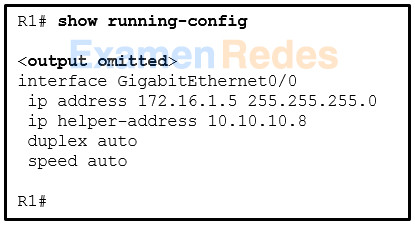

1 pointsConsulte la exhibición. Se configuró el R1 tal como se muestra. Sin embargo, la PC1 no puede recibir ninguna dirección IPv4. ¿Cuál es el problema? Correct

Correct

Incorrect

Hint

El comando ip helper-address debe aplicarse en la interfaz Gi0/0. Este comando debe estar presente en la interfaz de la LAN que contiene el cliente DHCPv4 PC1 y debe dirigirse al servidor DHCPv4 correcto. -

Question 13 of 144

13. Question

1 pointsConsulte la ilustración. ¿Qué se puede concluir acerca de la configuración mostrada en R1? Correct

Correct

Incorrect

-

Question 14 of 144

14. Question

1 points¿Cuáles dos funciones son realizadas por un WLC cuando se usa el control de acceso de medios divididos (MAC)? (Escoja dos opciones).Correct

Incorrect

-

Question 15 of 144

15. Question

1 pointsUna compañía está implementando una red inalámbrica en la instalación de distribución en la periferia de Boston. El depósito es muy grande y necesita utilizar varios puntos de acceso. Debido a que algunos de los dispositivos de la compañía aún operan a 2.4 GHz, el administrador de red decide implementar el estándar 802.11 g. ¿Qué asignación de canales en varios puntos de acceso garantizará que los canales inalámbricos no se superpongan?Correct

Incorrect

Hint

en el dominio de Norteamérica, se permiten 11 canales para redes inalámbricas de 2,4 GHz. Entre estos 11 canales, la combinación de los canales 1, 6 y 11 es la única combinación de canales que no se superponen. -

Question 16 of 144

16. Question

1 points¿Qué protocolo debe deshabilitarse para ayudar a mitigar los ataques de VLAN?Correct

Incorrect

-

Question 17 of 144

17. Question

1 pointsUna política de seguridad de la compañía requiere que todas las direcciones MAC se aprendan y agreguen dinámicamente a la tabla de direcciones MAC y a la configuración en ejecución en cada switch. ¿Qué configuración de seguridad de puertos logrará esto?Correct

Incorrect

Hint

Con el direccionamiento MAC seguro y fijo, las direcciones MAC pueden ser aprendidas dinámicamente o configuradas manualmente y luego almacenadas en la tabla de direcciones y agregadas al archivo de configuración en ejecución. En contraste, el direccionamiento MAC seguro dinámico proporciona direccionamiento MAC aprendido dinámicamente que se almacena solo en la tabla de direcciones. -

Question 18 of 144

18. Question

1 points¿Qué ataque de red se mitiga al habilitar la guardia BPDU?Correct

Incorrect

Hint

Hay varios mecanismos de estabilidad STP recomendados para ayudar a mitigar los ataques de manipulación STP: PortFast: se utiliza para llevar inmediatamente una interfaz configurada como un puerto de acceso o troncal al estado de reenvío desde un estado de bloqueo. Se aplica a todos los puertos de usuario final. Protección de BPDU: deshabilita inmediatamente un error en un puerto que recibe una BPDU. Se aplica a todos los puertos de usuario final. La recepción de BPDU puede ser parte de un intento no autorizado de agregar un switch a la red. Protección de raíz: evita que un switch se convierta en el conmutador de raíz. Se aplica a todos los puertos donde no debería ubicarse el conmutador raíz. Loop guard: detecta enlaces unidireccionales para evitar que los puertos alternativos o raíz se conviertan en puertos designados. Se aplica a todos los puertos que están o pueden dejar de estar designados. -

Question 19 of 144

19. Question

1 pointsUn nuevo switch de capa 3 está conectado a un router y se está configurando para el enrutamiento InterVLAN. ¿Cuáles son tres de los cinco pasos necesarios para la configuración? (Escoja tres opciones).Correct

Incorrect

Hint

Paso 1. Cree las VLAN. Paso 2. Cree las interfaces SVI VLAN. Paso 3. Configure los puertos de acceso. Asígnelos a sus respectivas VLAN. Paso 4. Habilite el enrutamiento IP. -

Question 20 of 144

20. Question

1 pointsUn administrador de red esta configurando una WLAN. ¿Por qué cambiaría el administrador las direcciones IPv4 DHCP predeterminadas en un AP?Correct

Incorrect

-

Question 21 of 144

21. Question

1 points¿Qué método de asignación de prefijo IPv6 se basa en el prefijo contenido en los mensajes RA?Correct

Incorrect

-

Question 22 of 144

22. Question

1 points¿Qué prefijo IPv6 está diseñado para la comunicación local de enlace?Correct

Incorrect

-

Question 23 of 144

23. Question

1 points¿Qué dos tipos de protocolos de árbol pueden provocar flujos de tráfico subóptimos asumen porque solamente una instancia de árbol de expansión para la red puenteada entero? (Elija dos).Correct

Incorrect

-

Question 24 of 144

24. Question

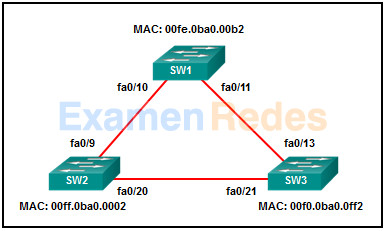

1 pointsConsulte la ilustración. Todos los switches que se muestran son switches Cisco 2960 con la misma prioridad predeterminada y funcionan en el mismo ancho de banda. ¿Cuáles son los tres puertos que serán los puertos designados de STP? (Elija tres). Correct

Correct

Incorrect

-

Question 25 of 144

25. Question

1 pointsPara obtener una descripción general del estado del árbol de una red conmutada, un ingeniero de red publica el comando show spanning-tree en un switch. ¿Qué dos elementos de información este comando display? (Elija dos).Correct

Incorrect

-

Question 26 of 144

26. Question

1 pointsUna la característica de reenvío con su tipo. (No se utilizan todas las opciones.)Correct

Incorrect

-

Question 27 of 144

27. Question

1 points¿Qué afirmación describe un resultado después de interconectar varios switches LAN de Cisco?Correct

Incorrect

Hint

en los switches LAN de Cisco, la microsegmentación hace posible que cada puerto represente un segmento separado y, por lo tanto, cada puerto del switch representa un dominio de colisión separado. Este hecho no cambiará cuando se interconecten varios conmutadores. Sin embargo, los conmutadores de LAN no filtran las tramas de difusión. Una trama de difusión se envía a todos los puertos. Los conmutadores interconectados forman un gran dominio de difusión. -

Question 28 of 144

28. Question

1 points¿Qué información usa un switch para completar la tabla de direcciones MAC?Correct

Incorrect

Hint

Para mantener la tabla de direcciones MAC, el switch usa la dirección MAC de origen de los paquetes entrantes y el puerto al que ingresan los paquetes. La dirección de destino se utiliza para seleccionar el puerto de salida. -

Question 29 of 144

29. Question

1 points¿Qué es un método para lanzar un ataque de salto de VLAN?Correct

Incorrect

-

Question 30 of 144

30. Question

1 pointsDurante el proceso de AAA, ¿cuándo se implementará la autorización?Correct

Incorrect

Hint

A. La autorización AAA se implementa inmediatamente después de que el usuario se autentica con una fuente de datos AAA específica. -

Question 31 of 144

31. Question

1 points¿Qué protocolo o tecnología desactiva las rutas redundantes para eliminar los bucles de capa 2?Correct

Incorrect

-

Question 32 of 144

32. Question

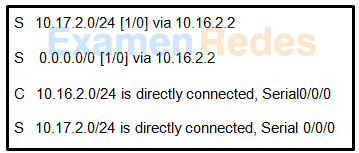

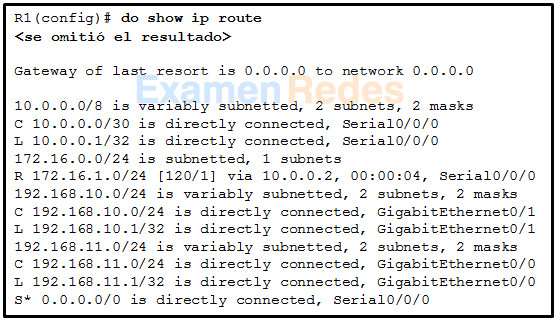

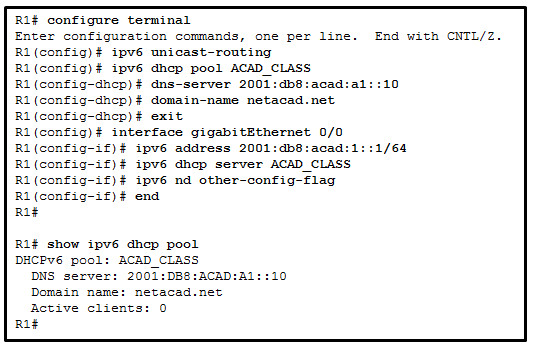

1 pointsConsulte la ilustración. ¿Qué ruta se configuró como ruta estática en una red específica con la dirección del próximo salto? Correct

Correct

Incorrect

Hint

La C en una tabla de enrutamiento indica una interfaz que está activa y tiene una dirección IP asignada. La S en una tabla de enrutamiento significa que se instaló una ruta mediante el comando ip route. Dos de las entradas de la tabla de enrutamiento que se muestran son rutas estáticas a un destino específico (la red 192.168.2.0). La entrada que tiene la S que indica una ruta estática y [1/0] se configuró utilizando la dirección del siguiente salto. La otra entrada (S 192.168.2.0/24 está conectada directamente, Serial 0/0/0) es una ruta estática configurada usando la interfaz de salida. La entrada con la ruta 0.0.0.0 es una ruta estática predeterminada que se usa para enviar paquetes a cualquier red de destino que no esté específicamente listada en la tabla de enrutamiento. -

Question 33 of 144

33. Question

1 points¿De qué manera cambia la forma en que un router administra el routing estático si se inhabilita Cisco Express Forwarding?Correct

Incorrect

Hint

En la mayoría de las plataformas que ejecutan IOS 12.0 o posterior, Cisco Express Forwarding está habilitado de forma predeterminada. Cisco Express Forwarding elimina la necesidad de búsquedas recursivas. Si Cisco Express Forwarding está deshabilitado, las interfaces de red de accesos múltiples requieren rutas estáticas completamente especificadas para evitar inconsistencias en sus tablas de enrutamiento. Las interfaces punto a punto no tienen este problema, porque no hay varios puntos finales. Con o sin Cisco Express Forwarding habilitado, usar una interfaz de salida al configurar una ruta estática es una opción viable. -

Question 34 of 144

34. Question

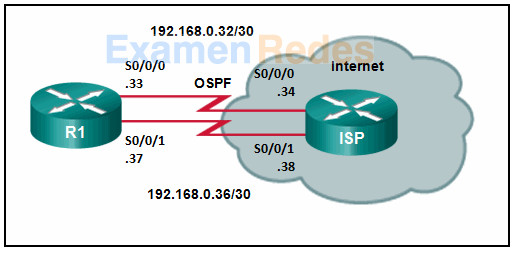

1 pointsConsulte la ilustración. El router R1 tiene una relación de vecino OSPF con el router ISP a través de la red 192.168.0.32. El enlace de red 192.168.0.36 debe funcionar como respaldo cuando deja de funcionar el enlace OSPF. Se emitió el comando de ruta estática flotante ip route 0.0.0.0 0.0.0.0 S0/0/1 100 en el R1, y ahora el tráfico usa el enlace de respaldo, aun cuando el enlace OSPF está activo y en funcionamiento. ¿Qué modificaciones se deben realizar al comando de ruta estática a fin de que el tráfico use solo el enlace OSPF cuando este se encuentre activo? Correct

Correct

Incorrect

Hint

El problema con la ruta estática flotante actual es que la distancia administrativa es demasiado baja. La distancia administrativa deberá ser mayor que la de OSPF, que es 110, de modo que el enrutador solo use el enlace OSPF cuando esté activo. -

Question 35 of 144

35. Question

1 pointsEn una página Resumen del WLC 3504 de Cisco ( Avanzado > Resumen ), ¿qué pestaña permite a un administrador de red configurar una WLAN determinada con una directiva WPA2?Correct

Incorrect

Hint

La pestaña WLANs en la página de Summary de Cisco 3504 WLC le permite al usuario acceder a la configuración de WLAN incluyendo seguridad, QoS y mapeo de políticas. -

Question 36 of 144

36. Question

1 points¿Cuál es el término común que se da a los mensajes de registro SNMP generados por dispositivos de red y enviados al servidor SNMP?Correct

Incorrect

-

Question 37 of 144

37. Question

1 pointsUn administrador de red de una pequeña empresa publicitaria está configurando la seguridad WLAN mediante el método PSK WPA2. ¿Qué credenciales necesitan los usuarios de oficina para conectar sus portátiles a la WLAN?Correct

Incorrect

-

Question 38 of 144

38. Question

1 points¿Qué tipo de ruta estática se configura con una mayor distancia administrativa a fin de proporcionar una ruta de respaldo a una ruta descubierta por un protocolo de routing dinámico?Correct

Incorrect

Hint

Hay cuatro tipos básicos de rutas estáticas. Las rutas estáticas flotantes son rutas de respaldo que se colocan en la tabla de enrutamiento si se pierde una ruta principal. Una ruta estática resumida agrega varias rutas en una, lo que reduce el tamaño de la tabla de enrutamiento. Las rutas estáticas estándar son rutas ingresadas manualmente en la tabla de enrutamiento. Las rutas estáticas predeterminadas crean una gateway de último recurso. -

Question 39 of 144

39. Question

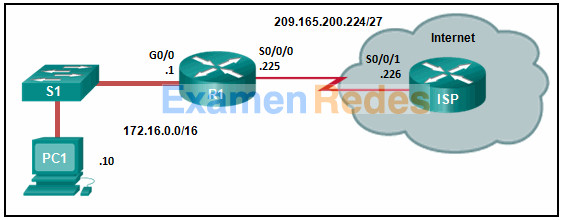

1 pointsConsulte la ilustración. El R1 se configuró con el comando de ruta estática ip route 209.165.200.224 255.255.255.224 S0/0/0 y, en consecuencia, los usuarios en la red 172.16.0.0/16 no pueden acceder a los recursos de Internet. ¿Cómo se debe modificar esta ruta estática para permitir que el tráfico de usuarios de la LAN llegue a Internet? Correct

Correct

Incorrect

Hint

La ruta estática en R1 se configuró incorrectamente con la red y la máscara de destino incorrectas. La red de destino y la máscara correctas son 0.0.0.0 0.0.0.0. -

Question 40 of 144

40. Question

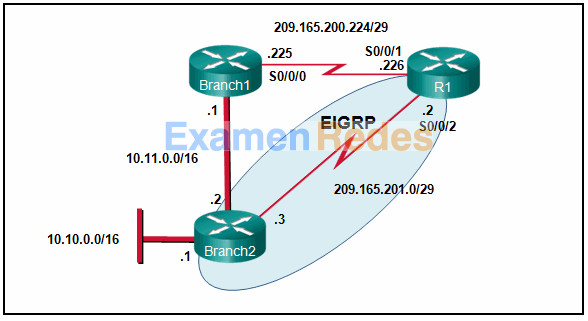

1 pointsConsulte la ilustración. El router R1 actualmente utiliza una ruta de EIGRP obtenida de la Sucursal2 para acceder a la red 10.10.0.0/16. ¿Qué ruta estática flotante creará una ruta de respaldo a la red 10.10.0.0/16 en caso de que el enlace entre el R1 y la Sucursal2 deje de funcionar? Correct

Correct

Incorrect

Hint

una ruta estática flotante debe tener una distancia administrativa mayor que la distancia administrativa de la ruta activa en la tabla de enrutamiento. El enrutador R1 está utilizando una ruta EIGRP que tiene una distancia administrativa de 90 para llegar a la red 10.10.0.0/16. Para ser una ruta de respaldo, la ruta estática flotante debe tener una distancia administrativa mayor a 90 y tener una dirección de siguiente salto correspondiente a la dirección IP de la interfaz serial de Branch1. -

Question 41 of 144

41. Question

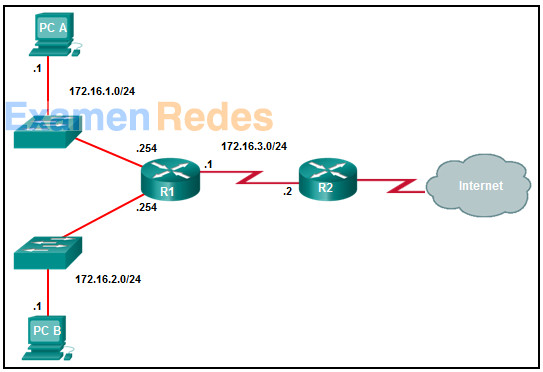

1 points¿Qué comando crea una ruta estática en el R2 para llegar a la PC B? Correct

Correct

Incorrect

Hint

La sintaxis correcta es: router (config) # ip route destino-red destino-máscara {siguiente-salto-dirección-ip | interfaz de salida} Si se usa la interfaz de salida local en lugar de la dirección IP del siguiente salto, la ruta se mostrará como una ruta conectada directamente en lugar de una ruta estática en la tabla de enrutamiento. Debido a que la red a alcanzar es 172.16.2.0 y la dirección IP del siguiente salto es 172.16.3.1, el comando es R2 (config) # ip route 172.16.2.0 255.255.255.0 172.16.3.1 -

Question 42 of 144

42. Question

1 pointsConsulte la ilustración. ¿Cuáles de las siguientes son tres conclusiones que se pueden extraer a partir del resultado que se muestra? (Elija dos). Correct

Correct

Incorrect

-

Question 43 of 144

43. Question

1 points¿Cuál es el efecto de ingresar el comando de configuración ip dhcp snooping en un switch?Correct

Incorrect

-

Question 44 of 144

44. Question

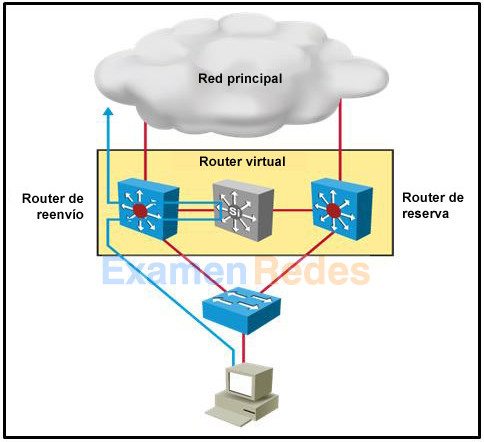

1 pointsConsulte la exhibición. ¿Qué dirección MAC de destino se utiliza cuando las tramas se envían de la estación de trabajo al gateway predeterminado? Correct

Correct

Incorrect

Hint

la dirección IP del router virtual actúa como la gateway predeterminada para todas las estaciones de trabajo. Por lo tanto, la dirección MAC que el Protocolo de resolución de direcciones devuelve a la estación de trabajo será la dirección MAC del router virtual. -

Question 45 of 144

45. Question

1 points¿Cuáles son tres técnicas de mitigación de ataques de VLAN? (Elija tres opciones.)Correct

Incorrect

Hint

Se puede mitigar un ataque de VLAN desactivando el Protocolo de enlace dinámico (DTP), configurando manualmente los puertos en modo de enlace troncal y configurando la VLAN nativa de los enlaces troncales en VLAN no en uso. -

Question 46 of 144

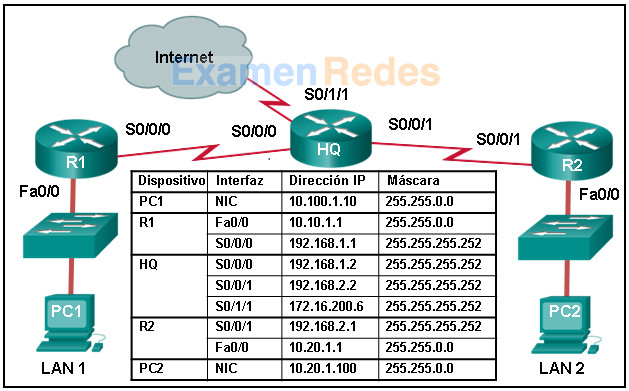

46. Question

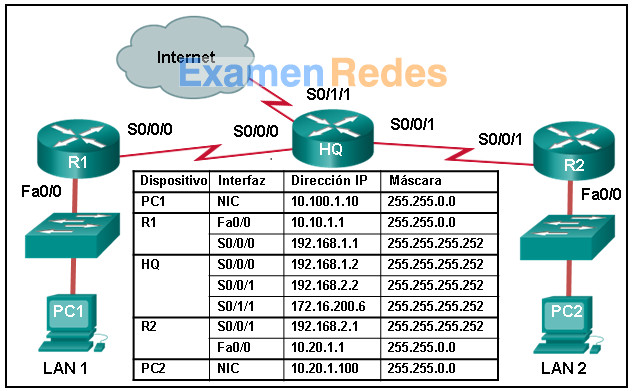

1 pointsConsulte la exhibición. Además de las rutas estáticas que direccionan el tráfico a las redes 10.10.0.0/16 y 10.20.0.0/16, el router HQ también está configurado con el siguiente comando:ip route 0.0.0.0 0.0.0.0 serial 0/1/1

¿Cuál es el propósito de este comando? Correct

Correct

Incorrect

-

Question 47 of 144

47. Question

1 points¿Qué método de cifrado inalámbrico es la manera más segura?Correct

Incorrect

-

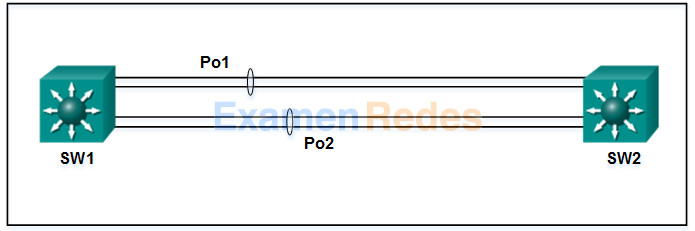

Question 48 of 144

48. Question

1 pointsConsulte la ilustración. Un administrador de red ha conectado dos switches juntos con la tecnología EtherChannel. Si STP se está ejecutando, ¿cuál será el resultado final?

Correct

Correct

Incorrect

Hint

los switches Cisco admiten dos protocolos para negociar un canal entre dos switches: LACP y PAgP. PAgP es propiedad de Cisco. En la topología que se muestra, los conmutadores están conectados entre sí mediante enlaces redundantes. De forma predeterminada, STP está habilitado en los dispositivos de conmutación. STP bloqueará los enlaces redundantes para evitar bucles. -

Question 49 of 144

49. Question

1 pointsConsulte la ilustración. ¿Qué ruta estática introduciría un técnico de TI para crear una ruta de respaldo a la red 172.16.1.0 que solo se utiliza si la ruta principal aprendida a través de RIP falla? Correct

Correct

Incorrect

Hint

una ruta estática de respaldo se denomina ruta estática flotante. Una ruta estática flotante tiene una distancia administrativa mayor que la distancia administrativa de otra ruta estática o ruta dinámica. -

Question 50 of 144

50. Question

1 pointsDespués de conectar cuatro PC a los puertos del switch, configurar el SSID y establecer las propiedades de autenticación para una red de oficina pequeña, un técnico prueba correctamente la conectividad de todos los PC conectados al switch y a la WLAN. A continuación, se configura un firewall en el dispositivo antes de conectarlo a Internet. ¿Qué tipo de dispositivo de red incluye todas las características descritas?Correct

Incorrect

-

Question 51 of 144

51. Question

1 pointsUn administrador intenta eliminar configuraciones de un switch. Luego de usar el comando erase startup-config y de volver a cargar el switch, el administrador advierte que aún existen las VLAN 10 y 100 en el switch. ¿Por qué no se eliminaron estas VLAN?Correct

Incorrect

Hint

Las VLAN de rango estándar (1-1005) se almacenan en un archivo llamado vlan.dat que se encuentra en la memoria flash. Borrar la configuración de inicio y volver a cargar un switch no elimina automáticamente estas VLAN. El archivo vlan.dat se debe eliminar manualmente de la memoria flash y luego se debe volver a cargar el conmutador. -

Question 52 of 144

52. Question

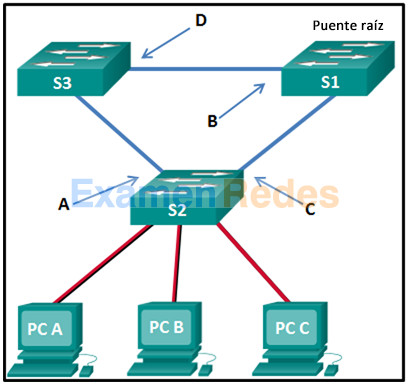

1 pointsConsulte la ilustración. ¿Cuáles son los posibles roles de puerto para los puertos A, B, C y D en esta red con el protocolo RSTP habilitado? Correct

Correct

Incorrect

Hint

debido a que S1 es el puente raíz, B es un puerto designado y C y D puertos raíz. RSTP admite un nuevo tipo de puerto, puerto alternativo en estado de descarte, que puede ser el puerto A en este escenario. -

Question 53 of 144

53. Question

1 points¿Cuál es una opción de configuración segura para el acceso remoto a un dispositivo de red?Correct

Incorrect

-

Question 54 of 144

54. Question

1 pointsUna el estado de enlace con el estado de la interfaz y el protocolo. (No se utilizan todas las opciones.)Correct

Incorrect

-

Question 55 of 144

55. Question

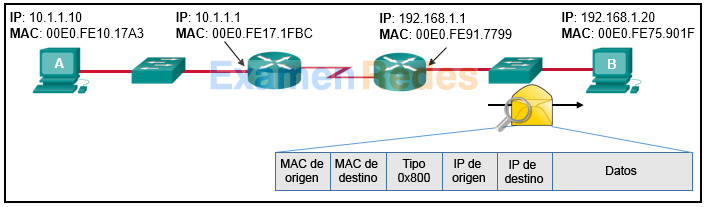

1 pointsConsulte la ilustración. El host A envió un paquete al host B. ¿Cuáles serán las direcciones MAC e IP de origen en el paquete cuando este llegue al host B? Correct

Correct

Incorrect

Hint

a medida que un paquete atraviesa la red, las direcciones de la Capa 2 cambiarán en cada salto a medida que el paquete se desencapsula y se vuelve a encapsular, pero las direcciones de la Capa 3 seguirá siendo el mismo. -

Question 56 of 144

56. Question

1 pointsUna la descripción el tipo de VLAN correcto. (No se utilizan todas las opciones.)Correct

Incorrect

Hint

una VLAN de datos está configurada para transportar tráfico generado por el usuario. Una VLAN predeterminada es la VLAN a la que pertenecen todos los puertos del switch después del arranque inicial de un switch que carga la configuración predeterminada. Se asigna una VLAN nativa a un puerto troncal 802.1Q y se coloca tráfico sin etiquetar en él. Una VLAN de administración es cualquier VLAN que está configurada para acceder a las capacidades de administración de un switch. Se le asigna una dirección IP y una máscara de subred, lo que permite administrar el conmutador a través de HTTP, Telnet, SSH o SNMP. -

Question 57 of 144

57. Question

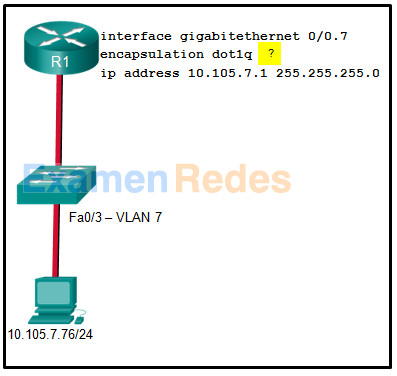

1 pointsConsulte la exhibición. Un administrador de red configura el routing entre VLAN en una red. De momento, solo se usa una VLAN, pero pronto se agregarán más. ¿Cuál es el parámetro que falta y que se muestra como signo de interrogación destacado en el gráfico? Correct

Correct

Incorrect

Hint

El comando completo sería encapsulation dot1q 7. La parte encapsulation dot1q del comando admite enlaces troncales e identifica el tipo de enlace troncal a utilizar. El 7 identifica el número de VLAN. -

Question 58 of 144

58. Question

1 pointsConsulte la exhibición. ¿Cómo se reenvía una trama desde la PCA hacia la PCC si la tabla de direcciones MAC en el switch SW1 está vacía? Correct

Correct

Incorrect

Hint

cuando se enciende un interruptor, la tabla de direcciones MAC está vacía. El conmutador crea la tabla de direcciones MAC examinando la dirección MAC de origen de las tramas entrantes. El conmutador reenvía según la dirección MAC de destino que se encuentra en el encabezado de la trama. Si un switch no tiene entradas en la tabla de direcciones MAC o si la dirección MAC de destino no está en la tabla de conmutadores, el conmutador reenviará la trama a todos los puertos excepto al puerto que trajo la trama al switch. -

Question 59 of 144

59. Question

1 pointsUna los tipos de mensaje DHCP con el orden del proceso de DHCPv4. (No se utilizan todas las opciones).Correct

Incorrect

Hint

El mensaje DHCPDISCOVER de difusión encuentra los servidores de DHCPv4 en la red. Cuando el servidor de DHCPv4 recibe un mensaje DHCPDISCOVER, reserva una dirección IPv4 disponible para arrendar al cliente y envía el mensaje de unidifusión DHCPOFFER al cliente que realiza la solicitud. Cuando el cliente recibe el mensaje DHCPOFFER del servidor, responde con un mensaje DHCPREQUEST. Al recibir el mensaje DHCPREQUEST, el servidor responde con un mensaje de unidifusión DHCPACK. DHCPREPLY y DHCPINFORMATION-REQUEST son mensajes de DHCPv6. -

Question 60 of 144

60. Question

1 pointsDespués de que un host ha generado una dirección IPv6 usando el proceso de DHCPv6 o SLAAC, como puede el host verificar que la dirección es única y por lo tanto utilizable?Correct

Incorrect

Hint

Antes de que un host pueda realmente configurar y usar una dirección IPv6 aprendida a través de SLAAC o DHCP, el host debe verificar que ningún otro host ya esté usando esa dirección. Para verificar que la dirección sea realmente única, el host envía una solicitud de vecino ICMPv6 a la dirección. Si no se devuelve ningún anuncio vecino, el host considera que la dirección es única y la configura en la interfaz. -

Question 61 of 144

61. Question

1 points¿Qué acción se lleva a cabo cuando la dirección MAC de origen de una trama que ingresa a un switch no está en la tabla de direcciones MAC?Correct

Incorrect

-

Question 62 of 144

62. Question

1 pointsUn técnico está solucionando problemas con una WLAN lenta y decide utilizar el enfoque de división del tráfico. ¿Qué dos parámetros tendrían que configurarse para hacer esto? (Escoja dos opciones).Correct

Incorrect

-

Question 63 of 144

63. Question

1 pointsUn administrador de red está agregando una nueva WLAN en un WLC de la serie 3500 de Cisco. ¿Qué pestaña debe usar el administrador para crear una nueva interfaz VLAN que se utilizará para la nueva WLAN?Correct

Incorrect

-

Question 64 of 144

64. Question

1 points¿Qué dos configuraciones de router inalámbrico predeterminadas pueden afectar la seguridad de la red? (Elija dos opciones). Correct

Correct

Incorrect

Hint

la configuración predeterminada en los enrutadores inalámbricos a menudo incluye la transmisión del SSID y el uso de una contraseña administrativa conocida. Ambos representan un riesgo de seguridad para las redes inalámbricas. El cifrado WEP y el filtrado de direcciones MAC no están configurados de forma predeterminada. La selección automática del canal inalámbrico no presenta riesgos de seguridad. -

Question 65 of 144

65. Question

1 pointsEn comparación con las rutas dinámicas, ¿cuáles son las dos ventajas de utilizar rutas estáticas en un router? (Elija dos opciones.)Correct

Incorrect

Hint

las rutas estáticas se configuran manualmente en un router. Las rutas estáticas no se actualizan automáticamente y deben reconfigurarse manualmente si cambia la topología de la red. Por lo tanto, el enrutamiento estático mejora la seguridad de la red porque no realiza actualizaciones de ruta entre los enrutadores vecinos. Las rutas estáticas también mejoran la eficiencia de los recursos al usar menos ancho de banda y no se usan ciclos de CPU para calcular y comunicar rutas. -

Question 66 of 144

66. Question

1 pointsConsulte la exhibición. ¿Cuál es la métrica para reenviar un paquete de datos con la dirección de destino IPv6 2001:DB8:ACAD:E:240:BFF:FED4:9DD2? Correct

Correct

Incorrect

Hint

La dirección de destino IPv6 2001:db8:ACAD:E:240:BFF:FED4:9DD2 pertenece a la red de 2001:db8:ACAD:E::/64. En la tabla de enrutamiento, la ruta para reenviar el paquete tiene Serial 0/0/1 como interfaz de salida y 2682112 como costo. -

Question 67 of 144

67. Question

1 points¿Qué protocolo o tecnología es un protocolo propietario de Cisco que se habilita automáticamente en switches 2960?Correct

Incorrect

-

Question 68 of 144

68. Question

1 pointsUn administrador de red esta configurando una WLAN. ¿Por qué el administrador usaría un controlador WLAN?Correct

Incorrect

-

Question 69 of 144

69. Question

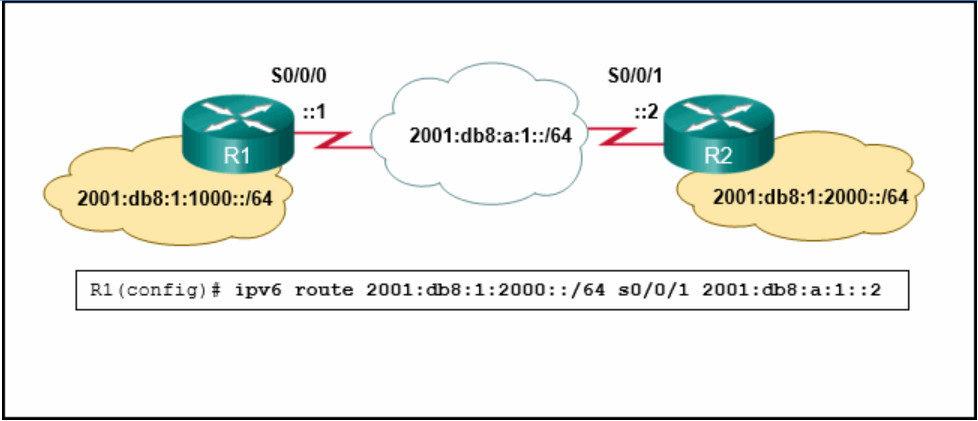

1 pointsConsulte la exhibición. Un ingeniero de red está configurando un routing IPv6 en la red. ¿Qué comando emitido en el router HQ configurará una ruta predeterminada a Internet para reenviar paquetes a una red de destino IPv6 que no se enumera en la tabla de routing? Correct

Correct

Incorrect

-

Question 70 of 144

70. Question

1 pointsUn administrador de red ha encontrado a un usuario que envía una trama 802.1Q de doble etiqueta a un switch. ¿Cuál es la mejor solución para prevenir este tipo de ataque?Correct

Incorrect

-

Question 71 of 144

71. Question

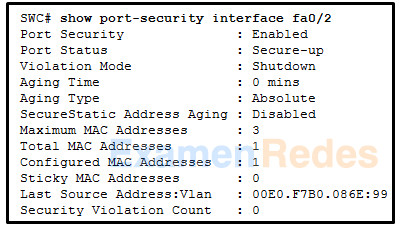

1 pointsConsulte la ilustración. El administrador de red está configurando la función de seguridad del puerto en el switch SWC. El administrador emitió el comando show port-security interface fa 0/2 para verificar la configuración. ¿Qué se puede concluir a partir de la salida que se muestra? (Escoja tres opciones). Correct

Correct

Incorrect

Hint

Debido a que el recuento de violaciones de seguridad es 0, no se ha producido ninguna violación. El sistema muestra que se permiten 3 direcciones MAC en el puerto fa0/2, pero solo se ha configurado una y no se han aprendido direcciones MAC fijas. El puerto está activo debido al estado del puerto de protección. El modo de violación es lo que sucede cuando se conecta un dispositivo no autorizado al puerto. Un puerto debe estar en modo de acceso para poder activar y usar la seguridad del puerto. -

Question 72 of 144

72. Question

1 points¿Cuáles son las dos afirmaciones que describen características de los puertos enrutados en un switch multicapa? (Elija dos opciones).Correct

Incorrect

-

Question 73 of 144

73. Question

1 pointsUn administrador de red utiliza el modelo de router-on-a-stick para configurar un switch y un router para el routing entre VLAN. ¿Qué configuración se debe aplicar al puerto del switch que se conecta al router?Correct

Incorrect

Hint

el puerto del switch que se conecta a la interfaz del router debe configurarse como un puerto troncal. Una vez que se convierte en un puerto troncal, no pertenece a ninguna VLAN en particular y reenviará el tráfico desde varias VLAN. -

Question 74 of 144

74. Question

1 points¿Cuál es el prefijo IPv6 que se utiliza para direcciones de enlace local?Correct

Incorrect

-

Question 75 of 144

75. Question

1 points¿Cuál es el efecto de ingresar el comando de configuración ip dhcp snooping limit rate 6 en un switch?Correct

Incorrect

-

Question 76 of 144

76. Question

1 points¿Qué acción realiza un cliente DHCPv4 si recibe más de un DHCPOFFER de varios servidores DHCP?Correct

Incorrect

-

Question 77 of 144

77. Question

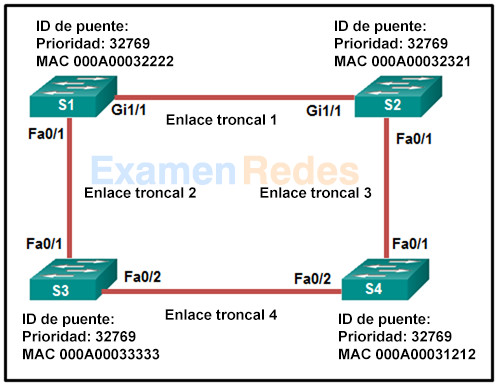

1 pointsConsulte la ilustración. ¿Qué enlace troncal no enviará tráfico después de que el proceso de elección de puente raíz se complete? Correct

Correct

Incorrect

-

Question 78 of 144

78. Question

1 pointsUn ingeniero WLAN implementa un WLC y cinco puntos de acceso inalámbricos utilizando el protocolo CAPWAP con la función DTLS para asegurar el plano de control de los dispositivos de red. Durante la prueba de la red inalámbrica, el ingeniero de WLAN nota que el tráfico de datos se está intercambiando entre el WLC y los AP en texto sin formato y no se está cifrando. ¿Cuál es la razón más probable para esto?Correct

Incorrect

Hint

DTLS es un protocolo que proporciona seguridad entre el AP y el WLC. Les permite comunicarse mediante cifrado y evita escuchas o manipulaciones. DTLS está habilitado de forma predeterminada para proteger el canal de control CAPWAP, pero está deshabilitado de forma predeterminada para el canal de datos. Todo el tráfico de control y administración de CAPWAP intercambiado entre un AP y WLC está encriptado y asegurado de manera predeterminada para brindar privacidad en el plano de control y prevenir ataques Man-In-the-Middle (MITM). -

Question 79 of 144

79. Question

1 points¿Qué método de autenticación inalámbrica depende de un servidor de autenticación RADIUS?Correct

Incorrect

-

Question 80 of 144

80. Question

1 points¿Cuáles son los dos modos VTP que permiten la creación, modificación y eliminación de las VLAN en el switch local? (Elija dos opciones.)Correct

Incorrect

-

Question 81 of 144

81. Question

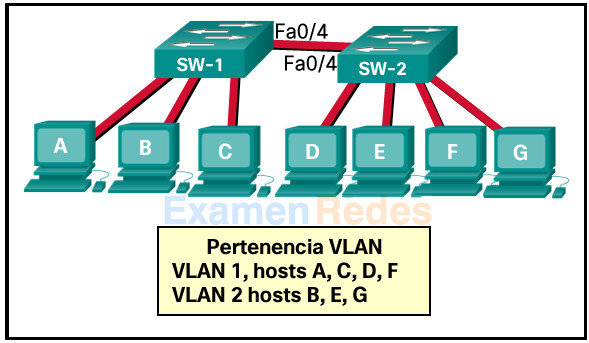

1 pointsConsulte la ilustración. ¿Qué hosts recibirán solicitudes de ARP desde el host A, considerando que el puerto Fa0/4 en ambos switches está configurado para llevar tráfico a varias VLAN? (Elija tres opciones.) Correct

Correct

Incorrect

Hint

Las solicitudes ARP se envían como transmisiones. Eso significa que la solicitud ARP se envía solo a través de una VLAN específica. Los hosts de VLAN 1 solo escucharán solicitudes ARP de hosts en VLAN 1. Los hosts de VLAN 2 solo escucharán solicitudes ARP de hosts en VLAN 2. -

Question 82 of 144

82. Question

1 points¿Cuál sería el motivo principal por el que un atacante podría lanzar un ataque de sobrecarga de la dirección MAC?Correct

Incorrect

-

Question 83 of 144

83. Question

1 pointsUn analista de ciberseguridad está utilizando la herramienta macof para evaluar configuraciones de switches implementados en la red troncal de una organización. ¿A qué tipo de ataque LAN se dirige el analista durante esta evaluación?Correct

Incorrect

Hint

Macof es una herramienta de ataque de red y se utiliza principalmente para inundar conmutadores LAN con direcciones MAC. -

Question 84 of 144

84. Question

1 points¿Qué declaración es correcta acerca de cómo un switch de Capa 2 determina cómo reenviar fotogramas?Correct

Incorrect

Hint

el reenvío de tramas de corte directo lee solo los primeros 22 bytes de una trama, lo que excluye la secuencia de verificación de tramas y, por lo tanto, pueden reenviarse tramas no válidas. Además de las tramas de difusión, las tramas con una dirección MAC de destino que no está en la CAM también se desbordan en todos los puertos activos. Las tramas de unidifusión no siempre se reenvían. Las tramas recibidas con una dirección MAC de destino asociada con el puerto del switch en el que se reciben no se reenvían porque el destino existe en el segmento de red conectado a ese puerto. -

Question 85 of 144

85. Question

1 points¿Qué tres estándares de Wi-Fi funcionan en el rango de frecuencias 2.4 GHz? (Elija tres).Correct

Incorrect

-

Question 86 of 144

86. Question

1 pointsUn administrador de red esta configurando una WLAN. ¿Por qué el administrador usaría varios AP ligeros?Correct

Incorrect

-

Question 87 of 144

87. Question

1 pointsUn administrador de redes configura un nuevo switch de Cisco para el acceso de administración remota. ¿Qué tres elementos se deben configurar en el switch para realizar esta tarea? (Elija tres opciones.)Correct

Incorrect

Hint

Para habilitar el acceso de administración remota, el switch Cisco debe estar configurado con una dirección IP y una gateway predeterminada. Además, las líneas vty deben configurarse para habilitar conexiones Telnet o SSH. Una dirección de bucle invertido, una VLAN predeterminada y configuraciones de dominio VTP no son necesarias para la administración remota del switch. -

Question 88 of 144

88. Question

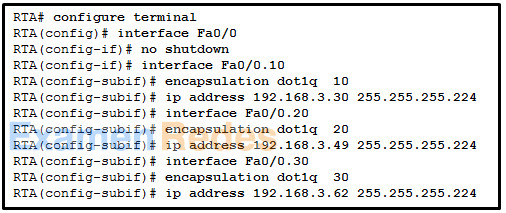

1 pointsConsulte la exhibición. Después de intentar introducir la configuración que se muestra en el router RTA, un administrador recibe un error, y los usuarios en la VLAN 20 informan que no pueden llegar a los usuarios en la VLAN 30. ¿Qué está causando el problema? Correct

Correct

Incorrect

-

Question 89 of 144

89. Question

1 pointsUn administrador de red ha configurado un router para la operación DHCPv6 sin estado. Sin embargo, los usuarios informan de que las estaciones de trabajo no reciben información del servidor DNS. ¿Qué dos líneas de configuración del router deben verificarse para garantizar que el servicio DHCPv6 sin estado esté configurado correctamente? (Escoja dos opciones).Correct

Incorrect

Hint

Para utilizar el método DHCPv6 sin estado, el enrutador debe informar a los clientes DHCPv6 para configurar una dirección IPv6 SLAAC y comunicarse con el servidor DHCPv6 para parámetros de configuración adicionales, como el DNS dirección del servidor. Esto se hace mediante el comando ipv6 nd other-config-flag ingresado en el modo de configuración de la interfaz. La dirección del servidor DNS se indica en la configuración del grupo dhcp ipv6. -

Question 90 of 144

90. Question

1 pointsUn administrador de redes configura la función de seguridad de puertos en un switch. La política de seguridad especifica que cada puerto de acceso debe permitir hasta dos direcciones MAC. Cuando se alcanza al número máximo de direcciones MAC, se descarta una trama con la dirección MAC de origen desconocida y se envía una notificación al servidor de syslog. ¿Qué modo de violación de seguridad se debe configurar para cada puerto de acceso?Correct

Incorrect

-

Question 91 of 144

91. Question

1 pointsUn administrador de red utiliza }el comando de configuración global predeterminado portfast bpduguard del árbol de expansión para habilitar la protección BPDU en un switch. Sin embargo, la protección BPDU no está activada en todos los puertos de acceso. ¿Cuál es la causa del problema?Correct

Incorrect

-

Question 92 of 144

92. Question

1 points¿Cuáles son los dos protocolos que se usan para proporcionar autenticación de AAA basada en servidor? (Elija dos opciones.)Correct

Incorrect

-

Question 93 of 144

93. Question

1 points¿Qué ataque a la red intenta crear un DoS para los clientes al evitar que obtengan un arrendamiento de DHCP?Correct

Incorrect

Hint

Los ataques de inanición de DCHP son lanzados por un atacante con la intención de crear un DoS para los clientes de DHCP. Para lograr este objetivo, el atacante usa una herramienta que envía muchos mensajes DHCPDISCOVER con el fin de ceder todo el grupo de direcciones IP disponibles, negándolas así a los hosts legítimos. -

Question 94 of 144

94. Question

1 pointsUn administrador de red está preparando la implementación PVST+ rápido en una red de producción. ¿Cómo determinan los tipos de links rápidos PVST+ en las interfaces del switch?Correct

Incorrect

Hint

cuando se implementa Rapid PVST +, los tipos de enlaces se determinan automáticamente, pero se pueden especificar manualmente. Los tipos de enlaces pueden ser punto a punto, compartidos o perimetrales. -

Question 95 of 144

95. Question

1 points¿Cuáles de los siguientes son dos motivos para que un administrador de red divida una red con un switch de capa 2? (Elija dos).Correct

Incorrect

Hint

un switch tiene la capacidad de crear conexiones temporales punto a punto entre los dispositivos de red de transmisión y recepción conectados directamente. Los dos dispositivos tienen conectividad full-duplex de ancho de banda completo durante la transmisión. -

Question 96 of 144

96. Question

1 points¿Qué acción se lleva a cabo cuando una trama que ingresa a un switch tiene una dirección MAC de destino de unidifusión que aparece en la tabla de direcciones MAC?Correct

Incorrect

-

Question 97 of 144

97. Question

1 pointsConsulte la ilustración.¿Qué comando static route se puede ingresar en R1 para reenviar tráfico a la LAN conectada a R2? Correct

Correct

Incorrect

-

Question 98 of 144

98. Question

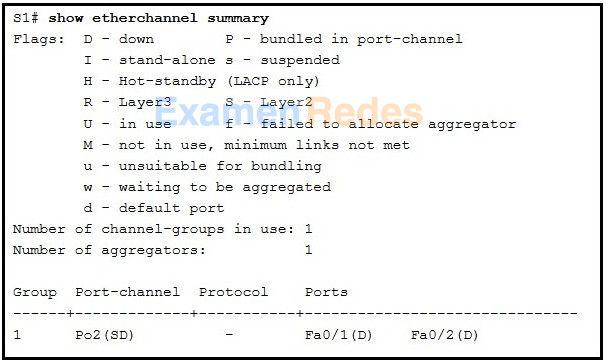

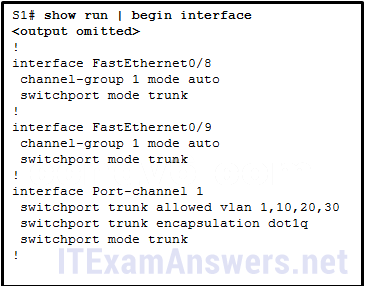

1 pointsConsulte la ilustración. Un administrador de red revisa la configuración del switch S1. ¿Qué protocolo se implementó para agrupar varios puertos de físicos en un único enlace lógico? Correct

Correct

Incorrect

-

Question 99 of 144

99. Question

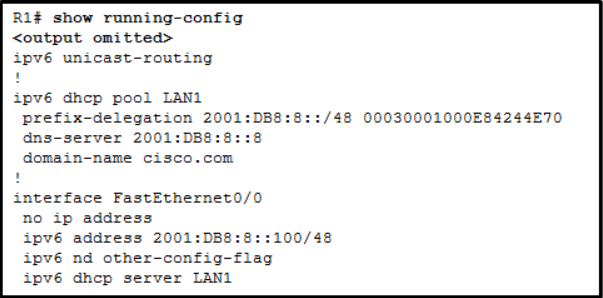

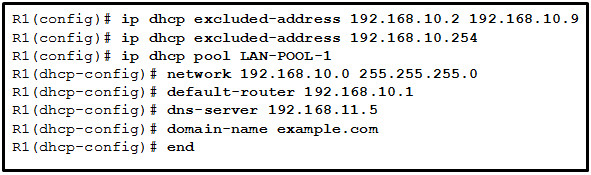

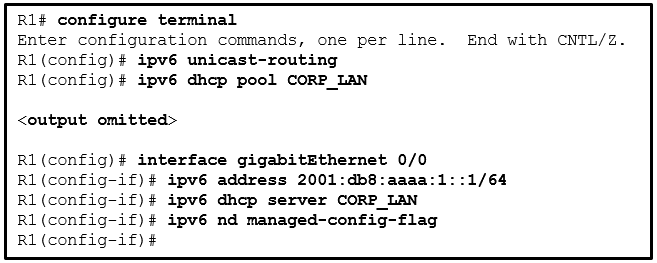

1 pointsConsulte la ilustración. ¿Qué afirmación que se muestra en el resultado permite que el router R1 responda a las solicitudes de DHCPv6 sin información de estado? Correct

Correct

Incorrect

Hint

El comando de interfaz ipv6 nd other-config-flag permite enviar mensajes RA en esta interfaz, lo que indica que hay información adicional disponible desde un servidor DHCPv6 sin estado. -

Question 100 of 144

100. Question

1 points¿Cuál es el efecto de ingresar el comando shutdown configuration en un switch?Correct

Incorrect

-

Question 101 of 144

101. Question

1 points¿Qué protocolo o tecnología requiere que los switches estén en modo servidor o modo cliente?Correct

Incorrect

-

Question 102 of 144

102. Question

1 points¿Por qué se requiere la indagación DHCP cuando se utiliza la función de inspección dinámica de ARP?Correct

Incorrect

Hint

DAI se basa en el espionaje DHCP. La indagación de DHCP escucha los intercambios de mensajes de DHCP y crea una base de datos de enlaces de tuplas válidas (dirección MAC, dirección IP, interfaz VLAN). Cuando DAI está habilitado, el conmutador descarta el paquete ARP si la dirección MAC del remitente y la dirección IP del remitente no coinciden con una entrada en la base de datos de enlaces de indagación DHCP. Sin embargo, se puede superar mediante asignaciones estáticas. Las asignaciones estáticas son útiles cuando los hosts configuran direcciones IP estáticas, no se puede ejecutar la indagación DHCP o cuando otros conmutadores de la red no ejecutan la inspección ARP dinámica. Una asignación estática asocia una dirección IP a una dirección MAC en una VLAN. -

Question 103 of 144

103. Question

1 points¿Cuáles son las tres afirmaciones que describen con precisión las configuraciones de dúplex y de velocidad en los switches Cisco 2960? (Elija tres).Correct

Incorrect

-

Question 104 of 144

104. Question

1 points¿Cuál es una de las desventajas del método de base de datos local para proteger el acceso a dispositivos que se puede resolver usando AAA con servidores centralizados?Correct

Incorrect

Hint

el método de base de datos local para proteger el acceso al dispositivo utiliza nombres de usuario y contraseñas que se configuran localmente en el enrutador. Esto permite a los administradores realizar un seguimiento de quién inició sesión en el dispositivo y cuándo. Las contraseñas también se pueden cifrar en la configuración. Sin embargo, la información de la cuenta debe configurarse en cada dispositivo al que esa cuenta debería tener acceso, lo que hace que esta solución sea muy difícil de escalar. -

Question 105 of 144

105. Question

1 pointsUna empresa acaba de cambiar a un nuevo ISP. El ISP ha completado y comprobado la conexión desde su sitio a la empresa. Sin embargo, los empleados de la empresa no pueden acceder a Internet. ¿Qué se debe hacer o verificar?Correct

Incorrect

-

Question 106 of 144

106. Question

1 points¿Cuál es el efecto de ingresar el comando show ip dhcp snooping binding configuration en un switch?Correct

Incorrect

-

Question 107 of 144

107. Question

1 points¿Qué comando inicia el proceso para agrupar dos interfaces físicas para crear un grupo EtherChannel mediante el LACP?Correct

Incorrect

Hint

Para especificar las interfaces en un grupo EtherChannel, utilice el comando de configuración global interface range interface para el rango de interfaces utilizadas. El comando interface range GigabitEthernet 0/4 – 5 es la opción correcta porque especifica dos interfaces para el grupo EtherChannel. -

Question 108 of 144

108. Question

1 points¿En qué situación un técnico usaría el comando de switch show interfaces ?Correct

Incorrect

Hint

el comando show interfaces es útil para detectar errores de medios, para ver si se envían y reciben paquetes y para determinar si hay runts, gigantes, CRC, interfaz se restablece o se han producido otros errores. Los problemas de accesibilidad a una red remota probablemente se deben a una gateway predeterminada mal configurada u otro problema de enrutamiento, no a un problema de conmutador. El comando show mac address-table muestra la dirección MAC de un dispositivo conectado directamente. -

Question 109 of 144

109. Question

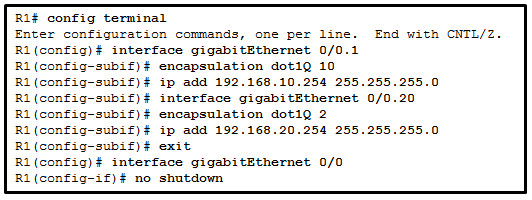

1 pointsConsulte la ilustración. Un administrador de red configura R1 para el enrutamiento entre VLAN entre VLAN 10 y VLAN 20. Sin embargo, los dispositivos de VLAN 10 y VLAN 20 no pueden comunicarse. Basado en la configuración de la exposición, ¿cuál es una posible causa del problema? Correct

Correct

Incorrect

-

Question 110 of 144

110. Question

1 pointsConsulte la ilustración. Considere que se acaba de restaurar la alimentación principal. La PC3 emite una solicitud de DHCP IPv4 de difusión. ¿A qué puerto reenvía esta solicitud SW1? Correct

Correct

Incorrect

-

Question 111 of 144

111. Question

1 pointsConsulte la exhibición. Si las direcciones IP del router de gateway predeterminado y del servidor DNS son correctas, ¿cuál es el problema de configuración? Correct

Correct

Incorrect

Hint

En esta configuración, la lista de direcciones excluidas debe incluir la dirección asignada al Router de gateway predeterminado. Por lo tanto, el comando debe ser ip dhcp excluded-address 192.168.10.1 192.168.10.9. -

Question 112 of 144

112. Question

1 points¿Qué opción muestra una ruta estática predeterminada IPv4 correctamente configurada?Correct

Incorrect

Hint

La ruta estática ip route 0.0.0.0 0.0.0.0 S0/0/0 se considera una ruta estática predeterminada y coincidirá con todas las redes de destino. -

Question 113 of 144

113. Question

1 pointsLos usuarios de una LAN no pueden acceder a un servidor web de la empresa, pero pueden llegar a otro lugar. ¿Qué se debe hacer o verificar?Correct

Incorrect

-

Question 114 of 144

114. Question

1 points¿Qué protocolo o tecnología permite que los datos se transmitan a través de enlaces de switch redundantes?Correct

Incorrect

-

Question 115 of 144

115. Question

1 points¿Qué acción se lleva a cabo cuando un fotograma que ingresa a un switch tiene una dirección MAC de destino de unidifusión que no está en la tabla de direcciones MAC?Correct

Incorrect

-

Question 116 of 144

116. Question

1 points¿Qué acción se lleva a cabo cuando la dirección MAC de origen de una trama que ingresa a un switch aparece en la tabla de direcciones MAC asociada a un puerto diferente?Correct

Incorrect

-

Question 117 of 144

117. Question

1 pointsEl switch reemplaza la entrada anterior y usa el puerto más actual.Correct

Incorrect

Hint

al agregar un nuevo conmutador a un dominio VTP, es fundamental configurar el conmutador con un nuevo nombre de dominio, el modo VTP correcto, el número de versión del VTP y contraseña. un switch con un número de revisión más alto puede propagar VLAN no válidas y borrar VLAN válidas, evitando así la conectividad para varios dispositivos en las VLAN válidas. -

Question 118 of 144

118. Question

1 pointsUn administrador de red esta configurando una WLAN. ¿Por qué el administrador utilizaría servidores RADIUS en la red?Correct

Incorrect

-

Question 119 of 144

119. Question

1 points¿Qué protocolo o tecnología utiliza IP de origen a IP de destino como mecanismo de equilibrio de carga?Correct

Incorrect

-

Question 120 of 144

120. Question

1 points¿Qué acción se lleva a cabo cuando la dirección MAC de origen de una trama que ingresa a un switch está en la tabla de direcciones MAC?Correct

Incorrect

-

Question 121 of 144

121. Question

1 pointsConsulte la exhibición. Un administrador de red configura un router como servidor de DHCPv6. El administrador emite un comando show ipv6 dhcp pool para verificar la configuración. ¿Cuál de estas afirmaciones explica el motivo por el que el número de clientes activos es 0? Correct

Correct

Incorrect

Hint

Bajo la configuración DHCPv6 sin estado, indicada por el comando ipv6 nd other-config-flag, el servidor DHCPv6 no mantiene la información de estado, porque las direcciones IPv6 del cliente no son administradas por el servidor DHCP. Debido a que los clientes configurarán sus direcciones IPv6 combinando el prefijo/longitud de prefijo y una ID de interfaz autogenerada, la configuración del grupo ipv6 dhcp no necesita especificar el rango de direcciones IPv6 válido. Y debido a que los clientes utilizarán la dirección de enlace local de la interfaz del router como la dirección de la gateway predeterminada, la dirección de la gateway predeterminada no es necesaria. -

Question 122 of 144

122. Question

1 points¿Cuál es el efecto de ingresar el comando de configuración ip arp inspection validate src-mac en un switch?Correct

Incorrect

-

Question 123 of 144

123. Question

1 points¿Qué acción se lleva a cabo cuando una trama que ingresa a un switch tiene una dirección MAC de destino de multidifusión?Correct

Incorrect

Hint

Si la dirección MAC de destino es una transmisión o una multidifusión, la trama también se desborda por todos los puertos excepto el puerto de entrada. -

Question 124 of 144

124. Question

1 points¿Qué técnica de mitigación evitaría que los servidores no autorizados proporcionen parámetros de configuración IP falsos a los clientes?Correct

Incorrect

Hint

Al igual que la inspección ARP dinámica (DAI), IP Source Guard (IPSG) necesita determinar la validez de los enlaces de dirección MAC a dirección IP. Para hacer esto, IPSG usa la base de datos de enlaces construida por DHCP snooping. -

Question 125 of 144

125. Question

1 pointsLos usuarios de la sucursal pudieron acceder a un sitio por la mañana, pero no han tenido conectividad con el sitio desde la hora del almuerzo. ¿Qué se debe hacer o verificar?Correct

Incorrect

-

Question 126 of 144

126. Question

1 pointsUna el paso con cada descripción de la secuencia de arranque del switch. (No se utilizan todas las opciones).Correct

Incorrect

-

Question 127 of 144

127. Question

1 pointsConsulte la ilustración. Un administrador intenta instalar una ruta estática IPv6 en el router R1 para llegar a la red conectada al router R2. Después de introducir el comando de ruta estática, la conectividad a la red sigue fallando. ¿Qué error se cometió en la configuración de la ruta estática? Correct

Correct

Incorrect

Hint

En este ejemplo, la interfaz en la ruta estática es incorrecta. La interfaz debe ser la interfaz de salida en R1, que es s0/0/0. -

Question 128 of 144

128. Question

1 points¿Cuál es el efecto de ingresar el comando de configuration switchport mode access en un switch?Correct

Incorrect

-

Question 129 of 144

129. Question

1 pointsConsulte la ilustración. Un administrador de red está configurando el router R1 para la asignación de direcciones IPv6. En función de la configuración parcial, ¿qué esquema de asignación de direcciones de unidifusión global IPv6 piensa implementar el administrador? Correct

Correct

Incorrect

-

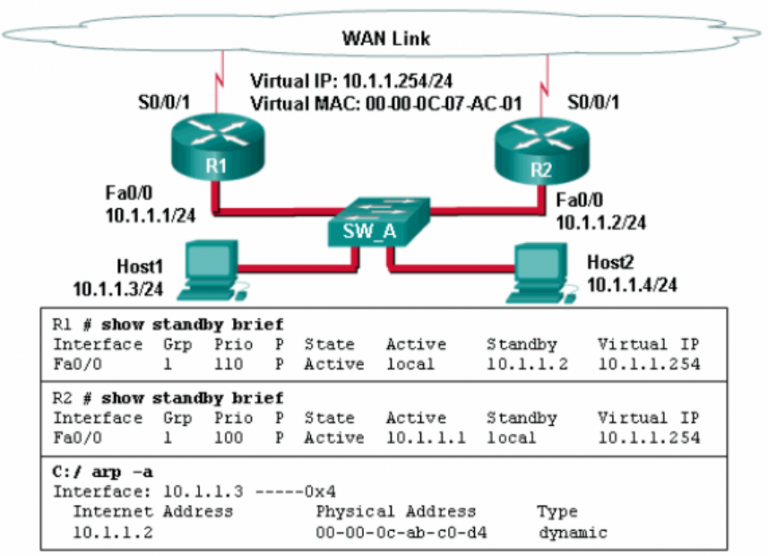

Question 130 of 144

130. Question

1 pointsConsulte la ilustración. Un administrador de red configuró los routers R1 y R2 como parte del grupo 1 de HSRP. Después de volver a cargar los routers, un usuario en el Host1 se quejó de la falta de conectividad a Internet. El administrador de redes emitió el comando show standby brief en ambos routers para verificar las operaciones de HSRP. Además, el administrador observó la tabla ARP en el Host1. ¿Qué entrada de la tabla ARP del Host1 se debe observar para obtener conectividad a Internet? Correct

Correct

Incorrect

Hint

los hosts enviarán una solicitud ARP a la gateway predeterminada, que es la dirección IP virtual. Las respuestas ARP de los enrutadores HSRP contienen la dirección MAC virtual. Las tablas ARP del host contendrán un mapeo de la IP virtual al MAC virtual. – la dirección IP y la dirección MAC de R1 -

Question 131 of 144

131. Question

1 pointsUn técnico junior estaba agregando una ruta a un router LAN. Un traceroute a un dispositivo en la nueva red reveló una ruta incorrecta y un estado inalcanzable. ¿Qué se debe hacer o verificar?Correct

Incorrect

-

Question 132 of 144

132. Question

1 pointsUn administrador de red esta configurando una WLAN. ¿Por qué el administrador aplicaría WPA2 con AES a la WLAN?Correct

Incorrect

-

Question 133 of 144

133. Question

1 points¿En qué puertos del switch se debe habilitar la protección BPDU para mejorar la estabilidad del STP?Correct

Incorrect

-

Question 134 of 144

134. Question

1 points¿Cuál es el efecto de ingresar el switchport port-security switchport port-security en un switch?Correct

Incorrect

-

Question 135 of 144

135. Question

1 pointsUn ingeniero de red está resolviendo una red inalámbrica recientemente implementada que esté utilizando las últimas normas de 802.11. Cuando los usuarios acceden los servicios de ancho de banda alto como transmisión de video, el rendimiento inalámbrico es pobre. Para mejorar el rendimiento que el ingeniero de red decide configurar una banda de frecuencia SSID de 5 Ghz y capacitar a los usuarios para usar ese SSID para servicios de transmisión de medios. ¿Qué podría esta solución mejorar el rendimiento inalámbrico para ese tipo de servicio?Correct

Incorrect

Hint

el alcance inalámbrico está determinado por la antena del punto de acceso y la potencia de salida, no por la banda de frecuencia que se utiliza. En este escenario se afirma que todos los usuarios tienen NIC inalámbricas que cumplen con el último estándar, por lo que todos pueden acceder a la banda de 5 GHz. Aunque a algunos usuarios les puede resultar inconveniente cambiar a la banda de 5 Ghz para acceder a los servicios de transmisión, es la mayor cantidad de canales, no solo la menor cantidad de usuarios, lo que mejorará el rendimiento de la red. -

Question 136 of 144

136. Question

1 pointsUn administrador de red esta configurando una WLAN. ¿Por qué el administrador usaría un hub WLAN?Correct

Incorrect

-

Question 137 of 144

137. Question

1 points¿Qué comando habilita un router para que este comience a enviar mensajes que le permiten configurar una dirección de enlace local sin utilizar un servidor DHCP IPv6?Correct

Incorrect

Hint

Para habilitar IPv6 en un router, debe usar el comando de configuración global ipv6 unicast-routing o usar el comando de configuración de interfaz ipv6 enable. Esto es equivalente a ingresar enrutamiento IP para habilitar el enrutamiento IPv4 en un router cuando se ha apagado. Tenga en cuenta que IPv4 está habilitado en un router de forma predeterminada. IPv6 no está habilitado de forma predeterminada. -

Question 138 of 144

138. Question

1 points¿Cuál es el efecto de ingresar el comando de configuración ip arp inspection vlan 10 en un switch?Correct

Incorrect

-

Question 139 of 144

139. Question

1 points¿Qué protocolo o tecnología administra las negociaciones troncales entre switches?Correct

Incorrect

-

Question 140 of 144

140. Question

1 points¿Qué protocolo o tecnología utiliza un router en espera para asumir la responsabilidad de reenvío de paquetes si falla el router activo?Correct

Incorrect

-

Question 141 of 144

141. Question

1 points¿Qué protocolo o tecnología define un grupo de routeres, uno de ellos definido como activo y otro como en espera?Correct

Incorrect

-

Question 142 of 144

142. Question

1 pointsUn administrador de red esta configurando una WLAN. ¿Por qué el administrador deshabilitaría la función de difusión para el SSID?Correct

Incorrect

-

Question 143 of 144

143. Question

1 pointsLos empleados no pueden conectarse a servidores en una de las redes internas. ¿Qué se debe hacer o verificar?Correct

Incorrect

-

Question 144 of 144

144. Question

1 pointsUn técnico está configurando un router para una pequeña empresa con varias WLAN y no necesita la complejidad de un protocolo de enrutamiento dinámico. ¿Qué se debe hacer o verificar?Correct

Incorrect

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes