Última actualización: octubre 14, 2022

Examen de Control de Dispositivos de Red y Configuración Inicial Módulos 10 – 12 Preguntas y Respuestas Español

1. ¿Qué significa la letra C junto a una entrada en la salida del comando show ip route?

- Identifica una red que está conectada directamente al router.

- Identifica una red que se aprende a través de EIGRP.

- Identifica una red que es una ruta estática.

- Identifica una red que se aprende a través de OSPF.

2. Para ahorrar tiempo, los comandos de IOS pueden ingresarse parcialmente y luego completarse tecleando qué combinación de teclas o teclas.

- Ctrl-P

- Tabulación

- Flecha arriba

- Ctrl-N

- Flecha derecha

- Flecha hacia abajo

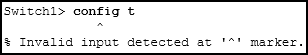

3. Observe la ilustración. Un administrador está intentando configurar el conmutador pero recibe el mensaje de error que se muestra en la imagen. ¿Cuál es el problema?

- El administrador debe conectarse a través del puerto de la consola para acceder al modo de configuración global.

- El administrador primero debe ingresar al modo EXEC privilegiado antes de emitir el comando.

- Se debe utilizar todo el comando, configure terminal.

- El administrador ya está en modo de configuración global.

4. ¿Cuál modo de Cisco IOS muestra un indicador de Router#?

- modo de configuración global

- modo EXEC privilegiado

- modo de configuración inicial

- modo EXEC del usuario

5. Un administrador utiliza la combinación de teclas Ctrl-Shift-6 en un conmutador después de emitir el comando ping . ¿Cuál es el propósito de utilizar estas teclas?

- para salir a un modo de configuración diferente

- para reiniciar el proceso de ping

- para permitir al usuario completar el comando

- para interrumpir el proceso de ping

6. ¿Qué comando de switch usaría un administrador de red para determinar si hay errores de medios o encapsulamiento en una interfaz?

- show ip interface

- línea show

- show interfaces

- show arp

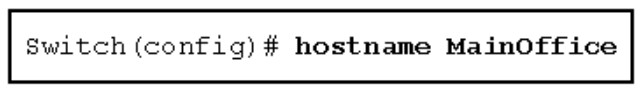

7. Observe la ilustración. ¿Qué elemento de sintaxis de IOS es la expresión MainOffice?

- un subcomando

- un comando

- un argumento

- una palabra clave

8. Un administrador de red establece una conexión a un switch a través de SSH. ¿Qué característica describe de forma única la conexión SSH?

- acceso directo al switch mediante el uso de un programa de emulación de terminal

- acceso remoto a un switch donde los datos se cifran durante la sesión

- acceso in situ a un switch mediante el uso de un PC conectado directamente y un cable de consola

- acceso remoto al switch mediante el uso de una conexión telefónica

- acceso fuera de banda a un switch mediante el uso de un terminal virtual con autenticación de contraseña

9. Al configurar SSH en un enrutador para implementar una gestión segura de red, un ingeniero de red ha emitido los comandos login local y transport input ssh line vty. ¿Qué tres acciones de configuración adicionales se deben realizar para completar la configuración SSH? (Elija tres opciones).

- Habilitar SSH manualmente después de generar las claves RSA.

- Establecer los niveles de privilegios de usuario.

- Generar las claves RSA asimétricas.

- Configurar acceso a la CLI basado en funciones

- Configurar el nombre de dominio IP correcto.

- Crear un base de datos de nombre de usuario y de contraseñas locales.

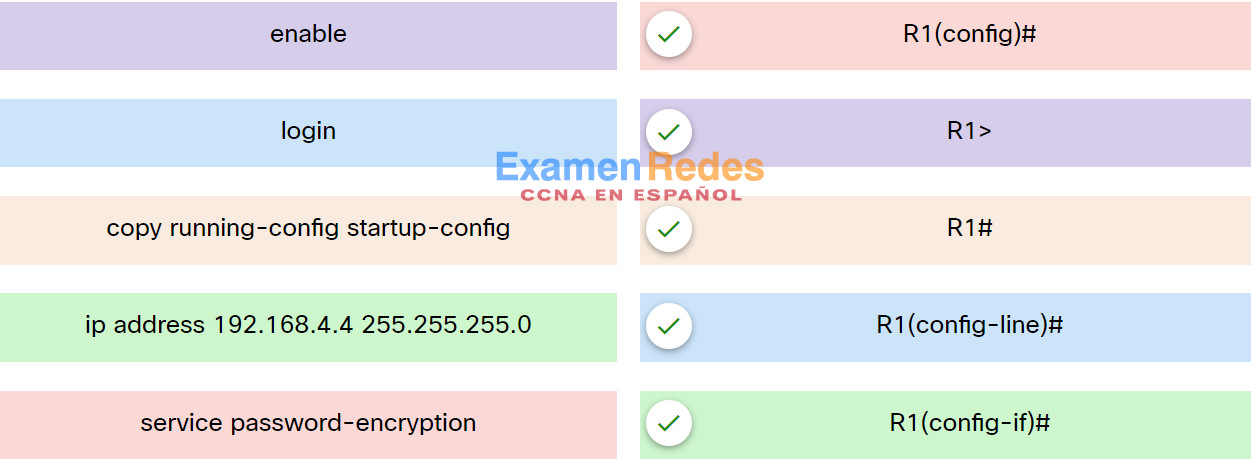

10. Una el comando con el modo de dispositivo en el que se introduce.

| Service password-encryption | R1(config)# |

| Enable | R1> |

| Copy running-config startup-config | R1# |

| Login | R1(config-line)# |

| Ip address 192.168.4.4 255.255.255.0 | R1(config-if)# |

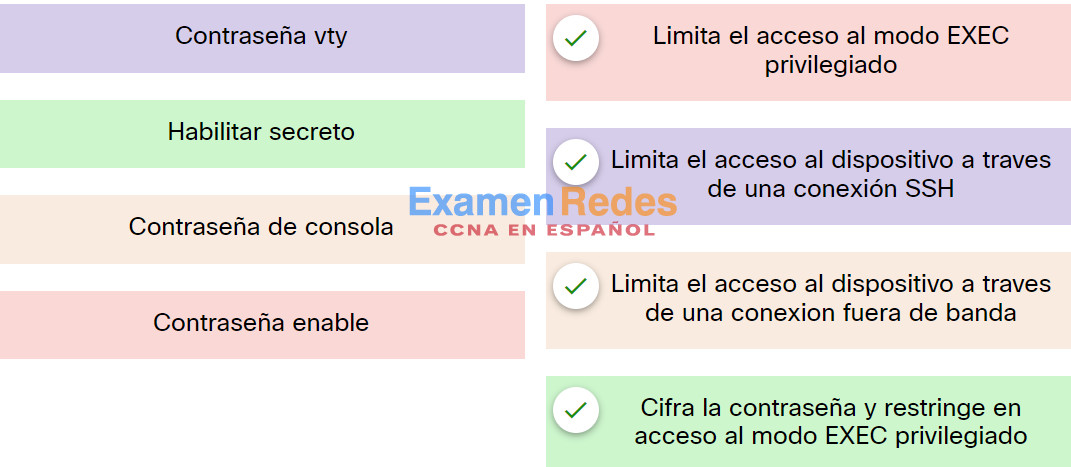

11. Una el tipo de contraseña en un dispositivo Cisco con su función.

| Contraseña enable | Limita el acceso al modo EXEC privilegiado |

| Contraseña vty | Limita el acceso al dispositivo a traves de una conexión SSH |

| Contraseña de consola | Limita el acceso al dispositivo a traves de una conexion fuera de banda |

| Habilitar secreto | Cifra la contraseña y restringe en acceso al modo EXEC privilegiado |

12. ¿Cuál de las siguientes interfaces es la SVI predeterminada en un conmutador Cisco?

- VLAN 1

- FastEthernet 0/1

- VLAN 99

- GigabitEthernet 0/1

13. Las contraseñas se pueden usar para restringir el acceso a Cisco IOS o a partes de este. Seleccione los modos e interfaces que pueden protegerse con contraseñas. (Elija tres opciones).

- Interfaz de la consola

- modo EXEC privilegiado

- Modo de arranque IOS

- Interfaz VTY

- Modo de configuración del enrutador

- Interfaz Ethernet

14. Un administrador de red ingresa el comando service password-encryption en el modo de configuración de un enrutador. ¿Qué logra este comando?

- Este comando impide que alguien vea las contraseñas de configuración en ejecución.

- Este comando proporciona una contraseña cifrada exclusiva para el personal de servicio externo que debe realizar el mantenimiento del router.

- Este comando cifra las contraseñas a medida que se transmiten a través de vínculos WAN serie.

- Este comando cifra automáticamente las contraseñas en los archivos de configuración que se almacenan actualmente en NVRAM.

- Este comando habilita un fuerte algoritmo de encriptación para el comando enable secret password.

15. ¿Cuál es el propósito de los mensajes ICMP?

- Informar a los routers sobre cambios en la topología de la red.

- Controlar el proceso de resolución de nombre de dominio a dirección IP.

- Proporcionar comentarios acerca de las transmisiones de paquetes IP.

- Asegurar el envío de un paquete IP.

16. ¿Qué mensaje ICMPv6 se envía cuando el campo de límite de saltos IPv6 de un paquete se reduce a cero y el paquete no se puede reenviar?

- tiempo excedido

- puerto inalcanzable

- red inalcanzable

- protocolo inalcanzable

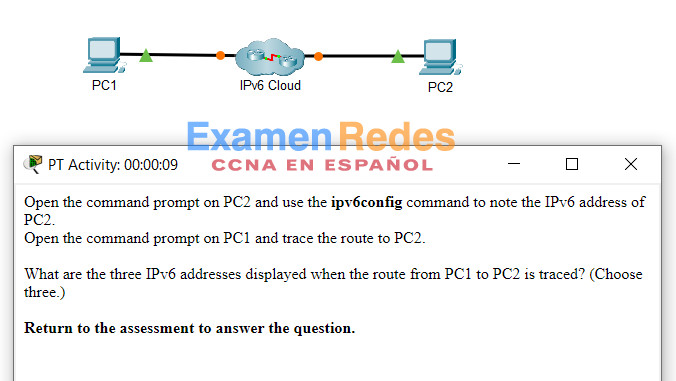

17. Abra la actividad de PT. Realice las tareas en las instrucciones de la actividad y luego responda la pregunta. ¿Cuales son las tres direcciones IPv6 mostradas cuando se ratrea la ruta entre PC1 a PC2? (Elija tres opciones).

- 2001:DB8:1:1::1

- 2001:DB8:1:3::1

- 2001:DB8:1:2::2

- 2001:DB8:1:2::1

- 2001:DB8:1:4::1

- 2001:DB8:1:1::A

- 2001:DB8:1:3::2

18. Un usuario emite un comando ping 198.51.100.5 y recibe una respuesta que incluye un código de 3 . ¿Qué representa este código?

- puerto inalcanzable

- protocolo inalcanzable

- red inalcanzable

- host fuera de alcance

0 : red inalcanzable

1 : host inalcanzable

2 : protocolo inalcanzable

3 : puerto inalcanzable

19. ¿Qué utilidad utiliza el Protocolo de mensajería de control de Internet?

- DNS

- RIP

- ping

- NTP

20. ¿Qué comando puede utilizarse para verificar la conectividad entre dos dispositivos host?

- netstat

- ipconfig

- ping

- nslookup

21. Un usuario llama para reportar que una computadora no puede acceder a internet. El técnico de red pide al usuario que ejecute el comando ping 127.0.0.1 en una ventana de Símbolo del sistema (Command prompt). El usuario informa que el resultado es cuatro respuestas positivas. ¿Qué conclusión se puede extraer basándose en esta prueba de conectividad?

- La dirección IP obtenida del servidor DHCP es correcta.

- La computadora puede acceder a la red. El problema existe más allá de la red local.

- La computadora puede acceder a internet. Sin embargo, es posible que el web browser (navegador web) no funcione.

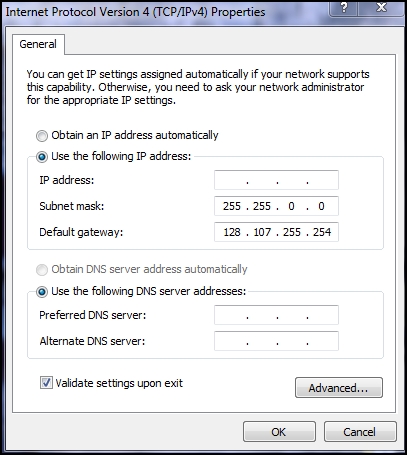

- La implementación TCP/IP es funcional.

22. Observe la ilustración. Un técnico en redes está asignando estáticamente una dirección IP a una PC. La puerta de enlace predeterminada es correcta. ¿Cuál sería una dirección IP válida para asignar al host?

- 128.107.255.1

- 128.108.100.10

- 128.106.10.100

- 128.107.255.254

23. ¿Qué mensaje ICMP utiliza la utilidad traceroute durante el proceso de encontrar la ruta entre dos hosts finales?

- ping

- Tiempo superado

- destino inalcanzable

- redireccionamiento

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes