Última actualización: febrero 3, 2025

Examen de práctica para la certificación CCNA Preguntas y Respuestas Español

Enterprise Networking, Security, and Automation (Versión 7.00) – Examen de práctica de certificación CCNA (200-301)

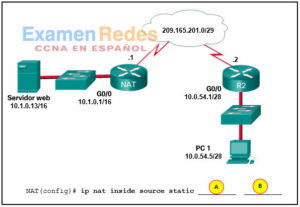

1. Consulte la ilustración. La NAT estática se configura para permitir el acceso de la PC 1 al servidor web en la red interna. ¿Qué dos direcciones se requieren en lugar de A y B para completar la configuración de la NAT estática? (Elija dos opciones.)

- A = 10.1.0.13

- B = 209.165.201.1

- B = 209.165.201.7

- B = 10.0.254.5

- A = 209.165.201.2

2. Un ingeniero de red está utilizando el software de administrador SNMP para supervisar y administrar el rendimiento de la red. Además de sondear los dispositivos de red a intervalos de tiempo regulares, el ingeniero está configurando los dispositivos para generar mensajes que informen al administrador SNMP de los eventos especificados. ¿Qué tipo de mensaje está configurado en esos dispositivos que les permiten enviar mensajes no solicitados?

- get-bulk-request

- get-response

- Solicitud set

- trap

3. ¿Cuál es el propósito de la palabra clave “overload” (sobrecarga) en el comando ip nat inside source list 1 pool NAT_POOL overload ?

- Permite que muchos hosts internos compartan una o algunas direcciones globales internas.

- Permite que los hosts internos utilicen un conjunto de direcciones globales internas.

- Permite que los hosts externos inicien sesiones con los hosts internos.

- Permite que una lista de hosts internos se comunique con un grupo específico de hosts externos.

4. Un ingeniero de red está configurando un switch Cisco cuando se muestra este mensaje.

%LINK-3-UPDOWN: Interface Port-Channel1, estado cambiado a arriba

¿Cuál es el nivel de gravedad Syslog de este mensaje?

- Informativo

- Notificación

- Error

- Alerta

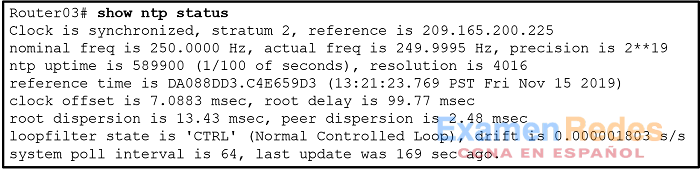

5. Consulte la ilustración. Una red corporativa está utilizando NTP para sincronizar la hora entre dispositivos. ¿Qué se puede determinar a partir de la salida mostrada?

- Router03 es un dispositivo del estrato 2 que puede proporcionar servicio NTP a otros dispositivos en la red.

- El tiempo en el Router03 puede no ser confiable porque se desplaza en más de 7 segundos para el servidor de tiempo.

- La interfaz del Router03 que se conecta al servidor de tiempo tiene la dirección IPv4 209.165.200.225.

- La hora del Router03 se sincroniza con un servidor de tiempo del estrato 2.

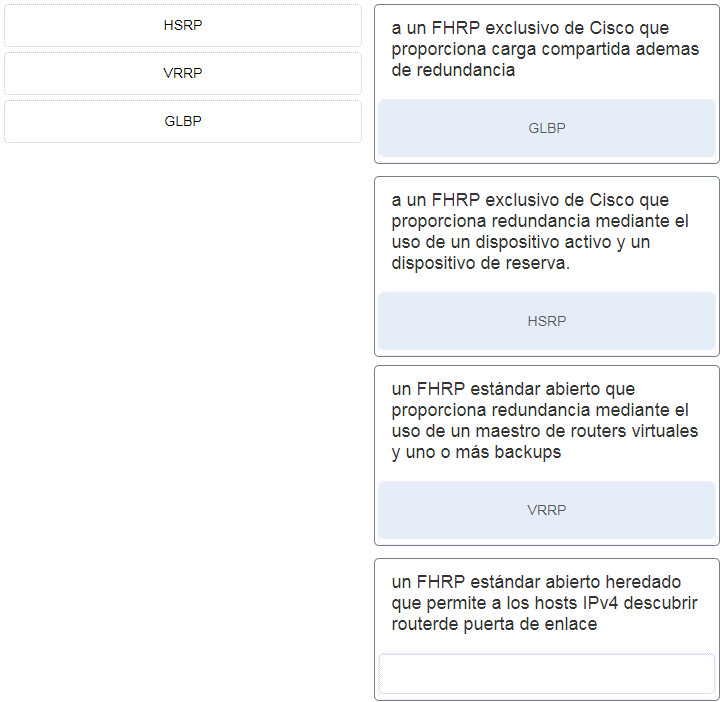

6. Haga coincidir los protocolos FHRP con la descripción apropiada. (No se utilizan todas las opciones).

7. Cuando se aprenden dos o más rutas al mismo destino de diferentes protocolos de enrutamiento, ¿qué utiliza un router para elegir entre las rutas?

- Costo

- Métrica

- Conteo de saltos

- Distancia administrativa

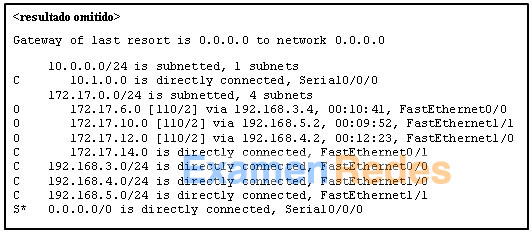

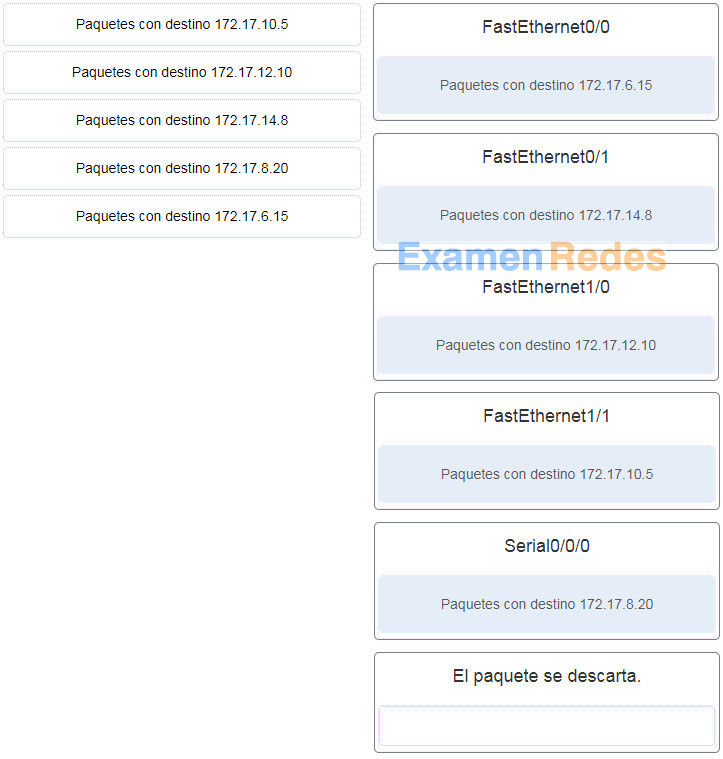

8. Consulte la ilustración. Una los paquetes con dirección IP de destino a las interfaces de salida en el router. (No se utilizan todos los destinos).

| Paquetes con destino 172.17.6.15 | FastEthernet0/0 |

| Paquetes con destino 172.17.14.8 | FastEthernet0/1 |

| Paquetes con destino 172.17.12.10 | FastEthernet1/0 |

| Paquetes con destino 172.17.10.5 | FastEthernet1/1 |

| Paquetes con destino of 172.17.8.20 | Serial0/0/0 |

9. Al crear una ruta estática IPv6, ¿cuándo se debe especificar tanto una dirección IPv6 de siguiente salto como una interfaz de salida?

- Cuando la ruta estática es una ruta predeterminada.

- Cuando se habilita CEF.

- Cuando la interfaz de salida es una interfaz punto a punto.

- Cuando el siguiente salto es una dirección link-local.

- para habilitar a un router para reenviar paquetes para los que no hay ruta en la tabla de enrutamiento

- para agregar una ruta dinámica para la red de destino: :/0 a la tabla de enrutamiento

- para reenviar paquetes destinados a la red: :/0 a la interfaz serial 2/0

- para reenviar todos los paquetes a la interfaz serial 2/0

11. En la terminología del FHRP, ¿qué representa un conjunto de routers que da la sensación de ser un único router para los hosts?

- Gateway predeterminado

- Router virtual

- Router de reserva

- Router de reenvío

12. ¿Cuál es el propósito de un protocolo de redundancia de primer salto?

- para proporcionar un enlace físico a un nuevo router predeterminado para reemplazar la puerta de enlace predeterminada inalcanzable

- para proporcionar un método dinámico mediante el cual los dispositivos de una LAN pueden determinar la dirección de una nueva puerta de enlace predeterminada

- para proporcionar dos o más routers trabajando juntos, compartiendo una dirección IP y MAC de una puerta de enlace virtual predeterminada

- para proporcionar una lista de direcciones IP de los dispositivos que pueden asumir el rol del router de reenvío

13. En una red OSPF, ¿cuándo se requieren elecciones de DR y BDR?

- cuando los dos vecinos adyacentes están en dos redes diferentes

- cuando los routers están interconectados a través de una red Ethernet común

- cuando todos los routers de un área OSPF no pueden formar adyacencias

- cuando los dos vecinos adyacentes están interconectados a través de un enlace punto a punto

14. Un ingeniero de red que examina la configuración de un router Cisco ve una entrada de red en una tabla de enrutamiento que aparece con un código O. ¿Qué tipo de ruta es esta?

- una ruta para una red conectada directamente a la interfaz del router local

- una ruta aprendida dinámicamente a través del protocolo de enrutamiento OSPF

- Una ruta estática

- una ruta utilizada para la puerta de enlace predeterminada

- L – Una dirección asignada a una interfaz local

- Red conectada directamente

- S – Una ruta estática a una red remota

- O – Una ruta aprendida a través del protocolo de enrutamiento OSPF

- *: la ruta es candidata para una ruta predeterminada.

15. Se ha pedido a un ingeniero de red que prepare un router y se asegure de que puede enrutar paquetes IPv6. ¿Qué comando debe asegurarse el ingeniero de red de que se ha introducido en el router?

- ipv6 unicast-routing

- ruta ipv6

- ipv6 address

- ipv6 enable

O 10.0.4.0/24 [110/50] a 10.0.3.2, 00:24:22, Serial0/1/1

¿Cuál es la distancia administrativa de esta ruta?

- 24

- 160

- 50

- 110

- Utilice la dirección IP de interfaz activa más alta que esté configurada en el router.

- Utilice la dirección IP más alta asignada a una interfaz activa que participe en el proceso de enrutamiento.

- Configure un valor mediante el comando router-id .

- Use una interfaz loopback configurada con la dirección IP más alta en el router.

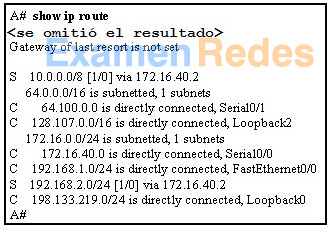

18. Consulte la ilustración. ¿Cuáles de los paquetes destinados a una de las dos redes requerirá que el router realice una búsqueda recurrente? (Elija dos opciones.)

- 10.0.0.0/8

- 172.16.40.0/24

- 128.107.0.0/16

- 192.168.1.0/24

- 192.168.2.0/24

- 64.100.0.0/16

19. ¿Qué dos protocolos proporcionan redundancia de puerta de enlace en la Capa 3? (Escoja dos opciones).

- PVST

- RSTP

- VRRP

- STP

- HSRP

20. ¿Cómo se calculan las transmisiones de datos de red?

- goodput + latencia = ancho de banda

- goodput + sobrecarga de tráfico = rendimiento

- rendimiento + latencia = buen rendimiento

- rendimiento + buen rendimiento = ancho de banda

21. Una empresa farmacéutica quiere contratar los servicios de un proveedor en la nube para almacenar datos de empleados y aplicaciones específicas de la empresa con una estricta seguridad de acceso. ¿Qué tipo de nube sería el más apropiado para este escenario?

- Nube privada

- nube pública

- nube híbrida

- Nube comunitaria

22. Los estudiantes de una clase de red de datos están revisando materiales en preparación para un cuestionario. ¿Qué instrucción describe el funcionamiento de un método de control de acceso para medios de red compartidos?

- El método de acceso controlado, utilizado en LAN Ethernet de topología de bus heredada, decidió el orden de transmisión de cada dispositivo.

- En una red multiacceso basada en contencion, cada nodo tiene su propio tiempo para usar el medio.

- El método CSMA/CA intenta evitar colisiones haciendo que cada dispositivo informe a otros durante cuánto tiempo los medios no estarán disponibles.

- En el método CSMA/CD, cuando dos dispositivos transmiten al mismo tiempo, se detecta una colisión y los datos se vuelven a enviar inmediatamente.

23. Un administrador de red diseña un esquema de direccionamiento IPv4 y requiere estas subredes.

- 1 subred con 100 hosts

- 2 subredes con 80 hosts

- 2 subredes con 30 hosts

- 4 subredes con 20 hosts

¿Qué combinación de subredes y máscaras proporciona el mejor plan de direccionamiento para estos requisitos?

1 subred con 126 hosts con la máscara 255.255.255.192

2 subredes con 80 hosts con la máscara 255.255.255.224

6 subredes con 30 hosts con la máscara 255.255.255.240

3 subredes con 126 hosts con la máscara 255.255.255.192

6 subredes con 30 hosts con la máscara 255.255.255.240

9 subredes con 126 hosts con la máscara 255.255.255.128

3 subredes con 126 hosts con la máscara 255.255.255.128

6 subredes con 30 hosts con la máscara 255.255.255.224

Las subredes que requieren 30 y 20 hosts son proporcionadas por la creación de subredes de 30 direcciones utilizables, de las cuales cada una requiere 5 bits de host. La máscara resultante es 255.255.255.224.

La creación de nueve subredes, que constan de 126 direcciones utilizables, desperdiciaría una gran cantidad de direcciones en las seis subredes más pequeñas.

24. ¿Qué dos estándares WLAN 802.11 operan tanto en las bandas de frecuencia de 2,4 GHz como en las bandas de frecuencia de 5 GHz? (Escoja dos opciones).

- 802.11ac

- 802,11a

- 802.11g

- 802.11b

- 802.11n

- 802.11ax

25. Un ingeniero de red está dando un recorrido por el centro de operaciones de red de la compañía a una clase universitaria. El ingeniero está tratando de describir cómo una WAN y la conectividad a Internet se relacionan con la infraestructura de red. ¿Qué declaración describe correctamente la infraestructura de red y la comunicación de red?

- Las LAN se utilizan para conectar WAN en todo el mundo.

- Internet es una colección mundial de redes interconectadas propiedad de una organización.

- Una LAN conecta redes pequeñas a grandes redes globales.

- La comunicación a través de Internet requiere la aplicación de tecnologías y estándares reconocidos.

26. Un administrador necesita implementar una WLAN de 2,4 GHz que requiera varios AP. ¿Cuáles son las características de los canales de 2,4 GHz? (Escoja dos opciones).

- Hay 11 canales para América del Norte identificados por el estándar 802.11b.

- Cada canal está separado del siguiente canal por 20 MHz

- Pueden proporcionar una transmisión de datos más rápida para clientes inalámbricos en redes inalámbricas muy pobladas que los canales de 5 GHz.

- Cada canal tiene un ancho de banda de 22 MHz.

- Si se requieren tres AP adyacentes, se recomiendan los canales no superpuestos 1, 21 y 41.

27. Un técnico está solucionando problemas de un dispositivo de red y sospecha que puede haber una discrepancia dúplex. ¿Qué podría causar una discordancia dúplex?

- corrupción de datos

- interconexión de dispositivos diferentes

- Fallo de detección automática de MDIX

- configuración incorrecta de la interfaz

28. Un administrador de red está considerando si se requieren características PoE en una instalación de red específica. ¿Qué opción proporciona información válida sobre PoE?

- Cualquier puerto switch se puede configurar con comandos IOS para funcionar como puerto PoE.

- PoE permite que el interruptor entregue energía a un dispositivo a través de la red eléctrica existente.

- La función de transferencia PoE sólo es compatible con el modelo de switch compacto de la serie Catalyst 3560-C de Cisco o superior.

- Puede ser utilizado por teléfonos IP, lo que les permite ser instalados en cualquier lugar donde haya un cable Ethernet.

29. Un ingeniero de red está diseñando una red conmutada sin bordes de manera jerárquica. ¿Qué guía podría hacer que el ingeniero implemente un modelo de capa de tres niveles?

- El aislamiento de fallas es uno de los propósitos principales de la capa de distribución.

- Los switches de capa de acceso L2 se conectan a los switches de capa de distribución L3, que implementan enrutamiento, calidad de servicio y seguridad.

- La capa nucleo proporciona servicios diferenciados a diversas clases de aplicaciones de servicio en el borde de la red.

- La capa de acceso proporciona la agregación de dominios de difusión de Capa 2.

30. ¿Cuáles son las dos ventajas del uso de la virtualización? (Escoja dos opciones).

- Dado que todos los sistemas operativos virtuales están contenidos en una sola red virtual, las conexiones de red se simplifican.

- El rendimiento de una máquina virtual es más rápido que el rendimiento del sistema operativo que se ejecuta en hardware físico.

- La máquina virtual ya no depende de una plataforma de hardware específica.

- El sistema operativo de la máquina virtual no requiere licencias cuando se virtualiza.

- Se pueden ejecutar varias máquinas virtuales simultáneamente en un único dispositivo físico.

– Agregación de varios sistemas operativos invitados en un único dispositivo

– Menos consumo de energía

– Recuperación más rápida del SO

– Independencia del sistema operativo de la plataforma de hardware

31. Un administrador de red de un colegio está configurando la seguridad WLAN con la autenticación WPA2 Enterprise. ¿Qué servidor se requiere al implementar este tipo de autenticación?

- RADIUS

- DHCP

- SNMP

- AAA

32. ¿Qué es una amenaza de spyware?

- La información privada se captura de la red de una organización.

- Una persona malintencionada ataca dispositivos de usuario o recursos de red.

- Las credenciales de inicio de sesión de un usuario son robadas y utilizadas para acceder a datos privados.

- El software instalado en un dispositivo de usuario recopila en secreto información sobre el usuario.

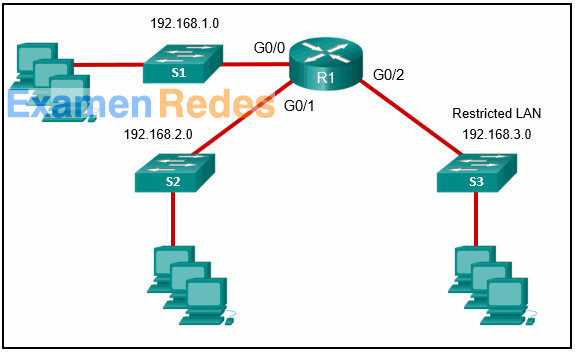

33. Consulte la ilustración. ¿Qué configuración de lista de acceso en el router R1 evitará que el tráfico de la red LAN 192.168.2.0 LAN llegue a la red LAN restringida, pero permitirá el tráfico desde cualquier otra red LAN?

R1(config-std-nacl)# deny 192.168.3.0

R1(config-std-nacl)# permit any

R1(config)# interface G0/2

R1(config-if)# ip access-group BLOCK_LAN2 in

R1(config-std-nacl)# permit any

R1(config-std-nacl)# deny 192.168.2.0

R1(config)# interface G0/2

R1(config-if)# ip access-group BLOCK_LAN2 out

R1(config-std-nacl)# permit any

R1(config-std-nacl)# deny 192.168.3.0

R1(config)# interface G0/2

R1(config-if)# ip access-group BLOCK-LAN2 in

R1(config-std-nacl)# deny 192.168.2.0

R1(config-std-nacl)# permit any

R1(config)# interface G0/2

R1(config-if)# ip access-group BLOCK_LAN2 out

34. ¿Qué ACE permitirá el tráfico de los hosts solo en la subred 192.168.8.0/22?

- permit 192.168.8.0 0.0.7.255

- permit 192.168.8.0 0.0.3.255

- permit 192.168.0.0 0.0.15.255

- permit 192.168.8.0 255.255.248.0

35. Un especialista en seguridad de TI habilita la seguridad de puertos en un puerto de switch de un switch de Cisco. ¿Cuál es el modo de violación predeterminado que se usa hasta que el puerto de switch se configura para que use otro modo de violación?

- Restricción

- deshabilitado

- shutdown

- Protección

36. Un empleado está iniciando sesión en una cuenta de empresa y otro empleado se encuentra de tal manera que ve el ID de cuenta y la contraseña. ¿Qué tipo de amenaza es ésta?

- robo de identidad

- Adware

- Spyware

- intercepción y robo de datos

- Spyware and adware – son tipos de software instalados en un dispositivo de usuario que recopila información secretamente sobre el usuario

- Intercepción y robo de datos: captura información privada de la red de una organización

- Robo de identidad: roba las credenciales de inicio de sesión de un usuario para acceder a los datos privados

37. Un empleado que viaja constantemente para trabajar necesita acceder a la red de la empresa de forma remota. ¿Qué mecanismo de seguridad ofrece una conexión segura?

- red privada virtual

- Sistema de prevención de intrusión

- Sistemas de firewall exclusivos

- Lista de control de acceso

38. ¿Cuáles son los dos protocolos que se usan para proporcionar autenticación de AAA basada en servidor? (Elija dos opciones.)

- Basado en MAC

- SNMP

- 802.1x

- SSH

- TACACS+

Cuando se configura una ruta estática IPv6, la dirección de salto siguiente puede ser…

- el comando «show ipv6 route static».

- el tipo de interfaz y el numero de interfaz

- una ruta de host de destino con un prefijo /128.

- una dirección local de vínculo IPv6 en el router adyacente.

40. ¿Qué término describe mantener paquetes en la memoria hasta que los recursos estén disponibles para transmitirlos?

- Mecanismo de cola equitativo ponderado (WFQ)

- envío a cola

- retardo de reproducción

- retraso de cola

- Mecanismo de cola de baja latencia (LLQ)

41. ¿Cuál es una restricción arquitectónica a la que debe adherirse un verdadero servicio web RESTful API?

- Utiliza HTTPS para transportar datos.

- Corre como un modelo cliente/servidor.

- Debe admitir el formato de datos XML.

- Funciona como un servicio en la nube.

Cliente/servidor – El cliente maneja el front-end y el servidor maneja el back-end. Sin estado – No se almacenan datos del cliente en el servidor entre solicitudes. El estado de la sesión se almacena en el cliente. Cacheable – los clientes pueden almacenar en caché las respuestas localmente para mejorar el rendimiento.

42. ¿Cuáles son los tres componentes utilizados en la parte de consulta de una solicitud API RESTful típica? (Escoja tres opciones).

- parámetros

- protocolo

- format

- recursos

- servidor API

- clave

- Formato : JSON, YAML, XML y otros formatos de datos compatibles

- clave para la autenticación de la fuente solicitante

- Parameters – los parámetros se utilizan para enviar información relativa a la solicitud.

43. ¿Qué función del intent-based networking system (IBNS) de Cisco permite a los operadores de red expresar el comportamiento de red esperado que mejor respaldará la intención comercial?

- Aseguramiento

- Traducción

- Análisis de ACL

- Activación

44. ¿Cuál es una característica de la API REST?

- considerado lento, complejo y rígido

- utilizado para intercambiar información estructurada XML a través de HTTP o SMTP

- API más utilizada para servicios web

- evolucionó en lo que se convirtió en SOAP

45. ¿Qué tipo de API se usaría para permitir a los vendedores autorizados de una organización acceder a los datos de ventas internos desde sus dispositivos móviles?

- abierto

- Privada

- Pública

- partner

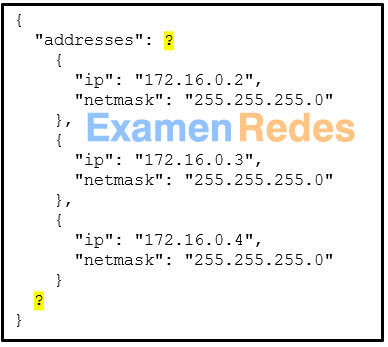

46. Consulte la ilustración. En la representación de datos JSON mostrada, ¿qué símbolo debe usarse para reemplazar el signo de interrogación en las líneas 2 y 15?

- corchetes cuadrados [ ]

- Llaves { }

- comas ,

- comillas dobles » «

- ataque de suplantación de DHCP

- Ataque de suplantación de dirección

- Ataque por agotamiento de direcciones del DHCP

- ataque ARP

48. ¿Qué acción se lleva a cabo cuando la dirección MAC de origen de una trama que ingresa a un switch está en la tabla de direcciones MAC?

- El switch reenvía la trama fuera del puerto especificado.

- El switch agrega una entrada de tabla de direcciones MAC para la dirección MAC de destino y el puerto de salida.

- El switch actualiza el temporizador de actualización para la entrada.

- El switch reemplaza la entrada anterior y usa el puerto más actual.

49. ¿Qué característica describe cómo se configuran las VLAN de voz o datos en una red?

- Un puerto de switch configurado en modo de acceso sólo puede pertenecer a una VLAN de datos a la vez.

- Las VLAN de voz se configuran en un enlace troncal entre el teléfono IP y el switch.

- El comando switchport access vlan debe especificar una VLAN configurada actualmente en el archivo vlan.dat.

- Las VLAN de voz y datos tienen un rango de valores diferente para los ID de VLAN.

50. ¿Cuál es el propósito de configurar la VLAN nativa separada de las VLAN de datos?

- Se puede aumentar la seguridad de las tramas de administración que se transportan en la VLAN nativa.

- La VLAN nativa se usa solo para transportar el tráfico de administración de VLAN.

- Se debe usar una VLAN separada para transportar tramas poco comunes sin etiquetas a fin de evitar la contienda de ancho de banda en las VLAN de datos.

- Las VLAN nativas se usan para que los routers y los switches intercambien información de administración, de modo que deben ser distintas de las VLAN de datos.

51. ¿Cuál es el beneficio de PortFast configurado en un puerto de switch Cisco?

- Evita la creación de un bucle de árbol de expansión con otros switch conectados directamente.

- Minimiza el tiempo que los puertos troncal deben esperar para que el árbol de expansión converja.

- Permite que el puerto evite un retraso de 30 segundos para acceder a la red mediante la transición inmediata del estado deshabilitado al estado de reenvío.

- Permite que un dispositivo conectado a este puerto acceda a la red sin esperar la convergencia STP en cada VLAN.

- cambiar el tráfico de datos del cliente localmente

- asociación de clientes roaming

- re-asociación de clientes itinerantes

- autenticación de cliente localmente

- frametraducción de trama a otros protocolos translation to other protocols

- Modo conectado – El WLC es accesible. En este modo, el AP FlexConnect tiene conectividad CAPWAP con su WLC y puede enviar tráfico a través del túnel CAPWAP. El WLC realiza todas las funciones CAPWAP.

- modo independiente – The WLC es inalcanzable. El AP FlexConnect ha perdido la conectividad CAPWAP con el WLC. El AP FlexConnect puede asumir algunas de las funciones de WLC, como cambiar el tráfico de datos del cliente localmente y realizar la autenticación del cliente localmente.

53. En una red inalámbrica basada en un controlador, un dispositivo Cisco WLC tiene cuatro puertos conectados a un switch para formar un paquete. Este paquete proporcionará equilibrio de carga y redundancia. ¿Qué dos configuraciones deben realizarse en los cuatro puertos del switch que se conectan al WLC? (Escoja dos opciones).

- EtherChannel

- VLAN predeterminada

- LACP

- modo de conexión troncal

- VLAN nativa

54. ¿Cuál es una característica de EtherChannel?

- EtherChannel utiliza puertos físicos que se han actualizado para proporcionar una conexión más rápida.

- STP trata todas las interfaces de un paquete EtherChannel como un único enlace lógico.

- La configuración de EtherChannel se aplica a cada puerto físico.

- STP no bloqueará los paquetes EtherChannel redundantes entre dos switch.

55. ¿Cuáles de los siguientes son dos métodos de balanceo de carga en la tecnología EtherChannel? (Elija dos).

- La combinación de una dirección IP y un puerto de origen con una dirección IP y un puerto de destino

- La combinación de una dirección IP y MAC de origen con una dirección IP y MAC de destino

- Puerto de origen a puerto de destino

- MAC de origen a MAC de destino

- IP de origen a IP de destino

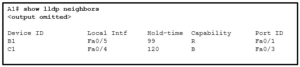

56. Consulte la exhibicion. Un administrador de red emite el comando show lldp neighbors para mostrar información sobre dispositivos vecinos. ¿Qué puede determinarse de la información mostrada?

- Dispositivo C1 es un switch.

- Dispositivo B1 es un punto de acceso de una LAN inalámbrica.

- Dispositivo C1 está conectado al dispositivo B1 mediante la interfaz Fa0/3.

- Dispositivo A1 está conectado al puerto Fa0/5 del dispositivo B1.

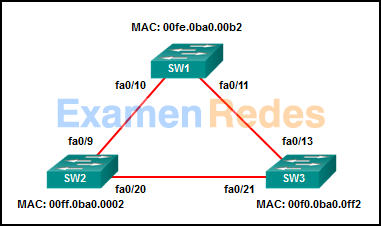

- fa0/21

- fa0/13

- fa0/9

- fa0/10

- fa0/11

- fa0/20

58. En una red inalámbrica basada en un controlador, el dispositivo WLC puede tener varios puertos conectados a un switch para formar un paquete que proporciona equilibrio de carga y redundancia. ¿Qué protocolo admite el paquete de puertos entre un Cisco WLC y un switch Cisco?

- PAgP

- LAG

- Protocolo de control de agregación de enlaces (LACP)

- CAPWAP

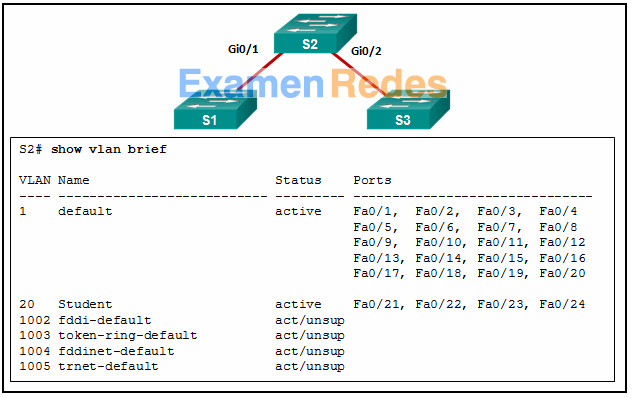

59. Consulte la exhibición. Un administrador de red revisa la asignación de puertos y de VLAN en el switch S2, y advierte que no se incluyen las interfaces Gi0/1 y Gi0/2 en el resultado. ¿Por qué motivo faltarían las interfaces en el resultado?

- No hay medios conectados a las interfaces.

- Están configuradas como interfaces de enlace troncal.

- Hay una incompatibilidad de VLAN nativa entre los switches.

- Están desactivadas administrativamente.

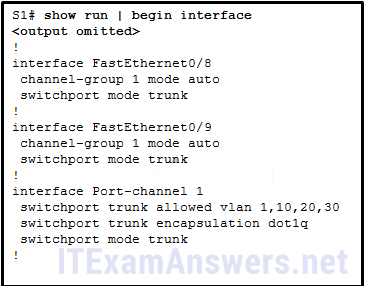

60. Consulte la ilustración. Un administrador de red revisa la configuración del switch S1. ¿Qué protocolo se implementó para agrupar varios puertos de físicos en un único enlace lógico?

- STP

- PAgP

- DTP

- Protocolo de control de agregación de enlaces (LACP)

61. ¿Qué término describe un proceso en el que un router simplemente descarta cualquier paquete que llega al final de una cola, que ha agotado completamente sus recursos de retención de paquetes?

- Eliminación de cola

- Latencia

- Ancho de banda

- Fluctuación

- congestión

62. Cuando un dispositivo final solicita servicios desde un servidor DHCPv4, recibe una dirección IPv4 de host y una máscara de subred. ¿Cuáles otras dos direcciones IPv4 también se proporcionan normalmente a un cliente DCHPv4? (Escoja dos opciones).

- dirección del servidor web HTTP local

- Dirección IP privada automática IPv4

- Dirección de puerta de enlace predeterminada de LAN

- Dirección del servidor DNS

- Dirección del servidor LAN NTP

63. Un ingeniero de red desea sincronizar la hora de un router con un servidor NTP en la dirección IPv4 209.165.200.225.La interfaz de salida del router está configurada con una dirección IPv4 de 192.168.212.11. ¿Qué comando de configuración global se debe utilizar para configurar el servidor NTP como la fuente de tiempo para este router?

- ntp server 209.165.200.225

- ntp server 192.168.212.11

- ntp peer 209.165.200.225

- ntp peer 192.168.212.11

64. ¿Cuáles son las tres categorías de herramientas que se pueden utilizar en redes IP para implementar QoS? (Escoja tres opciones).

- Administración de la congestión

- Clasificación y marcado

- servicios integrados

- prevención de congestión

- Servicios diferenciados

- mejor esfuerzo

65. Un usuario está leyendo un libro del sitio web https://www.books-info.com/author50/book1.html#page150. ¿Qué término se utiliza para describir el componente www.books-info.com/author50/book1.html?

- URN

- fragmento

- URL

- URI

- protocolo

- Protocol – https

- Fragmento – #página150

- Nombre uniforme del recurso (URN) – www.books-info.com/author50/book1.html

- Localizador uniforme de recursos (URL) – https://www.books-info.com/author50/book1.html

- Identificador uniforme de recursos (URI) – https://www.books-info.com/author50/book1.html#page150

66. ¿Cuáles son dos reglas de sintaxis para escribir una matriz JSON? (Escoja dos opciones).

- Cada valor dentro del vector es separado por una coma.

- Un punto y coma separa la clave y la lista de valores.

- Los valores están entre corchetes.

- Un espacio debe separar cada valor de la matriz.

- La matriz puede incluir sólo un tipo de valor.

- Puppet

- SaltStack

- Chef

- NETCONF

- Ansible

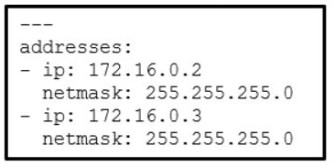

68. Consulte la ilustración. ¿Qué indica el símbolo de guión (—) en la estructura de datos YAML?

- un elemento en una matriz

- un solo par clave/valor

- un par clave/valor que representa una dirección IP

- una cadena que se utiliza tanto para la clave como para el valor

69. ¿Qué solución de seguridad identifica las amenazas entrantes y les impide entrar en la red corporativa?

- Listas de control de acceso

- Filtrado de firewall

- Sistemas de prevención de intrusiones

- Redes privadas virtuales

70. Consulte la ilustración. Un administrador de redes necesita agregar una ACE a la ACL TRAFFIC-CONTROL que denegará el tráfico IP de la subred 172.23.16.0/20. ¿Qué ACE cumplirá este requisito?

- 5 deny 172.23.16.0 0.0.15.255

- 15 deny 172.23.16.0 0.0.15.255

- 30 deny 172.23.16.0 0.0.15.255

- 5 deny 172.23.16.0 0.0.255.255

Explicación: El único criterio de filtrado especificado para la lista de acceso estándar es la dirección IPv4 de origen. La máscara comodín se escribe para identificar qué partes de la dirección deben coincidir (con un bit 0) y qué partes de la dirección deben ignorarse (bit 1). El router analizará las ACE desde el menor número de secuencia al mayor. Si una ACE debe agregarse a una lista de acceso existente, el número de secuencia debe especificarse para que la ACE esté en el lugar correcto durante el proceso de evaluación de la ACL.

71. Un ingeniero de redes inalámbricas está implementando equipos inalámbricos actualizados dentro de la empresa. ¿Qué declaración describe un protocolo de seguridad inalámbrica?

- WPA2-Personal está diseñado para redes domésticas o de oficinas pequeñas y utiliza autenticación 802.1X/EAP.

- WPA2-Enterprise está diseñado para redes empresariales y los usuarios deben autenticarse con el estándar 802.1X.

- WPA3-Personal utiliza autenticación 802.1X/EAP que requiere el uso de un conjunto criptográfico de 192 bits.

- WPA asegura los datos utilizando el método de cifrado Rivest Cipher 4 con una clave estática.

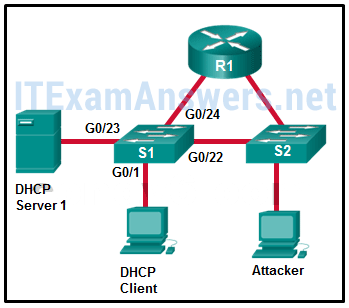

72. Consulte la ilustración. ¿Qué interfaz en el switch S1 se debe configurar como puerto confiable de detección DHCP para ayudar a mitigar los ataques de suplantación de DHCP?

- G0/23

- G0/1

- G0/22

- G0/24

73. ¿Qué enunciado es una descripción precisa de un tipo de VPN?

- Las VPN de sitio a sitio generalmente se crean y protegen mediante SSL.

- En una VPN basada en cliente, los usuarios inician una conexión mediante software cliente VPN y la puerta de enlace VPN realiza el cifrado de datos.

- En una VPN de sitio a sitio, los hosts internos no tienen conocimiento de que se está utilizando una VPN.

- En una VPN sin cliente, la conexión se asegura mediante una conexión IPsec de navegador web.

74. Al configurar un switch para el acceso SSH, ¿qué otro comando asociado con el comando local de inicio de sesión es necesario ingresar en el switch?

- contraseña Contraseña

- Comando enable secret Contraseña

- Nombre de usuario,secret Nombre de usuario,secret

- bloque de inicio de sesión para segundos intentos número dentro de segundos

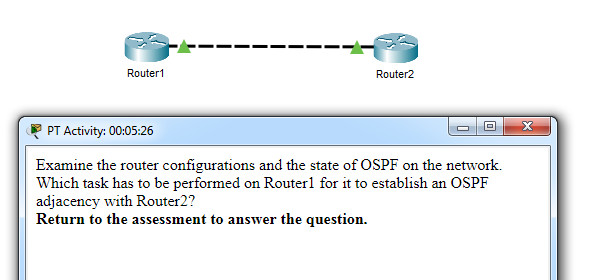

75. Abra la actividad de PT. Realice las tareas en las instrucciones de la actividad y luego responda la pregunta.

Actividad de PT - Examen de práctica de certificación CCNA (200-301)

¿Qué tarea debe realizarse en el router 1 para establecer una adyacencia OSPF con el router 2?

- Cambie la máscara de subred de la interfaz FastEthernet 0/0 a 255.255.255.0.

- Emita el comando clear ip ospf process

- Elimine el comando pasive-interface de interface FastEthernet 0/0.

- Agregue el comando network 10.0.1.0 0.0.0.255 area 0 al procesoOSPF.

76. ¿Qué característica de los routers Cisco permite el reenvío de tráfico para el cual no hay una ruta específica?

- Interfaz de salida

- Gateway de último recurso

- Siguiente salto

- Origen de la ruta

77. ¿Qué caracteriza una ruta estática flotante?

- Sirve como copia de seguridad de una ruta aprendida por OSPF siempre y cuando esté configurada con una distancia administrativa de 105.

- Proporciona equilibrio de carga con otra ruta estática al mismo destino.

- Está configurado con una distancia administrativa menor que el router primario.

- Es una ruta menos confiable que la ruta principal.

78. Considere la siguiente ruta estática configurada en un router Cisco:

ruta ipv6 2001:db8:acad:4: :/64 2001:db8:acad:3: :2

¿ Qué red remota se especifica en esta ruta?

- 2001:db8:acad:0::/64

- 2001:db8:acad:2::0/64

- 2001:db8:acad:4::/64

- 2001:db8:acad:3::/64

79. La tabla de enrutamiento de un router Cisco tiene cuatro rutas estáticas para la red 10.0.0.0. ¿Cuál es la ruta más adecuada para un paquete que ingresa al router con un destino de 10.16.0.10?

- S 10.0.0.0/16 is directly connected, GigabitEthernet 0/1

- S 10.16.0.0/16 is directly connected, GigabitEthernet 0/0

- S 10.0.0.0/8 [1/0] a 202.16.0.2

- S 10.16.0.0/24 [1/0] vía 202.16.0.2

80. Un técnico está revisando un informe de lentitud durante los períodos de mayor tráfico y está analizando el rendimiento de un switch en particular. ¿Qué debe tener en cuenta el técnico acerca del almacenamiento en búfer de memoria en un switch?

- El método de memoria basado en puertos es más apropiado para la conmutación asimétrica.

- Si se usa memoria compartida, un solo cuadro puede retrasar la transmisión de todos los demás en la memoria debido a un puerto de destino ocupado.

- La memoria compartida permite que el tráfico recibido en un puerto se transmita a otro puerto sin mover los datos a una cola diferente.

- La cantidad de memoria intermedia requerida por un puerto se asigna dinámicamente cuando se utiliza la memoria basada en el puerto.

81. Un técnico debe acomodar al menos 500 subredes desde la dirección 172.16.0.0/16. ¿Qué es una máscara de subred adecuada y el número correspondiente de direcciones IP de host disponibles por subred para cumplir el requisito?

- 255.255.255.0 y 128 hosts

- 255.255.255.192 y 126 hosts

- 255.255.255.224 y 128 hosts

- 255.255.255.128 y 126 hosts

82. Dos estudiantes están discutiendo router y una declaración que se dice entre ellos es precisa. ¿Qué declaración es esa?

- Una puerta de enlace de último recurso se agrega a la tabla de enrutamiento cuando se inicia el router.

- Una ruta predeterminada proporciona una forma de reenviar paquetes que no coinciden con una ruta específica de la tabla de enrutamiento.

- Las redes remotas solo se pueden agregar después de que los router las hayan aprendido a través de protocolos de enrutamiento dinámico.

- Una red conectada directamente se agrega automáticamente a la tabla de enrutamiento de un vecino de adyacencia si ambos routers son routers Cisco.

83. ¿Qué función o función proporciona un AP en una LAN inalámbrica?

- Un cliente inalámbrico puede conectarse a más de un AP a la vez.

- Cada AP anuncia uno o más SSID y un usuario puede elegir conectarse al SSID más cercano.

- Un AP es más fácil de configurar y configurar que los extensores de alcance Wi-Fi.

- Un dispositivo inalámbrico tiene que estar asociado a un AP para tener acceso a los recursos de red.

84. ¿Qué dos tipos de conexiones a Internet siempre activas son comúnmente utilizados por los teletrabajadores para comunicarse con una empresa? (Escoja dos opciones).

- DSL

- Cable

- línea alquilada

- Móvil

- Metro Ethernet

85. Un técnico debe agregar un dispositivo inalámbrico nuevo a una WLAN pequeña. La WLAN es una mezcla de dispositivos 802.11b y 802.11g antiguos y más modernos. ¿Qué opción le proporcionaría al dispositivo nuevo la mayor interoperabilidad para obtener un crecimiento presente y futuro?

- Agregar un nuevo dispositivo 802.11g.

- Agregar un nuevo dispositivo 802.11a.

- Agregar un nuevo dispositivo 802.11n.

- Agregar un nuevo dispositivo 802.11b.

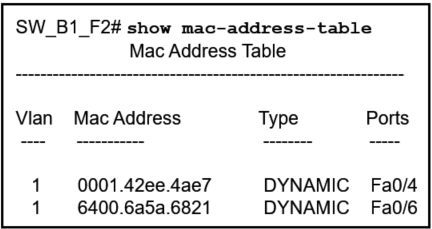

86. Consulte la ilustración. Un PC con la dirección MAC de 0800.069d.3841 conectada al puerto Fa0/8 está enviando datos a un dispositivo que tiene la dirección MAC de 6400.6a5a.6821. ¿Qué hará el switch primero para manejar la transferencia de datos?

- El switch enviará el marco a los puertos Fa0/4 y Fa0/6.

- El switch agregará la dirección 6400.6151.6821 a la tabla de direcciones MAC.

- El switch inundará el marco todos los puertos excepto el puerto Fa0/8.

- El switch enviará la trama al puerto Fa0/6.

- El switch agregará la dirección 0800.069d.3841 a la tabla de direcciones MAC.

- El modificador examina la dirección MAC de origen y la agrega a la tabla de direcciones MAC si aún no está en la tabla.

- El switch examina la dirección MAC de destino. Si la dirección MAC está en la tabla de direcciones MAC, la trama se envía al puerto apropiado. Si la dirección MAC no está en la tabla de direcciones MAC, la trama se envía a todos los puertos que tienen dispositivos conectados excepto el puerto en el que entró la trama.

87. ¿Qué característica completa la siguiente declaración?

Cuando se configura una ruta estática IPv6, el uso de una dirección local de enlace como dirección del siguiente salto requiere ingresar ……

- la dirección de salto siguiente de dos router adyacentes diferentes

- el tipo de interfaz y el numero de interfaz

- el comando «ipv6 unicast-routing»

- el comando «show ipv6 route static»

88. Un administrador de red está configurando una WLAN con WPA2 Enterprise en un WLC de la serie 3500 de Cisco. Las autenticaciones de cliente serán manejadas por un servidor RADIUS. ¿Qué ficha debe usar el administrador para agregar la información del servidor RADIUS?

- INALÁMBRICO

- Redes de área local inalámbrica (WLAN)

- ADMINISTRACIÓN

- SEGURIDAD

89. Si no hay una prioridad de puente configurada en PVST, ¿cuáles son los criterios que se tienen en cuenta para elegir el puente raíz?

- La dirección IP más alta.

- La dirección MAC más alta.

- La dirección MAC más baja.

- La dirección IP más baja.

90. ¿Cuál es la causa más probable cuando el resultado del comando show interface muestra que una interfaz del switch está activa pero el protocolo de línea está inactivo?

- Se configuró un gateway predeterminado incorrecto.

- No se conectó un cable a la interfaz.

- Existe una incompatibilidad entre el tipo de encapsulación.

- Se conectó un tipo de cable incorrecto a la interfaz.

91. Un administrador de red está configurando la función SNMP en un WLC de la serie 3500 de Cisco. La tarea consiste en agregar un servidor de captura SNMP al que este WLC reenviará mensajes de registro SNMP. ¿Qué ficha debe usar el administrador para agregar la información del servidor de capturas SNMP?

- Comandos:

- CONTROLADOR

- MONITOREO

- ADMINISTRACIÓN

- Ataque por agotamiento de direcciones del DHCP

- Ataque con salto de VLAN

- ataque de suplantación de DHCP

- ataque ARP

93. ¿Qué término describe cómo permitir que los paquetes sensibles al retraso, como la voz, se envíen antes que los paquetes en otras colas en función de la cola de prioridad estricta (PQ)?

- Marcación de tráfico

- Mecanismo de cola equitativo ponderado (WFQ)

- Mecanismo de cola de espera equitativo y ponderado basado en clases (CBWFQ)

- Mecanismo de cola de baja latencia (LLQ)

- vigilancia

94. ¿Qué característica completa la siguiente declaración?

Cuando se configura una ruta estática IPv6 y el tráfico debe ser dirigido a un servidor específico, la ruta estática requiere…

- el comando «ipv6 unicast-routing».

- una distancia administrativa de 2.

- una red multiacceso conectada directamente.

- una ruta de host de destino con un prefijo /128.

95. ¿Qué acción se lleva a cabo cuando un fotograma que ingresa a un switch tiene una dirección MAC de destino de unidifusión que no está en la tabla de direcciones MAC?

- El switch reenviará la trama a todos los puertos excepto el puerto entrante.

- El switch reemplaza la entrada anterior y usa el puerto más actual.

- El switch restablece el temporizador de actualización en todas las entradas de la tabla de direcciones MAC.

- El switch reenvía la trama fuera del puerto especificado.

96. Un administrador que está resolviendo problemas de conectividad de un switch observa que un puerto de switch configurado para la seguridad de puertos está en estado inhabilitado por errores. Luego de comprobar la causa de la violación, ¿qué debe hacer el administrador para volver a habilitar el puerto sin interrumpir la operación de red?

- Reinicie el switch.

- Emita el comando shotdown seguido del comando no shutdown en la interfaz.

- Emitir el comando no switchport port-security , y luego volver a habilitar la seguridad de puertos.

- Emitir el comando no switchport port-security violation shutdown en la interfaz.

97. ¿Qué protocolo define la autenticación basada en puertos para restringir la conexión de hosts no autorizados a la LAN a través de puertos de switch de acceso público?

- 802.1x

- TACACS+

- Basado en MAC

- SSH

98. Un administrador de red está configurando la seguridad para las WLAN nuevas en un WLC de la serie 3500 de Cisco. ¿Cuál es el protocolo predeterminado utilizado para la administración de claves de autenticación?

- 802.1x

- WPA2

- AES

- 802.11

99. ¿Qué ataque LAN involucra un servidor no autorizado conectado a la red que proporciona parámetros de configuración IP falsos a clientes legítimos?

- Ataque ARP

- Ataque de suplantación de dirección

- Ataque de STP

- Ataque por agotamiento de direcciones del DHCP

100. Un ingeniero de red está examinando la tabla de enrutamiento de un router Cisco. Considere la siguiente entrada de la tabla de enrutamiento:

S 10.2.2.0/30 [1/0] vía 10.1.1.2, 00:00:13, Serial0/0/0

¿Cuál es el significado de la Serial0/0/0?

- Es la interfaz del router de siguiente salto que está conectada directamente a la red 10.1.1.0/24.

- Es la interfaz en el R4 que se usa para enviar datos destinados para la red 10.2.2.0/30.

- Es la interfaz R4 a través de la cual se aprendió la actualización OSPF.

- Es la interfaz del router de siguiente salto que está conectada directamente a la red 10.2.2.0/30.

101. En las comunicaciones de red informática ¿qué proceso de transferencia de datos utiliza el protocolo de capa de aplicación FTP?

- cliente-servidor

- Gnutella

- Entre pares

- Bloque de mensajes del servidor

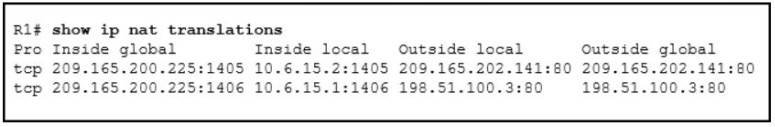

102. Consulte la ilustración. ¿Qué dirección de origen utiliza el router R1 para los paquetes que se reenvían a Internet?

- 209.165.202.141

- 10.6.15.2

- 198.51.100.3

- 209.165.200.225

103. Al configurar una LAN inalámbrica, ¿a qué categoría pertenece un router inalámbrico doméstico?

- Basado en protocolo LWAPP

- puntos de acceso basado en controladores

- AP autónomo

- Basado en protocolo CAPWAP

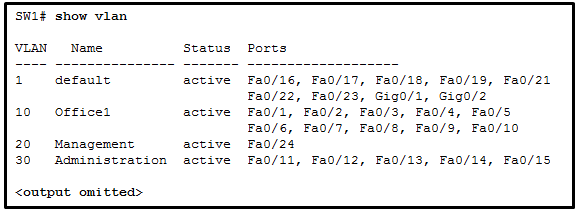

104. Consulte la ilustración. Un técnico en redes emite el comando show vlan para comprobar la configuración de VLAN. Según el resultado, ¿qué puerto se debe asignar a la VLAN nativa?

- Gig0/1

- Fa0/24

- Fa0/20

- Fa0/12

105. Un programador está usando Ansible como la herramienta de administración de configuración. ¿Qué término se usa para describir un conjunto de instrucciones para la ejecución?

- Cookbook

- Cuaderno de estrategias

- Pilar

- Manifesto

106. ¿Qué define una topología de hoja espinosa de dos niveles?

- Los APIC de Cisco y todos los demás dispositivos de la red se adjuntan físicamente a los switches de nodo secundario.

- El nivel de columna vertebral se puede implementar con los switches Cisco Nexus 9500 conectados entre sí y con los switches de hoja.

- El controlador APIC manipula la ruta de datos directamente.

- Todo es dos saltos de todo lo demás.

107. Un grupo de técnicos de red está discutiendo los procesos de multidifusión IPv6. ¿Cuál es una característica de un tipo de dirección de multidifusión IPv6 que se debe discutir?

- Una dirección de multidifusión de nodo solicitado es similar a la dirección de multidifusión de todos los routers.

- El grupo de multidifusión de todos los nodos tiene el mismo efecto que una dirección de difusión IPv4.

- Tiene el prefijo fe00: :/8.

- Puede ser una dirección de origen o destino.

108. Dos recién graduados de redes de un colegio local acaban de ser contratados por una compañía de comunicación para trabajar en varios proyectos de cableado de red en todo el estado. ¿Por qué la empresa consideraría el uso de cables de fibra óptica en redes de larga distancia?

- para proporcionar servicios de banda ancha siempre activos a clientes en hogares y pequeñas empresas

- proporcionar soluciones de alta capacidad para los teletrabajadores

- para proporcionar conectividad entre países o entre ciudades

- para proporcionar cableado troncal a las aplicaciones y dispositivos de infraestructura de interconexión para los clientes

109. Los datos se envían de una PC de origen a un servidor de destino. ¿Qué afirmaciones describen correctamente la función del TCP o UDP en esta situación? (Elija tres opciones.)

- El número de puerto de origen de TCP identifica el host emisor de la red.

- El proceso del TCP en ejecución en la PC selecciona al azar el puerto de destino al establecer una sesión con el servidor.

- El campo del puerto de origen identifica la aplicación o el servicio en ejecución que maneja la devolución de datos a la PC.

- Los segmentos UDP se encapsulan en paquetes IP para ser transportados a través de la red.

- El TCP es el protocolo preferido cuando una función requiere menor sobrecarga de red.

- El número de puerto de destino de UDP identifica la aplicación o los servicios en el servidor que maneja los datos.

110. En una arquitectura de red basada en intención, ¿qué dos elementos se consideran partes de una estructura superpuesta? (Elija dos opciones).

- Protocolo IPsec

- Switch

- Router

- CAPWAP

- Servidor

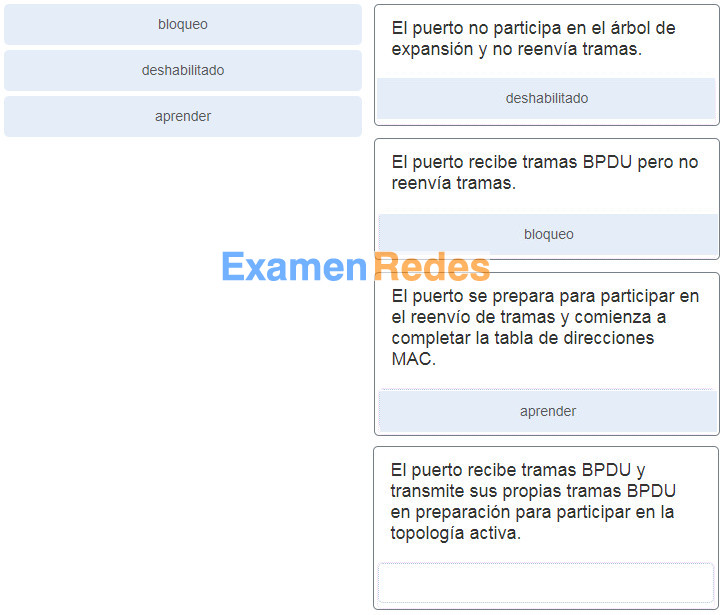

111. Haga coincidir el estado del puerto STP con la descripción adecuada. (No se utilizan todas las opciones).

| deshabilitado | El puerto no participa en el árbol de expansión y no reenvía tramas. |

| bloqueando | El puerto recibe tramas BPDU pero no reenvía tramas. |

| aprendiendo | El puerto se prepara para participar en el reenvío de tramas y comienza a completar la tabla de direcciones MAC. |

112. ¿Qué define una ruta de host en un router Cisco?

- Una ruta de host IPv6 estática debe incluir el tipo de interfaz y el número de interfaz del router de salto siguiente.

- Una ruta de host se designa con una C en la tabla de enrutamiento.

- La dirección local del vínculo se agrega automáticamente a la tabla de enrutamiento como una ruta de host IPv6.

- Una configuración de ruta de host estática IPv4 utiliza una dirección IP de destino de un dispositivo específico y una máscara de subred /32.

113. ¿Cuáles dos instrucciones describen una opción de conectividad basada en Internet? (Escoja dos opciones).

- ADSL2 + proporciona un mayor ancho de banda de carga que el ancho de banda descendente.

- Cuando se utiliza un satélite para conectarse a Internet, la recepción de señales puede verse afectada por tormentas.

- LTE es una tecnología de acceso móvil 5G más reciente.

- En la tecnología de cable, cada suscriptor local tiene una conexión directa separada con la cabecera del proveedor.

- Las VPN proporcionan seguridad a los teletrabajadores que utilizan DSL para acceder a la red corporativa a través de Internet.

114. ¿Qué característica completa la siguiente declaración?

Cuando se configura una ruta estática IPv6, es posible que se use la misma dirección local de enlace IPv6 para…

- una distancia administrativa de 2.

- la dirección del siguiente salto de dos diferentes routers adyacentes.

- el comando «ipv6 unicast-routing».

- una ruta de host de destino con un prefijo /128.

115. ¿Qué término describe agregar un valor al encabezado del paquete, lo más cerca posible del origen, para que el paquete coincida con una política definida?

- Marcación de tráfico

- Eliminación de cola

- vigilancia

- Mecanismo de cola de baja latencia (LLQ)

- Mecanismo de cola equitativo ponderado (WFQ)

116. Un ingeniero de red está examinando la configuración de un router y observa que la interfaz Gi0/0 se ha configurado con el comando ip address dhcp . ¿Qué declaración describe la condición de dirección IP de esta interfaz?

- La interfaz del router está configurada como un cliente DHCPv4.

- No se requiere ninguna dirección IP para que esta interfaz funcione.

- El router está configurado como un servidor DHCPv4.

- La interfaz utilizará una dirección IPv6 en lugar de una dirección IPv4.

117. ¿Qué ataque LAN impide que los hosts obtengan direcciones IP asignadas dinámicamente?

- ataque de suplantación de DHCP

- ataque ARP

- Ataque de doble etiquetado de VLAN

- Ataque por agotamiento de direcciones del DHCP

118. ¿Qué característica completa la siguiente declaración?

Cuando se configura una ruta estática IPv6, el uso de una dirección local de vínculo como dirección de salto siguiente…

- una distancia administrativa de 2.

- una ruta de host de destino con un prefijo /128.

- el comando «show ipv6 route static».

- el tipo de interfaz y el numero de interfaz

119. ¿Qué término describe el proceso de gestión de cambios de configuración de dispositivos de red de manera ordenada?

- Automatización

- Organización

- control de versiones

- aprovisionamiento

120. ¿Cuál es la diferencia entre los AP autónomos y los AP basados en controladores en LAN inalámbricas?

- Los AP autónomos son más fáciles de configurar y administrar que los AP basados en controladores.

- Cuando las demandas inalámbricas aumentan, los AP basados en controladores proporcionan una mejor solución que los AP autónomos.

- Los AP basados en controladores admiten los protocolos PAgP y LACP, mientras que los AP autónomos no lo hacen.

- Los AP autónomos no requieren configuración inicial, mientras que los AP ligeros requieren una configuración inicial antes de comunicarse con un controlador WLAN.

121. Un ingeniero de red está diseñando una red conmutada sin bordes de manera jerárquica. ¿Por qué el ingeniero podría considerar usar un modelo de capa de dos niveles?

- Consiste en una capa contraída compuesta por la capa de acceso y distribución, y una segunda capa compuesta por la capa central.

- Se recomienda en ubicaciones de campus más pequeñas donde hay menos usuarios que acceden a la red.

- La función principal de la capa contraída es proporcionar acceso de red al usuario.

- La capa de acceso en este modelo tiene diferentes funciones de la capa de acceso en el modelo de capa de tres niveles.

122. Un instructor está revisando las respuestas de los estudiantes en un examen de trimestre anterior para prepararse para una conferencia sobre IPv6. ¿Cuál sería un buen punto para el instructor al explicar una GUA (dirección global de unidifusión) IPv6?

- Es enrutable en Internet IPv6.

- Se considera una práctica recomendada utilizar la dirección IPV6 GUA del router como dirección de puerta de enlace predeterminada para los hosts de Windows.

- Sólo se puede configurar estáticamente en una interfaz de host mediante el comando ipv6 address .

- Puede configurarse estáticamente o asignarse dinámicamente en un router.

123. ¿Qué ataque LAN suplantó el puente raíz para cambiar la topología de una red?

- Ataque de STP

- Ataque de suplantación de dirección

- ataque de suplantación de DHCP

- ataque ARP

124. ¿Cuál es un modelo QoS que un ingeniero de red implementaría para garantizar un estándar de calidad de servicio de origen a destino para un flujo de datos especificado?

- Servicios diferenciados

- colas justas ponderadas basadas en clases

- servicios integrados

- mejor esfuerzo

- puesta en cola de baja latencia

125. ¿Qué acción se lleva a cabo cuando un fotograma que ingresa a un switch tiene una dirección MAC de destino de unidifusión que aparece en la tabla de direcciones MAC?

- El switch reenviará la trama a todos los puertos excepto el puerto entrante.

- El switch reenvía la trama fuera del puerto especificado.

- El switch reemplaza la entrada anterior y usa el puerto más actual.

- El switch purga toda la tabla de direcciones MAC.

126. Un administrador emite el comando show vlan brief en un switch Cisco y la salida muestra que todos los puertos están actualmente asignados a la VLAN predeterminada. ¿Qué conclusiones se pueden sacar?

- El switch no se puede administrar de forma remota mediante Telnet o SSH hasta que se haya creado una VLAN de administración.

- Existe un riesgo de seguridad porque la VLAN de administración y la VLAN nativa son las mismas.

- Todo el tráfico de datos de usuario será separado y protegido de otros usuarios.

- El tráfico de control de nivel 2 no está asociado con ninguna VLAN.

127. Un administrador de red está utilizando Cisco DNA Center para supervisar el estado de la red y solucionar problemas de red. ¿Qué área debe usar el administrador para realizar estas tareas?

- PLATAFORMA

- ACEPTABLE

- ASEGURAMIENTO

- APROVISIONAMIENTO

- Diseño -Modela toda la red, desde sitios y edificios hasta dispositivos y enlaces, tanto físicos como virtuales, en todo el campus, la sucursal, la WAN y la nube.

- Política – Utilice políticas para automatizar y simplificar la administración de la red, lo que reduce el costo y el riesgo al tiempo que acelera la implementación de servicios nuevos y mejorados.

- aprovisionamiento – Proporcione nuevos servicios a los usuarios con facilidad, velocidad y seguridad en toda la red empresarial, independientemente del tamaño y la complejidad de la red.

- Aseguramientoe -Utilice el monitoreo proactivo y los conocimientos de la red, los dispositivos y las aplicaciones para predecir los problemas más rápido y garantizar que los cambios en la política y la configuración alcancen la intención comercial y la experiencia del usuario que desea.

- Plataforma – Utilice las API para integrarse con los sistemas de TI preferidos para crear soluciones de extremo a extremo y agregar soporte para dispositivos de múltiples proveedores.

128. Un ingeniero de red está configurando un router Cisco como un relé DHCP. Al ejecutar el comando ip helper-address en el modo de configuración de la interfaz, ¿qué dirección IPv4 se agrega al comando?

- Dirección del servidor DHCPv4

- Dirección del cliente DHCPv4

- Dirección de puerta de enlace predeterminada del cliente DHCPv4

- Dirección de subred DHCPv4

129. Al probar un nuevo servidor web, un administrador de red no puede acceder a la página principal cuando el nombre del servidor se introduce en un explorador web de un equipo. Los pings a las direcciones IPv4 e IPv6 del servidor son correctos. ¿Cuál podría ser el problema?

- Un cliente FTP debe estar instalado en el PC.

- DNS no resuelve el nombre del servidor en una dirección IPv4 o IPv6.

- ARP no está descubriendo la dirección MAC del servidor.

- DHCP no ha asignado una dirección IPv4 o IPv6 al servidor.

130. ¿Qué término describe un método de cola predeterminado en el que los paquetes se envían desde una interfaz en el orden en que llegan?

- Mecanismo de cola de espera equitativo y ponderado basado en clases (CBWFQ)

- Mecanismo de cola equitativo ponderado (WFQ)

- retraso de cola

- Fluctuación de fase

- Primero en entrar, primero en salir (FIFO)

131. ¿Qué acción se lleva a cabo cuando la dirección MAC de origen de una trama que ingresa a un conmutador está en la tabla de direcciones MAC?

- El switch agrega la dirección MAC y el número de puerto entrante a la tabla.

- El switch actualiza el temporizador de actualización para la entrada.

- El switch agrega una entrada de tabla de direcciones MAC para la dirección MAC de destino y el puerto de salida.

- El switch reemplaza la entrada anterior y usa el puerto más actual.

132. SNMP se ha implementado en una red para monitorear y administrar dispositivos. ¿Qué proceso de autenticación SNMP se prefiere cuando los administradores SNMP se comunican con agentes SNMP?

- cifrado de cadenas de comunidad

- Autenticación MD5 o SHA

- cadena de comunidad de texto sin formato

- Autenticación del nombre de usuario

133. ¿Qué acción se lleva a cabo cuando la dirección MAC de origen de una trama que ingresa a un switch no está en la tabla de direcciones MAC?

- El switch agrega la dirección MAC y el número de puerto entrante a la tabla.

- El switch reemplaza la entrada anterior y usa el puerto más actual.

- El switch agrega una entrada de tabla de direcciones MAC para la dirección MAC de destino y el puerto de salida.

- El switch actualiza el temporizador de actualización para la entrada.

134. ¿Qué ataque LAN implica el envío de una trama 802.1Q de doble etiqueta al switch?

- ataque de suplantación de DHCP

- Ataque de doble etiquetado de VLAN

- Ataque por agotamiento de direcciones del DHCP

- Ataque con salto de VLAN

135. Un ingeniero de red está configurando el acceso remoto seguro a un router Cisco. ¿Qué dos comandos se emitirían en el modo de configuración de línea del router para implementar SSH? (Escoja dos opciones).

- ip ssh version 2

- crypto key generate rsa

- login local

- transport input ssh

- username admin secret ccna

136. ¿Qué acción se lleva a cabo cuando un fotograma que ingresa a un switch tiene una dirección MAC de destino de difusión?

- El switch agrega la dirección MAC y el número de puerto entrante a la tabla.

- El switch reenviará la trama a todos los puertos excepto el puerto entrante.

- El switch agrega una entrada de tabla de direcciones MAC para la dirección MAC de destino y el puerto de salida.

- El switch actualiza el temporizador de actualización para la entrada.

137. ¿Qué característica completa la siguiente declaración?

Cuando se configura una ruta estática IPv6, se debe usar una configuración completamente especificada con…

- una red multiacceso conectada directamente.

- una distancia administrativa de 2.

- la dirección del siguiente salto de dos diferentes routers adyacentes.

- el comando «ipv6 unicast-routing».

138. ¿Qué término describe un proceso en el que un router simplemente descarta cualquier paquete que llega al final de una cola, que ha agotado completamente sus recursos de retención de paquetes?

- Detección temprana aleatoria y ponderada (WRED)

- Modelado del tráfico

- Mecanismo de cola de baja latencia (LLQ)

- Eliminación de cola

- Mecanismo de cola equitativo ponderado (WFQ)

139. ¿Qué característica completa la siguiente declaración?

Cuando se configura una ruta estática IPv6, como ruta predeterminada, la red de destino es…

- el comando «ipv6 unicast-routing».

- ::/0.

- la dirección de salto siguiente de dos router adyacentes diferentes.

- una red multiacceso conectada directamente.

140. ¿Qué ataque LAN permite la identificación de dispositivos Cisco conectados que envían transmisiones no cifradas?

- Reconocimiento CDP

- Ataque ARP

- Ataque de suplantación de dirección

- Ataque STP

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

Me salio esta pregunta ahora ultimo

¿Qué ataque LAN permite la identificación de dispositivos Cisco conectados que envían transmisiones no cifradas?

Y si no me equivoco es el Reconocimiento CDP

gracias

Un administrador de red está configurando la seguridad para las WLAN nuevas en un WLC de la serie 3500 de Cisco. ¿Cuál es el protocolo predeterminado utilizado para la administración de claves de autenticación?

AES

802.11

WPA2

802.1x

Pregunta 56

Imagen de la pregunta 56

Agrego una pregunta que me salió y no estaba en el material:

¿Qué acción se lleva a cabo cuando un fotograma que ingresa a un switch tiene una dirección MAC de destino de difusión?

Respuesta correcta:

gracias

Este es el examen de certificacion o son preguntas de netacad? mi duda surge debido a que me dijeron que el examen de certificacion es diferente, si me pueden aclarar gracias.

Estas son preguntas de netacad, no es válido para el examen de certificación.

Muchas gracias, tienes idea de algunos modelos de examen de certificación? saludos.