Última actualización: diciembre 19, 2024

1. ¿Cuál es el resultado de realizar una fusión de Git entre dos ramas?

- Los cambios/confirmaciones ubicados dentro de la rama de origen se modifican para reflejar los cambios/confirmaciones almacenados dentro de la rama de destino.

- Los cambios/confirmaciones de archivos dentro de la rama de destino se analizan con los cambios/confirmaciones ubicados dentro de la rama de origen utilizando una herramienta de comparación genérica.

- Los cambios/confirmaciones ubicados tanto en la rama de origen como en la rama de destino se modifican para hacer que las ramas converjan.

- Los cambios/confirmaciones ubicados dentro de la rama de destino se modifican para reflejar los cambios/confirmaciones almacenados dentro de la rama de origen.

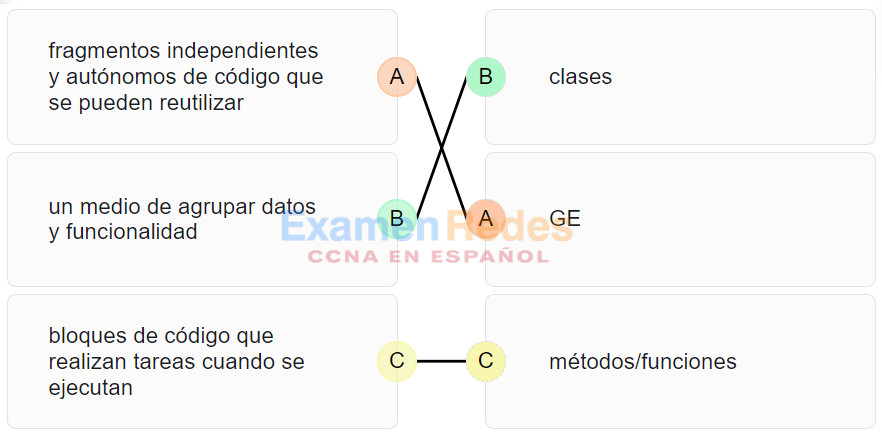

2. Haga coincidir el método de organización del código con la descripción.

| un medio de agrupar datos y funcionalidad | clases |

| bloques de código que realizan tareas cuando se ejecutan | métodos/funciones |

| fragmentos independientes y autónomos de código que se pueden reutilizar | GE |

3. ¿Qué dos componentes del código XML están contenidos en el prólogo XML? (Escoja dos opciones).

- las URN

- la codificación de caracteres

- los espacios de nombres XML

- el nombre de la etiqueta xml

- los objetos de instancia

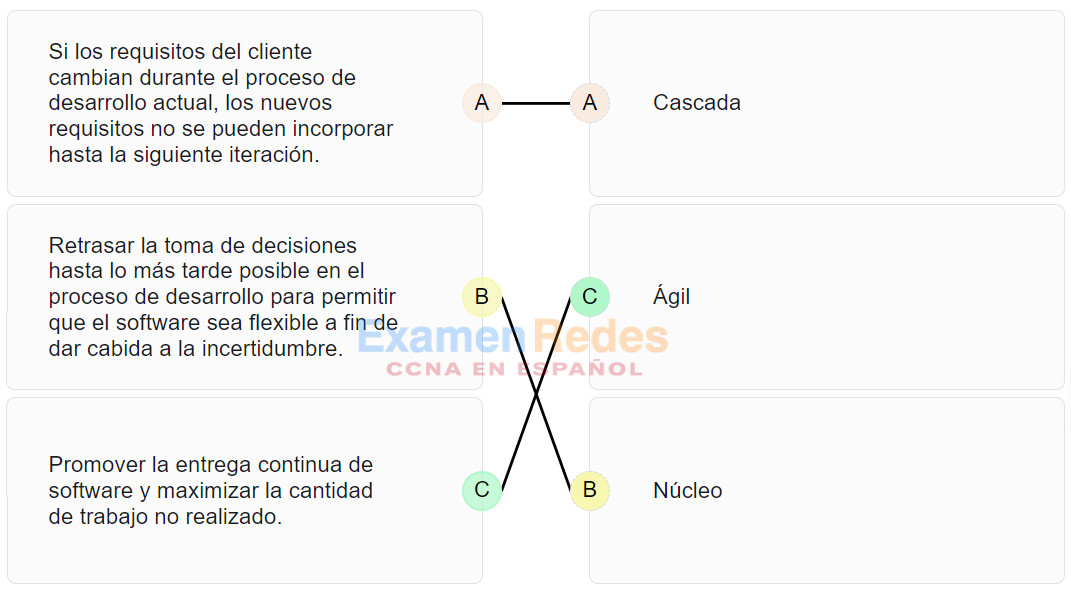

4. Haga coincidir el principio con el método de desarrollo de software. No se utilizan todas las opciones.

| Si los requisitos del cliente cambian durante el proceso de desarrollo actual, los nuevos requisitos no se pueden incorporar hasta la siguiente iteración. | Cascada |

| Retrasar la toma de decisiones hasta lo más tarde posible en el proceso de desarrollo para permitir que el software sea flexible a fin de dar cabida a la incertidumbre. | Núcleo |

| Promover la entrega continua de software y maximizar la cantidad de trabajo no realizado. | Ágil |

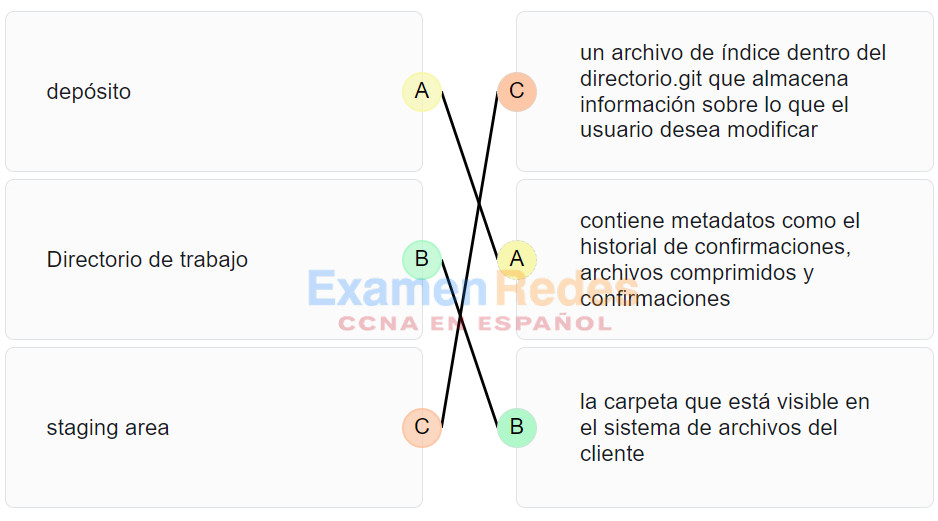

5. Haga coincidir cada etapa del sistema de control de versiones distribuido de Git con la descripción.

| Directorio de trabajo | la carpeta que está visible en el sistema de archivos del cliente |

| depósito | contiene metadatos como el historial de confirmaciones, archivos comprimidos y confirmaciones |

| staging area | un archivo de índice dentro del directorio.git que almacena información sobre lo que el usuario desea modificar |

6. ¿Qué proceso debería tomarse para extraer información de XML y convertirla en una forma a la que Python pudiera acceder convenientemente?

- análisis

- Codificación

- serializar

- Decodificación

7. ¿Cuáles son los dos beneficios del uso de un sistema de control de versiones distribuido en comparación con otros sistemas de control de versiones? (Escoja dos opciones).

- Una base de datos simple se utiliza para almacenar el delta entre las versiones de un único archivo.

- Un solo usuario puede bloquear un archivo para evitar que otros usuarios lo modifiquen hasta que el usuario haya terminado de editarlo.

- Un repositorio dañado se puede restaurar desde cualquier sistema cliente.

- No es necesario que un usuario sin conexión haga una copia de un archivo importante antes de editarlo.

- Cada usuario tiene la capacidad de trabajar en cualquier archivo en cualquier momento.

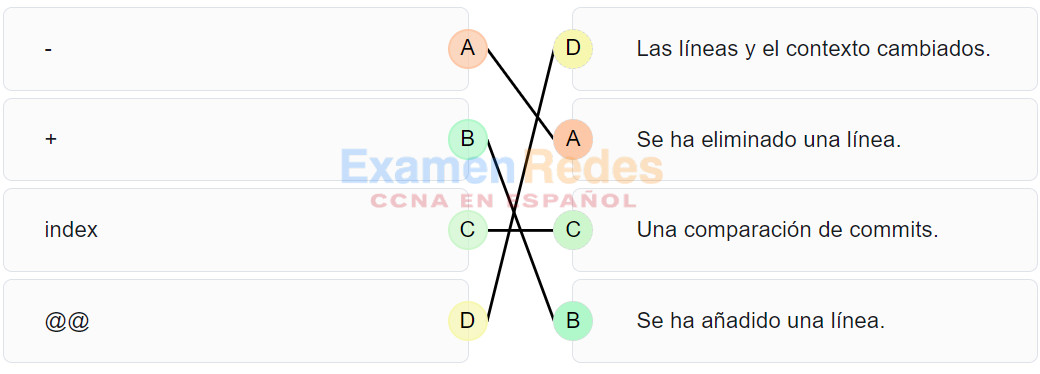

8. Haga coincidir los símbolos de un archivo.diff con el significado apropiado.

| index | Una comparación de commits. |

| + | Se ha añadido una línea. |

| @@ | Las líneas y el contexto cambiados. |

| – | Se ha eliminado una línea. |

9. ¿Cuál es una filosofía asociada con el proceso de desarrollo impulsado por pruebas?

- Se espera que ocurran fallas para limitar el código de la aplicación a solo lo que se necesita para pasar la prueba.

- El código de aplicación se desarrolla a un ritmo más lento para permitir pruebas repetitivas.

- El código de la aplicación debe escribirse antes de validar el diseño del sistema y probarse la funcionalidad según sea necesario.

- Se escribe código más que suficiente para admitir la aplicación.

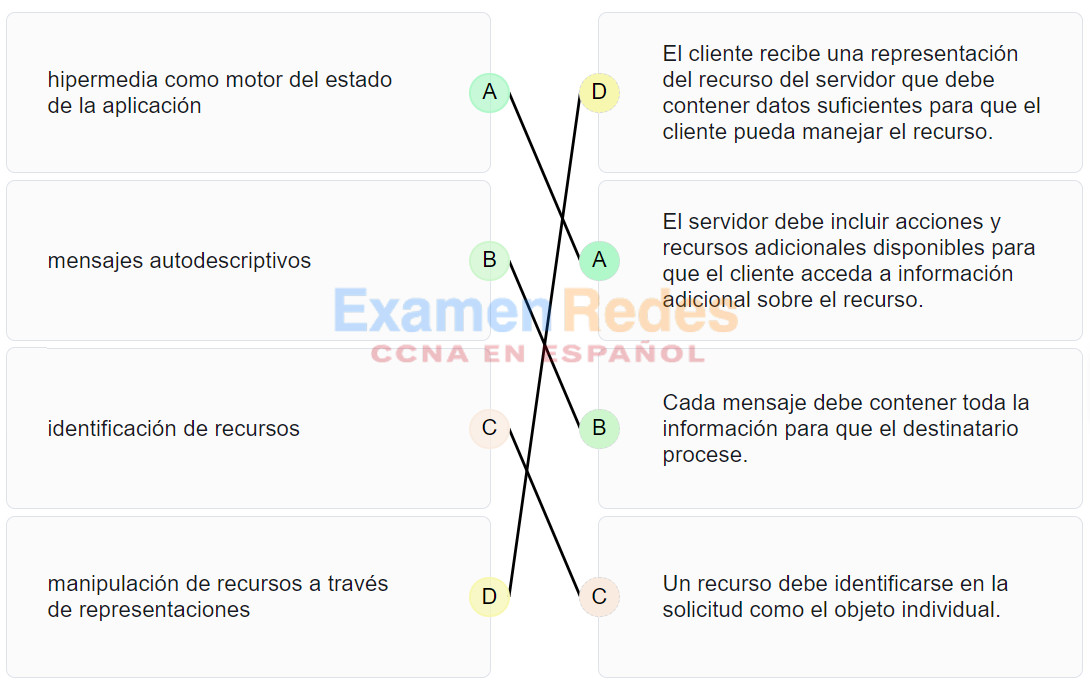

10. Haga coincidir los principios de la restricción de interfaz uniforme del REST con la descripción. No se utilizan todas las opciones.

| identificación de recursos | Un recurso debe identificarse en la solicitud como el objeto individual. |

| mensajes autodescriptivos | Cada mensaje debe contener toda la información para que el destinatario procese. |

| hipermedia como motor del estado de la aplicación | El servidor debe incluir acciones y recursos adicionales disponibles para que el cliente acceda a información adicional sobre el recurso. |

| manipulación de recursos a través de representaciones | El cliente recibe una representación del recurso del servidor que debe contener datos suficientes para que el cliente pueda manejar el recurso. |

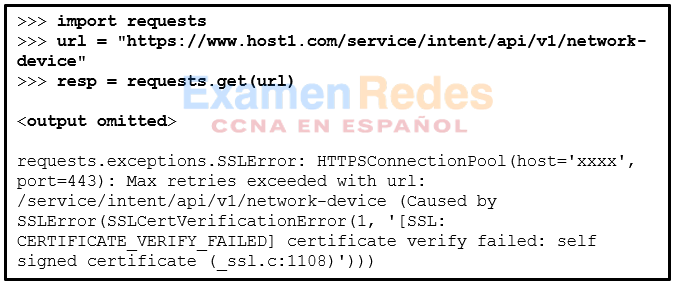

11. Consulte la ilustración. Un estudiante está aprendiendo Python en el modo de interpretación. El estudiante ingresa instrucciones Python y devuelve un mensaje de error. Que causa el error?

- Falta el parámetro de “verify = True” en el método requests.get ().

- El certificado no se puede verificar con una CA.

- El nombre de dominio de host no se puede resolver.

- El recurso del host no está disponible.

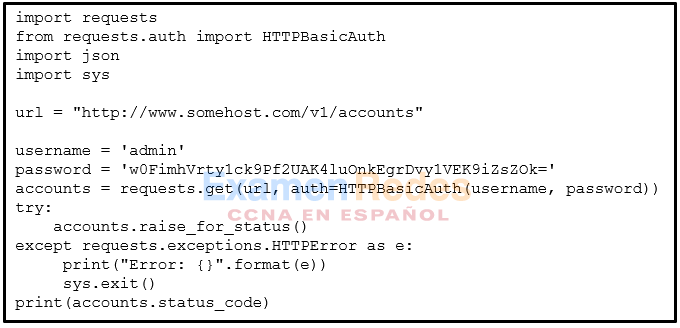

12. Consulte la ilustración. Un desarrollador está construyendo un script de Python para verificar el enlace con un host en http://www.somehost.com/. ¿Qué función realiza el script?

- para obtener un token para la autenticación al portador

- para verificar la clave API privada que se utiliza para acceder al host

- para obtener una clave API para acceder al host

- para verificar las credenciales de autenticación básicas con el host

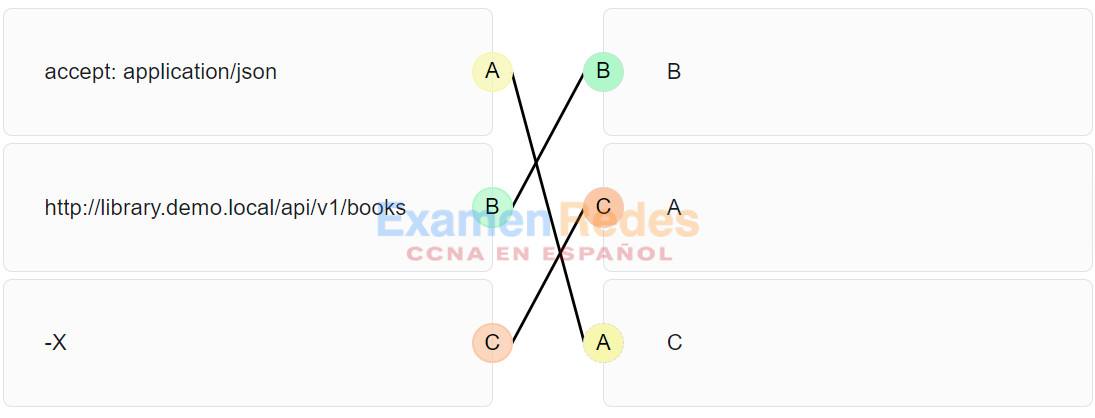

13. Consulte la ilustración. Un estudiante está aprendiendo la llamada API REST a un host local. Coincide con los elementos necesarios en el comando curl. No se utilizan todas las opciones.

| -X | A |

| http://library.demo.local/api/v1/books | B |

| accept: application/json | C |

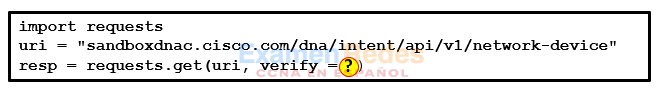

14. Consulte la ilustración. ¿Qué parámetro se necesita en el código Python (en lugar del signo de interrogación) para probar una condición URI no válida?

- Verdadero

- Falso

- No

- Sí

15. Un usuario está probando una aplicación enviando solicitudes para recopilar información de un dispositivo de red a través de una API REST. El usuario revisa las respuestas de la API y observa una cadena de encabezado HTTP de “Cache-Control: max-age=3600, public”. ¿Qué dos declaraciones describen la directiva HTTP? (Escoja dos).

- La respuesta se puede guardar en caché y el contenido almacenado en caché está abierto al acceso público.

- La respuesta se puede guardar en caché y la información debe actualizarse después de 60 minutos.

- Solo se pueden almacenar en caché las respuestas a las solicitudes con el protocolo HTTP.

- La respuesta puede ser almacenada por cualquier caché, incluso si la respuesta es normalmente no almacenable en caché.

- El navegador web del cliente puede guardar la respuesta en la caché y caducará en una hora.

16. Un usuario está desarrollando una aplicación para administrar de forma remota un dispositivo de red a través de la API. Las características de la API deben admitir el modelo cliente-servidor, el formato de datos JSON o XML y la operación sin estado. ¿Qué es un estilo de arquitectura API que el desarrollador podría usar?

- RPC

- webhook

- SOAP

- REST

17. Un usuario envía una solicitud para agregar una interfaz de bucle invertido en un router Cisco a través de la API REST. ¿Qué código de estado de respuesta esperará recibir el usuario que indique que se ha cumplido la solicitud?

- 201

- 202

- $203

- 200

18. Un usuario está probando una aplicación enviando solicitudes para recopilar información de un dispositivo de red a través de una API REST. El usuario espera que se devuelva una gran cantidad de datos. El usuario solicita que el dispositivo de red envíe los datos con el algoritmo de compresión de gzip. ¿Qué cadena de encabezado de respuesta indicaría que los datos de retorno se comprimen según lo solicitado?

- Codificación de contenido: comprimir; gzip

- Aceptar-Codificación: compress

- Codificación de contenido: gzip

- Aceptar-Codificación: gzip

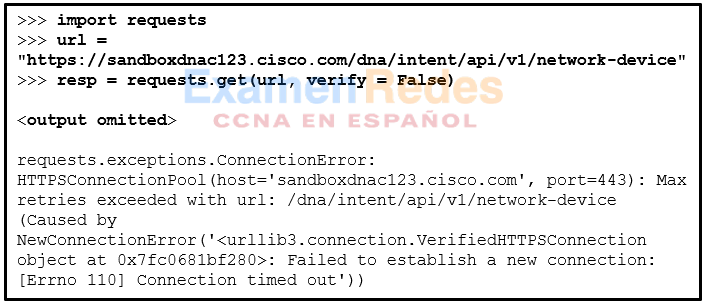

19. Consulte la ilustración. Un estudiante está aprendiendo Python en el modo de interpretación. El estudiante ingresa instrucciones de Python y después de un tiempo, devuelve un mensaje de error. ¿Cuál es una posible causa del error?

- El estudiante no proporcionó las credenciales de autenticación.

- El recurso del host no está disponible.

- El nombre de dominio de host no se puede resolver.

- El parámetro de “verify = False” debe reemplazar por “verify = True”.

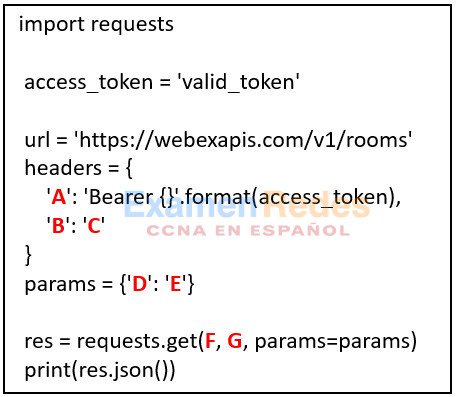

20. Consulte la ilustración. Coincide con los elementos necesarios en el script de Python. No se utilizan todas las opciones.

| import json | Item A |

| «username»: «cisco», «password»: «cisco123!» | Item B |

| resp.status_code | Item C |

| resp.json() | Item D |

| serviceTicket | Item E |

21. ¿Qué situación ilustra el uso de una aplicación webhook?

- Un desarrollador se suscribe a un servidor webhook para una aplicación para que la aplicación reciba una notificación cuando se produzca un evento.

- Un usuario envía una llamada API REST a un servidor webhook para sondear un conjunto de datos predefinido.

- Activado por el funcionamiento de un usuario, una aplicación móvil envía una solicitud de API REST para obtener información de un servidor webhook.

- Una aplicación de automatización de red consulta a un router para obtener el uso de CPU y memoria durante un período de tiempo.

22. Qué API REST admitida por Cisco Unified Communications Manager está diseñada para permitir a los usuarios finales actualizar y configurar las opciones personales.

- UDS API

- AXL API

- Telefonía API

- API de capacidad de servicio de UC Manager

23. ¿Qué tipo de defensa contra amenazas proporciona Cisco Umbrella?

- supervisar y analizar el tráfico de red para posibles ataques de intrusión en la red

- identificar y bloquear amenazas de día cero que logran infiltrarse en la red

- bloquear malware oculto de sitios web sospechosos y legítimos

- bloquear solicitudes a destinos maliciosos de Internet

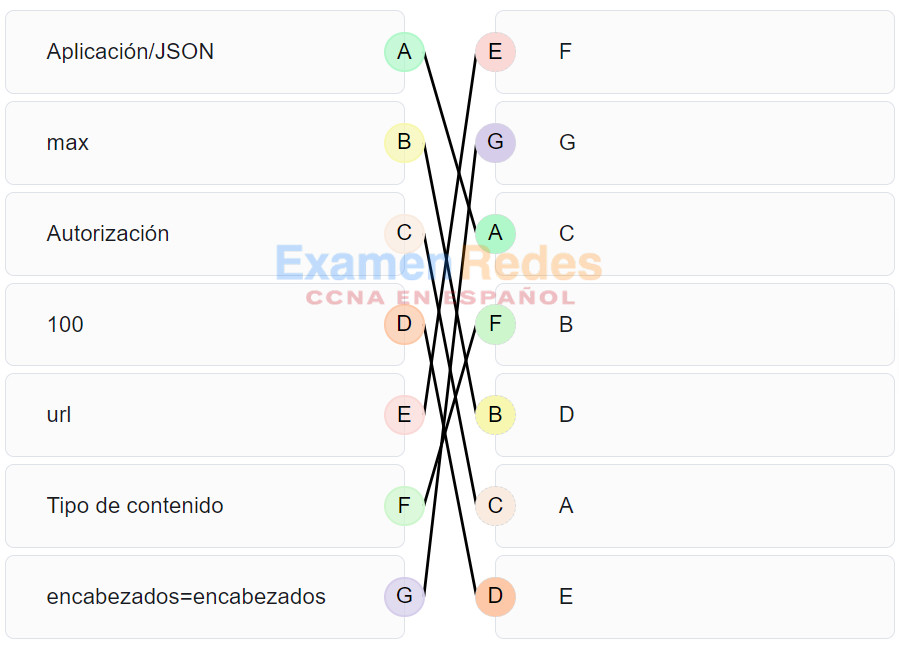

24. Consulte la ilustración. Haga coincidir los componentes de codificación de Python con la ubicación. No se utilizan todas las opciones.

| Autorización | A |

| Tipo de contenido | B |

| Aplicación/JSON | C |

| max | D |

| 100 | E |

| url | F |

| encabezados=encabezados | G |

25. Un estudiante está aprendiendo automatización de redes utilizando el sitio DevNet. ¿Qué recurso de DevNet permite a los usuarios buscar y compartir sus habilidades y experiencias de programación?

- Intercambio de código

- Sandbox

- Intercambio de automatización

- Laboratorios de aprendizaje

26. Un administrador de red está evaluando los productos Cisco UCS Manager para implementar la administración centralizada para el centro de datos. El centro de datos tiene alrededor de 500 servidores físicos. ¿Qué producto debería elegir el administrador?

- Controlador de gestión integrado (CIMC)

- Unified Communications Manager (CUCM)

- Administrador de UCS (UCSM)

- UCS Central (UCSC)

- Cisco Integrated Management Controller (CIMC) puede administrar un único servidor físico.

- Cisco UCS Manager (UCSM) puede administrar hasta 160 servidores físicos.

- Cisco UCS Central (UCSC) puede administrar hasta 10.000 servidores físicos.

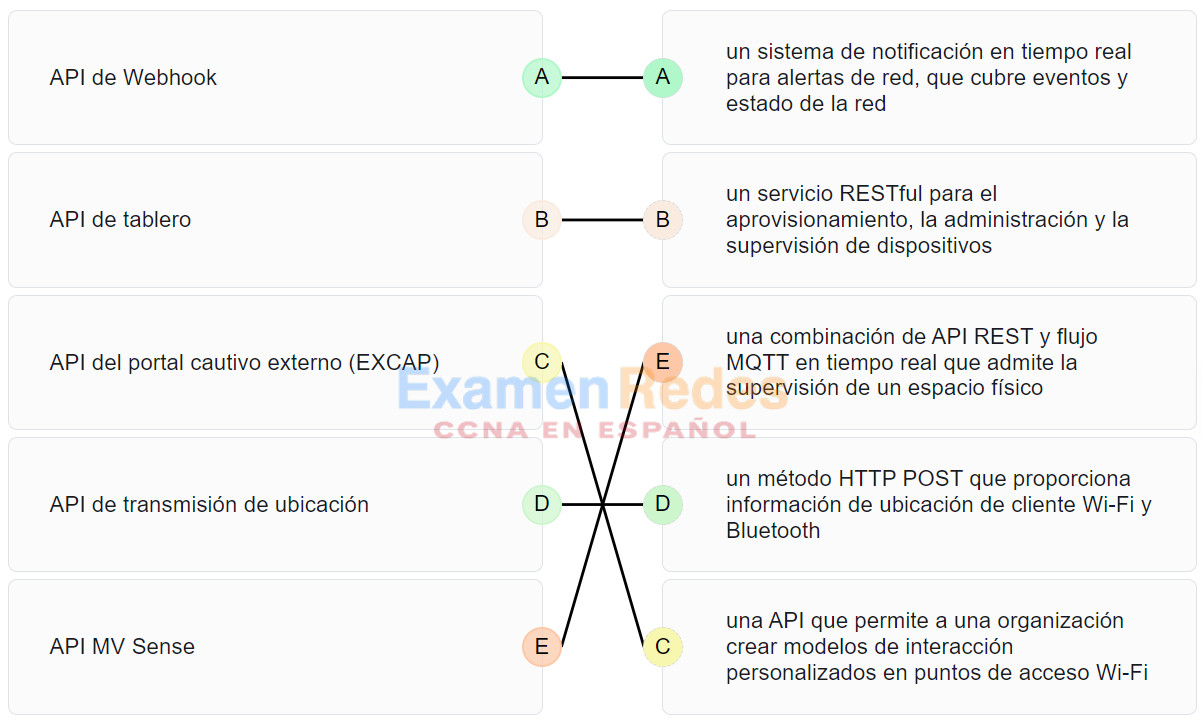

27. Haga coincidir las API de Meraki para la integración con la descripción. No se utilizan todas las opciones.

| API de tablero | un servicio RESTful para el aprovisionamiento, la administración y la supervisión de dispositivos |

| API de transmisión de ubicación | un método HTTP POST que proporciona información de ubicación de cliente Wi-Fi y Bluetooth |

| API de Webhook | un sistema de notificación en tiempo real para alertas de red, que cubre eventos y estado de la red |

| API del portal cautivo externo (EXCAP) | una API que permite a una organización crear modelos de interacción personalizados en puntos de acceso Wi-Fi |

| API MV Sense | una combinación de API REST y flujo MQTT en tiempo real que admite la supervisión de un espacio físico |

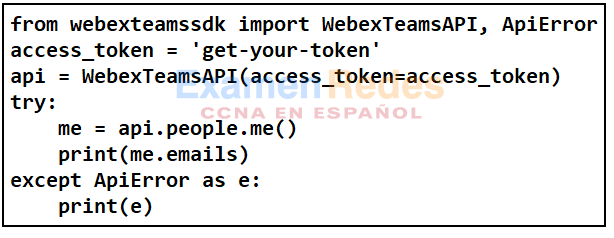

28. Consulte la ilustración. Un estudiante está aprendiendo automatización de redes mediante una API. El estudiante construye un archivo Python para comunicarse con un servidor de Webex Teams. ¿Qué dos afirmaciones describen las características del guión? (Escoja dos opciones).

- Se utiliza para recuperar las direcciones de correo electrónico asociadas con el estudiante.

- Se utiliza para obtener un token de acceso desde el servidor.

- El término personas en el script es un objeto de clase.

- Carga dos módulos desde un SDK de Cisco.

- El token de acceso se establece con una variable de entorno WEBEX_TEAMS_ACCESS_TOKEN.

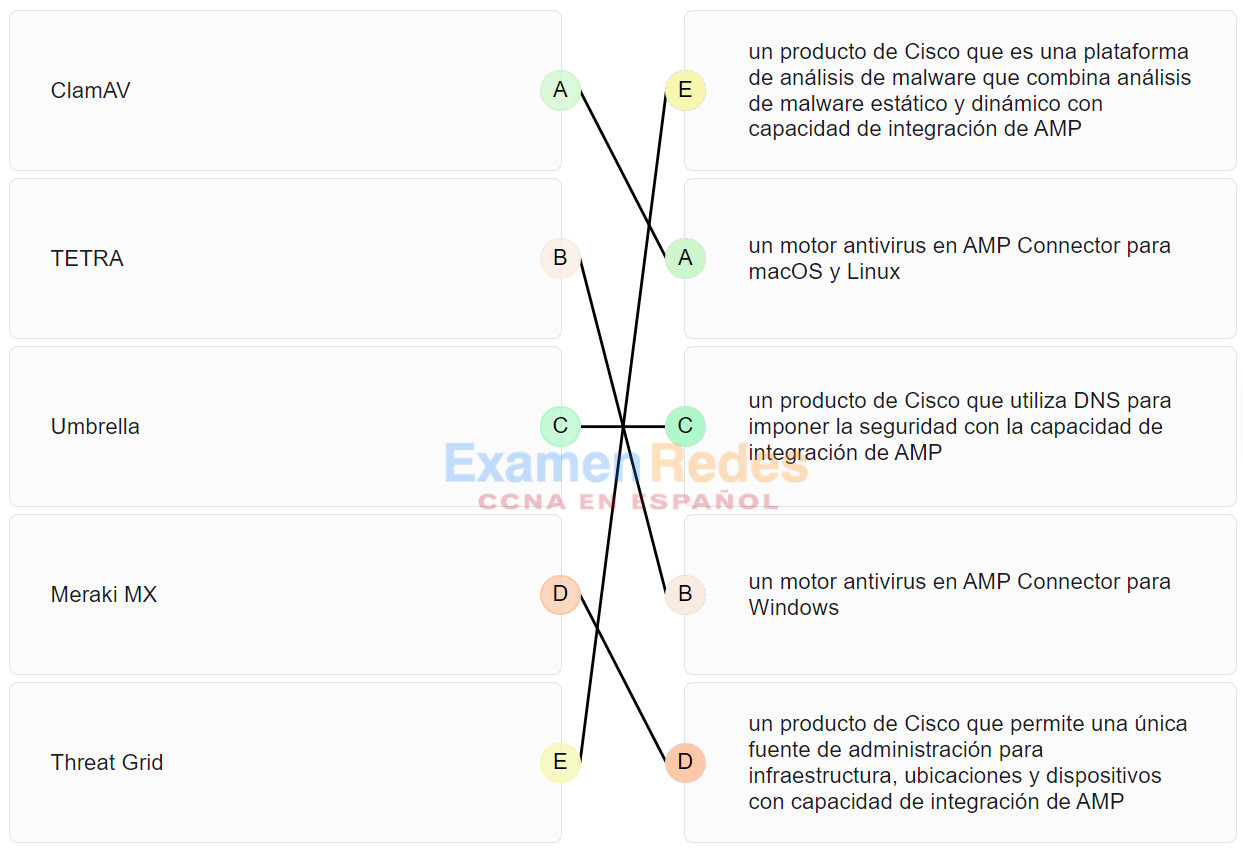

29. Coincide con la descripción los componentes de la solución de protección contra malware avanzada (AMP) de Cisco. No se utilizan todas las opciones.

| TETRA | un motor antivirus en AMP Connector para Windows |

| ClamAV | un motor antivirus en AMP Connector para macOS y Linux |

| Umbrella | un producto de Cisco que utiliza DNS para imponer la seguridad con la capacidad de integración de AMP |

| Threat Grid | un producto de Cisco que es una plataforma de análisis de malware que combina análisis de malware estático y dinámico con capacidad de integración de AMP |

| Meraki MX | un producto de Cisco que permite una única fuente de administración para infraestructura, ubicaciones y dispositivos con capacidad de integración de AMP |

30. ¿Qué dos declaraciones describen las características de la programabilidad impulsada por modelos implementada en Cisco IOS XE? (Escoja dos).

- Tanto NETCONF como RESTCONF admiten almacenes de datos en ejecución y candidatos.

- El comando de configuración ip http secure-server es necesario para habilitar RESTCONF a través del puerto 443.

- RESTCONF se habilita mediante el comando de configuración restconf enable

- Las conexiones NETCONF deben autenticarse mediante credenciales AAA.

- Las conexiones NETCONF requieren que se establezca primero un enlace VPN.

31. ¿Qué es Bash?

- un motor de script Linux que permite introducir comandos en la línea de comandos

- una filosofía para la implementación de software que ocupa un lugar destacado en el campo de DevOps

- un marco de aplicación web escrito en Python

- una técnica de inyección de código utilizada para atacar aplicaciones basadas en datos

32. ¿Cuáles son las dos características de los contenedores que se ejecutan en el mismo servidor host? (Escoja dos opciones).

- Cada uno de ellos virtualiza un servidor físico diferente.

- Son un uso intensivo de recursos y requieren varios minutos para empezar.

- Cada uno de ellos incluye un sistema operativo invitado.

- Están aislados el uno del otro.

- Todos comparten el mismo sistema operativo host.

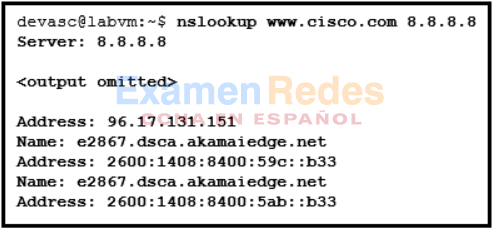

33. Consulte la ilustración. ¿Qué servicio de red se está probando?

- SNMP

- DHCP

- DNS

- NTP

34. ¿Cuál es la ventaja de utilizar una solución de implementación de metal desnudo?

- mayor flexibilidad de recursos de memoria y procesador

- acceso directo a los recursos de hardware para aumentar la eficiencia

- Seguridad mejorada

- Adición de una capa adicional de abstracción

35. Haga coincidir la amenaza OWASP con la técnica de mitigación.

| secuencias de comandos entre sitios | desinfectar contenido que no sea de confianza incluido en un sitio web |

| Inyección | utilizar API parametrizadas |

| Auntenticación rota | requieren autenticación multifactor |

| Mala configuración de seguridad | endurecimiento consistente de sistemas y aplicaciones |

36. Lo que la filosofía de desarrollo de software CI/CD garantiza que el código esté siempre en un estado implementable a través de la implementación de sprints de desarrollo corto.

- implementación continua

- implementación continua

- entrega continua

- integración continua

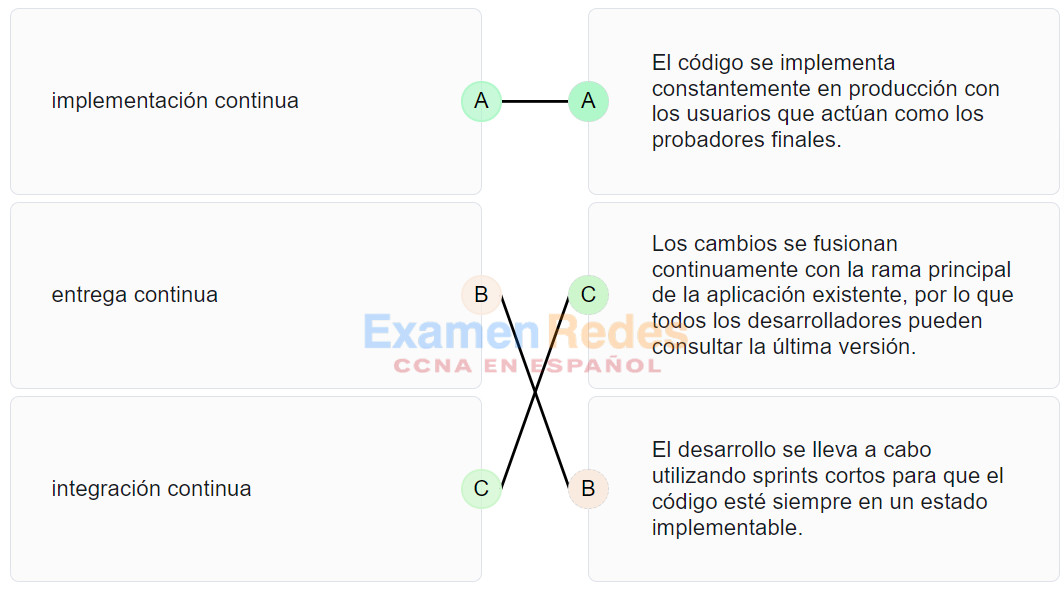

37. Coincide con una descripción la filosofía de desarrollo de software CI/CD.

| entrega continua | El desarrollo se lleva a cabo utilizando sprints cortos para que el código esté siempre en un estado implementable. |

| integración continua | Los cambios se fusionan continuamente con la rama principal de la aplicación existente, por lo que todos los desarrolladores pueden consultar la última versión. |

| implementación continua | El código se implementa constantemente en producción con los usuarios que actúan como los probadores finales. |

38. ¿Cuáles son las tres características de los contenedores en un servidor host? (Escoja tres opciones).

- Aprovechan el núcleo del sistema operativo host para un inicio rápido.

- Están aislados el uno del otro.

- Incluyen un sistema operativo invitado.

- Son un uso intensivo de recursos y requieren varios minutos para empezar.

- Virtualizan un servidor físico.

- Todos comparten el mismo sistema operativo.

39. ¿Cuáles son los dos beneficios del uso de la implementación de software bare metal para una gran empresa que implementa servidores virtualizados? (Escoja dos opciones).

- mayor flexibilidad de recursos

- asignación de recursos de hardware independientes a cada aplicación

- acceso directo a recursos de hardware especializados

- aislamiento de cargas de trabajo de aplicaciones

- mayor rendimiento de la aplicación

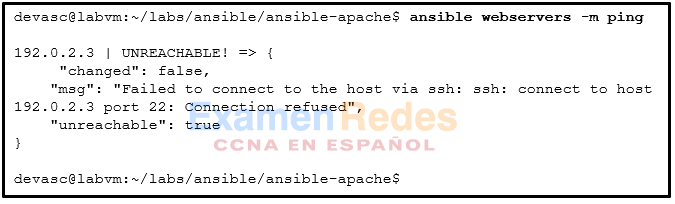

40. Consulte la ilustración. Un usuario está trabajando en Ansible en el NMS local para administrar dispositivos de red remotos. El usuario emite el comando ansible webservers -m ping para probar la comunicación. Sin embargo, devuelve un mensaje de error. ¿Cuáles son las dos causas posibles del error? (Escoja dos opciones).

- La dirección IP del host de destino es incorrecta.

- El interruptor

- El cliente SSH no está instalado.

- El servicio SSH no se inicia en el host.

- La credencial SSH es incorrecta.

- El alias de host de destino es incorrecto.

41. El equipo de desarrollo del departamento de TI ha decidido implementar CI/CD. ¿Cuáles son las tres características de esta estrategia? (Escoja tres opciones).

- La automatización forma parte de la creación, verificación e implementación de software.

- Se modela según el ciclo de vida del desarrollo de software y es un método de implementación más tradicional.

- El CI/CD asigna una prioridad más alta a la satisfacción de las necesidades del cliente que el plan de desarrollo.

- El proceso de integración y desarrollo va en una dirección y nunca puede retroceder.

- El proceso de desarrollo intenta eliminar el problema de los conflictos de combinación de aplicaciones.

- Las estrategias se utilizan para limitar el impacto de una posible mala compilación para los usuarios.

42. Consulte la ilustración. Un usuario está trabajando en Ansible en el NMS local para administrar dispositivos de red remotos. ¿Qué archivo está creando el usuario?

- Cuaderno de estrategias

- Variable

- servicio

- Hosts

43. Una cooperativa de ahorro y crédito ha estado creciendo muy rápidamente en los últimos 3 años y el departamento de TI ha estado luchando para mantenerse al día. El departamento siempre ha sido criticado por el tiempo que lleva programar e implementar solicitudes de cambio. El nuevo CIO ha decidido implementar CI/CD. ¿Cuáles son los tres beneficios de esta estrategia? (Escoja tres).

- es menos disruptivo para futuras versiones

- se integra bien con los métodos de desarrollo de software ágil

- es más fácil de comercializar

- entrega una gran cantidad de código en una pequeña cantidad de tiempo

- mejora la calidad

- requiere el uso de múltiples herramientas de comunicación, mejorando así el desarrollo

44. ¿Cómo beneficia Cisco VIRL las pruebas y el desarrollo de código y automatización?

- Cisco VIRL puede duplicar el rendimiento de los componentes de hardware de élite en condiciones de producción óptimas.

- Cisco VIRL puede duplicar el mismo código que se ejecuta dentro de los productos Cisco reales.

- Cisco VIRL puede duplicar simulaciones de red utilizando un archivo.virl, que es un archivo JSON.

- Cisco VIRL puede duplicar el rendimiento de los componentes de software SDN en condiciones óptimas de producción.

45. ¿Qué dos componentes forman la solución de prueba y validación de dispositivos de red basada en PyATS?

- Python y VIRL

- Python y marioneta

- Python y Ansible

- Python y Genie

46. ¿Qué es la infraestructura inmutable en DevOps?

- infraestructura virtualizada que se implementa como imágenes doradas

- infraestructura totalmente mantenida e implementada en código y nunca sometida a cambios manuales

- infraestructura que sólo se implementa y mantiene en contenedores

- que se implementa con todas las versiones de componentes bloqueadas, excepto por la capacidad de realizar cambios manuales de configuración

47. Se ha pedido a un ingeniero de red que automatice parte de la administración de la configuración y la administración de la red. El ingeniero va a usar NETCONF. ¿Por qué el ingeniero debería considerar también utilizar YANG como parte de este proyecto?

- YANG es un conjunto de herramientas de desarrollo de software que se integra con bibliotecas de configuración específicas del proveedor.

- YANG es un conjunto documentado de URI que podría utilizarse como parte de la implementación.

- YANG proporciona una jerarquía de datos que se pueden utilizar para la configuración del dispositivo y la recuperación del estado operativo.

- YANG se utiliza para proporcionar el transporte hacia y desde un dispositivo de red, como un conmutador Cisco.

48. ¿Cuáles son las dos características de la revisión formal del código? (Escoja dos opciones).

- Implica una revisión de toda la base del código en una serie de reuniones.

- Implica que el desarrollador pasa por el código con el revisor línea por línea.

- Para un cambio más rápido, solo se trata de un revisor.

- Promueve la discusión entre todos los revisores.

- Permite al desarrollador hacer cambios en el acto.

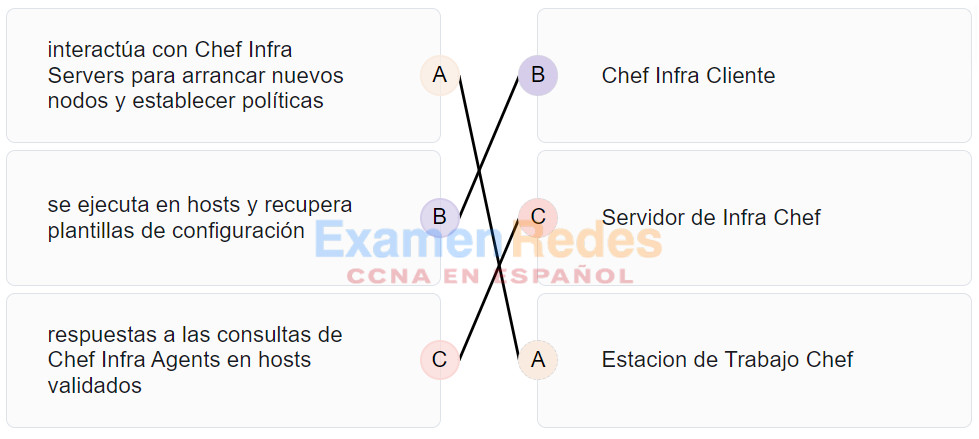

49. Haga coincidir el componente de Chef con la descripción.

| respuestas a las consultas de Chef Infra Agents en hosts validados | Servidor de Infra Chef |

| se ejecuta en hosts y recupera plantillas de configuración | Chef Infra Cliente |

| interactúa con Chef Infra Servers para arrancar nuevos nodos y establecer políticas | Estacion de Trabajo Chef |

50. ¿Cuáles son los dos beneficios de la programabilidad basada en modelos en la automatización de infraestructuras? (Escoja dos opciones).

- utiliza un lenguaje de configuración legible por humanos

- se basa en el uso de scripts específicos del dispositivo

- utiliza CLI específicos del dispositivo

- aprovecha la tecnología de código abierto

- aprovecha el código que está acoplado con el transporte, el protocolo y la codificación

- Proporciona un lenguaje de configuración legible por el hombre

- Está basado en modelos, estructurado y amigable con computadoras

- Incluye soporte para varios tipos de modelos, incluidos nativos, OpenConfig e IETF

- Utiliza una especificación que está desacoplada del transporte, codificación final de protocolo

- Utiliza API impulsadas por modelos para abstracción y simplificación

- Aprovecha el código abierto y disfruta de un amplio soporte

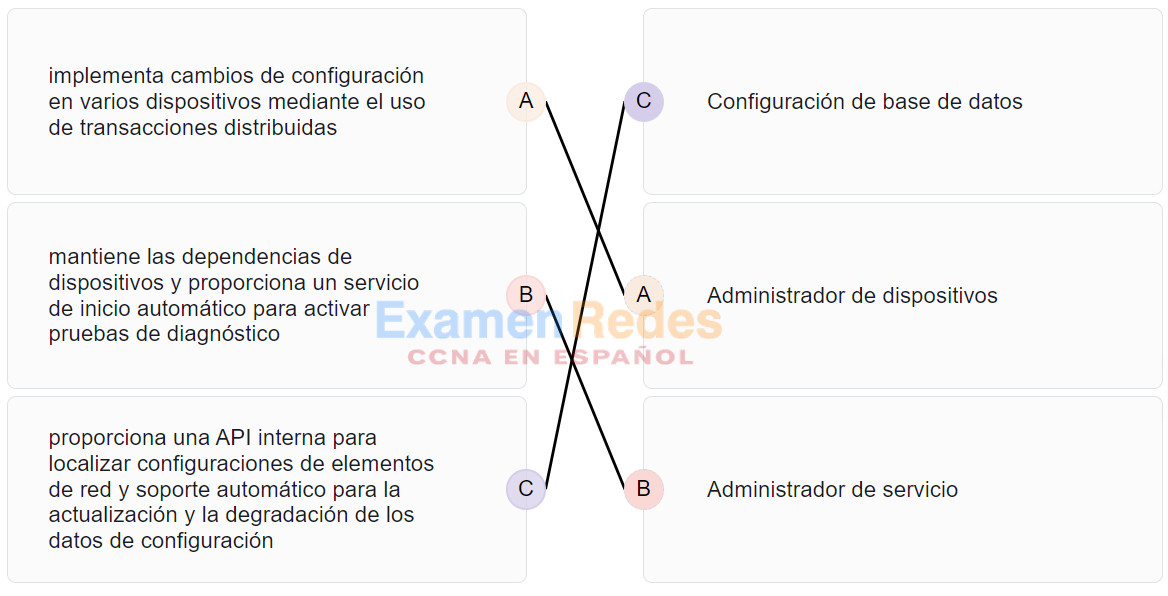

51. Haga coincidir el componente NSO de Cisco con la descripción.

| mantiene las dependencias de dispositivos y proporciona un servicio de inicio automático para activar pruebas de diagnóstico | Administrador de servicio |

| proporciona una API interna para localizar configuraciones de elementos de red y soporte automático para la actualización y la degradación de los datos de configuración | Configuración de base de datos |

| implementa cambios de configuración en varios dispositivos mediante el uso de transacciones distribuidas | Administrador de dispositivos |

52. ¿Con qué propósito se utilizan las direcciones IPv4?

- Una dirección IPv4 se utiliza para identificar de forma única un dispositivo en una red IP.

- Una dirección IPv4 se utiliza para identificar de forma única la aplicación que solicitó la información de un dispositivo remoto.

- Una dirección IPv4 se graba en la tarjeta de red para identificar de forma única un dispositivo.

- Se utiliza una dirección IPv4 para identificar el número de redes IP disponibles.

53. Un desarrollador de una empresa recibe comentarios de que una aplicación está experimentando malas respuestas de una aplicación en un servidor. El ingeniero de red está buscando una solución que se amplíe a varios servidores. ¿Qué tecnología debe considerar el ingeniero?

- proxy de reenvío

- virtualización de servidores

- equilibrador de carga

- Docker

54. ¿Cuáles son los dos síntomas de que DNS es un problema al desarrollar y probar scripts de red? (Escoja dos opciones).

- dirección IP del host que muestra 169.x.x.x

- 1XX código de estado

- sin conexión entre la aplicación y un servidor remoto

- código de error 403

- fallo de autenticación

55. ¿En qué situación se usaría un router?

- al probar una aplicación en un servidor basado en la nube

- cuando se autentica en un servicio API REST en el host local

- al realizar una revisión formal del código

- al desarrollar una aplicación en un servidor privado ubicado en la misma red que el equipo de desarrollo

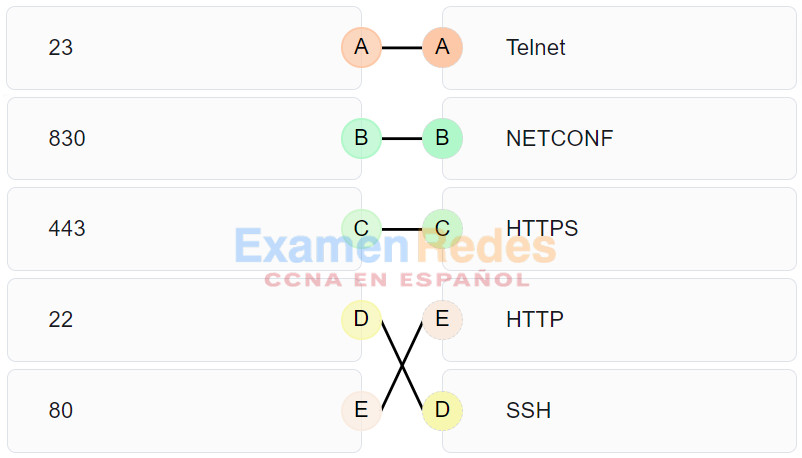

56. Haga coincidir el número de puerto predeterminado con el protocolo de red. No se utilizan todas las opciones.

| 80 | HTTP |

| 443 | HTTPS |

| 830 | NETCONF |

| 22 | SSH |

| 23 | Telnet |

57. Un desarrollador de aplicaciones de red ha configurado una aplicación para utilizar un servidor DNS concreto con el fin de probar la aplicación en una base de datos de prueba. El desarrollador sospecha un problema DNS. ¿Qué comando se podría usar para verificar un nombre de dominio en particular?

- nslookup

- sudo títere agente -t

- ifconfig

- ssh -p 53

58. Un usuario realiza algunas llamadas API REST a un servidor y las respuestas del servidor incluyen código ejecutable de terceros. El usuario nota que las respuestas no funcionan. ¿Qué dispositivo de red puede impedir que se ejecute el código de terceros?

- servidor proxy reversible

- Switch de capa 3

- Firewall

- Servidor proxy

59. Un desarrollador está utilizando Cisco AnyConnect para conectarse a través de una VPN a DevNet Sandbox. ¿Qué preferencia AnyConnect haría que la conexión falle?

- Bloquear conexiones no confiables

- Usar Inicio antes de iniciar sesión

- Acceso LAN local

- Anulación del almacén de certificados

60. ¿Cuál es el propósito de la máscara de subred en conjunto con una dirección IP?

- Determinar la subred a la que pertenece el host.

- Ocultar la dirección IP para las personas ajenas.

- Identificar si la dirección es pública o privada.

- Identificar un host en una red de manera única.

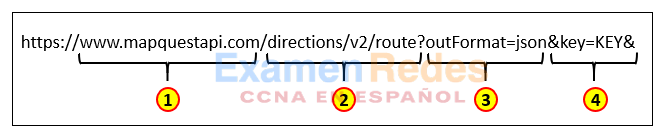

61. Consulte la ilustración. Qué parte de la solicitud RESTful especifica la API que se está solicitando.

- 1

- 4

- 2

- 3

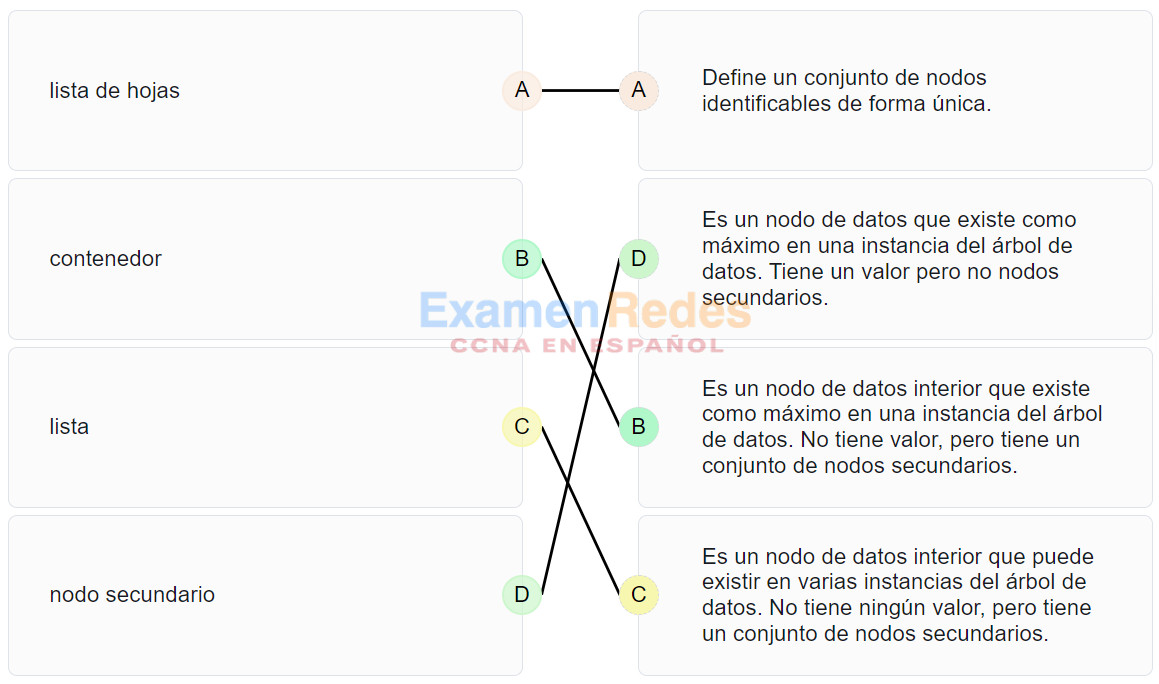

62. Haga coincidir el tipo de nodo en YANG con la descripción. No se utilizan todas las opciones.

| lista | Es un nodo de datos interior que puede existir en varias instancias del árbol de datos. No tiene ningún valor, pero tiene un conjunto de nodos secundarios. |

| nodo secundario | Es un nodo de datos que existe como máximo en una instancia del árbol de datos. Tiene un valor pero no nodos secundarios. |

| contenedor | Es un nodo de datos interior que existe como máximo en una instancia del árbol de datos. No tiene valor, pero tiene un conjunto de nodos secundarios. |

| lista de hojas | Define un conjunto de nodos identificables de forma única. |

63. Un ingeniero está implementando una solución de computación perimetral en la que varios sensores transmiten datos de gran cantidad. ¿Dónde debe colocarse la capacidad informática?

- lo más cerca posible de Internet

- lo más cerca posible de las fuentes de datos

- lo más cerca posible del borde WAN

- lo más cerca posible del borde de la red

64. ¿Qué dispositivo de seguridad se utiliza para hacer que las solicitudes de varios equipos parezcan que todas provienen del mismo cliente?

- proxy de reenvío

- caja de salto

- firewall activo

- proxy reversible

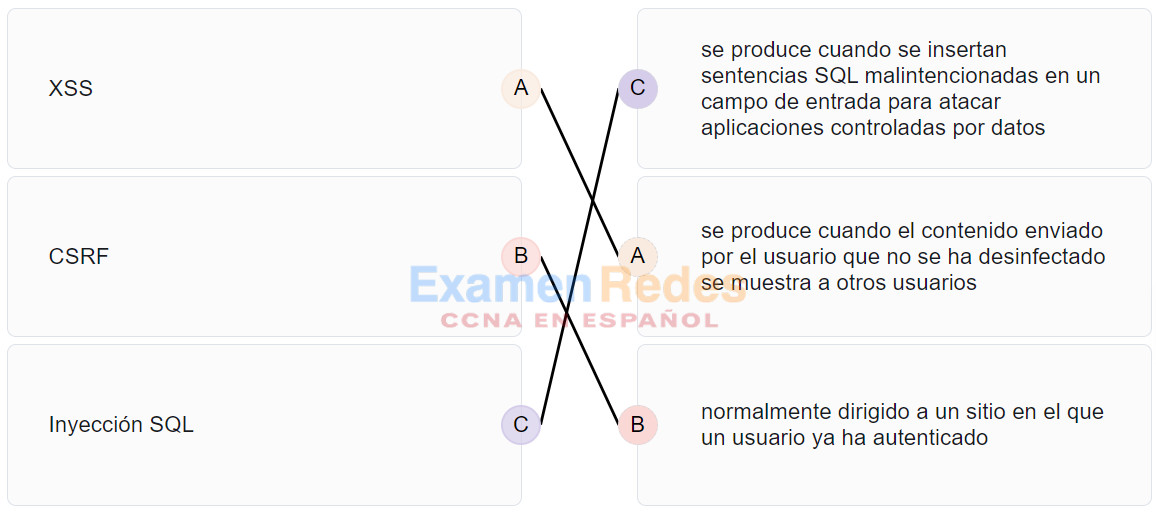

65. Haga coincidir la amenaza OWASP con la descripción.

| CSRF | normalmente dirigido a un sitio en el que un usuario ya ha autenticado |

| Inyección SQL | se produce cuando se insertan sentencias SQL malintencionadas en un campo de entrada para atacar aplicaciones controladas por datos |

| XSS | se produce cuando el contenido enviado por el usuario que no se ha desinfectado se muestra a otros usuarios |

66. ¿Cuál de las siguientes es una función de los switches de capa 2?

- Reenviar datos según el direccionamiento lógico.

- Descubrir el puerto asignado a un host mediante el análisis de la dirección MAC de destino.

- Determinar qué interfaz se utiliza para reenviar la trama según la dirección MAC de destino.

- Duplicar la señal eléctrica de cada trama en cada puerto.

67. ¿Cuáles son las dos funciones de las direcciones MAC en una LAN? (Escoja dos opciones).

- para indicar la mejor ruta entre redes separadas

- para permitir la transferencia de tramas de origen a destino

- para identificar de forma única un nodo en una red

- para determinar qué host tiene prioridad para transferir datos

- para asociarse con una dirección IP de red específica

68. ¿Qué término se utiliza para describir un proceso automatizado de pruebas e implementación de código?

- OWASP

- SOAP

- CI/CD

- Ágil

69. ¿Qué software se utiliza para crear, ejecutar y administrar contenedores en un entorno virtual?

- Docker

- VMware

- de la nube

- vSphere

70. ¿Cuáles son las dos razones por las que se usaría una VLAN en un conmutador de capa 2? (Escoja dos opciones).

- para crear dominios de difusión independientes en un conmutador

- para permitir la creación de varias redes en la capa 2

- para filtrar el tráfico de red según los números de puerto de protocolo

- para permitir que un enrutador transmita tráfico entre dos redes

- para permitir el envío de tráfico entre dos redes

71. ¿Qué dos instrucciones describen con precisión una ventaja o una desventaja al implementar NAT para IPv4 en una red? (Escoja dos opciones).

- NAT presenta problemas para algunas aplicaciones que requieren conectividad de extremo a extremo.

- NAT mejora el manejo de paquetes.

- NAT tendrá un impacto negativo en el rendimiento del switch.

- NAT agrega capacidad de autenticación a IPv4.

- NAT proporciona una solución para ralentizar el agotamiento de direcciones IPv4.

- NAT hace que las tablas de enrutamiento incluyan más información.

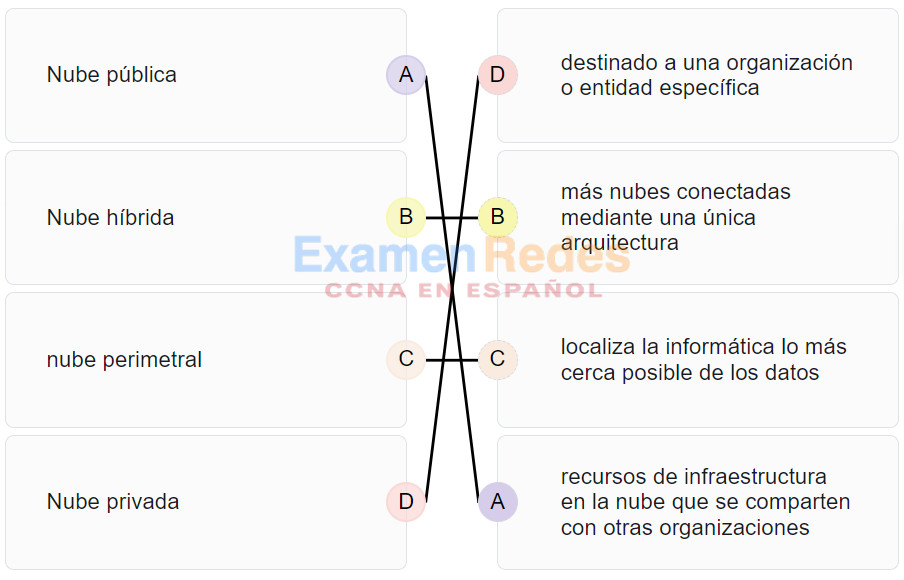

72. Haga coincidir el modelo de nube con una descripción.

| Nube privada | destinado a una organización o entidad específica |

| Nube pública | recursos de infraestructura en la nube que se comparten con otras organizaciones |

| nube perimetral | localiza la informática lo más cerca posible de los datos |

| Nube híbrida | más nubes conectadas mediante una única arquitectura |

73. ¿Cuál es el beneficio para una organización de implementar la informática perimetral?

- minimiza los altos niveles de transferencia de datos a través de la red

- proporciona baja latencia y mayor ancho de banda para dispositivos IoT remotos

- permite centralizar todos los recursos informáticos en el centro de datos

- consolida los recursos informáticos en una sola nube

74. ¿Cuál es el propósito de una puerta de enlace predeterminada?

- para conectar físicamente un equipo a una red

- Identificar la dirección lógica de una computadora conectada en red e identificarla de manera exclusiva con el resto de la red

- Identificar la red a la cual está conectada una computadora

- Proporcionar una dirección permanente a una computadora

- Identificar el dispositivo que permite que las computadoras de la red local se comuniquen con dispositivos de otras redes

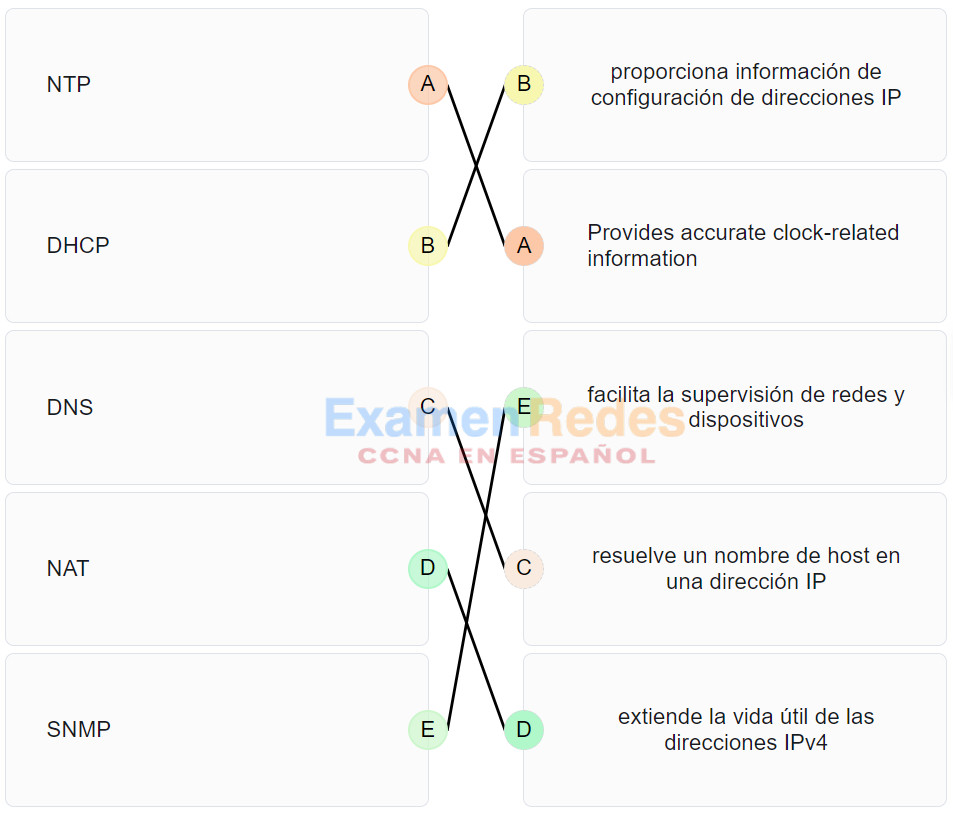

75. Haga coincidir el protocolo con la descripción. No se utilizan todas las opciones.

| DNS | resuelve un nombre de host en una dirección IP |

| SNMP | facilita la supervisión de redes y dispositivos |

| NAT | extiende la vida útil de las direcciones IPv4 |

| DHCP | proporciona información de configuración de direcciones IP |

| NTP | Provides accurate clock-related information |

76. ¿Qué dos números de puerto se usan comúnmente para Telnet? (Escoja dos opciones).

- 830

- 53

- 992

- 22

- 8008

- 23

77. Consulte la ilustración. Una empresa utiliza tres servidores para admitir una nueva aplicación de red. El administrador de red desea incluir un equilibrador de carga como parte del diseño de red para mejorar el rendimiento de la respuesta de la aplicación. ¿Dónde debe instalarse el equilibrador de carga?

- conectado al mismo switch que los servidores

- dentro de la nube

- entre el host y la nube

- entre los servidores y el almacenamiento de información

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes