Última actualización: febrero 4, 2025

Examen de punto de control: Principios, Prácticas y Procesos de Defensa de la Red

Módulos 1 – 3 del curso Defensa de la Red (NetDef) Preguntas y Respuestas Español

1. ¿Qué herramienta de monitoreo de red pertenece a la categoría de analizadores de protocolo de red?

- SNMP

- SPAN

- Wireshark

- SIEM

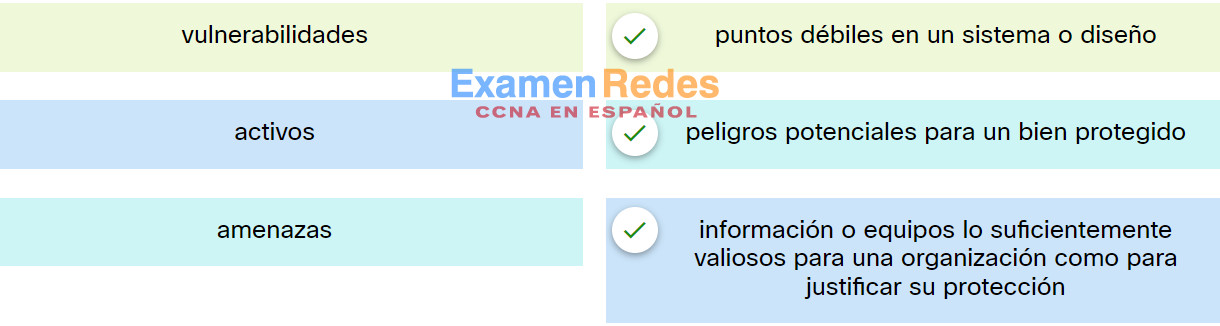

2. Una el término con la descripción.

| activos | información o equipos lo suficientemente valiosos para una organización como para justificar su protección |

| amenazas | peligros potenciales para un bien protegido |

| vulnerabilidades | puntos débiles en un sistema o diseño |

3. ¿Qué dos opciones son prácticas de seguridad recomendadas para mitigar los riesgos de BYOD? (Elija dos opciones).

- Permitir únicamente dispositivos que han sido aprobados por el equipo corporativo de TI.

- Activar wifi solo cuando se utiliza la red inalámbrica.

- Utilizar pintura que refleje las señales inalámbricas y vidrio que impida que las señales salgan del edificio.

- Utilizar el filtrado de direcciones MAC para conexiones inalámbricas.

- Mantener actualizados el sistema operativo y el software del dispositivo.

- Disminuir el nivel de ganancia de la antena inalámbrica.

- Usar contraseñas exclusivas para cada dispositivo y cuenta.

- Desactivar la conexión wifi y la conectividad por Bluetooth cuando no se utilizan. Conectarse solo a redes confiables.

- Mantener actualizados el sistema operativo y el software.

- Realizar una copia de respaldo de los datos almacenados en el dispositivo.

- Suscribirse a un servicio de localización de dispositivo con una característica de barrido remoto.

- Proporcionar software antivirus para dispositivos BYOD aprobados.

- Utilice el software de administración de dispositivos móviles (MDM) que permite que los equipos de TI realicen un seguimiento del dispositivo e implementen configuraciones de seguridad y controles de software.

4. ¿Cuál corresponde a una característica de la security artichoke (alcachofa de seguridad) con un enfoque a la defensa en profundidad?

- Los atacantes ya no tienen que pelar cada capa antes de llegar a los datos o sistema de destino.

- Los atacantes pueden comprometer fácilmente todas las capas que protegen los datos o los sistemas.

- Cada capa debe penetrarse antes de que el atacante pueda alcanzar los datos o el sistema de destino.

- Los atacantes ya no pueden penetrar en ninguna capa que proteja los datos o el sistema.

5. ¿Qué tipo de política de la empresa establece las reglas de conducta y las responsabilidades de los empleados y los empleadores?

- Compañía

- seguridad

- empleado

- Datos

6. ¿Qué dispositivo se usaría como segunda línea de defensa en un enfoque de defensa en profundidad?

- switch

- cortafuegos

- router interno

- router periférico

7. ¿Qué medida de seguridad se encuentra generalmente dentro y fuera de un centro de datos?

- trampas de seguridad

- videovigilancia continua

- acceso biométrico

- una puerta

- sensores de salida

8. ¿Qué función de gestión de seguridad se ocupa del inventario y control de las configuraciones de hardware y software de los sistemas?

- administración de la configuración

- administración de recursos

- administración de vulnerabilidades

- Gestión de riesgos

9. ¿Cuál es un ejemplo de implementación de seguridad física?

- establecer firewalls personales en cada computadora

- cifrar todos los datos confidenciales almacenados en los servidores

- asegurarse de que todo sistema operativo y software antivirus estén actualizados

- exigir a los empleados que usen una llave de tarjeta al ingresar a un área segura

10. ¿Por qué la administración de activos es una función crítica de una organización en crecimiento frente a las amenazas a la seguridad?

- Evitar el robo de activos antiguos que son desmantelados.

- Para permitir la construcción de una AUP comprehensiva.

- Para preservar un seguimiento auditor de todas las nuevas compras.

- Para identificar la siempre creciente superficie de ataque frente a las amenazas.

11. Un usuario ha creado un nuevo programa y desea distribuirlo a todas las personas de la empresa. El usuario desea asegurarse de que cuando se descargue el programa, este no se modifique cuando esté en tránsito. ¿Qué puede hacer el usuario para asegurarse de que el programa no ha cambiado cuando se descargó?

- Instalar el programa en computadoras individuales.

- Desactivar el antivirus en todas las computadoras.

- Crear un hash del archivo de programa que pueda utilizarse para verificar la integridad del archivo después de que se descargue.

- Distribuir el programa en un dispositivo de memoria.

- Cifrar el programa y requerir contraseña después de que se descargue.

12. Un usuario está comprando un nuevo servidor para el centro de datos de la empresa. El usuario desea crear bandas de datos del disco con paridad en tres discos. ¿Qué nivel de RAID debe implementar el usuario?

- 1+0

- 1

- 0

- 5

13. Una gran empresa minorista utiliza la autenticación basada en EAP junto con 802.1X. Cuando el cliente inicia por primera vez la comunicación en la red inalámbrica, ¿qué tipo de método de autenticación utiliza para asociarse con el AP?

- WPA3

- Autenticación abierta

- WPA2

- WPA

14. ¿Cuál es una ventaja de utilizar una función de hash?

- Es una función unidireccional y no es reversible.

- Pueden crearse dos archivos diferentes con el mismo resultado.

- Puede requerir solo un mensaje de longitud fija.

- No se utiliza generalmente en la seguridad.

- Tiene un resultado de longitud variable.

15. ¿Cuál es un propósito de la implementación de redes VLAN en una red?

- Separar el tráfico de usuario.

- Permitir que los switches reenvíen paquetes de capa 3 sin un router.

- Eliminar colisiones de red.

- Prevenir bucles en la capa 2.

16. Una empresa está desarrollando un sitio web para una tienda en Internet. ¿Qué protocolo se debe utilizar para transferir la información de la tarjeta de crédito de los clientes al servidor web de la empresa?

- HTTPS

- SSH

- FTPS

- WPA2

- HTTP

17. ¿Qué modelo de control de acceso permite que los usuarios controlen el acceso a sus datos como si fueran dueños de esos datos?

- Control de acceso discrecional

- Control de acceso obligatorio

- Control de acceso basado en atributos

- Control de acceso no discrecional

18. Un administrador de red está configurando un servidor AAA para administrar la autenticación RADIUS. ¿Cuales dos características son incluidas en la autenticación RADIUS? (Elija dos opciones).

- Un único proceso de autenticación y autorización

- Encriptación sólo para los datos

- Contraseñas ocultas durante la transmisión

- Encriptación para todas las comunicaciones

- Procesos separados de autenticación y autorización

- Autenticación y autorización RADIUS como un único proceso

- Encriptar solamente la contraseña

- Utilizar UDP

- Compatibilidad con tecnologías de acceso remoto, 802.1x y el protocolo SIP (Session Initiation Protocol)

19. Un interno ha comenzado a trabajar en el grupo de soporte. Una tarea es configurar la política local para las contraseñas de las estaciones de trabajo. ¿Qué herramienta sería la mejor para utilizar?

- política de contraseñas

- administración del sistema

- política de cuenta

- grpol.msc

- secpol.msc

20. ¿Las contraseñas y los PIN son ejemplos de qué término de seguridad?

- Autorización

- autenticación

- acceso

- identificación

21. ¿Cuáles son los tres ejemplos de controles de acceso administrativo? (Elija tres opciones).

- Políticas y procedimientos

- Prácticas de contratación

- Sistema de detección de intrusiones (IDS)

- Verificación de antecedentes

- encriptación

- Perros guardianes

- Políticas

- Procedimientos

- Prácticas de contratación

- Verificación de antecedentes

- Clasificación de datos

- Capacitación en seguridad

- Revisiones

22. ¿Qué es el escalamiento de privilegios?

- Un problema de seguridad ocurre cuando un funcionario corporativo de alto nivel demanda derechos en relación con sistemas o archivos que no debería tener.

- Se le otorgan derechos a una persona porque esta ha recibido una promoción.

- Las vulnerabilidades en los sistemas se aprovechan para otorgar niveles de privilegio más altos que el que una persona o algún proceso debería tener.

- De manera predeterminada, todos reciben la totalidad de los derechos en relación con todo; cuando una persona hace un abuso de privilegios, estos se quitan.

23. ¿Qué modelo de control de acceso aplica el control de acceso más estricto y suele utilizarse en aplicaciones militares o esenciales?

- Discrecional

- No discrecional

- Basado en atributos

- Obligatorio

24. ¿Cuál es el propósito de la función de autenticación de seguridad de red?

- No perder de vista las acciones de los usuarios.

- Requerir que los usuarios prueben quiénes son.

- Proporcionar preguntas de desafío y respuesta.

- Determinar a qué recursos puede acceder un usuario.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

10. ¿Por qué la administración de activos es una función crítica de una organización en crecimiento frente a las amenazas a la seguridad?

respuesta correcta:

Muchas gracias