Última actualización: octubre 15, 2022

Examen Final de Dispositivos de Red y Configuración Inicial Preguntas y Respuestas Español

1. ¿Cuáles dos situaciones beneficiarían más al usuario al agregar calidad de servicio (QoS) a la red? (Elija dos opciones).

- Los estudiantes actualizan información sobre sus actividades deportivas en la página de Facebook de la clase.

- Un estudiante se comunica por Skype con un amigo en otro país.

- Los estudiantes están viendo una conferencia desde un sitio de YouTube.

- Un estudiante está enviando correos electrónicos a un amigo.

2. Un empleado de una gran corporación inicia sesión de forma remota en la empresa utilizando el nombre de usuario y la contraseña apropiados. El empleado está asistiendo a una importante videoconferencia con un cliente sobre una gran venta. Es importante que la calidad del video sea excelente durante la reunión. El empleado no sabe que después de un inicio de sesión exitoso, la conexión con el ISP de la empresa falló. La conexión secundaria, sin embargo, se activa en cuestión de segundos. La interrupción no fue notada por el empleado u otros empleados.

¿ Qué tres características de red se describen en este escenario? (Elija tres opciones).

- seguridad

- Redes por línea eléctrica

- integridad

- escalabilidad

- Calidad de servicio

- Tolerancia a fallas

3. ¿Cuáles tres afirmaciones describen las funciones del modelo de diseño de red jerárquico de Cisco? (Elija tres opciones).

- La capa de distribución distribuye el tráfico de red directamente a los usuarios finales.

- La capa de acceso proporciona un medio para conectar dispositivos finales a la red.

- La capa de distribución es responsable de filtrar el tráfico y aislar las fallas del núcleo.

- La capa de núcleo generalmente emplea una topología en estrella.

- El objetivo de la capa de núcleo es maximizar el rendimiento.

- El resumen de ruta no es necesario en las capas de núcleo y distribución.

- Acceso: Proporciona un punto de conexión a los usuarios finales.

- Distribución: Controla los flujos de tráfico entre las capas de acceso y de núcleo.

- Núcleo: Maximiza el rendimiento movilizando el tráfico lo más rápido posible.

4. ¿Cuál es un ejemplo de computación en la nube?

- Una infraestructura de red que abarca un área geográfica extensa.

- Un servicio que ofrece acceso a pedido a los recursos compartidos.

- Un estilo arquitectónico de la red informática mundial.

- Una interacción continua entre las personas, los procesos, los datos y las cosas.

5. ¿Cuál es la diferencia clave entre un hipervisor de tipo 1 y un hipervisor de tipo 2?

- Un hipervisor tipo 1 se ejecuta en sistemas especializados y un hipervisor tipo 2 en computadoras de escritorio.

- Un hipervisor tipo 1 admite toda la virtualización del SO del servidor y un hipervisor tipo 2 admite la virtualización de Linux y Mac.

- Un hipervisor tipo 1 admite virtualizaciones de servidor y un hipervisor tipo 2 solo admite virtualización de estación de trabajo.

- Un hipervisor de tipo 1 se ejecuta directamente en el hardware del sistema y un hipervisor de tipo 2 requiere un SO de host para ejecutarse.

Tipo 1: este tipo de hipervisor se ejecuta directamente en el hardware del sistema.

Tipo 2: este tipo de hipervisor requiere un SO de host para ejecutarse.

Ambos tipos de hipervisores pueden ejecutarse en sistemas informáticos regulares y admitir múltiples virtualizaciones de SO.

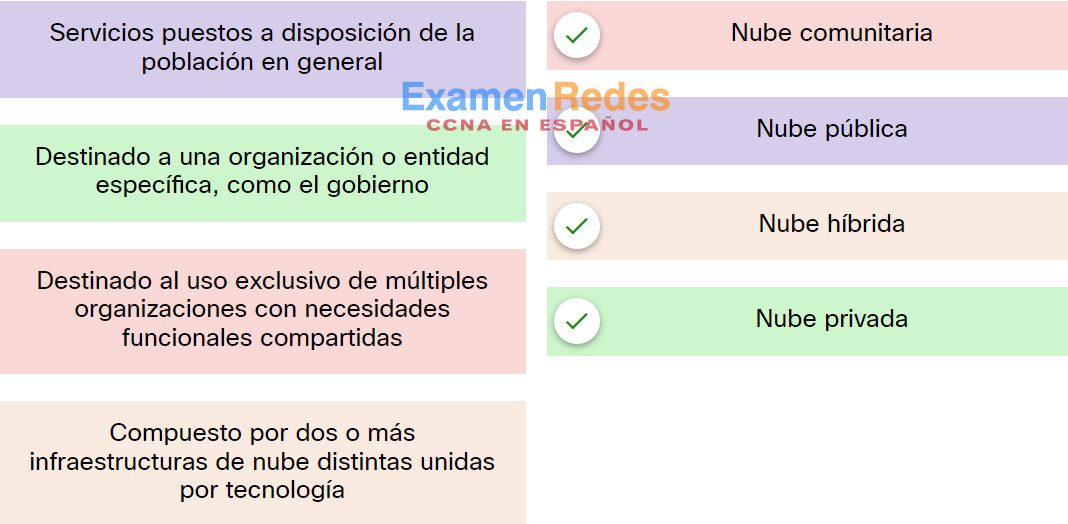

6. Una la definición con el tipo de nube.

| Destinado al uso exclusivo de múltiples organizaciones con necesidades funcionales compartidas | Nube comunitaria |

| Servicios puestos a disposición de la población en general | Nube pública |

| Compuesto por dos o más infraestructuras de nube distintas unidas por tecnología | Nube híbrida |

| Destinado a una organización o entidad específica, como el gobierno | Nube privada |

7. Un centro de datos ha actualizado recientemente un servidor físico para alojar varios sistemas operativos en un solo CPU. El centro de datos ahora puede proporcionar a cada cliente un servidor web independiente sin tener que asignar un servidor discreto real para cada cliente. ¿Cuál es la tendencia de la red que implementa el centro de datos en esta situación?

- virtualización

- Colaboración en línea

- BYOD

- Mantener la integridad de la comunicación

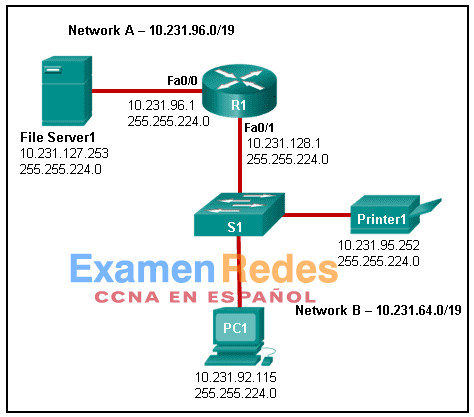

8. Observe la ilustración. Un administrador está solucionando problemas de conectividad en la red de la oficina. La PC1 puede enviar trabajos de impresión a la Impresora1, pero no puede acceder al Servidor de Archivos1. ¿Qué acción corregiría el problema?

- Cambie la máscara de subred de la interfaz R1 Fa0/0 a 255.255.0.0.

- Cambie la dirección IP del Servidor de Archivos1 a 10.231.96.253.

- Cambie la dirección IP de la interfaz R1 Fa0/1 a 10.231.64.1.

- Cambie la dirección IP de la PC1 a 10.231.64.115.

9. ¿Cuáles dos afirmaciones son correctas en una comparación de encabezados de paquetes IPv4 e IPv6? (Elija dos opciones).

- El nombre del campo de dirección de origen de IPv4 se mantiene en IPv6.

- El campo Dirección de destino es nuevo en IPv6.

- El campo Versión de IPv4 no se mantiene en IPv6.

- El nombre del campo de suma de verificación de encabezado de IPv4 se mantiene en IPv6.

- El campo Tiempo de vida de IPv4 se reemplazó por el campo Límite de saltos de IPv6.

10. ¿Cuál de las siguientes es la representación decimal punteada de la dirección IPv4 11001011.00000000.01110001.11010011?

- 209.165.201.223

- 198.51.100.201

- 203.0.113.211

- 192.0.2.199

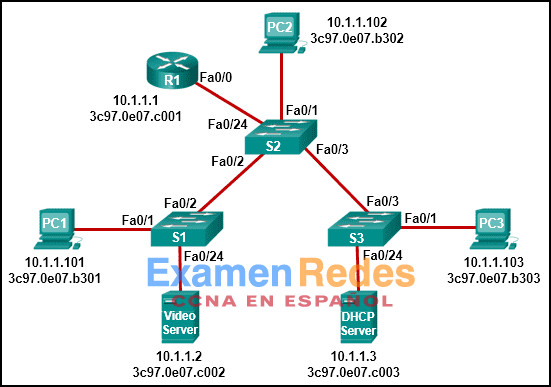

11. Observe la ilustración. La PC1 envía una trama con la dirección MAC de destino 3c97.0e07.a1b2. El Switch S1 busca la dirección MAC de destino en su tabla CAM pero la dirección no está allí. ¿Qué hará el switch?

- Reenviará la trama a todos los puertos excepto Fa0/1.

- El switch descartará la trama.

- Reenviará la trama desde el puerto Fa0/2 hacia el router.

- Agregará la dirección MAC de destino a la tabla MAC.

- Enviará un mensaje de destino inalcanzable a la PC1.

12. Haga coincidir el campo del encabezado del paquete IPv6 con la descripción.

| Clase de Tráfico | Campo de 8 bits que es equivalente al campo de Servicios Diferenciados (DS) de IPv4. |

| Siguiente Encabezado | Campo de 8 bits que indica el tipo de carga de datos. |

| Etiqueta de Flujo | Campo de 20 bits que mantiene el mismo flujo de paquete a través de los enrutadores y conmutadores para garantizar que el paquete llegue en el mismo orden. |

| Longitud de la Carga Útil | Campo de 16 bits que estipula la longitud de la porción de datos del paquete IPv6. |

| Limite de Saltos | Campo de 8 bits que se decrementa en uno por cada enrutador que reenvía el paquete. |

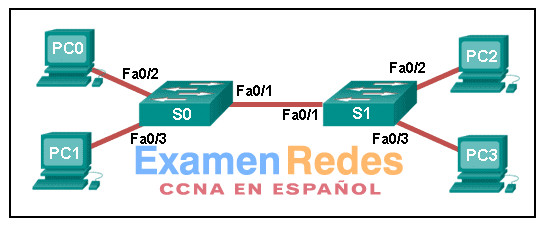

13. Observe la ilustración. Se emite un ping a PC2 desde PC0, PC1 y PC3 en este orden exacto. ¿Qué direcciones MAC se incluirán en la tabla de direcciones MAC de S1 que está asociada con el puerto Fa0/1?

- solo direcciones MAC PC0 y PC1

- solo la dirección MAC de la PC2

- solo la dirección MAC de la PC1

- solo la dirección MAC de PC0

- PC0, PC1 y PC2

14. ¿Cuáles dos elementos utiliza un dispositivo host al realizar una operación de AND para determinar si una dirección de destino está en la misma red local? (Elija dos opciones).

- Dirección IP de destino

- máscara de subred

- número de red

- Dirección MAC de destino

- Dirección MAC de origen

15. ¿Cuál es el propósito de la dirección MAC que se agrega a un mensaje de correo electrónico que se envía de un maestro a un alumno?

- Identifica la aplicación de red TCP/ P a la que se puede enviar la respuesta.

- Identifica la red a la que pertenece el equipo emisor.

- Identifica la computadora en la LAN.

- Identifica la computadora en Internet.

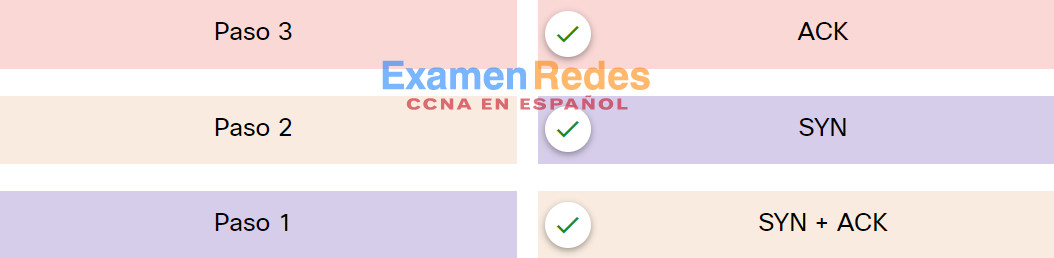

16. Haga coincidir el señalador TCP con el paso correcto en la secuencia de establecimiento de la sesión.

| Paso 3 | ACK |

| Paso 1 | SYN |

| Paso 2 | SYN + ACK |

17. Observe la ilustración. ¿Qué protocolo fue responsable de construir la tabla que se muestra?

DHCP

DNS

ARP

ICMP

18. ¿Cuáles son dos posibles problemas de red que pueden resultar de la operación de ARP? (Elija dos opciones).

- Un gran número de transmisiones de solicitud de ARP puede hacer que la tabla de direcciones MAC del host se desborde y evitar que el host se comunique en la red.

- En redes grandes con poco ancho de banda, varias transmisiones ARP pueden causar demoras en la comunicación de datos.

- La configuración manual de asociaciones de ARP estáticas podría facilitar el envenenamiento por ARP o la suplantación de direcciones MAC.

- Varias respuestas ARP dan como resultado que la tabla de direcciones MAC del switch contenga entradas que coincidan con las direcciones MAC de los hosts que están conectados al puerto de switch correspondiente.

- Los atacantes de red pueden manipular la asignación de direcciones MAC y direcciones IP en mensajes ARP con la intención de interceptar el tráfico de red.

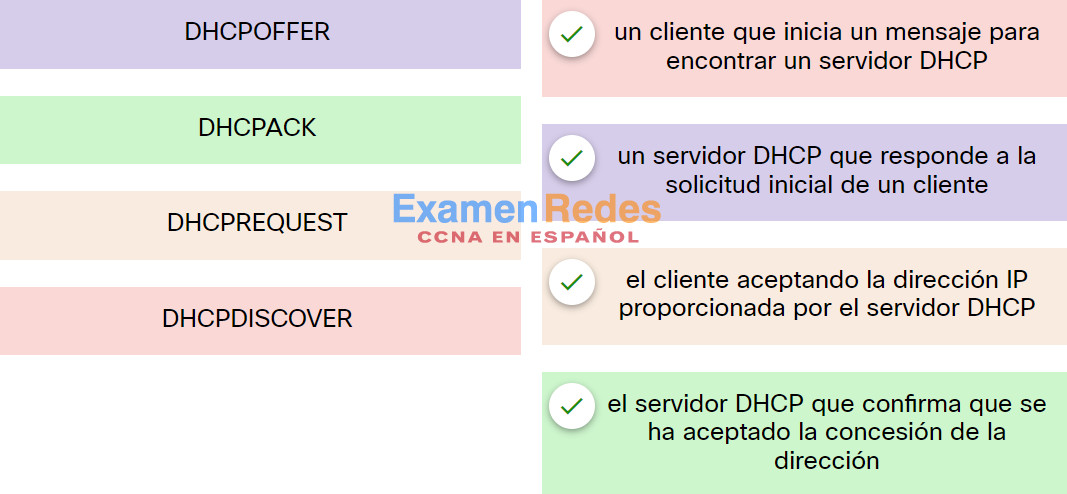

19. Unir cada tipo de mensaje de DHCP con la descripción correspondiente.

| DHCPDISCOVER | Un cliente que inicia un mensaje para encontrar un servidor DHCP |

| DHCPOFFER | Un servidor DHCP que responde a la solicitud inicial de un cliente |

| DHCPREQUEST | El cliente aceptando la dirección IP proporcionada por el servidor DHCP |

| DHCPACK | El servidor DHCP que confirma que se ha aceptado la concesión de la dirección |

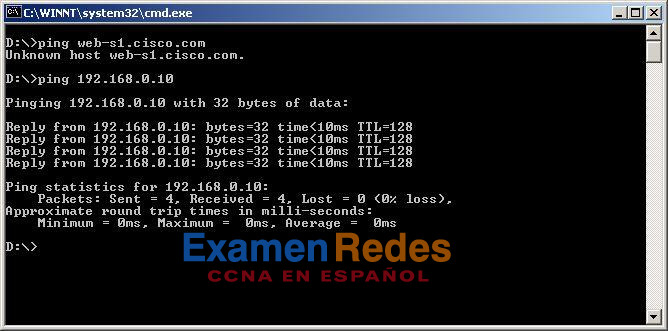

20. Observe la ilustración. Un diseñador web llama para informar que no se puede conectar con el servidor web web-s1.cisco.com a través de un navegador web. El técnico usa las utilidades de la línea de comando para verificar el problema y para comenzar con el proceso de solución de problemas. ¿Cuáles son los dos hechos se pueden determinar sobre el problema? (Elija dos opciones).

- Un enrutador no está funcionando entre el host de origen y el servidor web-s1.cisco.com.

- Se puede alcanzar el servidor Web en 192.168.0.10 desde el host de origen.

- Existe un problema con el software del servidor Web en web-s1.cisco.com.

- Está desactivada la puerta de enlace predeterminada entre el host de origen y el servidor en 192.168.0.10.

- El DNS no puede resolver la dirección IP para el servidor web-s1.cisco.com.

21. ¿Qué afirmación es verdadera con respecto al proceso del cliente UDP durante una sesión con un servidor?

- Se debe establecer una sesión para poder intercambiar datagramas.

- Los servidores de aplicaciones deben utilizar números de puerto superiores a 1024 para admitir UDP.

- Los datagramas que llegan en un orden diferente al que se enviaron no se colocan en orden.

- Se realiza un protocolo de enlace de tres vías antes de que comience la transmisión de datos.

22. Asocie las características con la categoría del protocolo.

| TCP | UDP | UDP y TCP |

|---|---|---|

| tamaño de ventana | sin conexión | suma de comprobación |

| Intercambio de señales de tres vías (3-way handshake) | mejor opción para VoIP | número de puerto |

23. ¿Cuál es el propósito de asignar una dirección IP a la interfaz VLAN1 en un switch Capa 2 de Cisco?

- Habilitar el switch para que enrute entre redes

- Crear una nueva red local IP en el switch

- Permitir que el switch envíe paquetes IP

- Habilitar el acceso remoto al switch para administrarlo

24. ¿Cuál es la diferencia entre los términos palabra clave y argumento en la estructura de un comando IOS?

- Una palabra clave se ingresa con una longitud predefinida. Un argumento puede tener cualquier longitud.

- Se requiere una palabra clave para completar un comando. No así un argumento.

- Una palabra clave es un parámetro específico. Un argumento no es una variable predefinida.

- Una palabra clave siempre aparece directamente después de un comando. Un argumento no.

25. Al tratar de solucionar un problema de la red, el administrador de red ejecuta el comando show version en un enrutador. ¿Qué información se puede encontrar con este comando?

- La cantidad de memoria RAM no volátil (NVRAM), DRAM y flash instalada en el enrutador.

- Las diferencias entre la configuración de respaldo y la configuración en ejecución actual.

- La versión del protocolo de enrutamiento que se está ejecutando en el enrutador.

- El ancho de banda, la encapsulación y las estadísticas de E/S en las interfaces.

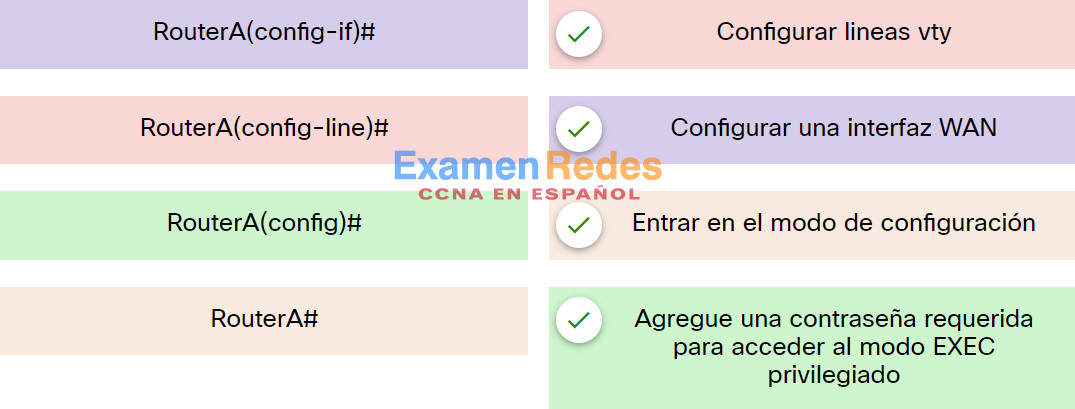

26. Una el indicador del enrutador con la tarea de configuración.

| RouterA(config-line)# | configurar lineas vty |

| RouterA(config-if)# | configurar una interfaz WAN |

| RouterA# | Entrar en el modo de configuración |

| RouterA(config)# | Agregue una contraseña requerida para acceder al modo EXEC privilegiado |

27. ¿Qué protocolo utiliza IPv4 e IPv6 para proporcionar mensajes de error?

- DHCP

- ARP

- NDP

- ICMP

28. ¿Cuáles son los tres comandos que se utilizan para configurar el acceso seguro a un enrutador mediante una conexión a la interfaz de consola? (Elija tres opciones).

- line console 0

- password cisco

- enable secret cisco

- line vty 0 4

- interface fastethernet 0/0

- login

line console 0

password cisco

login

El comando interface fastethernet 0/0 se suele utilizar para acceder al modo de configuración que se utiliza para aplicar parámetros específicos, como la dirección IP, al puerto Fa0/0. El comando line vty 0 4 se utiliza para acceder al modo de configuración para Telnet. Los parámetros 0 y 4 especifican los puertos de 0 a 4, o un máximo de cinco conexiones Telnet simultáneas. El comando enable secret se utiliza para aplicar una contraseña utilizada en el enrutador y acceder al modo privilegiado.

29. Un administrador de red emite el comando Switch# show running-config en un conmutador Cisco. ¿Qué término se utiliza para describir la parte «running-config» en el comando?

- argumento

- palabra clave

- comando

- teclas rápidas

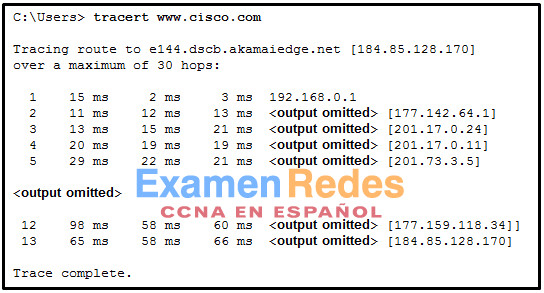

30. Observe la ilustración.¿Cuál es el valor máximo de TTL que se utiliza para llegar al destino www.cisco.com?

- 14

- 11

- 13

- 12

31. ¿Qué acción de reenvío toma un switch cuando la dirección MAC de destino de una trama de Ethernet es una unidifusión desconocida?

- El conmutador reenvía la trama a la puerta de enlace predeterminada.

- El conmutador reenvía la trama de la misma manera que lo hace para las direcciones MAC de difusión y multidifusión.

- El conmutador descarta la trama.

- El conmutador reenvía la trama a un puerto específico para este tipo de dirección.

– Si la dirección MAC de destino está en la tabla, reenviará la trama por el puerto especificado.

– Si la dirección MAC de destino no está en la tabla (una dirección de unidifusión desconocida), el switch reenvía la trama por todos los puertos, excepto el de entrada. Si la dirección MAC de destino es de difusión o de multidifusión, la trama también se envía por todos los puertos, excepto por el de entrada.

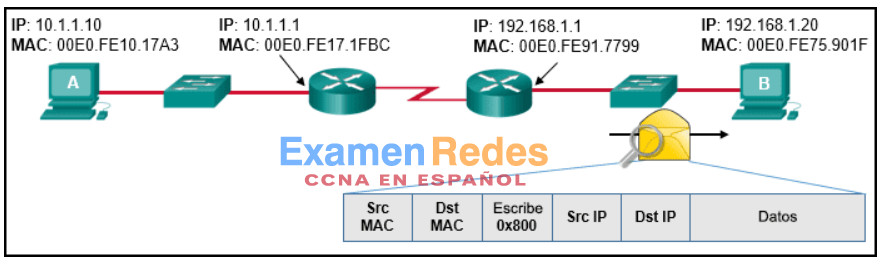

32. Observe la ilustración. El host A ha enviado un paquete al host B. ¿Cuáles serán las direcciones MAC e IP de origen en el paquete cuando llegue al host B?

MAC de Origen: 00E0.FE10.17A3

IP de Origen: 10.1.1.10

MAC de Origen: 00E0.FE91.7799

IP de Origen: 10.1.1.1

MAC de Origen: 00E0.FE10.17A3

IP de Origen: 192.168.1.1

MAC de Origen: 00E0.FE91.7799

IP de Origen: 10.1.1.10

MAC de Origen: 00E0.FE91.7799

IP de Origen: 192.168.1.1

33. Haga coincidir los nombres de campo con el encabezado IP donde se encontrarán.

| Encabezado IP v4 | Encabezado IP v6 |

|---|---|

| Señaladores | Clase de tráfico |

| Longitud total | Etiqueta de flujo |

34. ¿Qué tres campos del encabezado IPv4 no están en un encabezado IPv6? (Elija tres opciones).

- Desplazamiento de fragmentos

- Identificación

- versión

- Protocolo

- TTL

- Señalización

35. La tabla ARP en un switch asigna qué dos tipos de direcciones juntos?

- Dirección de capa 3 a una dirección de capa 4

- Dirección de capa 3 a una dirección de capa 2

- Dirección de capa 2 a una dirección de capa 4

- Dirección de capa 4 a una dirección de capa 2

36. ¿Qué comando se debe utilizar para probar la conectividad a la interfaz de bucle invertido?

- ping 255.255.255.255

- ping 0.0.0.0

- ping loopback

- ping 127.0.0.1

37. Una red doméstica tiene tanto conectividad cableada e inalámbrica. Desde una computadora portátil, el usuario emite un ping a la impresora inalámbrica ubicada en otra sala. Las primeras dos solicitudes de eco fallan, pero las dos últimas tienen éxito. Los pings adicionales son exitosos. ¿Por qué fallan las dos primeras solicitudes de eco?

- La distancia entre la computadora y la impresora causa demora en los primeros dos pings.

- La computadora y la impresora deben conectarse primero a la red inalámbrica y ese proceso lleva tiempo.

- La impresora inalámbrica debe estar activada y eso lleva tiempo.

- La computadora debe utilizar ARP para obtener la dirección MAC de la impresora y este proceso lleva tiempo.

38. ¿Cuáles tres pasos de configuración se deben realizar para implementar el acceso SSH a un router? (Elija tres opciones).

- una contraseña cifrada

- una cuenta de usuario

- un nombre de dominio IP

- un nombre de host único

- una contraseña en la línea de consola

- una contraseña de modo de activación

- Configure un nombre de host de dispositivo único.

- Configurar el nombre de dominio de la red.

- Configure una cuenta de usuario para utilizar la base de datos AAA o local para la autenticación.

- Generar claves RSA.

- Habilitar sesiones SSH VTY.

39. El comando de configuración global ip default-gateway 172.16.100.1 se aplica a un switch. ¿Cuál es el efecto de este comando?

- El switch está limitado a enviar y recibir tramas desde y hacia la puerta de enlace 172.16.100.1.

- El switch puede comunicarse con otros hosts de la red 172.16.100.0.

- El switch se puede administrar de forma remota desde un host en otra red.

- El switch tendrá una interfaz de administración con la dirección 172.16.100.1.

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes