Última actualización: diciembre 19, 2024

1. ¿Qué dos foros están disponibles en Cisco Developer Community? (Escoja dos opciones.)

- Redes de desarrolladores

- Seguridad del desarrollador

- Programación para desarrolladores

- Automatización de desarrolladores

- Soporte para desarrolladores

- Redes de desarrolladores

- Colaboración de desarrolladores

- Seguridad del desarrollador

- Centro de datos para desarrolladores

- Internet de las cosas para desarrolladores

- Nube de desarrolladores

- Servicios para desarrolladores

- Movilidad de desarrolladores

- Software de análisis y automatización para desarrolladores

- Sitio DevNet para desarrolladores

2. ¿Qué recurso de DevNet usaría un estudiante para aprender a hacer solicitudes de API REST?

- Soporte de DevNet

- Intercambio de código

- DevNet Sandbox

- Laboratorios de aprendizaje de DevNet

3. ¿Qué opción de soporte para desarrolladores de Cisco DevNet basada en honorarios proporciona un tiempo de respuesta de 1 día laborable?

- Chatear con DevNet

- Base de conocimientos

- Ticket basado en casos

- Foro Comunitario

4. ¿Cuáles son los dos tipos de Sandboxes DevNet? (Escoja dos opciones.)

- sólo para uso interno

- asignado

- exclusivo

- reservado

- siempre activo

5. Cuando se trabaja tanto con un entorno de producción en vivo como con código de prueba en un entorno limitado de desarrollador compartido, ¿cuáles son las dos reglas importantes a seguir? (Escoja dos opciones.)

- Nunca use tokens o credenciales publicadas públicamente en un entorno de producción.

- Nunca use ningún token personal en el entorno limitado, sino que use un token personalizado para el desarrollo.

- Nunca proporcione información de identificación en entornos comunitarios o públicos.

- Nunca solicite asistencia ni comparta información en entornos públicos o comunitarios.

- Nunca use un token personalizado en el entorno limitado, sino que use tokens personales que existen actualmente.

6. ¿Cómo mantiene YAML la jerarquía de la estructura de datos?

- llaves

- Sangría

- Soportes

- Paréntesis

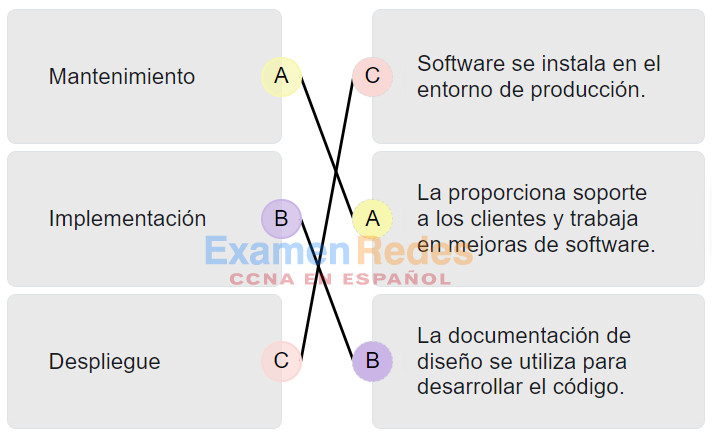

7. Haga coincidir la fase SDLC con su descripción.

| Implementación | La documentación de diseño se utiliza para desarrollar el código. |

| Despliegue | Software se instala en el entorno de producción. |

| Mantenimiento | La proporciona soporte a los clientes y trabaja en mejoras de software. |

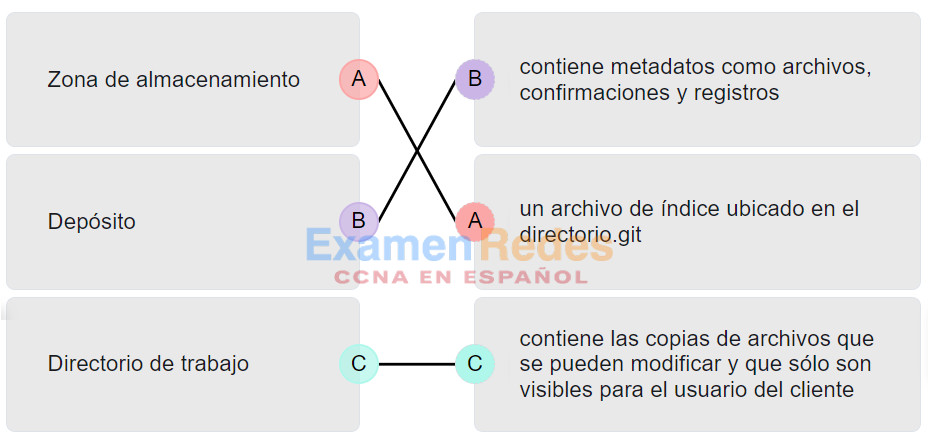

8. Haga coincidir la etapa de Git con una descripción.

| Directorio de trabajo | contiene las copias de archivos que se pueden modificar y que sólo son visibles para el usuario del cliente |

| Depósito | contiene metadatos como archivos, confirmaciones y registros |

| Zona de almacenamiento | un archivo de índice ubicado en el directorio.git |

9. ¿Qué fase de SDLC concluye con un software de alta calidad, libre de errores y listo para la producción?

- Implementación

- Implementación

- Diseño

- Prueba

- Requisitos y análisis: El propietario del producto y los miembros cualificados del equipo reúnen los requisitos para el software que se va a construir.

- Diseño: Los arquitectos y desarrolladores de software diseñan el software basándose en el documento de especificación de requisitos de software proporcionado.

- Implementación: Los desarrolladores toman la documentación de diseño y desarrollan el código de acuerdo con ese diseño.

- Pruebas: Los ingenieros de prueba toman el código y lo instalan en el entorno de prueba para que puedan seguir el plan de prueba.

- Implementación: el software se instala en el entorno de producción.

- Mantenimiento: El equipo de desarrollo proporciona soporte a los clientes y trabaja en mejoras de software.

10. ¿Qué comando de Git se usa para obtener una copia inicial en un repositorio de Git existente por primera vez?

- git repositorio

- copia de git

- git agregar

- clon de git

11. Una organización está utilizando la metodología Waterfall para un proyecto de desarrollo de software. ¿En qué orden se completan las fases SDLC al utilizar este método?

- requisitos y análisis, diseño, pruebas, implementación, implementación, mantenimiento

- requisitos y análisis, diseño, implementación, implementación, pruebas, mantenimiento

- requisitos y análisis, diseño, implementación, pruebas, implementación, mantenimiento

- requisitos y análisis, diseño, implementación, pruebas, implementación, mantenimiento

12. ¿Cuál es una característica operativa del sistema local de control de versiones?

- Permite a varias personas editar una copia de trabajo de un archivo al mismo tiempo.

- Empuja una copia de trabajo de un archivo a un repositorio principal después de que los individuos hayan realizado cambios.

- Almacena un delta de dos versiones de un archivo en lugar del propio archivo.

- Bloquea un archivo una vez que un usuario lo ha retirado para evitar que otros lo modifiquen.

- local Sistema de control de versiones

- centralizado Sistema de control de versiones

- distribuido

El sistema de control de versiones local almacena el delta entre los dos sistemas del archivo, a diferencia del archivo en sí. Cuando el usuario desea volver a la versión anterior del archivo, el delta se invierte para llegar a la versión solicitada.

13. Un estudiante está aprendiendo Python usando el modo de intérprete interactivo. El estudiante emite estos comandos:

>>> class Url(): ... def __init__(self, host, prot): ... self.host = host ... self.prot = prot ... self.url = self.prot + "://" + self.host ... >>>

¿Qué tipo de estructura de Python se crea?

- una clase

- una función

- un método

- un módulo

14. ¿Qué comando de terminal se puede usar para imprimir el número de versión de Python instalado en un sistema?

- python -i

- que python

- pitón -V

- pitón -h

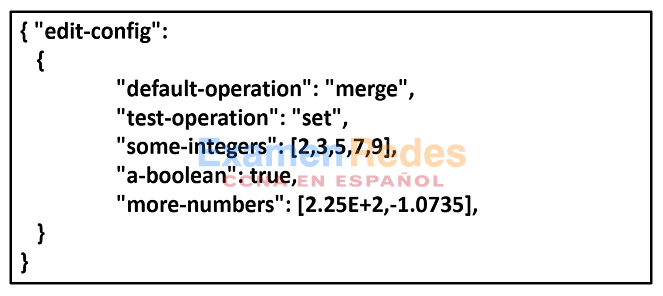

15. Consulte la ilustración. ¿Qué formato de mensaje se está utilizando?

- XML

- HTML

- YAML

- JSON

16. ¿En qué fase del proceso de SDLC reúne el equipo de desarrollo de productos comentarios del cliente potencial sobre las características deseadas para el nuevo software?

- Diseño

- Implementación

- Requisitos y análisis

- Implementación

17. ¿Qué tres mecanismos de autenticación se utilizan en las API REST? (Escoja tres opciones.)

- SSO

- OAuth

- autenticación abierta

- autenticación básica

- Clave de API

- autenticación de portador

18. Un cliente está utilizando una clave API para autenticar y acceder a los recursos de un sitio web a través de una API REST. La cadena en la solicitud de API es GET http://example.com:8080/v1/books?API_KEY=< clave >. ¿Qué componente en la solicitud de API se utiliza para proporcionar esta cadena?

- cookie

- encabezado

- datos del cuerpo

- cadena de consulta

19. ¿Qué tres características están asociadas con la arquitectura SOAP? (Escoja tres opciones.)

- stateless

- interfaz uniforme

- extensible

- neutral

- sistema en capas

- independiente

- Independiente: diferentes aplicaciones pueden comunicarse entre sí

- Extensible – extensiones se pueden agregar a SOAP porque es una aplicación de XML

- Neutral: SOAP puede utilizar una variedad de protocolos, incluidos HTTP, SMTP, TCP, UDP o JMS

20. Un operador de red está probando una aplicación de administración de red que utiliza la API REST para comunicarse con dispositivos de red. El operador recibió un código de respuesta HTTP 403 en un paso de prueba. ¿Qué indica este código de respuesta?

- Error en la solicitud debido a un problema del lado del cliente.

- El acceso no se concede en función de las credenciales proporcionadas.

- La página en la ubicación de URL HTTP no existe o está oculta.

- El cliente no se ha autenticado para acceder al sitio o a la llamada API.

- 200 – OK (usando GET o POST para intercambiar datos con una API correctamente)

- 201 – Creado (creación de recursos mediante una llamada a la API REST correctamente)

- 400 Solicitud – incorrecta (la solicitud del cliente ha fallado debido a un problema del lado del cliente).

- 401 No – autorizado (el cliente no está autenticado para acceder a la llamada al sitio o a la API).

- 403 – Prohibido (La solicitud de acceso no se concede en función de las credenciales proporcionadas).

- 404 – No encontrado (la página solicitada en la ubicación de URL HTTP no existe o está oculta).

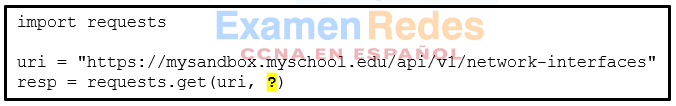

21. Consulte la ilustración. Un estudiante está aprendiendo automatización de redes con Python y REST API. El estudiante construye una pequeña secuencia de comandos de Python para obtener información de un dispositivo de red local. El dispositivo es un espacio aislado ubicado dentro del laboratorio universitario y utiliza un certificado SSL autofirmado. ¿Qué parámetro se necesita en el código Python (en lugar del signo de interrogación) para omitir la verificación SSL?

- verify = False

- verify = YES

- verify = NO

- verify = True

22. ¿Cuáles son las dos características de las API REST? (Escoja dos opciones.)

- Se comunican a través de HTTP.

- Ellos siguen los principios de Transferencia del Estado Representacional.

- Mantienen los estados de sesión en las comunicaciones.

- Las solicitudes siempre contienen datos.

- Las respuestas están siempre en formato JSON.

23. ¿Cuáles son las dos ventajas de usar un límite de velocidad API? (Escoja dos opciones.)

- Reduce la cantidad de sobrecarga dentro de la solicitud de API.

- Es compatible con el paso de tokens para que cada cliente obtenga un turno.

- Permite que las solicitudes se procesen de manera prioritaria.

- Proporciona una mejor calidad de servicio y tiempo de respuesta.

- Protege contra un ataque DoS.

- Evita una sobrecarga del servidor por demasiadas solicitudes a la vez

- Proporciona mejor servicio y tiempo de respuesta a todos los usuarios

- Protege contra un ataque de denegación de servicio (DoS)

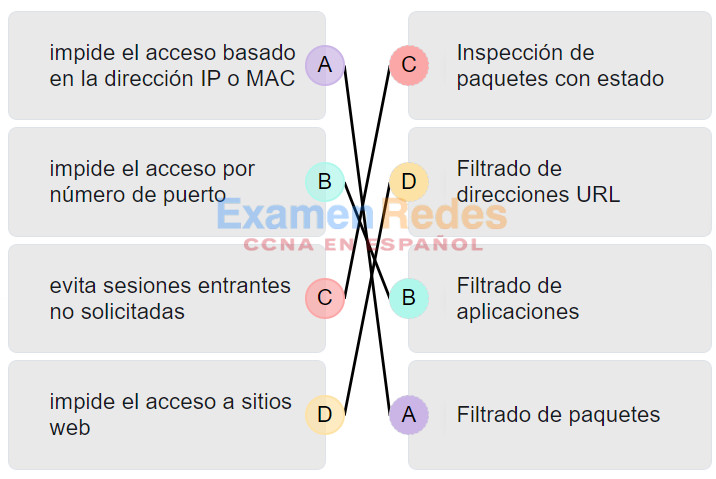

24. Haga coincidir la función del firewall con el tipo de protección contra amenazas que proporciona a la red.

| impide el acceso basado en la dirección IP o MAC | Filtrado de paquetes |

| impide el acceso a sitios web | Filtrado de direcciones URL |

| evita sesiones entrantes no solicitadas | Inspección de paquetes con estado |

| impide el acceso por número de puerto | Filtrado de aplicaciones |

25. Haga coincidir la descripción con la capa correspondiente del modelo OSI.

| Capa de aplicación | Capa de presentación | Capa de sesión |

|---|---|---|

| Incluye protocolos que brindan funcionalidad específica a una variedad de aplicaciones de usuario final. | Comprima los datos de una manera que pueda ser descomprimida por el dispositivo de destino. | Reinicia el diálogo entre las aplicaciones de origen y destino cuando se interrumpe el diálogo. |

| Proporciona la interfaz entre las aplicaciones y la red subyacente. | Garantiza que los datos del dispositivo de origen puedan ser interpretados por la aplicación apropiada en el dispositivo de destino. | Maneja el intercambio de información para iniciar el diálogo entre las aplicaciones de origen y destino. |

26. ¿Qué protocolo automatiza la asignación de direcciones IP en una red y qué número de puerto utiliza? (Elija dos opciones.)

- SMB

- 80

- 53

- 67

- DNS

- DHCP

27. ¿Qué dos afirmaciones son correctas si un maestro NTP configurado en una red no llega a ningún reloj con un número de estrato más bajo? (Elija dos opciones.)

- Otros sistemas estarán dispuestos a sincronizarse con ese maestro utilizando NTP.

- El maestro NTP bajará su número de estrato.

- El maestro NTP informará que está sincronizado en el número de estrato configurado.

- El maestro NTP será el reloj con 1 como número de estrato.

- Un servidor NTP con un número de estrato más alto será el maestro.

28. Una la dirección IPv6 con el tipo de dirección IPv6.

| Enlace local | Multidifusión | Unicast global |

|---|---|---|

| FE80:0:56BA:FFEE:A0B4:47FF:FE36:532B | FF02::2 | 2001:DB8:10::12 |

| FE80::1 | FF02::1:FF3A:25C9 | 2001:DB8:A1:0B:C78::1 |

29. ¿Qué atributo de una NIC lo colocaría en la capa de enlace de datos del modelo OSI?

- Puerto RJ-45

- Conectar el cable de Ethernet

- Pila del protocolo TCP/IP

- Dirección MAC

- Dirección IP

30. ¿Qué campo en una trama Ethernet 802.1Q utilizan los switches para identificar la pertenencia a VLAN a la trama?

- Etiqueta

- FCS

- Preámbulo

- Datos

31. ¿Cuáles son las tres partes de una dirección IPv6 unicast global? (Elija tres.)

- Un prefijo de enrutamiento global que se utiliza para identificar la porción de red de la dirección proporcionada por un ISP.

- Una ID de interfaz que se utiliza para identificar el host local en la red.

- Una ID de subred que se utiliza para identificar redes dentro del sitio local de la empresa.

- Un prefijo de enrutamiento global que se utiliza para identificar la porción de la dirección de red proporcionada por un administrador local.

- Una ID de interfaz que se utiliza para identificar la red local para un host específico.

32. ¿Cuáles son tres formas de mitigar las amenazas de inyección de SQL? (Escoja tres opciones.)

- firewalls de filtrado de paquetes sin estado

- procedimientos almacenados configurados con los derechos «db_owner» establecidos como predeterminados

- firewalls de base de datos

- consultas dinámicas

- consultas de base de datos parametrizadas

- validación de entrada de lista blanca

33. Un ingeniero de red está configurando un trabajo de Jenkins y terminando con el siguiente script para activar la compilación:

node {

stage('Preparation') {

catchError(buildResult: 'SUCCESS') {

sh 'docker stop samplerunning'

sh 'docker rm samplerunning'

}

}

stage('Build') {

build 'BuildAppJob'

}

stage('Results') {

build 'TestAppJob'

}

}

Después de salvar el trabajo, ¿qué debería hacer el ingeniero a continuación?

- Ejecute el trabajo.

- Abra la opción Recents Changes para comprobar los resultados del trabajo.

- Pruebe el script en Docker.

- Ejecute manualmente el samplerunning.

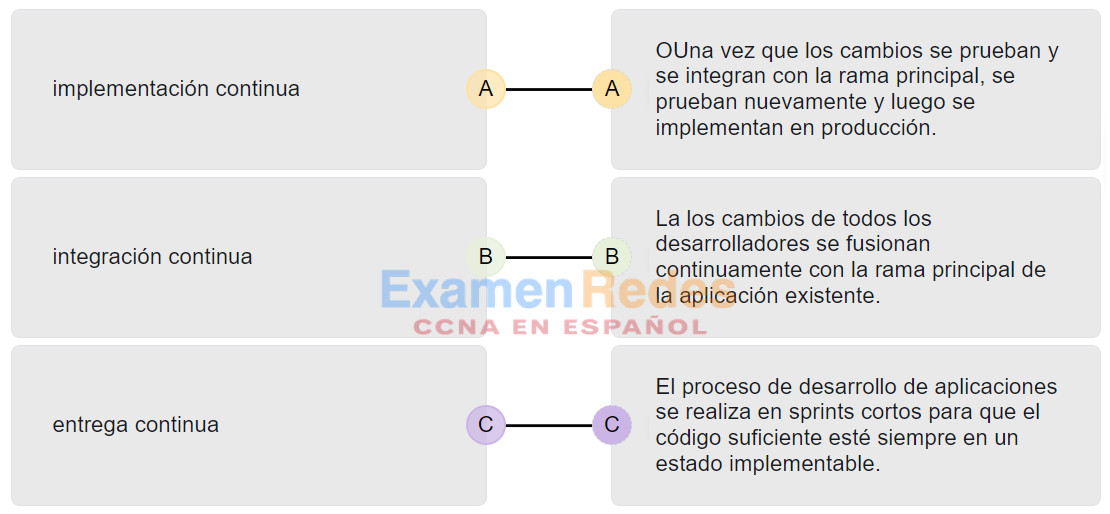

34. Coincide con una descripción la filosofía de desarrollo de software CI/CD.

| entrega continua | El proceso de desarrollo de aplicaciones se realiza en sprints cortos para que el código suficiente esté siempre en un estado implementable. |

| integración continua | La los cambios de todos los desarrolladores se fusionan continuamente con la rama principal de la aplicación existente. |

| implementación continua | OUna vez que los cambios se prueban y se integran con la rama principal, se prueban nuevamente y luego se implementan en producción. |

35. ¿Cuáles son las tres herramientas utilizadas por los desarrolladores para escanear código para verificar problemas de seguridad conocidos? (Escoja tres opciones.)

- Bandido

- Frenador

- VisualCoDegrepper

- VIRL

- Viptela

- Docker

36. Un ingeniero de red está trabajando en un script bash para automatizar algunas tareas mundanas que necesita el departamento. ¿Por qué el ingeniero añadiría una she-bang (#!) a la parte superior del script como se muestra:

#!/bin/bash

- El archivo de script tiene comandos específicos precedidos por el signo de libra (#) y no deben ejecutarse.

- Los comandos dentro del archivo de script deben tener la salida almacenada en el directorio /bin/bash.

- El archivo de script tiene comandos que deben ejecutarse en el shell bash.

- El archivo de script tiene comandos específicos precedidos por el signo de exclamación (!) y no debe ejecutarse.

37. ¿Cuál es el propósito de agregar sal al proceso de hash de contraseñas?

- para aumentar la longitud de una contraseña

- para crear un hash único para cada contraseña

- para hacer que las contraseñas hash sean deterministas

- para disminuir la complejidad de la contraseña

38. Una empresa manufacturera internacional está implementando una infraestructura industrial de la planta de Internet de las cosas. El diseño requiere que los recursos informáticos se encuentren lo más cerca posible del usuario. ¿Qué modelo de nube es adecuado para esta situación?

- Perimetral

- Híbrida

- Pública

- Privada

39. ¿Cuáles son dos procesos que se pueden usar para ejecutar scripts remotos de forma segura? (Escoja dos opciones.)

- almacenar scripts en un servidor web, iniciar sesión en el equipo remoto y recuperar los scripts usando wget a través de HTTP

- almacenar scripts en un repositorio de Git, instalar git en la máquina remota, clonar el repositorio, revisar una rama y ejecutar los scripts

- acceder al comando rexec integrado dentro de Bash, dirigirse a la dirección IP del equipo remoto y ejecutar el comando Bash

- almacenar scripts localmente, transmitirlos a una máquina de destino con scp, iniciar sesión en el equipo remoto a través de ssh y ejecutar los scripts

- canalizar scripts a una máquina remota usando cat | telnet y ejecutarlos en secuencia con otros comandos, capturando y devolviendo resultados a un terminal local

40. ¿Qué es un ejemplo de SLI?

- Todos los servicios prestados incluyen integridad y seguridad de los datos y cumplen con las regulaciones locales sobre dónde y cómo se almacenan los datos.

- El 95% de las solicitudes se atenderá en 75 milisegundos.

- Todas las aplicaciones que se proporcionen ofrecerán una experiencia suficientemente buena para la base de usuarios.

- Se mantendrá la disponibilidad del 100% para los servicios prestados.

41. ¿Qué componente requiere tanto Puppet como Chef para ejecutarse en hosts?

- certificados de autenticación y cifrado

- agentes que consultan un servidor para determinar su estado deseado y luego convergen sobre él

- trabajos cron que acceden a un servidor para aleatorizar los tiempos de acceso para evitar la sobrecarga del servidor

- IPTables que habilitan la tunelización de mascaradas

42. ¿Qué componente de una infraestructura definida por software proporciona recursos de nube disponibles en horas o minutos después de necesitarlos?

- repetibilidad

- abstracción de plataforma

- autoservicio

- observabilidad

43. ¿Cuáles son los dos beneficios del uso de la automatización para la infraestructura de TI? (Escoja dos.)

- reducción de la necesidad de personal de TI y personal de operaciones

- mayor velocidad en el despliegue de tecnologías y productos

- reducción del riesgo mientras se trabaja a escala

- solicitudes de solicitud de usuario reducidas para infraestructura bajo demanda

- mayor aplicación de componentes complementarios específicos de opinión

- Velocidad

- Repetibilidad

- La capacidad de trabajar a escala, con un riesgo reducido

44. Un usuario está trabajando en Ansible en el NMS local para administrar dispositivos de red remotos. El usuario emite el comando ansible webservers -m ping para probar la comunicación. ¿Cuál es el parámetro ping en el comando?

- un módulo

- un método

- una función

- una clase

45. Un ingeniero está aprendiendo a habilitar el acceso a la API RESTful para Cisco Meraki Dashboard. ¿Cuál es el primer paso que debe darse para usar llamadas API con el servicio de infraestructura de red gestionada en la nube de Meraki?

- La API de Meraki Dashboard debe habilitarse primero en Organizaciones > Configuración dentro de la GUI.

- Se debe crear una solicitud GET e incluir parámetros de encabezado, incluidas las credenciales de autenticación y la URL de la API de Meraki.

- El ingeniero primero debe generar una clave API yendo a la página My profile dentro de la GUI.

- Cada organización administrada en la nube debe especificar el acceso a la API y permitir que el administrador de Meraki Dashboard emplee API específicas del sitio.

Una vez habilitada la API, se debe generar una clave API dentro de la página My profile.

46. ¿Qué lenguaje de modelado se usa más comúnmente para el modelado de datos?

- Python

- YAML

- YANG

- SQL

47. ¿A qué permite que un desarrollador de aplicaciones acceda la API REST de Intersight?

- Localizador de recursos universal

- Notación de objetos JavaScript

- Modelo de información de gestión

- Interfaz IETF

48. ¿Cuáles son las tres plataformas en las que puede funcionar el Firepower Management Center en la arquitectura general de una gran empresa? (Escoja tres opciones.)

- en una amplia gama de dispositivos Cisco

- en cada router

- en VMWare VSphere

- en una zona de disponibilidad

- en el Centro de Operaciones Seguras (SOC)

- en Amazon Web Services (AWS)

49. Un estudiante de la clase DevNet está aprendiendo SDK y API. ¿Cuál es la diferencia entre una API y un SDK?

- Una API contiene los componentes que se han creado para un propósito específico, mientras que un SDK suele ser una interfaz para un servicio.

- Una API es una caja de herramientas que contiene varios SDK, mientras que cada SDK permite la creación de software para una plataforma de hardware específica.

- Una API es una herramienta de desarrollo de software para el desarrollo de aplicaciones, mientras que un SDK es un conjunto de protocolos para crear software de aplicaciones.

- Una API es esencialmente un conjunto documentado de URI, mientras que un SDK es un paquete integrado con ejemplos de código y bibliotecas.

50. ¿Qué dos tipos de API son compatibles con Cisco Finesse? (Escoja dos opciones.)

- SOAP

- AXL

- REST

- JavaScript

- SDK de Python

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes