Última actualización: noviembre 16, 2024

Examen final del curso – DevNet Associate 1.0 Respuestas Español

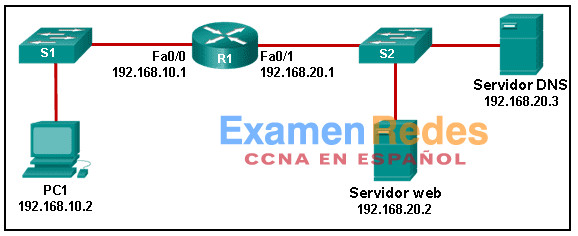

1. Observe la ilustración. PC1 necesita resolver el nombre de host del servidor web en una dirección IP mediante DNS. ¿Qué dirección IP de destino y número de puerto de destino asignará PC1 al paquete de consulta DNS?

- 192.168.20.3 puerto 53

- 192.168.20.2 puerto 53

- 192.168.20.3 puerto 80

- 192.168.20.2 puerto 80

- 192.168.10.1 puerto 53

Explique: Para resolver el nombre de host en una dirección IP, un host puede enviar una consulta a un servidor DNS. El número de puerto de la capa de transporte para DNS es el puerto 53.

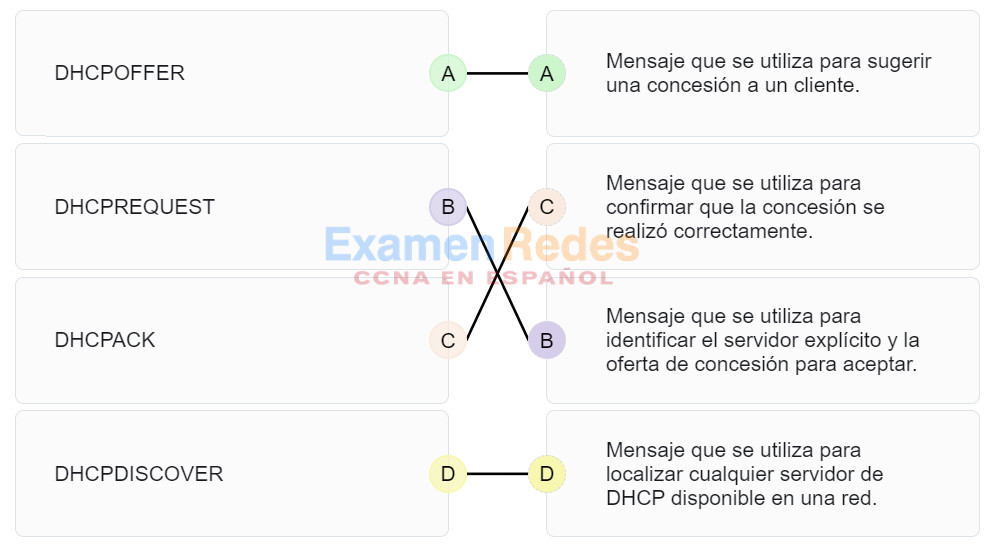

2. Una el propósito con el tipo de mensaje DHCP.

| DHCPOFFER | Mensaje que se utiliza para sugerir una concesión a un cliente. |

| DHCPREQUEST | Mensaje que se utiliza para identificar el servidor explícito y la oferta de concesión para aceptar. |

| DHCPACK | Mensaje que se utiliza para confirmar que la concesión se realizó correctamente. |

| DHCPDISCOVER | Mensaje que se utiliza para localizar cualquier servidor de DHCP disponible en una red. |

3. ¿Cuál de estas afirmaciones describe de forma precisa la NAT dinámica?

- Proporciona direccionamiento IP de forma dinámica a los hosts internos.

- Proporciona la asignación automática de direcciones IP locales internas a direcciones IP globales internas.

- Proporciona la asignación de nombres de host internos a direcciones IP.

- Siempre asigna una dirección IP privada a una dirección IP pública.

La NAT dinámica permite la asignación dinámica de direcciones locales internas a direcciones IP globales internas. La NAT es simplemente una asignación uno a uno de una dirección a otra dirección sin tener en cuenta si la dirección es pública o privada. El DHCP es la asignación automática de direcciones IP a los hosts. El DNS es la asignación de nombres de host a direcciones IP.

4. Una red contiene varias VLAN que abarcan varios switches. ¿Qué sucede cuando un dispositivo en la VLAN 20 envía una trama de Ethernet de difusión?

- Solo los dispositivos de la VLAN 20 ven la trama.

- Todos los dispositivos de todas las VLAN ven la trama.

- Solo los dispositivos que están conectados al switch local ven la trama.

- Los dispositivos de la VLAN 20 y la VLAN de administración ven la trama.

Las VLAN crean dominios de difusión lógicos que pueden abarcar varios segmentos de VLAN. Las tramas de Ethernet que se envían mediante un dispositivo en una VLAN específica solo pueden ser vistas por otros dispositivos en la misma VLAN.

5. ¿Qué declaración describe un firewall con estado?

- Puede ampliar el número de direcciones IP disponibles y puede ocultar el diseño de direccionamiento de red.

- Solo puede filtrar paquetes en función de la información limitada de Capa 3 y 4.

- Puede determinar si la conexión está en la fase de inicio, transferencia de datos o terminación.

- Puede filtrar paquetes basándose en información en las Capas 3, 4, 5 y 7 del modelo de referencia OSI.

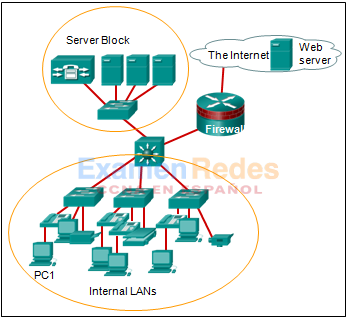

6. Consulte la ilustración. Si PC1 se comunica con un servidor web en Internet, ¿qué dos capas TCP/IP son responsables de encapsular el mensaje que solicita datos de ese servidor en particular y asignar un número de puerto de origen? (Elija dos opciones).

- Red

- Sesión

- Transporte

- Física

- Aplicación

7. ¿Qué tipo de ataque está dirigido a una base de datos de SQL mediante el campo de entrada de un usuario?

- Inyección XML

- Desbordamiento del búfer

- Inyección SQL

- Scripts entre sitios

Un delincuente puede insertar una declaración de SQL maliciosa en un campo de entrada de un sitio web donde el sistema no filtra la entrada del usuario correctamente.

8. ¿Cuál es una restricción arquitectónica a la que debe adherirse un verdadero servicio web RESTful API?

- Funciona como un servicio en la nube.

- Utiliza HTTPS para transportar datos.

- Debe funcionar junto con un servidor DNS.

- Esta opera de manera apátrida.

9. ¿Cuál es una restricción arquitectónica a la que debe adherirse un verdadero servicio web RESTful API?

- Permite el almacenamiento en caché de recursos.

- Funciona como un servicio en la nube.

- Debería estar detrás de un firewall.

- Debe ser compatible con XML-RPC y JSON-RPC.

10. ¿Qué dos funciones HTTP corresponden a la función UPDATE en CRUD? (Escoja dos opciones).

- DELETE

- POST

- PARCHE

- GET

- PUT

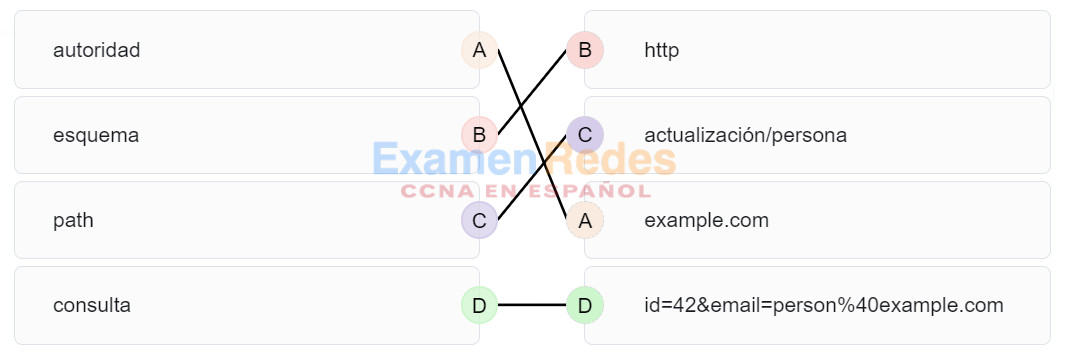

11. Haga coincidir el término con la solicitud RESTAPI http://example.com/update/person?id=42&email=person%40example.com.

| autoridad | example.com |

| esquema | http |

| path | actualización/persona |

| consulta | id=42&email=person%40example.com |

12. ¿Qué categoría de código de estado HTTP se utiliza en la respuesta para indicar que una solicitud de API REST contiene un error en el lado del cliente?

- 5xx

- 1xx

- 3xx

- 2xx

- 4xx

13. ¿En qué fase de SDLC se instala el producto de software en el entorno de producción para decidir si está listo para su lanzamiento?

- diseño

- despliegue

- Implementación

- Prueba

14. ¿Qué partícipe determina el valor útil de las características de los productos de software en el proceso Lean?

- el cliente

- el revisor

- el programador

- el maestro Scrum

15. ¿Cuál es el principio del modelo de desarrollo de software Lean?

- asignar recursos a varios proyectos para que el esfuerzo se pueda dividir en más de una tarea a la vez

- tomar decisiones lo más tarde posible en el proceso para que se disponga de más datos y detalles

- ordenar a los trabajadores que realicen tareas que tal vez no quieran hacer para asegurarse de que se hagan

- agregar características adicionales del producto que el cliente no pidió para que el cliente obtenga más de lo esperado

16. ¿Cómo afectan las API a las tareas tradicionales de TI?

- Se utilizan para eliminar tareas manuales repetitivas y reemplazarlas con automatización.

- Se utilizan para aumentar la velocidad del hardware y reducir el consumo de energía.

- Se utilizan para reemplazar la infraestructura de red e implementar la virtualización de red.

- Se utilizan para aumentar la velocidad de procesamiento de la computadora y reducir el consumo de energía.

17. ¿Qué recurso DevNet usaría un desarrollador para buscar una biblioteca Python que admita API para un producto específico de Cisco?

- Intercambio de código

- Laboratorios de aprendizaje de DevNet

- DevNet Sandbox

- Soporte de DevNet

18. ¿Qué recurso de DevNet usaría un desarrollador para probar código personalizado en un entorno similar a la producción?

- Intercambio de código

- DevNet Sandbox

- Soporte de DevNet

- Laboratorios de aprendizaje de DevNet

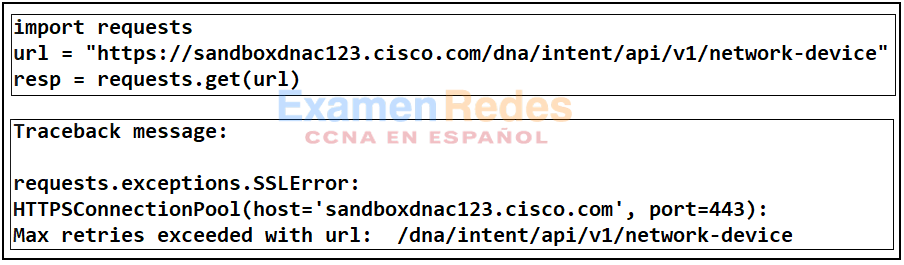

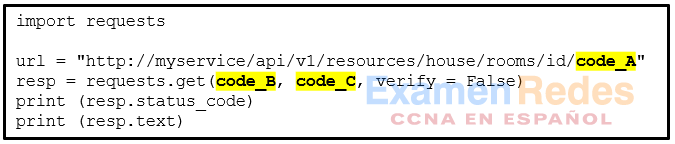

19. Consulte la ilustración. Un administrador de red está utilizando una secuencia de comandos de Python para probar una solicitud de API REST. El mensaje de rastreo indica que hay un error en el URI. ¿Cuál es el error?

- La dirección de host web de destino no es válida.

- El certificado SSL no es válido.

- El protocolo está mal.

- La ruta de acceso del recurso es incorrecta.

20. ¿Qué carácter se usa para separar los pares clave y valor en YAML?

- (punto y coma) ;

- guin bajo _

- Dos puntos (:)

- barra inclinada /

21. ¿Qué comando git se usa para comparar cambios entre archivos?

- git checkout

- git merge

- estado de git

- git diff

22. ¿Qué biblioteca es la biblioteca Python más utilizada para conectar clientes NETCONF con un servidor NETCONF?

- ncclient

- pypi

- pyclient

- posix

23. ¿Qué método de defensa de inyección SQL debe usarse solo como último recurso?

- utilizar un firewall de base de datos

- escapar de toda la entrada proporcionada por el usuario

- implementar la validación de entrada de la lista blanca

- uso de consultas parametrizadas

24. ¿Cuál es un ejemplo de un uso soportado por Cisco UCS Director y UCS Manager?

- Aprovisionamiento de servidores bare metal y supervisión de entornos virtuales

- centro de llamadas y administración de llamadas a través de redes IP

- recopilación y análisis de datos de telemetría

- migración y gestión del flujo de trabajo del sistema central subyacente

25. ¿Qué escenario exhibe el principio de «prueba social» de la influencia humana?

- Un usuario recibe una llamada telefónica de alguien que dice ser del departamento de TI y que necesita verificar las credenciales de usuario.

- Un usuario visita un sitio web ofreciendo un regalo gratuito si el usuario proporciona información de contacto.

- Un usuario completa una encuesta solicitando información personal después de ver a los compañeros de trabajo completando la encuesta.

- Un usuario abre un correo electrónico que anuncia una prueba gratuita en un sitio web que solo está disponible durante unas horas.

26. ¿Qué técnica se usa para hacer que la salida del hash de contraseñas no determinista?

- herramientas de validación de fuerza de contraseña

- longitud y complejidad de la contraseña

- Autenticación de varios factores

- salting de contraseña

27. ¿Qué es una función proporcionada por una implementación de una solución de automatización de solo lectura?

- la capacidad de utilizar solicitudes GET y SET para recuperar y enviar datos a través de la infraestructura de red

- la capacidad de implementar una infraestructura de red que recibe una configuración de un servidor centralizado específico

- la capacidad de reducir el riesgo mediante la implementación de políticas de seguridad en toda la infraestructura de red mediante cambios automatizados

- la capacidad de utilizar una solicitud automatizada para auditar configuraciones e implementar cambios manualmente con el fin de implementar el cumplimiento

28. ¿Qué es un ejemplo de una solución de automatización de solo lectura?

- optimizar la administración de las reglas de firewall L3 en las redes Cisco Meraki

- recopilar la lista actual de entradas de ACL en un enrutador IOS XE y hacer cumplir la coherencia

- simplificando la automatización de la autenticación, configuración y consistencia de dispositivos de red

- recopilar datos de inventario SD-WAN utilizando Python y registrar los valores en una base de datos

29. ¿Qué tipo de nodo ISE proporciona acceso a la red, posturas, acceso de invitados, aprovisionamiento de clientes y servicios de creación de perfiles?

- administración,

- pxGrid

- supervisión

- servicio de política

30. ¿A qué se refiere el autoservicio en el contexto de la TI empresarial?

- distribuir e implementar un amplio acceso a servicios de infraestructura como servicio en la nube pública

- imágenes de configuraciones de servidor utilizadas con frecuencia para una implementación rápida

- herramientas y métodos automatizados que ofrecen plataformas de desarrolladores preconfiguradas bajo demanda

- procesos integrados que promueven una menor cantidad de personal de TI mediante la implementación de automatización

31. ¿Cuál es el shell predeterminado comúnmente utilizado en macOS y Linux?

- csh

- Bourne

- BASH

- tcsh

32. ¿Cuáles son las dos características de las solicitudes de apátridas? (Escoja dos opciones).

- Se pueden escalar libremente a través de la capacidad disponible sin interrumpir las conexiones continuas de los clientes.

- Mantienen el estado de usuario dentro de la máquina de usuario local para que la automatización pueda funcionar de forma no destructiva.

- Deben correr con orquestadores de contenedores como Kubernetes.

- Pueden almacenar un estado de usuario en una base de datos accesible independiente de los servidores de aplicaciones y otros componentes.

- Solo se pueden escalar reimplementándolos y destruyendo los datos que los usuarios u operadores necesitaban previamente.

33. ¿Qué es la infraestructura inmutable en DevOps?

- infraestructura virtualizada que se implementa como imágenes doradas

- infraestructura totalmente mantenida e implementada en código y nunca sometida a cambios manuales

- infraestructura que sólo se implementa y mantiene en contenedores

- que se implementa con todas las versiones de componentes bloqueadas, excepto por la capacidad de realizar cambios manuales de configuración

34. ¿Qué componente de la ecología pyATS maneja la agrupación y ejecución de trabajos?

- Genio

- Trébol

- AeTest

- EasyPy

35. ¿Qué tres declaraciones describen las características de una máquina virtual? (Escoja tres opciones).

- Requiere Windows como sistema operativo host.

- Se ejecuta encima de un hipervisor.

- Comparte el sistema operativo de la computadora host.

- Se crea e implementa utilizando el formato Docker.

- Es completamente autónomo con su propio almacenamiento emulado, memoria e interfaces de red.

- Incluye un sistema operativo invitado.

36. Un estudiante interesado en la programabilidad de la red se acerca a un instructor para obtener consejos sobre cómo aprender más sobre el tema. El estudiante es un estudiante kinestésico que aprende haciendo. ¿Qué recurso DevNet debería considerar el instructor decirle al estudiante?

- Laboratorios de aprendizaje de DevNet

- DevNet Express.

- Zona de DevNet

- Crear DevNet

37. Un desarrollador emite un comando Linux python3 -m venv devenv. ¿Qué está tratando de lograr el desarrollador?

- para crear un entorno virtual de Python 3 llamado devenv

- para activar el entorno virtual de Python 3 llamado devenv

- para instalar los conjuntos de herramientas devnet en el entorno virtual de Python 3 llamado venv

- para ingresar al entorno virtual de Python 3 llamado venv usando los conjuntos de herramientas devnet

38. A un administrador de red se le asigna el bloque 172.16.0.0/24 de direcciones que se utilizará en el diseño de un esquema de direcciones IP. El administrador presenta este diseño para su aprobación:

172.16.0.0/26

172.16.0.64/27

172.16.0.96/26

172.16.0.128/27

¿Cuál debería ser la respuesta del ingeniero superior de redes con respecto a este diseño?

- Este diseño es defectuoso porque la red 172.16.0.96/26 no es un bloque válido de direcciones.

- Este diseño funcionará para la sucursal.

- Este diseño es defectuoso porque el número de red 172.16.0.128/27 no es válido.

- Este diseño es defectuoso porque ningún diseño podría tener dos redes que utilicen una máscara /26 y no sean bloques consecutivos de direcciones.

- Este diseño es defectuoso porque la red 172.16.0.96/26 se superpone con otras direcciones.

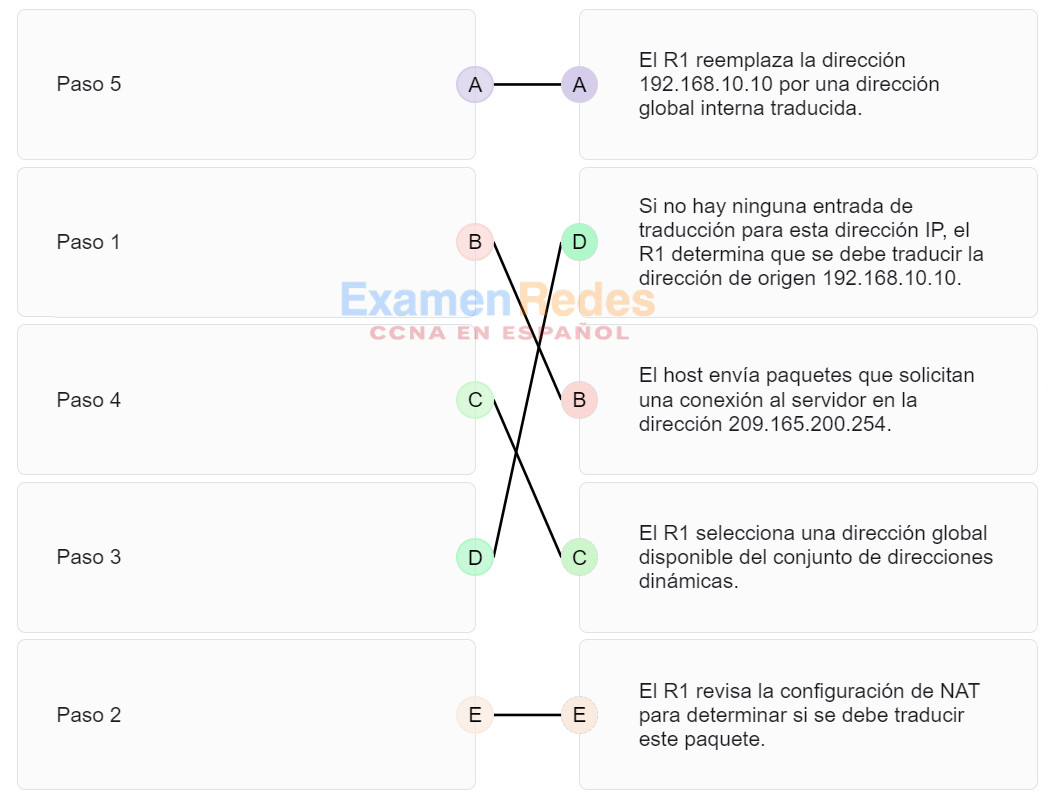

39. Una los pasos con las acciones involucradas cuando un host interno con la dirección IP 192.168.10.10 intenta enviar un paquete a un servidor externo en la dirección IP 209.165.200.254 a través de un router R1 que ejecuta NAT dinámica.

| Paso 1 | El host envía paquetes que solicitan una conexión al servidor en la dirección 209.165.200.254. |

| Paso 2 | El R1 revisa la configuración de NAT para determinar si se debe traducir este paquete. |

| Paso 3 | Si no hay ninguna entrada de traducción para esta dirección IP, el R1 determina que se debe traducir la dirección de origen 192.168.10.10. |

| Paso 4 | El R1 selecciona una dirección global disponible del conjunto de direcciones dinámicas. |

| Paso 5 | El R1 reemplaza la dirección 192.168.10.10 por una dirección global interna traducida. |

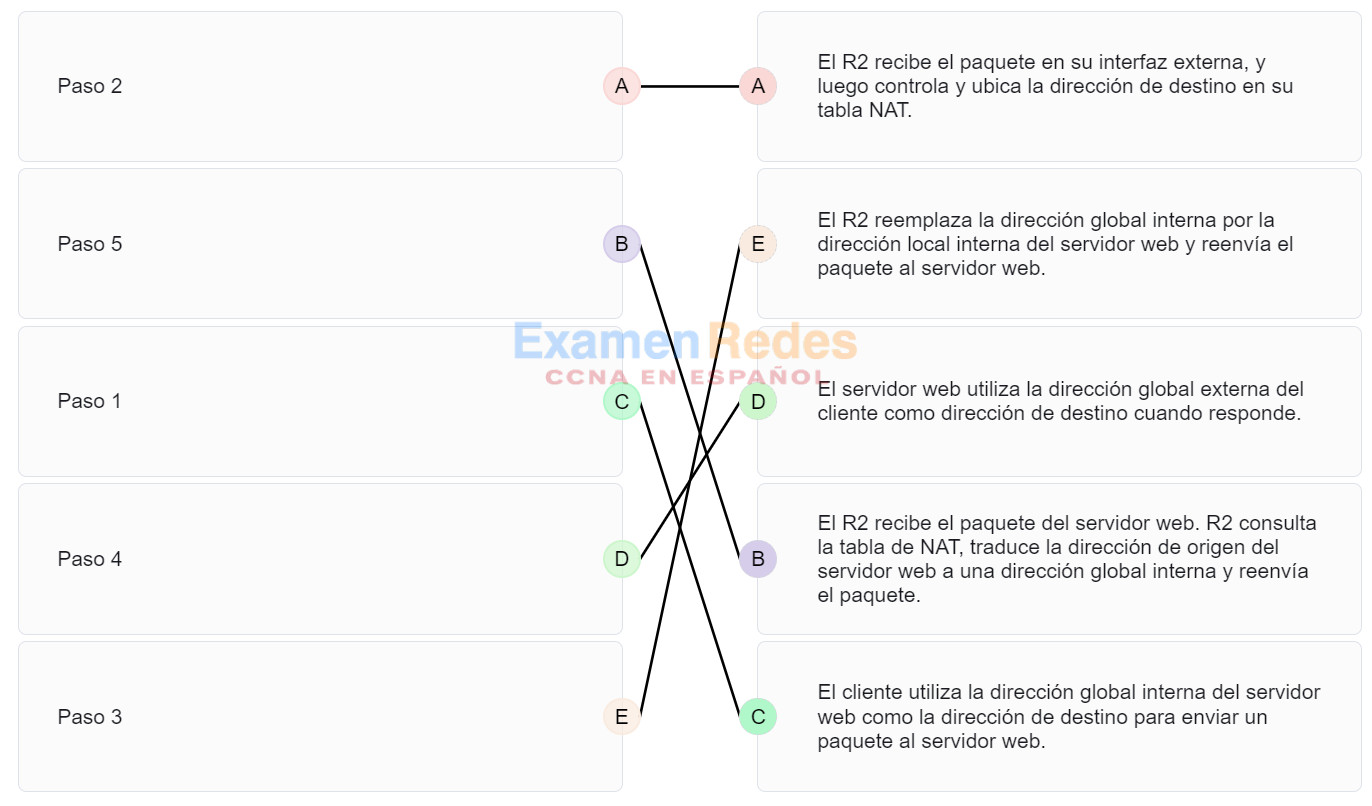

40. Consulte la ilustración. El router R2 está configurado con NAT estática. Ordene los pasos que ocurren cuando el cliente accede al servidor web a través del router.

| Paso 1 | El cliente utiliza la dirección global interna del servidor web como la dirección de destino para enviar un paquete al servidor web. |

| Paso 2 | El R2 recibe el paquete en su interfaz externa, y luego controla y ubica la dirección de destino en su tabla NAT. |

| Paso 3 | El R2 reemplaza la dirección global interna por la dirección local interna del servidor web y reenvía el paquete al servidor web. |

| Paso 4 | El servidor web utiliza la dirección global externa del cliente como dirección de destino cuando responde. |

| Paso 5 | El R2 recibe el paquete del servidor web. R2 consulta la tabla de NAT, traduce la dirección de origen del servidor web a una dirección global interna y reenvía el paquete. |

41. Una empresa farmacéutica quiere contratar los servicios de un proveedor en la nube para almacenar datos de empleados y aplicaciones específicas de la empresa con una estricta seguridad de acceso. ¿Qué tipo de nube sería el más apropiado para este escenario?

- nube pública

- Nube privada

- nube híbrida

- Nube comunitaria

42. ¿Qué comando se usa para crear un nuevo repositorio de Git?

- git agregar

- clon de git

- git commit

- git init

43. ¿Qué cadena de caracteres se utiliza para identificar el comienzo de un nuevo documento independiente cuando hay varios documentos en un solo archivo YAML?

- tres barras «///»

- tres puntos «…»

- tres libras signos «###»

- tres guiones «—»

44. ¿Cuáles son las dos características del entorno de ensayo de la estructura del entorno de implementación de cuatro niveles? (Escoja dos opciones).

- Es donde el código se somete a las pruebas de aceptación final en un entorno realista.

- Está estructurado lo más cerca posible del entorno de producción real.

- Es donde los usuarios finales interactuarán con el código.

- A menudo incluye herramientas de pruebas automatizadas como Jenkins, CircleCI o Travis CI.

- Es el punto donde el código se ha probado varias veces y está libre de errores.

45. Un administrador de red está desarrollando una aplicación para controlar un dispositivo Webex a través de xAPI. ¿Qué tres protocolos se pueden usar para acceder a xAPI? Elija tres opciones.

- FTP

- HTTP

- XML

- JSON

- RS-232

- Telnet

46. ¿Qué lenguaje de programación es compatible con Webex xAPI para desarrollar macros para la personalización en el dispositivo?

- C++

- Java

- Python

- JavaScript

47. ¿Cuál es la causa más común de interrupciones de TI?

- un ingeniero experimentado que utiliza un producto de código abierto

- un ingeniero experimentado que implementa una configuración mediante automatización

- un agente de amenazas dirigido a los equipos de la empresa

- un ingeniero configura incorrectamente un dispositivo o red con cambios manuales

48. Se creó un componente con la intención de combinar las disciplinas y habilidades de Dev y Ops. Este componente creó un nuevo rol de trabajo e implementó un manual de mejores prácticas para hacer operaciones con métodos de software. ¿Qué componente coincide con esta descripción?

- control de versión compartida

- Infraestructura y operaciones ágiles

- el enfoque SRE

- infraestructura automatizada

49. ¿Cuál es una característica del componente de integración continua de la filosofía CI/CD para el desarrollo de software?

- El código se implementa constantemente en producción donde los usuarios sirven como los probadores finales.

- El desarrollo de aplicaciones se realiza en sprints cortos para que el código suficiente esté siempre en un estado implementable.

- Los cambios de código se fusionan continuamente con la rama principal de la aplicación, por lo que los conjuntos de cambios son pequeños.

- Los cambios de código se prueban e integran con la rama principal y luego se prueban de nuevo antes de que se implementen en producción.

50. ¿Cuál es la diferencia entre las funciones y los métodos en la estructura de programación de Python?

- Las funciones son bloques de código independientes, mientras que los métodos son bloques de código asociados con un objeto.

- Las funciones pueden pasar argumentos mientras que los métodos solo pueden pasar palabras clave predefinidas.

- Las funciones son llamadas por un objeto de referencia, mientras que los métodos son llamados por los nombres.

- Las funciones pueden usar variables globales, mientras que los métodos solo pueden usar variables locales.

51. Un estudiante está configurando la máquina virtual CSR1000v en VirtualBox que ya está instalada en el equipo local. La VM se importa a VirtualBox y se inicia correctamente. El estudiante intenta verificar las comunicaciones con la máquina virtual CSR1000v abriendo el navegador web Firefox en el equipo local e ingresa la URL https://192.168.56.101. “ Aparece un mensaje de seguridad ”Advertencia: riesgo potencial de seguridad por delante. ¿Cuál es el problema de seguridad que da lugar a este mensaje?

- El certificado SSL/TLS está autofirmado por el enrutador.

- El tráfico a la máquina virtual no está cifrada.

- No se puede acceder a la CA del certificado SSL/TLS.

- El certificado SSL/TLS utiliza un tamaño de clave pública inferior a 1024 bits.

52. ¿Qué protocolo de comunicación utiliza Ansible para conectarse a dispositivos remotos?

- SSH

- FTP seguro

- Telnet a través de VPN

- HTTPS

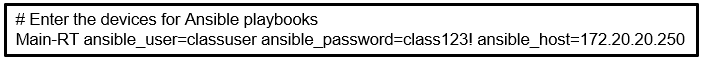

53. Consulte la ilustración. Un usuario está trabajando en Ansible en el NMS local para administrar dispositivos de red remotos. ¿Qué archivo está creando el usuario?

- Cuaderno de estrategias

- servicio

- Variable

- Hosts

54. ¿Cómo puede un administrador de Webex Teams recuperar detalles adicionales sobre un usuario a través de una llamada API?

- utilizando el valor del nombre de la organización en la llamada a API

- utilizando el valor de la clave de identificación de persona en la llamada a API

- utilizando el valor de OrgID en la llamada a API

- utilizando el valor de una dirección de correo electrónico registrada de Webex Teams en la llamada a la API

55. ¿Qué tipo de solicitud se utiliza para enviar un mensaje a un espacio de Webex Teams usando Python y la API de mensajes?

- PUT

- GET

- POST

- PATCH

56. ¿Qué dos API permiten el aprovisionamiento de dispositivos Cisco Meraki y las notificaciones en tiempo real? (Escoja dos).

- API de cumplimiento

- API de investigación

- API de Webhook

- API de informes

- API de tablero

57. Un ingeniero de red está creando un contenedor Docker mediante el comando dedocker build . Si el ingeniero no especifica una etiqueta, ¿qué etiqueta se usará de forma predeterminada?

- predeterminada

- última

- etiqueta

- (un espacio en blanco)

58. ¿Qué herramienta podría usar un desarrollador como parte de una canalización de integración continua para compilar y probar el código fuente?

- REST

- Jenkins

- SQL

- Docker

59. ¿En qué situación implementaría una empresa un proxy inverso como solución de seguridad?

- cuando se crea un hash basado en la dirección IP de la solicitud a un servidor protegido en particular

- cuando la empresa quiere que todas las respuestas a los clientes parezcan que provienen del mismo servidor en lugar de las individuales

- cuando las respuestas de los servidores deben enviarse a través de diferentes paths para garantizar un tiempo de respuesta de calidad a los dispositivos cliente que realizan las solicitudes

- cuando la empresa tiene una base de datos y necesita apuntar a un servidor DNS que utiliza diferentes direcciones IP para recursos de desarrollo

60. ¿Qué plataformas proporciona DevNet para que los miembros de la comunidad compartan soluciones, kits de herramientas y otros recursos entre sí?

- cajas de arena

- intercambios

- foros

- comunidades

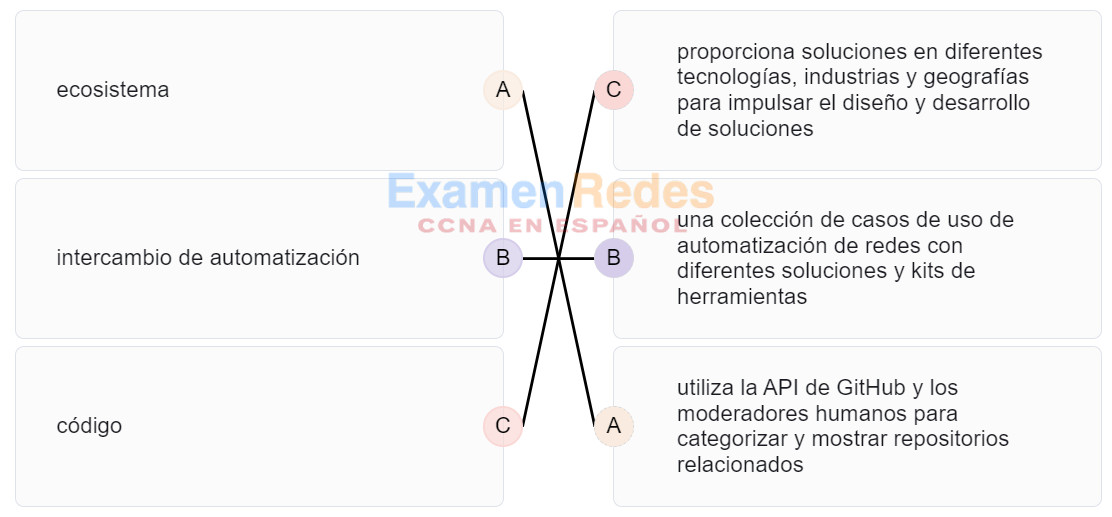

61. Haga coincidir el tipo de exhange DevNet con la descripción.

| ecosistema | utiliza la API de GitHub y los moderadores humanos para categorizar y mostrar repositorios relacionados |

| intercambio de automatización | una colección de casos de uso de automatización de redes con diferentes soluciones y kits de herramientas |

| código | proporciona soluciones en diferentes tecnologías, industrias y geografías para impulsar el diseño y desarrollo de soluciones |

62. ¿Qué tres vías están disponibles en DevNet para desarrolladores que necesitan ayuda con preguntas específicas sobre escenarios de desarrolladores relacionados con productos Cisco? (Escoja tres).

- publicar en un foro de la comunidad

- publicar en un grupo de noticias

- publicar en un espacio de Webex Teams

- publicar en Cisco Learning Network

- publicar en la zona DevNet

- registrar un ticket

63. ¿Cuáles son los dos requisitos para que una aplicación se comunique con un proveedor de webhook? (Escoja dos).

- La aplicación debe registrar una URL con el proveedor webhook.

- La aplicación siempre debe estar en ejecución.

- El host donde se ejecuta la aplicación debe tener instalado un cliente SSH.

- El host donde se ejecuta la aplicación debe tener un servidor SSH en ejecución.

- La aplicación debe admitir JSON.

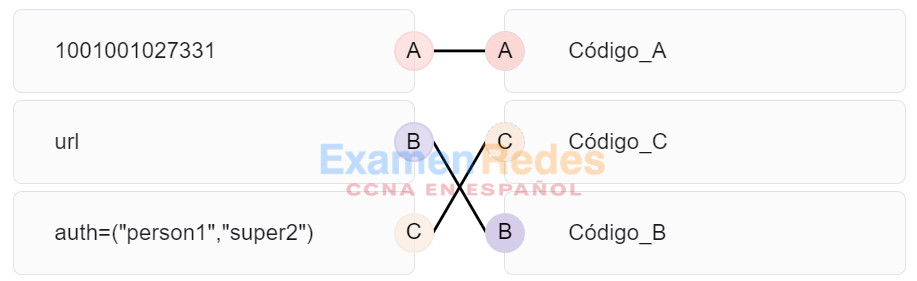

64. Consulte la ilustración. Haga coincidir la información de codificación de Python en la solicitud de autenticación con Cisco DNA Center con la ubicación en el script.

| 1001001027331 | Código_A |

| url | Código_B |

| auth=(«person1″,»super2») | Código_C |

65. Un estudiante está aprendiendo la aplicación REST API. El estudiante construye un URI para consultar la API de MapQuest para una ruta de Nueva York, NY a Boston, MA. ¿Cuál es el formato URI válido?

- https://www.mapquestapi.com/directions/v2/route?key = clave&from=new+york%2c+ny&to=boston%2c+ma

- https://www.mapquestapi.com/directions/v2/route?key:clave&desde:new+york%2c+ny&to:boston%2c+ma

- https://www.mapquestapi.com/directions/v2/route?key =clave&from=new+york+ny&to=boston+ma

- https://www.mapquestapi.com/directions/v2/route?key ==keY&de==New+York%2C+NY&to==Boston%2C+ma

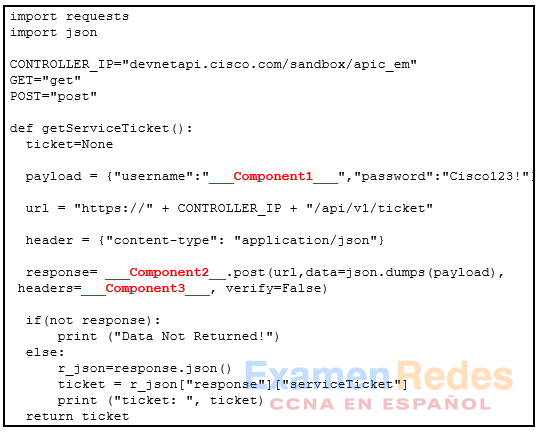

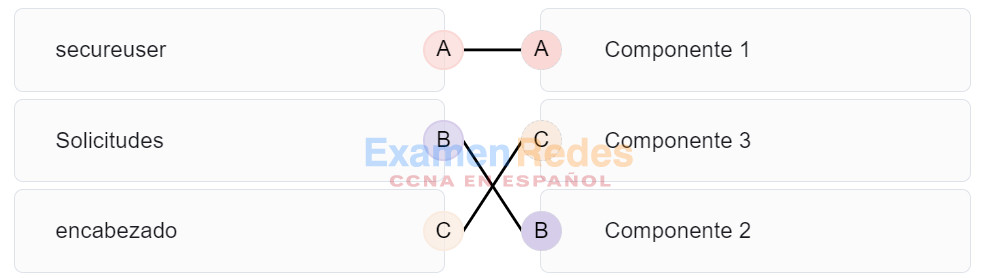

66. Consulte la ilustración. Haga coincidir los componentes que faltan del script de Python para la solicitud APIC-EM REST API para el usuario « «secureuser».

| secureuser | Componente 1 |

| Solicitudes | Componente 2 |

| encabezado | Componente 3 |

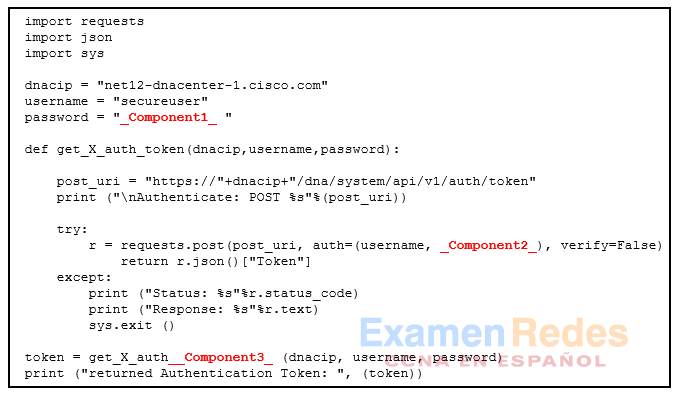

67. Observe la ilustración. Haga coincidir los componentes que faltan con el script de Python para autenticarse en Cisco DNA Center y obtener un token usando el nombre de usuario de «secureuser» y la contraseña de «C1$C0″.

| C1$c0 | Componente 1 |

| Contraseña | Componente 2 |

| token | Componente 3 |

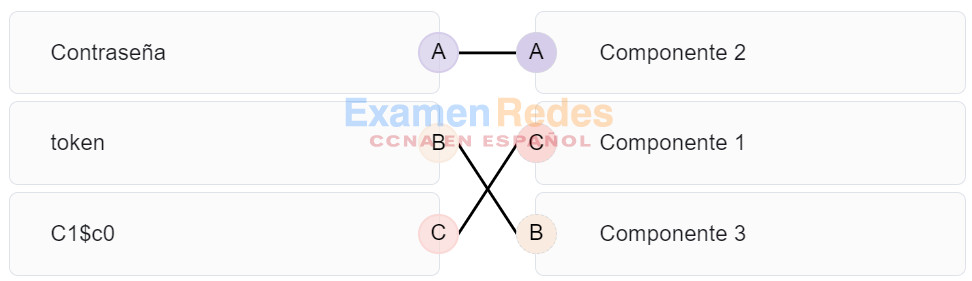

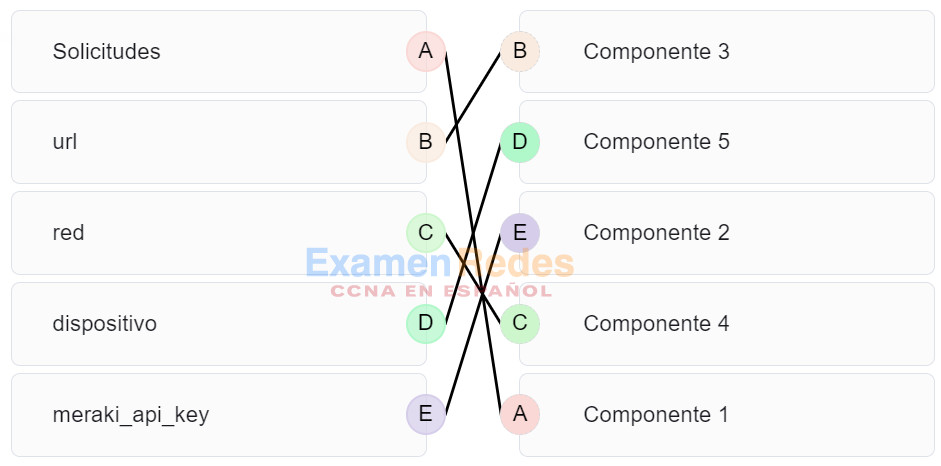

68. Observe la ilustración. Haga coincidir los componentes que faltan con el script de la API de Meraki para completar las siguientes tareas.

- recuperar las organizaciones

- recuperar las redes y el identificador correspondiente

- recuperar los dispositivos y el identificador de dispositivo correspondiente

| Solicitudes | Componente 1 |

| meraki_api_key | Componente 2 |

| url | Componente 3 |

| red | Componente 4 |

| dispositivo | Componente 5 |

69. Consulte la ilustración. Un estudiante construye un URI para consultar la API de MapQuest para una ruta de Nueva Orleans, LA a Nueva York, NY. Haga coincidir los componentes con el URI de MapQuest.

![]()

| directions/v2/route | component1 |

| key=get_your_api_key | component2 |

| from=New+Orleans%2C+LA | component3 |

| to=New+York%2C+NY | component4 |

70. Un servidor recibe un paquete. El paquete tiene el número de puerto de destino 830. ¿Qué protocolo o servicio se solicita?

- DHCP

- NETCONF

- HTTPS

- NTP

71. Una empresa de desarrollo de software se especializa en ser capaz de utilizar cualquier método de desarrollo de software que su cliente desee utilizar. Una empresa cliente quiere utilizar el método Waterfall. ¿Cuál es una característica de este método?

- un proceso de desarrollo de software donde la prioridad más alta es satisfacer al cliente a través de la entrega temprana y continua de software valioso

- un proceso de desarrollo de software en el que una fase determinada depende de los resultados de la fase anterior

- un proceso que elimina todo lo que no agrega valor al proyecto, incluyendo reuniones y documentación

- un proceso que amplifica el aprendizaje y ofrece lo más rápido posible

Formulario 2:

…

Formulario 3:

- un proceso que elimina formas ineficientes de trabajar como esperar que los codificadores multitarea

- un proceso de desarrollo de software que tiene los resultados de una fase de alimentación en la siguiente fase

- un proceso de desarrollo de software que se centra en la entrega frecuente de software de trabajo, así como en la colaboración entre desarrolladores y empleados empresariales

- un proceso que elimina todo lo que no agrega valor al proyecto, incluyendo reuniones y documentación

72. Al pensar en los planos funcionales de una red, ¿qué es lo único del plano de control?

- Reenvía datos a través de un dispositivo de red.

- Incluye el tráfico de red procesado por EIGRP u OSPF.

- Manipula los datos y los genera en formato XML.

- Incluye el protocolo SNMP.

73. ¿Cuáles de los siguientes son dos motivos para que un administrador de red divida una red con un switch de capa 2? (Elija dos).

- Para aislar el tráfico entre segmentos.

- Para eliminar circuitos virtuales.

- Para crear menos dominios de colisiones.

- Para aumentar el ancho de banda de usuario.

- Para crear más dominios de difusión.

- Para aislar los mensajes de solicitud de ARP del resto de la red.

74. ¿Cuáles son las dos declaraciones verdaderas sobre los servidores NTP en una red empresarial? (Elija dos opciones).

- Todos los servidores NTP se sincronizan directamente con un origen de hora de estrato 1.

- Solo puede haber un servidor NTP en una red empresarial.

- Los servidores NTP controlan el tiempo medio entre fallas (MTBF) para los dispositivos de red clave.

- Los servidores NTP de estrato 1 están conectados directamente a un origen de hora autoritativo.

- Los servidores NTP aseguran que la información de registro y de depuración tenga una marca de tiempo precisa.

75. Un administrador de red puede hacer ping con éxito en el servidor en www.cisco.com, pero no puede hacer ping en el servidor Web de la compañía ubicado en un ISP de otra ciudad. ¿Qué herramienta o comando ayudaría a identificar el router específico en donde se perdió o se retrasó el paquete?

- netstat

- traceroute

- telnet

- ipconfig

76. ¿Qué comando se puede usar en hosts Linux y MAC para obtener información de direccionamiento IP?

- networksetup -getinfo

- dirección ip

- ifconfig

- ipconfig

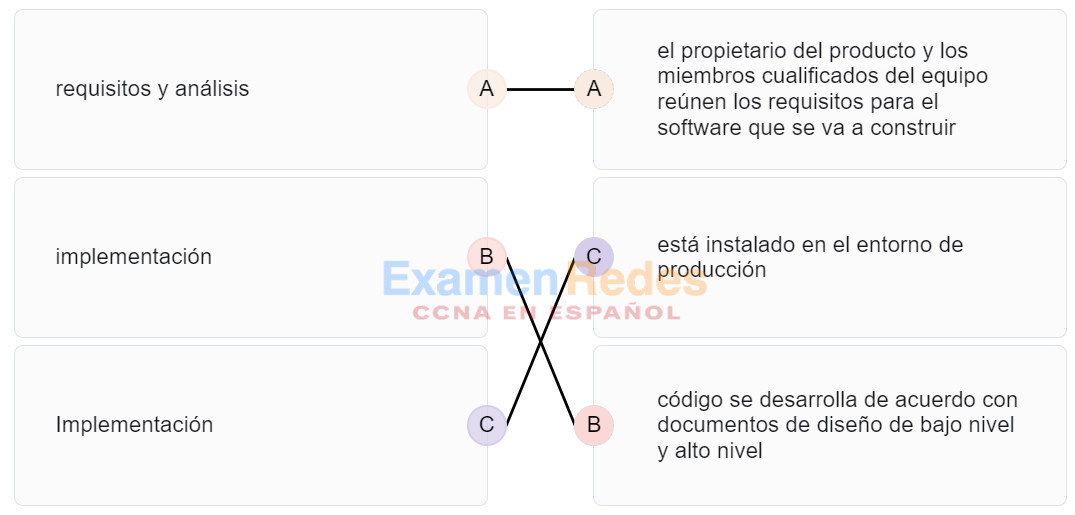

77. Haga coincidir la fase SDLC con su descripción.

| requisitos y análisis | el propietario del producto y los miembros cualificados del equipo reúnen los requisitos para el software que se va a construir |

| implementación | código se desarrolla de acuerdo con documentos de diseño de bajo nivel y alto nivel |

| Implementación | está instalado en el entorno de producción |

78. ¿Qué declaración describe el término orquestación en automatización de TI?

- La orquestación es la obtención y el aprovisionamiento de infraestructura informática, almacenamiento y red.

- La orquestación tiene como objetivo administrar los ciclos de vida de las cargas de trabajo y reaccionar dinámicamente ante las condiciones cambiantes con el fin de optimizar los procesos.

- La orquestación es el proceso de preparación de un servidor mediante la instalación de bibliotecas o demonios.

- La orquestación es la creación, organización, integración y preparación de aplicaciones de varios componentes en varios nodos.

79. ¿Qué convención se usa en Python para indicar que los métodos y variables en una clase son privados y no se deben usar fuera de la clase?

- utilizando dos guiones anteriores (—) para un método o variable

- mediante el comando class privateclassname (): para iniciar la definición de clase

- utilizando un único guión bajo precedente (_) para un método o variable

- declarando un método privado o variable al principio de la definición de clase

80. ¿Qué componente Docker define los pasos necesarios para crear una imagen que se puede implementar en una variedad de entornos?

- Archivo Dockerfile

- UnionFS

- secuencia de comandos entre sitios

- espacios de nombres

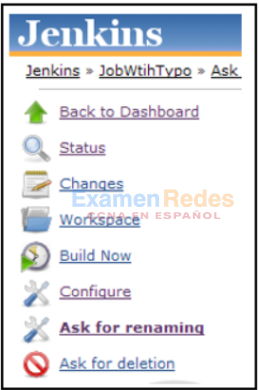

81. Consulte la ilustración. Un ingeniero de red ha creado una tubería Jenkins. ¿Qué opción de menú usaría el ingeniero para ejecutar la canalización?

- Construir ahora

- Cambios

- Configuración

- Espacio de trabajo

82. Un estudiante está aprendiendo automatización de redes mediante una API REST. El estudiante envía una solicitud a un dispositivo de red y recibe una respuesta con el código de estado 202. ¿Qué significa este código de estado?

- La solicitud se realizó correctamente y normalmente incluye una carga útil.

- Debido a un error del servidor, la solicitud no se puede cumplir.

- La solicitud ha sido aceptada para su procesamiento, pero el procesamiento no se ha completado.

- La solicitud fue entendida pero ha sido rechazada por el servidor.

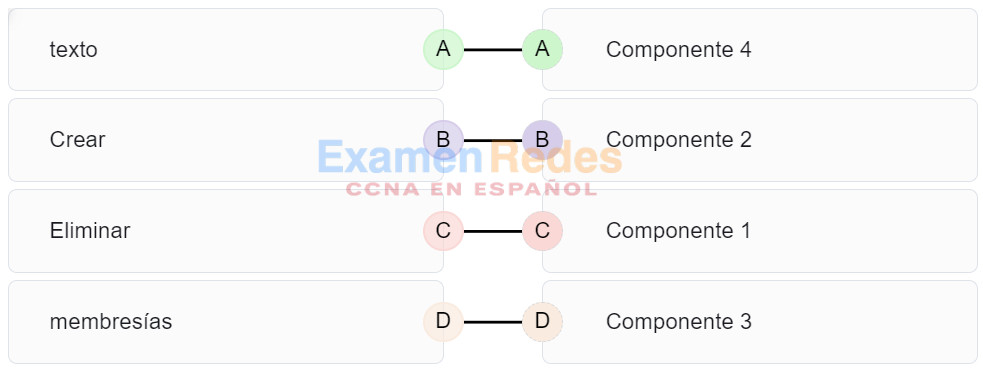

83. Observe la ilustración. Haga coincidir los componentes que faltan de la secuencia de comandos de Python para las siguientes tareas.

- eliminar todas las salas de demostración anteriores

- crear una nueva sala de demostración

- inscribir a Allan y Jane como miembros

- publicar un mensaje en la nueva sala

| Eliminar | Componente 1 |

| Crear | Componente 2 |

| membresías | Componente 3 |

| texto | Componente 4 |

84. Un servidor recibe un paquete. El paquete tiene el número de puerto de destino 80. ¿Qué protocolo o servicio se solicita?

- DHCP

- Telnet sobre SSH

- SSH

- HTTP

85. Una empresa de desarrollo de software se especializa en ser capaz de utilizar cualquier método de desarrollo de software que su cliente desee utilizar. Una empresa cliente quiere utilizar el método Lean. ¿Cuál es una característica de este método?

- un proceso de desarrollo de software que sólo puede seguir adelante

- un proceso que amplifica el aprendizaje y ofrece lo más rápido posible

- un proceso de desarrollo de software donde la prioridad más alta es satisfacer al cliente a través de la entrega temprana y continua de software valioso

- un proceso de desarrollo de software más tradicional ya que han utilizado este proceso en proyectos anteriores

Formulario 2:

- un proceso que fue desarrollado para la fabricación, pero adaptado a otras industrias

- un proceso de desarrollo de software en el que una fase determinada depende de los resultados de la fase anterior

- un método de desarrollo de software que sigue de cerca el ciclo de vida del desarrollo de software

- un proceso de desarrollo de software que sólo puede seguir adelante

86. Al pensar en los planos funcionales de una red, ¿qué es lo único del plano de control?

- Reenvía datos a través de un dispositivo de infraestructura de red.

- Manipula el tráfico usando Python.

- Incluye aplicaciones y protocolos utilizados entre dispositivos de red, como routers.

- Incluye protocolos utilizados para controlar, modificar y supervisar dispositivos de red.

87. ¿Qué dos formatos de datos puede utilizar RESTCON al solicitar datos o responder con datos? (Escoja dos opciones.)

- XML

- HTML

- YAML

- JSON

- YANG

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes