Última actualización: mayo 9, 2025

Examen de punto de control: Redes seguridad Examen Respuestas

Módulos 3 y 5 del plan de estudios CCNA3 – Redes empresariales, seguridad y automatización (ENSA) v7.0

1. ¿Qué tipo de hacker encuentra como fuente de motivación la protesta contra asuntos políticos y sociales?

- Script kiddie

- Hacktivista

- Ciberdelincuente

- Agente de vulnerabilidad

2. ¿Cuál es la mejor descripción de un malware de caballo de Troya?

- Es el malware que puede distribuirse únicamente mediante Internet.

- Es un software que causa molestias, pero no problemas irrecuperables en la computadora.

- Es la forma de malware que se detecta con mayor facilidad.

- Parece software útil, pero esconde código malicioso.

3. ¿De qué manera se utilizan los zombies en los ataques a la seguridad?

- Son equipos infectados que realizan un ataque de DDoS.

- Sondean un grupo de equipos en busca de puertos abiertos para saber qué servicios está ejecutando.

- Son segmentos de código malicioso utilizados para reemplazar aplicaciones legítimas.

- Apuntan a personas específicas para obtener información personal o corporativa.

4. ¿En qué tipo de ataque un ciberdelincuente intenta impedir que los usuarios legítimos tengan acceso a servicios de red?

- Secuestro de sesiones

- Suplantación de direcciones

- MITM

- DoS

5. ¿En qué tipo de ataque se utiliza información falsificada para redirigir a los usuarios a sitios maliciosos de Internet?

- Generación de dominio

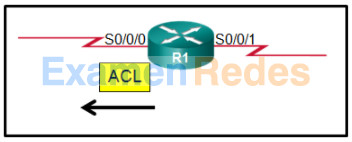

- Envenenamiento de caché de ARP

- Amplificación y reflexión DNS

- Envenenamiento de caché de DNS

6. ¿Cuál es una característica de IPS?

- Se implementa en modo sin conexión.

- No afecta la latencia.

- Puede detener los paquetes maliciosos.

- Se centra principalmente en la identificación de posibles incidentes.

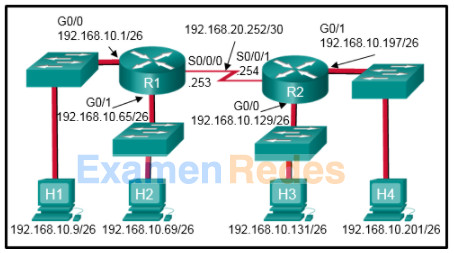

7. Consulte la ilustración. ¿Cuáles dos ACL permitirían sólo las dos redes LAN conectadas a R1 acceder a la red que se conecta a la interfaz R2 G0/1? (Escoja dos opciones).

access-list 3 permit 192.168.10.128 0.0.0.63

access-list 1 permit 192.168.10.0 0.0.0.127

access-list 5 permit 192.168.10.0 0.0.0.63

access-list 5 permit 192.168.10.64 0.0.0.63

access-list 2 permit host 192.168.10.9

access-list 2 permit host 192.168.10.69

access-list 4 permit 192.168.10.0 0.0.0.255

8. ¿Cuáles son los dos filtros de paquetes que puede usar un administrador de red en una ACL IPv4 extendida? (Elija dos).

- La dirección de saludo TCP de origen

- Tipo de mensaje ICMP

- El tipo de computadora

- El número de puerto UDP de destino

- La dirección MAC de destino

9. ¿Qué tipo de ACL ofrece mayor flexibilidad y control sobre el acceso a la red?

- extendida

- Estándar numerada

- Estándar denominada

- flexible

10. ¿Cuál es la manera más rápida de eliminar una única ACE de una ACL con nombre?

- Copiar la ACL en un editor de texto, eliminar la ACE y luego volver a copiar la ACL en el router.

- Utilice el comando no access-list para eliminar toda la ACL y luego vuelva a crearla sin la ACE.

- Utilice la palabra clave no y el número de secuencia de la ACE a eliminar.

- Crear una nueva ACL con un número diferente y aplicar la nueva ACL a la interfaz de router.

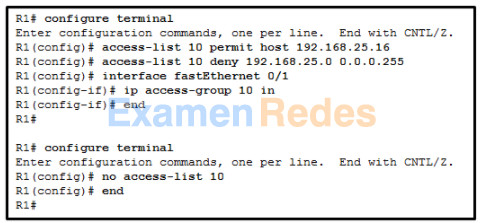

11. Consulte la exhibición. Un administrador de red configura una ACL de IPv4 estándar. ¿Cuál es el efecto después de introducir el comando no access-list 10 ?

- La ACL 10 está inhabilitada en Fa0/1.

- La ACL 10 se elimina de la configuración en ejecución.

- La ACL 10 se elimina de la configuración en ejecución y de la interfaz Fa0/1.

- La ACL 10 se desactiva y se elimina después de reiniciar el R1.

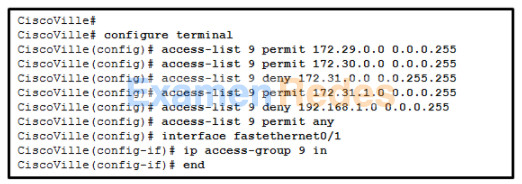

12. Consulte la ilustración. Un administrador de red ha configurado ACL 9 como se muestra. Los usuarios de la red 172.31.1.0 /24 no pueden reenviar tráfico a través del router CiscoVille. ¿Cuál es la causa más probable de la falla de tráfico?

- El número de puerto para el tráfico no se ha identificado con la palabra clave eq .

- La instrucción permit especifica una máscara comodín incorrecta.

- La secuencia de las ACE es incorrecta.

- No se especifica la palabra clave establecida .

13. Un administrador de red necesita configurar una ACL estándar para que solo la estación de trabajo del administrador con la dirección IP 192.168.15.23 pueda acceder al terminal virtual del router principal. ¿Qué dos comandos de configuración pueden lograr la tarea? (Escoja dos opciones).

- Router1 (config) # access-list 10 permitir host 192.168.15.23

- Router1 (config) # access-list 10 permit 192.168.15.23 255.255.255.0

- Router1(config)# access-list 10 permit 192.168.15.23 0.0.0.255

- Router1 (config) # access-list 10 permit 192.168.15.23 0.0.0.0

- Router1 (config) # access-list 10 permit 192.168.15.23 255.255.255.255

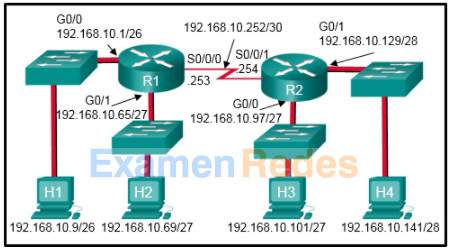

14. Consulte la ilustración. ¿Qué comando se usaría en una ACL estándar a fin de permitir solamente dispositivos en la red conectada a la interfaz G0/0 del R2 para acceder a las redes conectadas al R1?

- access-list 1 permit 192.168.10.96 0.0.0.31

- access-list 1 permit 192.168.10.0 0.0.0.63

- access-list 1 permit 192.168.10.0 0.0.0.255

- access-list 1 permit 192.168.10.128 0.0.0.63

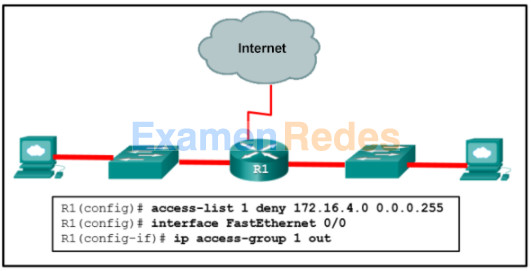

15. Consulte la ilustración. Se configuró una ACL en el R1 con la intención de denegar el tráfico de la subred 172.16.4.0/24 a la subred 172.16.3.0/24. Se debe permitir todo el resto del tráfico a la subred 172.16.3.0/24. Esta ACL estándar luego se aplicó en dirección saliente a la interfaz Fa0/0. ¿Qué conclusión se puede extraer de esta configuración?

- La ACL se debe aplicar a la interfaz FastEthernet 0/0 del R1 en dirección entrante para cumplir con los requisitos.

- Todo el tráfico se bloqueará, no solo el tráfico de la subred 172.16.4.0/24.

- En este caso, se debe utilizar una ACL extendida.

- Solo el tráfico de la subred 172.16.4.0/24 está bloqueado, y se permite el resto del tráfico.

- La ACL se debe aplicar en dirección saliente a todas las interfaces del R1.

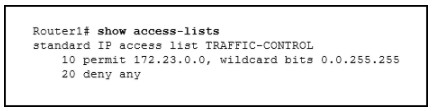

16. Consulte la ilustración. Un administrador de redes necesita agregar una ACE a la ACL TRAFFIC-CONTROL que denegará el tráfico IP de la subred 172.23.16.0/20. ¿Qué ACE cumplirá este requisito?

- 30 deny 172.23.16.0 0.0.15.255

- 5 deny 172.23.16.0 0.0.255.255

- 15 deny 172.23.16.0 0.0.15.255

- 5 deny 172.23.16.0 0.0.15.255

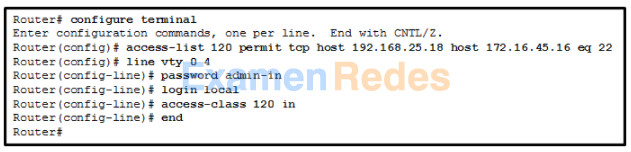

17. Consulte la ilustración. Un administrador de red configura una ACL en el router. ¿Qué enunciado describe el resultado de la configuración?

- Se permite una conexión SSH desde una estación de trabajo con IP 192.168.25.18 a un dispositivo con IP 172.16.45.16.

- Se permite una conexión SSH desde una estación de trabajo con IP 172.16.45.16 a un dispositivo con IP 192.168.25.18.

- Se permite una conexión Telnet desde una estación de trabajo con IP 192.168.25.18 a un dispositivo con IP 172.16.45.16.

- Se permite una conexión Telnet desde una estación de trabajo con IP 172.16.45.16 a un dispositivo con IP 192.168.25.18.

18. ¿Qué efecto tiene el comando permit tcp 172.16.4.0 0.0.0.255 any eq www del Router1(config-ext-nacl)# cuando se lo implementa como entrante en la interfaz f0/0?

- Todo el tráfico proveniente de 172.16.4.0/24 se permite en cualquier ubicación, en cualquier puerto.

- Todo el tráfico que se origina en 172.16.4.0/24 se permite para todos los destinos del puerto 80 TCP.

- Todo el tráfico TCP está permitido, y todo otro tráfico se deniega.

- El comando es rechazado por el router porque está incompleto.

19. ¿A qué cambia el indicador CLI después de ingresar el comando ip access-list standard aaa desde el modo de configuración global?

- Router (config)#

- Router(config-if)#

- Router(config-router)#

- Router(config)#

- Router (config-std-nacl)

20. ¿Qué ACE permitirá un paquete que se origina en cualquier red y está destinado a un servidor web en 192.168.1.1?

- lista de acceso 101 permitir tcp host 192.168.1.1 eq 80 any

- access-list 101 permit tcp host 192.168.1.1 any eq 80

- access-list 101 permit tcp any host 192.168.1.1 eq 80

- access-list 101 permit tcp any eq 80 host 192.168.1.1

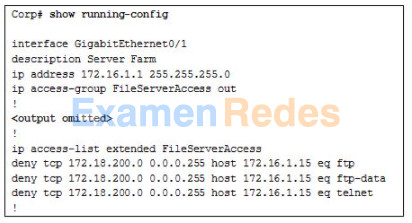

21. Consulte la ilustración. Una nueva directiva de red requiere una ACL que deniegue el acceso FTP y Telnet a un servidor de archivos Corp de todos los pasantes. La dirección del servidor de archivos es 172.16.1.15 y a todos los pasantes se les asignan direcciones en la red 172.18.200.0/24. Después de implementar la ACL, nadie en la red Corp puede acceder a ninguno de los servidores. ¿Cuál es el problema?

- Las ACL entrantes deben enrutarse antes de que se procesen.

- La ACL está negando implícitamente el acceso a todos los servidores.

- Las ACL nombradas requieren el uso de números de puerto.

- La ACL se aplica a la interfaz usando la dirección incorrecta.

22. Considere la siguiente lista de acceso.

access-list 100 permit ip host 192.168.10.1 any access-list 100 deny icmp 192.168.10.0 0.0.0.255 any echo access-list 100 permit ip any

Qué dos acciones se toman si el lista de acceso se coloca entrante en un puerto Ethernet Gigabit router que tiene asignada la dirección IP 192.168.10.254? (Escoja dos opciones).

- Solo el dispositivo de red asignado a la dirección IP 192.168.10.1 puede acceder al router.

- Solo se permiten conexiones de Capa 3 desde el router a cualquier otro dispositivo de red.

- Los dispositivos de la red 192.168.10.0/24 no pueden responder a ninguna solicitud de ping.

- Se permite una sesión Telnet o SSH desde cualquier dispositivo del 192.168.10.0 en el router con esta lista de acceso asignada.

- Los dispositivos de la red 192.168.10.0/24 pueden hacer ping correctamente a los dispositivos de la red 192.168.11.0.

23. ¿En qué ataque de TCP el ciberdelincuente intenta inundar un host de destino de conexiones TCP semiabiertas?

- Ataque de restablecimiento

- Ataque de exploración de puertos

- Ataque de secuestro de sesiones

- Ataque de inundación SYN

24. ¿Qué protocolo es el blanco de ataque cuando un ciberdelincuente proporciona un gateway no válido para crear un ataque man-in-the-middle?

- DNS

- HTTP o HTTPS

- ICMP

- DHCP

Un gateway predeterminado incorrecto que se utiliza para crear un ataque man-in-the-middle y permitir que el atacante intercepte datos

Un servidor DNS incorrecto que hace que el usuario sea dirigido a un sitio web malicioso

Una dirección IP de gateway predeterminada no válida que ocasiona un ataque de denegación de servicio en el cliente DHCP

25. Consulte la ilustración. Un administrador ha configurado una ACL estándar en R1 y la ha aplicado a la interfaz serial 0/0/0 en la dirección de salida. ¿Qué sucede con el tráfico que sale de la interfaz serial 0/0/0 que no coincide con las sentencias ACL configuradas?

- Se comprueba la dirección IP de origen y, si no se encuentra una coincidencia, el tráfico se enruta hacia fuera de la interfaz serial 0/0/1.

- El tráfico se cae.

- La acción resultante viene determinada por la dirección IP de destino y el número de puerto.

- La acción resultante viene determinada por la dirección IP de destino.

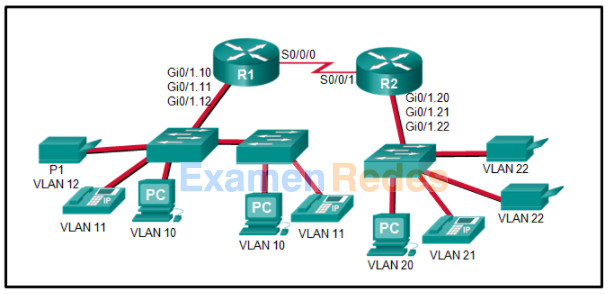

26. Consulte la exhibición. Las interfaces Gigabit de ambos routers se configuraron con números de subinterfaz que coinciden con los números de VLAN conectados a ellas. Las computadoras de la VLAN 10 deben poder imprimir con la impresora P1 de la VLAN 12. Las computadoras de la VLAN 20 deben imprimir con las impresoras de la VLAN 22. ¿En qué interfaz y en qué dirección se debe colocar una ACL estándar que permita imprimir con la P1 desde la VLAN de datos 10, pero que impida que las computadoras de la VLAN 20 usen la impresora P1? (Elija dos).

- S0/0/0 del R1

- saliente

- entrante

- S0/0/1 del R2

- Gi0/1.12 del R1

- Gi0/1.20 del R2

El destino en este ejemplo es VLAN 12 de impresión, que tiene una subinterfaz 0/1/.12 de gigabit del router R1 como gateway. Por ejemplo, una ACL estándar de muestra que solo permite imprimir desde la VLAN 10 de datos (192.168.10.0/24) y desde ninguna otra VLAN sería de la siguiente manera:

R1(config)# access-list 1 permit 192.168.10.0 0.0.0.255

R1(config)# access-list 1 deny any

R1(config)# interface gigabitethernet 0/1.12

R1(config-if)# ip access-group 1 out

27. ¿Cuál de estas afirmaciones describe una característica de las ACL IPv4 estándar?

- Filtran el tráfico según las direcciones IP de origen únicamente.

- Se pueden configurar para filtrar el tráfico según las direcciones IP de origen y los puertos de origen.

- Se configuran en el modo de configuración de interfaz.

- Se pueden crear con un número pero no con un nombre.

28. ¿Qué se considera una práctica recomendada al configurar ACL en líneas vty?

- Utilice sólo listas de acceso extendido.

- Coloque restricciones idénticas en todas las líneas vty.

- Elimine la contraseña vty ya que la ACL restringe el acceso a los usuarios de confianza.

- Aplique el comando ip access-group inbound.

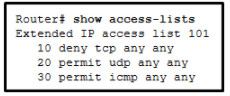

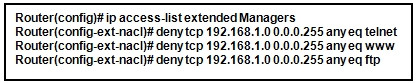

29. Consulte la ilustración. Un administrador configuró primero una ACL extendida como se muestra en el resultado del comando show access-lists . A continuación, el administrador editó esta lista de acceso emitiendo los siguientes comandos.

Router (config) # ip access-list extended 101 Router (config-ext-nacl) # no 20 Router (config-ext-nacl) # 5 permit tcp any eq 22 Router (config-ext-nacl) # 20 deny udp any any

¿Qué dos conclusiones se pueden extraer de esta nueva configuración? (Elija dos.)

- Se permitirán paquetes SSH.

- Se permitirán los paquetes de ping.

- Se permitirán paquetes TFTP.

- Se denegarán todos los paquetes TCP y UDP.

- Se permitirán paquetes Telnet.

Router# show access-lists

Extended IP access list 101

5 permit tcp any eq ssh

10 deny tcp any any

20 deny udp any

30 permit icmp any any any any

Por lo tanto, sólo se permitirán paquetes SSH y paquetes ICMP.

30. ¿Qué conjunto de entradas de control de acceso permitiría a todos los usuarios en la red 192.168.10.0/24 tener acceso a un servidor web que se encuentra en 172.17.80.1, pero no permitiría que utilicen Telnet?

access-list 103 permit 192.168.10.0 0.0.0.255 host 172.17.80.1

access-list 103 deny tcp 192.168.10.0 0.0.0.255 any eq telnet

access-list 103 deny tcp host 192.168.10.0 any eq 23

access-list 103 permit tcp host 192.168.10.1 eq 80

access-list 103 permit tcp 192.168.10.0 0.0.0.255 any eq 80

access-list 103 deny tcp 192.168.10.0 0.0.0.255 any eq 23

access-list 103 permit tcp 192.168.10.0 0.0.0.255 host 172.17.80.1 eq 80

access-list 103 deny tcp 192.168.10.0 0.0.0.255 any eq 23

Número de identificación en el rango de 100-199 o 2000-2699

Parámetro permit o deny

protocolo

Dirección de origen y wildcard

Dirección de destino y wildcard

Número o nombre de puerto

31. ¿Cuál es el término utilizado para describir a los piratas informáticos de sombrero gris que protestan públicamente contra organizaciones o gobiernos publicando artículos, videos, filtrando información confidencial y realizando ataques a la red?

- Hacktivistas

- Hackers de sombrero blanco

- Hackers de sombrero gris

- hacker patrocinado por el estado

32. Consulte la ilustración. La compañía ha proporcionado teléfonos IP a los empleados en la red 192.168.10.0/24 y el tráfico de voz necesitará prioridad sobre el tráfico de datos. ¿Cuál es el mejor tipo y ubicación de ACL para usar en esta situación?

- ACL extendida entrante en R1 G0/0

- ACL extendida saliente en R2 S0/0/1

- ACL extendidas entrantes en R1 G0 / 0 y G0 / 1

- ACL extendida saliente en la interfaz WAN R2 hacia Internet

Las ACL extendidas permiten o deniegan paquetes basados en la dirección IPv4 de origen y la dirección IPv4 de destino, el tipo de protocolo, los puertos TCP o UDP de origen y destino y más. Debido a que el filtrado de las ACL extendidas es tan específico, las ACL extendidas deben ubicarse lo más cerca posible del origen del tráfico a filtrar. Se niega el tráfico no deseado cerca de la red de origen sin cruzar la infraestructura de red.

33. Un técnico tiene la tarea de utilizar ACL para proteger un router. ¿ Cuándo usaría el técnico la opción o comando de configuración?

- para agregar una entrada de texto con fines de documentación

- para generar y enviar un mensaje informativo siempre que el ACE coincida

- para identificar una dirección IP específica

- para identificar cualquier dirección IP

34. En comparación con los hacktivistas o los hackers patrocinados por el estado, ¿qué motiva comúnmente a los ciberdelincuentes para atacar las redes?

- Razones políticas

- Reconocimiento entre pares

- Beneficio financiero

- Búsqueda de fama

35. Un usuario recibe una llamada telefónica de una persona que dice ser representante de servicios de TI y le pide al usuario que confirme su nombre de usuario y contraseña para propósitos de auditoría. ¿Qué tipo de amenaza para la seguridad representa esta llamada?

- Ingeniería social

- Correo no deseado

- DDoS

- Registro de pulsaciones de teclas anónimo

36. ¿Qué es un barrido de ping?

- Una técnica de exploración que examina un rango de números de puertos TCP o UDP en un host para detectar servicios de escucha.

- Una técnica de exploración de redes que indica cuáles son los hosts que están activos en un rango de direcciones IP.

- Una aplicación de software que permite la captura de todos los paquetes de red que se envían a través de una LAN.

- Un protocolo de consulta y respuesta que identifica información acerca de un dominio, incluidas las direcciones que se asignan a ese dominio.

37. ¿Cuál ataque involucra agentes de amenaza que se posicionan a sí mismos entre un origen y un destino con la intención de monitorear, obtener y controlar la comunicación de manera transparente?

- Ataque DoS

- Ataque de inundación SYN

- Ataque man-in-the-middle

- Ataque de ICMP

38. ¿Qué requisito para las comunicaciones seguras se garantiza mediante la implementación de algoritmos de generación de hash MD5 o SHA?

- Confidencialidad

- autenticación

- Integridad

- no repudio

39. ¿Cuál de estas afirmaciones describe una diferencia entre la operación de las ACL de entrada y de salida?

- A diferencia de las ALC de salida, las ACL de entrada se pueden usar para filtrar paquetes con varios criterios.

- Las ACL de entrada se procesan antes de que se enruten los paquetes, mientras que las ACL de salida se procesan una vez que se completó el routing.

- Las ACL de entrada se pueden usar en routers y switches, pero las ACL de salida solo se pueden usar en routers.

- En una interfaz de red, se puede configurar más de una ACL de entrada, pero solo se puede configurar una ACL de salida.

40. Un administrador de red está escribiendo una ACL estándar que denegará el tráfico desde la red 172.16.0.0/16, pero que permitirá todo el otro tráfico. ¿Cuáles son los comandos que se deben utilizar? (Elija dos opciones.)

- Router(config)# access-list 95 deny 172.16.0.0 0.0.255.255

- Router(config)# access-list 95 deny 172.16.0.0 255.255.0.0

- Router(config)# access-list 95 host 172.16.0.0

- Router(config)# access-list 95 permit any

- Router(config)# access-list 95 deny any

- Router(config)# access-list 95 172.16.0.0 255.255.255.255

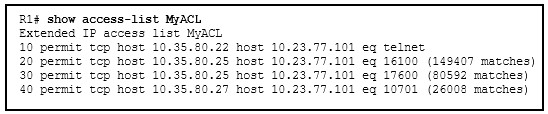

41. Consulte la exhibición. ¿Qué se puede determinar a partir de este resultado?

- El router no recibió ningún paquete Telnet de 10.35.80.22 destinado a 10.23.77.101.

- La ACL solo supervisa el tráfico destinado a 10.23.77.101 desde tres hosts específicos.

- La ACL no funciona, porque no hay coincidencias para la línea 10.

- A la ACL le falta el ACE deny ip any any.

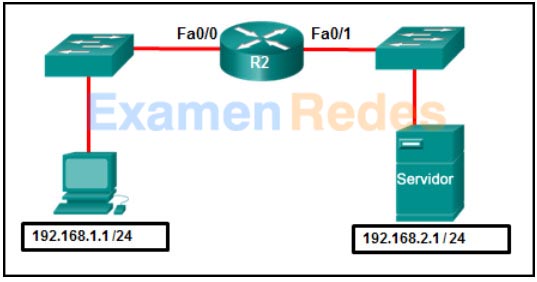

42. Consulte la ilustración. La ACL denominada “Managers” ya existe en el router. ¿Qué sucederá cuando el administrador de red emita los comandos que se muestran en la ilustración?

- Los comandos se agregan al comienzo de la ACL Managers actual.

- Los comandos se agregan al final de la ACL Managers actual.

- Los comandos sobrescriben la ACL Managers existente.

- El administrador de red recibe un error que declara que la ACL ya existe.

43. ¿Cuál es el término utilizado para describir un peligro potencial para los activos, los datos o la funcionalidad de red de una empresa?

- asset

- Vulnerabilidad

- Amenaza

- Ataque

44. Un técnico tiene la tarea de utilizar ACL para proteger un router. ¿Cuándo usaría el técnico la opción o comando access-class 20 en configuración?

- para eliminar una ACL configurada

- para asegurar el acceso administrativo al router

- eliminar una ACL de una interfaz

- para aplicar una ACL estándar a una interfaz

45. Un técnico tiene la tarea de utilizar ACL para proteger un router. ¿Cuándo usaría el técnico la opción o el comando de configuración 40 deny host 192.168.23.8 ?

- para asegurar el tráfico de administración en el router

- para mostrar todo el tráfico restringido

- para eliminar todas las ACL del router

- para crear una entrada en una ACL numerada

46. Consulte la ilustración. El CEO de la compañía exige que se cree una ACL para permitir el tráfico de correo electrónico a Internet y denegar el acceso FTP. ¿Cuál es el mejor tipo y ubicación de ACL para usar en esta situación?

- ACL estándar entrante en la interfaz WAN R2 que se conecta a Internet

- ACL estándar saliente en R2 S0/0/0

- ACL extendida entrante en R2 S0/0/0

- ACL extendida saliente en la interfaz WAN R2 hacia Internet

Las ACL extendidas permiten o deniegan paquetes basados en la dirección IPv4 de origen y la dirección IPv4 de destino, el tipo de protocolo, los puertos TCP o UDP de origen y destino y más. Debido a que el filtrado de las ACL extendidas es tan específico, las ACL extendidas deben ubicarse lo más cerca posible del origen del tráfico a filtrar. Se niega el tráfico no deseado cerca de la red de origen sin cruzar la infraestructura de red.

47. ¿Qué palabras clave pueden usarse en una lista de control de acceso para reemplazar una máscara wildcard o un par de dirección y máscara wildcard? (Elija dos opciones).

- all

- most

- host

- any

- some

- gt

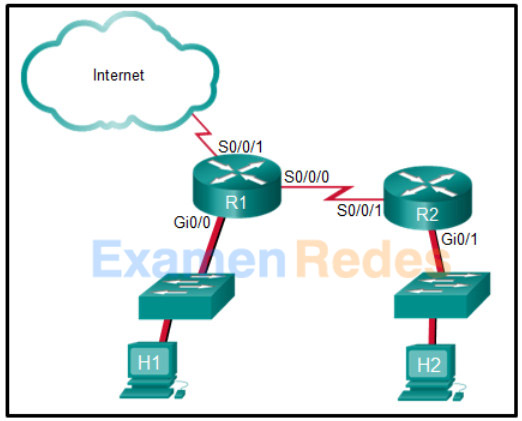

48. Consulte la exhibición. El estudiante de la computadora H1 inicia un ping extendido con paquetes extendidos al estudiante de la computadora H2. El administrador de red del lugar de estudios desea detener este comportamiento, pero sin dejar de permitir que ambos estudiantes accedan a las asignaciones de informática basadas en web. ¿Cuál sería el mejor plan para el administrador de red?

- Aplicar una ACL extendida de entrada en Gi0/0 del R1.

- Aplicar una ACL extendida de salida en S0/0/1 del R1.

- Aplicar una ACL estándar de entrada en Gi0/0 del R1.

- Aplicar una ACL estándar de salida en S0/0/1 del R2.

- Aplicar una ACL extendida de entrada en Gi0/1 del R2.

49. ¿Cuál es el término utilizado para describir una garantía de que el mensaje no es una falsificación y que en realidad proviene de quien dice?

- Ataque

- Riesgo

- Autenticación de origen

- de mitigación

50. Consulte la ilustración. Un administrador de red desea permitir que solo el host 192.168.1.1 /24 pueda obtener acceso al servidor 192.168.2.1 /24. ¿Cuáles son los tres comandos que lograrán esto con las mejores prácticas de la ubicación de la ACL? (Elija tres opciones.)

- R2(config)# access-list 101 permit ip host 192.168.1.1 host 192.168.2.1

- R2(config)# interface fastethernet 0/1

- R2(config)# access-list 101 permit ip 192.168.1.0 255.255.255.0 192.168.2.0 255.255.255.0

- R2(config-if)# ip access-group 101 in

- R2(config)# interface fastethernet 0/0

- R2(config-if)# ip access-group 101 out

- R2(config)# access-list 101 permit ip any any

51. ¿Qué afirmación explica de forma correcta la evolución de las amenazas a la seguridad de la red?

- Los arquitectos de Internet planearon la seguridad de la red desde el principio.

- Las amenazas son cada vez menos sofisticadas, mientras el conocimiento técnico necesario para un atacante se ha incrementado.

- Las amenazas internas pueden causar daños aún mayores que las amenazas externas.

- Los primeros usuarios de Internet frecuentemente participaban en actividades que dañarían a otros usuarios.

52. Si un algoritmo asimétrico utiliza una clave pública para cifrar los datos, ¿qué se utiliza para descifrarlos?

- DH

- Una clave privada

- Una clave pública diferente

- Un certificado digital

53. ¿Qué máscara de comodín coincidirá con las redes 172.16.0.0 a 172.19.0.0?

- 0.252.255.255

- 0.0.255.255

- 0.3.255.255

- 0.0.3.255

54. Consulte la ilustración. El administrador de red tiene una dirección IP 192.168.11.10 y necesita acceso para administrar R1. ¿Cuál es el mejor tipo y ubicación de ACL para usar en esta situación?

- ACL entrante estándar en la interfaz WAN R2 conectando a Internet

- ACL estándar entrante en líneas v1 R1

- ACL estándar saliente en R2 S0/0/0

- entrada ACL extendida en R2 S0/0/0

Las ACL extendidas permiten o deniegan paquetes basados en la dirección IPv4 de origen y la dirección IPv4 de destino, el tipo de protocolo, los puertos TCP o UDP de origen y destino y más. Debido a que el filtrado de las ACL extendidas es tan específico, las ACL extendidas deben ubicarse lo más cerca posible del origen del tráfico a filtrar. Se niega el tráfico no deseado cerca de la red de origen sin cruzar la infraestructura de red.

55. Consulte la ilustración. La red 192.168.30.0/24 contiene todos los servidores de la empresa. La directiva dicta que el tráfico de los servidores a ambas redes 192.168.10.0 y 192.168.11.0 se limite a las respuestas para las solicitudes originales. ¿Cuál es el mejor tipo y ubicación de ACL para usar en esta situación?

- ACL extendidas entrantes en R1 G0/0 y G0/1

- entrada ACL extendida en R3 G0/0

- ACL estándar entrante en líneas vty R1

- entrada ACL extendida en R3 S0/0/1

Las ACL extendidas permiten o deniegan paquetes basados en la dirección IPv4 de origen y la dirección IPv4 de destino, el tipo de protocolo, los puertos TCP o UDP de origen y destino y más. Debido a que el filtrado de las ACL extendidas es tan específico, las ACL extendidas deben ubicarse lo más cerca posible del origen del tráfico a filtrar. Se niega el tráfico no deseado cerca de la red de origen sin cruzar la infraestructura de red.

56. Un técnico tiene la tarea de utilizar ACL para proteger un router. ¿Cuándo usaría el técnico la opción o el comando de configuración no ip access-list 101 ?

- para eliminar una ACL configurada***

- para aplicar una ACL a todas las interfaces del router

- para asegurar el acceso administrativo al router

- para eliminar todas las ACL del router

57. ¿Cuál es el término utilizado para describir un mecanismo que aprovecha una vulnerabilidad?

- de mitigación

- Amenaza

- Vulnerabilidad

- Ataque***

58. ¿Cuál es el término utilizado para describir a los delincuentes poco éticos que comprometen la seguridad de la computadora y la red para beneficio personal o por razones maliciosas?

- Hacktivistas

- Agente de vulnerabilidad

- Hackers de sombrero negro

- Script kiddies

59. Consulte la ilustración. Los privilegios de Internet para un empleado se han revocado debido a abusos, pero el empleado aún necesita acceso a los recursos de la empresa. ¿Cuál es el mejor tipo y ubicación de ACL para usar en esta situación?

- ACL estándar entrante en la interfaz WAN R2 que se conecta a Internet

- ACL estándar entrante en R1 G0/0

- ACL estándar saliente en R1 G0/0

- ACL extendida saliente en la interfaz WAN R2 hacia Internet

60. Un técnico tiene la tarea de utilizar ACL para proteger un router. ¿Cuándo usaría el técnico la opción o el comando de configuración de comentario ?

- para generar y enviar un mensaje informativo siempre que el ACE coincida

- para agregar una entrada de texto con fines de documentación

- para identificar una dirección IP específica

- para restringir el acceso al tráfico específico a través de una interfaz

61. ¿Cual es el termino utilizado para describir la misma clave previamente compartida o clave secreta, conocida tanto por el remitente como por el receptor para cifrar y descifrar datos?

- Algoritmo de cifrado simetrico

- integridad de los datos

- Ataque

- Riesgo

62. Un técnico tiene la tarea de utilizar ACL para proteger un router. ¿Cuándo usaría el técnico la opción o el comando ip access-group 101 en configuración?

- para asegurar el tráfico de administración en el router

- aplicar una ACL extendida a una interfaz

- para mostrar todo el tráfico restringido

- para asegurar el acceso administrativo al router

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

¿Cual es el termino utilizado para describir la misma clave previamente compartida o clave secreta, conocida tanto por el remitente como por el receptor para cifrar y descifrar datos?

Gracias, pregunta añadida.

Un técnico tiene la tarea de utilizar ACL para proteger un router. ¿Cuándo usaría el técnico la opción o el comando de configuración de comentario?

para agregar una entrada de texto con fines de documentación

para generar y enviar un mensaje informativo siempre que el ACE coincida

para restringir el acceso al tráfico específico a través de una interfaz

para identificar una dirección IP específica (NO ES LA CORRECTA)

Un técnico tiene la tarea de utilizar ACL para proteger un router. ¿Cuándo usaría el técnico la opción o el comando ip access-group 101 en configuración?

Gracias, pregunta añadida.

Un técnico tiene la tarea de utilizar ACL para proteger un router. ¿Cuándo usaría el técnico la opción o el comando de configuración de comentario ?

para generar y enviar un mensaje informativo siempre que el ACE coincida

para agregar una entrada de texto con fines de documentación

para identificar una dirección IP específica

para restringir el acceso al tráfico específico a través de una interfaz

para agregar una entrada de texto con fines de documentación

La respuesta correcta:

Consulte la ilustración. Los privilegios de Internet para un empleado se han revocado debido a abusos, pero el empleado aún necesita acceso a los recursos de la empresa. ¿Cuál es el mejor tipo y ubicación de ACL para usar en esta situación?

ACL estándar entrante en la interfaz WAN R2 que se conecta a Internet

ACL estándar entrante en R1 G0/0

ACL estándar saliente en R1 G0/0

gracias