Última actualización: octubre 13, 2024

Examen de punto de control: Examen de optimización, monitoreo y solución de problemas de redes Respuestas

Módulos 9 y 12 del plan de estudios CCNA3 – Redes empresariales, seguridad y automatización (ENSA) v7.0

1. ¿Cuál es la ventaja de implementar marcado de QoS de capa 3 en una red empresarial?

- El marcado de capa 3 se puede transportar en los campos 802.1Q.

- El marcado de capa 3 se puede usar para transportar tráfico que no es IP.

- El marcado de capa 3 puede llevar la información de QoS de extremo a extremo.

- El marcado de capa 3 puede transportar la información de QoS en switches que no tienen reconocimiento de IP.

Se puede marcar la Capa 2 de las tramas para el tráfico no IP.

El marcado en la capa 2 de las tramas es la única opción de QoS disponibles para los switches que no tienen «reconocimiento de IP».

El marcado de Capa 3 llevará la información de QoS de extremo a extremo.

2. ¿Cuál es la función de un límite de confianza de QoS?

- El límite de confianza identifica la ubicación donde el tráfico no se puede marcar.

- El límite de confianza solo permite el ingreso del tráfico que se ha marcado anteriormente.

- El límite de confianza identifica qué dispositivos confían en las marcas de los paquetes que ingresan a una red.

- El límite de confianza solo permite el ingreso a la red del tráfico de terminales confiables.

3. ¿Cuáles son dos de los enfoques para evitar la pérdida de paquetes debido a la congestión en una interfaz? (Elija dos opciones.)

- Deshabilitar mecanismos de formación de colas.

- Disminuir el espacio en búfer.

- Prevenir las ráfagas de tráfico.

- Descartar los paquetes de baja prioridad.

- Aumentar la capacidad de enlace.

Aumenta la capacidad de enlace para facilitar o evitar la congestión.

Garantiza el suficiente ancho de banda y aumenta el espacio en búfer para acomodar las ráfagas de tráfico de flujos frágiles.

Evitar la congestión el descartar paquetes de prioridad más baja antes de que se produzca la congestión.

4. ¿Qué escenario de configuración ofrecería la mayor protección para recibir y establecer mensajes SNMP?

- SNMPv2 para administración en banda con cadenas de comunidad de lectura y escritura

- SNMPv1 con administración fuera de banda en una subred privada

- SNMPv3 configurado con el nivel de seguridad de autenticación

- Identificaciones de comunidad SNMP

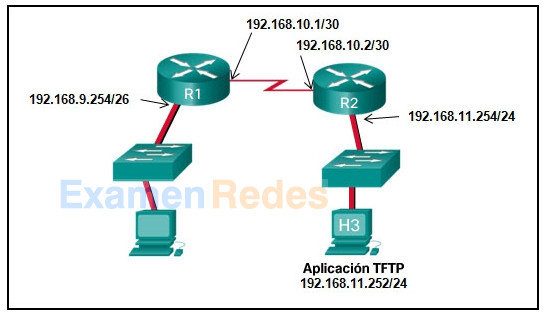

5. Consulte la ilustración. El administrador de redes introduce estos comandos en el router R1:

R1# copy running-config tftp Address or name of remote host [ ]?

¿Cuál de estas direcciones IP debe escribir el administrador en la petición de entrada cuando el router solicite una dirección o un nombre de host remoto?

- 192.168.10.1

- 192.168.11.254

- 192.168.9.254

- 192.168.11.252

- 192.168.10.2

6. El comando ntp server 10.1.1.1 se emite en un router. ¿Qué efecto tiene este comando?

- Sincroniza el reloj del sistema con el origen de hora con la dirección IP 10.1.1.1.

- Determina a qué servidor se deben enviar los archivos de registro del sistema.

- Asegura que toda la información de registro tenga una marca de tiempo asociada.

- Identifica el servidor en el que se deben almacenar las configuraciones de respaldo.

7. Como administrador de red, le solicitan que implemente EtherChannel en la red empresarial. ¿De qué consta esta configuración?

- Proporciona enlaces redundantes que bloquean o reenvían el tráfico de forma dinámica.

- Agrupa dos dispositivos para compartir una dirección IP virtual.

- Agrupa varios puertos físicos para aumentar el ancho de banda entre dos switches.

- Proporciona dispositivos redundantes para permitir que el tráfico fluya en caso de que falle el dispositivo.

8. ¿Cuál es la definición de un diseño de red LAN de dos niveles?

- Las capas de acceso y distribución se contraen en un nivel, y la capa principal, en otro nivel.

- Las capas de acceso, distribución y principal se contraen en un nivel, con otra capa de red troncal.

- Las capas de distribución y principal se contraen en un nivel, y la capa de acceso, en otro nivel.

- Las capas de acceso y principal se contraen en un nivel, y la capa de distribución, en otro nivel.

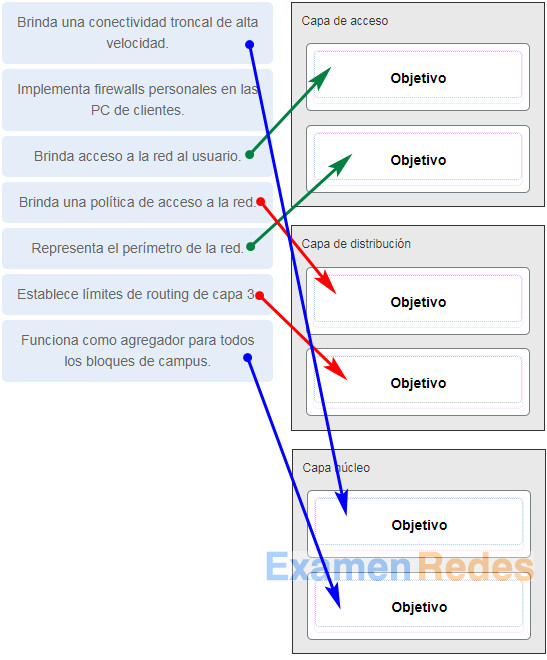

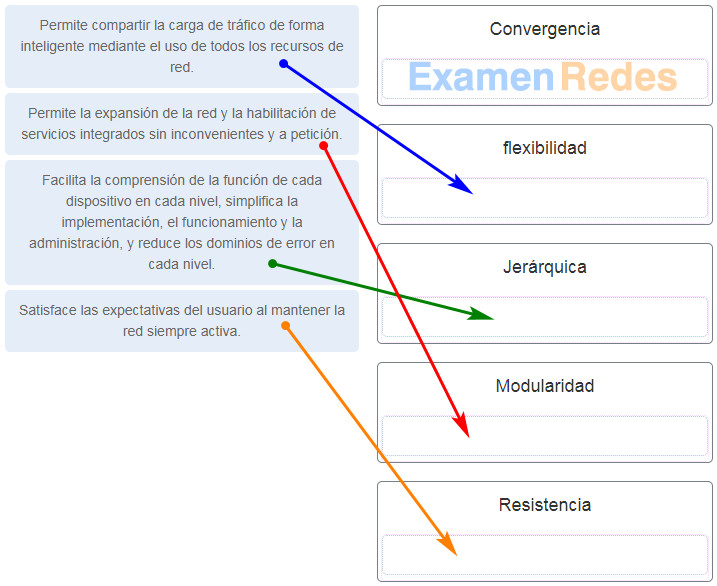

9. Una las funciones con las capas correspondientes. (No se utilizan todas las opciones.)

10. ¿Cuáles de las siguientes son dos razones para crear una línea de base de red? (Elija dos).

- Determinar qué tipo de equipo implementar.

- Seleccionar un protocolo de routing.

- Diseñar una red según un modelo correcto.

- Determinar si la red puede cumplir con las políticas requeridas.

- Identificar un futuro comportamiento anormal de la red.

- Evaluar las vulnerabilidades de seguridad en la red.

11. Una PC puede tener acceso a los dispositivos en la misma red, pero no puede tener acceso a los dispositivos en otras redes. ¿Cuál es la causa probable de este problema?

- La dirección IP de la PC no es válida.

- La PC tiene una máscara de subred incorrecta.

- El cable no está conectado correctamente a la NIC.

- La dirección de gateway predeterminado de la PC no es válida.

12. ¿En qué paso de la recolección de síntomas el ingeniero de red determina si el problema está en la capa de núcleo, de distribución o de acceso de la red?

- Recopilar información.

- Determinar la propiedad.

- Registrar los síntomas.

- Determinar los síntomas.

- Reducir el ámbito.

13. Un administrador de redes está implementando QoS con la capacidad de proporcionar una cola especial para el tráfico de voz, para reenviar el tráfico de voz antes del tráfico de red en otras colas. ¿Qué método de formación de colas sería la mejor opción?

- CBWFQ

- WFQ

- LLQ

- FIFO

14. ¿Cuáles son dos de las características del modelo de QoS de mejor esfuerzo? (Elija dos opciones.)

- Permite que los hosts terminales informen de sus necesidades de QoS a la red.

- No proporciona una garantía de entrega de paquetes.

- Trata a todos los paquetes de red de la misma manera.

- Proporciona un trato preferencial a los paquetes de voz.

- Utiliza un enfoque orientado a la conexión con QoS.

15. ¿Qué tipo de tráfico de red no puede administrarse con herramientas de prevención de congestión?

- TCP

- ICMP

- IP

- UDP

16. ¿Por qué QoS es un tema importante en una red convergente que combina comunicaciones de voz, video y datos?

- Las comunicaciones de voz y video son más sensibles a la latencia.

- Los equipos heredados no pueden transmitir voz y video sin QoS.

- Las comunicaciones de datos son sensibles a la fluctuación.

- Las comunicaciones de datos deben tener la primera prioridad.

17. Un administrador desea reemplazar el archivo de configuración en un router Cisco cargando un nuevo archivo de configuración de un servidor TFTP. ¿Cuáles son las dos cosas que debe conocer el administrador antes de realizar esta tarea? (Elija dos).

- El nombre del archivo de configuración que se encuentra almacenado actualmente en el servidor TFTP

- La dirección IP del servidor TFTP

- El nombre del archivo de configuración que se encuentra almacenado actualmente en el router

- Valor de registro de configuración

- La dirección IP del router

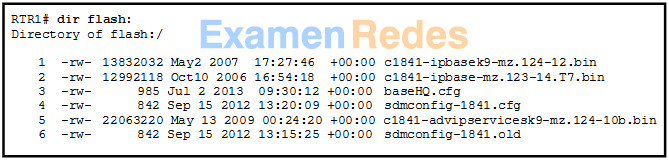

18. Consulte la ilustración. ¿Cuál de las tres imágenes del IOS de Cisco que se muestran se cargará en la RAM?

- El router selecciona la tercera imagen del IOS de Cisco porque contiene la imagen advipservicesk9.

- El router selecciona una imagen dependiendo del valor del registro de configuración.

- El router selecciona la tercera imagen del IOS de Cisco porque es la imagen del IOS más reciente.

- El router selecciona una imagen en función del comando boot system en la configuración.

- El router selecciona la segunda imagen del IOS de Cisco porque es la imagen del IOS más pequeña.

19. ¿Cuáles son las tres funciones proporcionadas por el servicio de syslog? (Elija tres opciones.)

- Recopilar información de registro para el control y la solución de problemas.

- Especificar los destinos de los mensajes capturados.

- Sondear de forma periódica a los agentes para obtener datos.

- Proporcionar estadísticas sobre los paquetes que recorren un dispositivo Cisco.

- Seleccionar el tipo de información de registro que se captura.

- Ofrecer análisis de tráfico.

recopilación de la información de registro

selección del tipo de información que se registrará

selección del destino de la información registrada

20. ¿Cuál es la función del elemento de MIB como parte de un sistema de administración de redes?

- recopilar datos de los agentes SNMP

- cambiar las configuraciones de los agentes SNMP

- almacenar datos de un dispositivo

- enviar y recuperar información de administración de redes

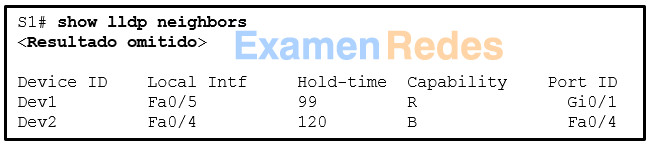

21. Consulte la ilustración. Un administrador de redes emite el comando show lldp neighbors en un switch. ¿Qué dos conclusiones se puede obtener? (Elija dos opciones).

- Dev1 está conectado a una interfaz Fa0/4 de Dev2.

- S1 solo tiene dos interfaces.

- Dev2 es un switch.

- Dev1 es un switch con tipos de interfaces combinados.

- Dev1 está conectado a una interfaz Fa0/5 de S1.

22. ¿Cuáles son las tres capas del modelo de diseño jerárquico del switch? (Elija tres).

- Empresa

- Núcleo

- acceso de red

- Capa de enlace de datos

- De acceso

- Distribución

23. Una la descripción de las pautas de la red conmutada sin fronteras con el principio. (No se utilizan todas las opciones.)

24. ¿Qué diseño de red tendría el alcance de las interrupciones de una red en caso de falla?

- La implementación de switches de capa de distribución en pares y la partición de conexiones de switches de capa de acceso entre ellos

- La configuración de todos los dispositivos de la capa de acceso para compartir un solo gateway

- La instalación solo de equipos empresariales en toda la red

- La reducción de la cantidad de dispositivos redundantes y las conexiones en el núcleo de la red

25. ¿Cuáles de las siguientes son dos ventajas de ampliar la conectividad de la capa de acceso a los usuarios a través de un medio inalámbrico? (Elija dos opciones).

- Reducción de costos

- Mayor flexibilidad

- Mayor disponibilidad de ancho de banda

- Menor cantidad de puntos de error críticos

- Mayor cantidad de opciones de administración de red

26. ¿Cuál es una de las funciones básicas de la capa de acceso de la arquitectura Cisco Borderless?

- Agrega dominios de difusión de capa 2.

- Proporciona acceso al usuario.

- Proporciona aislamiento de fallas.

- Agrega límites de routing de capa 3.

27. ¿Cuál es la característica que más influiría en un ingeniero de diseño de red para que elija un switch multicapa en lugar de un switch de capa 2?

- La capacidad de contar con varias rutas de reenvío a través de la red conmutada según los números de VLAN

- La capacidad de agregación de varios puertos para lograr el máximo rendimiento de datos

- La capacidad de proporcionar alimentación a los dispositivos conectados directamente y al switch mismo

- La capacidad de armar una tabla de routing

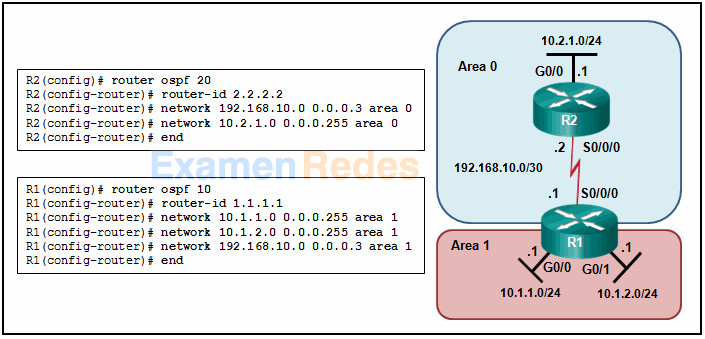

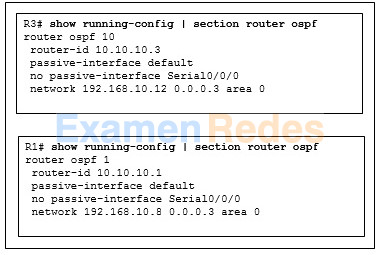

28. Consulte la ilustración.¿Por qué los routers R1 y R2 no son capaces de establecer una adyacencia OSPF?

- Los valores de ID del router no son los mismos en ambos routers.

- Los números de proceso no son los mismos en ambos routers.

- Las interfaces seriales no están en la misma área.

- Un router troncal no puede establecer una adyacencia con un router ABR.

29. ¿Cuál es el momento más adecuado para medir las operaciones de red a fin de establecer una línea de base de rendimiento de la red?

- Cada vez que se detecte un uso elevado de la red, para ver cómo funciona la red bajo presión

- De manera aleatoria durante un período de 10 semanas, para poder detectar niveles de tráfico anormales

- Todos los días a la misma hora durante un período establecido de días laborales promedio, para poder establecer patrones de tráfico típicos

- Durante períodos de vacaciones tranquilos, para poder determinar el nivel de tráfico sin datos

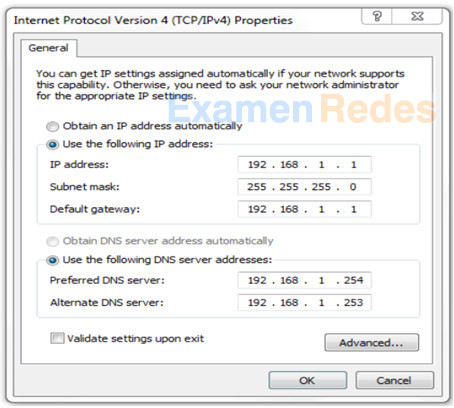

30. Consulte la ilustración. Un usuario ha configurado una NIC en el PC como se muestra, pero descubre que el PC no puede acceder a Internet. ¿Cuál es el problema?

- La dirección del gateway predeterminado es incorrecta.

- La configuración no se validó al salir.

- La dirección DNS preferida es incorrecta.

- No debe haber un servidor DNS alternativo.

31. ¿Qué herramienta de resolución de problemas usaría un administrador de red para revisar el encabezado de capa 2 de las tramas que salen de un host específico?

- CiscoView

- Herramienta de línea de base

- Analizador de protocolo

- Base de conocimientos

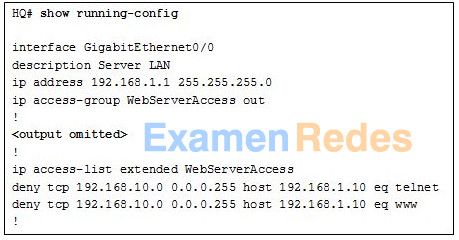

32. Consulte la ilustración. Un ingeniero de red configuró una ACL que impedía el acceso Telnet y HTTP al servidor web HQ de los usuarios invitados en la LAN de sucursal. La dirección del servidor web es 192.168.1.10 y a todos los usuarios invitados se les asignan direcciones en la red 192.168.10.0/24. Después de implementar la ACL, nadie puede acceder a ninguno de los servidores HQ. ¿Cuál es el problema?

- Las ACL entrantes deben enrutarse antes de procesarlas.

- La ACL está negando implícitamente el acceso a todos los servidores.

- Las ACL con nombre requieren el uso de números de puerto.

- La ACL se aplica a la interfaz usando la dirección incorrecta.

33. ¿Qué tipo de tráfico se describe como no resistente a la pérdida?

- Video

- Datos

- Voz

34. Un administrador de red desea agregar una hora para registrar los mensajes de modo que haya un registro de cuándo se generó el mensaje. ¿Qué comando debe usar el administrador en un router Cisco?

- service timestamps log datetime

- copy running-config tftp

- show cdp interface

- servidor ntp 10.10.14.9

35. Los paquetes de voz se reciben en una transmisión constante por un teléfono IP, pero debido a la congestión de red, la demora entre cada paquete varía y causa interrupciones en la conversación. ¿Qué término describe la causa de este problema?

- Fluctuación de fase

- Configuración de colas

- Latencia

- Almacenamiento

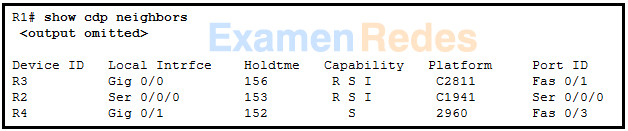

36. Consulte la ilustración. ¿Qué dos tipos de dispositivos están conectados a R1? (Elija dos opciones).

- Repetidor

- hub

- Switch

- Puente con enrutamiento de origen

- Router

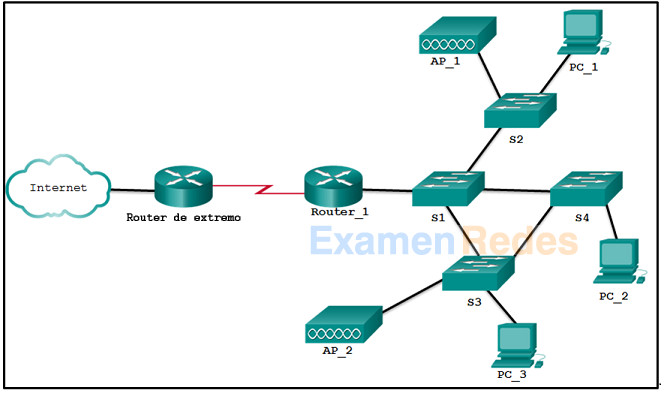

37. Consulte la ilustración. ¿Qué dispositivos existen en el dominio de fallas cuando el switch S3 deja de recibir alimentación?

- PC_3 y PC_2

- S4 y PC_2

- PC_3 y AP_2

- S1 y S4

- AP_2 y AP_1

38. Un diseñador de red considera si es conveniente implementar un bloque de switches en la red de la empresa. ¿Cuál es la principal ventaja de implementar un bloque de switches?

- La falla de un bloque de switches no afecta a todos los usuarios finales.

- Es una característica de seguridad que está disponible en todos los switches Catalyst nuevos.

- Se trata de software de aplicación de red que evita la falla de un único dispositivo de red.

- Un único router principal proporciona todo el routing entre las VLAN.

39. ¿Cuál es el principio que se aplica cuando un técnico de red resuelve una falla en la red mediante el método divide y vencerás?

- Las pruebas se realizan en la capa 7 y en la capa 1, después en las capas 6 y 2, y así sucesivamente, desde afuera hacia el centro de la pila, hasta que se haya verificado que todas las capas funcionen.

- Una vez que se verificó que los componentes en una capa en particular funcionan correctamente, se puede suponer que los componentes en las capas inferiores también funcionan.

- Se realizan pruebas en todas las capas del modelo OSI hasta que se encuentra un componente que no funciona.

- Una vez que se verifica que un componente en una capa específica funciona correctamente, se pueden realizar pruebas en cualquier otra capa.

40. Consulte la ilustración. El R1 y el R3 están conectados entre sí a través de la interfaz S0/0/0. ¿Por qué no están rediseñando una adyacencia?

- Las interfaces de conexión se configuran como pasivo.

- Tienen diferentes ID de router OSPF.

- Tienen varios procesos de ruteo.

- Están en VLAN diferentes.

41. ¿Qué tipo de tráfico se describe como un tráfico que requiere una prioridad más alta si es interactivo?

- Voz

- de HDR

- Video

42. Un administrador de red desea asegurarse de que el dispositivo ignorará el archivo de configuración de inicio durante el inicio y omitirá las contraseñas necesarias. ¿Qué comando debe usar el administrador en un router Cisco?

- config-register 0x2102

- copy running-config tftp

- copy usbflash0: /R1-Config

- confreg 0x2142

43. Un usuario no puede acceder al sitio web al escribir http://www.cisco.com en un navegador web, pero puede llegar al mismo sitio escribiendo http://72.163.4.161 . ¿Cuál es el problema?

- Gateway predeterminado

- Pila del protocolo TCP/IP

- DNS

- DHCP

44. ¿Qué tipo de tráfico se describe como tener un alto volumen de datos por paquete?

- Datos

- Video

- Voz

45. ¿Cuáles son dos de las características del tráfico de voz? (Elija dos opciones.)

- El tráfico de voz consume muchos recursos de red.

- El tráfico de voz requiere al menos 384 Kbps de ancho de banda.

- Los paquetes de voz descartados no se retransmiten.

- El tráfico de voz es impredecible e irregular.

- La latencia del tráfico de voz no debe superar los 150 ms.

46. ¿Qué algoritmo de formación de colas tiene una sola cola y trata a todos los paquetes por igual?

- WFQ

- LLQ

- CBWFQ

- FIFO

47. ¿Cuál de estas afirmaciones describe el funcionamiento de SNMP?

- NMS sondea periódicamente a los agentes SNMP que residen en los dispositivos administrados mediante traps para solicitar datos a los dispositivos.

- Un agente SNMP que reside en un dispositivo administrado recopila información sobre el dispositivo y almacena esa información de manera remota en la MIB que se ubica en NMS.

- NMS usa una solicitud set para cambiar las variables de configuración en el dispositivo del agente.

- El agente SNMP usa una solicitud get para solicitar datos al dispositivo.

48. Un administrador de red configura un router con la secuencia de comandos:

R1(config)# boot system tftp://c1900-universalk9-mz.SPA.152-4.M3.bin R1(config)# boot system rom

¿Cuál es el efecto de la secuencia de comandos?

- El router cargará el IOS del servidor TFTP. Si la imagen no puede cargar, cargará la imagen IOS de ROM.

- El router buscará y cargar una imagen IOS válida en la secuencia de memoria flash, de TFTP, y de ROM.

- El router copiará la imagen IOS del servidor TFTP y después reiniciará el sistema.

- En el siguiente reinicio, el router cargar la imagen IOS de ROM.

49. Un administrador de red desea configurar el router para que cargue una nueva imagen desde flash durante el arranque. ¿Qué comando debe usar el administrador en un router Cisco?

- copy tftp startup-config

- copy flash: tftp:

- reloj 14:25:00 nov 13 2018

- boot system

50. ¿Qué tipo de tráfico se describe como tendente a ser impredecible, inconsistente y estallado?

- Datos

- Voz

- Video

51. ¿Qué medida debería tomarse al planificar la redundancia en un diseño de red jerárquico?

- Reemplazar de inmediato un módulo, un servicio o un dispositivo que no funcione en la red.

- Implementar portfast STP entre los switches de la red.

- Agregar rutas físicas alternativas para que los datos atraviesen la red.

- Adquirir continuamente equipos de respaldo para la red.

52. ¿Qué tipo de tráfico se describe como capaz de tolerar una cierta cantidad de latencia, fluctuación y pérdida sin ningún efecto notable?

- Video

- Datos

- Voz

53. Un administrador de red desea ver la cantidad de memoria disponible y libre, el tipo de sistema de archivos y sus permisos. ¿Qué comando debe usar el administrador en un router Cisco?

- ntp server 10.10.14.9

- show file systems

- lldp enable

- clock timezone PST -7

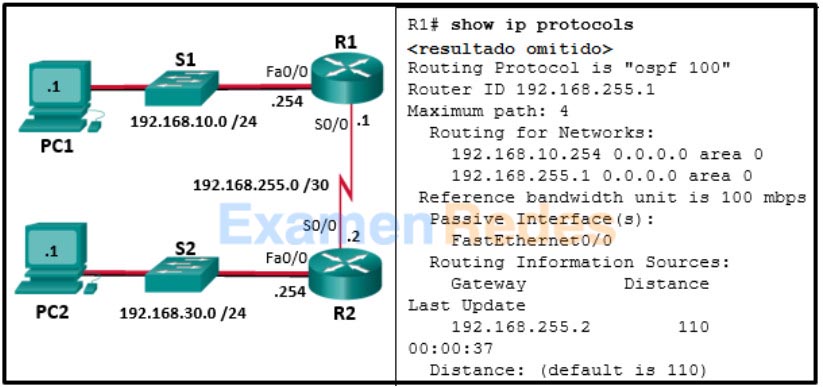

54. Consulte la ilustración. Un administrador de redes configuró el protocolo OSPFv2 en los dos routers de Cisco, como se muestra en la imagen. La PC1 no puede conectarse a la PC2. ¿Qué debe hacer primero el administrador al solucionar problemas de la implementación de OSPFv2?

- Desconectar el enlace serial entre el router R1 y el router R2.

- Desactivar OSPFv2.

- Probar la conectividad de capa 3 entre los routers conectados directamente.

- Implementar el comando network 192.168.255.0 0.0.0.3 area 0 en el router R1.

55. Cuando se implementa QoS en una red convergente, ¿cuáles son los dos factores que se pueden controlar para mejorar el rendimiento de la red para el tráfico en tiempo real? (Elija dos opciones.)

- direccionamiento de paquetes

- enrutamiento de paquetes

- fluctuación de fase

- velocidad de enlace

- retardo

56. ¿Qué tipo de tráfico se describe como tráfico que requiere al menos 30 Kbps de ancho de banda?

- Datos

- Voz

- Video

57. ¿Qué tipo de tráfico se describe como predecible y fluido?

- Video

- Datos

- Voz

58. Un administrador de red desea realizar una copia de seguridad de la configuración en ejecución en un servidor de archivos. ¿Qué comando debe usar el administrador en un router Cisco?

- show file systems

- cd usbflash0:

- copy running-config tftp

- dir

59. ¿Qué tipo de tráfico se describe como requiere latencia no superior a 400 milisegundos (ms)?

- Datos

- Video

- Voz

60. Un administrador de red desea determinar el tamaño del archivo de imagen Cisco IOS en el dispositivo de red. ¿Qué comando debe usar el administrador en un router Cisco?

- show flash:0

- copy flash: tftp:

- config-register 0x2102

- confreg 0x2142

61. Un administrador de red quiere enumera el contenido de flash. ¿Qué comando debe usar el administrador en un router Cisco?

- show file systems

- dir

- lldp enable

- service timestamps log datetime

62. ¿Qué tipo de tráfico se describe como consistente en tráfico que obtiene una prioridad más baja si no es de misión crítica?

- Voz

- de HDR

- Video

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

¿Qué tipo de tráfico se describe como consistente en tráfico que obtiene una prioridad más baja si no es de misión crítica?

*Voz

*de HDR

*Video

gracias

Un administrador de red quiere enumera el contenido de flash. ¿Qué comando debe usar el administrador en un router Cisco?

Un administrador de red desea determinar el tamaño del archivo de imagen Cisco IOS en el dispositivo de red. ¿Qué comando debe usar el administrador en un router Cisco?

¡Muchas gracias!

hola me conseguir brigining de icna1 y icna2