Última actualización: agosto 20, 2024

Soporte y Seguridad de red – Examen final del curso Preguntas y Respuestas

1. ¿Cuáles son las dos características de una VPN de sitio a sitio? (Elija dos opciones.)

- Se necesita un dispositivo de puerta de enlace VPN en ambos extremos del túnel.

- El cliente inicia la conexión VPN.

- La VPN se establece entre la PC cliente y una puerta de enlace VPN.

- Los clientes no tienen conocimiento de la VPN.

- El tráfico entre los clientes y la puerta de enlace VPN se cifra automáticamente.

2. ¿Qué beneficio de seguridad proporciona SSH?

- Protección contra los actores de amenazas que descifran los datos de la sesión de acceso remoto.

- Protección contra ataques DoS contra enrutadores y conmutadores de capa 3.

- Protección contra virus y malware para dispositivos finales.

- Protección contra datos maliciosos que llegan a servidores y clientes.

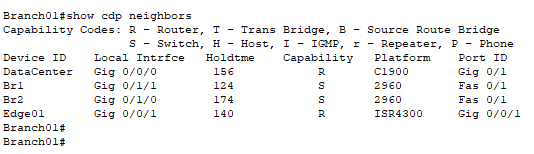

3. Consultar la ilustración. Un técnico está intentando mapear la red local usando CDP. De acuerdo con el resultado que se muestra, ¿cuáles son las dos afirmaciones verdaderas sobre el enrutador Branch01?

- El enrutador Branch01 está conectado directamente a otro enrutador llamado DataCenter.

- El puerto Gi0/0/0 del enrutador Branch01 está conectado directamente a un conmutador de capa 2.

- El enrutador Branch01 está conectado directamente a tres conmutadores Cisco.

- El enrutador Branch01 está conectado directamente al puerto Gi0/1/0 en el dispositivo BR2.

- El enrutador Branch01 está conectado directamente al puerto Fa0/1 en el dispositivo BR1.

4. ¿Qué tipo de conexión se usa cuando un teletrabajador debe tener acceso seguro a dispositivos y servicios ubicados en una red empresarial?

- FTP

- HTTP

- VPN

- RTP

5. ¿Qué salida de un comando ping puede determinar dos piezas importantes de información? (Elija dos opciones.)

- La dirección IP del enrutador de la puerta de enlace que conecta el dispositivo de origen a Internet

- Qué dispositivo de red está causando retrasos en la entrega del paquete a la dirección IP de destino

- El tiempo de ida y vuelta para que la solicitud llegue al destino y la respuesta para regresar

- El número de dominios por los que viaja el paquete desde el origen hasta el destino

- Si la dirección IP de destino es o no accesible a través de la red

6. ¿Qué método de resolución de problemas implica cambiar un dispositivo sospechoso de tener problemas con un buen dispositivo conocido para ver si el problema se resuelve?

- Deducción informada

- Divide y vencerás

- Comparación

- Sustitución

7. Un técnico recibe un tiquete de problema de un usuario que informa que ya no se puede acceder a un sitio web. ¿Qué dos preguntas haría el técnico para reducir el problema potencial? (Elija dos opciones.)

- ¿Recuerdas tu contraseña de este sitio web?

- ¿Cuál es el sistema operativo instalado en la PC?

- ¿Había accedido a este sitio web anteriormente desde este dispositivo?

- ¿Qué modelo de computadora está utilizando para acceder a este sitio?

- ¿Puede acceder a otros sitios web desde el navegador de esta computadora?

8. ¿Qué información puede obtener un técnico ejecutando el comando tracert en una PC con Windows?

- Los saltos de capa 3 que un paquete cruza mientras viaja a un destino.

- Las rutas disponibles en la tabla de enrutamiento de la PC para llegar a un destino.

- La verificación de la conectividad de Capa 2 entre la PC y un destino.

- El ancho de banda disponible entre la PC y un destino.

9. ¿Qué utilidad de Windows usaría un técnico para descubrir qué usuario había iniciado sesión en el sistema cuando ocurrió un problema crítico?

- Administrador de Dispositivos

- Visor de Eventos

- Usuarios y Grupos MMC

- Administrador de Tareas

10. ¿Qué protocolo utilizan los sistemas de gestión de red para recopilar datos de los dispositivos de red?

- RDP

- TFTP

- SMTP

- SNMP

11. ¿Qué tipo de ataque a la aplicación se produce cuando los datos van más allá de las áreas de memoria asignadas a la aplicación?

- Desbordamiento de búfer

- Inyección de RAM

- Falsificación de RAM

- Inyección SQL

12. El conocimiento y la identificación de vulnerabilidades es una función crucial de un especialista en ciberseguridad. ¿Cuáles de los siguientes recursos se pueden utilizar para identificar los detalles específicos de las vulnerabilidades?

- Base de datos de CVE nacional

- Modelo de ISO/IEC 27000

- Marco de trabajo de NIST/NICE

- Infragar

Cada entrada de CVE contiene un número de identificador estándar, una breve descripción de la vulnerabilidad de seguridad y referencias importantes a informes de vulnerabilidad relacionados. The Mitre Corporation mantiene una lista de CVE y su sitio web público.

13. El departamento de TI de una escuela secundaria está desarrollando políticas de ciberseguridad. Un elemento de la política regula el bloqueo de la obtención de películas y sonidos a través de redes de igual a igual (peer-to-peer) en las computadoras de la escuela. ¿Cuáles son las dos amenazas de los usuarios que aborda esta política? (Elija dos opciones.)

- Sitios web no autorizados

- Robo de datos

- Desconocimiento de seguridad

- Descargas no autorizadas

- Políticas de seguridad aplicadas de modo deficiente

14. ¿Qué ataque toma el control del dispositivo móvil de un usuario e instruye al dispositivo para filtrar información confidencial del usuario y enviarla a los actores de amenazas?

- Grayware

- SMiShing

- MitMo

- Bluejacking

15. ¿Qué método no técnico podría utilizar un ciberdelincuente para recopilar información confidencial de una organización?

- Ransomware

- Hombre en el medio

- Pharming

- Ingeniería social

16. ¿Qué afirmación describe una amenaza persistente avanzada (APT)?

- Un ataque por parte de actores de amenazas que realizan un sondeo de red no autorizado y un escaneo de puertos en la red de destino.

- Un ataque que modifica el sistema operativo a través de malware y crea una puerta trasera en el sistema infectado.

- Un ataque que aprovecha los algoritmos de una pieza de software legítimo para generar comportamientos no deseados.

- Un ataque continuo que utiliza tácticas de espionaje elaboradas que involucran múltiples actores de amenazas y malware sofisticado para obtener acceso a la red objetivo.

17. ¿Qué tipo de amenaza cibernética causaría cortes de energía eléctrica?

- sabotaje

- falla de hardware

- interrupción de servicios públicos

- error humano

18. ¿Cuál es el ataque de suplantación de identidad que aprovecha una relación de confianza entre dos sistemas?

- Hombre en el medio

- Suplantación de identidad (spoofing)

- Análisis de paquetes

- Envío de correo no deseado

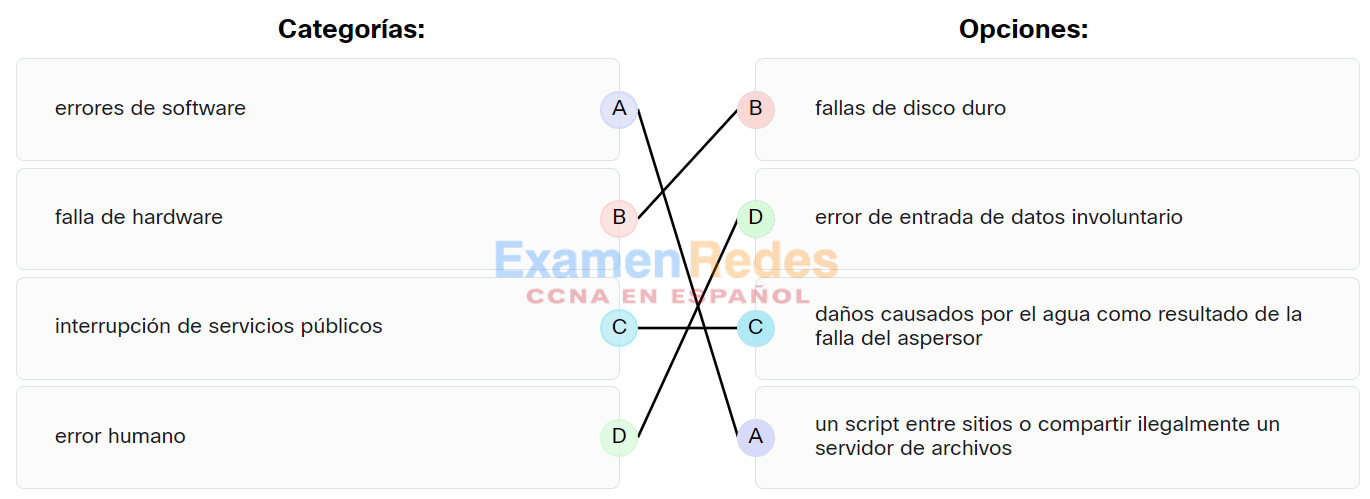

19. Asocie los ejemplos de amenazas cibernéticas con su descripción.

| falla de hardware | fallas de disco duro |

| error humano | error de entrada de datos involuntario |

| interrupción de servicios públicos | daños causados por el agua como resultado de la falla del aspersor |

| errores de software | un script entre sitios o compartir ilegalmente un servidor de archivos |

20. ¿Qué solución de ciberseguridad debería implementar una organización para apoyar a los empleados que viajan y usan redes Wi-Fi públicas para acceder a la información corporativa?

- Firewall (cortafuegos)

- Aplicación de detección de intrusos

- VPN de sitio a sitio

- VPN de acceso remoto

- Aproveche las características básicas de seguridad inalámbrica como la autenticación y la encriptación al cambiar los ajustes de configuración predeterminada.

- Restrinja la ubicación de puntos de acceso colocando estos dispositivos fuera del firewall o dentro de una zona desmilitarizada, una red perimetral que protege la LAN de una organización contra dispositivos no confiables.

- Las herramientas de WLAN como NetStumbler pueden descubrir puntos de acceso dudosos o estaciones de trabajo no autorizadas.

- Desarrolle una política para el acceso seguro de invitados a la red Wi-Fi de una organización.

- Los empleados de una organización deben usar una VPN de acceso remoto para acceder a WLAN cuando se encuentran en redes Wi-Fi públicas.

21. ¿Qué tres servicios de seguridad forman parte del concepto de controles de acceso administrativo?

- Confidencialidad, integridad y disponibilidad

- Autenticación, autorización y registro

- Datos en tránsito, datos en reposo y datos en proceso

- Tecnología, políticas y prácticas, y personas

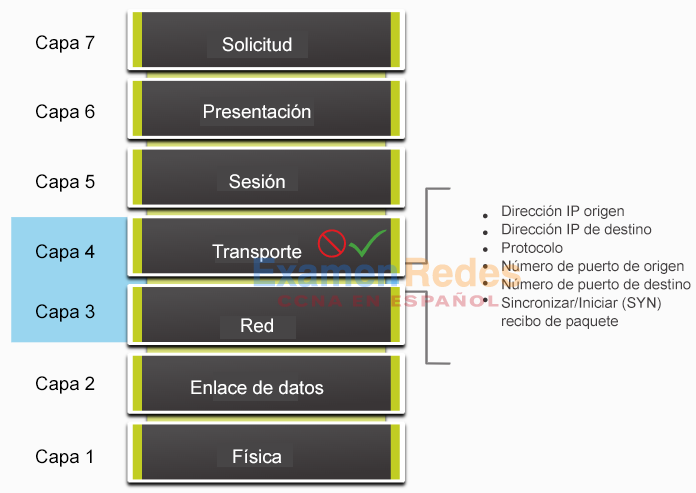

22. Consultar la ilustración. La imagen muestra un firewall (cortafuegos) que filtra el tráfico de red en función de la información en las capas del modelo OSI resaltadas. ¿Qué tipo de firewall está representado?

- Con estado

- Gateway de aplicación

- Zona de conexión

- Filtrado de paquetes (sin estado)

23. ¿Cuál es una de las salvaguardas según la tercera dimensión del cubo de ciberseguridad?

- Integridad

- Contabilidad

- Tecnología

- Confidencialidad

24. ¿Qué característica de seguridad de Apple garantiza que solo se permite la instalación de software auténtico y firmado digitalmente creado por un desarrollador de software certificado por Apple?

- xproteger

- Hardware centrado en la seguridad

- MRT

- Portera

25. ¿Qué afirmación describe el principio de disponibilidad en la tríada de seguridad de la información de la CIA?

- Deben implementarse servicios, puertas de enlace y enlaces redundantes.

- Los datos deben protegerse de alteraciones no autorizadas.

- Es posible que se requieran algoritmos de cifrado criptográfico como AES para cifrar y descifrar datos.

- Solamente individuos, entidades o procesos autorizados pueden tener acceso a información confidencial.

26. ¿Cuál es la limitación de usar un firewall con estado en una red?

- Se proporciona menos información en los registros en comparación con un firewall de filtrado de paquetes.

- Filtrado de paquetes débil.

- Difícil de defender contra la negociación dinámica de puertos.

- Sin defensa contra la suplantación de identidad y los ataques DoS.

- No inspección de la capa de aplicación

- Seguimiento limitado de protocolos sin estado

- Difícil de defender contra la negociación dinámica de puertos

- Sin soporte de autenticación

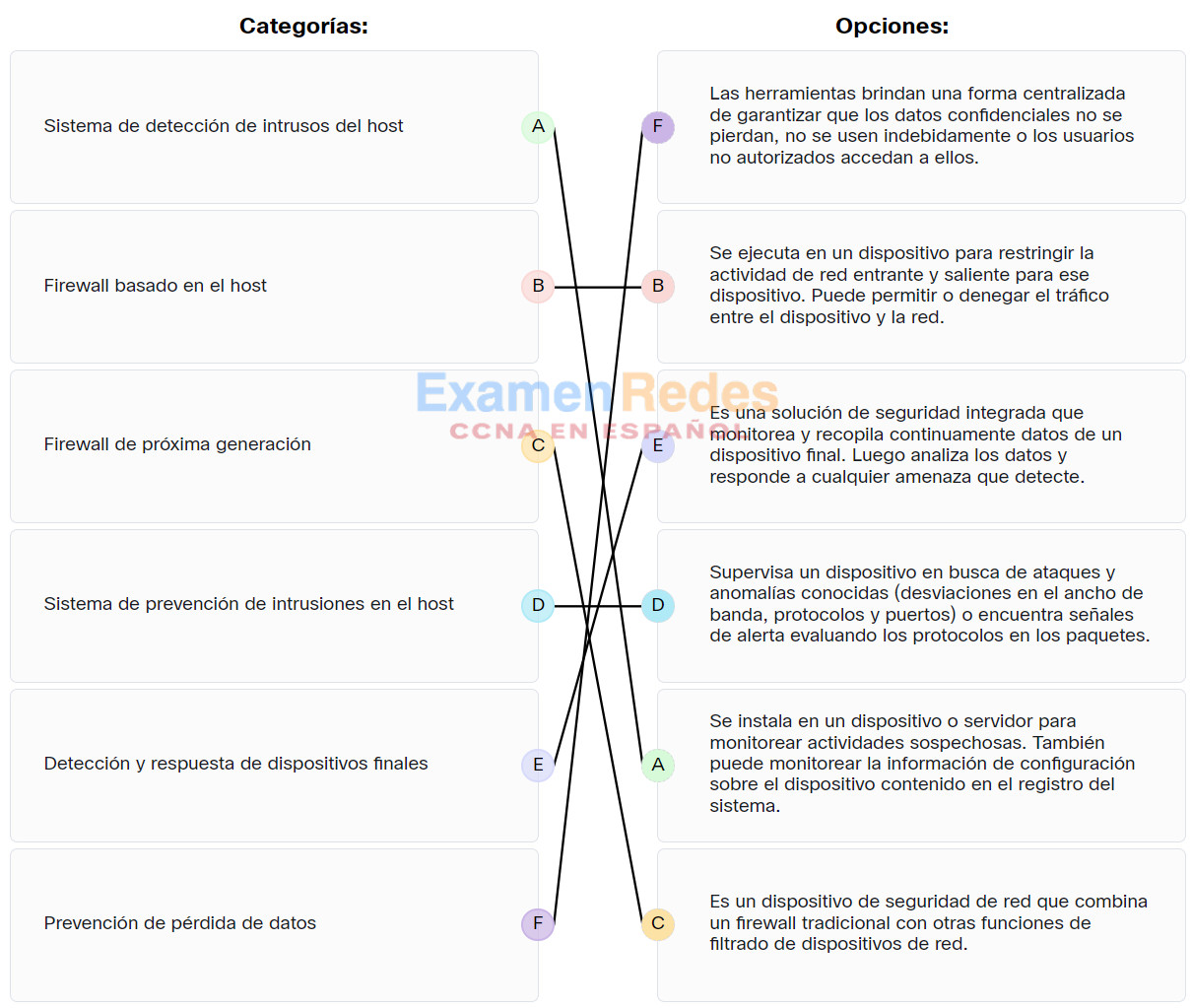

27. Asocie la solución de seguridad basada en host con la descripción.

| Firewall basado en el host | Se ejecuta en un dispositivo para restringir la actividad de red entrante y saliente para ese dispositivo. Puede permitir o denegar el tráfico entre el dispositivo y la red. |

| Sistema de detección de intrusos del host | Se instala en un dispositivo o servidor para monitorear actividades sospechosas. También puede monitorear la información de configuración sobre el dispositivo contenido en el registro del sistema. |

| Sistema de prevención de intrusiones en el host | Supervisa un dispositivo en busca de ataques y anomalías conocidas (desviaciones en el ancho de banda, protocolos y puertos) o encuentra señales de alerta evaluando los protocolos en los paquetes. |

| Detección y respuesta de dispositivos finales | Es una solución de seguridad integrada que monitorea y recopila continuamente datos de un dispositivo final. Luego analiza los datos y responde a cualquier amenaza que detecte. |

| Prevención de pérdida de datos | Las herramientas brindan una forma centralizada de garantizar que los datos confidenciales no se pierdan, no se usen indebidamente o los usuarios no autorizados accedan a ellos. |

| Firewall de próxima generación | Es un dispositivo de seguridad de red que combina un firewall tradicional con otras funciones de filtrado de dispositivos de red. |

28. ¿A qué componente del principio de información de seguridad de la tríada de la CIA se aplica la tokenización?

- disponibilidad

- autorización

- integridad

- confidencialidad

29. ¿Cuál es un ejemplo de una característica de comportamiento?

- Características del oído

- DNA

- Rostro

- Voz

- Características físicas: huellas dactilares, ADN, cara, manos, retina o características del oído.

- Características de comportamiento: patrones de comportamiento como gestos, voz, modo de andar o ritmo de escritura.

30. ¿Cuál es el propósito de usar la herramienta BitLocker de Windows?

- para encriptar solo archivos temporales

- para cifrar todo el disco duro

- para cifrar solo carpetas

- para cifrar solo la memoria

31. ¿A qué tipo de servicio en la nube accede un usuario cuando utiliza Hojas de Cálculo de Google para crear un informe financiero?

- FaaS

- PaaS

- IaaS

- SaaS

32. Un administrador de red necesita segmentar la red de área local para aislar el tráfico de diferentes departamentos para que se puedan implementar permisos de red exclusivos para cada departamento. ¿Qué topología de red proporciona una solución para lograr el objetivo?

- PAN

- VLAN

- WLAN

- MAN

33. Una prueba de penetración realizada por una organización identificó una puerta trasera en la red. ¿Qué medida debe tomar la organización para detectar si los sistemas están comprometidos?

- Buscar cuentas no autorizadas.

- Buscar nombres de usuario que no tengan contraseñas.

- Buscar cambios en las políticas en el Visor de eventos.

- Analizar los sistemas en busca de virus.

34. La secretaria en la oficina recibe una llamada de una persona que dice que el gerente ejecutivo está a punto de dar una presentación importante, pero los archivos de la presentación están dañados.

El interlocutor recomienda firmemente que la secretaria mande por correo electrónico la presentación de inmediato a una dirección de correo electrónico personal. El interlocutor también indica que el gerente ejecutivo responsabiliza a la secretaria del éxito de esta presentación.

¿Qué tipo de táctica de ingeniería social utiliza la persona que llama?

- Familiaridad

- Urgencia

- Socio confiables

- Intimidación

35. Los empleados de una organización informan que no pueden acceder a la base de datos de clientes en el servidor principal. Una investigación adicional revela que el archivo de base de datos ahora está cifrado. La organización recibe un correo electrónico de amenaza en el que se exige un pago a cambio de descifrar el archivo de base de datos.

¿Qué tipo de ataque ha experimentado la organización?

- Troyano

- Ataque del hombre en el medio

- Ransomware

- Ataque DoS

36. Un administrador desea crear un documento de política de seguridad para que los usuarios finales se protejan contra sitios web no seguros conocidos y para advertir al usuario sobre los peligros y el manejo de correos electrónicos sospechosos. ¿Qué tipo de ataque de malware se evita?

- verificación de fuentes confiables/no confiables

- DDoS

- protección contra programas publicitarios

- suplantación de identidad

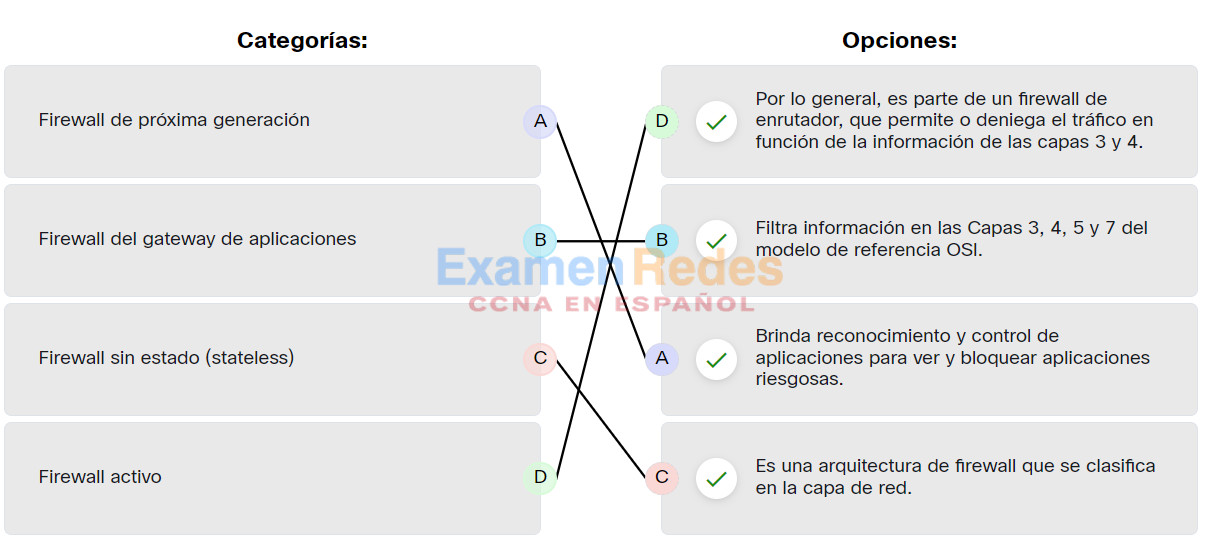

37. Haga coincidir el tipo de firewall con la descripción.

| Firewall sin estado (stateless) | Es una arquitectura de firewall que se clasifica en la capa de red. |

| Firewall con detección de estado | Por lo general, es parte de un firewall de enrutador, que permite o deniega el tráfico en función de la información de las capas 3 y 4. |

| Firewall del gateway de aplicaciones | Filtra información en las Capas 3, 4, 5 y 7 del modelo de referencia OSI. |

| Firewall de próxima generación | Brinda reconocimiento y control de aplicaciones para ver y bloquear aplicaciones riesgosas. |

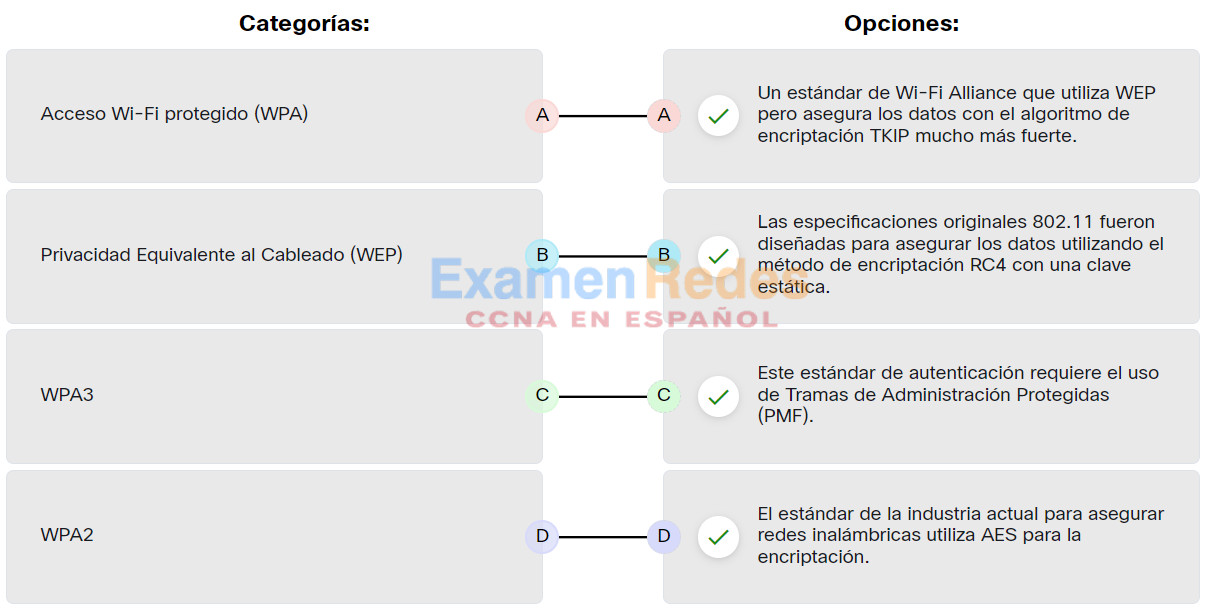

38. Asocie el método de autenticación con su descripción.

| Acceso Wi-Fi protegido (WPA) | Un estándar de Wi-Fi Alliance que utiliza WEP pero asegura los datos con el algoritmo de encriptación TKIP mucho más fuerte. |

| WPA3 | Este estándar de autenticación requiere el uso de Tramas de Administración Protegidas (PMF). |

| Privacidad equivalente al cableado (WEP) | Las especificaciones originales 802.11 fueron diseñadas para asegurar los datos utilizando el método de encriptación RC4 con una clave estática. |

| WPA2 | El estándar de la industria actual para asegurar redes inalámbricas utiliza AES para la encriptación. |

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes