Última actualización: septiembre 19, 2021

10.6.12 Lab – Administración de archivos de configuración de dispositivos mediante TFTP, flash y USB Respuestas (versión para el instructor)

10.6.12 Lab – Use TFTP, Flash, and USB to Manage Configuration Files Español

Nota para el instructor: Los elementos con color de fuente rojo o resaltados en gris indican texto que aparece solo en la copia del instructor.

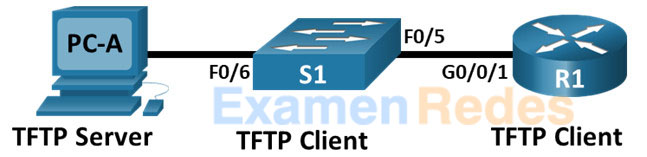

Topología

Tabla de asignación de direcciones

| Dispositivo | Interfaz | Dirección IP | Máscara de subred | Puerta de enlace predeterminada |

|---|---|---|---|---|

| R1 | G0/0/1 | 192.168.1.1 | 255.255.255.0 | N/D |

| S1 | VLAN 1 | 192.168.1.11 | 255.255.255.0 | 192.168.1.1 |

| PC-A | NIC | 192.168.1.3 | 255.255.255.0 | 192.168.1.1 |

Objetivos

- Parte 1: Armar la red y configurar los parámetros básicos de los dispositivos

- Parte 2: Use TFTP para realizar copias de seguridad y restaurar la configuración de ejecución del switch

- Parte 3: Use TFTP para hacer una copia de seguridad y restaurar la configuración de ejecución del router

- Parte 4: realizar copias de respaldo de las configuraciones en ejecución y restaurarlas mediante la memoria flash del router

- Parte 5: utilizar una unidad USB para realizar una copia de respaldo de la configuración en ejecución y restaurarla (opcional)

Aspectos básicos/situación

Con frecuencia, los dispositivos de red de Cisco se actualizan o intercambian por varios motivos. Es importante hacer copias de respaldo de las configuraciones más recientes de los dispositivos, así como un historial de cambios de configuración. Los servidores TFTP generalmente se usan para hacer copias de respaldo de los archivos de configuración y de las imágenes de IOS en las redes de producción. Los servidores TFTP ofrecen un método centralizado y seguro para almacenar las copias de respaldo de los archivos y restaurarlas según sea necesario. Con un servidor TFTP centralizado, puede hacer copias de respaldo de archivos de una amplia variedad de dispositivos Cisco.

Además de un servidor TFTP, la mayoría de los routers Cisco actuales pueden hacer copias de respaldo de los archivos y restaurarlos en forma local desde la memoria CompactFlash (CF) o desde una unidad flash USB. CF es un módulo de memoria extraíble que ha reemplazado a la memoria flash interna limitada de los modelos de routers anteriores. La imagen de IOS para el router se encuentra en la memoria CF, y el router utiliza dicha imagen para el proceso de arranque. Gracias al mayor tamaño de la memoria CF, es posible almacenar más archivos para tener como respaldo. También se puede usar una unidad flash USB extraíble para fines de respaldo.

En esta práctica de laboratorio, utilizará el software del servidor TFTP para realizar una copia de seguridad de la configuración de ejecución del dispositivo Cisco en el servidor TFTP. Puede editar el archivo con un editor de texto y volver a copiar la nueva configuración en un dispositivo Cisco. Las instrucciones aquí para la configuración y el funcionamiento del servidor TFTP son genéricas y puede haber algunas diferencias en la terminología con el software del servidor TFTP.

Nota: Los routers utilizados con los laboratorios prácticos de CCNA son Cisco 4221 con Cisco IOS XE versión 16.9.4 (imagen universalk9). Los switches utilizados en los laboratorios son Cisco Catalyst 2960s con Cisco IOS Release 15.2 (2) (imagen lanbasek9). Se pueden utilizar otros routers, switches y otras versiones de Cisco IOS. Según el modelo y la versión de Cisco IOS, los comandos disponibles y los resultados que se obtienen pueden diferir de los que se muestran en las prácticas de laboratorio. Consulte la tabla Resumen de interfaces del router al final de la práctica de laboratorio para obtener los identificadores de interfaz correctos.

Nota: Asegúrese de que los routers y los switches se hayan borrado y no tengan configuraciones de inicio. Si no está seguro, consulte al instructor.

Nota para el instructor: Consulte el Manual de laboratorio del instructor para conocer los procedimientos para inicializar y recargar dispositivos.

Recursos necesarios

• 1 Router (Cisco 4221 con imagen universal Cisco IOS XE versión 16.9.3 o comparable)

• 1 Switch (Cisco 2960 with Cisco IOS Release 15.2(2) lanbasek9 image or comparable)

• 1 PC (Windows 7 u 8 con un programa de emulación de terminal, como Tera Term)

• Cables de consola para configurar los dispositivos con Cisco IOS mediante los puertos de consola

• Cables Ethernet, como se muestra en la topología

• Unidad flash USB (opcional)

Instrucciones

Parte 1: Armar la red y configurar ajustes básicos de los dispositivos

En la parte 1, establecerá la topología de la red y los parámetros básicos de configuración, como las direcciones IP de interfaz para el router R1, el switch S1 y la PC-A.

Paso 1: Realice el cableado de red como se muestra en la topología.

Conecte los dispositivos como se muestra en la topología y realizar el cableado necesario.

Paso 2: configurar los parámetros básicos para el router.

a. Asigne un nombre de dispositivo al router.

router(config)# hostname R1

b. Inhabilite la búsqueda DNS para evitar que el router intente traducir los comandos mal introducidos como si fueran nombres de host.

R1(config)# no ip domain-lookup

c. Asigne class como la contraseña cifrada del modo EXEC privilegiado.

R1(config)# enable secret class

d. Asigne cisco como la contraseña de la consola y habilite el inicio de sesión.

R1(config)# line console 0 R1(config-line)# password cisco R1(config-line)# login

e. Asigne cisco como la contraseña de VTY y habilite el inicio de sesión.

R1(config)# line vty 0 4 R1(config-line)# password cisco R1(config-line)# login

f. Cifre las contraseñas de texto sin formato.

R1(config)# service password-encryption

g. Cree un aviso que advierta a todo el que acceda al dispositivo que el acceso no autorizado está prohibido.

R1(config)# banner motd $ Authorized Users Only! $

h. Configure las interfaces como se enumeran en la tabla anterior.

R1(config-if)# interface g0/0/1 R1(config-if)# ip address 192.168.1.1 255.255.255.0 R1(config-if)# no shutdown R1(config-if)# end

i. Guarde la configuración en ejecución en el archivo de configuración de inicio.

R1# copy running-config startup-config

Nota: Utilice el signo de interrogación (?) para poder determinar la secuencia correcta de parámetros necesarios para ejecutar este comando.

Paso 3: Configurar los parámetros básicos para el switch.

a. Asigne un nombre de dispositivo al switch.

switch(config)# hostname S1

b. Inhabilite la búsqueda DNS para evitar que el router intente traducir los comandos mal introducidos como si fueran nombres de host.

S1(config)# no ip domain-lookup

c. Asigne class como la contraseña cifrada del modo EXEC privilegiado.

S1(config)# enable secret class

d. Asigne cisco como la contraseña de la consola y habilite el inicio de sesión.

S1(config)# line console 0 S1(config-line)# password cisco S1(config-line)# login

e. Asigne cisco como la contraseña de VTY y habilite el inicio de sesión.

S1 (config)# line vty 0 4 S1(config-line)# password cisco S1(config-line)# login

f. Cifre las contraseñas de texto sin formato.

S1(config)# service password-encryption

g. Cree un aviso que advierta a todo el que acceda al dispositivo que el acceso no autorizado está prohibido.

S1(config)# banner motd $ Authorized Users Only! $

h. Apague todas las interfaces no utilizadas.

S1(config)# interface range f0/1-4, f0/7-24, g0/1-2 S1(config-if-range)# shutdown S1(config-if-range)# end

i. Configure la interfaz VLAN 1 como se especifica en la tabla anterior.

S1(config)# interface vlan 1 S1(config-if)# ip address 192.168.1.11 255.255.255.0 S1(config-if)# no shutdown S1(config-if)# exit S1(config)# ip default-gateway 192.168.1.1

j. Guardar la configuración en ejecución en el archivo de configuración de inicio

S1# copy running-config startup-config

Nota: Utilice el signo de interrogación (?) para poder determinar la secuencia correcta de parámetros necesarios para ejecutar este comando.

Paso 4: Verificar la conectividad desde PC-A.

a. Envíe un ping de PC-A a S1.

b. Envíe un ping de PC-A a R1.

Si los pings no se realizan correctamente, solucione los problemas de las configuraciones básicas del dispositivo antes de continuar.

Parte 2: Usar el protocolo TFTP para hacer una copia de respaldo de la configuración en ejecución del switch y restaurarla

Paso 1: Verificar la conectividad con el switch S1 desde PC-A.

La aplicación TFTP usa el protocolo de transporte de capa 4 UDP, que está encapsulado en un paquete IP. Para que las transferencias de archivos mediante TFTP funcionen, debe haber conectividad de capa 1 y capa 2 (Ethernet, en este caso) y de capa 3 (IP) entre el cliente TFTP y el servidor TFTP. La topología de LAN de esta práctica de laboratorio solo usa Ethernet en las capas 1 y 2. Sin embargo, también se pueden hacer transferencias TFTP mediante enlaces WAN que utilizan otros enlaces físicos de capa 1 y protocolos de capa 2. La transferencia TFTP puede ocurrir siempre que haya conectividad IP entre el cliente y el servidor, que se demuestra mediante un ping. Si los pings no se realizan correctamente, solucione los problemas de las configuraciones básicas del dispositivo antes de continuar.

Nota: Un error común es que puede TFTP un archivo a través de la conexión de la consola. Este no es el caso ya que la conexión de consola no utiliza el protocolo IP. La transferencia por TFTP puede iniciarse en el dispositivo cliente (router o switch), mediante la conexión de consola, pero debe haber conectividad IP entre el cliente y el servidor para que se transfieran los archivos.

Paso 2: Iniciar el servidor TFTP.

Inicie el programa TFTP en PC-A. Asegúrese de que el programa TFTP está utilizando un directorio para el que tiene permiso WRITE, como una carpeta en el escritorio.

Paso 3: Explorar el comando copy en un dispositivo Cisco.

a. Acceda al switch S1 mediante el puerto de consola y, en el símbolo del sistema del modo EXEC privilegiado, introduzca copy ? para ver las opciones de ubicación de origen («from») y otras opciones del comando copy. Puede especificar flash: o flash0: como origen. Sin embargo, si simplemente proporciona un nombre de archivo como fuente, se supone flash0: y es el valor predeterminado. Tenga en cuenta que running-config también es una opción para ubicar el origen.

S1# copy ? /erase Erase destination file system. /error Allow to copy error file. /noverify Don't verify image signature before reload. /verify Verify image signature before reload. bs: Copy from bs: file system cns: Copy from cns: file system flash: Copy from flash: file system ftp: Copy from ftp: file system http: Copy from http: file system https: Copy from https: file system logging Copy logging messages null: Copy from null: file system nvram: Copy from nvram: file system rcp: Copy from rcp: file system running-config Copy from current system configuration scp: Copy from scp: file system startup-config Copy from startup configuration system: Copy from system: file system tar: Copy from tar: file system tftp: Copy from tftp: file system tmpsys: Copy from tmpsys: file system vb: Copy from vb: file system xmodem: Copy from xmodem: file system YMODEM: Copy from YMODEM: sistema de archivos

b. Use ? para mostrar las opciones de destino después de haber seleccionado una ubicación para el archivo de origen. El sistema de archivos flash: para S1 es el sistema de archivos de origen en este ejemplo.

S1# copy flash: ? flash: Copy to flash: file system ftp: Copy to ftp: file system http: Copy to http: file system https: Copy to https: file system null: Copy to null: file system nvram: Copy to nvram: file system rcp: Copy to rcp: file system running-config Update (merge with) current system configuration scp: Copy to scp: file system startup-config Copy to startup configuration system: Copy to system: file system tftp: Copy to tftp: file system tmpsys: Copy to tmpsys: file system vb: Copy to vb: file systesystem

Paso 4: Transferir el archivo de configuración en ejecución desde el switch S1 al servidor TFTP en PC-A.

a. Desde el modo EXEC privilegiado del switch, introduzca el comando copy running-config tftp:. Escriba la dirección del host remoto del servidor TFTP (PC-A), 192.168.1.3. Presione Intro para aceptar el nombre de archivo de destino predeterminado (s1-confg) o elija otro nombre. Los signos de exclamación (!!) indican que el proceso de transferencia está en curso y que se realiza satisfactoriamente.

S1# copy running-config tftp: Address or name of remote host []? 192.168.1.3 Destination filename [s1-confg]? !! 1465 bytes copied in 0.663 secs (2210 bytes/sec) S1#

El servidor TFTP también puede mostrar el progreso de la transferencia.

Nota: Si no tiene permiso para escribir en el directorio actual que utiliza el servidor TFTP, aparece el siguiente mensaje de error:

S1# copy running-config tftp: Address or name of remote host []? 192.168.1.3 Destination filename [s1-confg]? %Error opening tftp://192.168.1.3/s1-confg (Permission denied)

Note: Otros problemas, como un firewall que bloquea el tráfico TFTP, pueden evitar la transferencia TFTP. Consulte a su instructor para obtener asistencia adicional.

b. Compruebe el directorio en el servidor TFTP (normalmente el directorio predeterminado para el software del servidor TFTP) para verificar que el archivo se transfirió correctamente. Su servidor TFTP puede tener un diálogo para esto, o simplemente puede usar el Explorador de archivos proporcionado por su sistema operativo.

Paso 5: Crear un archivo de configuración en ejecución del switch modificado.

El archivo de configuración en ejecución guardado (s1-confg) también se puede restaurar en el switch emitiendo el comando copy en el switch. La versión original o modificada del archivo se puede copiar al sistema de archivos flash del switch.

a. Diríjase al directorio TFTP en PC-A usando el sistema de archivos de PC-A y ubique el archivo s1-confg. Abra este archivo con un editor de texto, como WordPad.

b. Una vez abierto el archivo, ubique la línea hostname S1. Reemplace S1 por Switch1. Elimine todas las claves de cifrado autogeneradas, si fuera necesario. A continuación, encontrará un ejemplo de las claves. Estas claves no se pueden exportar y pueden causar errores cuando se actualiza la configuración en ejecución.

crypto pki trustpoint TP-self-signed-1566151040

enrollment selfsigned

subject-name cn=IOS-Self-Signed-Certificate-1566151040

revocation-check none

rsakeypair TP-self-signed-1566151040

!

!

crypto pki certificate chain TP-self-signed-1566151040

certificate self-signed 01

3082022B 30820194 A0030201 02020101 300D0609 2A864886 F70D0101 05050030

31312F30 2D060355 04031326 494F532D 53656C66 2D536967 6E65642D 43657274

<output omitted>

E99574A6 D945014F B6FE22F3 642EE29A 767EABF7 403930CA D2C59E23 102EC12E

02F9C933 B3296D9E 095EBDAF 343D17F6 AF2831C7 6DA6DFE3 35B38D90 E6F07CD4

40D96970 A0D12080 07A1C169 30B9D889 A6E2189C 75B988B9 0AF27EDC 6D6FA0E5

CCFA6B29 729C1E0B 9DADACD0 3D7381

quit

c. Guarde este archivo como un archivo de texto sin formato con un nombre nuevo (Switch1-confg.txt, en este ejemplo).

Nota: Al guardar el archivo, se puede agregar una extensión, como .txt, al nombre del archivo automáticamente.

d. Si su software TFTP tiene la opción, úselo para mostrar el contenido de su directorio para verificar que el archivo está presente.

Paso 6: Copie el archivo de configuración en ejecución modificado del servidor TFTP para cambiar S1.

a. Desde el modo EXEC privilegiado en el switch, introduzca el comando copy tftp running-config. Escriba la dirección del host remoto del servidor TFTP, 192.168.1.3. Introduzca el nuevo nombre de archivo, Switch1-confg.txt. El signo de exclamación (!) indica que el proceso de transferencia está en curso y que se realiza satisfactoriamente.

S1# copy tftp: running-config Address or name of remote host []? 192.168.1.3 Source filename []? Switch1-confg.txt Destination filename [running-config]? Accessing tftp://192.168.1.3/Switch1-confg.txt... Loading Switch1-confg.txt from 192.168.1.3 (via Vlan1): ! [OK - 1580 bytes] [OK] 1580 bytes copied in 9.118 secs (173 bytes/sec) *Mar 1 00:21:16.242: %PKI-4-NOAUTOSAVE: Configuration was modified. Emita el “write memory” para guardar el nuevo certificado *Mar 1 00:21:16.251: %SYS-5-CONFIG_I: Configured from tftp://192.168.1.3/Switch1-confg.txt by console Switch1#

Una vez finalizada la transferencia, el símbolo cambia de S1 a Switch1, porque la configuración en ejecución se actualizó con el comando hostname Switch1 en la configuración en ejecución modificada.

b. Introduzca el comando show running-config para examinar el archivo de configuración en ejecución.

Switch1# show running-config Building configuration... Current configuration: 3062 bytes ! ! Last configuration change at 0:09:34 UTC Mon Mar 1 1993 ! version 15.0 no service pad service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname Switch1 ! boot-start-marker boot-end-marker <output omitted>

Nota: Este procedimiento combina la configuración en ejecución del servidor TFTP con la configuración en ejecución actual del switch o el router. Si se realizaron cambios a la configuración en ejecución actual, se agregan los comandos en la copia de TFTP. Como alternativa, si se emite el mismo comando, el comando correspondiente se actualiza en la configuración en ejecución actual del switch o el router.

Si desea reemplazar por completo la configuración en ejecución actual con la del servidor TFTP, debe eliminar la configuración inicial del switch y volver a cargar el dispositivo. A continuación, deberá configurar la dirección de administración de VLAN 1 para que haya conectividad IP entre el servidor TFTP y el switch.

Parte 3: Usar el protocolo TFTP para hacer una copia de respaldo de la configuración en ejecución del router y restaurarla

El procedimiento de copia de respaldo y restauración de la parte 3 también se puede ejecutar en un router. En la parte 4, se usará un servidor TFTP para hacer una copia de respaldo del archivo de configuración en ejecución y restaurarlo.

Paso 1: Verificar la conectividad con el router R1 desde PC-A.

Si los pings no se realizan correctamente, solucione los problemas de las configuraciones básicas del dispositivo antes de continuar.

Paso 2: Transferir la configuración en ejecución del router R1 al servidor TFTP en PC-A.

a. Desde el modo EXEC privilegiado en R1, introduzca el comando copy running-config tftp. Escriba la dirección del host remoto del servidor TFTP, 192.168.1.3, y acepte el nombre de archivo predeterminado.

b. Verifique que el archivo se haya transferido al servidor TFTP.

Paso 3: Restaurar el archivo de configuración en ejecución en el router.

a. Borre el archivo startup-config en el router.

b. Vuelva a cargar el router.

c. Configure la interfaz G0/0/1 en el router con una dirección IP 192.168.1.1.

d. Verifique la conectividad entre el router y PC-A.

e. Use el comando copy para transferir el archivo de configuración en ejecución del servidor TFTP al router. Use running-config como destino.

f. Verifique que el router haya actualizado la configuración en ejecución.

Parte 4: Hacer copias de respaldo de las configuraciones y restaurarlas mediante la memoria flash del router

Los routers Cisco de generación actual no tienen memoria flash interna. La memoria flash de estos routers es una memoria CompactFlash (CF). El uso de memoria CF brinda una mayor disponibilidad de memoria flash y facilita la actualización, sin necesidad de abrir el gabinete del router. Además de almacenar los archivos necesarios, como las imágenes de IOS, la memoria CF puede almacenar otros archivos, como una copia de la configuración en ejecución. En la Parte 5, creará una copia de seguridad del archivo de configuración en ejecución y lo guardará en la memoria USB del router.

Nota: Si el router no utiliza CF, es posible que no tenga suficiente memoria flash para almacenar la copia de respaldo del archivo de configuración en ejecución. De todas formas, debe leer las instrucciones detenidamente y familiarizarse con los comandos.

Paso 1: Mostrar los sistemas de archivos del router.

El comando show file systems muestra los sistemas de archivos disponibles en el router. El sistema de archivos flash0: es el sistema de archivos predeterminado en este router y está indicado con el asterisco (*) al comienzo de la línea. También se puede hacer referencia al sistema de archivos flash0: con el nombre flash:. El tamaño total del flash0: es de aproximadamente 7 GB con alrededor de 6 GB disponibles. Actualmente, flash0: y nvram: son los únicos sistemas de archivos disponibles.

R1# show file systems

File Systems:

Size(b) Free(b) Type Flags Prefixes

- - opaque rw system:

- - opaque rw tmpsys:

* 7194652672 6299918336 disco rw bootflash: flash:

1804468224 1723789312 disco ro webui:

- - opaque rw null:

- - opaque ro tar:

- - network rw tftp:

- - opaque wo syslog:

33554432 33543116 nvram rw nvram:

- - network rw rcp:

- - network rw ftp:

- - network rw http:

- - network rw scp:

- - network rw sftp:

- - network rw https:

- - opaque ro cns:

¿Dónde se ubica el archivo de configuración inicial?

nvram:

Nota: Verifique que haya al menos 1 MB (1,048,576 bytes) de espacio libre. Si no hay suficiente espacio en la memoria flash, consulte a su instructor para obtener más instrucciones. Puede determinar el tamaño de la memoria flash y el espacio disponible utilizando el comando show flash o dir flash: en el indicador EXEC privilegiado.

Paso 2: Copiar la configuración en ejecución del router a la memoria flash.

Se puede copiar un archivo a la memoria flash usando el comando copy en el símbolo del sistema del modo EXEC privilegiado. En este ejemplo, el archivo se copia en flash0: porque hay una sola unidad flash, como se mostró en el paso anterior, y además es el sistema de archivos predeterminado. El archivo R1-running-config-backup se usa como nombre para el archivo de configuración en ejecución de respaldo.

Nota: Recuerde que los nombres de archivo distinguen entre mayúsculas y minúsculas en el sistema de archivos IOS.

a. Copie la configuración en ejecución a la memoria flash.

R1# copy running-config flash: Destination filename [running-config]? R1-running-config-backup 2169 bytes copied in 0.968 secs (2241 bytes/sec)

b. Use el comando dir para verificar que la configuración de ejecución se haya copiado a la memoria flash.

R1# dir flash: Directory of bootflash:/ 11 drwx 16384 Ago 2 2019 04:15:13 + 00:00 perdido+encontrado 370945 drwx 4096 sep 25 2019 20:17:11 + 00:00 .installer 338689 drwx 4096 2 ago 2019 04:15:55 + 00:00 .ssh 217729 drwx 4096 ago 2 2019 04:17:59 + 00:00 core 379009 drwx 4096 25 sep 2019 20:19:13 + 00:00 .prst_sync 80641 drwx 4096 ago 2 2019 04:16:09 + 00:00 .rollback_timer 161281 drwx 4096 2 ago 2019 04:16:11 + 00:00 gs_script 112897 drwx 77824 25 sep 2019 20:23:03 + 00:00 tracelogs 362881 drwx 4096 23 ago 2019 17:19:54 + 00:00 .dbpersist 298369 drwx 4096 2 ago 2019 04:16:41 + 00:00 instancia virtual 12 -rw- 30 sep 25 2019 20:19:13 + 00:00 throughput_monitor_params 8065 drwx 4096 2 ago 2019 04:17:55 + 00:00 onep 13 -rw- 35 Sep 25 2019 20:20:19 + 00:00 pnp-tech-time 249985 drwx 4096 ago 20 2019 17:40:11 + 00:00 Archivos 14 -rw- 64414 Sep 25 2019 20:20:28 + 00:00 pnp-tech-discovery-summary 15 -rw- 3509 Sep 25 2019 20:24:32 + 00:00 R1-Running-config-Backup 17 -rw- 5032908 19 sep 2019 14:16:23 + 00:00 ISR4200_4300_ROMMON_1612_1R_SPA.pkg 18 -rw- 517153193 Sep 21 2019 04:24:04 + 00:00 ISR4200-UniversalK9_IAS.16.09.04.SPA.bin 7194652672 bytes en total (6299643904 bytes libres)

c. Use el comando more para ver el archivo de configuración de ejecución en la memoria flash. Examine el resultado del archivo y desplácese hasta la sección Interface (Interfaz). Tenga en cuenta que el comando no shutdown no está incluido con GigabitEthernet0/1. Cuando se usa este archivo para actualizar la configuración en ejecución en el router, la interfaz se desactiva.

R1# more flash:R1-running-config-backup <output omitted> interface GigabitEthernet0/1 ip address 192.168.1.1 255.255.255.0 duplex auto speed auto <output omitted>

Paso 3: Borrar la configuración inicial y volver a cargar el router.

Paso 4: Restaurar la configuración en ejecución desde la memoria flash.

a. Verifique que el router tenga la configuración inicial predeterminada.

b. Copie el archivo de configuración en ejecución que guardó desde la memoria flash para actualizar la configuración en ejecución.

Router# copy flash:R1-running-config-backup running-config

c. Use el comando show ip interface brief para ver el estado de las interfaces. La interfaz GigabitEthernet0/1 no se habilitó cuando se actualizó la configuración en ejecución, porque está inactiva en términos administrativos.

R1# show ip interface brief Interface IP-Address OK? Method Status Protocol GigabitEthernet0/0/0 unassigned YES unset administratively down down GigabitEthernet0/0/1 192.168.1.1 YES TFTP administratively down down Serial0/1/0 unassigned YES unset administratively down down Serial0/1/1 unassigned YES unset administratively down down

La interfaz se puede activar usando el comando no shutdown en el modo de configuración de interfaz en el router.

Otra opción es agregar el comando no shutdown para la interfaz GigabitEthernet0/1 en el archivo guardado antes de actualizar el archivo de configuración en ejecución del router. Esto se realizará en la Parte 5 utilizando un archivo guardado en una unidad flash USB.

Nota: Debido a que la dirección IP se configuró mediante una transferencia de archivos, TFTP aparece debajo del encabezado Method (Método) en el resultado del comando show ip interface brief output.

Parte 5: Utilizar una unidad USB para hacer una copia de respaldo de la configuración en ejecución y restaurarla (opcional)

Se puede usar una unidad flash USB para hacer copias de respaldo de los archivos de un router con puerto USB, y también para restaurarlos. Un puerto USB está disponible en los routers 4221.

Nota: Los puertos USB no están disponibles en todos los routers, pero aún debe familiarizarse con los comandos.

Nota: Dado que algunos routers ISR G1 (1841, 2801 o 2811) usan sistemas de archivos de tabla de asignación de archivos (FAT), hay un límite de tamaño para las unidades flash USB que pueden usarse en esta parte de la práctica de laboratorio. El tamaño máximo recomendado para un ISR G1 es 4 GB. Si recibe el siguiente mensaje, es posible que el sistema de archivos de la unidad flash USB no sea compatible con el router, o que la capacidad de la unidad flash USB haya superado el tamaño máximo del sistema de archivos FAT en el router.

*Feb 8 13:51:34.831: %USBFLASH-4-FORMAT: usbflash0 contains unexpected values in partition table or boot sector. ¡El dispositivo se debe formatear antes de utilizar!

Paso 1: Conectar una unidad flash USB en el puerto USB del router.

Observe el mensaje en el terminal cuando inserta la unidad flash USB.

*Sep 24 23:00:33.242: %IOSD_INFRA-6-IFS_DEVICE_OIR: Device usb0 added

Paso 2: Verificar que el sistema de archivos flash USB esté disponible.

R1# show file systems

File Systems:

Size(b) Free(b) Type Flags Prefixes

- - opaque rw system:

- - opaque rw tmpsys:

* 7194652672 6297677824 disco rw bootflash: flash:

256589824 256577536 disco rw usb0:

1804468224 1723789312 disco ro webui:

- - opaque rw null:

- - opaque ro tar:

- - network rw tftp:

- - opaque wo syslog:

33554432 33543116 nvram rw nvram:

- - network rw rcp:

- - network rw ftp:

- - network rw http:

- - network rw scp:

- - network rw sftp:

- - network rw https:

- - opaque ro cns:

Paso 3: Copiar el archivo de configuración en ejecución a la unidad flash USB.

Use el comando copy para copiar el archivo de configuración en ejecución a la unidad flash USB.

R1# copy running-config usb0: Destination filename [running-config]? R1-running-config-backup.txt 2198 bytes copied in 0.708 secs (3105 bytes/sec)

Paso 4: Enumerar los archivos de la unidad flash USB.

Use el comando dir (o show) en el router para enumerar los archivos de la unidad flash USB. En este ejemplo, se insertó una unidad flash en el puerto USB 0 del router.

R1# dir usb0:

Directorio de usb0:/

6 -rwx 3539 sep 25 2019 20:41:58 + 00:00 r1-running-config-backup.txt

3 drwx 4096 Sep 24 2019 13:32:26 +00:00 System Volume Information

256589824 bytes total (256573440 bytes free)

Paso 5: Borrar la configuración inicial y volver a cargar el router.

Paso 6: Modificar el archivo guardado.

a. Retire la unidad USB del router.

Router# *Sep 24 23:00:27.674: %IOSD_INFRA-6-IFS_DEVICE_OIR: Device usb0 removed

b. Inserte la unidad USB en el puerto USB de una PC.

c. Modifique el archivo con un editor de texto. El comando no shutdown se agrega a la interfaz GigabitEthernet0/1. Guarde el archivo como un archivo de texto sin formato en la unidad flash USB.

interface GigabitEthernet0/0/1 ip address 192.168.1.1 255.255.255.0 no shutdown duplex auto speed auto

d. Retire la unidad flash USB de la PC con cuidado.

Paso 7: Restaurar el archivo de configuración en ejecución en el router.

a. Inserte la unidad flash USB en un puerto USB del router. Observe el número de puerto donde se insertó la unidad USB si hay más de un puerto USB en el router.

*Sep 24 23:00:33.242: %IOSD_INFRA-6-IFS_DEVICE_OIR: Device usb0 added

b. Enumere los archivos de la unidad flash USB.

R1# dir usb0:

Directorio de usb0:/

6 -rwx 3539 sep 25 2019 20:41:58 + 00:00 r1-running-config-backup.txt

3 drwx 4096 Sep 24 2019 13:32:26 +00:00 System Volume Information

256589824 bytes total (256573440 bytes free)

c. Copie el archivo de configuración en ejecución en el router.

Router# copy usb0:R1-running-config-backup.txt running-config Destination filename [running-config]? 2344 bytes copied in 0.184 secs (12739 bytes/sec) R1#

d. Verifique que la interfaz GigabitEthernet0/1 esté habilitada.

R1# show ip interface brief Interface IP-Address OK? Method Status Protocol GigabitEthernet0/0/0 unassigned YES unset administratively down down GigabitEthernet0/0/1 192.168.1.1 YES TFTP up up Serial0/1/0 unassigned YES unset administratively down down Serial0/1/1 unassigned YES unset administratively down down

La interfaz G0/1 está habilitada porque la configuración en ejecución modificada incluía el comando no shutdown.

Preguntas de reflexión

1. ¿Qué comando se usa para copiar un archivo de la memoria flash a una unidad USB?

copy flash:filename usb0:

2. ¿Qué comando se usa para copiar un archivo de la unidad flash USB a un servidor TFTP?

copy usb0:filename tftp:

Tabla de resumen de interfaces de router

| Modelo de router | Interfaz Ethernet 1 | Interfaz Ethernet #2 | Interfaz serial 1 | Interfaz serial #2 |

|---|---|---|---|---|

| 1800 | Fast Ethernet 0/0 (F0/0) | Fast Ethernet 0/1 (F0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 1900 | Gigabit Ethernet 0/0 (G0/0) | Gigabit Ethernet 0/1 (G0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 2801 | Fast Ethernet 0/0 (F0/0) | Fast Ethernet 0/1 (F0/1) | Serial 0/1/0 (S0/1/0) | Serial 0/1/1 (S0/1/1) |

| 2811 | Fast Ethernet 0/0 (F0/0) | Fast Ethernet 0/1 (F0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 2900 | Gigabit Ethernet 0/0 (G0/0) | Gigabit Ethernet 0/1 (G0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 4221 | Gigabit Ethernet 0/0/0 (G0/0/0) | Gigabit Ethernet 0/0/1 (G0/0/1) | Serial 0/1/0 (S0/1/0) | Serial 0/1/1 (S0/1/1) |

| 4300 | Gigabit Ethernet 0/0/0 (G0/0/0) | Gigabit Ethernet 0/0/1 (G0/0/1) | Serial 0/1/0 (S0/1/0) | Serial 0/1/1 (S0/1/1) |

Nota: Para conocer la configuración del router, observe las interfaces para identificar el tipo de router y cuántas interfaces tiene. No existe una forma eficaz de confeccionar una lista de todas las combinaciones de configuraciones para cada clase de router. En esta tabla se incluyen los identificadores para las posibles combinaciones de interfaces Ethernet y seriales en el dispositivo. En esta tabla, no se incluye ningún otro tipo de interfaz, aunque puede haber interfaces de otro tipo en un router determinado. La interfaz BRI ISDN es un ejemplo de esto. La cadena entre paréntesis es la abreviatura legal que se puede utilizar en un comando de Cisco IOS para representar la interfaz.

Configuraciones de dispositivos

Router R1

R1# show run Building configuration... Current configuration : 3476 bytes ! ! Last configuration change at 20:51:21 UTC Wed Sep 25 2019 ! version 16.9 service timestamps debug datetime msec service timestamps log datetime msec service password-encryption platform qfp utilization monitor load 80 no platform punt-keepalive disable-kernel-core ! hostname R1 ! boot-start-marker boot-end-marker ! ! enable secret 5 $1$dWNi$ZFS7MSiKRPGn7B9nN6mPS/ ! no aaa new-model ! no ip domain lookup ! ! ! login on-success log ! ! subscriber templating ! ! multilink bundle-name authenticated ! ! crypto pki trustpoint TP-self-signed-3903873913 enrollment selfsigned subject-name cn=IOS-Self-Signed-Certificate-3903873913 revocation-check none rsakeypair TP-self-signed-3903873913 ! ! crypto pki certificate chain TP-self-signed-3903873913 certificate self-signed 01 30820330 30820218 A0030201 02020101 300D0609 2A864886 F70D0101 05050030

Switch S1

S1#show run Building configuration... Current configuration : 1498 bytes ! ! version 15.0 no service pad service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname S1 ! boot-start-marker boot-end-marker ! enable secret 4 06YFDUHH61wAE/kLkDq9BGho1QM5EnRtoyr8cHAUg.2 ! no aaa new-model system mtu routing 1500 ! ! no ip domain-lookup ! spanning-tree mode pvst spanning-tree extend system-id ! vlan internal allocation policy ascending ! interface FastEthernet0/1 ! interface FastEthernet0/2 ! interface FastEthernet0/3 ! interface FastEthernet0/4 ! interface FastEthernet0/5 ! interface FastEthernet0/6 ! interface FastEthernet0/7 ! interface FastEthernet0/8 ! interface FastEthernet0/9 ! interface FastEthernet0/10 ! interface FastEthernet0/11 ! interface FastEthernet0/12 ! interface FastEthernet0/13 ! interface FastEthernet0/14 ! interface FastEthernet0/15 ! interface FastEthernet0/16 ! interface FastEthernet0/17 ! interface FastEthernet0/18 ! interface FastEthernet0/19 ! interface FastEthernet0/20 ! interface FastEthernet0/21 ! interface FastEthernet0/22 ! interface FastEthernet0/23 ! interface FastEthernet0/24 ! interface GigabitEthernet0/1 ! interface GigabitEthernet0/2 ! interface Vlan1 ip address 192.168.1.11 255.255.255.0 ! ip default-gateway 192.168.1.1 ip http server ip http secure-server ! líne con 0 password 045802150C2E login line vty 0 4 password 045802150C2E login line vty 5 15 contraseña 045802150C2E login ! end

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes