Última actualización: agosto 1, 2022

11.4.2.6 Práctica de laboratorio: Administración de los archivos de configuración del router con software de emulación de terminal (versión para el instructor)

Nota para el instructor: el color de fuente rojo o las partes resaltadas en gris indican texto que aparece en la copia del instructor solamente.

Topología

Tabla de direccionamiento

| Dispositivo | Interfaz | Dirección IP | Máscara de subred | Gateway predeterminado |

|---|---|---|---|---|

| R1 | G0/1 | 192.168.1.1 | 255.255.255.0 | No aplicable |

| S1 | VLAN 1 | 192.168.1.11 | 255.255.255.0 | 192.168.1.1 |

| PC-A | NIC | 192.168.1.3 | 255.255.255.0 | 192.168.1.1 |

Objetivos

Parte 1: Configurar parámetros básicos de los dispositivos

Parte 2: Utilizar software de emulación de terminal para crear un archivo de configuración de respaldo

Parte 3: Utilizar un archivo de configuración de respaldo para restaurar un router

Información básica/Situación

Se recomienda mantener archivos de configuración de respaldo de routers y switches en caso de que sea necesario restaurar una configuración anterior. El software de emulación de terminal puede utilizarse para realizar una copia de seguridad o para restaurar fácilmente un archivo de configuración de router o switch.

En esta práctica de laboratorio, utilizará Tera Term para realizar una copia de seguridad de un archivo de configuración en ejecución del router, eliminar el archivo de configuración de inicio del router, volver a cargar el router y, luego, restaurar la configuración del router faltante a partir del archivo de configuración de respaldo.

Nota: los routers que se utilizan en las prácticas de laboratorio de CCNA son routers de servicios integrados (ISR, Integrated Services Routers) Cisco 1941 con Cisco IOS versión 15.2(4)M3 (imagen universalk9). Los switches que se utilizan son Cisco Catalyst 2960s con Cisco IOS versión 15.0(2) (imagen de lanbasek9). Pueden utilizarse otros routers, switches y versiones de Cisco IOS. Según el modelo y la versión de Cisco IOS, los comandos disponibles y los resultados obtenidos pueden diferir de los que se muestran en las prácticas de laboratorio. Consulte la tabla Resumen de interfaces del router que se encuentra al final de esta práctica de laboratorio para obtener los identificadores de interfaz correctos.

Nota: asegúrese de que los routers y los switches se hayan borrado y no tengan configuraciones de inicio. Si no está seguro, consulte con el instructor.

Nota para el instructor: consulte el Manual de prácticas de laboratorio para el instructor a fin de conocer los procedimientos para inicializar y volver a cargar los dispositivos.

Nota para el instructor: en esta práctica de laboratorio, se utiliza Tera Term 4.75. Se debe instalar Tera Term en la PC antes de comenzar la práctica de laboratorio. Puede descargar la versión más reciente de diversos sitios de Internet. Simplemente, busque una descarga de Tera Term.

Recursos necesarios

- 1 router (Cisco 1941 con Cisco IOS, versión 15.2(4)M3, imagen universal o similar)

- 1 switch (Cisco 2960 con Cisco IOS, versión 15.0(2), imagen lanbasek9 o similar)

- 1 PC (Windows 7, Vista o XP con un programa de emulación de terminal, por ejemplo, Tera Term)

- Cables de consola para configurar los dispositivos Cisco IOS mediante los puertos de consola

- Cables Ethernet, como se muestra en la topología.

Parte 1: Configurar los parámetros básicos de dispositivos

En la parte 1, establecerá la topología de la red y los parámetros básicos de configuración, como las direcciones IP de interfaz, el acceso al dispositivo y las contraseñas del router.

Paso 1: Realizar el cableado de red tal como se muestra en la topología.

Conecte los dispositivos tal como se muestra en la topología y realice el cableado según sea necesario.

Paso 2: Configurar los parámetros de red de la PC-A según la tabla de direccionamiento

Paso 3: Inicialice y vuelva a cargar el router y el switch.

Paso 4: Configurar el router.

a. Acceda al router mediante el puerto de consola e introduzca el modo de configuración global.

b. Establezca R1 como nombre del router.

c. Desactive la búsqueda del DNS.

d. Asigne class como la contraseña encriptada de EXEC privilegiado.

e. Asigne cisco como la contraseña de consola y habilite el inicio de sesión.

f. Asigne cisco como la contraseña de vty y habilite el inicio de sesión.

g. Encripte las contraseñas de texto no cifrado.

h. Cree un mensaje de aviso que advierta a todo el que acceda al dispositivo que el acceso no autorizado está prohibido.

i. Configure y active la interfaz G0/1 en el router utilizando la información contenida en la Tabla de direccionamiento.

j. Guarde la configuración en ejecución en el archivo de configuración de inicio.

Paso 5: Configure el switch.

a. Acceda al switch mediante el puerto de consola e ingrese al modo de configuración global.

b. Establezca S1 como nombre del switch.

c. Desactive la búsqueda del DNS.

d. Asigne class como la contraseña encriptada de EXEC privilegiado.

e. Asigne cisco como la contraseña de consola y habilite el inicio de sesión.

f. Asigne cisco como la contraseña de vty y habilite el inicio de sesión.

g. Encripte las contraseñas de texto no cifrado.

h. Cree un mensaje de aviso que advierta a todo el que acceda al dispositivo que el acceso no autorizado está prohibido.

i. Configure la interfaz de administración predeterminada SVI con la información de dirección IP incluida en la tabla de direccionamiento.

j. Configure el gateway predeterminado del switch.

k. Guarde la configuración en ejecución en el archivo de configuración de inicio.

Parte 2: Utilizar software de emulación de terminal para crear un archivo de configuración de respaldo

Paso 1: Establecer una sesión de consola de Tera Term con el router

Inicie el programa Tera Term y, en la ventana New Connection (Conexión nueva), seleccione el botón de opción Serial y el puerto de comunicaciones apropiado para su PC (es decir, COM1).

Nota: si Tera Term no está instalado, puede descargar la versión más reciente de diversos sitios de Internet. Simplemente, busque una descarga de Tera Term.

a. En Tera Term, presione Entrar para conectarse al router.

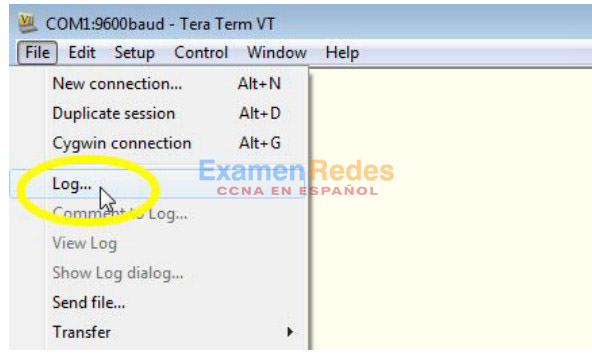

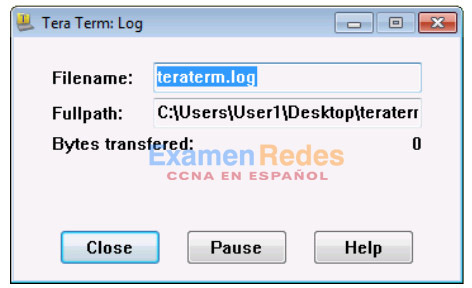

b. En el menú File (Archivo), seleccione Log… (Registrar…) y guarde el archivo teraterm.log en el escritorio. Asegúrese de que las casillas de verificación Append (Anexar) y Plain text (Texto sin formato) estén activadas (marcadas).

c. El archivo de registro de Tera Term creará un registro de cada comando emitido y de cada resultado visualizado.

Nota: puede utilizar esta característica para capturar el resultado de varios comandos en secuencia y utilizarlo para fines de registro de la red. Por ejemplo, podría emitir los comandos show version, show ip interface brief y show running-config para capturar información sobre el router.

Paso 2: Mostrar la configuración en ejecución del router

a. Utilice la contraseña de consola para iniciar sesión en el router.

b. Ingrese al modo EXEC privilegiado.

c. Ingrese el comando show running-config.

d. Continúe presionando la barra espaciadora cuando se muestre –More– (Más), hasta que vuelva a ver la petición de entrada R1# del router.

e. Haga clic en el ícono Tera Term: Log (Tera Term: registro) en la barra de tareas. Haga clic en Close (Cerrar) para finalizar la sesión de registro.

Nota: también puede copiar el texto de la ventana de Tera Term y pegarlo directamente en un editor de texto.

Parte 3: Utilizar un archivo de configuración de respaldo para restaurar un router

Paso 1: Borrar la configuración de inicio del router y volver a cargar

a. En el modo EXEC privilegiado, elimine la configuración de inicio.

R1# erase startup-config Erasing the nvram filesystem will remove all configuration files! Continue? [confirm] [OK] Erase of nvram: complete

b. Recargue el router.

R1# reload Proceed with reload? [confirm]

c. En la petición de entrada System Configuration Dialog (Cuadro de diálogo de configuración del sistema), escriba no. Aparecerá una petición de entrada de router que indica que hay un router sin configurar.

--- System Configuration Dialog --- Would you like to enter the initial configuration dialog? [yes/no]: Press RETURN to get started! <resultado omitido> Router>

d. Ingrese al modo EXEC privilegiado e introduzca un comando show running-config para verificar que todas las configuraciones anteriores se hayan borrado.

Paso 2: Editar el archivo de configuración de respaldo guardado a fin de prepararlo para restablecer la configuración del router

Para restaurar la configuración del router desde un archivo de configuración en ejecución de respaldo guardado, debe editar el texto.

a. Abra el archivo de texto teraterm.log.

b. Elimine cada aparición de –More– en el archivo de texto.

Nota: –More– se generó al presionar la barra espaciadora mientras se mostraba la configuración en ejecución.

c. Elimine las líneas iniciales del archivo de configuración de respaldo, de modo que la primera línea comience con el primer comando de configuración, como se muestra a continuación.

service timestamps debug datetime msec service timestamps log datetime msec service password-encryption

d. Reemplace la contraseña secreta encriptada.

enable secret 4 06YFDUHH61wAE/kLkDq9BGho1QM5EnRtoyr8cHAUg.2

Cambie a:

enable secret class

e. En las líneas para la interfaz GigabitEthernet0/1, inserte una línea nueva para habilitar la interfaz.

interface GigabitEthernet0/1 ip address 192.168.1.1 255.255.255.0 duplex auto speed auto

Cambie a:

interface GigabitEthernet0/1 ip address 192.168.1.1 255.255.255.0 duplex auto speed auto no shutdown

f. Cambie la configuración del anuncio del mensaje del día (MOTD) para insertar caracteres delimitadores como si introdujera el comando en la línea de comandos.

banner motd ^C Unauthorized Access is Prohibited! ^C

Change to:

banner motd “ Unauthorized Access is Prohibited! “

g. En las secciones line con 0 y vty 0 4, reemplace la contraseña encriptada.

line con 0 password 7 104D000A0618 line vty 0 4 password 7 104D000A0618

Cambie a:

line con 0 password cisco line vty 0 4 password cisco

h. Después de realizar todas las ediciones al archivo de configuración de respaldo, guarde los cambios con el nombre de archivo R1-config-backup.

Nota: al guardar el archivo, es posible que se agregue automáticamente una extensión, como .txt, al nombre de archivo.

Paso 3: Restaurar la configuración del router

Puede restaurar la configuración en ejecución editada directamente en la terminal de consola en el modo de configuración global del router; las configuraciones se introducen como si fueran comandos escritos de forma individual en la petición de entrada de comandos.

a. Ingrese al modo de configuración global desde la conexión de consola de Tera Term al router.

b. En el menú File (Archivo), seleccione Send file… (Enviar archivo).

c. Localice R1-config-backup y seleccione Open (Abrir).

d. Guarde la configuración en ejecución en el archivo de configuración de inicio.

R1# copy running-config startup-config

e. Verifique la nueva configuración en ejecución.

Paso 4: Realizar una copia de seguridad y restaurar el switch

Vuelva al comienzo de la parte 2 y siga los mismos pasos para realizar una copia de seguridad de la configuración del switch y restaurarla.

Reflexión

¿Por qué cree que es importante utilizar un editor de texto en lugar de un procesador de textos para copiar y guardar las configuraciones de los comandos?

________________________________________________________

Un procesador de textos posiblemente añada caracteres de control especiales al texto, lo que dificultaría su uso para restaurar el router.

Tabla de resumen de interfaces del router

| Resumen de interfaces del router | ||||

|---|---|---|---|---|

| Modelo de router | Interfaz Ethernet #1 | Interfaz Ethernet #2 | Interfaz serial #1 | Interfaz serial #2 |

| 1800 | Fast Ethernet 0/0 (F0/0) | Fast Ethernet 0/1 (F0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 1900 | Gigabit Ethernet 0/0 (G0/0) | Gigabit Ethernet 0/1 (G0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 2801 | Fast Ethernet 0/0 (F0/0) | Fast Ethernet 0/1 (F0/1) | Serial 0/1/0 (S0/1/0) | Serial 0/1/1 (S0/1/1) |

| 2811 | Fast Ethernet 0/0 (F0/0) | Fast Ethernet 0/1 (F0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| 2900 | Gigabit Ethernet 0/0 (G0/0) | Gigabit Ethernet 0/1 (G0/1) | Serial 0/0/0 (S0/0/0) | Serial 0/0/1 (S0/0/1) |

| Nota: para conocer la configuración del router, observe las interfaces a fin de identificar el tipo de router y cuántas interfaces tiene. No existe una forma eficaz de confeccionar una lista de todas las combinaciones de configuraciones para cada clase de router. En esta tabla, se incluyen los identificadores para las posibles combinaciones de interfaces Ethernet y seriales en el dispositivo. En esta tabla, no se incluye ningún otro tipo de interfaz, si bien puede hacer interfaces de otro tipo en un router determinado. La interfaz BRI ISDN es un ejemplo. La cadena entre paréntesis es la abreviatura legal que se puede utilizar en los comandos de Cisco IOS para representar la interfaz. | ||||

Configuraciones de dispositivos, final

Router R1

service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname R1 ! boot-start-marker boot-end-marker ! ! enable secret 4 06YFDUHH61wAE/kLkDq9BGho1QM5EnRtoyr8cHAUg.2 ! no aaa new-model ! no ipv6 cef ! no ip domain lookup ip cef multilink bundle-name authenticated ! ! interface Embedded-Service-Engine0/0 no ip address shutdown ! interface GigabitEthernet0/0 no ip address shutdown duplex auto speed auto ! interface GigabitEthernet0/1 ip address 192.168.1.1 255.255.255.0 duplex auto speed auto ! interface Serial0/0/0 no ip address shutdown clock rate 2000000 ! interface Serial0/0/1 no ip address shutdown clock rate 2000000 ! ip forward-protocol nd ! no ip http server no ip http secure-server ! control-plane ! banner motd ^C Unauthorized Access is Prohibited! ^C ! line con 0 password 7 104D000A0618 login line aux 0 line 2 no activation-character no exec transport preferred none transport input all transport output pad telnet rlogin lapb-ta mop udptn v120 ssh stopbits 1 line vty 0 4 password 7 104D000A0618 login transport input all ! scheduler allocate 20000 1000 ! end

Switch S1

no service pad service timestamps debug datetime msec service timestamps log datetime msec service password-encryption ! hostname S1 ! boot-start-marker boot-end-marker ! enable secret 4 06YFDUHH61wAE/kLkDq9BGho1QM5EnRtoyr8cHAUg.2 ! no aaa new-model system mtu routing 1500 ! no ip domain-lookup ! spanning-tree mode pvst spanning-tree extend system-id ! vlan internal allocation policy ascending ! interface FastEthernet0/1 ! interface FastEthernet0/2 ! interface FastEthernet0/3 ! interface FastEthernet0/4 ! interface FastEthernet0/5 ! interface FastEthernet0/6 ! interface FastEthernet0/7 ! interface FastEthernet0/8 ! interface FastEthernet0/9 ! interface FastEthernet0/10 ! interface FastEthernet0/11 ! interface FastEthernet0/12 ! interface FastEthernet0/13 ! interface FastEthernet0/14 ! interface FastEthernet0/15 ! interface FastEthernet0/16 ! interface FastEthernet0/17 ! interface FastEthernet0/18 ! interface FastEthernet0/19 ! interface FastEthernet0/20 ! interface FastEthernet0/21 ! interface FastEthernet0/22 ! interface FastEthernet0/23 ! interface FastEthernet0/24 ! interface GigabitEthernet0/1 ! interface GigabitEthernet0/2 ! interface Vlan1 ip address 192.168.1.11 255.255.255.0 ! ip default-gateway 192.168.1.1 ip http server ip http secure-server banner motd ^C Unauthorized access is prohibited! ^C ! line con 0 password 7 070C285F4D06 login line vty 0 4 password 7 070C285F4D06 login line vty 5 15 login ! end

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes