Última actualización: junio 13, 2022

3.3.1.9 Práctica de laboratorio: detección de amenazas y vulnerabilidades (versión para el instructor)

Nota para el instructor: El color de fuente rojo o las partes resaltadas en gris indican texto que aparece en la copia del instructor solamente.

Objetivos

Utilice Nmap, un escáner de puertos y una herramienta de asignación de red para detectar amenazas y vulnerabilidades en un sistema.

Aspectos básicos/situación

El asignador de red, o Nmap, es una utilidad de código abierto utilizada para la detección de redes y la auditoría de seguridad. Los administradores también utilizan Nmap para monitorear los hosts o administrar los programas de actualización del servicio. Nmap determina qué hosts están disponibles en una red, qué servicios, qué sistemas operativos y qué filtros de paquetes o firewalls se están ejecutando.

Recursos necesarios

- Computadora con sistema Ubuntu 16.0.4 LTS instalado en una estación de trabajo VMware.

Paso 1: Abra una ventana del terminal en Ubuntu.

a. Inicie sesión en Ubuntu con las siguientes credenciales:

Usuario: cisco

Contraseña: password

b. Haga clic en el icono de terminal para abrir una terminal.

Paso 2: Ejecute Nmap.

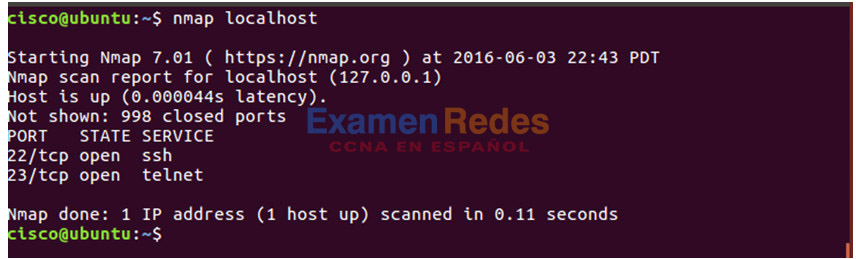

En la petición de ingreso de comandos, introduzca el siguiente comando para ejecutar un análisis básico de este sistema Ubuntu:

cisco@ubuntu:~$ nmap localhost

Los resultados son el escaneo de los primeros puertos 1024 TCP.

¿Qué puertos TCP están abiertos?

Puertos 22, 23 y 631

Paso 3: Utilice los privilegios administrativos con Nmap.

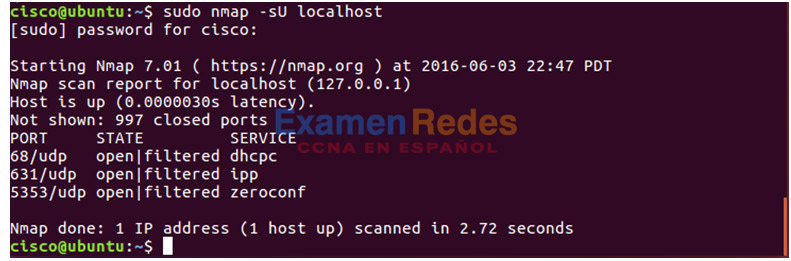

a. Escriba el siguiente comando en el terminal para analizar los puertos UDP de la computadora (recuerde, Ubuntu distingue entre mayúsculas y minúsculas) e introducir la contraseña password cuando se le solicite:

cisco@ubuntu:~$ sudo nmap –sU localhost

¿Qué puertos UDP están abiertos?

Puertos 68, 631 y 5353

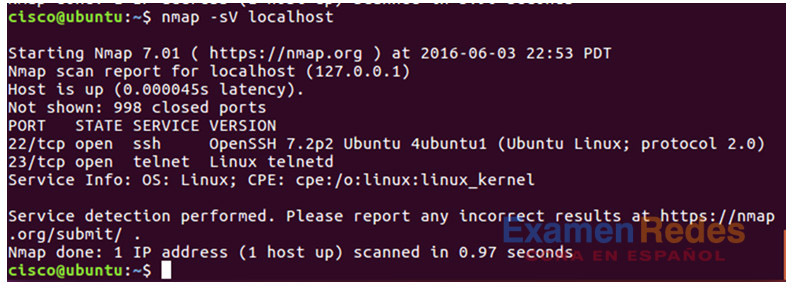

b. Escriba el siguiente comando en el terminal:

cisco@ubuntu:~$ nmap –sV localhost

Al usar el switch –sV con el comando nmap realiza una detección de versión que puede utilizar para investigar las vulnerabilidades.

Paso 4: Capturar claves de SSH.

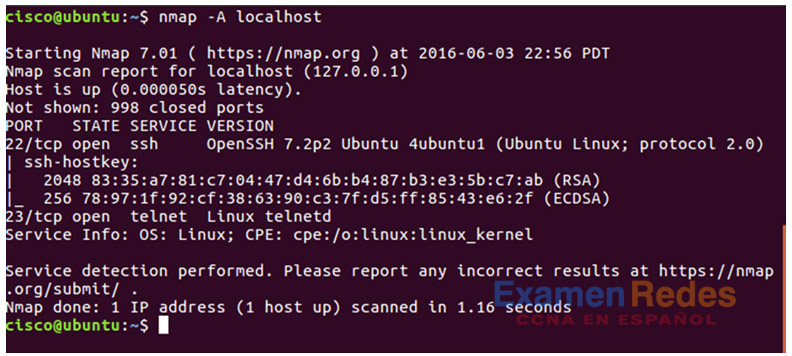

Escriba el siguiente comando en el terminal para iniciar un análisis de script:

cisco@ubuntu:~$ nmap –A localhost

Usted capturó las claves de SSH para el sistema de host. El comando ejecuta un conjunto de scripts integrados en el comando Nmap para probar las vulnerabilidades específicas.

Referencias

Nmap: https://nmap.org/

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes