Última actualización: agosto 25, 2022

3.3.2.2 Práctica de laboratorio: implementación de seguridad de VLAN (versión para el instructor)

Nota para el instructor: el color de fuente rojo o las partes resaltadas en gris indican texto que aparece en la copia del instructor solamente.

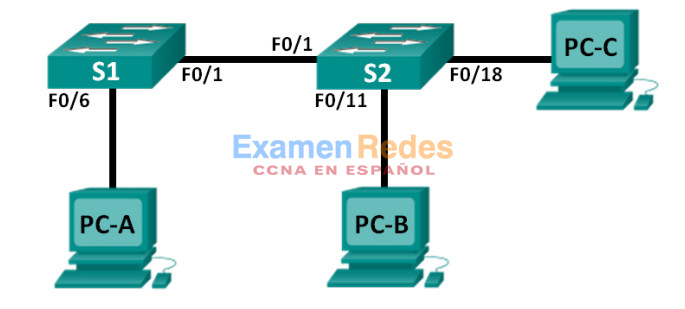

Topología

Tabla de direccionamiento

| Dispositivo | Interfaz | Dirección IP | Máscara de subred | Gateway predeterminado |

|---|---|---|---|---|

| S1 | VLAN 99 | 172.17.99.11 | 255.255.255.0 | 172.17.99.1 |

| S2 | VLAN 99 | 172.17.99.12 | 255.255.255.0 | 172.17.99.1 |

| PC-A | NIC | 172.17.99.3 | 255.255.255.0 | 172.17.99.1 |

| PC-B | NIC | 172.17.10.3 | 255.255.255.0 | 172.17.10.1 |

| PC-C | NIC | 172.17.99.4 | 255.255.255.0 | 172.17.99.1 |

Asignaciones de VLAN

| VLAN | Nombre |

|---|---|

| 10 | Datos |

| 99 | Management&Native |

| 999 | BlackHole |

Objetivos

Parte 1: armar la red y configurar los parámetros básicos de los dispositivos

Parte 2: implementar seguridad de VLAN en los switches

Información básica/situación

La práctica recomendada indica que se deben configurar algunos parámetros básicos de seguridad para los puertos de enlace troncal y de acceso en los switches. Esto sirve como protección contra los ataques de VLAN y la posible detección del tráfico de la red dentro de esta.

En esta práctica de laboratorio, configurará los dispositivos de red en la topología con algunos parámetros básicos, verificará la conectividad y, a continuación, aplicará medidas de seguridad más estrictas en los switches. Utilizará varios comandos show para analizar la forma en que se comportan los switches Cisco. Luego, aplicará medidas de seguridad.

Nota: los switches que se utilizan en esta práctica de laboratorio son Cisco Catalyst 2960s con IOS de Cisco versión 15.0(2) (imagen de lanbasek9). Se pueden utilizar otros switches y otras versiones del IOS de Cisco. Según el modelo y la versión de IOS de Cisco, los comandos disponibles y los resultados que se obtienen pueden diferir de los que se muestran en las prácticas de laboratorio.

Nota: asegúrese de que los switches se hayan borrado y no tengan configuraciones de inicio. Si no está seguro, consulte con el instructor.

Nota para el instructor: consulte el Manual de prácticas de laboratorio para el instructor a fin de conocer los procedimientos para inicializar y volver a cargar los dispositivos.

Recursos necesarios

- 2 switches (Cisco 2960 con IOS de Cisco versión 15.0(2), imagen lanbasek9 o similar)

- 3 computadoras (Windows 7, Vista o XP con un programa de emulación de terminal, como Tera Term)

- Cables de consola para configurar los dispositivos con IOS de Cisco mediante los puertos de consola

- Cables Ethernet, como se muestra en la topología

Parte 1. armar la red y configurar los parámetros básicos de los dispositivos

En la parte 1, configurará los parámetros básicos en los switches y las computadoras. Consulte la tabla de direccionamiento para obtener información sobre nombres de dispositivos y direcciones.

Paso 1. realizar el cableado de red tal como se muestra en la topología.

Paso 2. inicializar y volver a cargar los switches.

Paso 3. configurar las direcciones IP en la PC-A, la PC-B y la PC-C.

Consulte la tabla de direccionamiento para obtener la información de direcciones de las computadoras.

Paso 4. configurar los parámetros básicos para cada switch.

a. Desactive la búsqueda del DNS.

b. Configure los nombres de los dispositivos como se muestra en la topología.

c. Asigne class como la contraseña del modo EXEC privilegiado.

d. Asigne cisco como la contraseña de VTY y la contraseña de consola, y habilite el inicio de sesión para las líneas de vty y de consola.

e. Configure el inicio de sesión sincrónico para las líneas de vty y de consola.

Paso 5. configurar las VLAN en cada switch.

a. Cree las VLAN y asígneles nombres según la tabla de asignaciones de VLAN.

b. Configure la dirección IP que se indica para la VLAN 99 en la tabla de direccionamiento en ambos switches.

c. Configure F0/6 en el S1 como puerto de acceso y asígnelo a la VLAN 99.

d. Configure F0/11 en el S2 como puerto de acceso y asígnelo a la VLAN 10.

e. Configure F0/18 en el S2 como puerto de acceso y asígnelo a la VLAN 99.

f. Emita el comando show vlan brief para verificar las asignaciones de VLAN y de puertos.

S1# show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/5, Fa0/7, Fa0/8, Fa0/9

Fa0/10, Fa0/11, Fa0/12, Fa0/13

Fa0/14, Fa0/15, Fa0/16, Fa0/17

Fa0/18, Fa0/19, Fa0/20, Fa0/21

Fa0/22, Fa0/23, Fa0/24, Gi0/1

Gi0/2

10 Data active

99 Management&Native active Fa0/6

999 BlackHole active

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsup

S2# show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/1, Fa0/2, Fa0/3, Fa0/4

Fa0/5, Fa0/6, Fa0/7, Fa0/8

Fa0/9, Fa0/10, Fa0/12, Fa0/13

Fa0/14, Fa0/15, Fa0/16, Fa0/17

Fa0/19, Fa0/20, Fa0/21, Fa0/22

Fa0/23, Fa0/24, Gi0/1, Gi0/2

10 Data active Fa0/11

99 Management&Native active Fa0/18

999 BlackHole active

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsup

¿A qué VLAN pertenecería un puerto sin asignar, como F0/8 en el S2?

_____________________________________________________

Todos los puertos se asignan a la VLAN 1 de manera predeterminada.

Paso 6. configurar la seguridad básica del switch.

a. Configure un mensaje MOTD para advertir a los usuarios que se prohíbe el acceso no autorizado.

b. Encripte todas las contraseñas.

c. Desactive todos los puertos físicos sin utilizar.

d. Deshabilite el servicio web básico en ejecución.

S1(config)# no ip http server S2(config)# no ip http server

e. Copie la configuración en ejecución en la configuración de inicio.

Paso 7. verificar la conectividad entre la información de VLAN y los dispositivos.

a. En el símbolo del sistema de la PC-A, haga ping a la dirección de administración del S1. ¿Tuvieron éxito los pings? ¿Por qué?

____________________________________________________

Sí, los pings se realizaron correctamente. La PC-A está en la misma VLAN que la dirección de administración del switch.

b. Desde el S1, haga ping a la dirección de administración del S2. ¿Tuvieron éxito los pings? ¿Por qué?

____________________________________________________

No, los pings fallaron. Las direcciones de administración en el S1 y el S2 están en la misma VLAN, pero la interfaz F0/1 en ambos switches no se configuró como puerto de enlace troncal. El puerto F0/1 todavía pertenece a la VLAN 1 y no a la VLAN 99.

c. En el símbolo del sistema de la PC-B, haga ping a las direcciones de administración del S1 y el S2, y a la dirección IP de la PC-A y la PC-C. ¿Los pings se realizaron correctamente? ¿Por qué?

____________________________________________________

Todos los pings de la PC-B al S1, el S2, la PC-A y la PC-C fallaron. La PC-B está en la VLAN 10, y el S1, el S2, la PC-A y la PC-C están en la VLAN 99. No hay ningún dispositivo de capa 3 para enrutar entre las redes.

d. En el símbolo del sistema de la PC-C, haga ping a las direcciones de administración del S1 y el S2. ¿Tuvo éxito? ¿Por qué?

______________________________________________________

Parcialmente. La PC-C está en la misma VLAN que el S1 y el S2. La PC-C puede hacer ping a la dirección de administración del S2, pero todavía no puede hacer ping al S1 porque aún no se estableció un enlace troncal entre el S1 y el S2.

Nota: puede ser necesario desactivar el firewall de las computadoras para hacer ping entre ellas.

Parte 2. implementar seguridad de VLAN en los switches

Paso 1. configurar puertos de enlace troncal en el S1 y el S2.

a. Configure el puerto F0/1 en el S1 como puerto de enlace troncal.

S1(config)# interface f0/1 S1(config-if)# switchport mode trunk

b. Configure el puerto F0/1 en el S2 como puerto de enlace troncal.

S2(config)# interface f0/1 S2(config-if)# switchport mode trunk

c. Verifique los enlaces troncales en el S1 y el S2. Emita el comando show interface trunk en los dos switches.

S1# show interface trunk Port Mode Encapsulation Status Native vlan Fa0/1 on 802.1q trunking 1 Port Vlans allowed on trunk Fa0/1 1-4094 Port Vlans allowed and active in management domain Fa0/1 1,10,99,999 Port Vlans in spanning tree forwarding state and not pruned Fa0/1 1,10,99,999

Paso 2. cambiar la VLAN nativa para los puertos de enlace troncal en el S1 y el S2.

Es aconsejable para la seguridad cambiar la VLAN nativa para los puertos de enlace troncal de la VLAN 1 a otra VLAN.

a. ¿Cuál es la VLAN nativa actual para las interfaces F0/1 del S1 y el S2?

___________________________________________________

La VLAN 1 es la VLAN nativa para ambos switches.

b. Configure la VLAN nativa de la interfaz de enlace troncal F0/1 del S1 en la VLAN 99 Management&Native.

S1# config t S1(config)# interface f0/1 S1(config-if)# switchport trunk native vlan 99

c. Espere unos segundos. Debería comenzar a recibir mensajes de error en la sesión de consola del S1. ¿Qué significa el mensaje %CDP-4-NATIVE_VLAN_MISMATCH:?

__________________________________________________

Este es un mensaje de Cisco Discovery Protocol (CDP) que indica que las VLAN nativas del S1 y el S2 no coinciden. El S2 todavía tiene configurada la VLAN 1 como VLAN nativa. El S1 tiene configurada la VLAN 99 como nativa.

d. Configure la VLAN 99 como VLAN nativa de la interfaz de enlace troncal F0/1 del S2.

S2(config)# interface f0/1 S2(config-if)# switchport trunk native vlan 99

e. Verifique que ahora la VLAN nativa sea la 99 en ambos switches. A continuación, se muestra el resultado del S1.

S1# show interface trunk Port Mode Encapsulation Status Native vlan Fa0/1 on 802.1q trunking 99 Port Vlans allowed on trunk Fa0/1 1-4094 Port Vlans allowed and active in management domain Fa0/1 1,10,99,999 Port Vlans in spanning tree forwarding state and not pruned Fa0/1 10,999

Paso 3. verificar que el tráfico se pueda transmitir correctamente a través del enlace troncal.

a. En el símbolo del sistema de la PC-A, haga ping a la dirección de administración del S1. ¿Tuvieron éxito los pings? ¿Por qué?

______________________________________________________

Sí, los pings se realizaron correctamente. La PC-A está en la misma VLAN que la dirección de administración del switch.

b. En la sesión de consola del S1, haga ping a la dirección de administración del S2. ¿Tuvieron éxito los pings? ¿Por qué?

______________________________________________________

Sí, los pings se realizaron correctamente. Los enlaces troncales se establecieron correctamente, y ambos switches están en la VLAN 99.

c. En el símbolo del sistema de la PC-B, haga ping a las direcciones de administración del S1 y el S2, y a la dirección IP de la PC-A y la PC-C. ¿Los pings se realizaron correctamente? ¿Por qué?

______________________________________________________

Todos los pings de la PC-B al S1, el S2, la PC-A y la PC-C fallaron. La PC-B está en la VLAN 10, y el S1, el S2, la PC-A y la PC-C están en la VLAN 99. No hay ningún dispositivo de capa 3 para enrutar entre las redes.

d. En el símbolo del sistema de la PC-C, haga ping a las direcciones de administración del S1 y el S2, y a la dirección IP de la PC-A. ¿Tuvo éxito? ¿Por qué?

______________________________________________________

Todos los pings se realizaron correctamente. La PC-C está en la misma VLAN que el S1, el S2 y la PC-A.

Paso 4. impedir el uso de DTP en el S1 y el S2.

Cisco utiliza un protocolo exclusivo conocido como “protocolo de enlace troncal dinámico” (DTP) en los switches. Algunos puertos negocian el enlace troncal de manera automática. Se recomienda desactivar la negociación. Puede ver este comportamiento predeterminado mediante la emisión del siguiente comando:

S1# show interface f0/1 switchport Name: Fa0/1 Switchport: Enabled Administrative Mode: trunk Operational Mode: trunk Administrative Trunking Encapsulation: dot1q Operational Trunking Encapsulation: dot1q Negotiation of Trunking: On <Output Omitted>

a. Desactive la negociación en el S1.

S1(config)# interface f0/1 S1(config-if)# switchport nonegotiate

b. Desactive la negociación en el S2.

S2(config)# interface f0/1 S2(config-if)# switchport nonegotiate

c. Verifique que la negociación esté desactivada mediante la emisión del comando show interface f0/1 switchport en el S1 y el S2.

S1# show interface f0/1 switchport Name: Fa0/1 Switchport: Enabled Administrative Mode: trunk Operational Mode: trunk Administrative Trunking Encapsulation: dot1q Operational Trunking Encapsulation: dot1q Negotiation of Trunking: Off <Output Omitted>

Paso 5. implementar medidas de seguridad en los puertos de acceso del S1 y el S2.

Aunque desactivó los puertos sin utilizar en los switches, si se conecta un dispositivo a uno de esos puertos y la interfaz está habilitada, se podría producir un enlace troncal. Además, todos los puertos están en la VLAN 1 de manera predeterminada. Se recomienda colocar todos los puertos sin utilizar en una VLAN de “agujero negro”. En este paso, deshabilitará los enlaces troncales en todos los puertos sin utilizar. También asignará los puertos sin utilizar a la VLAN 999. A los fines de esta práctica de laboratorio, solo se configurarán los puertos 2 a 5 en ambos switches.

a. Emita el comando show interface f0/2 switchport en el S1. Observe el modo administrativo y el estado para la negociación de enlaces troncales.

S1# show interface f0/2 switchport Name: Fa0/2 Switchport: Enabled Administrative Mode: dynamic auto Operational Mode: down Administrative Trunking Encapsulation: dot1q Negotiation of Trunking: On <Output Omitted>

b. Deshabilite los enlaces troncales en los puertos de acceso del S1.

S1(config)# interface range f0/2 – 5 S1(config-if-range)# switchport mode access S1(config-if-range)# switchport access vlan 999

c. Deshabilite los enlaces troncales en los puertos de acceso del S2.

S2(config)# interface range f0/2 – 5 S2(config-if-range)# switchport mode access S2(config-if-range)# switchport access vlan 999

d. Verifique que el puerto F0/2 esté establecido en modo de acceso en el S1.

S1# show interface f0/2 switchport Name: Fa0/2 Switchport: Enabled Administrative Mode: static access Operational Mode: down Administrative Trunking Encapsulation: dot1q Negotiation of Trunking: Off Access Mode VLAN: 999 (BlackHole) Trunking Native Mode VLAN: 1 (default) Administrative Native VLAN tagging: enabled Voice VLAN: none <Output Omitted>

e. Verifique que las asignaciones de puertos de VLAN en ambos switches sean las correctas. A continuación, se muestra el S1 como ejemplo.

S1# show vlan brief

VLAN Name Status Ports

---- ------------------------------ --------- ------------------------------

1 default active Fa0/7, Fa0/8, Fa0/9, Fa0/10

Fa0/11, Fa0/12, Fa0/13, Fa0/14

Fa0/15, Fa0/16, Fa0/17, Fa0/18

Fa0/19, Fa0/20, Fa0/21, Fa0/22

Fa0/23, Fa0/24, Gi0/1, Gi0/2

10 Data active

99 Management&Native active Fa0/6

999 BlackHole active Fa0/2, Fa0/3, Fa0/4, Fa0/5

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsup

Restrict VLANs allowed on trunk ports.

De manera predeterminada, se permite transportar todas las VLAN en los puertos de enlace troncal. Por motivos de seguridad, se recomienda permitir que solo se transmitan las VLAN deseadas y específicas a través de los enlaces troncales en la red.

f. Restrinja el puerto de enlace troncal F0/1 en el S1 para permitir solo las VLAN 10 y 99.

S1(config)# interface f0/1 S1(config-if)# switchport trunk allowed vlan 10,99

g. Restrinja el puerto de enlace troncal F0/1 en el S2 para permitir solo las VLAN 10 y 99.

S2(config)# interface f0/1 S2(config-if)# switchport trunk allowed vlan 10,99

h. Verifique las VLAN permitidas. Emita el comando show interface trunk en el modo EXEC privilegiado en el S1 y el S2

S1# show interface trunk Port Mode Encapsulation Status Native vlan Fa0/1 on 802.1q trunking 99 Port Vlans allowed on trunk Fa0/1 10,99 Port Vlans allowed and active in management domain Fa0/1 10,99 Port Vlans in spanning tree forwarding state and not pruned Fa0/1 10,99

¿Cuál es el resultado?

____________________________________________________

Solo se permiten las VLAN 10 y 99 en el enlace troncal entre el S1 y el S2.

Reflexión

¿Qué problemas de seguridad, si los hubiera, tiene la configuración predeterminada de un switch Cisco?

___________________________________________________

El hecho de que todos los puertos se asignen a la VLAN 1 de manera predeterminada es un posible problema de seguridad. Otro problema es que muchos switches Cisco tienen establecida la negociación automática de enlaces troncales, de modo que, si se conecta un switch malicioso, los enlaces troncales se pueden activar sin que usted lo sepa. Otra respuesta posible es que las contraseñas de consola y de VTY se muestran como texto no cifrado de manera predeterminada. Además, el servidor HTTP está habilitado de manera predeterminada.

Configuraciones de dispositivos

- Switch S1

- Switch S2

S1# show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/7, Fa0/8, Fa0/9, Fa0/10

Fa0/11, Fa0/12, Fa0/13, Fa0/14

Fa0/15, Fa0/16, Fa0/17, Fa0/18

Fa0/19, Fa0/20, Fa0/21, Fa0/22

Fa0/23, Fa0/24, Gi0/1, Gi0/2

10 Data active

99 Management&Native active Fa0/6

999 BlackHole active Fa0/2, Fa0/3, Fa0/4, Fa0/5

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsup

S1#sh run

Building configuration...

Current configuration : 3821 bytes

!

ersion 15.0

no service pad

service timestamps debug datetime msec

service timestamps log datetime msec

service password-encryption

!

hostname S1

!

boot-start-marker

boot-end-marker

!

enable secret 4 06YFDUHH61wAE/kLkDq9BGho1QM5EnRtoyr8cHAUg.2

!

no aaa new-model

system mtu routing 1500

!

no ip domain-lookup

!

spanning-tree mode pvst

spanning-tree extend system-id

!

vlan internal allocation policy ascending

!

interface FastEthernet0/1

switchport trunk native vlan 99

switchport trunk allowed vlan 10,99

switchport mode trunk

switchport nonegotiate

!

interface FastEthernet0/2

switchport access vlan 999

switchport mode access

shutdown

!

interface FastEthernet0/3

switchport access vlan 999

switchport mode access

shutdown

!

interface FastEthernet0/4

switchport access vlan 999

switchport mode access

shutdown

!

interface FastEthernet0/5

switchport access vlan 999

switchport mode access

shutdown

!

interface FastEthernet0/6

switchport access vlan 99

switchport mode access

!

interface FastEthernet0/7

shutdown

!

interface FastEthernet0/8

shutdown

!

interface FastEthernet0/9

shutdown

!

interface FastEthernet0/10

shutdown

!

interface FastEthernet0/11

shutdown

!

interface FastEthernet0/12

shutdown

!

interface FastEthernet0/13

shutdown

!

interface FastEthernet0/14

shutdown

!

interface FastEthernet0/15

shutdown

!

interface FastEthernet0/16

shutdown

!

interface FastEthernet0/17

shutdown

!

interface FastEthernet0/18

shutdown

!

interface FastEthernet0/19

shutdown

!

interface FastEthernet0/20

shutdown

!

interface FastEthernet0/21

shutdown

!

interface FastEthernet0/22

shutdown

!

interface FastEthernet0/23

shutdown

!

interface FastEthernet0/24

shutdown

!

interface GigabitEthernet0/1

shutdown

!

interface GigabitEthernet0/2

shutdown

!

interface Vlan1

no ip address

shutdown

!

interface Vlan99

ip address 172.17.99.11 255.255.255.0

!

no ip http server

ip http secure-server

!

banner motd ^CWarning. Unauthorized access is prohibited.^C

!

line con 0

password 7 070C285F4D06

logging synchronous

login

line vty 0 4

password 7 070C285F4D06

logging synchronous

login

line vty 5 15

password 7 070C285F4D06

logging synchronous

login

!

end

S2#show vlan brief

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Fa0/6, Fa0/7, Fa0/8, Fa0/9

Fa0/10, Fa0/12, Fa0/13, Fa0/14

Fa0/15, Fa0/16, Fa0/17, Fa0/19

Fa0/20, Fa0/21, Fa0/22, Fa0/23

Fa0/24, Gi0/1, Gi0/2

10 Data active Fa0/11

99 Management&Native active Fa0/18

999 BlackHole active Fa0/2, Fa0/3, Fa0/4, Fa0/5

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsup

S2#sh run

Building configuration...

Current configuration : 3852 bytes

!

version 15.0

no service pad

service timestamps debug datetime msec

service timestamps log datetime msec

service password-encryption

!

hostname S2

!

boot-start-marker

boot-end-marker

!

enable secret 4 06YFDUHH61wAE/kLkDq9BGho1QM5EnRtoyr8cHAUg.2

!

no aaa new-model

system mtu routing 1500

!

no ip domain-lookup

!

spanning-tree mode pvst

spanning-tree extend system-id

!

vlan internal allocation policy ascending

!

interface FastEthernet0/1

switchport trunk native vlan 99

switchport trunk allowed vlan 10,99

switchport mode trunk

switchport nonegotiate

!

interface FastEthernet0/2

switchport access vlan 999

switchport mode access

shutdown

!

interface FastEthernet0/3

switchport access vlan 999

switchport mode access

shutdown

!

interface FastEthernet0/4

switchport access vlan 999

switchport mode access

shutdown

!

interface FastEthernet0/5

switchport access vlan 999

switchport mode access

shutdown

!

interface FastEthernet0/6

shutdown

interface FastEthernet0/6

shutdown

!

interface FastEthernet0/7

shutdown

!

interface FastEthernet0/8

shutdown

!

interface FastEthernet0/9

shutdown

!

interface FastEthernet0/10

shutdown

!

interface FastEthernet0/11

switchport access vlan 10

switchport mode access

!

interface FastEthernet0/12

shutdown

!

interface FastEthernet0/13

shutdown

!

interface FastEthernet0/14

shutdown

!

interface FastEthernet0/15

shutdown

!

interface FastEthernet0/16

shutdown

!

interface FastEthernet0/17

shutdown

!

interface FastEthernet0/18

switchport access vlan 99

switchport mode access

!

interface FastEthernet0/19

shutdown

!

interface FastEthernet0/20

shutdown

!

interface FastEthernet0/21

shutdown

!

interface FastEthernet0/22

shutdown

!

interface FastEthernet0/23

shutdown

!

interface FastEthernet0/24

shutdown

!

interface GigabitEthernet0/1

shutdown

!

interface GigabitEthernet0/2

shutdown

!

interface Vlan1

no ip address

!

interface Vlan99

ip address 172.17.99.12 255.255.255.0

!

no ip http server

ip http secure-server

!

banner motd ^CWarning. Unauthorized access is prohibited.^C

!

line con 0

password 7 00071A150754

logging synchronous

login

line vty 0 4

password 7 00071A150754

logging synchronous

login

line vty 5 15

password 7 070C285F4D06

logging synchronous

login

!

end

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes