Última actualización: agosto 28, 2022

3.4.1.2 Packet Tracer: desafío de integración de habilidades (versión para el instructor)

Nota para el instructor: el color de fuente rojo o las partes resaltadas en gris indican texto que aparece en la copia del instructor solamente.

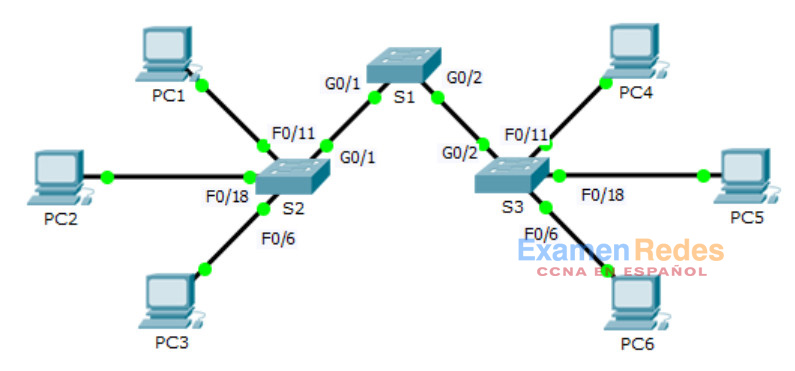

Topología

| Dispositivo | Interfaz | Dirección IP | Máscara de subred | Gateway predeterminado |

|---|---|---|---|---|

| S1 | VLAN 88 | 172.31.88.2 | 255.255.255.0 | 172.31.88.1 |

| S2 | VLAN 88 | 172.31.88.3 | 255.255.255.0 | 172.31.88.1 |

| S3 | VLAN 88 | 172.31.88.4 | 255.255.255.0 | 172.31.88.1 |

| PC1 | NIC | 172.31.10.21 | 255.255.255.0 | 172.31.10.1 |

| PC2 | NIC | 172.31.20.22 | 255.255.255.0 | 172.31.20.1 |

| PC3 | NIC | 172.31.30.23 | 255.255.255.0 | 172.31.30.1 |

| PC4 | NIC | 172.31.10.24 | 255.255.255.0 | 172.31.10.1 |

| PC5 | NIC | 172.31.20.25 | 255.255.255.0 | 172.31.20.1 |

| PC6 | NIC | 172.31.30.26 | 255.255.255.0 | 172.31.30.1 |

Tabla de asignación de VLAN y de puertos

| Puertos | Asignaciones | Red |

|---|---|---|

| F0/7-12 | VLAN 10: Ventas | 172.31.10.0/24 |

| F0/13-20 | VLAN 20: Producción | 172.31.20.0/24 |

| F0/1-6 | VLAN 30: Marketing | 172.31.30.0/24 |

| Interfaz VLAN 88 | VLAN 88: Administración | 172.31.88.0/24 |

| Enlaces troncales | VLAN 99: Nativa | N/A |

Situación

En esta actividad, hay dos switches completamente configurados. Usted es responsable de asignar el direccionamiento IP a una interfaz virtual de switch, configurar las VLAN, asignar las VLAN a las interfaces, configurar enlaces troncales e implementar medidas de seguridad básicas en un tercer switch.

Requisitos

El S1 y S2 están totalmente configurados. No puede acceder a esos switches. Usted es responsable de configurar el S3 con los siguientes requisitos:

- Configure el direccionamiento IP y el gateway predeterminado según la tabla de direccionamiento.

- Cree, nombre y asigne las VLAN según la tabla de asignación de VLAN y de puertos.

- Asigne la VLAN 99 nativa al puerto de enlace troncal y deshabilite DTP.

- Restrinja el enlace troncal para que solo permita las VLAN 10, 20, 30, 88 y 99.

- Utilice la VLAN 99 como VLAN nativa en los puertos de enlace troncal.

- Configure la seguridad básica del switch en el S1.

- Utilice la contraseña secreta cifrada itsasecret.

- Utilice la contraseña de consola letmein.

- Utilice la contraseña de VTY c1$c0 (donde 0 es el número cero).

- Cifre las contraseñas de texto no cifrado.

- El mensaje MOTD debe tener el texto Authorized Access Only!! (¡Acceso autorizado únicamente!).

- Deshabilitar los puertos que no se utilicen.

- Configure la seguridad de puertos en F0/6.

- Solo dos dispositivos únicos tienen permitido acceder el puerto.

- Las MAC detectadas se agregan a la configuración en ejecución.

- Proteja la interfaz de manera que se envíe una notificación cuando se produzca una infracción, pero que el puerto no se deshabilite.

- Verifique que las computadoras en la misma VLAN ahora puedan hacer ping entre sí.

!S3!!!!!!!!!!!!!! en conf t interface vlan 88 ip address 172.31.88.4 255.255.255.0 no shutdown ip default-gateway 172.31.88.1 !VLAN names are accepted as long as the first 3 letters are correct vlan 10 name Sales vlan 20 name Production vlan 30 name Marketing vlan 88 name Management vlan 99 name Native !Ports Fa0/6, Fa0/11 and Fa0/18 are checked for VLAN assignment interface range fa0/7 - 12 switchport mode access switchport access vlan 10 interface range fa0/13 - 20 switchport mode access switchport access vlan 20 interface range fa0/1 - 6 switchport mode access switchport access vlan 30 interface g0/2 switchport trunk native vlan 99 switchport trunk allowed vlan 10,20,30,88,99 switchport mode trunk switchport nonegotiate enable secret itsasecret line console 0 password letmein login line vty 0 15 password c1$c0 login service password-encryption !Only the first 3 letters of the word ‘Access’ in banner text are checked banner motd $Authorized Access Only!!$ int fa0/6 Packet Tracer: desafío de integración de habilidades © 2014 Cisco y/o sus filiales. Todos los derechos reservados. Este documento es información pública de Cisco. Página 4 de 4 switchport port-security switchport port-security maximum 2 switchport port-security mac-address sticky switchport port-security violation restrict !Ports fa0/4, fa0/14 and fa0/24 are checked for shutdown interface range fa0/1 - 5, fa0/7 - 10, fa0/12 - 17, fa0/19 - 24, g0/1 shutdown

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes

ExamenRedes – Examen, preguntas y respuestas Redes De Computadores Examenes de Redes